Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Microsoft Antimalware für Azure ist eine kostenlose Echtzeit-Schutzfunktion zum Erkennen und Entfernen von Viren, Spyware und anderer Schadsoftware. Das Tool generiert Warnungen, wenn bekannte schädliche oder unerwünschte Software versucht, sich selbst auf Ihren Azure-Systemen zu installieren oder dort auszuführen.

Die Lösung baut auf derselben Antischadsoftwareplattform wie Microsoft Security Essentials (MSE), Microsoft Forefront Endpoint Protection, Microsoft System Center Endpoint Protection, Microsoft Intune und Microsoft Defender for Cloud auf. Microsoft Antimalware für Azure ist eine Lösung mit einem einzelnen Agent für Anwendungen und Mandantenumgebungen, die im Hintergrund ohne Eingreifen des Benutzers ausgeführt wird. Der Schutz kann basierend auf den Anforderungen von Anwendungsworkloads bereitgestellt werden, wobei entweder eine einfache, standardmäßige oder erweiterte benutzerdefinierte Konfiguration, einschließlich Antischadsoftwareüberwachung, erforderlich ist.

Wenn Sie Microsoft Antimalware für Azure für Ihre Anwendungen bereitstellen und aktivieren, sind die folgenden Kernfunktionen verfügbar:

- Echtzeitschutz – Überwacht die Aktivitäten in Clouddiensten und auf virtuellen Computern, um die Ausführung von Malware zu erkennen und zu blockieren.

- Geplantes Scannen: führt regelmäßig Scans aus, um Schadsoftware, einschließlich aktiv ausgeführter Programme, zu erkennen.

- Schadsoftwarebehandlung – Führt automatisch Aktionen für erkannte Malware aus, z.B. das Löschen schädlicher Dateien, das Unter-Quarantäne-Stellen schädlicher Dateien und das Bereinigen von schädlichen Registrierungseinträgen.

- Signaturaktualisierungen – Installiert automatisch die neuesten Schutzsignaturen (Virendefinitionen), um sicherzustellen, dass der Schutz in einem festgelegten Rhythmus aktualisiert wird.

- Aktualisierungen des Antimalware-Moduls: Führt eine automatische Aktualisierung des Microsoft Antimalware-Moduls durch.

- Aktualisierungen der Antimalware-Plattform: Aktualisiert automatisch die Microsoft Antimalware-Plattform.

- Aktiver Schutz – Übermittelt Telemetrie-Metadaten über erkannte Bedrohungen und verdächtige Ressourcen an Microsoft Azure, um eine schnelle Reaktion auf die sich entwickelnde Bedrohungslandschaft zu gewährleisten, und ermöglicht die synchrone Signaturbereitstellung in Echtzeit über das Microsoft Active Protection System (MAPS).

- Übermittlung von Stichproben – Übermittelt Stichproben an den Microsoft Antimalware-Dienst, um den Dienst zu optimieren und die Problembehandlung zu ermöglichen.

- Ausschlüsse: Ermöglicht Anwendungs- und Dienstadministratoren das Konfigurieren von Ausschlüssen für Dateien, Prozesse und Laufwerke.

- Antimalware-Ereigniserfassung – Erfasst die Integrität des Antimalware-Diensts, verdächtige Aktivitäten und durchgeführte Wiederherstellungsaktionen im Ereignisprotokoll des Betriebssystems und sammelt sie im Azure Storage-Konto des Kunden.

Hinweis

Microsoft Antimalware kann auch mit Microsoft Defender für Cloud bereitgestellt werden. Weitere Informationen erhalten Sie unter Installieren von Endpoint Protection in Microsoft Defender für Cloud.

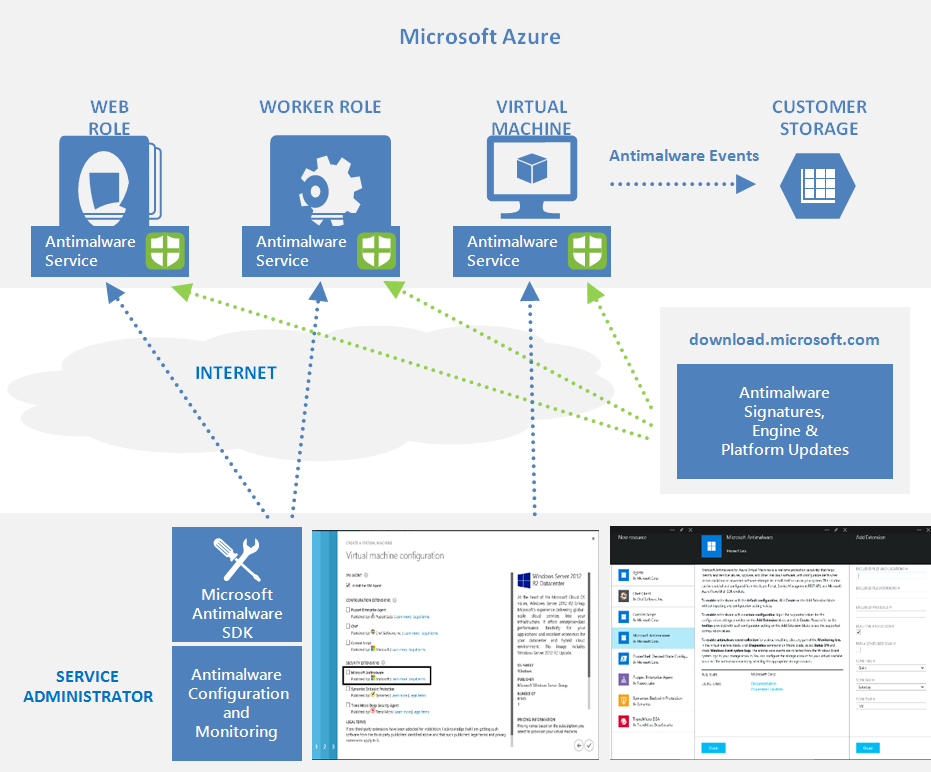

Aufbau

Microsoft Antischadsoftware für Azure besteht aus mehreren Komponenten:

- Der Microsoft-Antischadsoftwareclient und -Dienst

- Klassisches Antischadsoftwarebereitstellungsmodell

- PowerShell-Cmdlets für Antischadsoftware

- Azure-Diagnoseerweiterung

Plattformunterstützung und -bereitstellung

Virtuelle Computer:

- Standardmäßig nicht installiert

- Verfügbar als optionale Sicherheitserweiterung über das Azure-Portal oder die Konfiguration des virtuellen Visual Studio-Computers

- Unterstützt unter Windows Server 2008 R2, Windows Server 2012 und Windows Server 2012 R2

- Nicht unterstützt auf Windows Server 2008- und Linux-Betriebssystemen

Clouddienste:

- Standardmäßig in einem deaktivierten Zustand auf allen unterstützten Azure-Gastbetriebssystemen installiert

- Erfordert eine explizite Aktivierung zum Schutz Ihres Clouddiensts

Azure App Service:

- Aktiviert für den zugrunde liegenden Dienst, der Windows-basierte Web-Apps hosten

- Beschränkt auf den Schutz der Azure App Service-Infrastruktur, nicht auf Kundeninhalte

- Nicht ausreichend für die vollständige Webanwendungssicherheit (implementieren Sie mehr Sicherheitskontrollen, wie in den bewährten Methoden für Azure Web Application Security beschrieben)

Hinweis

Microsoft Defender Antivirus ist die integrierte Antischadsoftware unter Windows Server 2016 und höher. Die Azure-VM-Antischadsoftwareerweiterung kann trotzdem einer Azure-VM unter Windows Server 2016 und höher mit Microsoft Defender Antivirus hinzugefügt werden. In diesem Szenario wendet die Erweiterung alle optionalen Konfigurationsrichtlinien an, die von Microsoft Defender Antivirus verwendet werden. Die Erweiterung stellt keine anderen Antischadsoftwaredienste bereit. Weitere Informationen zu Microsoft Defender Antivirus finden Sie in Codebeispielen zum Aktivieren und Konfigurieren von Microsoft Antimalware für Azure.

Microsoft Antimalware-Workflow

Der Azure-Dienstadministrator kann Antimalware für Azure unter Verwendung der folgenden Optionen mit einer Standardkonfiguration oder benutzerdefinierten Konfiguration für Virtual Machines und Cloud Services konfigurieren:

- Virtual Machines – im Azure-Portal unter Sicherheitserweiterungen

- Virtual Machines – In Visual Studio mit der Konfiguration virtueller Computer im Server-Explorer

- Virtual Machines und Cloud Services – Verwendung des klassischen Bereitstellungsmodells für Antimalware

- Virtual Machines und Cloud Services – Mit den Antimalware-PowerShell-Cmdlets

Über das Azure-Portal oder PowerShell-Cmdlets wird die Antimalware-Erweiterungspaketdatei auf dem Azure-System an einem vorher festgelegten Ort abgelegt. Der Azure-Gast-Agent (oder der Fabric-Agent) startet die Antimalware-Erweiterung und wendet die als Eingabe bereitgestellten Antimalware-Konfigurationseinstellungen an. Durch diesen Schritt wird der Antimalware-Dienst mit den Standard- oder benutzerdefinierten Konfigurationseinstellungen aktiviert. Wenn keine benutzerdefinierte Konfiguration bereitgestellt wurde, wird der Antimalware-Dienst mit den Standardkonfigurationseinstellungen aktiviert. Weitere Informationen zur Antischadsoftwarekonfiguration finden Sie in Codebeispielen zum Aktivieren und Konfigurieren von Microsoft Antimalware für Azure.

Nach der Initialisierung ruft der Microsoft Antimalware-Client automatisch die neuesten Schutzmodul- und Signaturdefinitionen aus dem Internet ab und wendet sie auf Ihr Azure-System an. Der Dienst protokolliert alle Aktivitäten im Ereignisprotokoll des Betriebssystems unter der Ereignisquelle "Microsoft Antimalware". Zu diesen Protokollen gehören Informationen zu:

- Gesundheitsstatus des Clients

- Schutz- und Wartungsaktivitäten

- Konfigurationsänderungen

- Engine- und Signaturdefinitionsupdates

- Weitere betriebliche Ereignisse

Sie können die Antimalware-Überwachung für Ihren Cloud-Dienst oder Ihre VM aktivieren, damit die Antimalware-Ereignisprotokoll-Ereignisse in Ihr Azure-Speicherkonto geschrieben werden, sobald sie erzeugt werden. Der Antimalware-Dienst erfasst mithilfe der Erweiterung „Azure-Diagnose“ Antimalware-Ereignisse aus dem Azure-System in Tabellen im Azure Storage-Konto des Kunden.

Der Bereitstellungsworkflow, einschließlich Konfigurationsschritten und den für die oben genannten Szenarien unterstützten Optionen, wird im Abschnitt Antimalware-Bereitstellungsszenarien dieses Dokuments beschrieben.

Hinweis

Sie können jedoch PowerShell/APIs und Azure Resource Manager-Vorlagen zum Bereitstellen von Skalierungsgruppen für virtuelle Computer mit der Antischadsoftware-Erweiterung von Microsoft verwenden. Für die Installation einer Erweiterung auf einem bereits ausgeführten virtuellen Computer können Sie das Python-Beispielskript vmssextn.py verwenden. Dieses Skript ruft die vorhandene Erweiterungskonfiguration im Skalierungssatz ab und fügt eine Erweiterung zur Liste der vorhandenen Erweiterungen auf den Skalierungssätzen für virtuelle Azure-Computer hinzu.

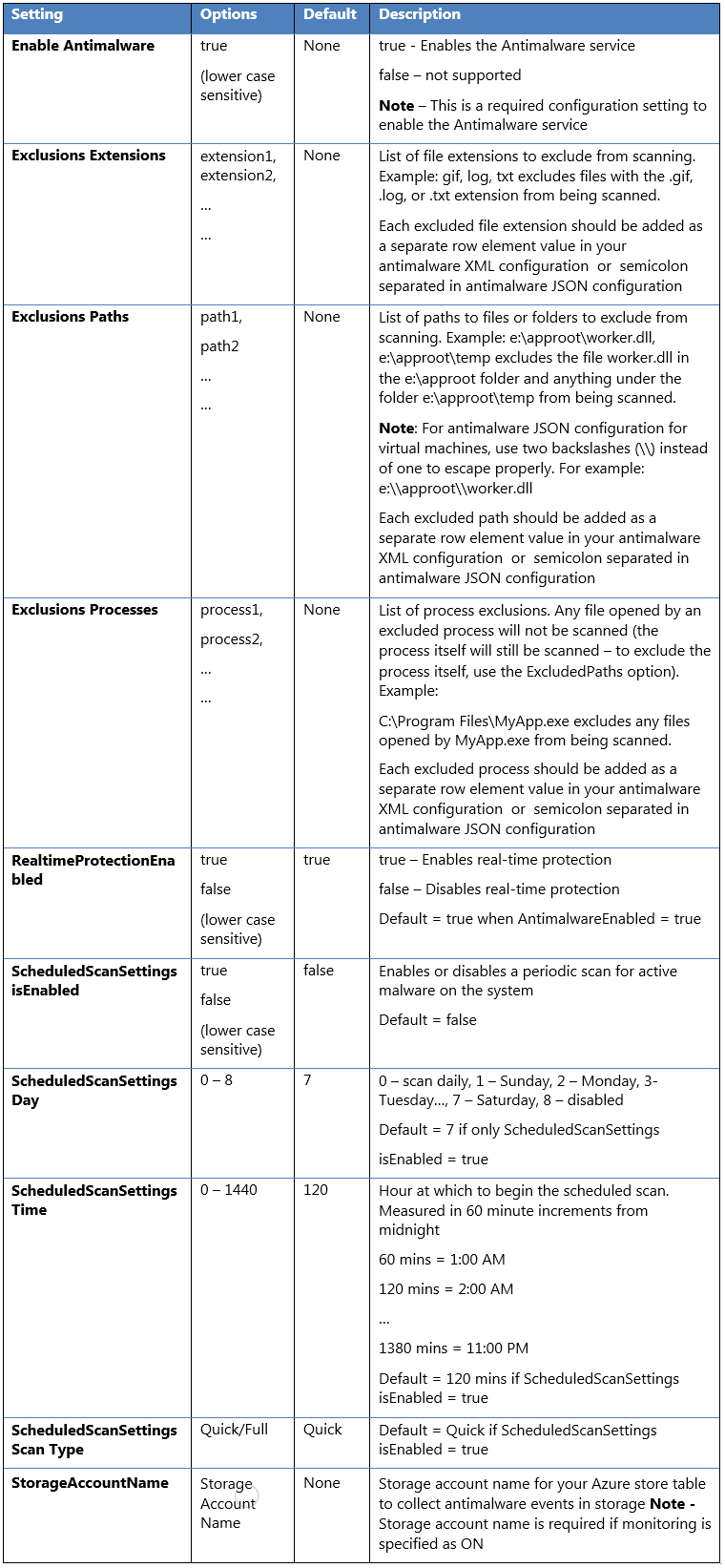

Standardmäßige und benutzerdefinierte Antimalware-Konfiguration

Die Standardkonfigurationseinstellungen werden angewendet, um Antimalware für Azure Cloud Services oder VMs zu aktivieren, wenn Sie keine benutzerdefinierten Konfigurationseinstellungen angeben. Die Standardkonfigurationseinstellungen sind für die Ausführung in der Azure-Umgebung präoptimiert. Optional können Sie diese Standardkonfigurationseinstellungen nach Bedarf für Ihre Azure-Anwendung oder Dienstbereitstellung anpassen und sie für andere Bereitstellungsszenarien anwenden.

In der folgenden Tabelle sind die für den Antimalware-Dienst verfügbaren Konfigurationseinstellungen zusammengefasst. Die Standardkonfigurationseinstellungen sind in der Spalte „Standard“ gekennzeichnet.

Antimalware-Bereitstellungsszenarien

In diesem Abschnitt werden die Szenarien zum Aktivieren und Konfigurieren von Antimalware, einschließlich der Überwachung für Azure Cloud Services und Virtual Machines, erläutert.

Virtual Machines – Aktivieren und Konfigurieren von Antimalware

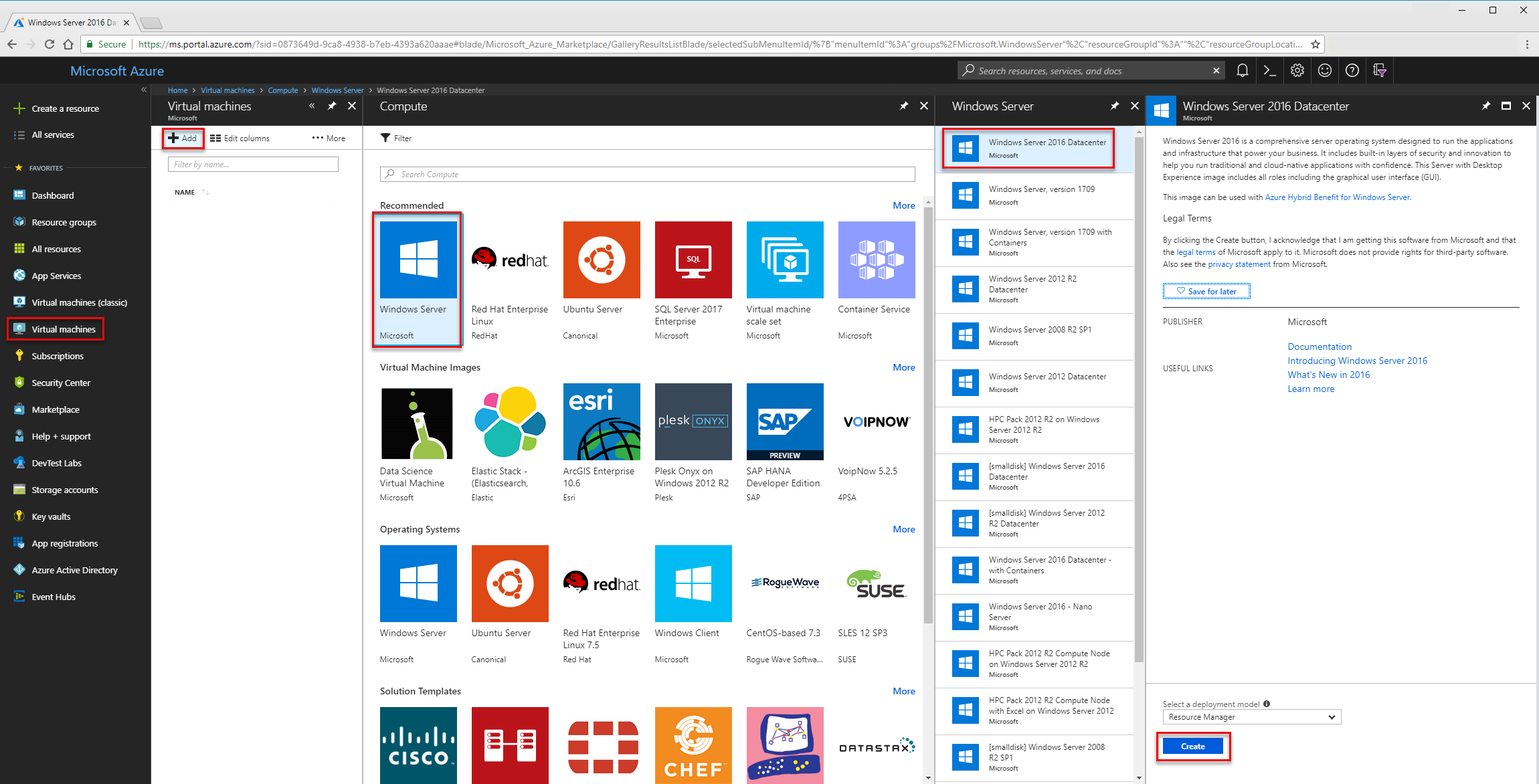

Bereitstellung beim Erstellen eines virtuellen Computers über das Azure-Portal

Gehen Sie folgendermaßen vor, um Microsoft Antimalware für Azure Virtual Machines über das Azure-Portal zu aktivieren und zu konfigurieren, während Sie eine VM bereitstellen:

- Melden Sie sich beim Azure-Portal an.

- Um einen neuen virtuellen Computer zu erstellen, navigieren Sie zu Virtuelle Computer und wählen Hinzufügen und dann Windows Server aus.

- Wählen Sie die Version von Windows Server aus, die Sie verwenden möchten.

- Klicken Sie auf Erstellen.

- Geben Sie einen Namen, einen Benutzernamen und ein Kennwort an, und erstellen Sie eine neue Ressourcengruppe. Sie können auch eine vorhandene Ressourcengruppe verwenden.

- Klicken Sie auf OK.

- Wählen Sie eine VM-Größe aus.

- Im nächsten Abschnitt nehmen Sie Anpassungen für Ihre Anforderungen vor. Wählen Sie den Abschnitt Erweiterungen aus.

- Wählen Sie Erweiterung hinzufügen aus.

- Wählen Sie unter Neue Ressource die Option Microsoft Antimalware aus.

- Klicken Sie auf Erstellen

- Im Abschnitt Erweiterung installieren können Sie Ausschlüsse für Dateien, Standorte und Prozesse sowie weitere Scanoptionen konfigurieren. Klicken Sie auf OK.

- Klicken Sie auf OK.

- Wählen Sie im Abschnitt Einstellungen die Option OK aus.

- Wählen Sie auf dem Bildschirm Erstellen die Option OK aus.

Weitere Informationen zur Bereitstellung der Antimalware VM-Erweiterung für Windows finden Sie in dieser Azure Resource Manager-Vorlage.

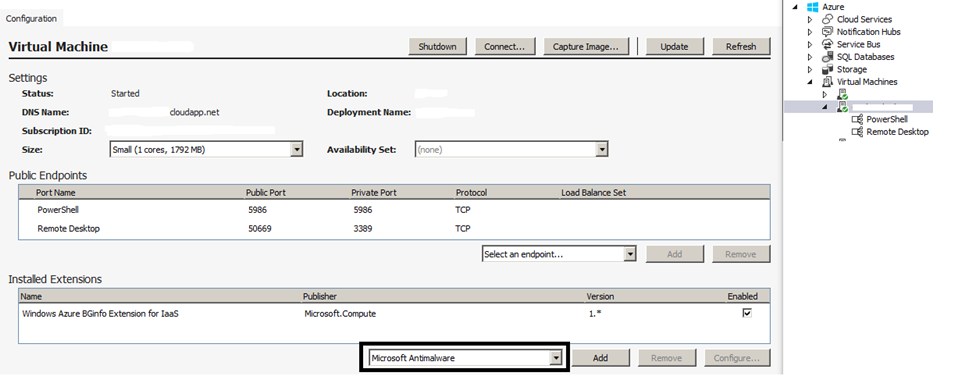

Bereitstellung mit der Konfiguration eines virtuellen Computers in Visual Studio

Sie aktivieren und konfigurieren Sie den Microsoft Antimalware-Dienst mit Visual Studio:

Stellen Sie in Visual Studio eine Verbindung mit Microsoft Azure her.

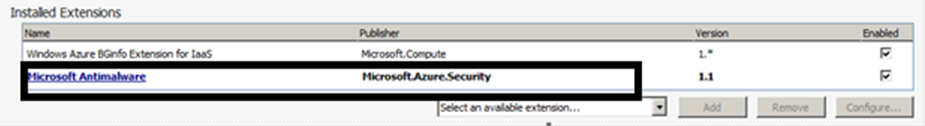

Wählen Sie im Server-Explorer im Knoten Virtuelle Computer den virtuellen Computer aus.

Klicken Sie mit der rechten Maustaste auf Konfigurieren, um die Seite für die Konfiguration des virtuellen Computers anzuzeigen.

Wählen Sie die Microsoft-Antischadsoftwareerweiterung aus der Dropdownliste unter "Installierte Erweiterungen " aus, und wählen Sie "Hinzufügen" aus, um sie mit der standardmäßigen Antischadsoftwarekonfiguration zu konfigurieren.

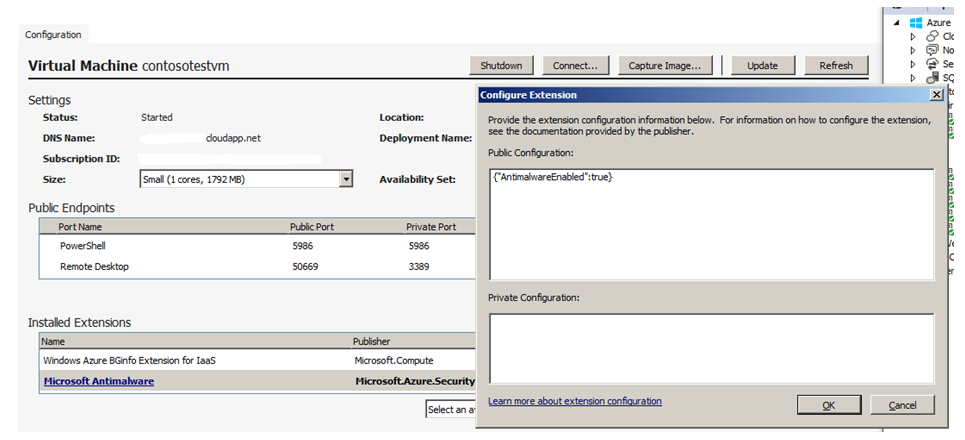

Um die standardmäßige Antischadsoftwarekonfiguration anzupassen, wählen Sie die Antischadsoftwareerweiterung in der Liste der installierten Erweiterungen aus (hervorheben), und wählen Sie "Konfigurieren" aus.

Ersetzen Sie die Standardmäßige Antischadsoftwarekonfiguration durch Ihre benutzerdefinierte Konfiguration im unterstützten JSON-Format im textfeld für die öffentliche Konfiguration , und wählen Sie "OK" aus.

Wählen Sie die Schaltfläche "Aktualisieren " aus, um die Konfigurationsupdates auf Ihren virtuellen Computer zu übertragen.

Hinweis

Bei der Konfiguration virtueller Computer in Visual Studio für Antimalware wird nur das JSON-Format unterstützt. Weitere Informationen zu Beispielkonfigurationen finden Sie unter Codebeispiele zum Aktivieren und Konfigurieren von Microsoft-Antischadsoftware für Azure.

Bereitstellung mit PowerShell-Cmdlets

Eine Azure-Anwendung oder ein Azure-Dienst kann Microsoft Antimalware für Azure Virtual Machines mithilfe von PowerShell-Cmdlets aktivieren und konfigurieren.

So aktivieren und konfigurieren Sie Microsoft Antimalware mit PowerShell-Cmdlets:

- Richten Sie die PowerShell-Umgebung ein – siehe Dokumentation unter https://github.com/Azure/azure-powershell.

- Verwenden Sie zum Aktivieren und Konfigurieren von Microsoft Antimalware für Ihren virtuellen Computer das Cmdlet Set-AzureVMMicrosoftAntimalwareExtension.

Hinweis

Bei der Konfiguration von Azure Virtual Machines für Antimalware wird nur das JSON-Format unterstützt. Weitere Informationen zu Beispielkonfigurationen finden Sie unter Codebeispiele zum Aktivieren und Konfigurieren von Microsoft-Antischadsoftware für Azure.

Aktivieren und Konfigurieren von Antimalware mithilfe von PowerShell-Cmdlets

Eine Azure-Anwendung oder ein Azure-Dienst kann Microsoft Antimalware für Azure Cloud Services mit PowerShell-Cmdlets aktivieren und konfigurieren. Microsoft Antimalware wird in einem deaktivierten Zustand in der Cloud Services-Plattform installiert und erfordert eine Aktion durch eine Azure-Anwendung, um es zu aktivieren.

So aktivieren und konfigurieren Sie Microsoft Antimalware mit PowerShell-Cmdlets:

- Richten Sie die PowerShell-Umgebung ein – siehe Dokumentation unter https://github.com/Azure/azure-powershell.

- Verwenden Sie zum Aktivieren und Konfigurieren von Microsoft Antimalware für Ihren Clouddienst das Cmdlet Set-AzureServiceExtension.

Weitere Informationen zu PowerShell-Beispielbefehlen finden Sie unter Codebeispiele zum Aktivieren und Konfigurieren von Microsoft-Antischadsoftware für Azure.

Cloud Services und Virtual Machines – Konfiguration mithilfe von PowerShell-Cmdlets

Eine Azure-Anwendung oder ein Azure-Dienst kann die Microsoft Antimalware-Konfiguration für Cloud Services und Virtual Machines mithilfe von PowerShell-Cmdlets abrufen.

So rufen Sie die Microsoft Antimalware-Konfiguration mithilfe von PowerShell-Cmdlets ab:

- Richten Sie die PowerShell-Umgebung ein – siehe Dokumentation unter https://github.com/Azure/azure-powershell.

- Für Virtual Machines: Verwenden Sie zum Abrufen der Antimalware-Konfiguration das Cmdlet Get-AzureVMMicrosoftAntimalwareExtension.

- Für Cloud Services: Verwenden Sie zum Abrufen der Antimalware-Konfiguration das Cmdlet Get-AzureServiceExtension.

Beispiele

Entfernen der Antimalware-Konfiguration mithilfe von PowerShell-Cmdlets

Eine Azure-Anwendung oder ein Dienst kann den Microsoft-Antischadsoftwareschutz vollständig entfernen, indem die relevanten Erweiterungen von Ihren Clouddiensten oder virtuellen Computern deinstalliert werden. Dieser Vorgang entfernt sowohl den Antischadsoftwareschutz als auch die zugehörigen Überwachungseinstellungen, wobei der Schutz vor Schadsoftware und die Ereignissammlung für die angegebenen Ressourcen vollständig eingestellt wird.

So entfernen Sie Microsoft Antimalware mithilfe von PowerShell-Cmdlets:

- Richten Sie die PowerShell-Umgebung ein – siehe Dokumentation unter https://github.com/Azure/azure-powershell.

- Für Virtual Machines: Verwenden Sie das Cmdlet Remove-AzureVMMicrosoftAntimalwareExtension.

- Für Cloud Services: Verwenden Sie das Cmdlet Remove-AzureServiceExtension.

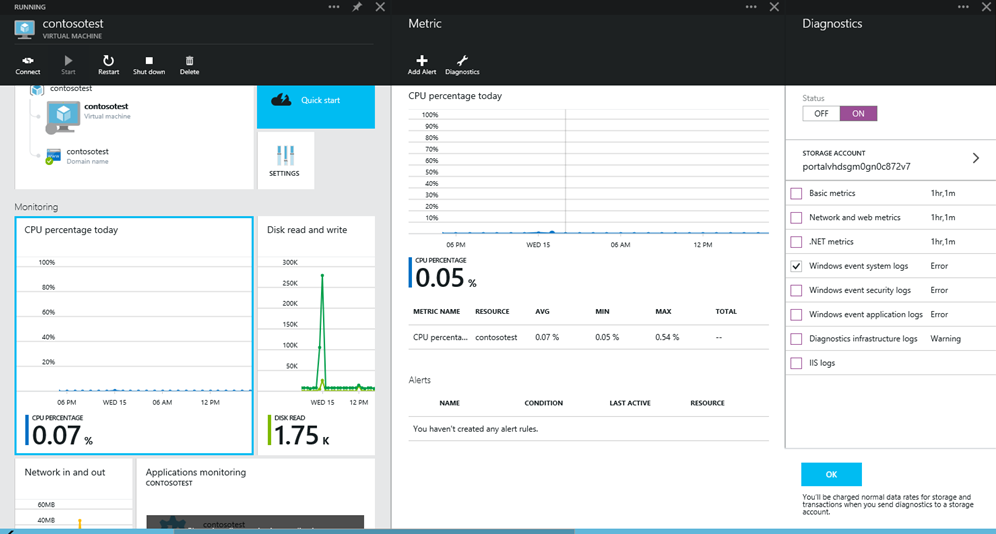

So aktivieren Sie die Antimalware-Ereigniserfassung für einen virtuellen Computer mithilfe des Azure-Vorschauportals:

- Wählen Sie einen beliebigen Teil des Abschnitts "Überwachung" auf der Detailseite des virtuellen Computers aus.

- Wählen Sie den Befehl "Diagnose" im Abschnitt "Metriken" aus.

- Wählen Sie 'Status' auf 'EIN' und überprüfen Sie die Option für das Windows-Ereignissystem.

- Sie können alle anderen Optionen in der Liste deaktivieren oder sie entsprechend den Anwendungsdienstanforderungen aktiviert lassen.

- Die Antimalware-Ereigniskategorien „Fehler“, „Warnung“, „Information“ usw. werden im Azure Storage-Konto erfasst.

Antimalware-Ereignisse werden aus den Windows-Ereignissystemprotokollen in das Azure-Speicherkonto übertragen. Sie können das Speicherkonto für den virtuellen Computer zum Erfassen von Antimalware-Ereignissen konfigurieren, indem Sie das entsprechende Speicherkonto auswählen.

Aktivieren und Konfigurieren von Antimalware mithilfe von PowerShell-Cmdlets für Azure Resource Manager-VMs

Auf folgende Weise können Sie Microsoft Antimalware für Azure Resource Manager-VMs mit PowerShell-Cmdlets aktivieren und konfigurieren:

- Richten Sie die PowerShell-Umgebung anhand der Informationen in dieser Dokumentation auf GitHub ein.

- Verwenden Sie zum Aktivieren und Konfigurieren von Microsoft Antimalware für Ihre VM das Cmdlet Set-AzVMExtension.

Folgende Codebeispiele sind verfügbar:

- Bereitstellen von Microsoft-Antischadsoftware auf ARM-Vorlagen-VMs

- Hinzufügen von Microsoft Antimalware zu Azure Service Fabric-Clustern

Aktivieren und Konfigurieren von Antimalware für Azure Cloud Services (erweiterter Support) unter Verwendung von PowerShell-Cmdlets

So aktivieren und konfigurieren Sie Microsoft Antimalware mit PowerShell-Cmdlets:

- Richten Sie die PowerShell-Umgebung ein – siehe Dokumentation unter https://github.com/Azure/azure-powershell.

- Verwenden Sie das Cmdlet New-AzCloudServiceExtensionObject, um Microsoft Antimalware für Ihre Clouddienst-VM zu aktivieren und zu konfigurieren.

Es steht das folgende Codebeispiel zur Verfügung:

Aktivieren und Konfigurieren von Antimalware mithilfe von PowerShell-Cmdlets für Server mit Azure Arc-Unterstützung

Auf folgende Weise können Sie Microsoft Antimalware für Server mit Azure Arc-Unterstützung mithilfe von PowerShell-Cmdlets aktivieren und konfigurieren:

- Richten Sie die PowerShell-Umgebung anhand der Informationen in dieser Dokumentation auf GitHub ein.

- Verwenden Sie das Cmdlet New-AzConnectedMachineExtension, um Microsoft Antimalware für Ihre Server mit Arc-Unterstützung zu aktivieren und zu konfigurieren.

Folgende Codebeispiele sind verfügbar: