Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Der Aws-Serviceprotokoll-Connector (Amazon Web Services) ist in zwei Versionen verfügbar: der Legacy-Connector für CloudTrail-Verwaltung und -Datenprotokolle und die neue Version, die Protokolle aus den folgenden AWS-Diensten aufnehmen kann, indem sie aus einem S3-Bucket abgerufen werden (Links sind zu AWS-Dokumentation):

- Amazon Virtual Private Cloud (VPC) - VPC-Datenflussprotokolle

- Amazon GuardDuty - Ergebnisse

- AWS CloudTrail - Verwaltung und Datenereignisse

- AWS CloudWatch - CloudWatch-Protokolle

In dieser Registerkarte wird erläutert, wie Sie den AWS S3-Connector mit einer von zwei Methoden konfigurieren:

- Automatische Einrichtung (empfohlen)

- Manuelle Einrichtung

Voraussetzungen

Sie benötigen Schreibzugriff auf den Microsoft Sentinel-Arbeitsbereich.

Installieren Sie die Amazon Web Services-Lösung aus dem Content Hub in Microsoft Sentinel. Weitere Informationen finden Sie unter Entdecken und Verwalten sofort einsatzbereiter Microsoft Sentinel-Inhalte.

Installieren Sie PowerShell und die AWS CLI auf Ihrem Computer (nur für automatische Einrichtung):

- Installationsanweisungen für PowerShell

- Installationsanweisungen für die AWS CLI (aus der AWS-Dokumentation)

Stellen Sie sicher, dass die Protokolle Ihres ausgewählten AWS-Diensts das von Microsoft Sentinel akzeptierte Format verwenden:

- Amazon VPC: CSV-Datei im GZIP-Format mit Headern; Trennzeichen: Leerzeichen.

- Amazon GuardDuty: json-line- und GZIP-Formate.

- AWS CloudTrail: .json Datei im GZIP-Format.

- CloudWatch: .csv Datei in einem GZIP-Format ohne Header. Wenn Sie Ihre Protokolle in dieses Format konvertieren müssen, können Sie diese CloudWatch-Lambdafunktion verwenden.

Automatische Einrichtung

Um den Onboardingprozess zu vereinfachen, hat Microsoft Sentinel ein PowerShell-Skript bereitgestellt, um das Einrichten der AWS-Seite des Connectors zu automatisieren – die erforderlichen AWS-Ressourcen, Anmeldeinformationen und Berechtigungen.

Das Skript:

Erstellt einen OIDC-Webidentitätsanbieter, um Microsoft Entra ID-Benutzer bei AWS zu authentifizieren. Wenn bereits ein Webidentitätsanbieter vorhanden ist, fügt das Skript Microsoft Sentinel als Zielgruppe zum vorhandenen Anbieter hinzu.

Erstellt eine von IAM angenommene Rolle mit den minimal erforderlichen Berechtigungen, um OIDC-authentifizierten Benutzern Zugriff auf Ihre Protokolle in einem bestimmten S3-Bucket und SQS-Warteschlangen zu gewähren.

Ermöglicht angegebenen AWS-Diensten das Senden von Protokollen an diesen S3-Bucket und Benachrichtigungen an diese SQS-Warteschlange.

Es erstellt ggf. den S3-Bucket und die SQS-Warteschlange für diesen Zweck.

Konfiguriert alle erforderlichen IAM-Berechtigungsrichtlinien und wendet sie auf die oben erstellte IAM-Rolle an.

Für Azure Government-Clouds erstellt ein spezielles Skript einen anderen OIDC-Webidentitätsanbieter, dem er die von IHM übernommene Rolle zuweist.

Anweisungen

Führen Sie die folgenden Schritte aus, um das Skript zum Einrichten des Connectors auszuführen:

Wählen Sie im Microsoft Sentinel-Navigationsmenü Datenverbinder aus.

Wählen Sie Amazon Web Services S3 aus der Daten-Konnektoren-Galerie aus.

Wenn der Connector nicht angezeigt wird, installieren Sie die Amazon Web Services-Lösung aus dem Content Hub in Microsoft Sentinel.

Wählen Sie im Detailbereich für den Verbinder die Option "Verbindungsseite öffnen" aus.

Im Abschnitt "Konfiguration" unter 1. Richten Sie Ihre AWS-Umgebung ein, erweitern Sie Setup mit PowerShell-Skript (empfohlen).

Folgen Sie den Anweisungen auf dem Bildschirm, um das AWS S3 Setup Script herunterzuladen und zu extrahieren (Link lädt eine ZIP-Datei herunter, die das Hauptsetupskript und Hilfsskripts enthält) von der Connectorseite.

Hinweis

Um AWS-Protokolle in eine Azure Government-Cloud aufzunehmen, laden Sie stattdessen dieses spezielle AWS S3 Gov Setup Script herunter und extrahieren es.

Führen Sie vor dem Starten des Skripts den

aws configureBefehl in Ihrer PowerShell-Befehlszeile aus und geben Sie die relevanten Informationen ein, wenn Sie dazu aufgefordert werden. Siehe AWS-Befehlszeilenschnittstelle | Details zu den Konfigurationsgrundlagen (aus der AWS-Dokumentation).Führen Sie nun das Skript aus. Kopieren Sie den Befehl von der Connectorseite (unter "Skript ausführen, um die Umgebung einzurichten") und fügen Sie ihn in die Befehlszeile ein.

Das Skript fordert Sie auf, Ihre Arbeitsbereichs-ID einzugeben. Diese ID wird auf der Verbindungsseite angezeigt. Kopieren Sie sie, und fügen Sie sie an der Eingabeaufforderung des Skripts ein.

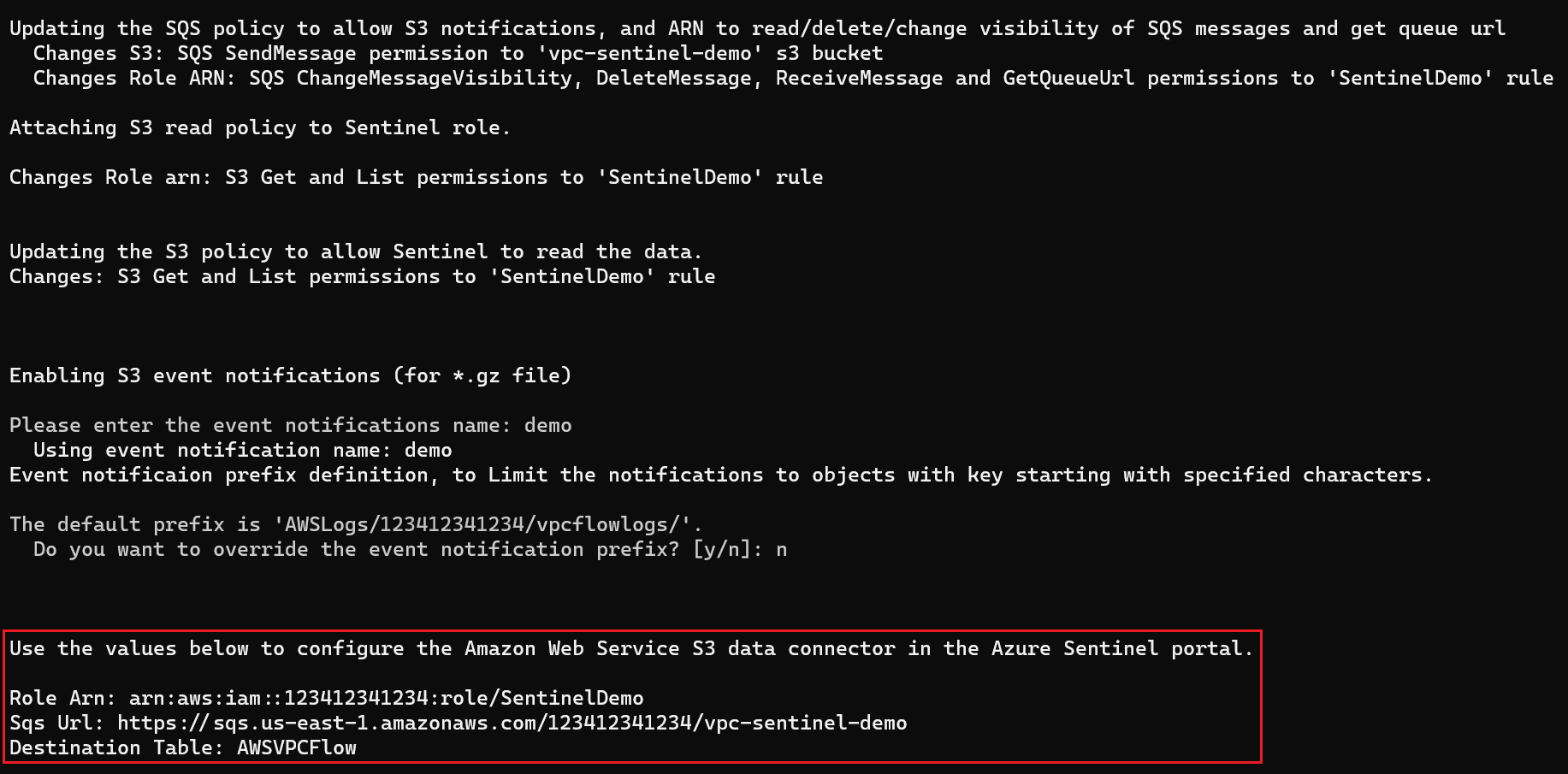

Wenn das Skript abgeschlossen ist, kopieren Sie die Role ARN und die SQS-URL aus der Ausgabe des Skripts (siehe Beispiel im ersten Screenshot unten) und fügen Sie sie in die entsprechenden Felder auf der Verbindungsseite unter 2. Verbindung hinzufügen ein (siehe zweiten Screenshot unten).

Wählen Sie einen Datentyp aus der Dropdownliste " Zieltabelle " aus. Dadurch wird der Connector informiert, welche Protokolle des AWS-Diensts diese Verbindung sammelt und in welcher Log Analytics-Tabelle die erfassten Daten gespeichert werden. Wählen Sie Add connection (Verbindung hinzufügen) aus.

Hinweis

Das Skript kann bis zu 30 Minuten dauern, bis die Ausführung abgeschlossen ist.

Manuelle Einrichtung

Wir empfehlen die Verwendung des Skripts für das automatische Setup, um diesen Connector bereitzustellen. Wenn Sie diesen Komfort aus irgendeinem Grund nicht nutzen möchten, führen Sie die folgenden Schritte aus, um den Connector manuell einzurichten.

Richten Sie Ihre AWS-Umgebung ein, wie unter "Einrichten Ihrer Amazon Web Services-Umgebung" beschrieben, um AWS-Protokolle bei Microsoft Sentinel zu sammeln.

In der AWS-Konsole:

Geben Sie den Identitäts- und Zugriffsverwaltungsdienst (IAM) ein, und navigieren Sie zur Liste der Rollen. Wählen Sie die oben erstellte Rolle aus.

Kopieren Sie den ARN in die Zwischenablage.

Geben Sie den einfachen Warteschlangendienst ein, wählen Sie die von Ihnen erstellte SQS-Warteschlange aus, und kopieren Sie die URL der Warteschlange in ihre Zwischenablage.

Wählen Sie in Microsoft Sentinel im Navigationsmenü die Option Datenverbindungen.

Wählen Sie Amazon Web Services S3 aus der Daten-Konnektoren-Galerie aus.

Wenn der Connector nicht angezeigt wird, installieren Sie die Amazon Web Services-Lösung aus dem Content Hub in Microsoft Sentinel. Weitere Informationen finden Sie unter Entdecken und Verwalten sofort einsatzbereiter Microsoft Sentinel-Inhalte.

Wählen Sie im Detailbereich für den Verbinder die Option "Verbindungsseite öffnen" aus.

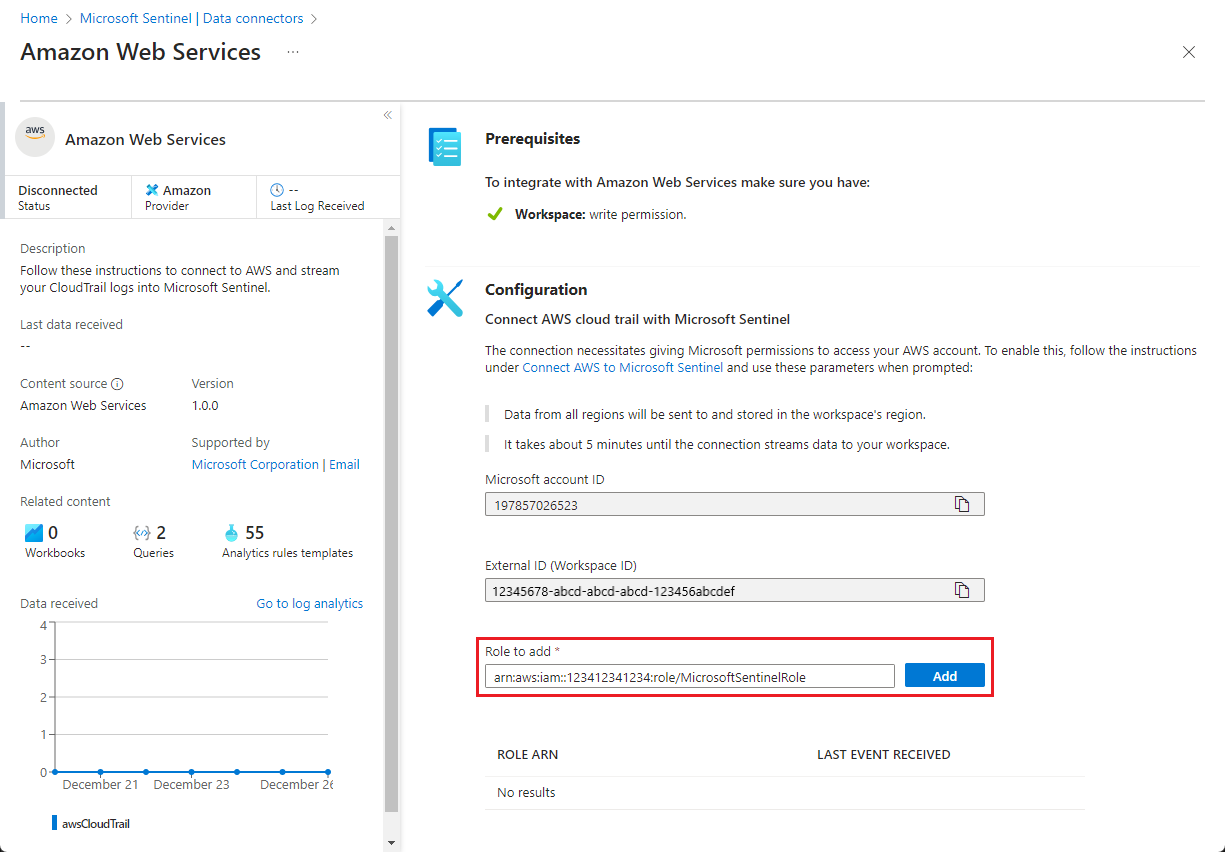

Unter 2. Verbindung hinzufügen:

- Fügen Sie den IAM-Rollen-ARN, den Sie zwei Schritte zuvor kopiert haben, in das Feld Hinzuzufügende Rolle ein.

- Fügen Sie die URL der SQS-Warteschlange, die Sie im letzten Schritt kopiert haben, in das SQS-URL-Feld ein.

- Wählen Sie einen Datentyp aus der Dropdownliste " Zieltabelle " aus. Dadurch wird der Connector informiert, welche Protokolle des AWS-Diensts diese Verbindung sammelt und in welcher Log Analytics-Tabelle die erfassten Daten gespeichert werden.

- Wählen Sie Verbindung hinzufügen aus.

Bekannte Probleme und Problembehandlung

Bekannte Probleme

Verschiedene Arten von Protokollen können im gleichen S3-Bucket gespeichert werden, sollten aber nicht im selben Pfad gespeichert werden.

Jede SQS-Warteschlange sollte auf einen Nachrichtentyp verweisen. Wenn Sie GuardDuty-Ergebnisse und VPC-Datenflussprotokolle erfassen möchten, richten Sie für jeden Typ separate Warteschlangen ein.

Eine einzelne SQS-Warteschlange kann nur einen Pfad in einem S3-Bucket bedienen. Wenn Sie Protokolle in mehreren Pfaden speichern, erfordert jeder Pfad eine eigene dedizierte SQS-Warteschlange.

Problembehandlung

Erfahren Sie, wie Sie Probleme mit dem Amazon Web Services S3-Connector beheben.

Senden formatierter CloudWatch-Ereignisse mithilfe einer Lambda-Funktion an S3 (optional)

Wenn Ihre CloudWatch-Protokolle nicht in dem von Microsoft Sentinel akzeptierten Format vorliegen (CSV-Datei in einem GZIP-Format ohne Header), verwenden Sie eine Lambda-Funktion zum Anzeigen des Quellcodes in AWS, um CloudWatch-Ereignisse im akzeptierten Format an einen S3-Bucket zu senden.

Die Lambdafunktion verwendet die Python 3.9 Runtime und x86_64-Architektur.

So stellen Sie die Lambda-Funktion bereit:

Wählen Sie in der AWS Management Console den Lambdadienst aus.

Wählen Sie Funktion erstellen aus.

Geben Sie einen Namen für die Funktion ein, und wählen Sie Python 3.9 als Runtime und x86_64 als Architektur aus.

Wählen Sie Funktion erstellen aus.

Wählen Sie unter Choose a layer eine Ebene und anschließend Add aus.

Wählen Sie Permissions und unter Execution role die Option Role name aus.

Wählen Sie unter Permissions policies die Optionen Add permissions>Attach policies aus.

Suchen Sie nach den Richtlinien AmazonS3FullAccess und CloudWatchLogsReadOnlyAccess, und fügen Sie sie an.

Kehren Sie zur Funktion zurück, wählen Sie Code aus, und fügen Sie den Codelink unter Code source ein.

Die Standardwerte für die Parameter werden mithilfe von Umgebungsvariablen festgelegt. Bei Bedarf können Sie diese Werte manuell direkt im Code anpassen.

Wählen Sie Deploy und anschließend Test aus.

Erstellen Sie ein Ereignis, indem Sie die erforderlichen Felder ausfüllen.

Wählen Sie Test aus, um zu sehen, wie das Ereignis im S3-Bucket angezeigt wird.

Nächste Schritte

In diesem Dokument haben Sie erfahren, wie Sie eine Verbindung mit AWS-Ressourcen herstellen, um ihre Protokolle in Microsoft Sentinel aufzunehmen. Weitere Informationen zu Microsoft Sentinel finden Sie in den folgenden Artikeln:

- Erfahren Sie, wie Sie Einblick in Ihre Daten und potenzielle Bedrohungen erhalten.

- Beginnen Sie mit Erkennung von Bedrohungen mithilfe von Microsoft Sentinel.

- Verwenden Sie Arbeitsmappen, um Ihre Daten zu überwachen.