Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Organisationen wechseln zunehmend zu Multicloudarchitekturen, sei es entwurfsbedingt oder aufgrund laufender Anforderungen. Eine wachsende Zahl dieser Organisationen nutzt Anwendungen und speichert Daten in mehreren öffentlichen Clouds, einschließlich der Google Cloud Platform (GCP).

In diesem Artikel wird beschrieben, wie Sie GCP-Daten in Microsoft Sentinel so erfassen, dass vollständige Sicherheitsabdeckung erreicht wird und Sie Angriffe in Ihrer Multicloudumgebung erkennen und analysieren können.

Mit den GCP Pub/Sub-Connectoren, die auf unserem Codeless Connector Framework (CCF) beruhen, können Sie Protokolle aus Ihrer GCP-Umgebung mit der GCP Pub/Sub-Möglichkeit aufnehmen.

Der Pub/Sub Audit Logs-Connector von Google Cloud Platform (GCP) erfasst Überwachungspfade des Zugriffs auf GCP-Ressourcen. Analysten können diese Protokolle überwachen, um Ressourcenzugriffsversuche nachzuverfolgen und potenzielle Bedrohungen in der GCP-Umgebung zu erkennen.

Der Security Command Center-Connector von Google Cloud Platform (GCP) sammelt Erkenntnisse aus dem Google Security Command Center, einer robusten Sicherheits- und Risikomanagementplattform für Google Cloud. Analysten können diese Ergebnisse anzeigen, um Einblicke in den Sicherheitsstatus der Organisation zu erhalten, einschließlich des Ressourcenbestands und der Ermittlung und Erkennung von Sicherheitsrisiken und Bedrohungen sowie Risikominderung und -behebung.

Voraussetzungen

Vergewissern Sie sich zunächst, dass Sie über Folgendes verfügen:

- Sie haben die Microsoft Sentinel-Lösung aktiviert.

- Ein definierter Microsoft Sentinel-Arbeitsbereich ist vorhanden.

- Eine GCP-Umgebung ist vorhanden und enthält Ressourcen, die einen der folgenden Protokolltypen erzeugen, die Sie erfassen möchten:

- GCP-Überwachungsprotokolle

- Google Security Command Center-Ergebnisse

- Ihr Azure-Benutzer hat die Rolle „Microsoft Sentinel-Mitwirkender“.

- Ihr GCP-Benutzer hat Zugriff auf das Erstellen und Bearbeiten von Ressourcen im GCP-Projekt.

- Die GCP Identity and Access Management (IAM)-API und die GCP Cloud Resource Manager-API sind beide aktiviert.

Einrichten einer GCP-Umgebung

Es gibt zwei Dinge, die Sie in Ihrer GCP-Umgebung einrichten müssen:

Richten Sie die Microsoft Sentinel-Authentifizierung in GCP ein, indem Sie die folgenden Ressourcen im GCP-IAM-Dienst erstellen:

- Workloadidentitätspool

- Workload-Identitätsanbieter

- Dienstkonto

- Rolle

Richten Sie die Protokollsammlung in GCP und Aufnahme in Microsoft Sentinel ein, indem Sie die folgenden Ressourcen im GCP Pub/Sub-Dienst erstellen:

- Thema

- Abonnement für das Thema

Sie können die GCP-Umgebung auf eine von zwei Arten einrichten:

Erstellen Sie GCP-Ressourcen über die Terraform-API: Terraform stellt APIs für die Ressourcenerstellung und für die Identitäts- und Zugriffsverwaltung bereit (siehe Voraussetzungen). Microsoft Sentinel stellt Terraform-Skripts bereit, welche die erforderlichen Befehle für die APIs ausstellen.

Richten Sie die GCP-Umgebung manuell ein und erstellen Sie die Ressourcen selbst in der GCP-Konsole.

Hinweis

Es ist kein Terraform-Skript zum Erstellen von GCP Pub/Sub-Ressourcen für die Protokollsammlung aus dem Security Command Center verfügbar. Sie müssen diese Ressourcen manuell erstellen. Sie können weiterhin das Terraform-Skript verwenden, um die GCP IAM-Ressourcen für die Authentifizierung zu erstellen.

Wichtig

Wenn Sie Ressourcen manuell erstellen, müssen Sie alle Authentifizierungsressourcen (IAM) im gleichen GCP-Projekt erstellen, andernfalls funktioniert es nicht. (Pub/Sub-Ressourcen können in einem anderen Projekt vorhanden sein.)

GCP-Authentifizierungssetup

Öffnen Sie die GCP Cloud Shell.

Wählen Sie das Projekt aus, mit dem Sie arbeiten möchten, indem Sie den folgenden Befehl im Editor eingeben:

gcloud config set project {projectId}Kopieren Sie das Terraform-Authentifizierungsskript von Microsoft Sentinel aus dem Sentinel GitHub-Repository in Ihre GCP Cloud Shell-Umgebung.

Öffnen Sie die Skriptdatei Terraform GCPInitialAuthenticationSetup und kopieren Sie den Inhalt.

Hinweis

Zum Aufnehmen von GCP-Daten in eine Azure Government-Cloudverwenden Sie stattdessen dieses Authentifizierungssetupskript.

Erstellen Sie ein Verzeichnis in Ihrer Cloud Shell-Umgebung, geben Sie es ein und erstellen Sie eine neue leere Datei.

mkdir {directory-name} && cd {directory-name} && touch initauth.tfÖffnen Sie initauth.tf im Cloud Shell-Editor und fügen Sie den Inhalt der Skriptdatei in die Datei ein.

Initialisieren Sie Terraform in dem Verzeichnis, das Sie erstellt haben, indem Sie den folgenden Befehl im Terminal eingeben:

terraform initWenn Sie die Bestätigungsmeldung erhalten, dass Terraform initialisiert wurde, führen Sie das Skript aus, indem Sie den folgenden Befehl im Terminal eingeben:

terraform applyWenn das Skript zur Eingabe Ihrer Microsoft-Mandanten-ID auffordert wird, kopieren Sie sie und fügen Sie sie in den Terminal ein.

Hinweis

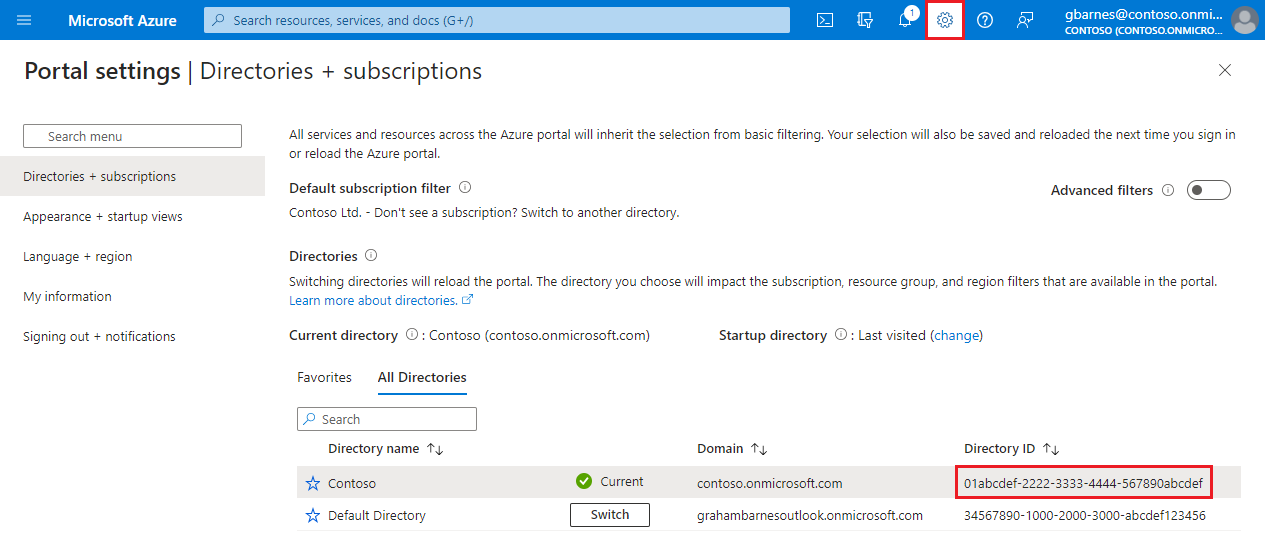

Sie können Ihre Mandanten-ID auf der Seite GCP Pub/Sub Audit Logs-Connector im Microsoft Sentinel-Portal oder in der Anzeige Portaleinstellungen (überall im Azure-Portal zugänglich) suchen und kopieren, (indem Sie das Zahnradsymbol am oberen Rand des Bildschirms auswählen), in der Spalte Verzeichnis-ID.

Wenn Sie gefragt werden, ob bereits ein Workload-Identitätspool für Azure erstellt wurde, antworten Sie entsprechend mit Ja oder Nein.

Wenn Sie gefragt werden, ob Sie die aufgeführten Ressourcen erstellen möchten, geben Sie ja ein.

Wenn die Ausgabe des Skripts angezeigt wird, speichern Sie die Ressourcenparameter für die spätere Verwendung.

Setup von GCP-Überwachungsprotokollen

Die Anweisungen in diesem Abschnitt beziehen sich auf die Verwendung des GCP Pub/Sub Audit Logs-Connectors von Microsoft Sentinel.

Lesen Sie die Anweisungen im nächsten Abschnitt für die Verwendung des GCP Pub/Sub Security Command Center-Connectors von Microsoft Sentinel.

Kopieren Sie das Terraform-Überwachungsprotokoll-Setupskript, das von Microsoft Sentinel aus dem Sentinel GitHub-Repository bereitgestellt wird, in einen anderen Ordner in Ihrer GCP Cloud Shell-Umgebung.

Öffnen Sie die Terraform die Skriptdatei GCPAuditLogsSetup und kopieren Sie den Inhalt.

Hinweis

Wenn Sie GCP-Daten in eine Azure Government-Cloudaufnehmen möchten, verwenden Sie stattdessen dieses Skript zum Einrichten von Überwachungsprotokollen.

Erstellen Sie ein weiteres Verzeichnis in Ihrer Cloud Shell-Umgebung, geben Sie es ein und erstellen Sie eine neue leere Datei.

mkdir {other-directory-name} && cd {other-directory-name} && touch auditlog.tfÖffnen Sie auditlog.tf im Cloud Shell-Editor und fügen Sie den Inhalt der Skriptdatei in die Datei ein.

Initialisieren Sie Terraform im neuen Verzeichnis, indem Sie den folgenden Befehl im Terminal eingeben:

terraform initWenn Sie die Bestätigungsmeldung erhalten, dass Terraform initialisiert wurde, führen Sie das Skript aus, indem Sie den folgenden Befehl im Terminal eingeben:

terraform applyGeben Sie Folgendes ein, um die Protokolle aus einer gesamten Organisation mit einem einzelnen Pub/Sub zu erfassen:

terraform apply -var="organization-id= {organizationId} "Wenn Sie gefragt werden, ob Sie die aufgeführten Ressourcen erstellen möchten, geben Sie ja ein.

Wenn die Ausgabe des Skripts angezeigt wird, speichern Sie die Ressourcenparameter für die spätere Verwendung.

Warten Sie fünf Minuten, bevor Sie mit dem nächsten Schritt fortfahren.

Wenn Sie auch den GCP Pub/Sub Security Command Center-Connector einrichten, fahren Sie mit dem nächsten Abschnitt fort.

Fahren Sie andernfalls mit Einrichten des GCP Pub/Sub-Connectors in Microsoft Sentinel fort.

Einrichten des GCP Security Command Center-Connectors in Microsoft Sentinel

Die Anweisungen in diesem Abschnitt beziehen sich auf die Verwendung des GCP Pub/Sub Security Command Center-Connectors von Microsoft Sentinel.

Lesen Sie die Anweisungen im vorherigen Abschnitt für die Verwendung des GCP Pub/Sub Audit Logs-Connectors von Microsoft Sentinel.

Konfigurieren des fortlaufenden Exports von Ergebnissen

Befolgen Sie die Anweisungen in der Google Cloud-Dokumentation, um Pub/Sub-Exporte zukünftiger SCC-Ergebnisse in den GCP Pub/Sub-Dienst zu konfigurieren.

Wenn Sie aufgefordert werden, ein Projekt für den Export auszuwählen, wählen Sie ein Projekt aus, das Sie zu diesem Zweck erstellt haben, oder erstellen Sie ein neues Projekt.

Wenn Sie aufgefordert werden, ein Pub/Sub-Thema auszuwählen, in das Sie Ihre Ergebnisse exportieren möchten, befolgen Sie die obigen Anweisungen, um ein neues Thema zu erstellen.

Einrichten des GCP Pub/Sub-Connectors in Microsoft Sentinel

Öffnen Sie das Azure-Portal, und navigieren Sie zum Dienst Microsoft Sentinel.

Geben Sie im Inhaltshub in der Suchleiste Google Cloud Platform Audit Logs ein.

Installieren Sie die Google Cloud Platform-Lösung für Überwachungsprotokolle.

Wählen Sie Datenconnectors aus, und geben Sie in der Suchleiste GCP Pub/Sub Audit Logs ein.

Wählen Sie den Connector GCP Pub/Sub Audit Logs aus.

Wählen Sie im Bereich „Details“ die Option Connectorseite öffnen aus.

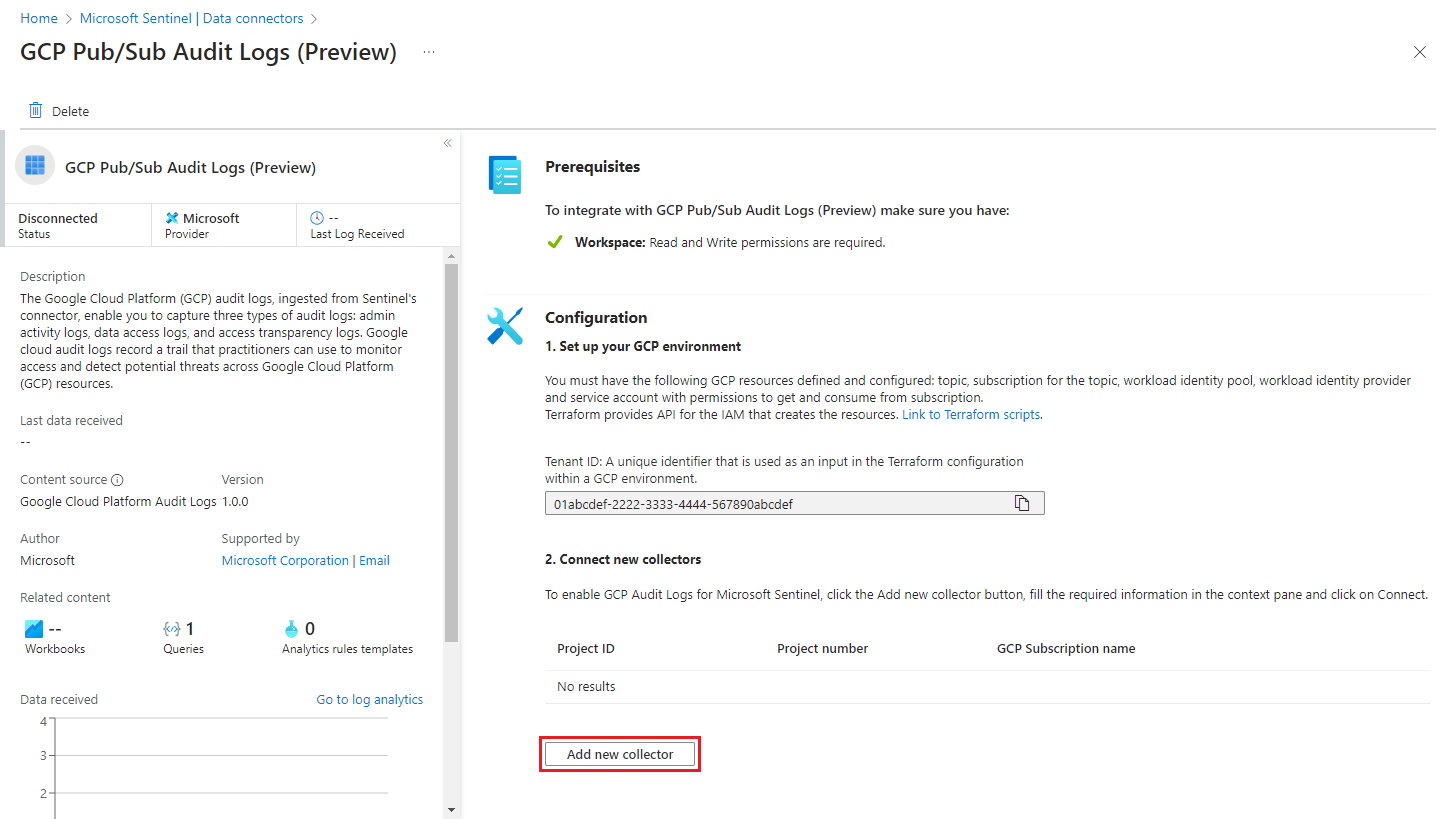

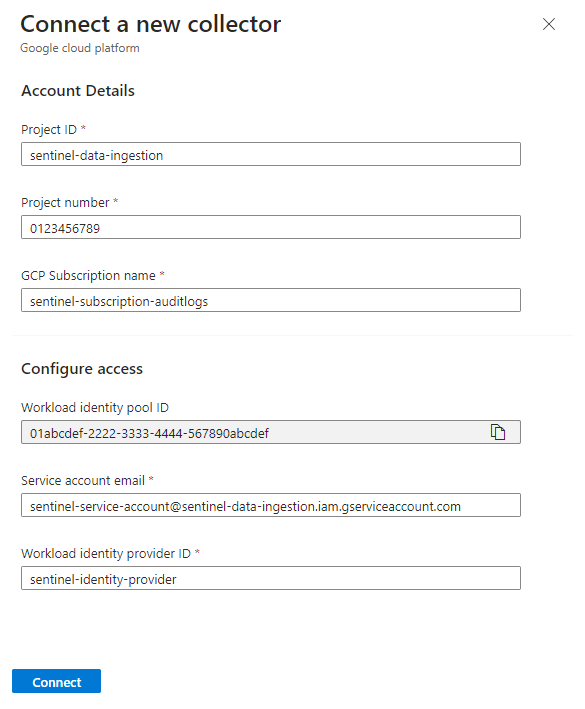

Wählen Sie im Bereich Konfiguration die Option Neuen Collector hinzufügen aus.

Geben Sie im Bereich Mit einem neuen Collector verbinden die Ressourcenparameter ein, die Sie beim Erstellen der GCP-Ressourcen erstellt haben.

Stellen Sie sicher, dass die Werte in allen Feldern ihren Gegenstücken in Ihrem GCP-Projekt entsprechen (die Werte im Screenshot sind Beispiele, keine Literale), und wählen Sie Verbinden aus.

Überprüfen, ob die GCP-Daten in der Microsoft Sentinel-Umgebung vorhanden sind

Zum Sicherstellen, dass die GCP-Protokolle erfolgreich in Microsoft Sentinel erfasst wurden, führen Sie 30 Minuten, nachdem Sie den Connector eingerichtet haben, die folgende Abfrage aus.

GCPAuditLogs | take 10Aktivieren Sie das Integritätsfeature für Datenconnectors.

Nächste Schritte

In diesem Artikel haben Sie erfahren, wie Sie GCP-Daten mithilfe des GCP Pub/Sub-Connectors in Microsoft Sentinel erfassen. Weitere Informationen zu Microsoft Sentinel finden Sie in den folgenden Artikeln:

- Erfahren Sie, wie Sie Einblick in Ihre Daten und potenzielle Bedrohungen erhalten.

- Beginnen Sie mit Erkennung von Bedrohungen mithilfe von Microsoft Sentinel.

- Verwenden Sie Arbeitsmappen, um Ihre Daten zu überwachen.