Verbinden Ihrer Threat Intelligence-Plattform mit Microsoft Sentinel mithilfe der Upload-API (Vorschau)

Viele Organisationen verwenden TIP-Lösungen (Threat Intelligence-Plattform), um Threat Intelligence-Feeds aus verschiedenen Quellen zu aggregieren. Aus dem aggregierten Feed werden die Daten für Sicherheitslösungen wie Netzwerkgeräte, EDR-/XDR- oder SIEM-Lösungen (Security Information & Event Management) wie Microsoft Sentinel kuratiert. Der Branchenstandard zur Beschreibung von Cyberbedrohungsinformationen wird als „Structured Threat Information Expression“ oder STIX bezeichnet. Mithilfe der Upload-API, die STIX-Objekte unterstützt, können Sie eine ausdrucksbetontere Methode verwenden, um Threat Intelligence in Microsoft Sentinel zu importieren.

Die Upload-API erfasst Threat Intelligence in Microsoft Sentinel, ohne dass ein Datenconnector erforderlich ist. In diesem Artikel wird beschrieben, was Sie zum Herstellen einer Verbindung benötigen. Weitere Informationen zu den API-Details finden Sie im Referenzdokument zur Upload-API von Microsoft Sentinel.

Weitere Informationen zur Threat Intelligence finden Sie unter Threat Intelligence.

Wichtig

Die Microsoft Sentinel Threat Intelligence-Upload-API befindet sich in der Vorschauphase. Die ergänzenden Nutzungsbedingungen für Microsoft Azure-Vorschauversionen enthalten weitere rechtliche Bedingungen. Sie gelten für diejenigen Azure-Features, die sich in der Beta- oder Vorschauversion befinden oder aber anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Microsoft Sentinel ist auf der Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal allgemein verfügbar. Für die Vorschau ist Microsoft Sentinel im Defender-Portal ohne Microsoft Defender XDR oder eine E5-Lizenz verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Hinweis

Informationen über die Verfügbarkeit von Funktionen in US-Regierungs-Clouds finden Sie in den Microsoft Sentinel-Tabellen in Cloud-Funktionsverfügbarkeit für US-Regierungskunden.

- Sie benötigen Lese- und Schreibberechtigungen für den Microsoft Sentinel-Arbeitsbereich, um Ihre STIX-Threat Intelligence-Objekte zu speichern.

- Sie müssen in der Lage sein, eine Microsoft Entra-Anwendung zu registrieren.

- Ihrer Microsoft Entra-Anwendung muss die Rolle „Microsoft Sentinel-Mitwirkender“ auf Arbeitsbereichsebene gewährt werden.

Führen Sie die folgenden Schritte aus, um STIX-Threat Intelligence-Objekte aus Ihrer integrierten TIP- oder einer benutzerdefinierten Threat Intelligence-Lösung in Microsoft Sentinel zu importieren:

- Registrieren Sie eine Microsoft Entra-Anwendung, und notieren Sie dann ihre Anwendungs-ID.

- Generieren Sie einen geheimen Clientschlüssels für Ihre Microsoft Entra-Anwendung, und notieren Sie diesen.

- Weisen Sie Ihrer Microsoft Entra-Anwendung die Rolle „Microsoft Sentinel-Mitwirkender“ oder eine gleichwertige Rolle zu.

- Konfigurieren Sie Ihre TIP-Lösung oder Ihre benutzerdefinierte Anwendung.

Mit den Standardberechtigungen für Benutzerrollen können Benutzer Anwendungsregistrierungen erstellen. Wenn diese Einstellung auf Nein umgestellt wurde, benötigen Sie die Berechtigung zum Verwalten von Anwendungen in Microsoft Entra. Die folgenden Microsoft Entra-Rollen verfügen über die erforderlichen Berechtigungen:

- Anwendungsadministrator

- Anwendungsentwickler

- Cloudanwendungsadministrator

Weitere Informationen zum Registrieren Ihrer Microsoft Entra-Anwendung finden Sie unter Registrieren einer Anwendung.

Nachdem Sie Ihre Anwendung registriert haben, halten Sie ihre Anwendungs-ID (Client) von der Registerkarte Übersicht der Anwendung fest.

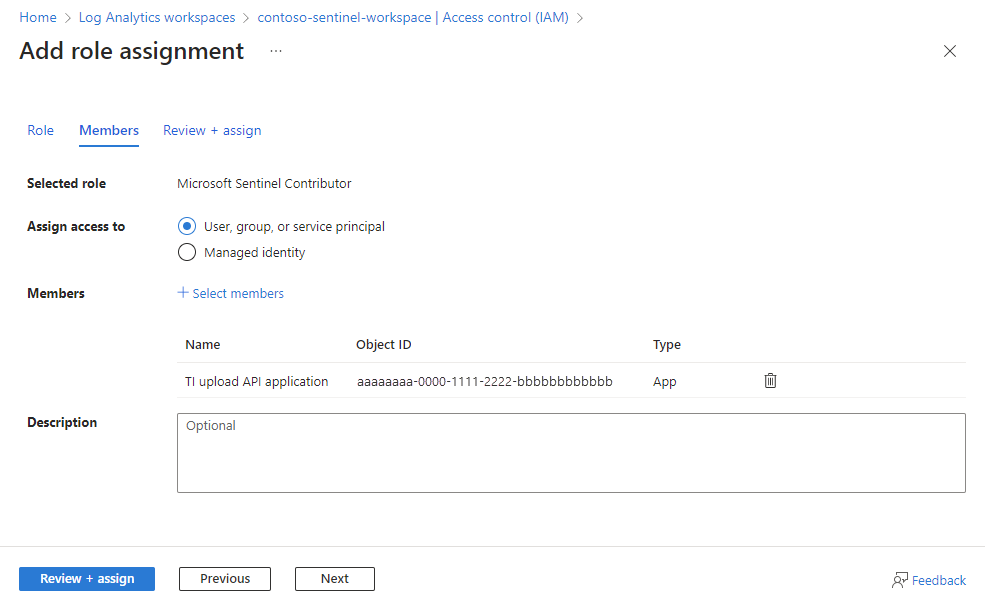

Die Upload-API erfasst Threat Intelligence-Objekte auf Arbeitsbereichsebene und erfordert die Rolle „Microsoft Sentinel-Mitwirkender“.

Wechseln Sie im Azure-Portal zu Log Analytics-Arbeitsbereiche.

Wählen Sie die Option Zugriffssteuerung (IAM) aus.

Wählen Sie Hinzufügen>Rollenzuweisung hinzufügen.

Wählen Sie auf der Registerkarte Rolle die Rolle Microsoft Sentinel-Mitwirkender und dann Weiter aus.

Wählen Sie auf der Registerkarte Mitglieder die Option Zugriff zuweisen zu aus und dann Benutzer, Gruppe oder Dienstprinzipal.

Wählen Sie Mitglieder aus. Microsoft Entra-Anwendungen werden standardmäßig nicht in den verfügbaren Optionen angezeigt. Um Ihre Anwendung zu finden, suchen Sie nach ihrem Namen.

Wählen Sie Überprüfen und zuweisen aus.

Weitere Informationen zum Zuweisen von Rollen zu Anwendungen finden Sie unter Zuweisen einer Rolle zur Anwendung.

Die folgenden Konfigurationsinformationen sind für die Upload-API erforderlich:

- Anwendungs-ID (Client)

- Microsoft Entra-Zugriffstoken mit OAuth 2.0-Authentifizierung

- Microsoft Sentinel-Arbeitsbereichs-ID

Geben Sie diese Werte bei Bedarf in die Konfiguration Ihres integrierten TIP oder Ihrer benutzerdefinierten Lösung ein.

- Übermitteln Sie die Threat Intelligence-Informationen an die Upload-API. Weitere Informationen finden Sie unter Microsoft Sentinel-Upload-API.

- Nach wenigen Minuten sollten die Threat Intelligence-Objekte in Ihren Microsoft Sentinel-Arbeitsbereich fließen. Sie finden die neuen STIX-Objekte auf der Seite Threat Intelligence, auf die Sie über das Microsoft Sentinel-Menü zugreifen.

In diesem Artikel haben Sie erfahren, wie Sie Ihre TIP mit Microsoft Sentinel verbinden. Weitere Informationen zur Verwendung von Threat Intelligence in Microsoft Sentinel finden Sie in den folgenden Artikeln:

- Grundlegendes zu Threat Intelligence.

- Arbeiten mit Bedrohungsindikatoren in der Microsoft Sentinel-Umgebung

- Erste Schritte mit dem Erkennen von Bedrohungen mit integrierten oder benutzerdefinierten Analyseregeln in Microsoft Sentinel.