Grundlegendes zu Threat Intelligence in Microsoft Sentinel

Microsoft Sentinel ist eine cloudnative Security Information and Event Management (SIEM)-Lösung mit der Möglichkeit, Threat Intelligence aus zahlreichen Quellen schnell zu pullen.

Wichtig

Microsoft Sentinel ist als Teil der vereinheitlichten Security Operations-Plattform im Microsoft Defender-Portal verfügbar. Microsoft Sentinel im Defender-Portal wird jetzt für die Produktionsverwendung unterstützt. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Einführung in Threat Intelligence

Cyber Threat Intelligence (CTI) umfasst Informationen, die vorhandene oder potenzielle Bedrohungen für Systeme und Benutzer beschreiben. Diese Intelligence kann viele Formen annehmen – von schriftlichen Berichten, in denen die Motivationen, die Infrastruktur und die Techniken eines bestimmten mit einer Bedrohung verbundenen Akteurs beschrieben werden, bis zu spezifischen Beobachtungen von IP-Adressen, Domänen, Dateihashes und anderen Artefakten, die mit bekannten Cyberbedrohungen in Verbindung stehen. CTI wird von Organisationen verwendet, um wichtige Kontextinformationen für ungewöhnliche Aktivitäten bereitzustellen, damit Sicherheitsverantwortliche schnell Maßnahmen zum Schutz ihrer Kollegen, Informationen und Ressourcen ergreifen können. CTI kann aus vielen Quellen stammen, z. B. aus Open-Source-Datenfeeds, Communitys zum Teilen von Threat Intelligence, kostenpflichtigen Intelligence-Feeds und Sicherheitsuntersuchungen mit lokalen Informationen in Unternehmen.

Für SIEM-Lösungen wie Microsoft Sentinel sind die häufigsten Formen von CTI Bedrohungsindikatoren, auch bekannt als Indikatoren für die Kompromittierung (IoC) oder Indikatoren für Angriffe (IoA). Bedrohungsindikatoren sind Daten, die beobachtete Artefakte wie URLs, Dateihashes oder IP-Adressen bekannten Bedrohungsaktivitäten wie Phishing, Botnets oder Schadsoftware zuordnen. Diese Form von Threat Intelligence wird oft auch als taktische Threat Intelligence bezeichnet, da sie in großem Umfang auf Sicherheitsprodukte und Automatisierung angewendet wird, um potenzielle Bedrohungen für eine Organisation zu erkennen und sich vor ihnen zu schützen. Verwenden Sie Bedrohungsindikatoren in Microsoft Sentinel, um schädliche Aktivitäten in Ihrer Umgebung zu erkennen und den Sicherheitsanalysten Kontextinformationen bereitzustellen, damit sie fundierte Entscheidungen für eine Reaktion treffen können.

Integrieren Sie Threat Intelligence (TI) mithilfe der folgenden Aktivitäten in Microsoft Sentinel:

Importieren Sie Threat Intelligence-Daten in Microsoft Sentinel, indem Sie Datenconnectors für verschiedene TI-Plattformen und -Feeds aktivieren.

Sie können die importierten Threat Intelligence-Daten in Protokollen und auf dem Blatt Threat Intelligence von Microsoft Sentinel anzeigen und verwalten.

Erkennen Sie Bedrohungen, und generieren Sie Sicherheitswarnungen und Incidents mit den integrierten Analytics-Regelvorlagen, die auf Ihren importierten Threat Intelligence-Daten basieren.

Visualisieren Sie wichtige Informationen zu Ihren Threat Intelligence-Daten in Microsoft Sentinel mithilfe der Threat Intelligence-Arbeitsmappe.

Microsoft erweitert alle importierten Threat Intelligence-Indikatoren mit GeoLocation- und WhoIs-Daten, die zusammen mit anderen Indikatordetails angezeigt werden.

Threat Intelligence bietet zudem nützlichen Kontext in anderen Microsoft Sentinel Features wie etwa Hunting und Notebooks. Weitere Informationen finden Sie unter Jupyter Notebooks in Microsoft Sentinel und Tutorial: Erste Schritte mit Jupyter Notebooks und MSTICPy in Microsoft Sentinel.

Hinweis

Informationen über die Verfügbarkeit von Funktionen in US-Regierungs-Clouds finden Sie in den Microsoft Sentinel-Tabellen in Cloud-Funktionsverfügbarkeit für US-Regierungskunden.

Importieren von Threat Intelligence-Daten mit Datenconnectors

Microsoft Sentinel importiert Bedrohungsindikatoren wie auch alle anderen Ereignisdaten mithilfe von Datenconnectors. Hier finden Sie die Datenconnectors in Microsoft Sentinel, die speziell für Bedrohungsindikatoren bereitgestellt werden.

- Microsoft Defender Threat Intelligence-Datenconnector, um die Bedrohungsindikatoren von Microsoft zu erfassen

- Threat Intelligence – TAXII für branchenübliche STIX/TAXII-Feeds

- Uploadindikatoren-API der Threat Intelligence für integrierte und kuratierte TI-Feeds, die eine REST-API zum Herstellen einer Verbindung verwenden.

- Der Datenconnector der Threat Intelligence-Plattform verbindet auch TI-Feeds mithilfe einer REST-API, befindet sich jedoch im Pfad zur Einstellung.

Sie können jeden dieser Datenconnectors in beliebiger Kombination zusammen verwenden, je nachdem, woher Ihre Organisation Bedrohungsindikatoren bezieht. Alle drei sind im Inhaltshub als Teil der Threat Intelligence-Lösung verfügbar. Weitere Informationen zu dieser Lösung finden Sie im Azure Marketplace-Eintrag Threat Intelligence.

Weitere Informationen finden Sie auch in diesem Katalog der Threat Intelligence-Integrationen, die mit Microsoft Sentinel verfügbar sind.

Hinzufügen von Bedrohungsindikatoren zu Microsoft Sentinel mit dem Microsoft Defender Threat Intelligence-Datenconnector

Bringen Sie hochwertige Kompromittierungsindikatoren (Indicators of Compromise, IOCs), die von Microsoft Defender Threat Intelligence (MDTI) generiert werden, in Ihren Microsoft Sentinel-Arbeitsbereich. Der MDTI-Datenconnector erfasst diese IOCs mit einem einfachen Ein-Klick-Setup. Dann können Sie auf der Grundlage dieser Bedrohungsinformationen auf die gleiche Weise überwachen, warnen und jagen, wie Sie andere Feeds verwenden.

Weitere Informationen zum MDTI-Datenconnector finden Sie unter Aktivieren des MDTI-Datenconnectors.

Hinzufügen von Bedrohungsindikatoren zu Microsoft Sentinel mit dem Datenconnector für die Uploadindikatoren-API der Threat Intelligence

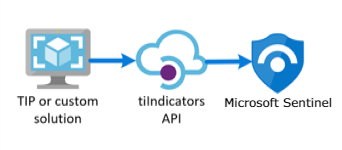

Viele Organisationen verwenden Threat Intelligence-Plattformlösungen (TIP), um Bedrohungsindikatorenfeeds aus verschiedenen Quellen zu aggregieren. Aus dem aggregierten Feed werden die Daten für Sicherheitslösungen wie Netzwerkgeräte, EDR/XDR-Lösungen oder SIEMs wie Microsoft Sentinel kuratiert. Mit dem Datenconnector für die Uploadindikatoren-API der Threat Intelligence können Sie diese Lösungen zum Importieren von Bedrohungsindikatoren in Microsoft Sentinel verwenden.

Dieser Datenconnector nutzt eine neue API und bietet die folgenden Verbesserungen:

- Die Bedrohungsindikatorenfelder basieren auf dem standardisierten STIX-Format.

- Die Microsoft Entra-Anwendung benötigt nur die Rolle „Microsoft Sentinel-Mitwirkender“.

- Der Gültigkeitsbereich des API-Anforderungsendpunkts ist auf die Arbeitsbereichsebene begrenzt, und die erforderlichen Microsoft Entra-Anwendungsberechtigungen ermöglichen eine präzise Zuweisung auf Arbeitsbereichsebene.

Weitere Informationen finden Sie unter Verbinden Ihrer Threat Intelligence-Plattform mithilfe der Uploadindikatoren-API.

Hinzufügen von Bedrohungsindikatoren in Microsoft Sentinel mit dem Datenconnector „Threat Intelligence-Plattformen“

Ganz ähnlich wie der vorhandene Datenconnector für die Uploadindikatoren-API verwendet der Datenconnector der Threat Intelligence-Plattform eine API, mit der Ihre TIP- oder benutzerdefinierte Lösung Indikatoren an Microsoft Sentinel senden kann. Dieser Datenconnector befindet sich jedoch jetzt in einem Pfad zur Einstellung. Wir empfehlen neue Lösungen, um die Optimierungen nutzen zu können, die die Uploadindikatoren-API zu bieten hat.

Der TIP-Datenconnector funktioniert mit der tiIndicators-API von Microsoft Graph Security. Er kann auch von jeder benutzerdefinierten Threat Intelligence Plattform verwendet werden, die mit der tiIndicators-API kommuniziert, um Indikatoren an Microsoft Sentinel (und an andere Microsoft-Sicherheitslösungen wie Microsoft XDR Defender) zu übermitteln.

Weitere Informationen zu den TIP-Lösungen, die in Microsoft Sentinel integriert sind, finden Sie unter Produkte der integrierten Threat Intelligence-Plattform. Siehe auch: Verbinden Ihrer Threat Intelligence-Plattform (TP) mit Microsoft Sentinel.

Fügen Sie Bedrohungsindikatoren in Microsoft Sentinel mit dem Datenconnector Threat Intelligence – TAXII hinzu

Der am weitesten verbreitete Branchenstandard für die Übertragung von Threat Intelligence-Daten ist eine Kombination aus dem STIX-Datenformat und dem TAXII-Protokoll. Wenn Ihre Organisation die Bedrohungsindikatoren aus Lösungen erhält, die die aktuelle STIX/TAXII-Version (2.0 oder 2.1) unterstützen, können Sie Ihre Bedrohungsindikatoren mit dem Datenconnector Threat Intelligence – TAXII in Microsoft Sentinel importieren. Der Datenconnector „Threat Intelligence – TAXII“ ermöglicht einem integrierten TAXII-Client in Microsoft Sentinel das Importieren von Threat Intelligence von TAXII 2.x-Servern.

So importieren Sie Bedrohungsindikatoren im STIX-Format in Microsoft Sentinel von einem TAXII-Server:

Abrufen der Stamm- und Sammlungs-ID der TAXII-Server-API

Aktivieren des TAXII-Datenconnectors für Threat Intelligence in Microsoft Sentinel

Weitere Informationen finden Sie unter Microsoft Sentinel mit STIX/TAXII Threat Intelligence-Feeds Verknüpfen.

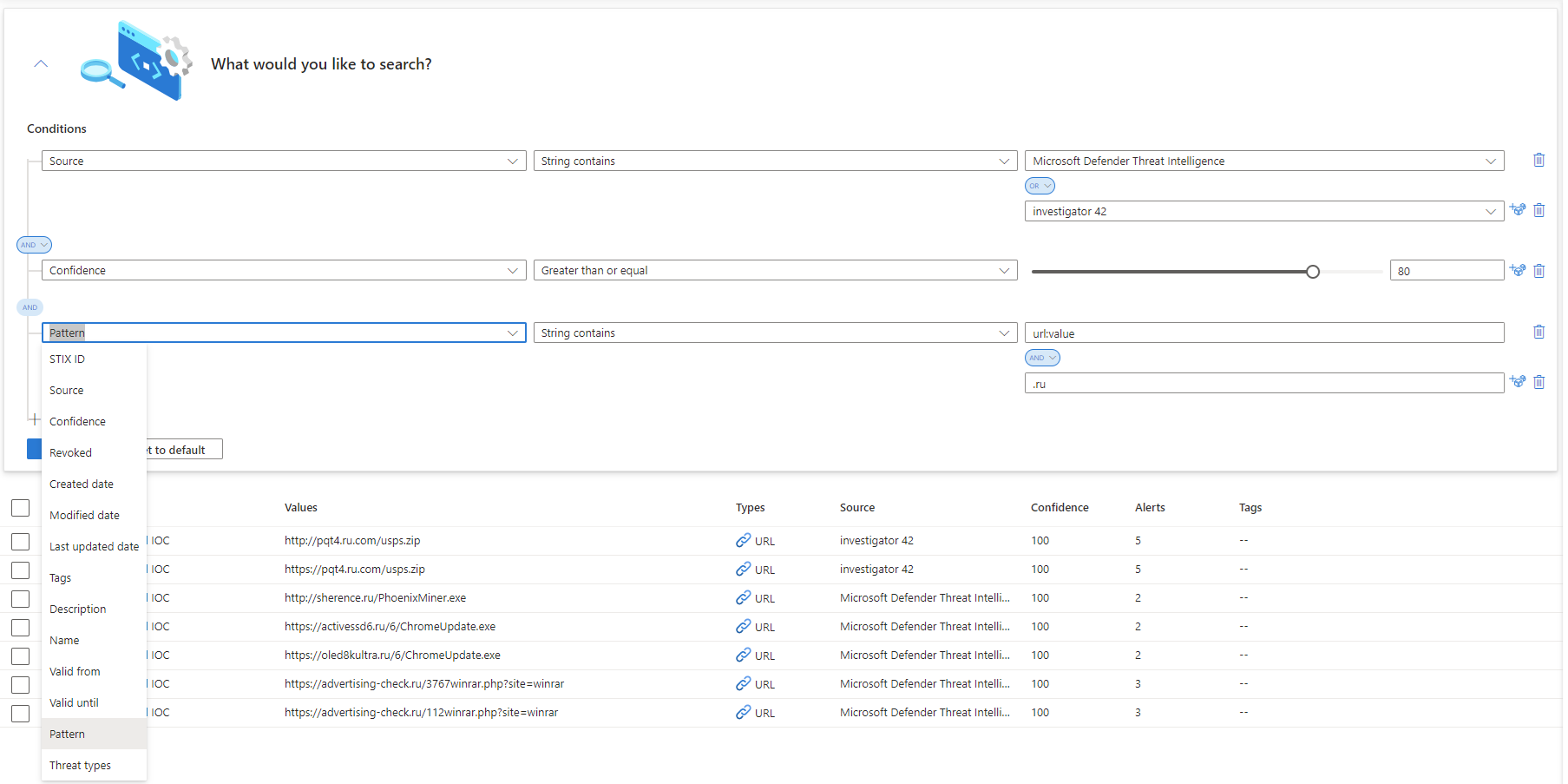

Anzeigen und Verwalten von Bedrohungsindikatoren

Auf der Seite Threat Intelligence können Sie Ihre Indikatoren anzeigen und verwalten. Sie können Ihre importierten Bedrohungsindikatoren sortieren, filtern und durchsuchen, ohne eine Log Analytics-Abfrage schreiben zu müssen.

Führen Sie zwei der am häufigsten verwendeten Aufgaben zur Bedrohungserkennung aus: Indikatormarkierung und Erstellen neuer Indikatoren im Zusammenhang mit Sicherheitsuntersuchungen. Erstellen oder bearbeiten Sie die Bedrohungsindikatoren direkt auf der Threat Intelligence-Seite, wenn Sie nur einige wenige schnell verwalten müssen.

Das Markieren von Bedrohungsindikatoren mit Tags stellt eine einfache Möglichkeit dar, sie zu gruppieren und einfacher auffindbar zu machen. In der Regel können Sie ein Tag auf Indikatoren im Zusammenhang mit einem bestimmten Incident anwenden oder auf Indikatoren, die Bedrohungen von einem bestimmten bekannten Akteur oder einer bekannten Angriffskampagne darstellen. Sobald Sie nach den Indikatoren suchen, mit denen Sie arbeiten möchten, markieren Sie sie einzeln oder mehrfach auswählende Indikatoren, und markieren Sie sie alle gleichzeitig mit einem oder mehreren Tags. Da das Tagging eine Freiformangabe ist, empfiehlt es sich, Standardnamenskonventionen für Tags für Bedrohungsindikatoren zu erstellen.

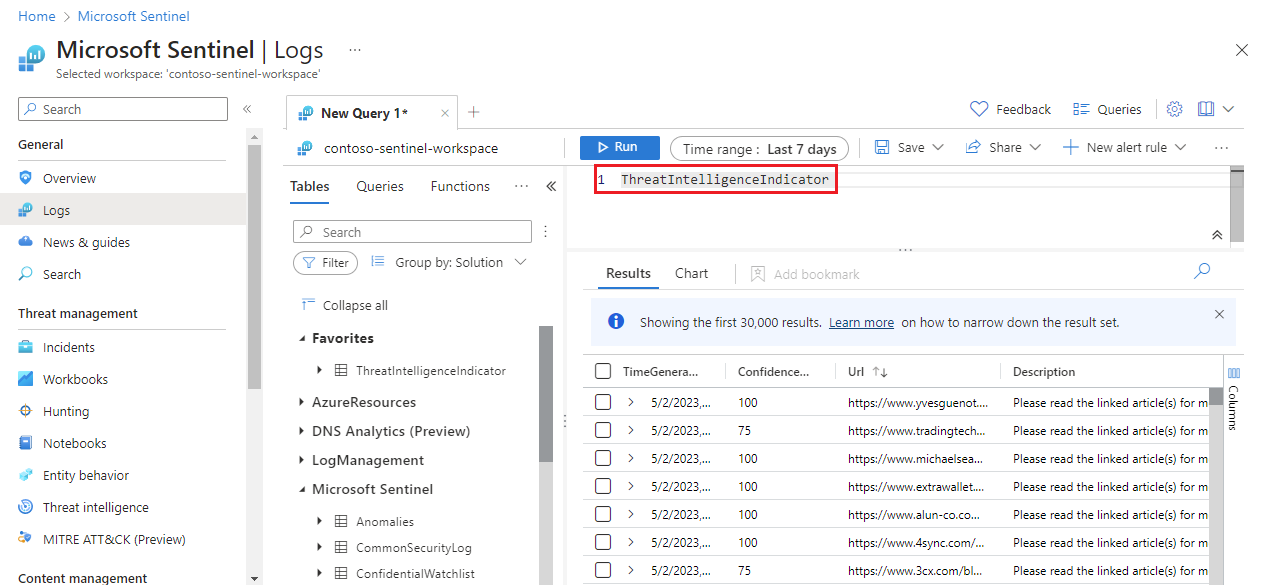

Überprüfen Sie Ihre Indikatoren, und zeigen Sie Ihre erfolgreich importierten Bedrohungsindikatoren aus dem Microsoft Sentinel-Aktivierten Log Analytics-Arbeitsbereich an. In der Tabelle ThreatIntelligenceIndicator unter dem Microsoft Sentinel-Schema werden alle Ihre Microsoft Sentinel-Bedrohungsindikatoren gespeichert. Diese Tabelle bildet die Grundlage für Threat Intelligence-Abfragen, die von anderen Microsoft Sentinel-Features wie Analytics und Workbooks ausgeführt werden.

Hier ist eine Beispielansicht einer einfachen Abfrage für Bedrohungsindikatoren.

TI-Indikatoren werden schreibgeschützt in der Tabelle ThreatIntelligenceIndicator Ihres Log Analytics-Arbeitsbereichs erfasst. Bei jeder Aktualisierung eines Indikators wird ein neuer Eintrag in der Tabelle ThreatIntelligenceIndicator erstellt. Auf der Seite Threat Intelligence wird jedoch nur der aktuelle Indikator angezeigt. Microsoft Sentinel dedupliziert Indikatoren basierend auf den Eigenschaften IndicatorId und SourceSystem und wählt den Indikator mit dem neuesten Wert für TimeGenerated[UTC] aus.

Die Eigenschaft IndicatorId wird mithilfe der STIX-Indikator-ID generiert. Wenn Indikatoren aus Nicht-STIX-Quellen importiert oder erstellt werden, wird die Eigenschaft IndicatorId von der Quelle und dem Muster des Indikators generiert.

Weitere Informationen zum Anzeigen und Verwalten von Bedrohungsindikatoren finden Sie unter Arbeiten mit Bedrohungsindikatoren in Microsoft Sentinel.

Anzeigen von GeoLocation- und WhoIs-Datenanreicherungen (öffentliche Vorschau)

Microsoft erweitert IP- und Domäne-Indikatoren mit zusätzlichen GeoLocation- und WhoIs-Daten und bietet mehr Kontext für Untersuchungen, bei denen der ausgewählte Indikator für die Kompromittierung (IOC) gefunden wird.

Sie können GeoLocation- und WhoIs-Daten im Bereich Threat Intelligence für die Bedrohungsindikatortypen anzeigen, die Sie in Microsoft Sentinel importiert haben.

Verwenden Sie beispielsweise GeoLocation-Daten, um Details wie Organisation oder Land für einen IP-Indikator zu finden, und WhoIs-Daten, um Daten wie Registrar- und Datensatzerstellungsdaten von einem Domäne-Indikator zu finden.

Erkennen von Bedrohungen mit Bedrohungsindikator-Analysen

Der wichtigste Anwendungsfall für Bedrohungsindikatoren in SIEM-Lösungen wie Microsoft Sentinel ist die Unterstützung von Analyseregeln zur Bedrohungserkennung. Diese indikatorbasierten Regeln vergleichen unformatierte Ereignisse aus Ihren Datenquellen mit Ihren Bedrohungsindikatoren, um Sicherheitsbedrohungen in Ihrer Organisation zu erkennen. Sie erstellen in Microsoft Sentinel Analytics Analyseregeln, die gemäß Zeitplan ausgeführt werden und Sicherheitswarnungen generieren. Die Regeln werden durch Abfragen gesteuert, zusammen mit Konfigurationen, die festlegen, wie oft die Regel ausgeführt werden soll, welche Art von Abfrageergebnissen Sicherheitswarnungen und Incidents generieren soll, und optional eine automatisierte Antwort auslösen.

Sie können stets neue Analyseregeln erstellen. Microsoft Sentinel bietet aber auch eine Reihe von integrierten Regelvorlagen, die von Microsoft-Sicherheitstechnikern erstellt wurden, um Ihre Bedrohungsindikatoren zu nutzen. Diese integrierten Regelvorlagen basieren auf dem Typ von Bedrohungsindikatoren (Domäne, E-Mail, Dateihash, IP-Adresse oder URL) und Datenquellenereignissen, die Sie abgleichen möchten. Jede Vorlage listet die Quellen auf, die für die Funktion der Regel erforderlich sind. Dies erleichtert die Bestimmung, ob die erforderlichen Ereignisse bereits in Microsoft Sentinel importiert wurden.

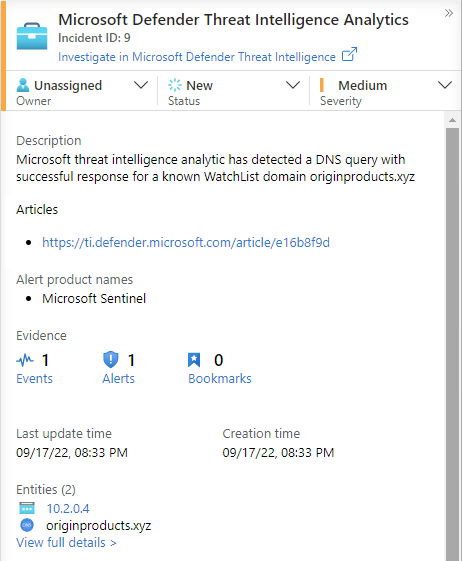

Wenn diese integrierten Regeln ausgelöst werden, wird standardmäßig eine Warnung erstellt. In Microsoft Sentinel generieren Warnungen, die nach Analyseregeln generiert wurden, auch Sicherheitsincidents, die Sie in Incidents unter Bedrohungsmanagement im Microsoft Sentinel-Menü finden. Teams für Sicherheitsvorgänge können die Incidents selektieren und untersuchen, um angemessene Reaktionen zu ermitteln. Ausführliche Informationen finden Sie in diesem Tutorial: Untersuchen von Vorfällen mit Microsoft Sentinel.

Weitere Informationen zur Verwendung von Bedrohungsindikatoren in Ihren Analyseregeln finden Sie unter Verwenden von Threat Intelligence zum Erkennen von Bedrohungen.

Microsoft bietet über die Regel Microsoft Defender Threat Intelligence Analytics Zugriff auf Threat Intelligence. Weitere Informationen zum Nutzen dieser Regel, die Warnungen und Incidents mit hoher Genauigkeit generiert, finden Sie unter Verwenden von übereinstimmenden Analysen zum Erkennen von Bedrohungen.

Arbeitsmappen für Erkenntnisse aus Threat Intelligence

Workbooks bieten leistungsstarke interaktive Dashboards, die Ihnen Erkenntnisse zu allen Aspekten von Microsoft Sentinel liefern, so auch zu Threat Intelligence. Verwenden Sie die integrierte Threat Intelligence-Arbeitsmappe, um wichtige Informationen über Ihre Threat Intelligence-Daten zu visualisieren. Die Arbeitsmappe lässt sich problemlos an Ihre geschäftlichen Anforderungen anpassen. Erstellen Sie neue Dashboards, die viele verschiedene Datenquellen kombinieren, damit Sie Ihre Daten auf besondere Weisen visualisieren können. Da Microsoft Sentinel-Arbeitsmappen auf Azure Monitor-Arbeitsmappen basieren, sind eine umfassende Dokumentation und viele weitere Vorlagen verfügbar. Einen hervorragenden Einstieg bietet der Artikel zum Erstellen interaktiver Berichte mit Azure Monitor-Arbeitsmappen.

Es gibt auch eine riesige Community für Azure Monitor-Arbeitsmappen auf GitHub, in der Sie weitere Vorlagen herunterladen und eigene Vorlagen veröffentlichen können.

Weitere Informationen zur Verwendung und Anpassung der Threat Intelligence-Arbeitsmappe finden Sie unter Arbeiten mit Bedrohungsindikatoren in Microsoft Sentinel.

Nächste Schritte

In diesem Dokument haben Sie etwas über die Threat Intelligence-Funktionen von Microsoft Sentinel sowie das Blatt „Threat Intelligence“ erfahren. Eine praktische Anleitung zur Verwendung der Threat Intelligence-Funktionen von Microsoft Sentinel finden Sie in den folgenden Artikeln:

- Herstellen einer Verbindung zwischen Microsoft Sentinel und STIX-/TAXII-Threat-Intelligence-Feeds

- Verbinden von Threat Intelligence-Plattformen mit Microsoft Sentinel

- Integrieren von TIP-Plattformen, TAXII-Feeds und Anreicherungen in Microsoft Sentinel

- Arbeiten mit Bedrohungsindikatoren in der Microsoft Sentinel-Umgebung

- Erkennen von Bedrohungen mit integrierten oder benutzerdefinierten Analyseregeln in Microsoft Sentinel

- Untersuchen von Incidents mit Microsoft Sentinel

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für