Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Hinweis

Informationen über die Verfügbarkeit von Funktionen in US-Regierungs-Clouds finden Sie in den Microsoft Sentinel-Tabellen in Cloud-Funktionsverfügbarkeit für US-Regierungskunden.

Das Erkennen von Bedrohungen in einer Organisation und deren potenziellen Auswirkungen – sei es eine kompromittierte Entität oder einen böswilligen Insider – war schon immer ein zeitaufwändiger und arbeitsintensiver Prozess. Die Durchsicht von Warnungen, das Herstellen von Zusammenhängen und das aktive Hunting summieren sich zu einem enormen Zeit- und Arbeitsaufwand mit minimalem Erfolg. Zudem besteht die Gefahr, dass komplexe Bedrohungen einfach nicht erkannt werden. Insbesondere schwer zu fassende Bedrohungen wie Zero-Day-Exploits, gezielte Bedrohungen und Advanced Persistent Threats können für eine Organisation am gefährlichsten sein, weshalb deren Erkennung umso wichtiger ist.

Dank der UEBA-Funktion in Microsoft Sentinel gehört die Sisyphusarbeit und der ungewisse Ausgang der Bemühungen für Ihre Analysten der Vergangenheit an. Diese Funktion liefert zuverlässige, handlungsrelevante Informationen, sodass sich Ihre Analysten auf die Untersuchung und Problembehandlung konzentrieren können.

Wichtig

Microsoft Sentinel ist im Microsoft Defender-Portal allgemein verfügbar, einschließlich für Kunden ohne Microsoft Defender XDR oder eine E5-Lizenz.

Ab Juli 2026 wird Microsoft Sentinel nur im Defender-Portal unterstützt, und alle verbleibenden Kunden, die das Azure-Portal verwenden, werden automatisch umgeleitet.

Es wird empfohlen, alle Kunden, die Microsoft Sentinel in Azure verwenden, mit der Planung des Übergangs zum Defender-Portal für die vollständige einheitliche Sicherheitsoperationserfahrung von Microsoft Defender zu beginnen. Weitere Informationen finden Sie unter Planen Ihres Wechsels zum Microsoft Defender-Portal für alle Microsoft Sentinel-Kunden.

Alle Vorteile von UEBA sind im Microsoft Defender-Portal verfügbar.

Was ist User and Entity Behavior Analytics (UEBA)?

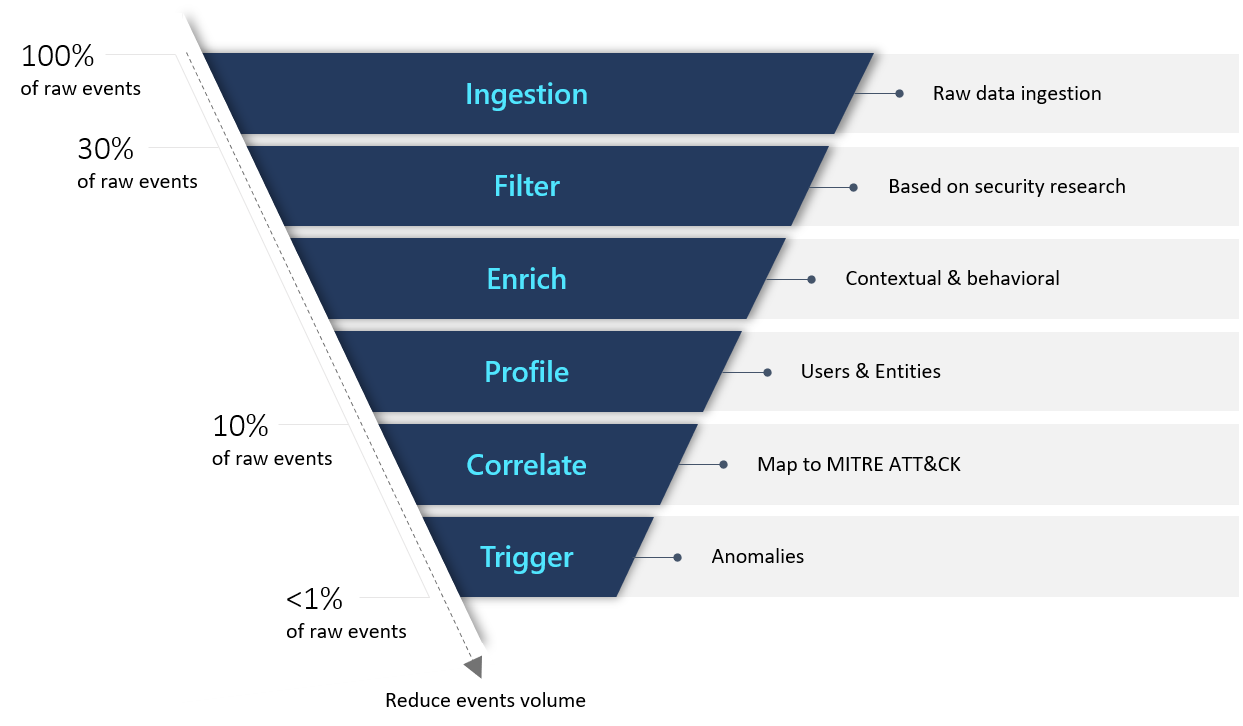

Microsoft Sentinel sammelt zeit- und peergruppenübergreifend Protokolle und Warnungen von allen verbundenen Datenquellen, analysiert sie und erstellt Baselineprofile für das Verhalten von Entitäten (Benutzer, Hosts, IP-Adressen und Anwendungen) einer Organisation. Mit verschiedenen Techniken und Machine Learning-Funktionen kann Microsoft Sentinel anomale Aktivitäten erkennen und Sie dabei unterstützen, festzustellen, ob eine Ressource kompromittiert wurde. Darüber hinaus können Sie mit dieser Funktion auch die relative Vertraulichkeitsstufe bestimmter Ressource ermitteln, Ressourcenpeergruppen erkennen und die potenzielle Auswirkung einer bestimmten kompromittierten Ressource (deren „Auswirkungsgrad“) bewerten. Mit diesen Informationen können Sie Ihre Untersuchungen und die Behandlung von Vorfällen effektiv priorisieren.

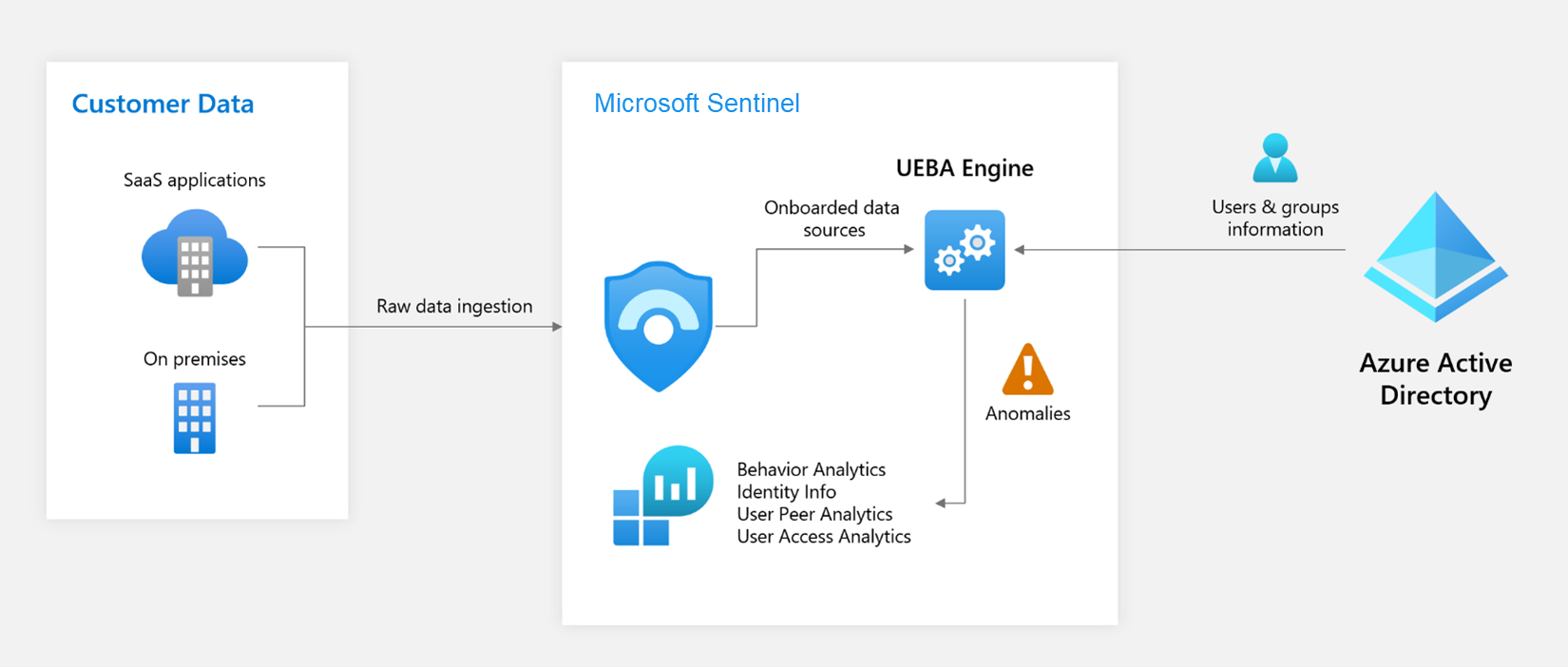

UEBA-Analysearchitektur

Sicherheitsgesteuerte Analyse

Inspiriert vom Gartner-Paradigma für UEBA-Lösungen, bietet Microsoft Sentinel einen „von außen nach innen“-Ansatz, der auf drei Bezugssystemen basiert:

Anwendungsfälle: Microsoft Sentinel priorisiert relevante Angriffsvektoren und Szenarios, die auf Sicherheitsuntersuchungen basieren, die sich am MITRE ATT&CK-Framework für Taktiken, Techniken und Subtechniken orientieren, bei denen verschiedene Entitäten als Opfer, Täter oder Zentren in einer Kill Chain gelten. Somit konzentriert sich Microsoft Sentinel speziell auf die wertvollsten Protokolle, die eine Datenquelle liefern kann.

Datenquellen: Zwar unterstützt Microsoft Sentinel zuvorderst und vor allem Azure-Datenquellen, wählt aber sorgfältig Datenquellen von Drittanbietern aus, um Daten zur Verfügung zu stellen, die zu unseren Bedrohungsszenarien passen.

Analysen: Mithilfe verschiedener Machine Learning-Algorithmen (ML) identifiziert Microsoft Sentinel anomale Aktivitäten und stellt Beweise klar und präzise in Form von kontextbezogenen Anreicherungen dar, wofür einige Beispiele unten aufgeführt sind.

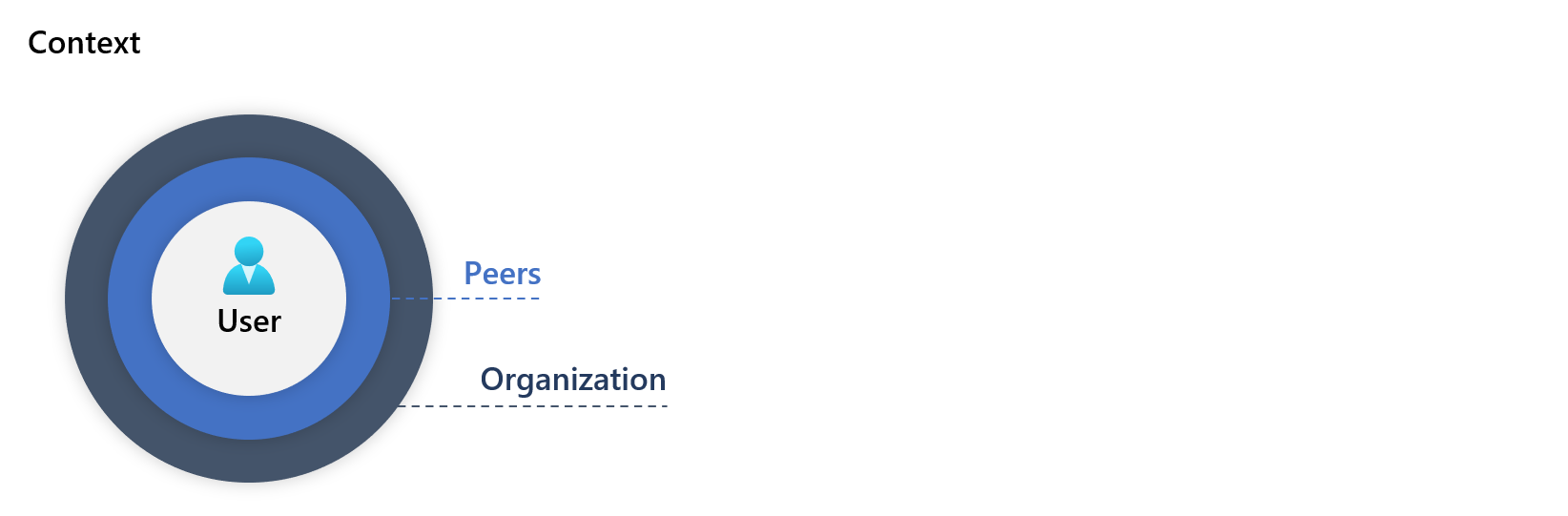

Microsoft Sentinel stellt Artefakte dar, die Ihren Sicherheitsanalysten helfen, ein klares Verständnis von anomalen Aktivitäten im Kontext und im Vergleich zum Baselineprofil des Benutzers zu erhalten. Von einem Benutzer (oder einem Host oder einer Adresse) durchgeführte Aktionen werden kontextbezogen bewertet, wobei das Ergebnis „true“ eine erkannte Anomalie angibt:

- bei verschiedenen geografischen Standorten, Geräten und Umgebungen

- in verschiedenen Zeiträumen und mit unterschiedlicher Häufigkeit (im Vergleich zum Verlauf des Benutzer)

- im Vergleich zum Verhalten von Peers

- im Vergleich zum Verhalten der Organisation

Die Informationen zu den Benutzerentitäten, die Microsoft Sentinel zur Erstellung seiner Benutzerprofile verwendet, stammen aus Ihrer Microsoft Entra ID-Instanz (und/oder Ihrem lokalen Active Directory, jetzt in der Vorschau). Wenn Sie UEBA aktivieren, synchronisiert es Ihre Microsoft Entra ID-Instanz mit Microsoft Sentinel und speichert die Informationen in einer internen Datenbank, die über die Tabelle IdentityInfo einsehbar ist.

- In Microsoft Sentinel im Azure-Portal fragen Sie die IdentityInfo-Tabelle in Log Analytics auf der Seite Protokolle ab.

- Fragen Sie im Defender-Portal diese Tabelle unter Erweiterte Bedrohungssuche ab.

Jetzt in der Vorschau können Sie auch Ihre lokalen Active Directory-Benutzerinformationen synchronisieren, indem Sie Microsoft Defender for Identity verwenden.

Weitere Informationen zur Aktivierung von UEBA und zur Synchronisierung von Benutzeridentitäten finden Sie unter Aktivieren von User and Entity Behavior Analytics (UEBA) in Microsoft Sentinel.

Bewertung

Jede Aktivität wird basierend auf dem Verhaltenslernen der Benutzer und der Peers mit einem „Score für die Untersuchungspriorität“ bewertet, mit dem die Wahrscheinlichkeit angegeben wird, mit der ein bestimmter Benutzer eine bestimmte Aktivität durchführt. Aktivitäten mit besonders großer Anomalie werden mit dem höchsten Score (auf einer Skala von 0 bis 10) bewertet.

Ein Beispiel für die Verwendung von Verhaltensanalysen und deren Funktionsweise finden Sie im Artikel über Microsoft Defender für Cloud-Apps.

Erfahren Sie mehr über Entitäten in Microsoft Sentinel, und sehen Sie sich die vollständige Liste der unterstützten Entitäten und Bezeichner an.

Entitätsseiten

Informationen zu Entitätsseiten finden Sie jetzt unter Entitätsseiten in Microsoft Sentinel.

Abfragen von Daten der Verhaltensanalyse

Mithilfe von KQL können wir die Tabelle BehaviorAnalytics abfragen.

Wenn wir beispielsweise alle Fälle eines Benutzers ausfindig machen möchten, in denen bei der Anmeldung bei einer Azure-Ressource ein Fehler aufgetreten ist und der Benutzer zum ersten Mal versucht hat, eine Verbindung über ein bestimmtes Land bzw. eine Region herzustellen und Verbindungen von dort selbst für die Peers des Benutzers ungewöhnlich sind, können wir folgende Abfrage verwenden:

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where ActivityInsights.FirstTimeUserConnectedFromCountry == True

| where ActivityInsights.CountryUncommonlyConnectedFromAmongPeers == True

- In Microsoft Sentinel im Azure-Portal fragen Sie die BehaviorAnalytics-Tabelle in Log Analytics auf der Seite Protokolle ab.

- Fragen Sie im Defender-Portal diese Tabelle unter Erweiterte Bedrohungssuche ab.

Metadaten der Benutzerpeers – Tabelle und Notebook

Die Metadaten der Benutzerpeers liefern wichtigen Kontext bei der Erkennung von Bedrohungen, bei der Untersuchung von Vorfällen sowie bei der Suche nach einer potenziellen Bedrohung. Sicherheitsanalysten können die normalen Aktivitäten der Peers eines Benutzers beobachten, um festzustellen, ob die Aktivitäten des Benutzers im Vergleich zu denen seiner Peers ungewöhnlich sind.

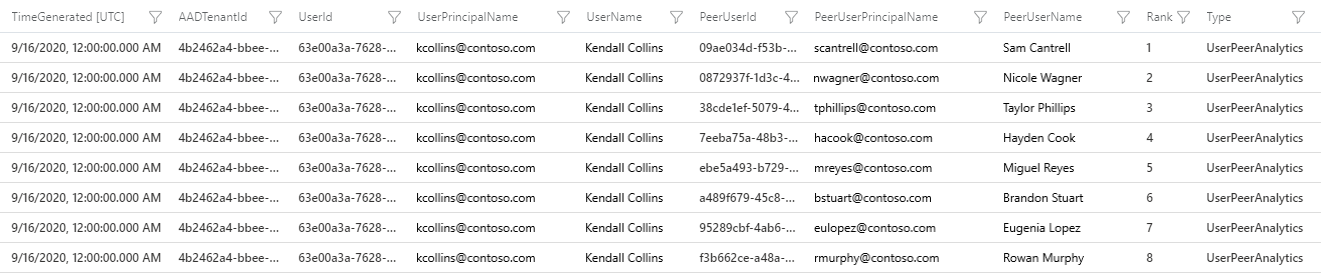

Microsoft Sentinel berechnet und bewertet die Peers von Benutzer*innen basierend auf der Microsoft Entra-Sicherheitsgruppenmitgliedschaft der Benutzer*innen, anhand von Mailinglisten usw. und speichert die Peers mit einer Bewertung zwischen 1 und 20 in der Tabelle UserPeerAnalytics. Im folgenden Screenshot ist das Schema der Tabelle „UserPeerAnalytics“ mit den acht ersten Peers des Benutzers Kendall Collins dargestellt. Microsoft Sentinel verwendet den TF-IDF-Algorithmus (Term Frequency-Inverse Document Frequency) zur Normalisierung der Gewichtung bei der Berechnung der Bewertung: je kleiner die Gruppe, umso höher die Gewichtung.

Zur Visualisierung der Metadaten der Peers des Benutzers können Sie Jupyter Notebook verwenden, das im Microsoft Sentinel GitHub-Repository bereitgestellt wird. Eine ausführliche Anleitung zur Verwendung von Notebook finden Sie im Notebook mit geführten Analysen zu Metadaten zur Benutzersicherheit.

Hinweis

Die Tabelle UserAccessAnalytics ist veraltet.

Hunting-Abfragen und Auswertungsabfragen

Microsoft Sentinel stellt einsatzbereite Hunting-Abfragen, Auswertungsabfragen und die Arbeitsmappe User and Entity Behavior Analytics (UEBA) bereit, die auf der Tabelle BehaviorAnalytics basiert. Diese Tools stellen angereicherte Daten mit dem Schwerpunkt auf bestimmten Anwendungsfällen dar, die auf ein anormales Verhalten hindeuten.

Weitere Informationen finden Sie unter

Wenn veraltete Verteidigungstools eingestellt werden, verfügen Organisationen möglicherweise über eine so große und durchlässige digitale Umgebung, dass es nicht mehr möglich ist, sich ein umfassendes Bild von Risiken und Sicherheitsstatus ihrer Umgebung zu machen. Wenn Sie sich stark auf reaktive Maßnahmen wie Analysen und Regeln verlassen, können böswillige Akteure lernen, wie diese Bemühungen umgangen werden können. Hier kommt UEBA ins Spiel, indem Methoden und Algorithmen für die Risikobewertung zur Verfügung stellt werden, um herauszufinden, was tatsächlich passiert.

Nächste Schritte

In diesem Dokument haben Sie die Funktionen von Microsoft Sentinel zur Analyse des Verhaltens von Entitäten kennengelernt. Eine praktische Anleitung zur Implementierung und zur Verwendung der gewonnenen Erkenntnisse finden Sie in den folgenden Artikeln:

- Aktivieren von User and Entity Behavior Analytics in Microsoft Sentinel.

- Sehen Sie sich die Liste der Anomalien an, die von der UEBA-Engine erkannt wurden.

- Untersuchen von Vorfällen mit UEBA-Daten.

- Aufspüren von Sicherheitsbedrohungen

Weitere Informationen finden Sie auch in der Microsoft Sentinel UEBA-Referenz.