Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Benutzer- und Entitätsverhaltensanalysen (User and Entity Behavior Analytics, UEBA) in Microsoft Sentinel analysiert Protokolle und Warnungen aus verbundenen Datenquellen, um grundlegende Verhaltensprofile der Entitäten Ihrer Organisation zu erstellen, z. B. Benutzer, Hosts, IP-Adressen und Anwendungen. Mit maschinellem Lernen identifiziert UEBA anomaliele Aktivitäten, die auf eine kompromittierte Ressource hinweisen können.

Sie können Benutzer- und Entitätsverhaltensanalysen auf zwei Arten aktivieren, beide mit demselben Ergebnis:

- Aktivieren Sie in den Microsoft Sentinel-Arbeitsbereichseinstellungen UEBA für Ihren Arbeitsbereich, und wählen Sie aus, welche Datenquellen im Microsoft Defender-Portal oder azure-Portal verbunden werden sollen.

- Von unterstützten Datenconnectors: Aktivieren Sie UEBA, wenn Sie von UEBA unterstützte Datenconnectors im Microsoft Defender-Portal konfigurieren.

In diesem Artikel wird erläutert, wie Sie UEBA aktivieren und Datenquellen in Ihren Microsoft Sentinel-Arbeitsbereichseinstellungen und in unterstützten Datenconnectors konfigurieren.

Weitere Informationen zu UEBA finden Sie unter Identifizieren von Bedrohungen mit Entitätsverhaltensanalysen.

Hinweis

Informationen über die Verfügbarkeit von Funktionen in US-Regierungs-Clouds finden Sie in den Microsoft Sentinel-Tabellen in Cloud-Funktionsverfügbarkeit für US-Regierungskunden.

Wichtig

Microsoft Sentinel ist im Microsoft Defender-Portal allgemein verfügbar, einschließlich für Kunden ohne Microsoft Defender XDR oder eine E5-Lizenz.

Nach dem 31. März 2027 wird Microsoft Sentinel nicht mehr im Azure-Portal unterstützt und ist nur im Microsoft Defender-Portal verfügbar. Alle Kunden, die Microsoft Sentinel im Azure-Portal verwenden, werden auf das Defender-Portal umgeleitet und verwenden nur Microsoft Sentinel im Defender-Portal. Ab Juli 2025 werden viele neue Kunden automatisch eingebunden und zum Defender-Portal umgeleitet.

Wenn Sie Microsoft Sentinel weiterhin im Azure-Portal verwenden, empfehlen wir Ihnen, mit der Planung Ihres Übergangs zum Defender-Portal zu beginnen, um einen reibungslosen Übergang sicherzustellen und die von Microsoft Defender angebotene einheitliche Sicherheitsvorgänge zu nutzen. Weitere Informationen finden Sie unter "Zeit zum Verschieben: Zurückstellen des Azure-Portals von Microsoft Sentinel für größere Sicherheit".

Voraussetzungen

So aktivieren oder deaktivieren Sie dieses Feature (diese Voraussetzungen müssen nicht erfüllt sein, um das Feature zu verwenden)

Ihrem Benutzer muss die Microsoft Entra ID-Rolle Sicherheitsadministrator in Ihrem Mandanten oder eine entsprechende Berechtigung zugewiesen sein.

Ihrem Benutzer muss mindestens eine der folgenden Azure-Rollen zugewiesen sein (Weitere Informationen zu Azure RBAC):

- Besitzer auf der Ebene der Ressourcengruppe oder höher.

- Mitwirkender auf der Ebene der Ressourcengruppe oder darüber.

- (Niedrigste Berechtigungen) Microsoft Sentinel-Mitwirkender auf Arbeitsbereichsebene oder höher und Log Analytics-Mitwirkender auf Ressourcengruppenebene oder höher.

In Ihrem Arbeitsbereich dürfen keine Azure-Ressourcensperren aktiviert sein. Erfahren Sie mehr über Azure-Ressourcensperren.

Hinweis

- Zum Hinzufügen von UEBA-Funktionalität zu Microsoft Sentinel ist keine spezielle Lizenz erforderlich, und es fallen keine zusätzliche Gebühren für die Verwendung an.

- Da UEBA jedoch neue Daten generiert und in neuen Tabellen speichert, die UEBA in Ihrem Log Analytics-Arbeitsbereich erstellt, fallen zusätzliche Gebühren für die Datenspeicherung an.

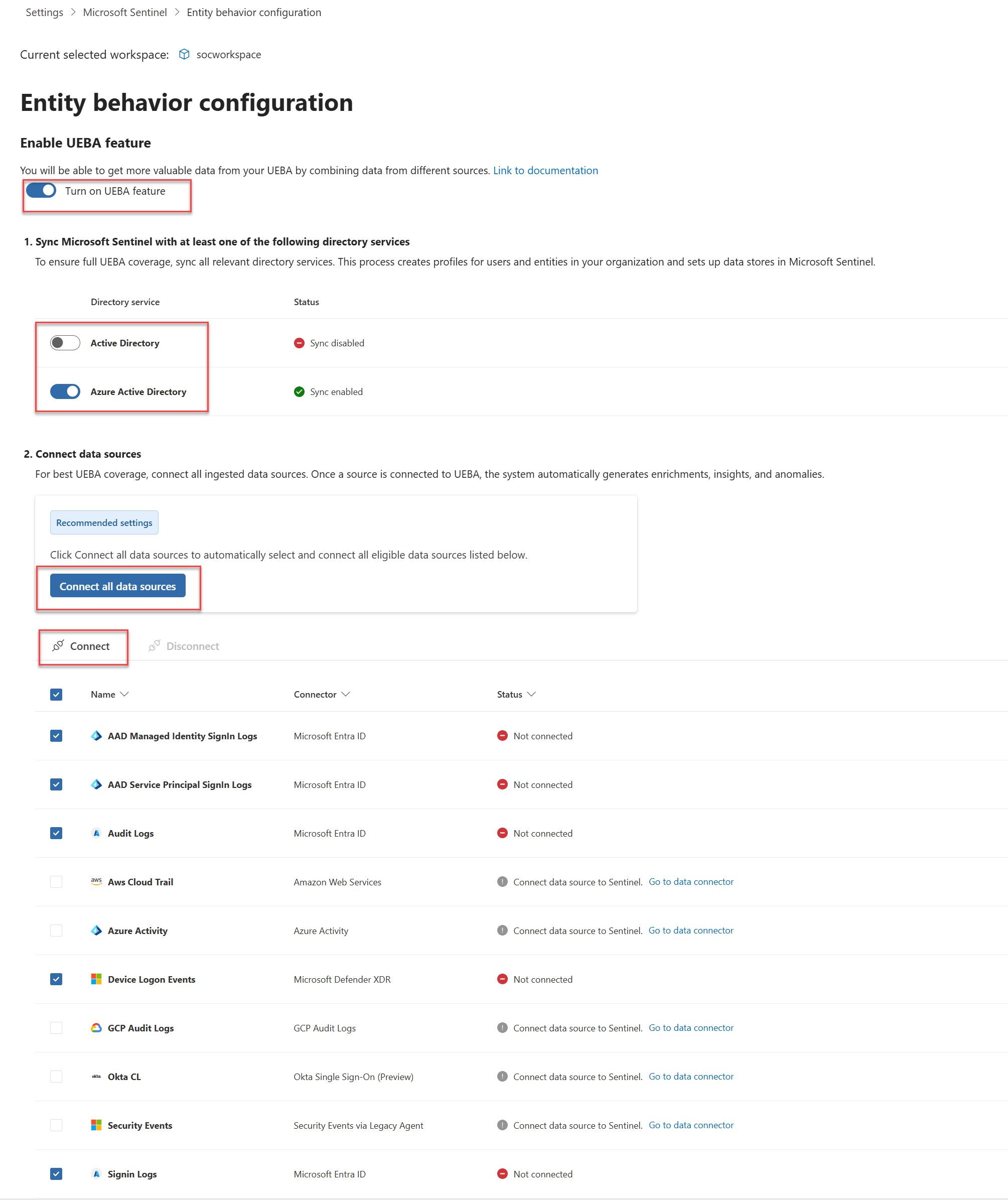

Aktivieren von UEBA über Arbeitsbereichseinstellungen

So aktivieren Sie UEBA über Ihre Microsoft Sentinel-Arbeitsbereichseinstellungen:

Wechseln Sie zur Seite Konfiguration des Entitätsverhaltens.

Verwenden Sie eine der folgenden drei Methoden, um zur Seite Konfiguration des Entitätsverhaltens zu gelangen:

Wählen Sie das Entitätsverhalten im Microsoft Sentinel-Navigationsmenü aus, und wählen Sie dann Einstellungen für Entitätsverhalten aus der Menüleiste oben aus.

Wählen Sie Einstellungen im Microsoft Sentinel-Navigationsmenü aus, wählen Sie die Registerkarte Einstellungen aus, und wählen Sie dann unter der Erweiterung Entitätsverhaltensanalyse die Option UEBA festlegen aus.

Wählen Sie auf der Seite des Microsoft Defender XDR-Datenconnectors den Link Zur UEBA-Konfigurationsseite wechseln aus.

Schalten Sie auf der Seite Entity Behavior Analytics die Option UEBA-Feature aktivieren ein.

Wählen Sie die Verzeichnisdienste aus, aus denen Sie Benutzerentitäten mit Microsoft Sentinel synchronisieren möchten.

- Active Directory lokal (Vorschau)

- Microsoft Entra-ID

Um Benutzerentitäten aus dem lokalen Active Directory zu synchronisieren, müssen Sie Ihren Azure-Mandanten in Microsoft Defender for Identity (entweder eigenständig oder als Teil von Microsoft Defender XDR) integrieren, und Sie müssen den MDI-Sensor auf Ihrem Active Directory-Domänencontroller installiert haben. Weitere Informationen finden Sie unter Voraussetzungen für Microsoft Defender for Identity.

Wählen Sie "Alle Datenquellen verbinden" aus, um alle berechtigten Datenquellen zu verbinden, oder wählen Sie bestimmte Datenquellen aus der Liste aus.

Sie können diese Datenquellen nur über die Defender- und Azure-Portale aktivieren:

- Anmeldeprotokolle

- Überwachungsprotokolle

- Azure-Aktivität

- Sicherheitsereignisse

Sie können diese Datenquellen nur über das Defender-Portal aktivieren (Vorschau):

- Anmeldeprotokolle der verwalteten AAD-Identität (Microsoft Entra ID)

- Anmeldeprotokolle des AAD-Dienstprinzipals (Microsoft Entra ID)

- AWS CloudTrail

- Geräteanmeldeereignisse

- Okta CL

- GCP-Überwachungsprotokolle

Weitere Informationen zu UEBA-Datenquellen und Anomalien finden Sie in der UEBA-Referenz von Microsoft Sentinel und unter UEBA-Anomalien.

Hinweis

Nach der Aktivierung von UEBA können Sie unterstützte Datenquellen für UEBA direkt über den Datenconnectorbereich oder über die Seite „Einstellungen“ des Defender-Portals aktivieren, wie in diesem Artikel beschrieben.

Wählen Sie Verbinden aus.

Aktivieren Sie die Anomalieerkennung in Ihrem Microsoft Sentinel-Arbeitsbereich:

- Wählen Sie im Navigationsmenü des Microsoft Defender-Portals Einstellungen>Microsoft Sentinel>SIEM-Arbeitsbereiche aus.

- Wählen Sie den Arbeitsbereich aus, den Sie konfigurieren möchten.

- Wählen Sie auf der Seite „Arbeitsbereichskonfiguration” die Option Anomalien aus, und aktivieren Sie Anomalien erkennen.

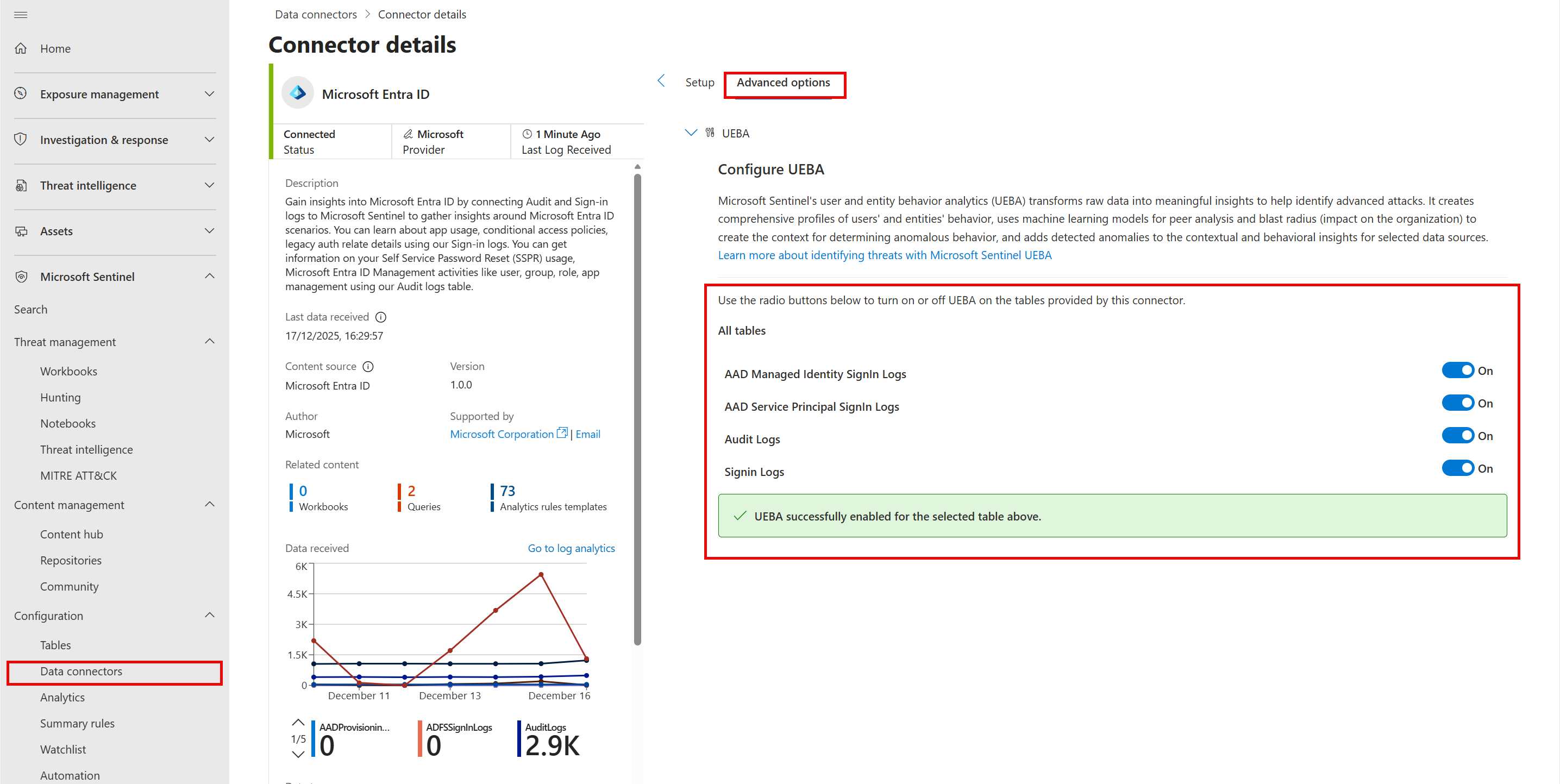

Aktivieren Sie die UEBA von unterstützten Konnektoren

So aktivieren Sie UEBA von unterstützten Datenkonnektoren im Microsoft Defender-Portal:

Wählen Sie im Navigationsmenü des Microsoft Defender-Portals Microsoft Sentinel > Konfiguration > Datenconnectors aus.

Wählen Sie einen UEBA-unterstützten Datenconnector aus, der UEBA unterstützt. Weitere Informationen zu von UEBA unterstützten Datenconnectors und -Tabellen finden Sie in der Referenz zu Microsoft Sentinel UEBA.

Wählen Sie im Bereich "Datenkonnektor" die Option "Konnektor-Seite öffnen" aus.

Wählen Sie auf der Seite "Connectordetails " die Option "Erweiterte Optionen" aus.

Unter "UEBA konfigurieren" schalten Sie die Tabellen ein, die Sie für UEBA aktivieren möchten.

Weitere Informationen zum Konfigurieren von Microsoft Sentinel-Datenconnectors finden Sie unter Verbinden von Datenquellen mit Microsoft Sentinel mithilfe von Datenconnectors.

Aktivieren der UEBA-Verhaltensebene (Vorschau)

Die UEBA-Verhaltensschicht generiert erweiterte Zusammenfassungen von Aktivitäten, die in mehreren Datenquellen beobachtet werden. Im Gegensatz zu Warnungen oder Anomalien deuten Verhaltensweisen nicht unbedingt auf Risiken hin – sie erstellen eine Abstraktionsebene, die Ihre Daten für Untersuchungen, Suche und Erkennung optimiert, indem sie verbessert wird

Weitere Informationen zur UEBA-Verhaltensschicht und zur Aktivierung finden Sie unter Aktivieren der UEBA-Verhaltensebene in Microsoft Sentinel.

Nächste Schritte

In diesem Dokument haben Sie erfahren, wie Sie User and Entity Behavior Analytics (UEBA) in Microsoft Sentinel aktivieren und konfigurieren. Weitere Informationen zu UEBA: