Aktivieren der Microsoft Entra Domain Services-Authentifizierung in Azure Files

Azure Files unterstützt die identitätsbasierte Authentifizierung für Windows-Dateifreigaben über Server Message Block (SMB) mithilfe des Kerberos-Authentifizierungsprotokolls mit den folgenden Methoden:

- Lokale Active Directory Domain Services (AD DS)

- Microsoft Entra Domain Services

- Microsoft Entra Kerberos für Hybridbenutzeridentitäten

Dieser Artikel konzentriert sich auf das Aktivieren von Microsoft Entra Domain Services (ehemals Azure Active Directory Domain Services) für die identitätsbasierte Authentifizierung mit Azure-Dateifreigaben. In diesem Authentifizierungsszenario sind die Anmeldeinformationen von Microsoft Entra und Microsoft Entra Domain Services identisch und können gegeneinander ausgetauscht werden.

Es wird dringend empfohlen, den Abschnitt „Funktionsweise“ zu lesen, um die richtige AD-Quelle für Ihr Speicherkonto auswählen. Die Einrichtung unterscheidet sich je nach der von Ihnen gewählten AD-Quelle.

Wenn Sie mit Azure Files noch nicht vertraut sind, empfehlen wir, unser Planungshandbuch zu lesen, bevor Sie diesen Artikel lesen.

Hinweis

Azure Files unterstützt die Kerberos-Authentifizierung mit Microsoft Entra Domain Services mit RC4-HMAC- und AES 256-Verschlüsselung. Wir empfehlen die Verwendung von AES-256.

Azure Files unterstützt die Authentifizierung für Microsoft Entra Domain Services mit vollständiger oder teilweiser (bereichsbezogener) Synchronisierung mit Microsoft Entra ID. Für Umgebungen mit bereichsbezogener Synchronisierung sollten Administrator*innen beachten, dass Azure Files nur Azure RBAC-Rollenzuweisungen berücksichtigt, die Prinzipalen gewährt wurden, die synchronisiert werden. Der Azure Files-Dienst ignoriert Rollenzuweisungen, die Identitäten gewährt wurden, die nicht von Microsoft Entra ID zu Microsoft Entra Domain Services synchronisiert werden.

Gilt für:

| Dateifreigabetyp | SMB | NFS |

|---|---|---|

| Standard-Dateifreigaben (GPv2), LRS/ZRS | ||

| Standard-Dateifreigaben (GPv2), GRS/GZRS | ||

| Premium-Dateifreigaben (FileStorage), LRS/ZRS |

Voraussetzungen

Bevor Sie Microsoft Entra Domain Services über SMB für Azure-Dateifreigaben aktivieren, müssen die folgenden Voraussetzungen erfüllt sein:

Wählen Sie einen Microsoft Entra-Mandanten aus, oder erstellen Sie einen.

Sie können einen neuen oder einen bereits vorhandenen Mandanten verwenden. Der Mandant und die Dateifreigabe, auf die Sie zugreifen möchten, müssen dem gleichen Abonnement zugeordnet sein.

Sie können einen Mandanten und ein Abonnement von Microsoft Entra hinzufügen, um einen neuen Microsoft Entra-Mandanten zu erstellen. Wenn Sie über einen vorhandenen Microsoft Entra-Mandanten verfügen, jedoch einen neuen Mandanten für die Verwendung mit Azure-Dateifreigaben erstellen möchten, finden Sie weitere Informationen unter Erstellen eines Microsoft Entra-Mandanten.

Erstellen Sie eine Microsoft Entra Domain Services-Instanz im Microsoft Entra-Mandanten.

Sie müssen Microsoft Entra Domain Services für Ihren Microsoft Entra-Mandanten aktivieren, um die Authentifizierung mit Microsoft Entra-Anmeldeinformationen zu unterstützen. Wenn Sie nicht der oder die Administrator*in des Microsoft Entra-Mandanten sind, wenden Sie sich an den oder die Administrator*in und folgen dem schrittweisen Leitfaden zum Aktivieren von Microsoft Entra Domain Services mithilfe des Azure-Portals.

Die Bereitstellung einer Microsoft Entra Domain Services-Instanz dauert üblicherweise ungefähr 15 Minuten. Vergewissern Sie sich, dass der Integritätsstatus Ihrer Microsoft Entra Domain Services-Instanz bei aktivierter Kennwort-Hashsynchronisierung Wird ausgeführt anzeigt, bevor Sie mit dem nächsten Schritt fortfahren.

Binden Sie eine Azure-VM mit Microsoft Entra Domain Services in eine Domäne ein.

Damit Sie mit Microsoft Entra-Anmeldeinformationen von einer VM auf eine Azure-Dateifreigabe zugreifen können, muss Ihre VM in Microsoft Entra Domain Services in eine Domäne eingebunden sein. Weitere Informationen zum Einbinden in die Domäne eines virtuellen Computers finden Sie unter Einbinden eines virtuellen Windows Server-Computers in eine verwaltete Domäne. Die Microsoft Entra Domain Services-Authentifizierung über SMB mit Azure-Dateifreigaben wird nur auf Azure-VMs unterstützt, die auf den Betriebssystemversionen Windows 7 oder Windows Server 2008 R2 oder höher ausgeführt werden.

Hinweis

Nicht in die Domäne eingebundene VMs können nur mithilfe der Microsoft Entra Domain Services-Authentifizierung auf Azure-Dateifreigaben zugreifen, wenn die VM über eine uneingeschränkte Verbindung mit den Domänencontrollern für Microsoft Entra Domain Services verfügt. In der Regel erfordert dies entweder Site-to-Site- oder Point-to-Site-VPN.

Wählen oder erstellen Sie eine Azure-Dateifreigabe.

Wählen Sie eine neue oder vorhandene Dateifreigabe aus, die demselben Abonnement wie Ihr Microsoft Entra-Mandant zugeordnet ist. Weitere Informationen zum Erstellen einer neuen Dateifreigabe finden Sie unter Erstellen einer Dateifreigabe in Azure Files. Für eine optimale Leistung wird empfohlen, dass sich Ihre Dateifreigabe in derselben Region befindet wie der virtuelle Computer, von dem aus Sie auf die Freigabe zugreifen möchten.

Überprüfen Sie die Konnektivität von Azure Files, indem Sie Azure-Dateifreigaben mit Ihrem Speicherkontenschlüssel einbinden.

Um sicherzustellen, dass Ihr virtueller Computer und die Dateifreigabe richtig konfiguriert sind, versuchen Sie, die Dateifreigabe mit Ihrem Speicherkontenschlüssel einzubinden. Weitere Informationen finden Sie unter Einbinden einer Azure-Dateifreigabe und Zugreifen auf die Freigabe unter Windows.

Regionale Verfügbarkeit

Die Azure Files-Authentifizierung mit Microsoft Entra Domain Services ist in allen öffentlichen Azure-Regionen sowie in allen Regionen von Azure Government und Azure China verfügbar.

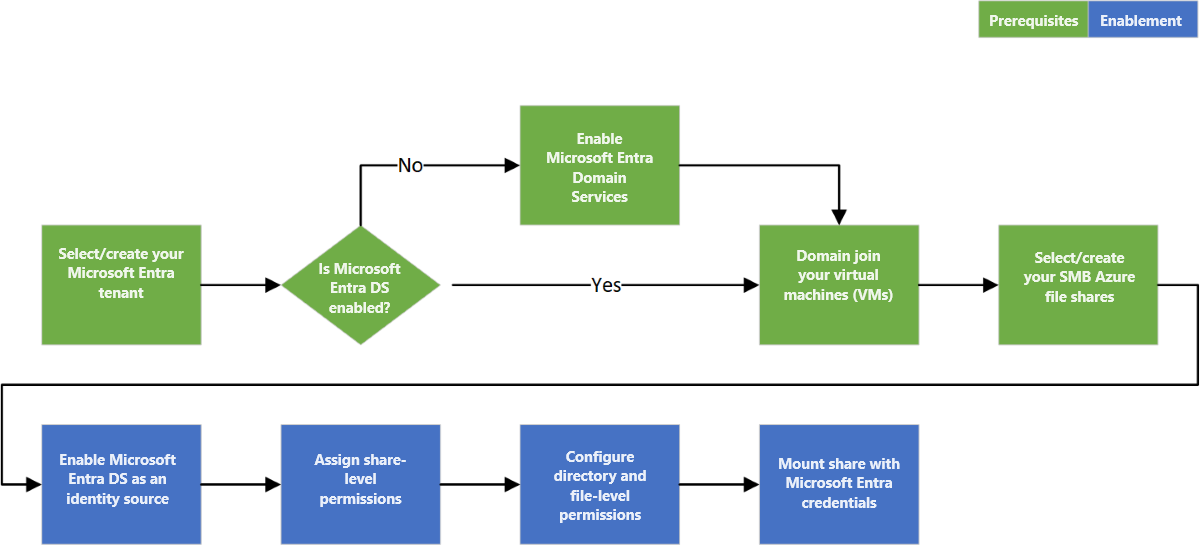

Übersicht über den Workflow

Das folgende Diagramm zeigt den vollständigen Workflow zur Aktivierung der Microsoft Entra Domain Services-Authentifizierung über SMB für Azure Files.

Aktivieren Sie die Microsoft Entra Domain Services-Authentifizierung für Ihr Konto

Um die Microsoft Entra Domain Services-Authentifizierung über SMB für Azure-Dateien zu aktivieren, können Sie eine Eigenschaft für Speicherkonten mithilfe des Azure-Portals, der Azure PowerShell oder der Azure CLI festlegen. Durch das Setzen dieser Eigenschaft wird das Speicherkonto implizit mit der zugehörigen Microsoft Entra Domain Services-Bereitstellung „domain joins“. Die Microsoft Entra Domain Services-Authentifizierung über SMB wird dann für alle neuen und bestehenden Dateifreigaben im Speicherkonto aktiviert.

Beachten Sie, dass Sie die Microsoft Entra Domain Services-Authentifizierung über SMB erst dann aktivieren können, wenn Sie Microsoft Entra Domain Services erfolgreich in Ihrem Microsoft Entra-Tenant implementiert haben. Weitere Informationen finden Sie auf der Website Voraussetzungen.

Führen Sie die folgenden Schritte aus, um die Microsoft Entra Domain Services-Authentifizierung über SMB mit dem Azure-Portal zu aktivieren:

Navigieren Sie im Azure-Portal zu Ihrem vorhandenen Speicherkonto, oder erstellen Sie ein Speicherkonto.

Wählen Sie Datenspeicher>Dateifreigaben aus.

Wählen Sie im Abschnitt Einstellungen für die Dateifreigabe Identitätsbasierter Zugriff: Nicht konfiguriert aus.

Wählen Sie unter Microsoft Entra Domain Services Einrichten aus, und aktivieren Sie dann das Feature, indem Sie das entsprechende Kontrollkästchen aktivieren.

Wählen Sie Speichern.

Empfohlen: Verwenden der AES-256-Verschlüsselung

Standardmäßig verwendet die Microsoft Entra Domain Services-Authentifizierung die Kerberos RC4-Verschlüsselung. Wir empfehlen, die Authentifizierung stattdessen für eine Verwendung der Kerberos AES-256-Verschlüsselung zu konfigurieren, indem Sie die folgenden Schritte ausführen.

Diese Aktion erfordert die Ausführung eines Vorgangs in der Active Directory-Domäne, die von Microsoft Entra Domain Services verwaltet wird, um einen Domänencontroller zu erreichen und von diesem eine Eigenschaftsänderung an das Domänenobjekt anzufordern. Die folgenden Cmdlets sind Windows Server Active Directory PowerShell-Cmdlets, nicht Azure PowerShell-Cmdlets. Daher müssen diese PowerShell-Befehle über einen Clientcomputer ausgeführt werden, der in die Microsoft Entra Domain Services-Domäne eingebunden ist.

Wichtig

Die PowerShell-Cmdlets von Windows Server Active Directory in diesem Abschnitt müssen in Windows PowerShell 5.1 auf einem Clientcomputer ausgeführt werden, der in die Microsoft Entra Domain Services-Domäne eingebunden ist. PowerShell 7.x und Azure Cloud Shell funktionieren in diesem Szenario nicht.

Melden Sie sich bei dem in die Domäne eingebundenen Clientcomputer als Microsoft Entra Domain Services-Benutzer*in mit den erforderlichen Berechtigungen an. Sie benötigen Schreibzugriff auf das msDS-SupportedEncryptionTypes-Attribut des Domänenobjekts. In der Regel verfügen Mitglieder der Gruppe AAD DC-Administratoren über die erforderlichen Berechtigungen. Öffnen Sie eine normale PowerShell-Sitzung (ohne erhöhte Rechte), und führen Sie die folgenden Befehle aus:

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Wichtig

Wenn Sie zuvor die RC4-Verschlüsselung verwendet und das Speicherkonto für die Verwendung von AES-256 aktualisiert haben, sollten Sie auf dem Client klist purge ausführen und dann die Dateifreigabe erneut einbinden, um neue Kerberos-Tickets mit AES-256 zu erhalten.

Nächster Schritt

- Um Benutzern Zugriff auf Ihre Dateifreigabe zu gewähren, befolgen Sie die Anweisungen unter Zuweisen von Berechtigungen auf Freigabeebene.