Aktivieren der Kerberos-Authentifizierung von Microsoft Entra für Hybrididentitäten in Azure Files

In diesem Artikel liegt der Fokus auf dem Aktivieren und Konfigurieren von Microsoft Entra ID (früher Azure AD) für die Authentifizierung von Hybridbenutzeridentitäten, bei denen es sich um lokale AD DS-Identitäten handelt, die mit Microsoft Entra ID synchronisiert werden, entweder mit Microsoft Entra Connect oder Microsoft Entra Connect Cloudsynchronisieurng. Reine Cloudidentitäten werden zurzeit nicht unterstützt.

Diese Konfiguration ermöglicht es Hybridbenutzern, mithilfe der Kerberos-Authentifizierung auf Azure-Dateifreigaben zuzugreifen. Dabei verwenden sie Microsoft Entra ID, um die erforderlichen Kerberos-Tickets für den Zugriff auf die Dateifreigabe mit dem SMB-Protokoll auszustellen. Dies bedeutet, dass Ihre Endbenutzer*innen über das Internet auf Azure-Dateifreigaben zugreifen können, ohne dass eine uneingeschränkte Netzwerkverbindung mit den Domänencontrollern von Clients erforderlich ist, die in Microsoft Entra Hybrid und Microsoft Entra eingebunden sind. Zum Konfigurieren von Windows-Zugriffssteuerungslisten (Access Control Lists, ACLs) bzw. von Berechtigungen auf Verzeichnis- und Dateiebene für Benutzer*innen oder Gruppen ist jedoch eine uneingeschränkte Netzwerkverbindung mit dem lokalen Domänencontroller erforderlich.

Weitere Informationen zu den unterstützten Optionen und Überlegungen finden Sie unter Übersicht über die Optionen der identitätsbasierten Authentifizierung für den SMB-Zugriff in Azure Files. Weitere Informationen finden Sie in diesem Dokument.

Wichtig

Sie können nur eine AD-Methode für identitätsbasierte Authentifizierung mit Azure Files verwenden. Wenn die Microsoft Entra Kerberos-Authentifizierung für Hybrididentitäten nicht Ihren Anforderungen entspricht, können Sie stattdessen Active Directory Domain Service oder Microsoft Entra Domain Services verwenden. Die Konfigurationsschritte und unterstützten Szenarien für die einzelnen Methoden unterscheiden sich.

Gilt für:

| Dateifreigabetyp | SMB | NFS |

|---|---|---|

| Standard-Dateifreigaben (GPv2), LRS/ZRS | ||

| Standard-Dateifreigaben (GPv2), GRS/GZRS | ||

| Premium-Dateifreigaben (FileStorage), LRS/ZRS |

Voraussetzungen

Bevor Sie die Microsoft Entra Kerberos-Authentifizierung über SMB für Azure-Dateifreigaben aktivieren, müssen die folgenden Voraussetzungen erfüllt sein.

Mindestvoraussetzungen

Die folgenden Voraussetzungen sind obligatorisch. Ohne diese ist das Authentifizieren mithilfe von Microsoft Entra ID nicht möglich.

Ihr Azure-Speicherkonto kann sich nicht sowohl mit der Microsoft Entra ID als auch mit einer zweiten Methode wie AD DS oder Microsoft Entra Domain Services authentifizieren. Wenn Sie bereits eine andere AD-Methode für Ihr Speicherkonto ausgewählt haben, müssen Sie sie deaktivieren, bevor Sie Microsoft Entra Kerberos aktivieren.

Dieses Feature unterstützt derzeit keine Benutzerkonten, die Sie ausschließlich in Microsoft Entra ID erstellt und verwaltet werden. Benutzerkonten müssen hybride Benutzeridentitäten sein, was bedeutet, dass Sie auch AD DS und entweder Microsoft Entra Connect oder Microsoft Entra Connect Cloud Sync benötigen. Sie müssen diese Konten in Active Directory erstellen und mit Microsoft Entra ID synchronisieren. Zum Zuweisen von Azure RBAC-Berechtigungen (Role-Based Access Control) für die Azure-Dateifreigabe zu einer Benutzergruppe müssen Sie die Gruppe in Active Directory erstellen und mit Microsoft Entra ID synchronisieren.

Der WinHTTP Web Proxy Auto-Discovery Service (

WinHttpAutoProxySvc) und der IP Helper Service (iphlpsvc) sind erforderlich. Ihr Status sollte auf „Wird ausgeführt“ gesetzt sein.Sie müssen die Multi-Faktor-Authentifizierung (MFA) in der Microsoft Entra-App deaktivieren, die das Speicherkonto darstellt. Anweisungen finden Sie unter Deaktivieren der Multi-Faktor-Authentifizierung für das Speicherkonto.

Dieses Feature unterstützt derzeit keinen mandantenübergreifenden Zugriff für B2B-Benutzer oder Gastbenutzer. Benutzer von einem anderen Microsoft Entra-Mandanten als dem konfigurierten Mandanten können nicht auf die Dateifreigabe zugreifen.

Mit Microsoft Entra Kerberos ist die Kerberos-Ticketverschlüsselung immer AES-256. Sie können jedoch die SMB-Kanalverschlüsselung einstellen, die Ihren Anforderungen am besten entspricht.

Voraussetzungen für Betriebssystem und Domäne

Die folgenden Voraussetzungen sind für den standardmäßigen Microsoft Kerberos-Authentifizierungsfluss erforderlich, wie in diesem Artikel beschrieben. Wenn diese nur von einigen oder keinen Clientcomputern erfüllt werden, können Sie die Microsoft Kerberos-Authentifizierung weiterhin aktivieren, aber Sie müssen auch eine Cloudvertrauensstellung konfigurieren, damit diese Clients auf Dateifreigaben zugreifen können.

Betriebssystemanforderungen:

- Windows 11 Enterprise/Pro (Einzelsitzung oder mehrere Sitzungen).

- Windows 10 Enterprise/Pro (Einzelsitzung oder mehrere Sitzungen), Version 2004 oder höher mit den neuesten kumulativen Updates installiert, insbesondere KB5007253 – 2021-11 Vorschau für kumulatives Update für Windows 10.

- Windows Server, Version 2022 mit den neuesten kumulativen Updates installiert, insbesondere KB5007254 – 2021-11 Vorschau für kumulatives Update für Microsoft Server-Betriebssystemversion 21H2.

Informationen zum Erstellen und Konfigurieren einer Windows-VM und zum Anmelden mithilfe der Microsoft Entra ID-basierten Authentifizierung finden Sie unter Anmelden bei einer Windows-VM in Azure mithilfe von Microsoft Entra ID.

Clients müssen entweder in Microsoft Entra oder in Microsoft Entra Hybrid eingebunden sein. Sie können nicht mit Microsoft Entra Domain Services verbunden oder nur AD hinzugefügt werden.

Regionale Verfügbarkeit

Dieses Feature wird in den Clouds Azure Public, Azure US Government und Azure China 21Vianet unterstützt.

Aktivieren der Microsoft Entra Kerberos-Authentifizierung für Hybridbenutzerkonten

Um die Microsoft Entra Kerberos-Authentifizierung in Azure Files für Hybridbenutzerkonten zu aktivieren, können Sie das Azure-Portal, PowerShell oder die Azure CLI verwenden.

Führen Sie diese Schritte aus, um die Microsoft Entra Kerberos-Authentifizierung im Azure-Portal zu aktivieren.

Melden Sie sich beim Azure-Portal an und wählen Sie das Speicherkonto aus, für das Sie die Microsoft Entra Kerberos-Authentifizierung aktivieren möchten.

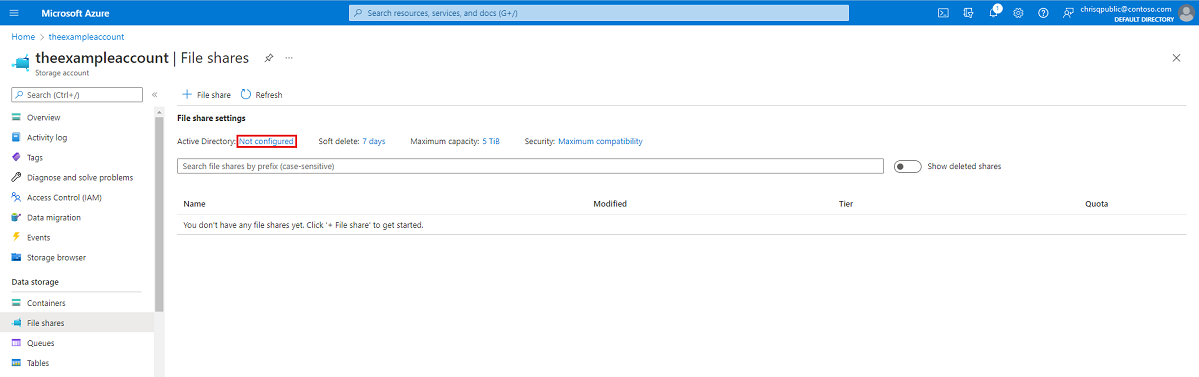

Wählen Sie unter Datenspeicher die Option Dateifreigaben aus.

Wählen Sie neben Active Directory den Konfigurationsstatus aus (z. B. Nicht konfiguriert).

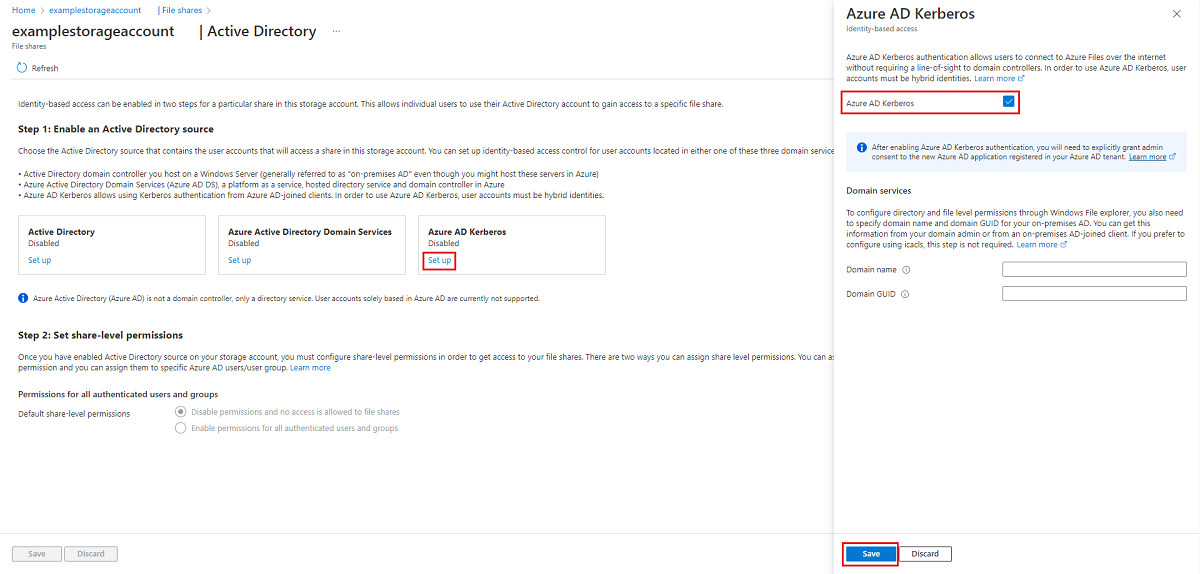

Wählen Sie unter Microsoft Entra Kerberos Einrichten aus.

Aktivieren Sie das Microsoft Entra Kerberos-Kontrollkästchen.

Optional: Wenn Sie Berechtigungen auf Verzeichnis- und Dateiebene im Windows-Datei-Explorer konfigurieren möchten, müssen Sie den Domänennamen und den global eindeutigen Bezeichner (Globally Unique Identifier, GUID) der Domäne für Ihre lokale AD-Instanz angeben. Sie können diese Informationen von Ihrem Domänenadministrator oder durch Ausführen des folgenden Active Directory PowerShell-Cmdlets auf einem lokalen, in AD eingebundenen Client erhalten:

Get-ADDomainIhr Domänenname sollte in der Ausgabe unterDNSRootund der Domänen-GUID unterObjectGUIDaufgeführt sein. Wenn Sie die Berechtigungen auf Verzeichnis- und Dateiebene lieber mithilfe von icacls konfigurieren möchten, können Sie diesen Schritt überspringen. Wenn Sie icacls verwenden möchten, benötigt der Client jedoch eine uneingeschränkte Netzwerkverbindung mit der lokalen AD-Instanz.Klicken Sie auf Speichern.

Warnung

Wenn Sie die Microsoft Entra Kerberos-Authentifizierung über manuelle eingeschränkte Vorschauschritte zuvor aktiviert haben, um FSLogix-Profile in Azure Files für in Microsoft Entra eingebundene VMs zu speichern, wird das Kennwort für den Dienstprinzipal des Speicherkontos so festgelegt, dass es alle sechs Monate abläuft. Sobald das Kennwort abgelaufen ist, können Benutzer keine Kerberos-Tickets zur Dateifreigabe mehr abrufen. Informationen zum Beheben dieses Problems finden Sie unter Mögliche Fehler beim Aktivieren der Microsoft Entra Kerberos-Authentifizierung für Hybridbenutzer im Abschnitt „Fehler – Dienstprinzipalkennwort ist in Microsoft Entra ID abgelaufen“.

Erteilen der Administratoreinwilligung für den neuen Dienstprinzipal

Nachdem Sie die Microsoft Entra Kerberos-Authentifizierung aktiviert haben, müssen Sie der neuen Microsoft Entra-Anwendung, die in Ihrem Microsoft Entra-Mandanten registriert ist, explizit die Administratoreinwilligung erteilen. Dieser Dienstprinzipal wird automatisch generiert und nicht für die Autorisierung für die Dateifreigabe verwendet. Nehmen Sie daher keine anderen als die hier dokumentierten Änderungen am Dienstprinzipal vor. Andernfalls erhalten Sie möglicherweise eine Fehlermeldung.

Sie können die API-Berechtigungen im Azure-Portal konfigurieren, indem Sie die folgenden Schritte ausführen:

- Öffnen Sie Microsoft Entra ID.

- Wählen Sie im Menü „Dienst“ unter Verwalten die Option App-Registrierungen aus.

- Wählen Sie Alle Anwendungen aus.

- Wählen Sie die Anwendung mit dem Namen aus, der [Speicherkonto]

<your-storage-account-name>file.core.windows.net entspricht. - Wählen Sie im Menü „Dienst“ unter Verwalten die Option API-Berechtigungen aus.

- Wählen Sie Admin-Zustimmung für [Verzeichnisname] erteilen, um die Zustimmung für die drei angeforderten API-Berechtigungen (openid, profile und User.Read) für alle Konten im Verzeichnis zu erteilen.

- Klicken Sie auf Ja, um zu bestätigen.

Wichtig

Wenn Sie eine Verbindung mit einem Speicherkonto über einen privaten Endpunkt/Private Link mit der Microsoft Entra Kerberos-Authentifizierung herstellen, müssen Sie der Microsoft Entra-Anwendung des Speicherkontos auch den Private Link-FQDN hinzufügen. Entsprechende Anweisungen finden Sie im Eintrag in unserem Leitfaden zur Problembehandlung.

Deaktivieren der Multi-Faktor-Authentifizierung für das Speicherkonto

Microsoft Entra Kerberos unterstützt nicht die Verwendung von MFA für den Zugriff auf Azure-Dateifreigaben, die mit Microsoft Entra Kerberos konfiguriert sind. Sie müssen Microsoft Entra-App, die Ihr Speicherkonto darstellt, aus Ihren MFA-Richtlinien für bedingten Zugriff ausschließen, wenn sie für alle Apps gelten.

Die Speicherkonto-App sollte denselben Namen wie das Speicherkonto in der Ausschlussliste für bedingten Zugriff haben. Suchen Sie bei Ihrer Suche nach der Speicherkonto-App in der Ausschlussliste für bedingten Zugriff nach: [Speicherkonto] <your-storage-account-name>.file.core.windows.net.

Denken Sie daran, <your-storage-account-name> durch den richtigen Wert zu ersetzen.

Wichtig

Wenn Sie die MFA-Richtlinien nicht für die Speicherkonto-App ausschließen, können Sie nicht auf die Dateifreigabe zugreifen. Wenn Sie versuchen, die Dateifreigabe mithilfe von net use zuzuordnen, wird die folgende Fehlermeldung angezeigt: „Systemfehler 1327: Dieser Benutzer kann sich aufgrund von Kontoeinschränkungen nicht anmelden. Beispiel: Leere Kennwörter sind nicht zulässig, Anmeldezeiten sind eingeschränkt, oder eine Richtlinieneinschränkung wurde erzwungen.“

Eine Anleitung zum Deaktivieren von MFA finden Sie im folgenden Artikel:

- Hinzufügen von Ausschlüssen für Dienstprinzipale von Azure-Ressourcen

- Erstellen einer Richtlinie für bedingten Zugriff

Zuweisen von Berechtigungen auf Freigabeebene

Wenn Sie den identitätsbasierten Zugriff aktivieren, müssen Sie für jede Freigabe festlegen, welche Benutzer und Gruppen auf die betreffende Freigabe Zugriff haben. Nachdem ein Benutzer oder eine Gruppe den Zugriff auf eine Freigabe erhalten hat, gelten die Windows-Zugriffssteuerungslisten (ACLs, auch als NTFS-Berechtigungen bezeichnet) für einzelne Dateien und Ordner. Auf diese Weise können die Berechtigungen ähnlich wie bei einer SMB-Freigabe auf einem Windows-Server präzise gesteuert werden.

Um die Berechtigungen auf Freigabeebene festzulegen, gehen Sie wie unter Zuweisen von Berechtigungen auf Freigabeebene für eine Identität beschrieben vor.

Konfigurieren von Berechtigungen auf Verzeichnis- und Dateiebene

Sobald Berechtigungen auf Freigabeebene eingerichtet sind, können Sie dem Benutzer oder der Gruppe Berechtigungen auf Verzeichnis-/Dateiebene zuweisen. Dies erfordert die Verwendung eines Geräts mit uneingeschränkter Netzwerkverbindung mit einer lokalen AD-Instanz.

Um Berechtigungen auf Verzeichnis- und Dateiebene zu konfigurieren, folgen Sie den Anweisungen unter Konfigurieren von Berechtigungen auf Verzeichnis- und Dateiebene über SMB.

Konfigurieren der Clients zum Abrufen von Kerberos-Tickets

Aktivieren Sie die Microsoft Entra-Kerberos-Funktionalität auf den Clientcomputern, von denen aus Sie Azure File-Freigaben einbinden/verwenden möchten. Diesen Vorgang müssen Sie auf jedem Client ausführen, auf dem Azure Files verwendet werden soll.

Verwenden Sie ein der folgenden drei Methoden:

Konfigurieren Sie diesen Richtlinien-CSP von Intune, und wenden Sie ihn auf den Clients an: Kerberos/CloudKerberosTicketRetrievalEnabled (auf 1 festgelegt).

Änderungen werden nicht sofort angewendet und erfordern eine Richtlinienaktualisierung oder einen Neustart, um wirksam zu werden.

Wichtig

Sobald diese Änderung angewendet wurde, können die Clients keine Verbindung mehr mit Speicherkonten herstellen, die für die lokale AD DS-Integration konfiguriert sind, ohne Kerberos-Bereichszuordnungen zu konfigurieren. Wenn Sie möchten, dass die Clients eine Verbindung mit für AD DS konfigurierten Speicherkonten herstellen können, sowie für Speicherkonten, die für Microsoft Entra Kerberos konfiguriert sind, führen Sie die Schritte unter Konfigurieren der Koexistenz mit Speicherkonten mittels lokalem AD DS aus.

Konfigurieren der Koexistenz mit Speicherkonten mittels lokalem AD DS

Wenn Sie Clientcomputern das Herstellen einer Verbindung mit Speicherkonten ermöglichen wollen, die für AD DS konfiguriert sind, sowie mit Speicherkonten, die für Microsoft Entra Kerberos konfiguriert sind, führen Sie die folgenden Schritte aus. Wenn Sie nur Microsoft Entra Kerberos verwenden, überspringen Sie diesen Abschnitt.

Fügen Sie einen Eintrag für jedes Speicherkonto hinzu, das die lokale AD DS-Integration verwendet. Verwenden Sie eine der folgenden drei Methoden zum Konfigurieren von Kerberos-Bereichszuordnungen. Änderungen werden nicht sofort angewendet und erfordern eine Richtlinienaktualisierung oder einen Neustart, um wirksam zu werden.

Konfigurieren Sie diesen Richtlinien-CSP von Intune, und wenden Sie ihn auf die Clients an: Kerberos/HostToRealm

Wichtig

Bei Kerberos-Bereichsnamen wird die Groß- und Kleinschreibung beachtet. Der Kerberos-Bereichsname ist in der Regel mit dem Domänennamen in Großbuchstaben identisch.

Rückgängigmachen der Clientkonfiguration zum Abrufen von Kerberos-Tickets

Wenn Sie keinen Clientcomputer mehr für die Microsoft Entra Kerberos-Authentifizierung verwenden möchten, können Sie die Microsoft Entra Kerberos-Funktionalität auf diesem Computer deaktivieren. Verwenden Sie eine der folgenden drei Methoden, je nachdem, wie Sie die Funktionalität aktiviert haben:

Konfigurieren Sie diesen Richtlinien-CSP von Intune, und wenden Sie ihn auf den Clients an: Kerberos/CloudKerberosTicketRetrievalEnabled (auf 0 festgelegt).

Änderungen werden nicht sofort angewendet und erfordern eine Richtlinienaktualisierung oder einen Neustart, um wirksam zu werden.

Wenn Sie die Schritte unter Konfigurieren der Koexistenz mit Speicherkonten mittels lokalem AD DS ausgeführt haben, können Sie optional alle Hostnamen für Kerberos-Bereichszuordnungen vom Clientcomputer entfernen. Verwenden Sie ein der folgenden drei Methoden:

Konfigurieren Sie diesen Richtlinien-CSP von Intune, und wenden Sie ihn auf die Clients an: Kerberos/HostToRealm

Änderungen werden nicht sofort angewendet und erfordern eine Richtlinienaktualisierung oder einen Neustart, um wirksam zu werden.

Wichtig

Sobald diese Änderung angewendet wurde, können die Clients keine Verbindung mehr mit Speicherkonten herstellen, die für Microsoft Entra Kerberos-Authentifizierung konfiguriert sind. Sie können jedoch ohne zusätzliche Konfiguration eine Verbindung mit Speicherkonten herstellen, die für AD DS konfiguriert sind.

Deaktivieren der Microsoft Entra-Authentifizierung für Ihr Speicherkonto

Wenn Sie eine andere Authentifizierungsmethode verwenden möchten, können Sie die Microsoft Entra-Authentifizierung für Ihr Speicherkonto im Azure-Portal, in Azure PowerShell oder über die Azure CLI deaktivieren.

Hinweis

Wenn Sie dieses Feature deaktivieren, ist in Ihrem Speicherkonto erst dann eine Active Directory-Konfiguration für Dateifreigaben möglich, wenn Sie eine anderen der Active Directory-Quellen aktivieren, um Ihre Active Directory-Konfiguration zu reaktivieren.

Führen Sie die folgenden Schritte aus, um die Azure AD Kerberos-Authentifizierung für Ihr Speicherkonto im Azure-Portal zu deaktivieren.

- Melden Sie sich beim Azure-Portal an, und wählen Sie das Speicherkonto aus, für das Sie die Microsoft Entra Kerberos-Authentifizierung deaktivieren möchten.

- Wählen Sie unter Datenspeicher die Option Dateifreigaben aus.

- Wählen Sie neben Active Directory den Konfigurationsstatus aus.

- Wählen Sie unter Microsoft Entra Kerberos die Option Konfigurieren aus.

- Deaktivieren Sie das Kontrollkästchen Microsoft Entra Kerberos .

- Wählen Sie Speichern aus.