Problembehandlung bei Azure Files identitätsbasierten Authentifizierung und Autorisierung (SMB)

In diesem Artikel werden häufige Probleme bei der Verwendung von SMB-Azure-Dateifreigaben mit identitätsbasierter Authentifizierung aufgeführt. Außerdem werden mögliche Ursachen und Lösungen für diese Probleme bereitgestellt. Die identitätsbasierte Authentifizierung wird derzeit für NFS-Azure-Dateifreigaben nicht unterstützt.

Gilt für

| Dateifreigabetyp | SMB | NFS |

|---|---|---|

| Standarddateifreigaben (GPv2), LRS/ZRS | ||

| Standarddateifreigaben (GPv2), GRS/GZRS | ||

| Premium-Dateifreigaben (FileStorage), LRS/ZRS |

Fehler beim Ausführen des AzFilesHybrid-Moduls

Wenn Sie versuchen, das AzFilesHybrid-Modul auszuführen, wird möglicherweise der folgende Fehler angezeigt:

Der Client verfügt nicht über eine erforderliche Berechtigung.

Ursache: AD-Berechtigungen reichen nicht aus

Dieses Problem tritt auf, weil Sie nicht über die erforderlichen Active Directory-Berechtigungen (AD) zum Ausführen des Moduls verfügen.

Lösung

Lesen Sie die AD-Berechtigungen, oder wenden Sie sich an Ihren AD-Administrator, um die erforderlichen Berechtigungen bereitzustellen.

Fehler 5 beim Einbinden einer Azure-Dateifreigabe

Wenn Sie versuchen, eine Dateifreigabe einzubinden, erhalten Sie möglicherweise den folgenden Fehler:

Systemfehler 5 ist aufgetreten. Der Zugriff wurde verweigert.

Ursache: Berechtigungen auf Freigabeebene sind falsch.

Wenn Endbenutzer über Active Directory Domain Services (AD DS) oder Microsoft Entra Domain Services-Authentifizierung auf die Azure-Dateifreigabe zugreifen, tritt beim Zugriff auf die Dateifreigabe der Fehler "Zugriff verweigert" auf, wenn berechtigungen auf Freigabeebene falsch sind.

Hinweis

Dieser Fehler kann durch andere Probleme als falsche Berechtigungen auf Freigabeebene verursacht werden. Informationen zu anderen möglichen Ursachen und Lösungen finden Sie unter Problembehandlung bei Azure Files Konnektivitäts- und Zugriffsproblemen.

Lösung

Überprüfen Sie, ob Berechtigungen ordnungsgemäß konfiguriert sind:

Active Directory Domain Services (AD DS) finden Sie unter Zuweisen von Berechtigungen auf Freigabeebene.

Berechtigungszuweisungen auf Freigabeebene werden für Gruppen und Benutzer unterstützt, die mit Microsoft Entra Connect Sync oder Microsoft Entra Connect-Cloudsynchronisierung von AD DS mit Microsoft Entra ID synchronisiert wurden. Vergewissern Sie sich, dass Gruppen und Benutzer, denen Berechtigungen auf Freigabeebene zugewiesen werden, keine nicht unterstützten "cloudbasierten" Gruppen sind.

Microsoft Entra Domain Services finden Sie unter Zuweisen von Berechtigungen auf Freigabeebene.

Fehler AadDsTenantNotFound beim Aktivieren Microsoft Entra Domain Services Authentifizierung für Azure Files "Aktive Mandanten mit Mandanten-ID Microsoft Entra Mandanten-ID nicht gefunden"

Ursache

Der Fehler AadDsTenantNotFound tritt auf, wenn Sie versuchen, Microsoft Entra Domain Services-Authentifizierung für Azure Files für ein Speicherkonto zu aktivieren, in dem Microsoft Entra Domain Services nicht auf dem Microsoft Entra Mandant des zugeordneten Abonnements.

Lösung

Aktivieren Sie Microsoft Entra Domain Services auf dem Microsoft Entra Mandanten des Abonnements, in dem Ihr Speicherkonto bereitgestellt wird. Sie benötigen Administratorrechte des Microsoft Entra Mandanten, um eine verwaltete Domäne zu erstellen. Wenn Sie nicht der Administrator des Microsoft Entra Mandanten sind, wenden Sie sich an den Administrator, und befolgen Sie die schrittweise Anleitung, um eine Microsoft Entra Domain Services verwaltete Domäne zu erstellen und zu konfigurieren.

Einbinden von Azure-Dateifreigaben mit AD-Anmeldeinformationen nicht möglich

Schritte zur selbst Diagnose

Stellen Sie zunächst sicher, dass Sie die Schritte zum Aktivieren Azure Files AD DS-Authentifizierung ausgeführt haben.

Versuchen Sie als Zweites, die Azure-Dateifreigabe mit dem Speicherkontoschlüssel einzubinden. Wenn die Freigabe nicht bereitgestellt werden kann, laden Sie AzFileDiagnostics herunter, um die Clientumgebung zu überprüfen. AzFileDiagnostics kann inkompatible Clientkonfigurationen erkennen, die zu Zugriffsfehlern für Azure Files führen können, präskriptive Anleitungen zur Selbstkorrektur geben und die Diagnose Ablaufverfolgungen sammeln.

Drittens können Sie das Debug-AzStorageAccountAuth Cmdlet ausführen, um eine Reihe grundlegender Überprüfungen ihrer AD-Konfiguration mit dem angemeldeten AD-Benutzer durchzuführen. Dieses Cmdlet wird ab Version 0.1.2 von AzFilesHybrid unterstützt. Sie müssen dieses Cmdlet mit einem AD-Benutzer ausführen, der über die Besitzerberechtigung für das Zielspeicherkonto verfügt.

$ResourceGroupName = "<resource-group-name-here>"

$StorageAccountName = "<storage-account-name-here>"

Debug-AzStorageAccountAuth `

-StorageAccountName $StorageAccountName `

-ResourceGroupName $ResourceGroupName `

-Verbose

Das Cmdlet führt diese Überprüfungen nacheinander aus und bietet Anleitungen für Fehler:

CheckADObjectPasswordIsCorrect: Stellen Sie sicher, dass das für die AD-Identität konfigurierte Kennwort, das das Speicherkonto darstellt, mit dem des Speicherkontoschlüssels kerb1 oder kerb2 übereinstimmt. Wenn das Kennwort falsch ist, können Sie Update-AzStorageAccountADObjectPassword ausführen, um das Kennwort zurückzusetzen.CheckADObject: Vergewissern Sie sich, dass in Active Directory ein Objekt vorhanden ist, das das Speicherkonto darstellt und über den richtigen SPN (Dienstprinzipalname) verfügt. Wenn der SPN nicht ordnungsgemäß eingerichtet ist, führen Sie dasSet-ADim Debug-Cmdlet zurückgegebene Cmdlet aus, um den SPN zu konfigurieren.CheckDomainJoined: Überprüfen Sie, ob der Clientcomputer in eine Domäne mit AD eingebunden ist. Wenn Ihr Computer nicht in eine Domäne mit AD eingebunden ist, finden Sie anweisungen unter Hinzufügen eines Computers zu einer Domäne .CheckPort445Connectivity: Überprüfen Sie, ob Port 445 für die SMB-Verbindung geöffnet ist. Wenn Port 445 nicht geöffnet ist, finden Sie im Problembehandlungstool AzFileDiagnostics Informationen zu Konnektivitätsproblemen mit Azure Files.CheckSidHasAadUser: Überprüfen Sie, ob der angemeldete AD-Benutzer mit Microsoft Entra ID synchronisiert wird. Wenn Sie nachschlagen möchten, ob ein bestimmter AD-Benutzer mit Microsoft Entra ID synchronisiert wird, können Sie und-Domainin den Eingabeparametern angeben-UserName. Für eine bestimmte SID wird überprüft, ob ein Microsoft Entra Benutzer zugeordnet ist.CheckAadUserHasSid: Überprüfen Sie, ob der angemeldete AD-Benutzer mit Microsoft Entra ID synchronisiert wird. Wenn Sie nachschlagen möchten, ob ein bestimmter AD-Benutzer mit Microsoft Entra ID synchronisiert wird, können Sie und-Domainin den Eingabeparametern angeben-UserName. Für einen bestimmten Microsoft Entra Benutzer überprüft er seine SID. Um diese Überprüfung auszuführen, müssen Sie den-ObjectIdParameter zusammen mit der Objekt-ID des Microsoft Entra Benutzers angeben.CheckGetKerberosTicket: Versuchen Sie, ein Kerberos-Ticket zum Herstellen einer Verbindung mit dem Speicherkonto zu erhalten. Wenn kein gültiges Kerberos-Token vorhanden ist, führen Sie dasklist get cifs/storage-account-name.file.core.windows.netCmdlet aus, und untersuchen Sie den Fehlercode, um die Ursache des Ticketabruffehlers zu ermitteln.CheckStorageAccountDomainJoined: Überprüfen Sie, ob die AD-Authentifizierung aktiviert wurde und die AD-Eigenschaften des Kontos aufgefüllt sind. Wenn nicht, aktivieren Sie die AD DS-Authentifizierung auf Azure Files.CheckUserRbacAssignment: Überprüfen Sie, ob die AD-Identität über die richtige RBAC-Rollenzuweisung verfügt, um Berechtigungen auf Freigabeebene für den Zugriff auf Azure Files bereitzustellen. Wenn nicht, konfigurieren Sie die Berechtigung auf Freigabeebene. (Unterstützt unter AzFilesHybrid v0.2.3+ Version)CheckUserFileAccess: Überprüfen Sie, ob die AD-Identität über die richtige Verzeichnis-/Dateiberechtigung (Windows ACLs) für den Zugriff auf Azure Files verfügt. Wenn nicht, konfigurieren Sie die Berechtigung auf Verzeichnis-/Dateiebene. Um diese Überprüfung auszuführen, müssen Sie den-FilePathParameter zusammen mit dem Pfad der bereitgestellten Datei angeben, auf die Sie den Zugriff debuggen möchten. (Unterstützt unter AzFilesHybrid v0.2.3+ Version)CheckAadKerberosRegistryKeyIsOff: Überprüfen Sie, ob der Microsoft Entra Kerberos-Registrierungsschlüssel deaktiviert ist. Wenn der Schlüssel aktiviert ist, führen Siereg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 0an einer Eingabeaufforderung mit erhöhten Rechten aus, um ihn zu deaktivieren, und starten Sie dann Ihren Computer neu. (Unterstützt unter AzFilesHybrid v0.2.9+ Version)

Wenn Sie nur eine Unterauswahl der vorherigen Überprüfungen ausführen möchten, können Sie den -Filter Parameter zusammen mit einer durch Trennzeichen getrennten Liste der auszuführenden Überprüfungen verwenden. Um beispielsweise alle Überprüfungen im Zusammenhang mit Berechtigungen auf Freigabeebene (RBAC) auszuführen, verwenden Sie die folgenden PowerShell-Cmdlets:

$ResourceGroupName = "<resource-group-name-here>"

$StorageAccountName = "<storage-account-name-here>"

Debug-AzStorageAccountAuth `

-Filter CheckSidHasAadUser,CheckUserRbacAssignment `

-StorageAccountName $StorageAccountName `

-ResourceGroupName $ResourceGroupName `

-Verbose

Wenn Sie die Dateifreigabe auf X:eingebunden haben und nur die Überprüfung im Zusammenhang mit Berechtigungen auf Dateiebene (Windows ACLs) ausführen möchten, können Sie die folgenden PowerShell-Cmdlets ausführen:

$ResourceGroupName = "<resource-group-name-here>"

$StorageAccountName = "<storage-account-name-here>"

$FilePath = "X:\example.txt"

Debug-AzStorageAccountAuth `

-Filter CheckUserFileAccess `

-StorageAccountName $StorageAccountName `

-ResourceGroupName $ResourceGroupName `

-FilePath $FilePath `

-Verbose

Berechtigungen auf Verzeichnis-/Dateiebene (Windows ACLs) können mit Windows Explorer nicht konfiguriert werden

Problembeschreibung

Möglicherweise tritt eines der unten beschriebenen Symptome auf, wenn Sie versuchen, Windows-ACLs mit Explorer auf einer eingebundenen Dateifreigabe zu konfigurieren:

- Nachdem Sie auf der Registerkarte Sicherheit auf Berechtigung bearbeiten geklickt haben, wird der Berechtigungs-Assistent nicht geladen.

- Wenn Sie versuchen, einen neuen Benutzer oder eine neue Gruppe auszuwählen, wird am Domänenstandort nicht die richtige AD DS-Domäne angezeigt.

- Sie verwenden mehrere AD-Gesamtstrukturen und erhalten die folgende Fehlermeldung: "Die Active Directory-Domänencontroller, die zum Suchen der ausgewählten Objekte in den folgenden Domänen erforderlich sind, sind nicht verfügbar. Stellen Sie sicher, dass die Active Directory-Domänencontroller verfügbar sind, und versuchen Sie erneut, die Objekte auszuwählen."

Lösung

Es wird empfohlen, Berechtigungen auf Verzeichnis-/Dateiebene mithilfe von icacls anstelle von Windows Explorer zu konfigurieren.

Fehler beim Ausführen Join-AzStorageAccountForAuth Cmdlets

Fehler: "Der Verzeichnisdienst konnte keinen relativen Bezeichner zuordnen"

Dieser Fehler kann auftreten, wenn ein Domänencontroller, der die RID-Master-FSMO-Rolle enthält, nicht verfügbar ist oder aus der Domäne entfernt und aus der Sicherung wiederhergestellt wurde. Vergewissern Sie sich, dass alle Domänencontroller ausgeführt werden und verfügbar sind.

Fehler: "Positionsparameter können nicht gebunden werden, weil keine Namen angegeben wurden"

Dieser Fehler wird höchstwahrscheinlich durch einen Syntaxfehler im Join-AzStorageAccountforAuth Befehl ausgelöst. Überprüfen Sie den Befehl auf Rechtschreib- oder Syntaxfehler, und überprüfen Sie, ob die neueste Version des AzFilesHybrid-Moduls (https://github.com/Azure-Samples/azure-files-samples/releases) installiert ist.

Azure Files unterstützung der lokalen AD DS-Authentifizierung für die AES-256-Kerberos-Verschlüsselung

Azure Files unterstützt die AES-256-Kerberos-Verschlüsselung für die AD DS-Authentifizierung ab dem AzFilesHybrid-Modul v0.2.2. AES-256 ist die empfohlene Verschlüsselungsmethode und die Standardverschlüsselungsmethode ab AzFilesHybrid Modul v0.2.5. Wenn Sie die AD DS-Authentifizierung mit einer Modulversion unter v0.2.2 aktiviert haben, müssen Sie das neueste AzFilesHybrid-Modul herunterladen und die unten stehende PowerShell ausführen. Wenn Sie die AD DS-Authentifizierung für Ihr Speicherkonto noch nicht aktiviert haben, befolgen Sie diese Anleitung.

Wichtig

Wenn Sie zuvor die RC4-Verschlüsselung verwendet und das Speicherkonto für die Verwendung von AES-256 aktualisiert haben, sollten Sie auf dem Client ausführen klist purge und dann die Dateifreigabe erneut einbinden, um neue Kerberos-Tickets mit AES-256 zu erhalten.

$ResourceGroupName = "<resource-group-name-here>"

$StorageAccountName = "<storage-account-name-here>"

Update-AzStorageAccountAuthForAES256 -ResourceGroupName $ResourceGroupName -StorageAccountName $StorageAccountName

Im Rahmen des Updates rotiert das Cmdlet die Kerberos-Schlüssel, die für den Wechsel zu AES-256 erforderlich sind. Es ist nicht erforderlich, zurück zu rotieren, es sei denn, Sie möchten beide Kennwörter erneut generieren.

Benutzeridentität, die zuvor über die Rollenzuweisung Besitzer oder Mitwirkender verfügte, hat weiterhin Zugriff auf speicherkontoschlüssel

Die Rollen Speicherkontobesitzer und Mitwirkender gewähren die Möglichkeit, die Speicherkontoschlüssel aufzulisten. Der Speicherkontoschlüssel ermöglicht den vollständigen Zugriff auf die Daten des Speicherkontos, einschließlich Dateifreigaben, Blobcontainern, Tabellen und Warteschlangen, sowie eingeschränkten Zugriff auf die Azure Files Verwaltungsvorgängen über die Legacyverwaltungs-APIs, die über die FileREST-API verfügbar gemacht werden. Wenn Sie Rollenzuweisungen ändern, sollten Sie berücksichtigen, dass die Benutzer, die aus den Rollen Besitzer oder Mitwirkender entfernt werden, den Zugriff auf das Speicherkonto über gespeicherte Speicherkontoschlüssel beibehalten können.

Lösung 1

Sie können dieses Problem problemlos beheben, indem Sie die Speicherkontoschlüssel rotieren. Es wird empfohlen, die Tasten nacheinander zu rotieren und den Zugriff während der Drehung von einem zum anderen zu wechseln. Es gibt zwei Arten von gemeinsam genutzten Schlüsseln, die das Speicherkonto bereitstellt: die Speicherkontoschlüssel, die Superadministratorzugriff auf die Daten des Speicherkontos ermöglichen, und die Kerberos-Schlüssel, die als gemeinsames Geheimnis zwischen dem Speicherkonto und dem Windows Server Active Directory Domänencontroller für Windows Server Active Directory Szenarien.

Informationen zum Rotieren der Kerberos-Schlüssel eines Speicherkontos finden Sie unter Aktualisieren des Kennworts Ihrer Speicherkontoidentität in AD DS.

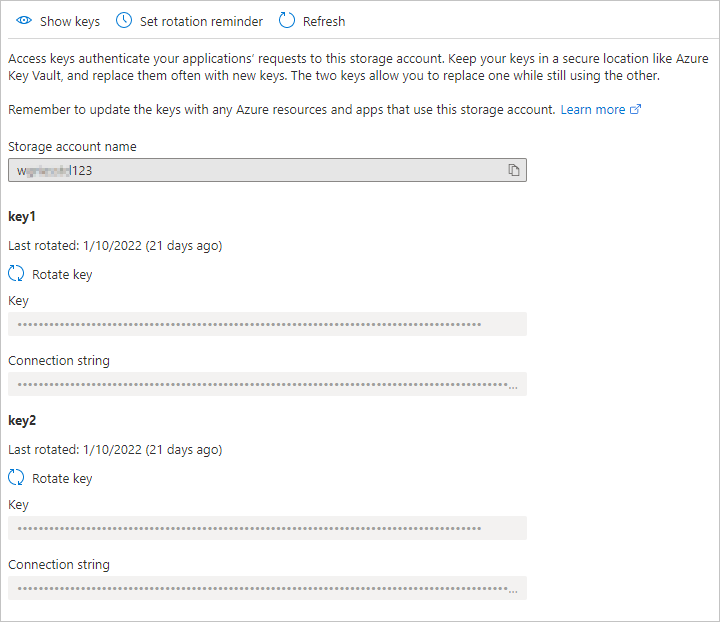

Navigieren Sie im Azure-Portal zum gewünschten Speicherkonto. Wählen Sie im Inhaltsverzeichnis für das gewünschte Speicherkonto unter der Überschrift Sicherheit + Netzwerk die Option Zugriffsschlüssel aus. Wählen Sie im Bereich Zugriffsschlüssel die Option Schlüssel drehen über dem gewünschten Schlüssel aus.

Festlegen der API-Berechtigungen für eine neu erstellte Anwendung

Nach dem Aktivieren Microsoft Entra Kerberos-Authentifizierung müssen Sie der neuen Microsoft Entra Anwendung, die in Ihrem Microsoft Entra Mandanten registriert ist, explizit die Administratoreinwilligung erteilen, um Ihre Konfiguration abzuschließen. Sie können die API-Berechtigungen aus dem Azure-Portal konfigurieren, indem Sie die folgenden Schritte ausführen.

- Öffnen Sie Microsoft Entra ID.

- Wählen Sie im linken Bereich App-Registrierungen aus.

- Wählen Sie im rechten Bereich Alle Anwendungen aus.

- Wählen Sie die Anwendung mit dem Namen aus, der mit [Speicherkonto] $storageAccountName.file.core.windows.net übereinstimmt.

- Wählen Sie im linken Bereich API-Berechtigungen aus.

- Wählen Sie unten auf der Seite Berechtigungen hinzufügen aus.

- Wählen Sie Administratoreinwilligung für "DirectoryName" erteilen aus.

Mögliche Fehler beim Aktivieren Microsoft Entra Kerberos-Authentifizierung für Hybridbenutzer

Beim Aktivieren der Microsoft Entra Kerberos-Authentifizierung für Hybridbenutzerkonten treten möglicherweise die folgenden Fehler auf.

Fehler: Erteilen der Administratoreinwilligung deaktiviert

In einigen Fällen kann Microsoft Entra Administrator die Möglichkeit zum Erteilen der Administratoreinwilligung für Microsoft Entra Anwendungen deaktivieren. Im Folgenden sehen Sie den Screenshot, wie dies im Azure-Portal aussehen kann.

Wenn dies der Fall ist, bitten Sie Ihren Microsoft Entra Administrator, die Administratoreinwilligung für die neue Microsoft Entra Anwendung zu erteilen. Um Ihre Administratoren zu finden und anzuzeigen, wählen Sie Rollen und Administratoren und dann Cloudanwendungsadministrator aus.

Fehler: "Fehler bei der Anforderung an Azure AD Graph mit Dem Code BadRequest"

Ursache 1: Eine Anwendungsverwaltungsrichtlinie verhindert, dass Anmeldeinformationen erstellt werden.

Wenn Sie Microsoft Entra Kerberos-Authentifizierung aktivieren, tritt möglicherweise dieser Fehler auf, wenn die folgenden Bedingungen erfüllt sind:

- Sie verwenden die Beta-/Vorschaufunktion von Anwendungsverwaltungsrichtlinien.

- Sie (oder Ihr Administrator) haben eine mandantenweite Richtlinie festgelegt, die:

- Hat kein Startdatum oder ein Startdatum vor dem 1. Januar 2019.

- Legt eine Einschränkung für Dienstprinzipalkennwörter fest, die entweder benutzerdefinierte Kennwörter verbietet oder eine maximale Kennwortlebensdauer von weniger als 365,5 Tagen festlegt.

Für diesen Fehler gibt es derzeit keine Problemumgehung.

Ursache 2: Für das Speicherkonto ist bereits eine Anwendung vorhanden.

Dieser Fehler kann auch auftreten, wenn Sie zuvor Microsoft Entra Kerberos-Authentifizierung über manuelle eingeschränkte Vorschauschritte aktiviert haben. Um die vorhandene Anwendung zu löschen, kann der Kunde oder sein IT-Administrator das folgende Skript ausführen. Wenn Sie dieses Skript ausführen, wird die alte manuell erstellte Anwendung entfernt, und die neue Benutzeroberfläche kann die neu erstellte Anwendung automatisch erstellen und verwalten. Melden Sie sich nach dem Initiieren der Verbindung mit Microsoft Graph bei der Anwendung Microsoft Graph-Befehlszeilentools auf Ihrem Gerät an, und erteilen Sie der App Berechtigungen.

$storageAccount = "exampleStorageAccountName"

$tenantId = "aaaaaaaa-bbbb-cccc-dddd-eeeeeeeeeeee"

Install-Module Microsoft.Graph

Import-Module Microsoft.Graph

Connect-MgGraph -TenantId $tenantId -Scopes "User.Read","Application.Read.All"

$application = Get-MgApplication -Filter "DisplayName eq '${storageAccount}'"

if ($null -ne $application) {

Remove-MgApplication -ObjectId $application.ObjectId

}

Fehler: Das Dienstprinzipalkennwort ist in Microsoft Entra ID abgelaufen.

Wenn Sie zuvor Microsoft Entra Kerberos-Authentifizierung über manuelle eingeschränkte Vorschauschritte aktiviert haben, läuft das Kennwort für den Dienstprinzipal des Speicherkontos alle sechs Monate ab. Sobald das Kennwort abläuft, können Benutzer keine Kerberos-Tickets für die Dateifreigabe erhalten.

Um dies zu vermeiden, haben Sie zwei Möglichkeiten: Entweder rotieren Sie das Dienstprinzipalkennwort in Microsoft Entra alle sechs Monate, oder führen Sie die folgenden Schritte aus, um Microsoft Entra Kerberos zu deaktivieren, die vorhandene Anwendung zu löschen und Microsoft Entra Kerberos neu zu konfigurieren.

Achten Sie darauf, domäneneigenschaften (domainName und domainGUID) zu speichern, bevor Sie Microsoft Entra Kerberos deaktivieren, da Sie sie während der Neukonfiguration benötigen, wenn Sie Berechtigungen auf Verzeichnis- und Dateiebene mithilfe von Windows Explorer konfigurieren möchten. Wenn Sie domäneneigenschaften nicht gespeichert haben, können Sie berechtigungen auf Verzeichnis-/Dateiebene weiterhin mithilfe von icacls als Problemumgehung konfigurieren.

- Deaktivieren von Microsoft Entra Kerberos

- Löschen der vorhandenen Anwendung

- Neukonfigurieren von Microsoft Entra Kerberos über die Azure-Portal

Nachdem Sie Microsoft Entra Kerberos neu konfiguriert haben, wird die neu erstellte Anwendung automatisch von der neuen Benutzeroberfläche erstellt und verwaltet.

Fehler 1326: Bei Verwendung von Private Link ist der Benutzername oder das Kennwort falsch.

Wenn Sie eine Verbindung mit einem Speicherkonto über einen privaten Endpunkt oder eine private Verbindung mit Microsoft Entra Kerberos-Authentifizierung herstellen, wird der Client beim Versuch, eine Dateifreigabe über net use oder eine andere Methode einzubinden, zur Eingabe von Anmeldeinformationen aufgefordert. Der Benutzer wird wahrscheinlich seine Anmeldeinformationen eingeben, aber die Anmeldeinformationen werden abgelehnt.

Ursache

Dies liegt daran, dass der SMB-Client versucht hat, Kerberos zu verwenden, aber fehlgeschlagen ist. Daher greift er auf die NTLM-Authentifizierung zurück, und Azure Files die NTLM-Authentifizierung für Domänenanmeldeinformationen nicht unterstützt. Der Client kann kein Kerberos-Ticket für das Speicherkonto erhalten, da der private Link-FQDN nicht für eine vorhandene Microsoft Entra-Anwendung registriert ist.

Lösung

Die Lösung besteht darin, den privatenLink-FQDN der Microsoft Entra Anwendung des Speicherkontos hinzuzufügen, bevor Sie die Dateifreigabe einbinden. Sie können die erforderlichen identifierUris dem Anwendungsobjekt mithilfe der Azure-Portal hinzufügen, indem Sie die folgenden Schritte ausführen.

Öffnen Sie Microsoft Entra ID.

Wählen Sie im linken Bereich App-Registrierungen aus.

Wählen Sie Alle Anwendungen aus.

Wählen Sie die Anwendung mit dem Namen aus, der mit [Speicherkonto] $storageAccountName.file.core.windows.net übereinstimmt.

Wählen Sie im linken Bereich Manifest aus.

Kopieren Sie den vorhandenen Inhalt, und fügen Sie ihn ein, damit Sie eine Kopie haben.

Bearbeiten Sie das JSON-Manifest. Fügen Sie für jeden

<storageAccount>.file.core.windows.netEintrag einen entsprechenden<storageAccount>.privatelink.file.core.windows.netEintrag hinzu. Für instance, wenn Ihr Manifest den folgenden Wert füridentifierUrisaufweist:"identifierUris": [ "api://<tenantId>/HOST/<storageaccount>.file.core.windows.net", "api://<tenantId>/CIFS/<storageaccount>.file.core.windows.net", "api://<tenantId>/HTTP/<storageaccount>.file.core.windows.net", "HOST/<storageaccount>.file.core.windows.net", "CIFS/<storageaccount>.file.core.windows.net", "HTTP/<storageaccount>.file.core.windows.net" ],Anschließend sollten Sie das

identifierUrisFeld wie folgt bearbeiten:"identifierUris": [ "api://<tenantId>/HOST/<storageaccount>.file.core.windows.net", "api://<tenantId>/CIFS/<storageaccount>.file.core.windows.net", "api://<tenantId>/HTTP/<storageaccount>.file.core.windows.net", "HOST/<storageaccount>.file.core.windows.net", "CIFS/<storageaccount>.file.core.windows.net", "HTTP/<storageaccount>.file.core.windows.net", "api://<tenantId>/HOST/<storageaccount>.privatelink.file.core.windows.net", "api://<tenantId>/CIFS/<storageaccount>.privatelink.file.core.windows.net", "api://<tenantId>/HTTP/<storageaccount>.privatelink.file.core.windows.net", "HOST/<storageaccount>.privatelink.file.core.windows.net", "CIFS/<storageaccount>.privatelink.file.core.windows.net", "HTTP/<storageaccount>.privatelink.file.core.windows.net" ],Überprüfen Sie den Inhalt, und wählen Sie Speichern aus, um das Anwendungsobjekt mit den neuen identifierUris zu aktualisieren.

Aktualisieren Sie alle internen DNS-Verweise so, dass sie auf die private Verbindung verweisen.

Versuchen Sie erneut, die Freigabe einzubinden.

Fehler AADSTS50105

Die Anforderung wurde durch den folgenden Fehler AADSTS50105 unterbrochen:

Ihr Administrator hat die Anwendung "Name der Unternehmensanwendung" so konfiguriert, dass Benutzer blockiert werden, es sei denn, ihnen wird ausdrücklich Zugriff auf die Anwendung gewährt (zugewiesen). Der angemeldete Benutzer "{EmailHidden}" wird blockiert, da er kein direktes Mitglied einer Gruppe mit Zugriff ist und auch nicht direkt von einem Administrator zugewiesen wurde. Wenden Sie sich an Ihren Administrator, um zugriff auf diese Anwendung zuzuweisen.

Ursache

Wenn Sie "Zuweisung erforderlich" für die entsprechende Unternehmensanwendung einrichten, können Sie kein Kerberos-Ticket erhalten, und Microsoft Entra Anmeldeprotokolle zeigen einen Fehler an, obwohl Benutzer oder Gruppen der Anwendung zugewiesen sind.

Lösung

Wählen Sie nicht Zuweisung erforderlich für Microsoft Entra Anwendung für das Speicherkonto aus, da wir keine Berechtigungen im Kerberos-Ticket auffüllen, das an den Anforderer zurückgegeben wird. Weitere Informationen finden Sie unter Fehler AADSTS50105 : Der angemeldete Benutzer ist keiner Rolle für die Anwendung zugewiesen.

Siehe auch

- Problembehandlung bei Azure Files

- Problembehandlung bei Azure Files Leistung

- Problembehandlung bei Azure Files Konnektivität (SMB)

- Behandeln von Azure Files allgemeinen SMB-Problemen unter Linux

- Behandeln von Azure Files allgemeinen NFS-Problemen unter Linux

- Behandeln von problemen mit Azure-Dateisynchronisierung

Kontaktieren Sie uns für Hilfe

Wenn Sie Fragen haben oder Hilfe mit Ihren Azure-Gutschriften benötigen, dann erstellen Sie beim Azure-Support eine Support-Anforderung oder fragen Sie den Azure Community-Support. Sie können auch Produktfeedback an die Azure Feedback Community senden.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für