Schutz vor Datenexfiltration für Azure Synapse Analytics-Arbeitsbereiche

Dieser Artikel enthält eine Beschreibung des Schutzes vor Datenexfiltration in Azure Synapse Analytics.

Schützen des ausgehenden Datenverkehrs von Synapse-Arbeitsbereichen

Azure Synapse Analytics-Arbeitsbereiche unterstützen die Aktivierung des Schutzes vor Datenexfiltration für Arbeitsbereiche. Mit dem Feature für den Schutz vor Exfiltration können Sie sich vor böswilligen Insidern schützen, die auf Ihre Azure-Ressourcen zugreifen und vertrauliche Daten an Orte exfiltrieren, die sich außerhalb Ihres Organisationsbereichs befinden. Bei der Erstellung des Arbeitsbereichs können Sie ihn mit einem verwalteten virtuellen Netzwerk und zusätzlichem Schutz vor Datenexfiltration konfigurieren. Wenn ein Arbeitsbereich mit einem verwalteten virtuellen Netzwerk erstellt wird, werden die Ressourcen für die Datenintegration und für Spark in dem verwalteten virtuellen Netzwerk bereitgestellt. Die dedizierten SQL-Pools des Arbeitsbereichs und die serverlosen SQL-Pools verfügen über Funktionen für mehrere Mandanten und müssen sich daher außerhalb des verwalteten virtuellen Netzwerks befinden. Für Arbeitsbereiche mit Datenexfiltrationsschutz kommunizieren Ressourcen im verwalteten virtuellen Netzwerk immer über verwaltete private Endpunkte. Wenn der Schutz vor Datenexfiltration aktiviert ist, können Synapse SQL-Ressourcen eine Verbindung mit beliebigen autorisierten Azure Storage-Instanzen herstellen und diese über OPENROWSETS oder EXTERNAL TABLE abfragen, da der Eingangsdatenverkehr nicht durch den Datenexfiltrationsschutz gesteuert wird. Der Ausgangsdatenverkehr über CREATE EXTERNAL TABLE AS SELECT wird jedoch durch den Datenexfiltrationsschutz gesteuert.

Hinweis

Nachdem der Arbeitsbereich erstellt wurde, können Sie die Arbeitsbereichskonfiguration für das verwaltete virtuelle Netzwerk und den Schutz vor Datenexfiltration nicht mehr ändern.

Verwalten des ausgehenden Datenverkehrs des Synapse-Arbeitsbereichs für genehmigte Ziele

Nachdem der Arbeitsbereich mit aktiviertem Schutz vor Datenexfiltration erstellt wurde, können die Besitzer der Arbeitsbereichsressource die Liste mit den genehmigten Microsoft Entra-Mandanten für den Arbeitsbereich verwalten. Benutzer mit den richtigen Berechtigungen für den Arbeitsbereich können Synapse Studio verwenden, um Anforderungen für Verbindungen von verwalteten privaten Endpunkten für Ressourcen zu erstellen, die sich auf den genehmigten Microsoft Entra-Mandanten des Arbeitsbereichs befinden. Die Erstellung von verwalteten privaten Endpunkten wird blockiert, wenn der Benutzer versucht, eine Verbindung von einem privaten Endpunkt mit einer Ressource auf einem nicht genehmigten Mandanten herzustellen.

Beispielarbeitsbereich mit aktiviertem Schutz vor Datenexfiltration

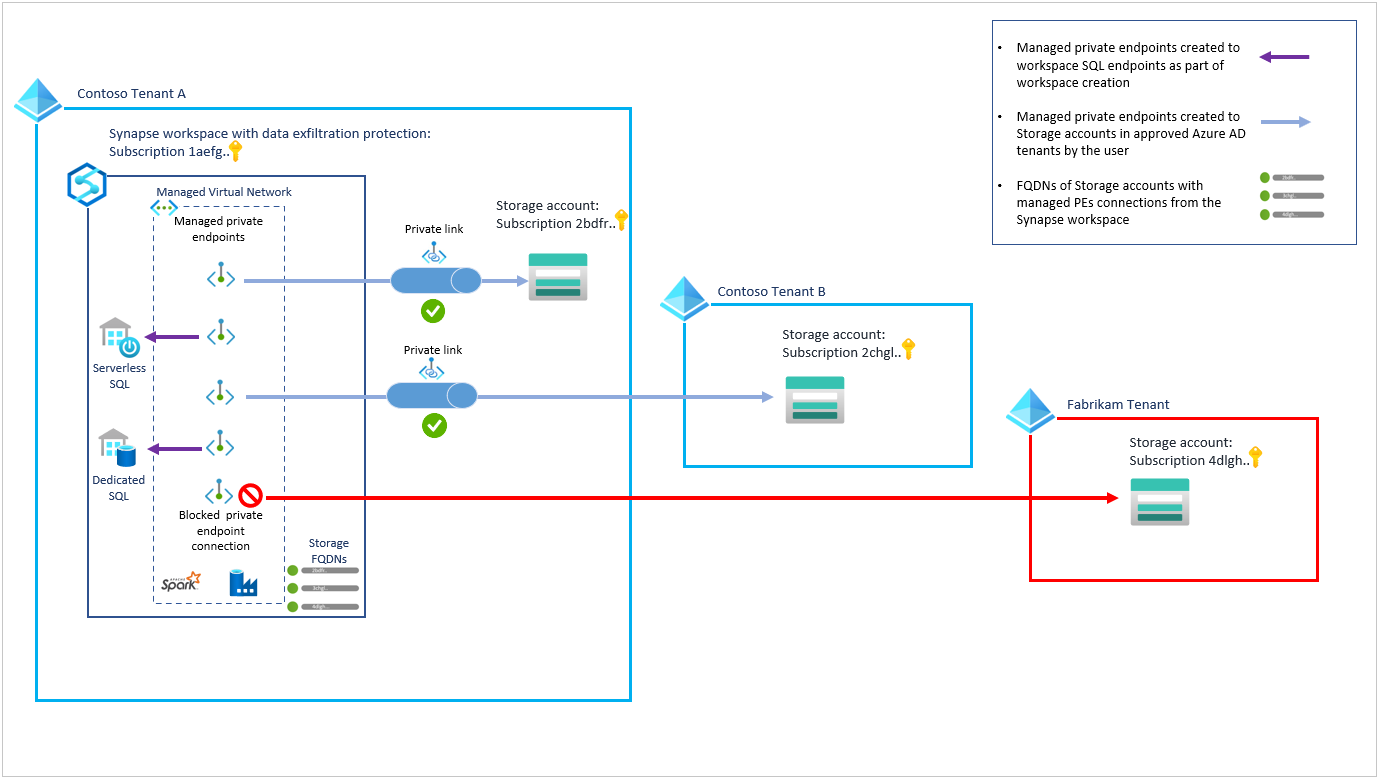

Wir verwenden ein Beispiel, um den Schutz vor Datenexfiltration für Synapse-Arbeitsbereiche zu veranschaulichen. Contoso verfügt über Azure-Ressourcen auf Mandant A und Mandant B, und für diese Ressourcen müssen sichere Verbindungen hergestellt werden können. Ein Synapse-Arbeitsbereich wurde auf Mandant A erstellt, und Mandant B wurde als genehmigter Microsoft Entra-Mandant hinzugefügt. Im Diagramm sind Verbindungen für private Endpunkte mit Azure Storage-Konten auf den Mandanten A und B dargestellt, die von den Speicherkontobesitzern genehmigt wurden. Darüber hinaus ist im Diagramm auch die Blockierung der Erstellung eines privaten Endpunkts dargestellt. Die Erstellung dieses privaten Endpunkts wurde blockiert, weil es um ein Azure Storage-Konto auf dem Fabrikam-Microsoft Entra-Mandanten geht, bei dem es sich nicht um einen genehmigten Microsoft Entra-Mandanten für den Arbeitsbereich von Contoso handelt.

Wichtig

Für Ressourcen auf anderen Mandanten als dem Mandanten des Arbeitsbereichs dürfen keine blockierenden Firewallregeln vorhanden sein, weil die SQL-Pools ansonsten keine Verbindung damit herstellen können. Ressourcen im verwalteten virtuellen Netzwerk des Arbeitsbereichs, z. B. Spark-Cluster, können über verwaltete private Links eine Verbindung mit per Firewall geschützten Ressourcen herstellen.

Nächste Schritte

Informieren Sie sich über das Erstellen eines Arbeitsbereichs mit aktiviertem Schutz vor Datenexfiltration.

Weitere Informationen zu verwalteten virtuellen Arbeitsbereichsnetzwerken

Weitere Informationen zu Verwalteten privaten Endpunkten.

Erstellen Sie verwaltete private Endpunkte für Ihre Datenquellen.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für