Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für: ✔️ Linux-VMs ✔️ Windows-VMs ✔️ Flexible Skalierungsgruppen

Durch das Aktivieren von automatischen Gastpatches für Microsoft Azure Virtual Machines (VMs) und Skalierungsgruppen (VMSS) können Sie die Updateverwaltung vereinfachen, indem Sie virtuelle Computer sicher und automatisch patchen, um die Sicherheitskonformität zu wahren und gleichzeitig den Auswirkungsgrad von VMs zu begrenzen.

Automatische VM-Gastpatches weisen die folgenden Merkmale auf:

- Patches, die als Kritisch oder Sicherheit klassifiziert werden, werden automatisch heruntergeladen und auf die VM angewendet.

- Patches werden außerhalb der Spitzenzeiten für IaaS-VMs in der Zeitzone der VM angewendet.

- Patches werden während aller Stunden für VMSS Flex angewendet.

- Azure verwaltet die Patchorchestrierung und folgt den Prinzipien der Vorrangigkeit der Verfügbarkeit.

- Die Integrität des virtuellen Computers wird anhand von Integritätssignalen der Plattform ermittelt und überwacht, um Patchfehler zu erkennen.

- Die Anwendungsintegrität kann über die Application Health-Erweiterung überwacht werden.

- Funktioniert für alle VM-Größen.

Wie funktioniert automatisches VM-Gastpatchen?

Wenn automatisches VM-Gastpatchen auf einer VM aktiviert ist, werden die verfügbaren kritischen und Sicherheitspatches heruntergeladen und automatisch auf die VM angewendet. Dieser Prozess wird jeden Monat automatisch gestartet, wenn neue Patches freigegeben werden. Die Bewertung und Installation von Patches erfolgt automatisch, und der Prozess beinhaltet den Neustart der VM wie konfiguriert. Der Parameter rebootSetting auf dem VM-Modell hat Vorrang vor den Einstellungen in einem anderen System, z. B. Wartungskonfiguration.

Die VM wird regelmäßig alle paar Tage und mehrmals innerhalb eines 30-Tage-Zeitraums überprüft, um die anwendbaren Patches für diese VM zu ermitteln. Die Patches können an jedem beliebigen Tag außerhalb der Spitzenzeiten der VM installiert werden. Diese automatische Bewertung stellt sicher, dass alle fehlenden Patches zum frühestmöglichen Zeitpunkt erkannt werden.

Patches werden innerhalb von 30 Tagen nach den monatlichen Patchreleases installiert, wobei die Prinzipien der Vorrangigkeit der Verfügbarkeit gelten. Patches werden nur außerhalb der Spitzenzeiten für die VM installiert, abhängig von der Zeitzone der VM. Die VM muss außerhalb der Spitzenzeiten ausgeführt werden, damit Patches automatisch installiert werden können. Wenn eine VM während einer regelmäßigen Bewertung ausgeschaltet wird, bewertet die Plattform automatisch Patches und wendet diese (falls erforderlich) während der nächsten regelmäßigen Bewertung (in der Regel innerhalb weniger Tage) an, wenn die VM eingeschaltet wird.

Definitionsupdates und andere Patches, die nicht als Kritisch oder Sicherheit eingestuft sind, werden nicht über automatische VM-Gastpatches installiert. Um Patches mit anderen Patchklassifizierungen zu installieren oder die Patchinstallation innerhalb Ihres eigenen benutzerdefinierten Wartungsfensters zu planen, können Sie die Updateverwaltung verwenden.

Die Aktivierung des automatischen Gast-Patchings für Einzelinstanz-VMs oder Skalierungsgruppen von VMs im flexiblen Orchestrierungsmodus ermöglicht es der Azure-Plattform, Ihre Flotte in Phasen zu aktualisieren. Die schrittweise Bereitstellung folgt den sicheren Bereitstellungspraktiken von Azure und reduziert den Auswirkungsradius, falls Probleme mit dem neuesten Update auftreten. Die Integritätsüberwachung wird für Einzelinstanz-VMs empfohlen und ist für Skalierungsgruppen von VMs im flexiblen Orchestrierungsmodus erforderlich, um Probleme mit dem Update zu erkennen.

Verfügbarkeitsupdates

Azure orchestriert den Patch-Installationsprozess in allen öffentlichen und privaten Clouds für VMs, die das automatische Gast-Patching aktiviert haben. Die Orchestrierung folgt den Verfügbarkeitsprinzipien auf unterschiedlichen Verfügbarkeitsstufen, die von Azure bereitgestellt werden.

Für eine Gruppe von virtuellen Computern, die ein Update durchlaufen, orchestriert die Azure-Plattform Updates wie folgt:

Über Regionen hinweg:

- Ein monatliches Update wird in Azure global phasenweise orchestriert, um globale Bereitstellungsfehler zu verhindern.

- Eine Phase kann sich über eine oder mehrere Regionen erstrecken, und ein Update geht nur dann in die nächsten Phasen über, wenn die in Betracht kommenden VMs in einer Phase erfolgreich aktualisiert wurden.

- Georegionspaare werden nicht gleichzeitig aktualisiert und können sich nicht in der gleichen Regionsphase befinden.

- Der Erfolg eines Updates wird durch die Nachverfolgung der Integrität nach dem Update der VM gemessen. Die VM-Integrität wird durch Integritätsindikatoren der Plattform für die VM nachverfolgt.

Innerhalb einer Region:

- VMs in verschiedenen Verfügbarkeitszonen werden nicht gleichzeitig mit demselben Update aktualisiert.

- VMs, die nicht Teil einer Verfügbarkeitsgruppe sind, werden nach bestem Wissen in einem Batch zusammengefasst, um gleichzeitige Updates für alle VMs in einem Abonnement zu vermeiden.

Innerhalb einer Verfügbarkeitsgruppe:

- Alle VMs in einer gemeinsamen Verfügbarkeitsgruppe werden nicht gleichzeitig aktualisiert.

- VMs in einer gemeinsamen Verfügbarkeitsgruppe werden innerhalb der Grenzen der Updatedomäne aktualisiert, und VMs in mehreren Updatedomänen werden nicht gleichzeitig aktualisiert.

- Innerhalb einer Updatedomäne werden nicht mehr als 20 % der virtuellen Computer innerhalb einer Verfügbarkeitsgruppe gleichzeitig aktualisiert. Bei Verfügbarkeitsgruppen mit weniger als 10 VMs werden die VMs innerhalb einer Updatedomäne nacheinander aktualisiert.

Durch das Einschränken der Anzahl gleichzeitig gepatchter VMs zwischen Regionen, innerhalb einer Region oder innerhalb eines Verfügbarkeitssatzes werden die Auswirkungen eines fehlerhaften Patches auf einen bestimmten Satz von VMs beschränkt. Bei der Systemüberwachung werden alle potenziellen Probleme gekennzeichnet, bevor sie sich auf die gesamte Workload auswirken.

Das Patchinstallationsdatum für eine bestimmte VM variiert ggf. von Monat zu Monat, da eine bestimmte VM in einem anderen Batch zwischen monatlichen Patchzyklen ausgewählt werden kann.

Welche Patches werden installiert?

Die installierten Patches hängen von der Rolloutphase des virtuellen Computers ab. Jeden Monat wird ein neues globales Rollout gestartet, bei dem alle für eine einzelne VM bewerteten Sicherheits- und kritischen Patches für diese VM installiert werden. Der Rollout wird in allen Azure-Regionen schubweise durchgeführt.

Die genaue Menge der zu installierenden Patches hängt von der VM-Konfiguration, einschließlich des Betriebssystemtyps und dem Bewertungszeitpunkt ab. Es ist möglich, dass für zwei identische VMs in verschiedenen Regionen unterschiedliche Patches installiert werden, wenn mehr oder weniger Patches verfügbar sind, wenn die Patchorchestrierung verschiedene Regionen zu unterschiedlichen Zeitpunkten erreicht. In ähnlicher Weise, aber weniger häufig, können VMs innerhalb derselben Region, aber zu unterschiedlichen Zeitpunkten bewertet (aufgrund unterschiedlicher Verfügbarkeitszonen- oder Verfügbarkeitsgruppenbatches), unterschiedliche Patches erhalten.

Da die automatischen VM-Gastpatches die Patchquelle nicht konfigurieren, können zwei ähnliche VMs, die für unterschiedliche Patchquellen konfiguriert sind, z. B. öffentliches Repository im Vergleich zu privatem Repository, auch eine unterschiedliche Anzahl von installierten Patches aufweisen.

Bei Betriebssystemtypen, die Patches in einem festen Rhythmus veröffentlichen, können VMs, die für das öffentliche Repository des Betriebssystems konfiguriert sind, erwarten, dass sie in den verschiedenen Rolloutphasen eines Monats den gleichen Satz an Patches erhalten. Beispiel: Virtuelle Windows-Computer, die für das öffentliche Windows Update-Repository konfiguriert sind.

Da jeden Monat ein neues Rollout ausgelöst wird, erhält eine VM jeden Monat mindestens ein Patchrollout, wenn die VM außerhalb der Spitzenzeiten eingeschaltet ist. Durch diesen Prozess wird sichergestellt, dass die VM monatlich mit den neuesten verfügbaren Sicherheits- und kritischen Patches gepatcht wird. Um die Konsistenz der installierten Patches sicherzustellen, können Sie Ihre VMs so konfigurieren, dass sie Patches aus Ihren eigenen privaten Repositorys bewerten und herunterladen.

Unterstützte Betriebssystemimages

Wichtig

Automatische VM-Gastpatches, bedarfsgesteuerte Patchbewertung und bedarfsbasierte Patchinstallation werden nur für VMs unterstützt, die aus Images erstellt wurden, die genau die Kombination aus Herausgeber, Angebot und SKU unten aus der Liste der unterstützten Betriebssystemimages enthalten. Benutzerdefinierte Images oder andere Herausgeben-, Angebots- und SKU-Kombinationen werden nicht unterstützt. Weitere Images werden regelmäßig hinzugefügt. Wird Ihre SKU in der Liste nicht angezeigt? Fordern Sie Support an, indem Sie die Image-Supportanfrage einreichen.

Unterstützte Windows-Images (hotpatchfähig)

| Herausgeber | Betriebssystemangebot | Sku |

|---|---|---|

| MicrosoftWindowsServer | Windows Server | 2022-datacenter-azure-edition-core |

| MicrosoftWindowsServer | Windows Server | 2022-datacenter-azure-edition-core-smalldisk |

| MicrosoftWindowsServer | Windows Server | 2022-datacenter-azure-edition-hotpatch |

| MicrosoftWindowsServer | Windows Server | 2022-datacenter-azure-edition-hotpatch-smalldisk |

| MicrosoftWindowsServer | Windows Server | 2025-datacenter-azure-edition |

| MicrosoftWindowsServer | Windows Server | 2025-datacenter-azure-edition-smalldisk |

| MicrosoftWindowsServer | Windows Server | 2025-datacenter-azure-edition-core |

| MicrosoftWindowsServer | Windows Server | 2025-datacenter-azure-edition-core-smalldisk |

Unterstützte Windows-Images (nicht hotpatchfähig)

| Herausgeber | Betriebssystemangebot | Sku |

|---|---|---|

| MicrosoftWindowsServer | Windows Server | 2008-R2-SP1 |

| MicrosoftWindowsServer | Windows Server | 2012-R2-Datacenter |

| MicrosoftWindowsServer | Windows Server | 2012-R2-Datacenter-gensecond |

| MicrosoftWindowsServer | Windows Server | 2012-R2-Datacenter-smalldisk |

| MicrosoftWindowsServer | Windows Server | 2012-R2-Datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | Windows Server | 2016-Datacenter |

| MicrosoftWindowsServer | Windows Server | 2016-datacenter-gensecond |

| MicrosoftWindowsServer | Windows Server | 2016-Datacenter-Server-Core |

| MicrosoftWindowsServer | Windows Server | 2016-datacenter-smalldisk |

| MicrosoftWindowsServer | Windows Server | 2016-datacenter-with-containers |

| MicrosoftWindowsServer | Windows Server | 2019-Datacenter |

| MicrosoftWindowsServer | Windows Server | 2019-Datacenter-Core |

| MicrosoftWindowsServer | Windows Server | 2019-datacenter-gensecond |

| MicrosoftWindowsServer | Windows Server | 2019-datacenter-smalldisk |

| MicrosoftWindowsServer | Windows Server | 2019-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | Windows Server | 2019-datacenter-with-containers |

| MicrosoftWindowsServer | Windows Server | 2022-datacenter |

| MicrosoftWindowsServer | Windows Server | 2022-Datacenter-smalldisk |

| MicrosoftWindowsServer | Windows Server | 2022-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | Windows Server | 2022-datacenter-g2 |

| MicrosoftWindowsServer | Windows Server | 2022-datacenter-core |

| MicrosoftWindowsServer | Windows Server | 2022-datacenter-core-g2 |

| MicrosoftWindowsServer | Windows Server | 2022-datacenter-azure-edition |

Unterstützte Linux-Images

| Herausgeber | Betriebssystemangebot | Sku |

|---|---|---|

| Canonical | UbuntuServer | 16.04-LTS |

| Canonical | UbuntuServer | 16.04.0-LTS |

| Canonical | UbuntuServer | 18.04-LTS |

| Canonical | UbuntuServer | 18.04-LTS-gen2 |

| Canonical | 0001-com-ubuntu-pro-bionic | pro-18_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-pro-focal | pro-20_04-lts |

| Canonical | 0001-com-ubuntu-pro-focal | pro-20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-1 |

| microsoftcblmariner | cbl-mariner | 1-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2-gen2 |

| Redhat | RHEL | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7.8, 7_9, 7-RAW, 7-LVM |

| Redhat | RHEL | 8, 8.1, 81gen2, 8.2, 82gen2, 8_3, 83-gen2, 8_4, 84-gen2, 8_5, 85-gen2, 8_6, 86-gen2, 8_7, 8_8, 8-lvm, 8-lvm-gen2 |

| Redhat | RHEL | 9_0, 9_1, 9-lvm, 9-lvm-gen2 |

| Redhat | RHEL-RAW | 8-raw, 8-raw-gen2 |

| SUSE | sles-12-sp5 | gen1, gen2 |

| SUSE | sles-15-sp2 | gen1, gen2 |

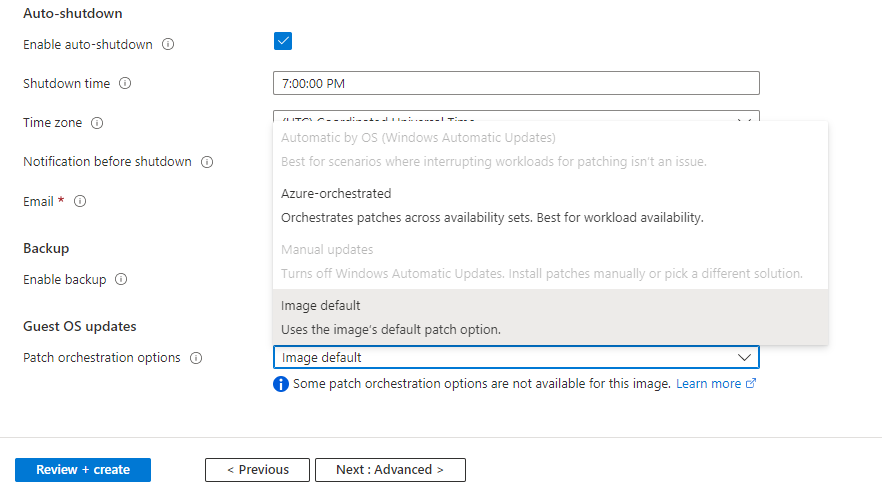

Patchorchestrierungsmodi

VMs in Azure unterstützen nun die folgenden Patchorchestrierungsmodi:

AutomaticByPlatform (Azure-orchestriertes Patchen):

- Dieser Modus wird sowohl für Linux- als auch für Windows-VMs unterstützt.

- Dieser Modus ermöglicht automatisches VM-Gastpatchen für den virtuellen Computer, und die nachfolgende Patchinstallation wird von Azure orchestriert.

- Während des Installationsvorgangs bewertet dieser Modus die VM auf verfügbare Patches und speichert die Details in Azure Resource Graph.

- Dieser Modus ist erforderlich für Patches nach Verfügbarkeit.

- Dieser Modus wird nur für VMs unterstützt, die mithilfe der oben genannten unterstützten Betriebssystem-Plattformimages erstellt wurden.

- Wenn Sie diesen Modus für virtuelle Windows-Computer festlegen, werden die nativen automatischen Updates auf dem virtuellen Windows-Computer deaktiviert, um Duplizierung zu vermeiden.

- Um diesen Modus auf virtuellen Linux-Computern zu verwenden, legen Sie die Eigenschaft

osProfile.linuxConfiguration.patchSettings.patchMode=AutomaticByPlatformin der VM-Vorlage fest. - Um diesen Modus auf virtuellen Windows-Computern zu verwenden, legen Sie die Eigenschaft

osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatformin der VM-Vorlage fest. - Durch Aktivieren dieses Modus wird der Registrierungsschlüssel SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate auf 1 festgelegt

AutomaticByOS:

- Dieser Modus wird nur für virtuelle Windows-Computer unterstützt.

- Dieser Modus ermöglicht automatische Updates auf dem virtuellen Windows-Computer, und Patches werden über automatische Updates auf der VM installiert.

- Dieser Modus unterstützt kein Patchen nach den Prinzipien der Vorrangigkeit der Verfügbarkeit.

- Dieser Modus wird standardmäßig festgelegt, wenn kein anderer Patchmodus für einen virtuellen Windows-Computer angegeben wird.

- Um diesen Modus auf virtuellen Windows-Computern zu verwenden, legen Sie die Eigenschaft

osProfile.windowsConfiguration.enableAutomaticUpdates=truefest, und legen Sie die EigenschaftosProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByOSin der VM-Vorlage fest. - Durch Aktivieren dieses Modus wird der Registrierungsschlüssel SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate auf 0 festgelegt

Manual (Manuell):

- Dieser Modus wird nur für virtuelle Windows-Computer unterstützt.

- In diesem Modus werden automatische Updates auf dem virtuellen Windows-Computer deaktiviert. Wenn Sie eine VM mithilfe der CLI oder PowerShell bereitstellen und

--enable-auto-updatesauffalsesetzen, wird auchpatchModeaufmanualgesetzt, und die automatischen Updates werden deaktiviert. - Dieser Modus unterstützt kein Patchen nach den Prinzipien der Vorrangigkeit der Verfügbarkeit.

- Dieser Modus sollte festgelegt werden, wenn Sie benutzerdefinierte Patchlösungen verwenden.

- Um diesen Modus auf virtuellen Windows-Computern zu verwenden, legen Sie die Eigenschaft

osProfile.windowsConfiguration.enableAutomaticUpdates=falsefest, und legen Sie die EigenschaftosProfile.windowsConfiguration.patchSettings.patchMode=Manualin der VM-Vorlage fest. - Durch Aktivieren dieses Modus wird der Registrierungsschlüssel SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate auf 1 festgelegt

ImageDefault:

- Dieser Modus wird nur für virtuelle Linux-Computer unterstützt.

- Dieser Modus unterstützt kein Patchen nach den Prinzipien der Vorrangigkeit der Verfügbarkeit.

- Dieser Modus berücksichtigt die standardmäßige Patchkonfiguration in dem Image, das zum Erstellen des virtuellen Computers verwendet wurde.

- Dieser Modus wird standardmäßig festgelegt, wenn kein anderer Patchmodus für einen virtuellen Linux-Computer angegeben wird.

- Um diesen Modus auf virtuellen Linux-Computern zu verwenden, legen Sie die Eigenschaft

osProfile.linuxConfiguration.patchSettings.patchMode=ImageDefaultin der VM-Vorlage fest.

Hinweis

Die Eigenschaft osProfile.windowsConfiguration.enableAutomaticUpdates kann für virtuelle Windows-Computer nur bei der Erstellung der VM festgelegt werden. Dies wirkt sich auf bestimmte Patchmodusübergänge aus. Der Wechsel zwischen den Modi „AutomaticByPlatform“ und „Manual“ wird auf VMs unterstützt, die über osProfile.windowsConfiguration.enableAutomaticUpdates=false verfügen. In ähnlicher Weise wird der Wechsel zwischen den Modi „AutomaticByPlatform“ und „AutomaticByOS“ auf VMs unterstützt, die über osProfile.windowsConfiguration.enableAutomaticUpdates=true verfügen. Der Wechsel zwischen den Modi „AutomaticByOS“ und „Manual“ wird nicht unterstützt.

Azure empfiehlt, den Bewertungsmodus auf einem virtuellen Computer zu aktivieren, auch wenn Die Azure-Orchestrierung für das Patchen nicht aktiviert ist. Dadurch kann die Plattform die VM alle 24 Stunden auf ausstehende Updates bewerten und die Details in Azure Resource Graph speichern. Die Plattform führt eine Bewertung durch, um konsolidierte Ergebnisse zu melden, wenn der gewünschte Patchkonfigurationsstatus des Computers angewendet oder bestätigt wird. Dies wird als von der Plattform initierte Bewertung gemeldet.

Anforderungen zum Aktivieren von automatischen VM-Gastpatches

- Auf dem virtuellen Computer muss der Azure-VM-Agent für Windows oder Linux installiert sein.

- Bei virtuellen Linux-Computern muss der Azure Linux-Agent die Version 2.2.53.1 oder höher aufweisen. Aktualisieren Sie den Linux-Agent, wenn die aktuelle Version niedriger als die erforderliche Version ist.

- Der Windows Update-Dienst muss für virtuelle Windows-Computer auf dem virtuellen Computer ausgeführt werden.

- Der virtuelle Computer muss auf die konfigurierten Update-Endpunkte zugreifen können. Wenn Ihr virtueller Computer für die Verwendung privater Repositorys für Linux oder Windows Server Update Services (WSUS) für virtuelle Windows-Computer konfiguriert ist, müssen Sie auf die relevanten Update-Endpunkte zugreifen können.

- Verwenden Sie Compute-API Version 2021-03-01 oder höher, um auf alle Funktionen zuzugreifen, einschließlich bedarfsbasierter Bewertung und bedarfsgesteuertem Patching.

- Benutzerdefinierte Images werden derzeit nicht unterstützt.

- VMSS Flexible Orchestration erfordert die Installation der Anwendungsintegritätserweiterung. Dies ist optional für IaaS-VMs.

Aktivieren automatischer VM-Gastpatches

Automatische VM-Gastpatches können auf jeder Windows- oder Linux-VM aktiviert werden, die aus einem unterstützten Plattformimage erstellt wird.

REST-API für virtuelle Linux-Computer

Im folgenden Beispiel wird das Aktivieren von automatischen VM-Gastpatches beschrieben:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"linuxConfiguration": {

"provisionVMAgent": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

REST-API für virtuelle Windows-Computer

Im folgenden Beispiel wird das Aktivieren von automatischen VM-Gastpatches beschrieben:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"windowsConfiguration": {

"provisionVMAgent": true,

"enableAutomaticUpdates": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

Aktivieren automatischer VM-Gastpatches mit Azure PowerShell beim Erstellen eines virtuellen Windows-Computers

Verwenden Sie das Cmdlet Set-AzVMOperatingSystem, um automatische VM-Gastpatches beim Erstellen eines virtuellen Computers zu aktivieren.

Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName $ComputerName -Credential $Credential -ProvisionVMAgent -EnableAutoUpdate -PatchMode "AutomaticByPlatform"

Aktivieren automatischer VM-Gastpatches mit Azure PowerShell beim Aktualisieren eines virtuellen Windows-Computers

Verwenden Sie die Cmdlets Set-AzVMOperatingSystem und Update-AzVM, um automatische VM-Gastpatches auf einem vorhandenen virtuellen Computer zu aktivieren.

$VirtualMachine = Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM"

Set-AzVMOperatingSystem -VM $VirtualMachine -PatchMode "AutomaticByPlatform"

Update-AzVM -VM $VirtualMachine

Azure CLI für virtuelle Windows-Computer

Verwenden Sie az vm create, um beim Erstellen einer neuen VM automatische VM-Gastpatches zu aktivieren. Im folgenden Beispiel werden automatische VM-Gastpatches für eine VM mit dem Namen myVM in der Ressourcengruppe mit dem Namen myResourceGroup konfiguriert:

az vm create --resource-group myResourceGroup --name myVM --image Win2019Datacenter --enable-agent --enable-auto-update --patch-mode AutomaticByPlatform

Verwenden Sie az vm update, um eine vorhandene VM zu ändern.

az vm update --resource-group myResourceGroup --name myVM --set osProfile.windowsConfiguration.enableAutomaticUpdates=true osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatform

Azure-Portal

Wenn Sie eine VM im Azure-Portal erstellen, können Sie auf der Registerkarte Verwaltung sowohl für Linux als auch für Windows einen Orchestrierungsmodus für Patches festlegen.

Aktivierung und Bewertung

Hinweis

Es kann mehr als drei Stunden dauern, bis automatische VM-Gastupdates auf einer VM aktiviert werden, da die Aktivierung außerhalb der Spitzenzeiten der VM abgeschlossen wird. Da Bewertung und Patchinstallation nur außerhalb der Spitzenzeiten stattfinden, muss Ihre VM auch außerhalb der Spitzenzeiten ausgeführt werden, damit Patches angewendet werden können.

Wenn automatische VM-Gastpatches für einen virtuellen Computer aktiviert sind, wird eine VM-Erweiterung vom Typ Microsoft.CPlat.Core.LinuxPatchExtension auf einem virtuellen Linux-Computer installiert, oder eine VM-Erweiterung des Typs Microsoft.CPlat.Core.WindowsPatchExtension wird auf einem virtuellen Windows-Computer installiert. Diese Erweiterung muss nicht manuell installiert oder aktualisiert werden, da diese Erweiterung von der Azure-Plattform im Rahmen des automatischen VM-Gastpatchprozesses verwaltet wird.

Es kann mehr als drei Stunden dauern, bis automatische VM-Gastupdates auf einer VM aktiviert werden, da die Aktivierung außerhalb der Spitzenzeiten der VM abgeschlossen wird. Die Erweiterung wird ebenfalls außerhalb der Spitzenzeiten für die VM installiert und aktualisiert. Wenn der Zeitraum mit schwacher Auslastung der VM endet, bevor die Aktivierung abgeschlossen werden kann, wird der Aktivierungsprozess während des nächsten verfügbaren Zeitraums mit schwacher Auslastung fortgesetzt.

Die Plattform regelmäßige Patching-Konfigurationsaufrufe vorgibt, um die Ausrichtung sicherzustellen, wenn Modelländerungen auf IaaS-VMs oder VM-Skalierungsgruppen in der flexiblen Orchestrierung erkannt werden. Bestimmte Modelländerungen, z. B. das Aktualisieren des Bewertungsmodus, des Patchmodus und des Erweiterungsupdates, lösen möglicherweise einen Patching-Konfigurationsaufruf aus.

Automatische Updates sind in den meisten Szenarien deaktiviert, und die Installation von Patches wird künftig über die Erweiterung durchgeführt. Die folgenden Bedingungen gelten.

- Wenn für einen virtuellen Windows-Computer zuvor automatische Windows-Updates im AutomaticByOS-Patchmodus aktiviert waren, werden automatische Windows-Updates für die VM deaktiviert, wenn die Erweiterung installiert wird.

- Bei virtuellen Ubuntu-Computern werden die standardmäßigen automatischen Updates automatisch deaktiviert, wenn die automatischen VM-Gastpatches die Aktivierung abschließen.

- Für RHEL müssen die automatischen Updates in der Vorschau manuell deaktiviert werden. Führen Sie folgende Befehle aus:

sudo systemctl stop packagekit

sudo systemctl mask packagekit

Überprüfen Sie die Instanzansicht der VM, um zu ermitteln, ob automatische VM-Gastpatches abgeschlossen wurden und die Patcherweiterung auf der VM installiert wurde. Nachdem der Aktivierungsvorgang abgeschlossen wurde, wird die Erweiterung installiert, und die Bewertungsergebnisse für die VM sind unter patchStatus verfügbar. Der Zugriff auf die Instanzansicht der VM kann auf verschiedene Weise erfolgen, wie unten beschrieben.

REST-API

GET on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/instanceView?api-version=2020-12-01`

Azure PowerShell

Verwenden Sie das Cmdlet Get-AzVM mit dem Parameter -Status, um auf die Instanzansicht Ihrer VM zuzugreifen.

Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM" -Status

PowerShell stellt zurzeit nur Informationen zur Patcherweiterung zur Verfügung. Informationen zu patchStatus werden demnächst ebenfalls über PowerShell verfügbar sein.

Azure CLI

Verwenden Sie az vm get-instance-view, um auf die Instanzansicht für Ihre VM zuzugreifen.

az vm get-instance-view --resource-group myResourceGroup --name myVM

Grundlegendes zum Patchstatus für Ihre VM

Der Abschnitt patchStatus der Antwort der Instanzansicht enthält Details zur neuesten Bewertung und zur letzten Patchinstallation für Ihre VM.

Die Bewertungsergebnisse für Ihre VM können im Abschnitt availablePatchSummary überprüft werden. Eine Bewertung wird regelmäßig für eine VM durchgeführt, für die automatische VM-Gastpatches aktiviert sind. Die Anzahl der verfügbaren Patches nach einer Bewertung wird unter den criticalAndSecurityPatchCount- und otherPatchCount-Ergebnissen bereitgestellt. Mit automatischen VM-Gastpatches werden alle Patches installiert, die mit den Patchklassifizierungen Kritisch und Sicherheit bewertet werden. Alle anderen bewerteten Patches werden übersprungen.

Die Ergebnisse der Patchinstallation für Ihre VM können im Abschnitt lastPatchInstallationSummary überprüft werden. Dieser Abschnitt enthält Details zum letzten Patchinstallationsversuch auf der VM, einschließlich der Anzahl der Patches, die installiert wurden, ausstehend bzw. fehlgeschlagen sind oder übersprungen wurden. Patches werden nur während des Wartungsfensters außerhalb der Spitzenzeiten für die VM installiert. Ausstehende und fehlerhafte Patches werden während des nächsten Wartungsfensters außerhalb der Spitzenzeiten automatisch wiederholt.

Deaktivieren automatischer VM-Gastpatches

Die automatischen VM-Gastpatches können durch Ändern des Patchorchestrierungsmodus für die VM deaktiviert werden.

Ändern Sie den Patch-Modus in ImageDefault, um automatische VM-Gastpatches auf einer Linux-VM zu deaktivieren.

Um automatische VM-Gastpatches auf einer Windows-VM zu aktivieren, bestimmt die Eigenschaft osProfile.windowsConfiguration.enableAutomaticUpdates, welche Patchmodi auf der VM festgelegt werden können, und diese Eigenschaft kann nur festgelegt werden, wenn die VM zum ersten Mal erstellt wird. Dies wirkt sich auf bestimmte Patchmodusübergänge aus:

- Deaktivieren Sie bei VMs mit

osProfile.windowsConfiguration.enableAutomaticUpdates=falsedie automatischen VM-Gastpatches, indem Sie den Patchmodus inManualändern. - Deaktivieren Sie bei VMs mit

osProfile.windowsConfiguration.enableAutomaticUpdates=true, die automatischen VM-Gastpatches, indem Sie den Patchmodus inAutomaticByOSändern. - Der Wechsel zwischen den Modi „AutomaticByOS“ und „Manual“ wird nicht unterstützt.

Verwenden Sie die Beispiele aus dem Abschnitt zur Aktivierung oben in diesem Artikel für API-, PowerShell- und CLI-Verwendungsbeispiele, um den erforderlichen Patchmodus festzulegen.

Bedarfsgesteuerte Patchbewertung

Wenn automatische VM-Gastpatches bereits für Ihre VM aktiviert sind, wird eine regelmäßige Patchbewertung für die VM außerhalb der Spitzenzeiten der VM durchgeführt. Dieser Prozess erfolgt automatisch, und die Ergebnisse der aktuellen Bewertung können wie zuvor in diesem Dokument beschrieben über die Instanzansicht der VM überprüft werden. Sie können auch jederzeit eine bedarfsgesteuerte Patchbewertung für Ihren virtuellen Computer auslösen. Die Patchbewertung kann einige Minuten dauern, und der Status der aktuellen Bewertung wird in der Instanzansicht der VM aktualisiert.

Hinweis

Bei der bedarfsgesteuerten Patchbewertung wird die Patchinstallation nicht automatisch auslöst. Wenn Sie das automatische Patchen von VM-Gästen aktiviert haben, werden die bewerteten und anwendbaren Patches für die VM außerhalb der Spitzenzeiten der VM installiert. Dies erfolgt nach dem zuvor in diesem Dokument beschriebenen Vorgang zur Patchverfügbarkeit.

REST-API

Verwenden Sie die API für die Patchbewertung, um verfügbare Patches für Ihren virtuellen Computer zu bewerten.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/assessPatches?api-version=2020-12-01`

Azure PowerShell

Verwenden Sie das Cmdlet Invoke-AzVmPatchAssessment, um die verfügbaren Patches für Ihren virtuellen Computer zu bewerten.

Invoke-AzVmPatchAssessment -ResourceGroupName "myResourceGroup" -VMName "myVM"

Azure CLI

Verwenden Sie az vm assess-patches, um verfügbare Patches für Ihren virtuellen Computer zu bewerten.

az vm assess-patches --resource-group myResourceGroup --name myVM

Bedarfsbasierte Patchinstallation

Wenn automatische VM-Gastpatches für Ihre VM bereits aktiviert sind, wird eine regelmäßige Patchinstallation von Sicherheitspatches und wichtigen Patches für die VM außerhalb der Spitzenzeiten der VM durchgeführt. Dieser Prozess erfolgt automatisch, und die Ergebnisse der aktuellen Installation können wie zuvor in diesem Dokument beschrieben über die Instanzansicht der VM überprüft werden.

Sie können auch jederzeit eine bedarfsbasierte Patchinstallation für Ihren virtuellen Computer auslösen. Die Patchinstallation kann einige Minuten dauern, und der Status der aktuellen Installation wird in der Instanzansicht der VM aktualisiert.

Sie können die bedarfsbasierte Patchinstallation verwenden, um alle Patches einer oder mehrere Patchklassifizierungen zu installieren. Sie können auch wählen, ob Sie bestimmte Pakete für Linux oder bestimmte KB-IDs für Windows ein- oder ausschließen möchten. Wenn Sie eine bedarfsbasierte Patchinstallation auslösen, stellen Sie sicher, dass Sie mindestens eine Patchklassifizierung oder mindestens ein Patch (Paket für Linux, KB-ID für Windows) in der Aufnahmeliste angeben.

REST-API

Verwenden Sie die API zum Installieren von Patches, um Patches auf Ihrem virtuellen Computer zu installieren.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/installPatches?api-version=2020-12-01`

Beispiel für einen Anforderungstext für Linux:

{

"maximumDuration": "PT1H",

"Setting": "IfRequired",

"linuxParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Beispiel für einen Anforderungstext für Windows:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"windowsParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Azure PowerShell

Verwenden Sie das Cmdlet Invoke-AzVMInstallPatch, um Patches auf Ihrem virtuellen Computer zu installieren.

Beispiel für die Installation bestimmter Pakete auf einer Linux-VM:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Linux -ClassificationToIncludeForLinux "Security" -PackageNameMaskToInclude ["package123"] -PackageNameMaskToExclude ["package567"]

Beispiel für die Installation aller wichtigen Patches auf einer Windows-VM:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT2H" -RebootSetting "Never" -Windows -ClassificationToIncludeForWindows Critical

Beispiel für die Installation aller Sicherheitspatches auf einer Windows-VM, wobei Patches mit bestimmten KB-IDs ein- und ausgeschlossen werden und alle Patches, die einen Neustart erfordern, ausgeschlossen werden:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Windows -ClassificationToIncludeForWindows "Security" -KBNumberToInclude ["KB1234567", "KB123567"] -KBNumberToExclude ["KB1234702", "KB1234802"] -ExcludeKBsRequiringReboot

Azure CLI

Verwenden Sie az vm install-patches, um Patches auf Ihrem virtuellen Computer zu installieren.

Beispiel für die Installation aller wichtigen Patches auf einer Linux-VM:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-linux Critical

Beispiel für die Installation aller wichtigen Patches und Sicherheitspatches auf einer Windows-VM, wobei alle Patches, die einen Neustart erfordern, ausgeschlossen werden:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-win Critical Security --exclude-kbs-requiring-reboot true

Strenge sichere Bereitstellung für Canonical Images

Microsoft und Canonical sind eine Partnerschaft eingegangen, um es unseren Kunden zu erleichtern, mit Linux-Betriebssystem-Updates auf dem Laufenden zu bleiben und die Sicherheit und Ausfallsicherheit ihrer Ubuntu-Workloads auf Azure zu erhöhen. Durch die Nutzung des Snapshot-Diensts von Canonical wendet Azure jetzt die gleichen Ubuntu-Updates konsistent auf Ihre Flotte in allen Regionen an.

Azure speichert die paketbezogenen Aktualisierungen je nach verfügbarem Speicherplatz bis zu 90 Tage lang im Kunden-Repository. So können Kunden ihre Flotte mit Hilfe von Strict Safe Deployment für VMs aktualisieren, die bis zu 3 Monate mit den Updates im Rückstand sind.

Für Kunden, die das automatische Patchen aktiviert haben, ist keine Aktion erforderlich. Die Plattform installiert ein Paket, das standardmäßig auf einen Zeitpunkt festgelegt ist. Wenn ein snapshotbasiertes Update nicht installiert werden kann, wendet Azure das neueste Paket auf der VM an, um sicherzustellen, dass die VM sicher bleibt. Die Point-in-Time-Updates werden auf allen VMs in allen Regionen konsistent sein, um Homogenität zu gewährleisten. Kunden können die veröffentlichten Datumsinformationen im Zusammenhang mit dem angewendeten Update in Azure Resource Graph und der Instanzansicht der VM anzeigen.

EOL (End-of-Life) von Images

Herausgeber unterstützen das Generieren neuer Updates für ihre Images nach einem bestimmten Datum möglicherweise nicht mehr. Dies wird oftmals als Ende der Lebensdauer (End-of-Life, EOL) für das Image bezeichnet. Azure rät von der Verwendung von Images nach dem EOL-Datum ab, da der Dienst dadurch Sicherheitsrisiken oder Leistungsproblemen ausgesetzt werden würde. Der Azure-Gastpatchdienst (Azure Guest Patching Service, AzGPS) teilt Kunden und betroffenen Partnern die erforderlichen Schritte mit. AzGPS entfernt das Image nach dem EOL-Datum aus der Supportliste. VMs, die ein Image mit abgelaufener Lebensdauer in Azure verwenden, funktionieren möglicherweise über dieses Datum hinaus. Bei diesen virtuellen Computern eventuell auftretende Probleme sind jedoch nicht für den Support berechtigt.