Azure Disk Encryption für virtuelle Windows-Computer

Gilt für: ✔️ Windows-VMs ✔️ Flexible Skalierungsgruppen

Azure Disk Encryption unterstützt Sie beim Schutz Ihrer Daten gemäß den Sicherheits- und Complianceanforderungen Ihrer Organisation. Der Dienst stellt mithilfe des Windows-Features BitLocker Volumeverschlüsselung für das Betriebssystem und die Datenträger von virtuellen Azure-Computern (virtual machines, VMs) bereit und ist in Azure Key Vault integriert, um die Steuerung und Verwaltung von Verschlüsselungsschlüsseln und Geheimnissen für Datenträger zu ermöglichen.

Azure Disk Encryption ist genau wie Virtual Machines zonenresilient. Ausführliche Informationen finden Sie unter Azure-Dienste mit Unterstützung für Verfügbarkeitszonen.

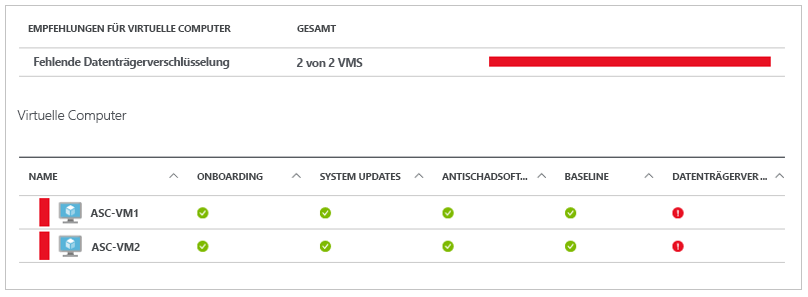

Wenn Sie Microsoft Defender für Cloud verwenden, werden Sie benachrichtigt, wenn Sie nicht-verschlüsselte virtuelle Computer haben. Die Warnungen werden als „Hoher Schweregrad“ angezeigt. Empfohlen wird in diesem Fall die Verschlüsselung der VMs.

Warnung

- Wenn Sie zuvor Azure Disk Encryption mit Microsoft Entra ID zum Verschlüsseln einer VM verwendet haben, müssen Sie diese Option auch weiterhin zum Verschlüsseln Ihrer VM verwenden. Weitere Informationen finden Sie unter Azure Disk Encryption mit Microsoft Entra ID (vorheriges Release).

- Einige Empfehlungen führen möglicherweise zu einer erhöhten Daten-, Netzwerk- oder Computeressourcenauslastung, was zusätzliche Lizenz- oder Abonnementkosten nach sich ziehen kann. Sie müssen über ein gültiges aktives Azure-Abonnement verfügen, um in den unterstützten Regionen Ressourcen in Azure zu erstellen.

- Verwenden Sie BitLocker nicht zur manuellen Entschlüsselung einer VM oder eines Datenträgers, der mit Azure Disk Encryption verschlüsselt wurde.

Anhand der Schnellstartanleitungen Erstellen und Verschlüsseln eines virtuellen Windows-Computers mit der Azure-Befehlszeilenschnittstelle und Erstellen und Verschlüsseln eines virtuellen Windows-Computers mit Azure PowerShell können Sie sich innerhalb weniger Minuten mit den Grundlagen von Azure Disk Encryption für Windows vertraut machen.

Unterstützte VMs und Betriebssysteme

Unterstützte VMs

Windows-VMs sind in verschiedenen Größen verfügbar. Azure Disk Encryption wird für virtuelle Computer der 1. und 2. Generation unterstützt. Azure Disk Encryption ist auch für virtuelle Computer mit Storage Premium verfügbar.

Azure Disk Encryption ist nicht verfügbar auf Basic-VMs der A-Serie und auf virtuellen Computern mit weniger als 2 GB Arbeitsspeicher. Weitere Ausnahmen finden Sie unter Azure Disk Encryption: Beschränkungen.

Unterstützte Betriebssysteme

Alle Versionen von Windows, die BitLocker unterstützen und für die Anforderungen von BitLocker konfiguriert sind. Weitere Informationen finden Sie unter Übersicht über BitLocker.

Hinweis

Windows Server 2022 und Windows 11 unterstützen keine RSA 2048-Bit-Schlüssel. Weitere Informationen finden Sie unter Häufig gestellte Fragen: Welche Größe sollte ich für meinen KEK verwenden?

Für Windows Server 2012 R2 Core und Windows Server 2016 Core muss die bdehdcfg-Komponente für die Verschlüsselung auf dem virtuellen Computer installiert sein.

Für Windows Server 2008 R2 muss .NET Framework 4.5 für die Verschlüsselung installiert sein. Sie können die Installation über Windows Update mit dem optionalen Update Microsoft .NET Framework 4.5.2 für Windows Server 2008 R2-basierte Systeme (x64) durchführen (KB2901983).

Netzwerkanforderungen

Die VMs müssen die folgenden Konfigurationsanforderungen an den Netzwerkendpunkt erfüllen, damit Azure Disk Encryption aktiviert werden kann:

- Um ein Token für die Verbindung mit Ihrem Schlüsseltresor zu erhalten, muss die Windows-VM eine Verbindung mit einem Microsoft Entra-Endpunkt [login.microsoftonline.com] herstellen können.

- Um die Verschlüsselungsschlüssel in Ihren Schlüsseltresor schreiben zu können, muss der virtuelle Windows-Computer eine Verbindung mit dem Schlüsseltresorendpunkt herstellen können.

- Die Windows-VM muss eine Verbindung mit dem Azure Storage-Endpunkt herstellen können, an dem das Azure-Erweiterungsrepository gehostet wird, sowie mit einem Azure Storage-Konto, das die VHD-Dateien hostet.

- Wenn Ihre Sicherheitsrichtlinie den Zugriff von virtuellen Azure-Computern auf das Internet beschränkt, können Sie den obigen URI auflösen und eine spezielle Regel konfigurieren, um ausgehende Verbindungen mit den IP-Adressen zuzulassen. Weitere Informationen finden Sie unter Zugreifen auf Azure Key Vault hinter einer Firewall.

Gruppenrichtlinienanforderungen

Azure Disk Encryption verwendet für virtuelle Windows-Computer die externe Schlüsselschutzvorrichtung BitLocker. Für VMs, die der Domäne beigetreten sind, sollten Sie keine Gruppenrichtlinien nutzen, mit denen TPM-Schutzvorrichtungen durchgesetzt werden. Informationen zur Gruppenrichtlinie „BitLocker ohne kompatibles TPM zulassen“ finden Sie unter BitLocker Group Policy Reference (Referenz zur BitLocker-Gruppenrichtlinie).

Die BitLocker-Richtlinie für VMs mit Domänenbeitritt und benutzerdefinierten Gruppenrichtlinien muss die folgende Einstellung enthalten: Speichern von BitLocker-Wiederherstellungsinformationen durch Benutzer konfigurieren > 256-Bit-Wiederherstellungsschlüssel zulassen. Bei Azure Disk Encryption tritt ein Fehler auf, wenn benutzerdefinierte Einstellungen für die Gruppenrichtlinie nicht mit BitLocker kompatibel sind. Auf Computern ohne korrekte Richtlinieneinstellung müssen Sie die neue Richtlinie anwenden und die Aktualisierung der neuen Richtlinie erzwingen (gpupdate.exe /force). Danach ist möglicherweise ein Neustart erforderlich.

MBAM-Gruppenrichtlinienfeatures (Microsoft Bitlocker Administration and Monitoring) sind nicht mit Azure Disk Encryption kompatibel.

Warnung

Azure Disk Encryption speichert keine Wiederherstellungsschlüssel. Wenn die Sicherheitseinstellung Interaktive Anmeldung: Schwellenwert für Computerkontosperrung aktiviert ist, können Computer nur wiederhergestellt werden, indem ein Wiederherstellungsschlüssel über die serielle Konsole bereitgestellt wird. Anweisungen, wie Sie sicherstellen, dass die entsprechenden Richtlinien für die Wiederherstellung aktiviert sind, finden Sie im Leitfaden zur Bitlocker-Wiederherstellung.

Azure Disk Encryption schlägt fehl, wenn die Gruppenrichtlinie auf Domänenebene den von BitLocker verwendeten AES-CBC-Algorithmus blockiert.

Speicheranforderungen für Verschlüsselungsschlüssel

Azure Disk Encryption erfordert Azure Key Vault zum Steuern und Verwalten von Verschlüsselungsschlüsseln und Geheimnissen für die Datenträgerverschlüsselung. Ihr Schlüsseltresor und die VMs müssen sich in derselben Azure-Region und im selben Azure-Abonnement befinden.

Ausführliche Informationen finden Sie unter Erstellen und Konfigurieren eines Schlüsseltresors für Azure Disk Encryption.

Begriff

In der folgenden Tabelle werden einige der häufig in der Azure Disk Encryption-Dokumentation verwendeten Begriffe beschrieben:

| Begriff | Definition |

|---|---|

| Azure-Schlüsseltresor | Key Vault ist ein Dienst zum Verwalten kryptografischer Schlüssel, der auf Hardwaresicherheitsmodulen mit FIPS-Überprüfung (Federal Information Processing Standards) basiert. Diese Standards tragen dazu bei, Ihre kryptografischen Schlüssel und vertraulichen Geheimnisse zu schützen. Weitere Informationen finden Sie in der Dokumentation zu Azure Key Vault und unter Erstellen und Konfigurieren eines Schlüsseltresors für Azure Disk Encryption. |

| Azure CLI | Azure CLI ist für die Verwaltung von Azure-Ressourcen über die Befehlszeile optimiert. |

| BitLocker | Bei BitLocker handelt es sich um eine branchenübliche Verschlüsselungstechnologie für Windows-Volumes, die zum Aktivieren der Datenträgerverschlüsselung auf virtuellen Windows-Computern verwendet wird. |

| Schlüsselverschlüsselungsschlüssel (Key encryption key, KEK) | Der asymmetrische Schlüssel (RSA 2048), der zum Schützen oder Umschließen des Geheimnisses verwendet wird. Sie können einen mit Hardwaresicherheitsmodulen geschützten Schlüssel oder einen Schlüssel mit Softwareschutz bereitstellen. Weitere Informationen finden Sie in der Dokumentation zu Azure Key Vault und unter Erstellen und Konfigurieren eines Schlüsseltresors für Azure Disk Encryption. |

| PowerShell-Cmdlets | Weitere Informationen finden Sie unter Azure PowerShell-Cmdlets. |

Nächste Schritte

- Schnellstart: Erstellen und Verschlüsseln eines virtuellen Windows-Computers mit der Azure-Befehlszeilenschnittstelle

- Schnellstart: Erstellen und Verschlüsseln eines virtuellen Windows-Computers mit Azure PowerShell

- Azure Disk Encryption-Szenarien auf virtuellen Windows-Computern

- CLI-Skript für die Voraussetzungen für Azure Disk Encryption

- PowerShell-Skript für die Voraussetzungen für Azure Disk Encryption

- Erstellen und Konfigurieren eines Schlüsseltresors für Azure Disk Encryption