Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel unterstützt die Administratoren beim Diagnostizieren und Beheben von Konnektivitätsproblemen, die sich auf virtuelle Azure-Computer (VMs) auswirken.

Probleme

- Ein virtueller Azure-Computer, der mithilfe von Resource Manager bereitgestellt wurde, kann keine Verbindung mit einem anderen virtuellen Azure-Computer in demselben virtuellen Netzwerk herstellen.

- Eine Azure-VM kann keine Verbindung mit dem zweiten Netzwerkadapter eines virtuellen Azure-Computers in demselben virtuellen Netzwerk herstellen.

- Eine Azure-VM kann keine Verbindung mit dem Internet herstellen.

Führen Sie die Schritte im folgenden Abschnitt aus, um diese Probleme zu beheben.

Hinweis

Es stehen Ihnen folgende Möglichkeiten zur Verfügung:

-

netstat -anzum Auflisten der Ports, auf die die VM lauscht - Modul „Test-NetConnection“ in PowerShell zum Anzeigen von Diagnoseinformationen für eine Verbindung wie Pingtest und tcp-Test

- Stellen Sie sicher, dass Sie tcping oder andere TCP-basierte Testtools verwenden, da ICMP-Datenverkehr von vielen Netzwerkgeräten nicht priorisiert wird. Die Verwendung von TCP-Tests liefert konsistentere und zuverlässigere Ergebnisse, insbesondere in Azure-Umgebungen.

Lösung

Azure VM kann keine Verbindung mit einer anderen Azure-VM in demselben virtuellen Netzwerk herstellen

Schritt 1: Überprüfen Sie, ob VMs miteinander kommunizieren können.

Laden Sie TCping auf Ihren virtuellen Quellcomputer herunter.

Öffnen Sie ein Eingabeaufforderungsfenster.

Navigieren Sie zu dem Ordner, in den Sie die TCping-Dateien heruntergeladen haben.

Pingen Sie das Ziel von der Quell-VM aus mit folgendem Befehl an:

Ein Screenshot zeigt ein Eingabeaufforderungsfenster, in dem eine IP-Adresse kontinuierlich angepingt wird.

tcping64.exe -t <destination VM address> 3389

Tipp

Wenn der Pingtest erfolgreich ist, fahren Sie mit Schritt 3 fort. Fahren Sie andernfalls mit dem nächsten Schritt fort.

Schritt 2: Überprüfen Sie die Einstellungen der Netzwerksicherheitsgruppe.

Überprüfen Sie für jeden virtuellen Computer die Standardregeln für eingehende Ports (Eingehendes VNET zulassen und Eingehenden Load Balancer zulassen). Stellen Sie außerdem sicher, dass keine übereinstimmenden Blockierungsregeln vorhanden sind, die unter einer Regel mit niedrigerer Priorität aufgeführt sind.

Hinweis

Regeln mit einer niedrigeren Zahl werden zuerst abgeglichen. Wenn Sie beispielsweise über eine Regel mit der Priorität 1000 und 6500 verfügen, wird zuerst die Regel mit der Priorität 1000 abgeglichen.

Versuchen Sie anschließend erneut, das Ziel von der Quell-VM zu pingen:

tcping64.exe -t <destination VM address> 3389

Schritt 3: Überprüfen Sie, ob Sie mithilfe von Remotedesktop oder SSH eine Verbindung mit dem virtuellen Zielcomputer herstellen können.

Führen Sie die folgenden Schritte aus, um über Remotedesktop eine Verbindung herzustellen.

Fenster:

- Melden Sie sich beim Azure-Portal an.

- Wählen Sie im Menü auf der linken Seite die Option Virtuelle Computer aus.

- Wählen Sie den gewünschten virtuellen Computer aus der Liste aus.

- Wählen Sie auf der Seite für den virtuellen Computer die Schaltfläche Verbinden aus.

Weitere Informationen finden Sie unter Herstellen einer Verbindung und Anmelden bei einer Azure-VM unter Windows.

Linux:

Weitere Informationen finden Sie unter Herstellen einer Verbindung mit einer Linux-VM in Azure.

Wenn die Remotedesktop- oder SSH-Verbindung erfolgreich ist, fahren Sie mit dem nächsten Schritt fort.

Schritt 4: Durchführen einer Konnektivitätsprüfung.

Führen Sie eine Konnektivitätsprüfung auf dem virtuellen Quellcomputer aus, und überprüfen Sie die Antwort.

Windows: Überprüfen der Konnektivität mit Azure Network Watcher mithilfe von PowerShell

Linux: Überprüfen der Konnektivität mit Azure Network Watcher mithilfe der Azure CLI 2.0

Hier sehen Sie eine Beispielantwort:

ConnectionStatus : Unreachable

AvgLatencyInMs :

MinLatencyInMs :

MaxLatencyInMs :

ProbesSent : 100

ProbesFailed : 100

Hops : [

{

"Type": "Source",

"Id": "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb",

"Address": "10.1.1.4",

"ResourceId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGrou

ps/ContosoRG/providers/Microsoft.Network/networkInterfaces/appNic0/ipConfigurat

ions/ipconfig1",

"NextHopIds": [

"bbbbbbbb-1111-2222-3333-cccccccccccc"

],

"Issues": []

},

{

"Type": "VirtualAppliance",

"Id": "bbbbbbbb-1111-2222-3333-cccccccccccc",

"Address": "10.1.2.4",

"ResourceId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGrou

ps/ContosoRG/providers/Microsoft.Network/networkInterfaces/fwNic/ipConfiguratio

ns/ipconfig1",

"NextHopIds": [

"cccccccc-2222-3333-4444-dddddddddddd"

],

"Issues": []

},

Schritt 5: Beheben sie das Problem im Ergebnis der Konnektivitätsprüfung.

Überprüfen Sie im Abschnitt Hops der Antwort zur Konnektivitätsprüfung, die Sie erhalten haben, die aufgeführten Probleme.

Ermitteln Sie die entsprechende Lösung in der folgenden Tabelle und führen Sie die angegebenen Schritte aus, um die Probleme zu beheben.

Typ des Problems Wert Lösungsaktion Netzwerksicherheitsregel Name der blockierenden NSG Sie können die NSG-Regel löschen oder die Regel wie hierbeschrieben ändern. Benutzerdefinierte Route Name der blockierenden UDR Wenn Sie diese Route nicht benötigen, löschen Sie die UDR. Wenn Sie die Route nicht löschen können, aktualisieren Sie die Route mit dem entsprechenden Adresspräfix und dem nächsten Hop. Sie können auch das virtuelle Netzwerkgerät anpassen, um den Datenverkehr entsprechend weiterzuleiten. Weitere Informationen finden Sie unter: Routing des Datenverkehrs virtueller Netzwerke und Weiterleiten von Netzwerkdatenverkehr mit einer Routingtabelle mithilfe von PowerShell. Prozessor Verwendung Befolgen Sie diese Empfehlungen, die in der Problembehandlung der generischen Leistung für Azure-VMs unter Linux oder Windows beschrieben sind. Arbeitsspeicher Verwendung Befolgen Sie die Empfehlungen, die unter Problembehandlung bei der generischen Leistung für virtuelle Azure-Computer unter Linux oder Windowsbeschrieben sind. Gastfirewall Name der Firewall-Blockierung Führen Sie die folgenden Schritte aus: Aktivieren oder Deaktivieren der Windows-Firewall. DNS-Auflösung Name des DNS Führen Sie die folgenden Schritte aus: Leitfaden zur Problembehandlung von Azure DNS und Namensauflösung für Ressourcen in virtuellen Azure-Netzwerken. Socketfehler Nicht zutreffend Der angegebene Port wird bereits von einer anderen Anwendung verwendet. Versuchen Sie, einen anderen Port zu verwenden. Führen Sie die Konnektivitätsprüfung erneut aus, um zu ermitteln, ob das Problem behoben wurde.

Ein Azure-VM kann keine Verbindung mit dem zweiten Netzwerkadapter einer Azure-VM im selben virtuellen Netzwerk herstellen.

Schritt 1: Stellen Sie sicher, dass der zweite Netzwerkadapter aktiviert ist, um außerhalb des Subnetzes zu kommunizieren.

Standardmäßig sind sekundäre Netzwerkadapter (auch als Netzwerkschnittstellenkarten oder Netzwerkadapter bezeichnet) nicht für ein Standardgateway konfiguriert. Daher ist der Datenverkehrsfluss auf dem sekundären Adapter auf dasselbe Subnetz beschränkt.

Wenn Benutzer sekundäre Netzwerkadapter für die Kommunikation außerhalb ihres eigenen Subnetzes aktivieren möchten, müssen sie der Routingtabelle einen Eintrag hinzufügen, um das Gateway festzulegen. Gehen Sie hierzu folgendermaßen vor:

Öffnen Sie auf dem virtuellen Computer, auf dem der zweite Netzwerkadapter konfiguriert ist, ein Eingabeaufforderungsfenster als Administrator.

Führen Sie den folgenden Befehl aus, um den Eintrag in der Routingtabelle hinzuzufügen:

Route add 0.0.0.0 mask 0.0.0.0 -p <Gateway IP>Wenn die zweite IP-Adresse beispielsweise 192.168.0.4 lautet, sollte die Gateway-IP-Adresse 192.168.0.1 sein. Dazu müssen Sie den folgenden Befehl ausführen:

Route add 0.0.0.0 mask 0.0.0.0 -p 192.168.0.1Führen Sie „route print“ aus. Wenn der Eintrag erfolgreich hinzugefügt wird, wird ein Eintrag angezeigt, der wie folgt aussieht:

Versuchen Sie nun, eine Verbindung mit dem sekundären Netzwerkadapter herzustellen. Wenn die Verbindung weiterhin nicht erfolgreich ist, fahren Sie mit dem nächsten Schritt fort.

Schritt 2: Überprüfen Sie die NSG-Einstellungen für die Netzwerkadapter.

Überprüfen Sie für die primären und sekundären Netzwerkadapter die Standardregeln für die eingehenden Ports (Eingehendes VNET zulassen und Load Balancer zulassen) auf beiden Netzwerkadaptern. Sie sollten auch darauf achten, dass es keine übereinstimmenden Blockierungsregeln gibt, über denen eine Regel mit niedrigerer Priorität steht.

Schritt 3: Führen Sie eine Konnektivitätsprüfung für den sekundären Netzwerkadapter aus.

- Führen Sie eine Konnektivitätsprüfung für den sekundären Netzwerkadapter aus.

- Führen Sie eine Umgebungsübergreifende Konnektivitätsprüfung aus, um sicherzustellen, dass der Prozess End-to-End funktioniert.

Weitere Informationen zum Ausführen der Konnektivitätsprüfung finden Sie in den folgenden Artikeln:

Windows: Überprüfen der Konnektivität mit Azure Network Watcher mithilfe von PowerShell

Linux: Überprüfen der Konnektivität mit Azure Network Watcher mithilfe der Azure CLI 2.0.

Hier sehen Sie eine Beispielantwort:

ConnectionStatus : Unreachable

AvgLatencyInMs :

MinLatencyInMs :

MaxLatencyInMs :

ProbesSent : 100

ProbesFailed : 100

Hops : [

{

"Type": "Source",

"Id": "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb",

"Address": "10.1.1.4",

"ResourceId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGrou

ps/ContosoRG/providers/Microsoft.Network/networkInterfaces/appNic0/ipConfigurat

ions/ipconfig1",

"NextHopIds": [

"bbbbbbbb-1111-2222-3333-cccccccccccc"

],

"Issues": []

},

{

"Type": "VirtualAppliance",

"Id": "bbbbbbbb-1111-2222-3333-cccccccccccc",

"Address": "10.1.2.4",

"ResourceId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGrou

ps/ContosoRG/providers/Microsoft.Network/networkInterfaces/fwNic/ipConfiguratio

ns/ipconfig1",

"NextHopIds": [

"cccccccc-2222-3333-4444-dddddddddddd"

],

"Issues": []

},

Schritt 4: Lesen Sie die Tabelle unter Schritt 5und führen Sie die folgenden Schritte aus, um die Probleme zu beheben.

Azure VM kann keine Verbindung mit dem Internet herstellen

Schritt 1: Überprüfen Sie, ob sich der Netzwerkadapter in einem fehlerhaften Zustand befindet.

Führen Sie die folgenden Schritte aus, um den Status der NIC zu überprüfen:

Melden Sie sich beim Ressourcen Explorer-Portal an.

Wählen Sie im linken Bereich die Option Abonnements aus.

Wählen Sie im linken Bereich die Ressourcengruppe aus, zu der der betroffene Netzwerkadapter oder der virtuelle Computer gehört.

Gehen Sie zum Microsoft-Netzwerk.

Wählen Sie die Option Netzwerkschnittstellen aus.

Wählen Sie die betroffene Netzwerkschnittstelle aus.

Wählen Sie oben im Portal die Option Lesen/Schreiben aus.

Wählen Sie die Option Bearbeiten aus.

Hinweis

Nachdem Sie die Option Bearbeiten ausgewählt haben, ändert sich die Option „Beziehen“ in eine Platzieren Option.

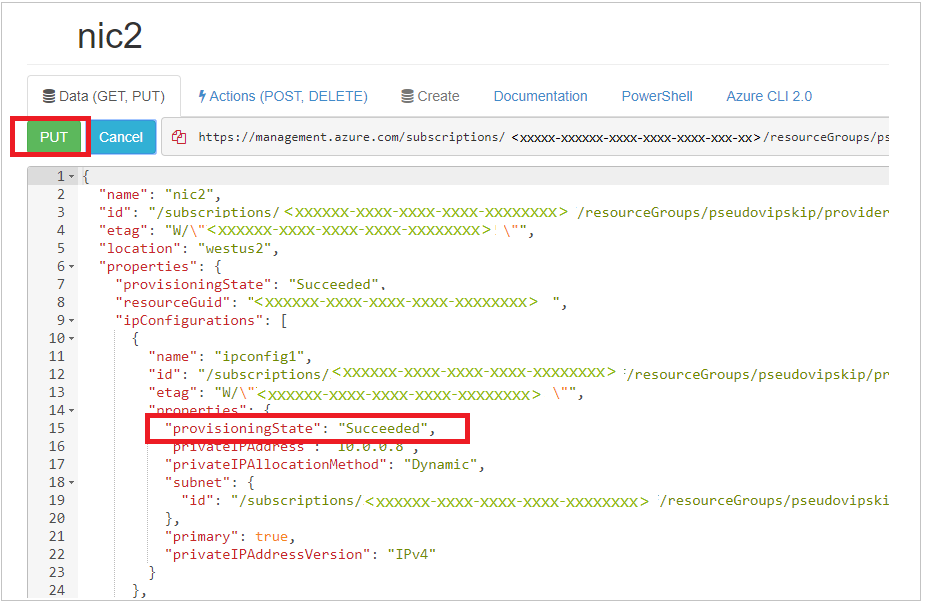

Wählen Sie die betroffene Netzwerkschnittstelle und dann die Option Put aus.

Hinweis

Nachdem Sie diese Auswahl getroffen haben, wird der ProvisioningState als wird aktualisiert angezeigt. Das gleiche Ergebnis wird in dem regulären Azure Resource Manager-Portal angezeigt. Wenn der Vorgang erfolgreich abgeschlossen wurde, ändert sich derProvisioningState-Wert wie gezeigt in Erfolgreich.

Aktualisieren Sie Ihr Portal. Der Netzwerkadapter sollte sich im Erfolgszustand befinden.

Schritt 2: Führen Sie Schritt 4 aus, um eine Konnektivitätsprüfung auszuführen.

Schritt 3: Lesen Sie die Tabelle unter Schritt 5und führen Sie die folgenden Schritte aus, um die Probleme zu beheben.

Nächste Schritte

Problembehandlung bei Konnektivitätsproblemen zwischen Azure-VMs