Aktivieren der Multi-Faktor-Authentifizierung (MFA) für P2S-VPN – Microsoft Entra ID-Authentifizierung

Wenn Sie möchten, dass Benutzer*innen vor der Gewährung des Zugriffs zur Angabe eines zweiten Authentifizierungsfaktors aufgefordert werden, können Sie Microsoft Entra-Multi-Faktor-Authentifizierung (MFA) konfigurieren. Sie können MFA auf Benutzerbasis konfigurieren oder MFA über bedingten Zugriff nutzen.

- MFA auf Benutzerbasis kann ohne zusätzliche Kosten aktiviert werden. Wenn jedoch MFA auf Benutzerbasis aktiviert wird, werden Benutzer*innen zur Authentifizierung mit dem zweiten Faktor für alle Anwendungen aufgefordert, die an den Microsoft Entra-Mandanten gebunden sind. Informationen zu den erforderlichen Schritten finden Sie unter Option 1.

- Der bedingte Zugriff ermöglicht eine differenziertere Kontrolle darüber, wie ein zweiter Faktor höher gestuft werden soll. Er kann die Zuweisung von MFA nur an VPN ermöglichen und andere Anwendungen ausschließen, die an den Microsoft Entra-Mandanten gebunden sind. Die Konfigurationsschritte finden Sie unter Option 2. Weitere Informationen zum bedingten Zugriff finden Sie unter Was ist bedingter Zugriff?.

Authentifizierung aktivieren

- Navigieren Sie zu Microsoft Entra ID > Unternehmensanwendungen > Alle Anwendungen.

- Wählen Sie auf der Seite Unternehmensanwendungen – Alle Anwendungen die Option Azure-VPN aus.

Konfigurieren von Anmeldeeinstellungen

Konfigurieren Sie auf der Seite Azure-VPN – Eigenschaften die Anmeldeeinstellungen.

- Legen Sie Aktiviert für die Benutzeranmeldung? auf Ja fest. Bei dieser Einstellung können sich alle Benutzer im AD-Mandanten erfolgreich mit dem VPN verbinden.

- Legen Sie Benutzerzuweisung erforderlich? auf Ja fest, wenn Sie die Anmeldung auf Benutzer beschränken möchten, die über Berechtigungen für das Azure-VPN verfügen.

- Speichern Sie die Änderungen.

Option 1: Zugriff pro Benutzer

Öffnen der MFA-Seite

- Melden Sie sich beim Azure-Portal an.

- Navigieren Sie zu Microsoft Entra ID > Benutzer.

- Wählen Sie auf der Seite Benutzer – Alle Benutzer die Option MFA pro Benutzer aus, um die Seite Multi-Faktor-Authentifizierung pro Benutzer zu öffnen.

Benutzer auswählen

- Wählen Sie auf der Seite Multi-Factor Authentication die Benutzer aus, für die Sie MFA aktivieren möchten.

- Wählen Sie MFA aktivieren aus.

Option 2: bedingter Zugriff

Der bedingte Zugriff ermöglicht eine differenzierte Zugriffssteuerung auf Anwendungsbasis. Für die Nutzung des bedingten Zugriffs sollten Sie mindestens eine Microsoft Entra ID P1- oder P2-Lizenz auf die Benutzer*innen anwenden, die den Regeln des bedingten Zugriffs unterliegen. Weitere Informationen finden Sie unter Was ist bedingter Zugriff?.

Navigieren Sie zur Seite Microsoft Entra ID – Unternehmensanwendungen – Alle Anwendungen, und wählen Sie Azure VPN aus.

- Klicken Sie auf Bedingter Zugriff.

- Klicken Sie auf Neue Richtlinie, um den Bereich Neu zu öffnen.

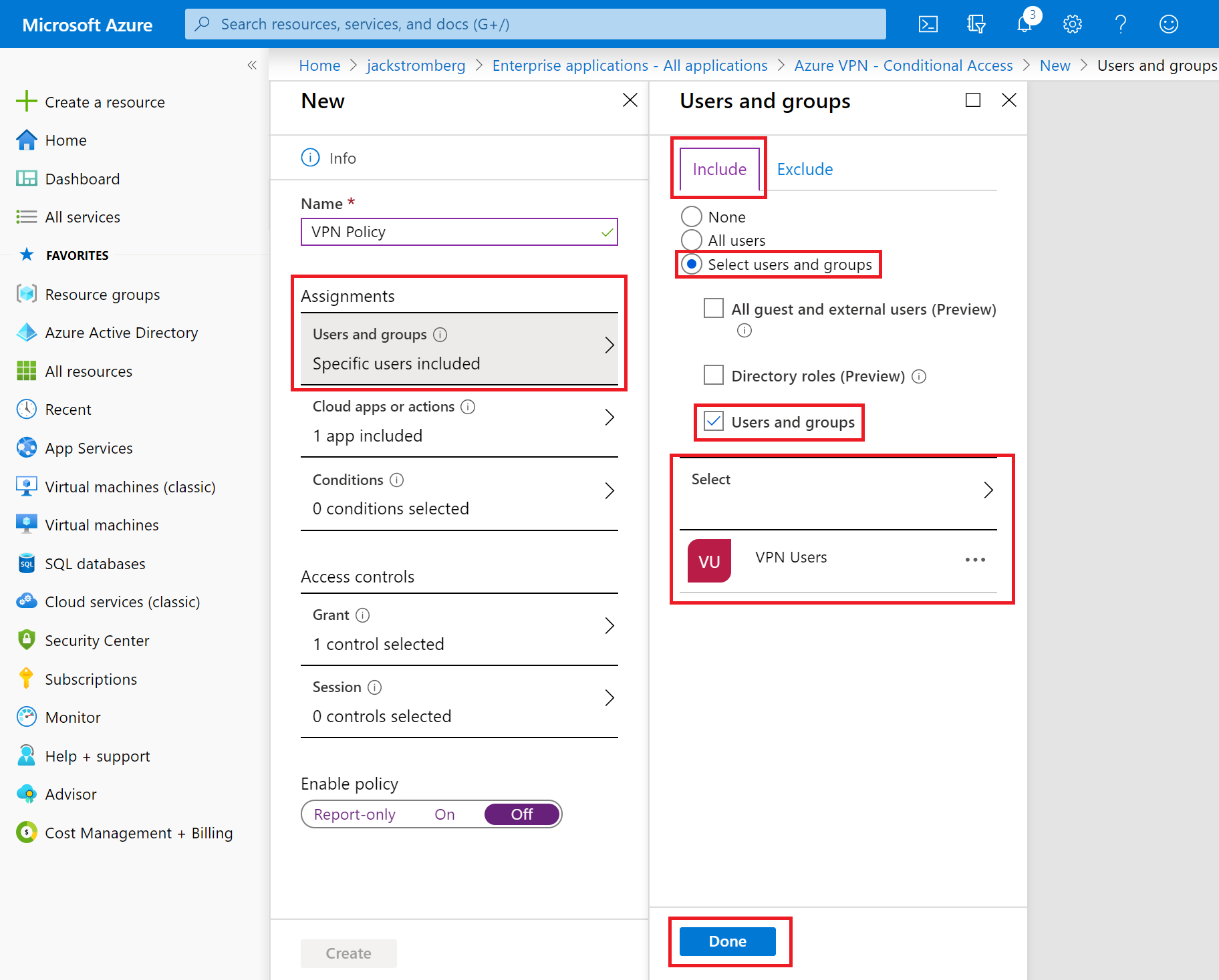

Navigieren Sie im Bereich Neu zu Zuweisungen -> Benutzer und Gruppen. Auf der Registerkarte Benutzer und Gruppen > Einschließen:

- Wählen Sie Benutzer und Gruppen auswählen.

- Aktivieren Sie Benutzer und Gruppen.

- Klicken Sie auf Auswählen, um eine Gruppe oder eine Gruppe von Benutzern auszuwählen, für die MFA gelten soll.

- Klicken Sie auf Fertig.

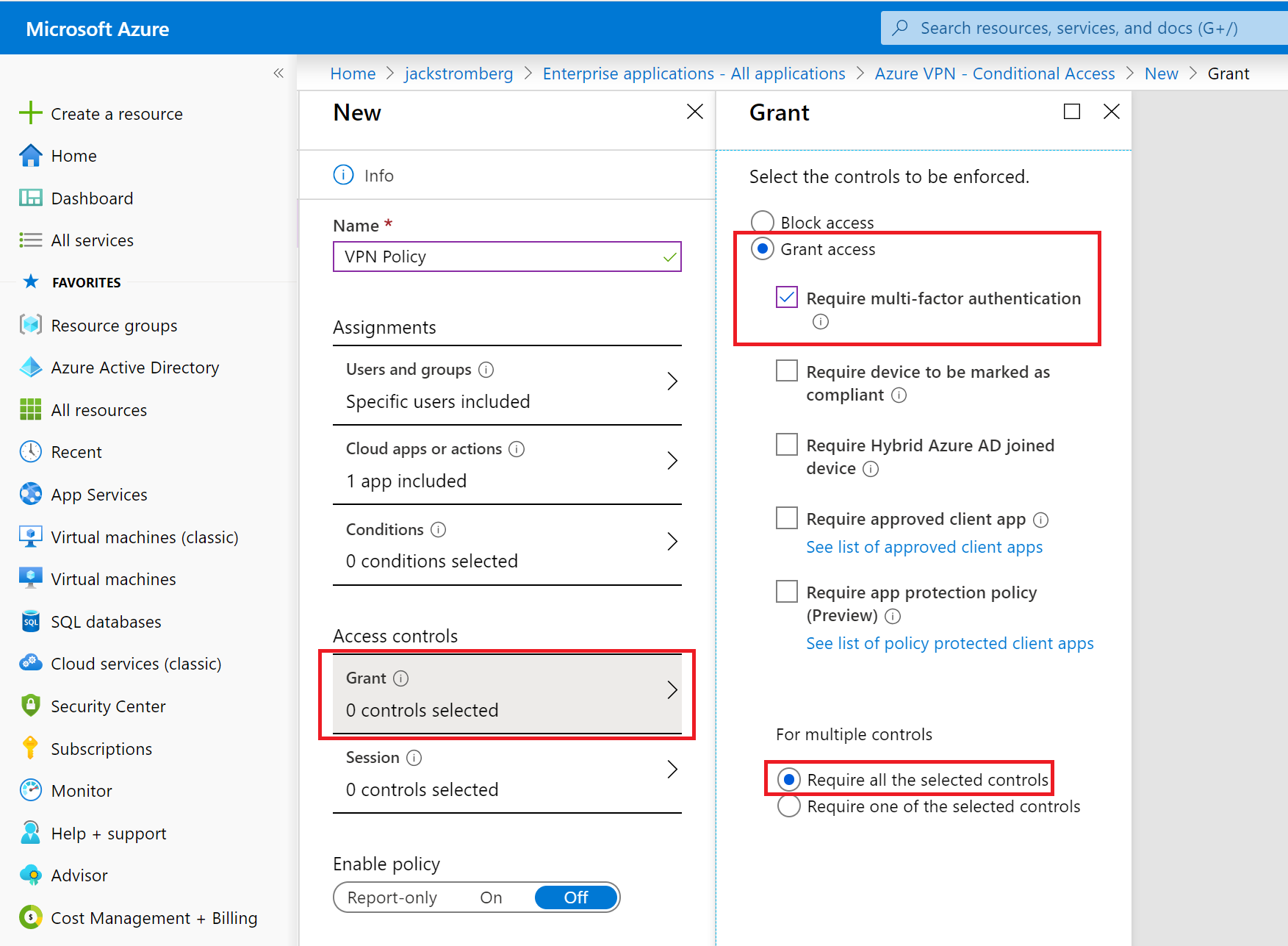

Navigieren Sie im Bereich Neu zum Bereich Zugriffssteuerungen > Gewähren:

- Klicken Sie auf Zugriff gewähren.

- Aktivieren Sie Mehrstufige Authentifizierung erforderlich.

- Aktivieren Sie Alle ausgewählten Kontrollen anfordern.

- Klicken Sie auf Auswählen.

Gehen Sie im Abschnitt Richtlinie aktivieren wie folgt vor:

- Wählen Sie Ein aus.

- Wählen Sie Erstellen aus, um die Richtlinie zu erstellen.

Nächste Schritte

Um eine Verbindung mit Ihrem virtuellen Netzwerk herzustellen, müssen Sie ein VPN-Clientprofil erstellen und konfigurieren. Weitere Informationen finden Sie unter Konfigurieren der Microsoft Entra-Authentifizierung für eine Point-to-Site-Verbindung mit Azure.