Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

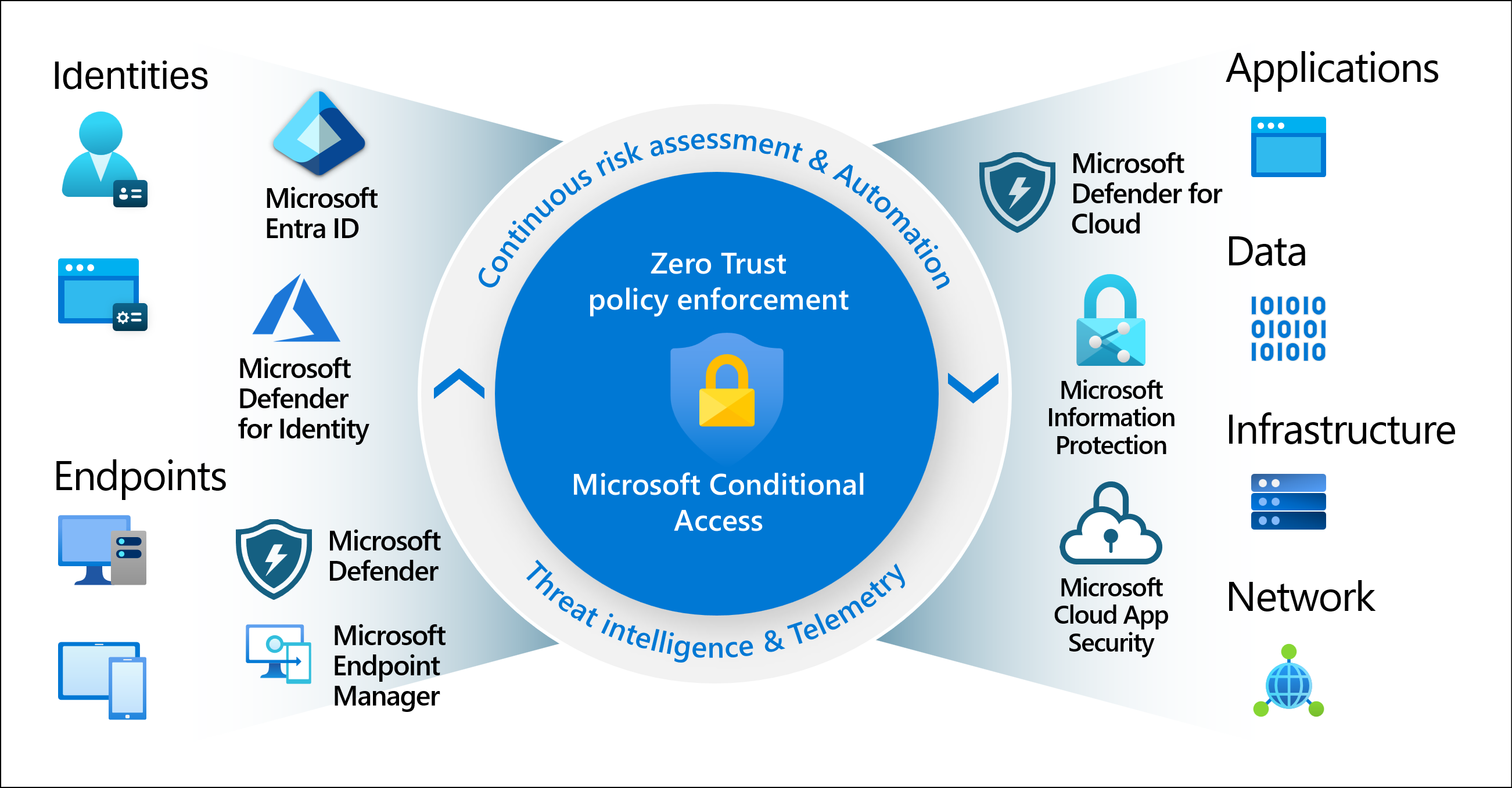

Moderne Sicherheit geht über die Grenzen des Netzwerks einer Organisation hinaus und umfasst auch die Identität von Benutzern und Geräten. Unternehmen verwenden jetzt im Rahmen ihrer Entscheidungen über die Zugriffskontrolle identitätsgesteuerte Signale. Microsoft Entra bedingter Zugriff vereint Signale, um Entscheidungen zu treffen und Organisationsrichtlinien durchzusetzen. Bedingter Zugriff ist das Zero Trust-Richtlinienmodul von Microsoft, das Signale aus verschiedenen Quellen berücksichtigt, wenn Richtlinienentscheidungen durchgesetzt werden.

Diagramm, das das Konzept von Signalen für bedingten Zugriff sowie Entscheidung zur Durchsetzung von Organisationsrichtlinien zeigt.

Richtlinien für bedingten Zugriff am einfachsten sind if-then-Anweisungen: Wenn ein Benutzer auf eine Ressource zugreifen möchte, muss er eine Aktion ausführen. Beispiel: Wenn ein Benutzer auf eine Anwendung oder einen Dienst wie Microsoft 365 zugreifen möchte, muss er eine mehrstufige Authentifizierung durchführen, um Zugriff zu erhalten.

Administratoren stehen vor zwei primären Zielen:

- Schaffen von Bedingungen für Benutzer, unter denen sie an jedem Ort und zu jeder Zeit produktiv sein können

- Schützen der Ressourcen einer Organisation

Verwenden Sie Richtlinien für bedingten Zugriff, um bei Bedarf die richtigen Zugriffssteuerungen anzuwenden, um Ihre Organisation sicher zu halten und die Produktivität nicht zu beeinträchtigen.

Wichtig

Richtlinien für den bedingten Zugriff werden durchgesetzt, wenn die First-Factor-Authentifizierung abgeschlossen ist. Bedingter Zugriff ist nicht für die Front-Line-Verteidigung einer Organisation für Szenarien wie Denial-of-Service -Angriffe (DoS) vorgesehen, kann jedoch Signale von diesen Ereignissen verwenden, um den Zugriff zu bestimmen.

Häufige Signale

Bedingter Zugriff verwendet Signale aus verschiedenen Quellen, um Zugriffsentscheidungen zu treffen.

Einige dieser Signale umfassen:

- Benutzer, Gruppe oder Agent

- Richtlinien können auf bestimmte Benutzer, Gruppen und Agents (Vorschau) ausgerichtet werden, sodass Administratoren präzise Kontrolle über den Zugriff erhalten.

- Die Unterstützung für Agent-Identitäten und Agentenbenutzer erweitert die Zero-Trust-Prinzipien auf KI-Workloads.

- IP-Standortinformationen

- Organisationen können IP-Adressbereiche erstellen, die beim Treffen von Richtlinienentscheidungen verwendet werden können.

- Administratoren können ganze Länder/Regionen-IP-Bereiche angeben, um Datenverkehr zu blockieren oder zuzulassen.

- Gerät

- Benutzer mit Geräten, die auf bestimmten Plattformen laufen oder mit einem bestimmten Status gekennzeichnet sind, können beim Erzwingen von Richtlinien für den bedingten Zugriff verwendet werden.

- Verwenden Sie Filter für Geräte, um Richtlinien auf bestimmte Geräte wie Arbeitsstationen mit privilegiertem Zugriff anzuwenden.

- Application

- Lösen Sie unterschiedliche bedingte Zugriffsrichtlinien aus, wenn Benutzer versuchen, auf bestimmte Anwendungen zuzugreifen.

- Wenden Sie Richtlinien auf herkömmliche Cloud-Apps, lokale Anwendungen und Agentressourcen an.

- Echtzeit- und berechnete Risikoerkennung

- Integriert Signale von Microsoft Entra ID Protection, um riskante Benutzer, Anmeldeverhalten und Agentaktivitäten zu identifizieren und zu beheben.

-

Microsoft Defender for Cloud Apps

- Überwacht und steuert den Benutzeranwendungszugriff und Sitzungen in Echtzeit. Diese Integration verbessert die Sichtbarkeit und Kontrolle über den Zugriff und die Aktivitäten in Ihrer Cloudumgebung.

Häufige Entscheidungen

- Der Zugriff blockieren ist die restriktivste Entscheidung.

- Gewähren von Zugriff

- Eine weniger restriktive Entscheidung, die eine oder mehrere der folgenden Optionen erfordern kann:

- Vorschreiben von Multi-Faktor-Authentifizierung

- Authentifizierungsstärke anfordern

- Festlegen, dass das Gerät als konform gekennzeichnet wird

- Anfordern eines Microsoft Entra hybrid-verbundenen Geräts

- Anfordern einer genehmigten Client-App

- Erfordern einer App-Schutzrichtlinie

- Kennwortänderung erforderlich

- Nutzungsbedingungen erforderlich machen

Häufig verwendete Richtlinien

Viele Organisationen haben allgemeine Zugriffsbedenken, bei denen Richtlinien für bedingten Zugriff hilfreich sein können, z. B.:

- Erzwingen der Multi-Faktor-Authentifizierung für Benutzer mit Administratorrollen

- Erfordern der mehrstufigen Authentifizierung für Azure Verwaltungsaufgaben

- Blockieren von Anmeldungen für Benutzer, die versuchen, ältere Authentifizierungsprotokolle zu verwenden

- Anfordern vertrauenswürdiger Speicherorte für die Registrierung von Sicherheitsinformationen

- Blockieren oder Gewähren von Zugriff von bestimmten Standorten aus

- Blockieren riskanter Anmeldeverhalten

- Erzwingen von von der Organisation verwalteten Geräten für bestimmte Anwendungen

Administratoren können Richtlinien von Grund auf neu erstellen oder mit einer Vorlagenrichtlinie im Portal oder mithilfe der Microsoft Graph-API beginnen.

Admin Erfahrung

Administratoren mit mindestens dem Security Reader Rolle finden bedingten Zugriff im Microsoft Entra Admin Center unter Entra ID>Conditional Access.

Auf der Seite "Übersicht" wird eine Zusammenfassung der letzten Aktivitäten angezeigt, die sich auf Richtlinien für bedingten Zugriff beziehen. Hier können Sie sehen, wie viele Richtlinien aktiviert sind im Vergleich zu nur Bericht, sowie Agenten- und Benutzeraktivitäten, Anwendungen, Geräte und allgemeine Sicherheitswarnungen mit Vorschlägen. Screenshot der Übersichtsseite für bedingten Zugriff.

Auf der Registerkarte " Abdeckung " wird eine Zusammenfassung der Anwendungen mit und ohne Richtlinienabdeckung für bedingten Zugriff in den letzten sieben Tagen angezeigt. Screenshot der Registerkarte "Abdeckung für bedingten Zugriff" mit Anwendungsrichtlinienabdeckung.

Auf der Seite "Richtlinien" werden alle Richtlinien in Ihrem Mandanten aufgelistet, einschließlich nur zum Berichten vorgesehener Richtlinien und Richtlinien, die vom Optimierungsagent für bedingten Zugriff (falls zutreffend) erstellt wurden. Optionen zum Filtern, Anzeigen von "Was wäre-wenn"-Szenarien und Erstellen neuer Richtlinien finden Sie hier. Screenshot der Seite "Bedingter Zugriff" mit Richtlinienliste.

Agent zur Optimierung des bedingten Zugriffs

Der Conditional Access Optimization Agent mit Microsoft Security Copilot schlägt neue Richtlinien und Änderungen an vorhandenen Richtlinien basierend auf Zero Trust Prinzipien und bewährten Microsoft-Methoden vor. Wenden Sie mit einem Klick den Vorschlag an, um eine Richtlinie für bedingten Zugriff automatisch zu aktualisieren oder zu erstellen. Der Agent benötigt mindestens die Microsoft Entra ID P1-Lizenz und security compute units (SCU).

Lizenzanforderungen

Für die Verwendung dieses Features sind Microsoft Entra ID P1-Lizenzen erforderlich. Um die passende Lizenz für Ihre Anforderungen zu finden, lesen Sie Vergleich der allgemein verfügbaren Funktionen von Microsoft Entra ID.

Kunden mit Microsoft 365 Business Premium-Lizenzen können auch Features für bedingten Zugriff verwenden.

Andere Produkte und Features, die mit Richtlinien für bedingten Zugriff interagieren, erfordern eine entsprechende Lizenzierung für diese Produkte und Features, einschließlich Microsoft Entra Workload ID, Microsoft Entra ID Protection und Microsoft Purview.

Wenn die für bedingten Zugriff erforderlichen Lizenzen ablaufen, werden Richtlinien nicht automatisch deaktiviert oder gelöscht. Mit diesem gleitenden Übergang können Kunden von Richtlinien für bedingten Zugriff abwandern, ohne dass sich unerwartet der Sicherheitsstatus ändert. Sie können verbleibende Richtlinien anzeigen und löschen, aber sie können sie nicht aktualisieren.

Sicherheitsstandardwerte helfen beim Schutz vor identitätsbezogenen Angriffen und sind für alle Kunden verfügbar.

Zero Trust

Mit diesem Feature können Organisationen ihre Identities mit den drei Leitprinzipien einer Zero Trust Architektur ausrichten:

- Explizit verifizieren

- Verwenden der geringsten Rechte

- Von einer Sicherheitsverletzung ausgehen

Weitere Informationen zu Zero Trust und anderen Möglichkeiten zum Ausrichten Ihrer Organisation an die Leitprinzipien finden Sie im Zero Trust Guidance Center.

Nächste Schritte

Planen Sie Ihre Bereitstellung für bedingten Zugriff