Konfigurieren des P2S-VPN-Gateways für die Microsoft Entra ID-Authentifizierung: Microsoft-registrierter Client-App

In diesem Artikel können Sie Ihr P2S-VPN-Gateway (Point-to-Site) für die Microsoft Entra ID-Authentifizierung mithilfe der neuen von Microsoft registrierten Azure VPN-Client-App-ID konfigurieren.

Hinweis

Die Schritte in diesem Artikel gelten für die Microsoft Entra ID-Authentifizierung mithilfe der neuen von Microsoft registrierten Azure VPN-Client-App-ID und den zugehörigen Zielgruppenwerten. Dieser Artikel gilt nicht für die ältere, manuell registrierte Azure VPN-Client-App für Ihren Mandanten. Die manuell registrierten Azure VPN-Clientschritte finden Sie unter Konfigurieren von P2S mithilfe manuell registrierter VPN-Clients.

Das VPN-Gateway unterstützt jetzt eine neue von Microsoft registrierte App-ID und entsprechende Zielgruppenwerte für die neuesten Versionen des Azure VPN-Clients. Wenn Sie ein P2S-VPN-Gateway mit den neuen Zielgruppenwerten konfigurieren, überspringen Sie den manuellen Registrierungsprozess der Azure VPN-Client-App für Ihren Microsoft Entra-Mandanten. Die App-ID wurde bereits erstellt und Ihr Mandant kann sie automatisch ohne zusätzliche Registrierungsschritte verwenden. Dieser Vorgang ist sicherer als die manuelle Registrierung des Azure VPN-Clients, da Sie die App nicht autorisieren oder Berechtigungen über die Rolle des Unternehmensadministrators zuweisen müssen.

Zuvor mussten Sie die Azure VPN-Client-App manuell mit Ihrem Microsoft Entra-Mandanten registrieren (integrieren). Beim Registrieren der Client-App wird eine App-ID erstellt, welche die Identität der Azure VPN-Clientanwendung darstellt und eine Autorisierung mithilfe der Rolle „Globaler Administrator“ erfordert. Um den Unterschied zwischen den Anwendungsobjekttypen besser zu verstehen, finden Sie weitere Informationen unter Wie und warum Anwendungen zu Microsoft Entra ID hinzugefügt werden.

Wenn möglich, empfehlen wir, neue P2S-Gateways mit der von Microsoft registrierten Azure VPN-Client-App-ID und den entsprechenden Zielgruppenwerten zu konfigurieren, anstatt die Azure VPN-Client-App manuell bei Ihrem Mandanten zu registrieren. Wenn Sie über ein zuvor konfiguriertes Azure VPN-Gateway verfügen, das die Microsoft Entra ID-Authentifizierung verwendet, können Sie das Gateway und die Clients aktualisieren, um die neue von Microsoft registrierte App-ID zu nutzen. Das Aktualisieren des P2S-Gateways mit dem neuen Zielgruppenwert ist erforderlich, wenn Linux-Clients eine Verbindung herstellen sollen. Der Azure VPN-Client für Linux ist nicht abwärtskompatibel mit den älteren Zielgruppenwerten.

Wenn Sie über ein vorhandenes P2S-Gateway verfügen, das Sie aktualisieren möchten, um einen neuen Zielgruppenwert zu verwenden, lesen Sie Ändern der Zielgruppe für ein P2S-VPN-Gateway. Wenn Sie einen benutzerdefinierten Zielgruppenwert erstellen oder ändern möchten, lesen Sie die Informationen unter Erstellen einer benutzerdefinierten Zielgruppen-App-ID für P2S-VPN. Wenn Sie den Zugriff auf P2S basierend auf Benutzern und Gruppen konfigurieren oder einschränken möchten, lesen Sie Szenario: Konfigurieren des P2S-VPN-Zugriffs basierend auf Benutzern und Gruppen.

Überlegungen und Einschränkungen

Ein P2S-VPN-Gateway kann nur einen Zielgruppenwert unterstützen. Es kann nicht mehrere Zielgruppenwerte gleichzeitig unterstützen.

Zurzeit unterstützt die neuere von Microsoft registrierte App-ID nicht so viele Zielgruppenwerte wie die ältere, manuell registrierte App. Wenn Sie einen Zielgruppenwert für einen anderen Wert als Azure Public oder Custom benötigen, verwenden Sie die ältere manuell registrierte Methode und Werte.

Der Azure VPN-Client für Linux ist nicht abwärtskompatibel mit P2S-Gateways, die für die Verwendung der älteren Zielgruppenwerte konfiguriert sind, die an der manuell registrierten App ausgerichtet sind. Der Azure VPN-Client für Linux unterstützt benutzerdefinierte Zielgruppenwerte.

-

Es ist zwar möglich, dass der Azure VPN-Client für Linux möglicherweise auf anderen Linux-Distributionen und -Versionen funktioniert, der Azure VPN-Client für Linux wird jedoch nur in den folgenden Versionen unterstützt:

- Ubuntu 20.04

- Ubuntu 22.04

Der Azure VPN-Client für macOS und Windows ist abwärtskompatibel mit P2S-Gateways, die für die Verwendung der älteren Zielgruppenwerte konfiguriert sind, die mit der manuell registrierten App übereinstimmen. Sie können auch benutzerdefinierte Zielgruppenwerte mit diesen Clients verwenden.

Azure VPN-Client: Zielgruppenwerte

In der folgenden Tabelle sind die Versionen des Azure VPN-Clients aufgeführt, die für jede App-ID und die entsprechenden verfügbaren Zielgruppenwerte unterstützt werden.

| App-ID | Unterstützte Zielgruppenwerte | Unterstützte Clients |

|---|---|---|

| Bei Microsoft registriert | - Azure Public: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux – Windows - macOS |

| Manuell registriert | - Azure Public: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Deutschland: 538ee9e6-310a-468d-afef-ea97365856a9- Microsoft Azure, betrieben von 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

– Windows - macOS |

| Benutzerdefiniert | <custom-app-id> |

- Linux – Windows - macOS |

Point-to-Site-Workflow

Für die erfolgreiche Konfiguration einer P2S-Verbindung mit der Microsoft Entra ID-Authentifizierung ist eine Abfolge von Schritten erforderlich.

Dieser Artikel hilft Ihnen bei Folgendem:

- Überprüfen Sie Ihren Mandanten.

- Konfigurieren Sie das VPN-Gateway mit den entsprechenden erforderlichen Einstellungen.

- Generieren Sie das VPN-Clientkonfigurationspaket und laden Sie es herunter.

Die Artikel im Abschnitt Nächste Schritte helfen Ihnen:

- Laden Sie den Azure VPN-Client auf den Clientcomputer herunter.

- Konfigurieren Sie den Client mithilfe der Einstellungen aus dem VPN-Clientkonfigurationspaket.

- Verbinden

Voraussetzungen

Für diesen Artikel wird Folgendes vorausgesetzt:

Ein VPN-Gateway

Bestimmte Gatewayoptionen sind nicht mit P2S-VPN-Gateways kompatibel, welche die Microsoft Entra ID-Authentifizierung verwenden. Das VPN-Gateway kann die Standard-SKU oder einen richtlinienbasierten VPN-Typ nicht verwenden. Weitere Informationen zu Gateway-SKUs finden Sie unter Informationen zu Gateway-SKUs. Weitere Informationen zum VPN-Typ finden Sie unter VPN-Gatewayeinstellungen.

Wenn Sie noch nicht über ein funktionierendes VPN-Gateway verfügen, das mit der Microsoft Entra ID-Authentifizierung kompatibel ist, lesen Sie das Erstellen und Verwalten eines VPN-Gateways – Azure-Portal. Erstellen Sie ein kompatibles VPN-Gateway, und kehren Sie zu diesem Artikel zurück, um P2S-Einstellungen zu konfigurieren.

Ein Microsoft Entra-Mandant

- Die Schritte in diesem Artikel erfordern einen Microsoft Entra-Mandanten. Weitere Informationen finden Sie unter Erstellen eines neuen Mandanten in der Microsoft Entra ID.

Hinzufügen des VPN-Clientadresspools

Der Clientadresspool ist ein Bereich privater IP-Adressen, die Sie angeben. Den Clients, die eine Verbindung über ein P2S-VPN herstellen, wird dynamisch eine IP-Adresse aus diesem Bereich zugewiesen. Verwenden Sie einen privaten IP-Adressbereich, der sich nicht mit dem lokalen Standort überschneidet, aus dem Sie Verbindungen herstellen möchten. Der Bereich darf sich auch nicht mit dem VNET überschneiden, mit dem Sie Verbindungen herstellen möchten. Wenn Sie mehrere Protokolle konfigurieren und SSTP eines der Protokolle ist, wird der konfigurierte Adresspool gleichmäßig auf die konfigurierten Protokolle aufgeteilt.

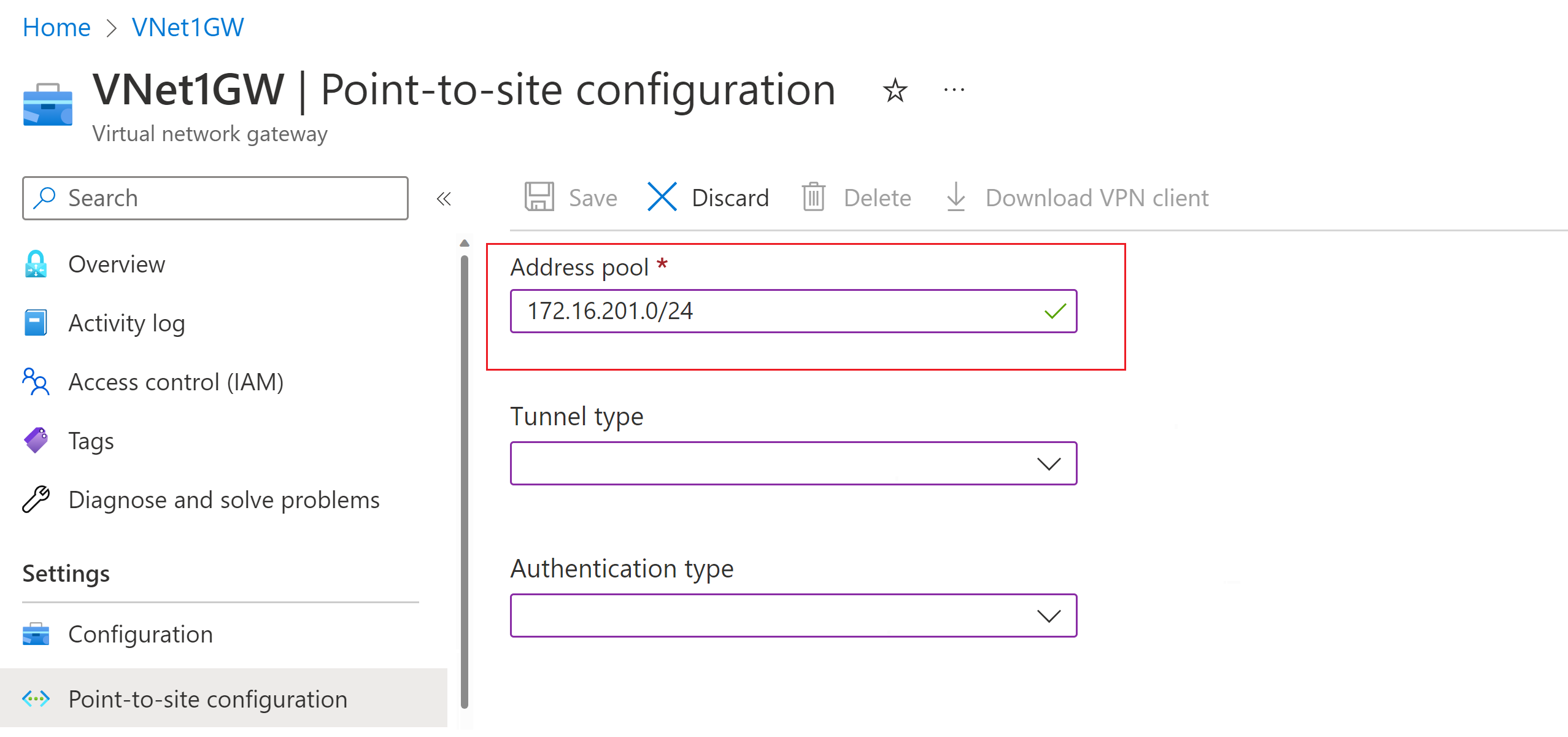

Navigieren Sie im Azure-Portal zu Ihrem VPN Gateway.

Wählen Sie auf der Seite für Ihr Gateway im linken Bereich Point-to-Site-Konfiguration aus.

Klicken Sie auf Jetzt konfigurieren, um die Konfigurationsseite zu öffnen.

Fügen Sie auf der Seite Point-to-Site-Konfiguration im Feld Adresspool den privaten IP-Adressbereich hinzu, den Sie verwenden möchten. VPN-Clients wird aus dem von Ihnen angegebenen Bereich dynamisch eine IP-Adresse zugewiesen. Der Wert der kleinstmöglichen Subnetzmaske beträgt 29 Bit für die Aktiv/Passiv-Konfiguration und 28 Bit für die Aktiv/Aktiv-Konfiguration.

Fahren Sie mit dem nächsten Abschnitt fort, um weitere Einstellungen zu konfigurieren.

Konfigurieren des Tunneltyps und der Authentifizierung

Wichtig

Das Azure-Portal durchläuft gerade einen Aktualisierungsprozess, bei dem die Felder für Azure Active Directory auf Entra umgestellt werden. Wenn auf Microsoft Entra ID verwiesen wird und diese Werte noch nicht im Portal angezeigt werden, können Sie Azure Active Directory-Werte auswählen.

Suchen Sie die Mandanten-ID des Verzeichnisses, das Sie für die Authentifizierung verwenden möchten. Unterstützung beim Suchen Ihrer Mandanten-ID finden Sie unter Ermitteln Ihrer Microsoft Entra-Mandanten-ID.

Konfigurieren Sie Tunneltyp- und Authentifizierungswerte.

Konfigurieren Sie die folgenden Werte:

- Adresspool: Clientadresspool

- Tunneltyp: OpenVPN (SSL)

- Authentifizierungstyp: Microsoft Entra ID

Verwenden Sie für Werte von Microsoft Entra ID die folgenden Richtlinien für die Werte von Mandant, Zielgruppe und Aussteller. Ersetzen Sie {Microsoft ID Entra Tenant ID} durch Ihre Mandanten-ID, und achten Sie darauf, dass Sie {} aus den Beispielen entfernen, wenn Sie diesen Wert ersetzen.

Mandant: TenantID für den Microsoft Entra-Mandanten. Geben Sie die Mandanten-ID ein, die Ihrer Konfiguration entspricht. Stellen Sie sicher, dass die Mandanten-URL keinen umgekehrten Schrägstrich (

\) am Ende aufweist. Der Schrägstrich ist zulässig.- Öffentliches Azure:

https://login.microsoftonline.com/{Microsoft ID Entra Tenant ID}

- Öffentliches Azure:

Zielgruppe: Der entsprechende Wert für die von Microsoft registrierte Azure VPN-Client-App-ID. Benutzerdefinierte Zielgruppe wird auch für dieses Feld unterstützt.

- Öffentliches Azure:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8

- Öffentliches Azure:

Aussteller: URL des Sicherheitstokendiensts. Fügen Sie einen nachgestellten Schrägstrich am Ende des Werts für Aussteller ein. Andernfalls könnte die Verbindung fehlschlagen. Beispiel:

https://sts.windows.net/{Microsoft ID Entra Tenant ID}/

Sie müssen nicht auf Administratorzustimmung für die Azure VPN-Clientanwendung erteilen klicken. Dieser Link dient nur für manuell registrierte VPN-Clients, welche die älteren Benutzergruppenwerte verwenden. Es öffnet eine Seite im Azure-Portal.

Nachdem Sie die Konfiguration von Einstellungen abgeschlossen haben, klicken Sie oben auf der Seite auf Speichern.

Laden Sie das Profilkonfigurationspaket für den VPN-Client herunter

In diesem Abschnitt generieren Sie das Profilkonfigurationspaket für Azure VPN Client und laden es herunter. Dieses Paket enthält die Einstellungen, mit denen Sie das Azure VPN Client-Profil auf Clientcomputern konfigurieren können.

Klicken Sie oben auf der Seite Point-to-Site-Konfiguration auf VPN-Client herunterladen. Es dauert einige Minuten, bis das Clientkonfigurationspaket generiert wird.

In Ihrem Browser wird ein Hinweis angezeigt, dass eine Clientkonfigurationsdatei im ZIP-Format verfügbar ist. Sie hat denselben Namen wie Ihr Gateway.

Extrahieren Sie die heruntergeladene ZIP-Datei.

Navigieren Sie zum entzippten Ordner „AzureVPN“.

Notieren Sie sich den Speicherort der Datei „azurevpnconfig.xml“. Die Datei „azurevpnconfig.xml“ enthält die Einstellung für die VPN-Verbindung. Sie können diese Datei auch per e-Mail oder anderweitig an alle Benutzer verteilen, die eine Verbindung herstellen müssen. Der oder die Benutzer*in benötigt gültige Microsoft Entra ID-Anmeldeinformationen, um erfolgreich eine Verbindung herstellen zu können.

Konfigurieren von Azure VPN Client

Als Nächstes untersuchen Sie das Profilkonfigurationspaket, konfigurieren den Azure VPN-Client für die Clientcomputer und stellen eine Verbindung mit Azure her. Weitere Informationen finden Sie in den Artikeln, die im Abschnitt „Nächste Schritte“ aufgeführt sind.

Nächste Schritte

Konfigurieren Sie den Azure VPN-Client.