Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

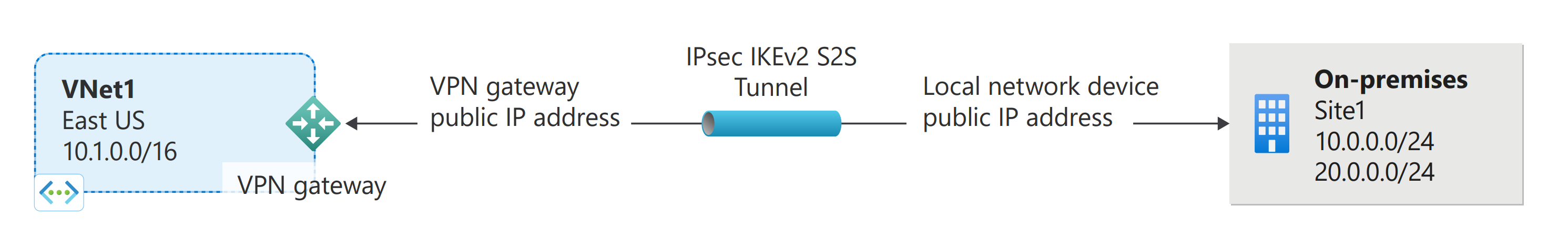

In diesem Artikel erfahren Sie, wie Sie PowerShell zum Erstellen einer Site-to-Site-VPN Gateway-Verbindung zwischen Ihrem lokalen Netzwerk und einem virtuellen Netzwerk (VNet) verwenden.

Eine Site-to-Site-VPN-Gateway-Verbindung wird verwendet, um Ihr lokales Netzwerk über einen IPsec/IKE-VPN-Tunnel (IKEv1 oder IKEv2) mit einem virtuellen Azure-Netzwerk zu verbinden. Für diese Art von Verbindung wird ein lokales VPN-Gerät benötigt, dem eine extern zugängliche, öffentliche IP-Adresse zugewiesen ist. Mithilfe der in diesem Artikel beschriebenen Schritte wird eine Verbindung zwischen dem VPN-Gateway und dem lokalen VPN-Gerät unter Verwendung eines gemeinsamen Schlüssels hergestellt. Weitere Informationen zu VPN-Gateways finden Sie unter "Informationen zum VPN-Gateway".

Voraussetzungen

Vergewissern Sie sich vor Beginn der Konfiguration, dass Ihre Umgebung die folgenden Kriterien erfüllt:

Stellen Sie sicher, dass Sie über ein funktionierendes routingbasiertes VPN-Gateway verfügen. Informationen zum Erstellen eines VPN-Gateways finden Sie unter Erstellen eines VPN-Gateways.

Falls Sie nicht mit den IP-Adressbereichen in Ihrer lokalen Netzwerkkonfiguration vertraut sind, wenden Sie sich an eine Person, die Ihnen diese Informationen zur Verfügung stellen kann. Beim Erstellen dieser Konfiguration müssen Sie die Präfixe für die IP-Adressbereiche angeben, die Azure an Ihren lokalen Standort weiterleitet. Keines der Subnetze Ihres lokalen Netzwerks darf sich mit den Subnetzen des virtuellen Netzwerks überschneiden, mit dem Sie eine Verbindung herstellen möchten.

VPN-Geräte:

- Achten Sie darauf, dass Sie über ein kompatibles VPN-Gerät und eine Person verfügen, die es konfigurieren kann. Weitere Informationen zu kompatiblen VPN-Geräten und zur Gerätekonfiguration finden Sie unter "Informationen zu VPN-Geräten".

- Überprüfen Sie, ob Ihr VPN-Gerät Gateways im Aktiv/Aktiv-Modus unterstützt. In diesem Artikel wird ein VPN-Gateway im Aktiv/Aktiv-Modus erstellt, das für hochverfügbare Konnektivität empfohlen wird. Der Aktiv/Aktiv-Modus gibt an, dass beide Gateway-VM-Instanzen aktiv sind. Dieser Modus erfordert zwei öffentliche IP-Adressen, eine für jede Gateway-VM-Instanz. Sie konfigurieren Ihr VPN-Gerät so, dass es eine Verbindung mit der IP-Adresse für jede Gateway-VM-Instanz herstellt.

Wenn Ihr VPN-Gerät diesen Modus nicht unterstützt, aktivieren Sie diesen Modus nicht für Ihr Gateway. Weitere Informationen finden Sie unter Entwerfen hochverfügbarer Konnektivität für standortübergreifende Verbindungen und VNet-zu-VNet-Verbindungen und Informationen zu VPN-Gateways im Aktiv/Aktiv-Modus.

Wenn sich Ihr VNet-Gateway und das lokale Netzwerkgateway in verschiedenen Abonnements und Mandanten befinden, müssen Sie geringfügig unterschiedliche Schritte ausführen. Überprüfen Sie die Verbindungen mit verschiedenen Mandanten und verschiedenen Abonnements.

Azure PowerShell

In diesem Artikel werden PowerShell-Cmdlets verwendet. Um die Cmdlets auszuführen, können Sie Azure Cloud Shell verwenden. Cloud Shell ist eine kostenlose interaktive Shell, mit der Sie die Schritte in diesem Artikel ausführen können. Sie verfügt über allgemeine vorinstallierte Tools und ist für die Verwendung mit Ihrem Konto konfiguriert.

Um Cloud Shell zu öffnen, wählen Sie einfach "Cloudshell öffnen" in der oberen rechten Ecke eines Codeblocks aus. Sie können Cloud Shell auch auf einer separaten Browserregisterkarte öffnen, indem Sie zu https://shell.azure.com/powershell navigieren. Wählen Sie "Kopieren " aus, um die Codeblöcke zu kopieren, sie in Cloud Shell einzufügen, und wählen Sie die EINGABETASTE aus, um sie auszuführen.

Sie können die Azure PowerShell-Cmdlets auch lokal auf Ihrem Computer installieren und ausführen. PowerShell-Cmdlets werden regelmäßig aktualisiert. Wenn Sie nicht die aktuelle Version installiert haben, kann es bei Verwendung der in den Anweisungen angegebenen Werte zu Fehlern kommen. Verwenden Sie das Cmdlet Get-Module -ListAvailable Az, um die auf Ihrem Computer installierten Azure PowerShell-Versionen zu ermitteln. Informationen zum Installieren oder Aktualisieren finden Sie unter Installieren des Azure PowerShell-Moduls.

Erstellen eines Gateways für das lokale Netzwerk

Mit dem Gateway des lokalen Netzwerks (LNG) ist normalerweise Ihr lokaler Standort gemeint. Dieser ist nicht identisch mit einem Gateway für virtuelle Netzwerke. Sie geben dem Standort einen Namen, über den Azure darauf verweisen kann, und geben dann die IP-Adresse des lokalen VPN-Geräts an, mit dem Sie eine Verbindung herstellen. Außerdem geben Sie die IP-Adresspräfixe an, die über das VPN-Gateway an das VPN-Gerät weitergeleitet werden. Die von Ihnen angegebenen Adresspräfixe befinden sich in Ihrem lokalen Netzwerk. Sie können diese Präfixe leicht aktualisieren, wenn sich Ihr lokales Netzwerk ändert.

Wählen Sie eins der folgenden Beispiele aus. Die in den Beispielen verwendeten Werte lauten wie folgt:

- GatewayIPAddress ist die IP-Adresse Ihres lokalen VPN-Geräts, nicht Ihr Azure VPN-Gateway.

- AddressPrefix ist Ihr lokaler Adressraum.

Beispiel für ein Einzelnes Adresspräfix

New-AzLocalNetworkGateway -Name Site1 -ResourceGroupName TestRG1 `

-Location 'East US' -GatewayIpAddress '[IP address of your on-premises VPN device]' -AddressPrefix '10.0.0.0/24'

Beispiel für mehrfaches Adresspräfix

New-AzLocalNetworkGateway -Name Site1 -ResourceGroupName TestRG1 `

-Location 'East US' -GatewayIpAddress '[IP address of your on-premises VPN device]' -AddressPrefix @('10.3.0.0/16','10.0.0.0/24')

Konfigurieren des VPN-Geräts

Für Site-to-Site-Verbindungen mit einem lokalen Netzwerk ist ein VPN-Gerät erforderlich. In diesem Schritt konfigurieren Sie Ihr VPN-Gerät. Beim Konfigurieren des VPN-Geräts benötigen Sie die folgenden Elemente:

Freigegebener Schlüssel: Dieser freigegebene Schlüssel ist identisch mit dem, den Sie beim Erstellen ihrer Standort-zu-Standort-VPN-Verbindung angeben. In unseren Beispielen verwenden wir einen einfachen gemeinsamen Schlüssel. Es wird empfohlen, einen komplexeren Schlüssel zu generieren.

Öffentliche IP-Adressen Ihrer virtuellen Netzwerkgatewayinstanzen: Rufen Sie die IP-Adresse für jede VM-Instanz ab. Wenn sich Ihr Gateway im Aktiv/Aktiv-Modus befindet, besitzen Sie eine IP-Adresse für jede Gateway-VM-Instanz. Stellen Sie sicher, dass Sie Ihr Gerät mit beiden IP-Adressen konfigurieren, einer für jede aktive Gateway-VM. Gateways im Aktiv/Standby-Modus verfügen nur über eine IP-Adresse. In diesem Beispiel ist „VNet1GWpip1“ der Name der öffentlichen IP-Adressressource.

Get-AzPublicIpAddress -Name VNet1GWpip1 -ResourceGroupName TestRG1

Abhängig von Ihrem VPN-Gerät können Sie möglicherweise ein Skript zur Konfiguration des VPN-Geräts herunterladen. Weitere Informationen finden Sie unter Herunterladen von KONFIGURATIONSskripts für VPN-Geräte.

Weitere Konfigurationsinformationen finden Sie unter den folgenden Links:

Informationen zu kompatiblen VPN-Geräten finden Sie unter "Informationen zu VPN-Geräten".

Links zu Gerätekonfigurationseinstellungen finden Sie unter Überprüfte VPN-Geräte. Wir stellen die Links zur Gerätekonfiguration nach bestem Wissen und Gewissen zur Verfügung, aber es ist immer am besten, sich beim Hersteller Ihres Geräts nach den neuesten Konfigurationsinformationen zu erkundigen.

Die Liste enthält die von uns getesteten Versionen. Wenn die Betriebssystemversion Ihres VPN-Geräts nicht auf der Liste steht, könnte es trotzdem kompatibel sein. Wenden Sie sich an Ihren Gerätehersteller.

Grundlegende Informationen zur VPN-Gerätekonfiguration finden Sie unter Übersicht über Konfigurationen von Partner-VPN-Geräten.

Informationen zum Bearbeiten von Gerätekonfigurationsbeispielen finden Sie unter Bearbeiten von Beispielen.

Informationen zu kryptografischen Anforderungen finden Sie unter "Informationen zu kryptografischen Anforderungen und Azure VPN-Gateways".

Informationen zu Parametern, die Sie zum Abschließen der Konfiguration benötigen, finden Sie unter Standard-IPsec/IKE-Parameter. Zu den Informationen gehören die IKE-Version, die Diffie-Hellman (DH)-Gruppe, die Authentifizierungsmethode, die Verschlüsselungs- und Hash-Algorithmen, die Lebensdauer der Sicherheitsbeziehung (SA), Perfect Forward Secrecy (PFS) und Dead Peer Detection (DPD).

Informationen zu IPsec/IKE-Richtlinienkonfigurationsschritten finden Sie unter Konfigurieren von benutzerdefinierten IPsec/IKE-Verbindungsrichtlinien für S2S VPN und VNet-to-VNet.

Informationen zum Verbinden mehrerer richtlinienbasierter VPN-Geräte finden Sie unter Verbinden eines VPN-Gateways mit mehreren lokalen richtlinienbasierten VPN-Geräten.

Erstellen der VPN-Verbindung

Erstellen Sie die Site-to-Site-VPN-Verbindung zwischen dem Gateway Ihres virtuellen Netzwerks und Ihrem lokalen VPN-Gerät. Wenn Sie ein Gateway im Aktiv/Aktiv-Modus verwenden (empfohlen), verfügt jede Gateway-VM-Instanz über eine separate IP-Adresse. Um hoch verfügbare Konnektivität ordnungsgemäß zu konfigurieren, müssen Sie einen Tunnel zwischen jeder VM-Instanz und Ihrem VPN-Gerät einrichten. Beide Tunnel sind Teil derselben Verbindung. Wenn sich Ihr lokales Netzwerkgateway und das virtuelle Netzwerkgateway in verschiedenen Abonnements und verschiedenen Mandanten befinden, lesen Sie den Abschnitt "Verbindungen mit verschiedenen Mandanten und verschiedenen Abonnements" .

Der gemeinsame Schlüssel muss dem Wert entsprechen, den Sie für Ihre VPN-Gerätekonfiguration verwendet haben. Beachten Sie, dass der '-ConnectionType' für site-to-site IPsec ist.

Legen Sie die Variablen fest.

$gateway1 = Get-AzVirtualNetworkGateway -Name VNet1GW -ResourceGroupName TestRG1 $local = Get-AzLocalNetworkGateway -Name Site1 -ResourceGroupName TestRG1Erstellen Sie die Verbindung.

New-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName TestRG1 ` -Location 'East US' -VirtualNetworkGateway1 $gateway1 -LocalNetworkGateway2 $local ` -ConnectionType IPsec -SharedKey 'abc123'

Verbindungen mit verschiedenen Mandanten und verschiedenen Abonnements

Wenn sich das virtuelle Netzwerkgateway und das lokale Netzwerkgateway in verschiedenen Abonnements und in verschiedenen Mandanten befinden, müssen die Verbindungsbefehle anders angegeben werden als im vorherigen Abschnitt.

Verwenden Sie für das lokale Netzwerkgateway (LocalNetworkGateway), das sich in Mandant 2, Abonnement 2 befindet, die folgenden Befehle. Passen Sie alle Variablen an Ihre Umgebung an.

Connect-AzAccount -TenantID $Tenant2

Select-AzSubscription -SubscriptionId $subscription2

$local = Get-AzLocalNetworkGateway -Name Site1 -ResourceGroupName TestRG1

Verwenden Sie für das VirtualNetworkGateway, das sich in Tenant 1 und Subscription 1 befindet, die folgenden Befehle. Passen Sie alle Variablen an Ihre Umgebung an.

Connect-AzAccount -TenantID $Tenant1

Select-AzSubscription -SubscriptionId $subscription1

$gateway1 = Get-AzVirtualNetworkGateway -Name VNet1GW -ResourceGroupName TestRG1

New-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName TestRG1 -Location 'East US' -VirtualNetworkGateway1 $gateway1 -LocalNetworkGateway2 $local -ConnectionType IPsec -SharedKey 'abc123'

Überprüfen der VPN-Verbindung

Es gibt mehrere Möglichkeiten, wie Sie Ihre VPN-Verbindung überprüfen können.

Sie können überprüfen, ob die Verbindungserstellung erfolgreich war, indem Sie das Cmdlet „Get-AzVirtualNetworkGatewayConnection“ mit oder ohne den Zusatz „-Debug“ verwenden.

Verwenden Sie das folgende Cmdlet-Beispiel, und konfigurieren Sie die Werte so, dass sie Ihren eigenen Werten entsprechen. Wählen Sie ggf. die Option „A“ für „Alle ausführen“ aus. In dem Beispiel verweist „-Name“ auf den Namen der Verbindung, die Sie testen möchten.

Get-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName TestRG1Sehen Sie sich nach Abschluss des Cmdlets die Werte an. Im Beispiel weiter unten ist der Verbindungsstatus als „Connected“ (Verbunden) angegeben, und Sie sehen die Eingangs- und Ausgangsbytes.

"connectionStatus": "Connected", "ingressBytesTransferred": 33509044, "egressBytesTransferred": 4142431

So ändern Sie die IP-Adresspräfixe für ein lokales Netzwerkgateway

Wenn sich die IP-Adressen ändern, die an den lokalen Standort weitergeleitet werden sollen, können Sie das Gateway des lokalen Netzwerks anpassen. Wenn Sie diese Beispiele verwenden, ändern Sie die Werte Ihrer Umgebung entsprechend.

So fügen Sie weitere Adresspräfixe hinzu:

Legen Sie die Variable für das lokale Netzwerkgateway (LocalNetworkGateway) fest.

$local = Get-AzLocalNetworkGateway -Name Site1 -ResourceGroupName TestRG1Ändern Sie die Präfixe. Die von Ihnen angegebenen Werte überschreiben die vorherigen Werte.

Set-AzLocalNetworkGateway -LocalNetworkGateway $local ` -AddressPrefix @('10.101.0.0/24','10.101.1.0/24','10.101.2.0/24')

So entfernen Sie Adresspräfixe:

Lassen Sie die Präfixe weg, die Sie nicht mehr benötigen. In diesem Beispiel wird das Präfix 10.101.2.0/24 (aus dem vorherigen Beispiel) nicht mehr benötigt. Daher wird das lokale Netzwerkgateway aktualisiert und das Präfix weggelassen.

Legen Sie die Variable für das lokale Netzwerkgateway (LocalNetworkGateway) fest.

$local = Get-AzLocalNetworkGateway -Name Site1 -ResourceGroupName TestRG1Legen Sie das Gateway mit den aktualisierten Präfixen fest.

Set-AzLocalNetworkGateway -LocalNetworkGateway $local ` -AddressPrefix @('10.101.0.0/24','10.101.1.0/24')

So ändern Sie die Gateway-IP-Adresse für ein lokales Netzwerkgateway

Wenn Sie die öffentliche IP-Adresse für Ihr VPN-Gerät ändern, müssen Sie das lokale Netzwerkgateway mit der aktualisierten IP-Adresse ändern. Bei dieser Gelegenheit können Sie auch die Adresspräfixe ändern. Achten Sie beim Modifizieren darauf, den Namen Ihres lokalen Netzwerkgateways zu verwenden. Wenn Sie einen anderen Namen verwenden, wird nicht das bereits vorhandene Gateway des lokalen Netzwerks überschrieben, sondern ein neues erstellt.

New-AzLocalNetworkGateway -Name Site1 `

-Location "East US" -AddressPrefix @('10.101.0.0/24','10.101.1.0/24') `

-GatewayIpAddress "5.4.3.2" -ResourceGroupName TestRG1

So löschen Sie eine Gatewayverbindung

Wenn Sie den Namen Ihrer Verbindung nicht kennen, können Sie den Namen mithilfe des Cmdlets „Get-AzVirtualNetworkGatewayConnection“ ermitteln.

Remove-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 `

-ResourceGroupName TestRG1

Nächste Schritte

- Sobald die Verbindung hergestellt ist, können Sie Ihren virtuellen Netzwerken virtuelle Computer hinzufügen. Weitere Informationen finden Sie unter "Virtuelle Computer".

- Informationen zu BGP finden Sie unter BGP Overview and How to configure BGP.

- Informationen zum Erstellen einer Standort-zu-Standort-VPN-Verbindung mithilfe der Azure Resource Manager-Vorlage finden Sie unter Erstellen einer Standort-zu-Standort-VPN-Verbindung.

- Informationen zum Erstellen einer vnet-zu-vnet-VPN-Verbindung mithilfe der Azure Resource Manager-Vorlage finden Sie unter Bereitstellen der HBase-Georeplikation.