Informationen zum erzwungenen Tunneln für Site-to-Site-Konfigurationen

In diesem Artikel erfahren Sie, wie das erzwungene Tunneln für Site-to-Site-IPsec-Verbindungen (S2S) funktioniert. Standardmäßig wird internetgebundener Datenverkehr von Ihren Workloads und VMs innerhalb eines virtuellen Netzwerks direkt an das Internet gesendet.

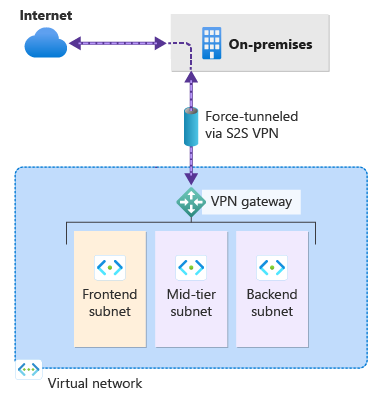

Mithilfe von erzwungenen Tunneln können Sie für den gesamten Datenverkehr in das Internet eine Umleitung zurück an Ihren lokalen Standort über einen S2S-VPN-Tunnel ausführen oder „erzwingen“, um ihn zu untersuchen und zu überwachen. Dies ist eine wichtige Sicherheitsvoraussetzung der IT-Richtlinien für die meisten Unternehmen. Nicht autorisierter Zugriff auf das Internet kann potenziell zur Offenlegung von Informationen oder anderen Arten von Sicherheitsverletzungen führen.

Das folgende Beispiel zeigt, wie mittels Tunnelerzwingung der gesamte Internetdatenverkehr zur Überprüfung und Überwachung über das VPN-Gateway zurück an den lokalen Standort geleitet wird.

Konfigurationsmethoden zur Tunnelerzwingung

Es gibt unterschiedliche Möglichkeiten, mit denen Sie die Tunnelerzwingung konfigurieren können.

Konfigurieren mithilfe von BGP

Sie können die Tunnelerzwingung für VPN Gateway über BGP (Border Gateway Protocol) konfigurieren. Sie müssen die Standardroute 0.0.0.0/0 über BGP von Ihrem lokalen Standort an Azure ankündigen, damit Ihr gesamter Azure-Datenverkehr über den S2S-Tunnel von VPN Gateway geleitet wird.

Konfigurieren mithilfe des Standardstandorts

Sie können die Tunnelerzwingung konfigurieren, indem Sie den Standardstandort für Ihr routingbasiertes VPN-Gateway festlegen. Informationen zu den Schritten finden Sie unter Tunnelerzwingung über den Standardstandort.

- Sie weisen einen Standardstandort für das virtuelle Netzwerkgateway mithilfe von PowerShell zu.

- Darüber hinaus muss das lokale VPN-Gerät für die Verwendung von „0.0.0.0/0“ als Datenverkehrsauswahl konfiguriert werden.

Weiterleiten des Internetdatenverkehrs für bestimmte Subnetze

Standardmäßig wird der gesamte Internetdatenverkehr direkt an das Internet geleitet, wenn Sie keine Tunnelerzwingung konfiguriert haben. Bei einer Konfiguration mit Tunnelerzwingung wird der gesamte Internetdatenverkehr an Ihren lokalen Standort geleitet.

In manchen Fällen sollte der Internetdatenverkehr aus bestimmten Subnetzen (jedoch nicht aus allen Subnetzen) von der Azure-Netzwerkinfrastruktur direkt an das Internet anstatt an Ihren lokalen Standort geleitet werden. Dieses Szenario kann mit einer Kombination aus Tunnelerzwingung und benutzerdefinierten Routen (User-Defined Routes, UDR) für virtuelle Netzwerke konfiguriert werden. Informationen zu den Schritten finden Sie unter Weiterleiten des Internetdatenverkehrs für bestimmte Subnetze.

Nächste Schritte

Weitere Informationen finden Sie unter Konfigurieren der Tunnelerzwingung für S2S-Verbindungen von VPN Gateway über den Standardstandort.

Weitere Informationen zum Routing des Datenverkehrs für virtuelle Netzwerke finden Sie unter Routing des VNet-Datenverkehrs.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für