Konfigurieren einer VNET-zu-VNET-VPN-Gatewayverbindung mithilfe der Azure CLI

In diesem Artikel erfahren Sie, wie Sie zwischen virtuellen Netzwerken eine VNet-zu-VNet-Verbindung herstellen. Die virtuellen Netzwerke können sich in derselben oder in unterschiedlichen Regionen befinden und aus demselben oder unterschiedlichen Abonnements stammen. Wenn Sie VNets aus unterschiedlichen Abonnements verbinden, müssen die Abonnements nicht demselben Mandanten zugeordnet sein.

In dieser Übung erstellen Sie die erforderlichen virtuellen Netzwerke (VNets) und VPN-Gateways. Hier werden Schritte zum Verbinden von VNets innerhalb desselben Abonnements sowie Schritte und Befehle für das kompliziertere Szenario zum Verbinden von VNets in verschiedenen Abonnements beschrieben.

Der Azure CLI-Befehl zum Erstellen einer Verbindung lautet az network vpn-connection. Wenn Sie VNets aus verschiedenen Abonnements verbinden, führen Sie die Schritte in diesem Artikel oder im PowerShell-Artikel aus. Wenn Sie bereits über VNets verfügen, die Sie verbinden möchten und die sich im selben Abonnement befinden, sollten Sie stattdessen die Schritte für das Azure-Portal verwenden, weil dieser Prozess einfacher ist. Beachten Sie, dass Sie keine VNets aus verschiedenen Abonnements über das Azure-Portal verbinden können.

Informationen zum Verbinden von VNETs

VNets können auf unterschiedliche Weise verbunden werden. In den folgenden Abschnitten werden die unterschiedlichen Methoden zum Verbinden virtueller Netzwerke beschrieben.

VNet-zu-VNet

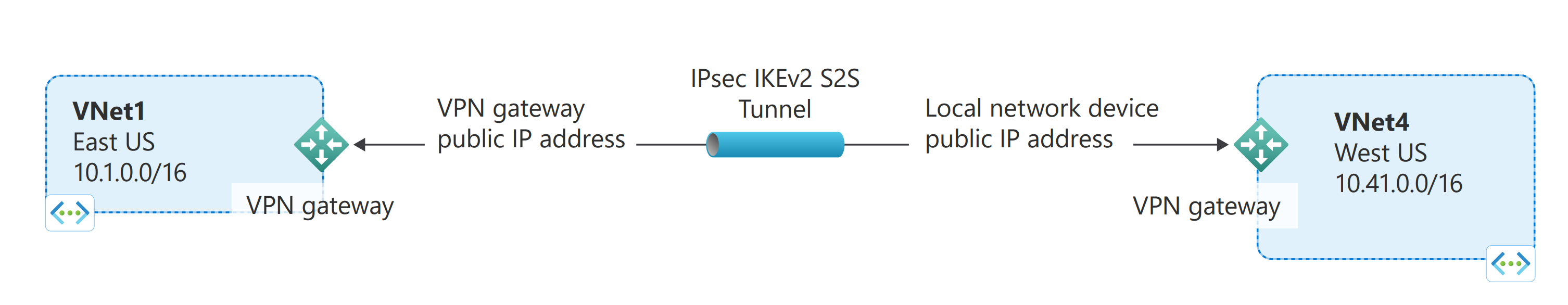

Durch Konfigurieren einer VNet-zu-VNet-Verbindung können Sie sehr einfach eine Verbindung zwischen VNets herstellen. Eine VNet-zu-VNet-Verbindung zwischen zwei virtuellen Netzwerken ist vergleichbar mit einer S2S-IPsec-Verbindung mit einem lokalen Standort. Bei beiden Verbindungstypen wird ein VPN-Gateway verwendet, um per IPsec/IKE einen sicheren Tunnel zu erstellen, und auch die Kommunikation läuft jeweils gleich ab. Der Unterschied zwischen den Verbindungstypen liegt in der Konfiguration des Gateways für das lokale Netzwerk. Beim Erstellen einer VNet-zu-VNet-Verbindung wird der Adressraum des Gateways für das lokale Netzwerk nicht angezeigt. Er wird automatisch erstellt und mit Adressen gefüllt. Wenn Sie den Adressraum für ein VNet aktualisieren, leitet das andere VNet den Datenverkehr automatisch an den aktualisierten Adressraum weiter. Das Erstellen einer VNet-zu-VNet-Verbindung ist in der Regel schneller und einfacher als das Erstellen einer Site-to-Site-Verbindung zwischen VNets, bietet aber nicht die gleiche Flexibilität, wenn Sie eine weitere Verbindung hinzufügen möchten, weil der Adressraum des Gateways für das lokale Netzwerk nicht manuell geändert werden kann.

Herstellen einer Verbindung zwischen VNets mithilfe von Site-to-Site-Schritten (IPsec)

Wenn Sie mit einer komplizierten Netzwerkkonfiguration arbeiten, empfiehlt es sich, die Verbindung zwischen den VNets nicht unter Verwendung der VNet-zu-VNet-Schritte, sondern der Schritte für eine Site-to-Site-Verbindung herzustellen. Bei Verwendung der Site-to-Site-Schritte erstellen und konfigurieren Sie die lokalen Netzwerkgateways manuell. Das lokale Netzwerkgateway für die einzelnen VNets behandelt das andere VNet als lokalen Standort. Hier können Sie einen zusätzlichen Adressraum für das Gateway des lokalen Netzwerks angeben, um Datenverkehr weiterzuleiten. Wenn sich der Adressraum für ein VNet ändert, müssen Sie das entsprechende lokale Netzwerkgateway manuell aktualisieren. Die Aktualisierung erfolgt nicht automatisch.

VNet-Peering

Unter Umständen empfiehlt es sich, VNets per VNet-Peering zu verbinden. Beim VNET-Peering wird kein VPN-Gateway verwendet, und es gelten andere Einschränkungen. Außerdem werden die Preise für VNet-Peering anders berechnet als die Preise für VPN Gateway (VNet-zu-VNet). Weitere Informationen finden Sie unter VNet-Peering.

Gründe für das Herstellen einer VNET-zu-VNET-Verbindung

Aus folgende Gründen kann das Herstellen einer VNet-zu-VNet-Verbindung zwischen virtuellen Netzwerken sinnvoll sein:

Regionsübergreifende Georedundanz und Geopräsenz

- Sie können Ihre eigene Georeplikation oder -synchronisierung mit sicheren Verbindungen einrichten, ohne Endpunkte mit Internetzugriff verwenden zu müssen.

- Mit Azure Traffic Manager und Load Balancer können Sie eine hoch verfügbare Workload mit Georedundanz über mehrere Azure-Regionen hinweg einrichten. Ein wichtiges Beispiel ist die Einrichtung von SQL Always On mit Verfügbarkeitsgruppen, die sich über mehrere Azure-Regionen erstrecken.

Regionale Anwendungen mit mehreren Ebenen und Isolation oder Verwaltungsgrenze

- In derselben Region können Sie Anwendungen mit mehreren Ebenen und mehreren virtuellen Netzwerken einrichten, die aufgrund von Isolations- oder Verwaltungsanforderungen miteinander verbunden sind.

Die VNET-zu-VNET-Kommunikation kann mit Konfigurationen für mehrere Standorte kombiniert werden. Auf diese Weise können Sie Netzwerktopologien einrichten, die standortübergreifende Konnektivität mit Konnektivität zwischen virtuellen Netzwerken kombinieren.

Welche VNet-zu-VNet-Schritte soll ich verwenden?

Dieser Artikel enthält zwei unterschiedliche Anleitungen für VNet-zu-VNet-Verbindungen: Schritte für VNets, die sich unter demselben Abonnement befinden, und Schritte für VNets, die sich unter verschiedenen Abonnements befinden.

Für diese Übung können Sie Konfigurationen kombinieren oder nur die gewünschte Konfiguration auswählen. Für alle Konfigurationen wird der Verbindungstyp „VNet-zu-VNet“ verwendet. Der Netzwerkdatenverkehr fließt zwischen den VNets, die direkt miteinander verbunden sind.

Verbinden von VNETs im selben Abonnement

Voraussetzungen

Installieren Sie als Vorbereitung die aktuelle Version der CLI-Befehle (2.0 oder höher). Informationen zur Installation der CLI-Befehle finden Sie unter Installieren von Azure CLI.

Planen der IP-Adressbereiche

In den folgenden Schritten erstellen Sie zwei virtuelle Netzwerke sowie die jeweiligen Gatewaysubnetze und Konfigurationen. Anschließend erstellen Sie eine VPN-Verbindung zwischen den beiden VNets. Es ist wichtig, die IP-Adressbereiche für Ihre Netzwerkkonfiguration zu planen. Denken Sie daran, dass Sie sicherstellen müssen, dass keiner der VNet-Bereiche oder der Bereiche des lokalen Netzwerks Überschneidungen aufweist. In diesen Beispielen verwenden wir keinen DNS-Server. Wenn Sie eine Namensauflösung für die virtuellen Netzwerke möchten, finden Sie unter Namensauflösung Informationen dazu.

In den Beispielen werden die folgenden Werte verwendet:

Werte für TestVNet1:

- VNET-Name: TestVNet1

- Ressourcengruppe: TestRG1

- Standort: East US

- TestVNet1: 10.11.0.0/16 & 10.12.0.0/16

- Front-End: 10.11.0.0/24

- Back-End: 10.12.0.0/24

- Gatewaysubnetz: 10.12.255.0/27

- Gatewayname: VNet1GW

- Öffentliche IP-Adresse: VNet1GWIP

- VPN-Typ: RouteBased

- Verbindung (1 bis 4): VNet1toVNet4

- Verbindung (1 bis 5): VNet1toVNet5 (für VNETs in verschiedenen Abonnements)

Werte für TestVNet4:

- VNET-Name: TestVNet4

- TestVNet2: 10.41.0.0/16 & 10.42.0.0/16

- Front-End: 10.41.0.0/24

- Back-End: 10.42.0.0/24

- Gatewaysubnetz: 10.42.255.0/27

- Ressourcengruppe: TestRG4

- Standort: USA (Westen)

- Gatewayname: VNet4GW

- Öffentliche IP-Adresse: VNet4GWIP

- VPN-Typ: RouteBased

- Verbindung: VNet4toVNet1

Schritt 1: Herstellen einer Verbindung mit Ihrem Abonnement

Wenn Sie die Azure CLI lokal verwenden möchten (statt Azure CloudShell zu verwenden), führen Sie die folgenden Schritte aus, um eine Verbindung mit Ihrem Azure-Abonnement herzustellen. Wenn Sie Cloud Shell verwenden, fahren Sie direkt mit dem nächsten Abschnitt fort.

Melden Sie sich mit dem Befehl az login bei Ihrem Azure-Abonnement an, und befolgen Sie die Anweisungen auf dem Bildschirm. Weitere Informationen zum Anmelden finden Sie unter Erste Schritte mit der Azure CLI.

az loginListen Sie die Abonnements für das Konto auf, wenn Sie über mehr als ein Azure-Abonnement verfügen.

az account list --allGeben Sie das Abonnement an, das Sie verwenden möchten.

az account set --subscription <replace_with_your_subscription_id>

Schritt 2: Erstellen und Konfigurieren von TestVNet1

Erstellen Sie eine Ressourcengruppe.

az group create -n TestRG1 -l eastusErstellen Sie TestVNet1 und die Subnetze für TestVNet1 mithilfe des Befehls az network vnet create. In diesem Beispiel werden ein virtuelles Netzwerk mit dem Namen „TestVNet1“ und ein Subnetz mit dem Namen „FrontEnd“ erstellt.

az network vnet create \ -n TestVNet1 \ -g TestRG1 \ -l eastus \ --address-prefix 10.11.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.11.0.0/24Erstellen Sie einen zusätzlichen Adressraum für das Back-End-Subnetz. Beachten Sie, dass wir in diesem Schritt sowohl den Adressraum angegeben haben, den wir zuvor erstellt haben, als auch den zusätzlichen Adressraum, der hinzugefügt werden soll. Dies ist erforderlich, weil der Befehl az network vnet update die vorherigen Einstellungen überschreibt. Achten Sie darauf, bei Verwendung dieses Befehls alle Adresspräfixe anzugeben.

az network vnet update \ -n TestVNet1 \ --address-prefixes 10.11.0.0/16 10.12.0.0/16 \ -g TestRG1Erstellen Sie das Back-End-Subnetz.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n BackEnd \ -g TestRG1 \ --address-prefix 10.12.0.0/24Erstellen Sie das Gatewaysubnetz. Beachten Sie, dass das Gatewaysubnetz den Namen „GatewaySubnet“ hat. Dieser Name ist erforderlich. Im Beispiel wird ein Gatewaysubnetz mit einem Subnetz der Größe /27 verwendet. Es ist zwar möglich, ein kleines Gatewaysubnetz von /29 zu erstellen, es wird jedoch empfohlen, ein größeres Subnetz mit mehr Adressen zu erstellen und mindestens /28 oder /27 auszuwählen. Damit stehen Ihnen genügend Adressen für mögliche zusätzliche Konfigurationen zur Verfügung, die Sie zukünftig vielleicht benötigen.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n GatewaySubnet \ -g TestRG1 \ --address-prefix 10.12.255.0/27Ein VPN-Gateway muss über eine öffentliche IP-Adresse verfügen. Die öffentliche IP-Adresse wird dem VPN-Gateway zugeordnet, das Sie für Ihr virtuelles Netzwerk erstellen. Verwenden Sie das folgende Beispiel, um eine öffentliche IP-Adresse mithilfe des Befehls az network public-ip create anzufordern:

az network public-ip create \ -g TestRG1 \ -n VNet1GWIP1 \ --sku Standard \ --allocation-method Static \ --l eastusErstellen Sie das Gateway für das virtuelle Netzwerk TestVNet1 mit dem Befehl az network vnet-gateway create. Wenn Sie diesen Befehl mit dem Parameter „--no-wait“ ausführen, wird kein Feedback bzw. keine Ausgabe angezeigt. Der Parameter „--no-wait“ ermöglicht die Erstellung des Gateways im Hintergrund. Das bedeutet nicht, dass die Erstellung des VPN Gateways sofort abgeschlossen wird. Das Erstellen eines Gateways kann je nach verwendeter Gateway-SKU häufig mindestens 45 Minuten dauern.

az network vnet-gateway create \ --name VNet1GW \ --public-ip-address VNet1GWIP \ --resource-group TestRG1 \ --vnet TestVNet1 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Schritt 3: Erstellen und Konfigurieren von TestVNet4

Erstellen Sie eine Ressourcengruppe.

az group create -n TestRG4 -l westusErstellen Sie „TestVNet4“.

az network vnet create \ -n TestVNet4 \ -g TestRG4 \ -l westus \ --address-prefix 10.41.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.41.0.0/24Erstellen Sie zusätzliche Subnetze für „TestVNet4“.

az network vnet update \ -n TestVNet4 \ --address-prefixes 10.41.0.0/16 10.42.0.0/16 \ -g TestRG4 \az network vnet subnet create \ --vnet-name TestVNet4 \ -n BackEnd \ -g TestRG4 \ --address-prefix 10.42.0.0/24Erstellen Sie das Gatewaysubnetz.

az network vnet subnet create \ --vnet-name TestVNet4 \ -n GatewaySubnet \ -g TestRG4 \ --address-prefix 10.42.255.0/27Fordern Sie eine öffentliche IP-Adresse an.

az network public-ip create \ -g TestRG4 \ --n VNet4GWIP \ --sku Standard \ --allocation-method Static \ --l westusErstellen Sie das virtuelle Netzwerkgateway für „TestVNet4“.

az network vnet-gateway create \ -n VNet4GW \ -l westus \ --public-ip-address VNet4GWIP \ -g TestRG4 \ --vnet TestVNet4 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Schritt 4: Erstellen der Verbindungen

Sie verfügen jetzt über zwei VNETs mit VPN Gateways. Im nächsten Schritt werden VPN Gatewayverbindungen zwischen den Gateways des virtuellen Netzwerks erstellt. Wenn Sie die vorstehenden Beispiele verwendet haben, befinden sich Ihre VNet-Gateways in verschiedenen Ressourcengruppen. Wenn Gateways sich in verschiedenen Ressourcengruppen befinden, müssen Sie beim Herstellen einer Verbindung die Ressourcen-IDs der einzelnen Gateways identifizieren und angeben. Wenn sich Ihre VNETs in derselben Ressourcengruppe befinden, können Sie den zweiten Satz von Anweisungen verwenden, da Sie die Ressourcen-IDs nicht angeben müssen.

So verbinden Sie VNETs, die sich in verschiedenen Ressourcengruppen befinden

Rufen Sie die Ressourcen-ID von „VNet1GW“ aus der Ausgabe des folgenden Befehls ab:

az network vnet-gateway show -n VNet1GW -g TestRG1Suchen Sie in der Ausgabe nach der Zeile

"id:". Die Werte innerhalb der Anführungszeichen sind erforderlich, um im nächsten Abschnitt die Verbindung zu erstellen. Kopieren Sie diese Werte in einen Text-Editor wie Windows-Editor, damit Sie sie beim Erstellen der Verbindung problemlos einfügen können.Beispielausgabe:

"activeActive": false, "bgpSettings": { "asn": 65515, "bgpPeeringAddress": "10.12.255.30", "peerWeight": 0 }, "enableBgp": false, "etag": "W/\"ecb42bc5-c176-44e1-802f-b0ce2962ac04\"", "gatewayDefaultSite": null, "gatewayType": "Vpn", "id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW", "ipConfigurations":Kopieren Sie die Werte nach

"id":innerhalb der Anführungszeichen."id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"Rufen Sie die Ressourcen-ID von „VNet4GW“ ab, und kopieren Sie die Werte in einen Text-Editor.

az network vnet-gateway show -n VNet4GW -g TestRG4Erstellen Sie die Verbindung zwischen TestVNet1 und TestVNet4. In diesem Schritt erstellen Sie die Verbindung von TestVNet1 mit TestVNet4. Die Beispiele enthalten einen Verweis auf einen gemeinsam verwendeten Schlüssel. Sie können eigene Werte für den gemeinsam verwendeten Schlüssel verwenden. Wichtig ist dabei, dass der gemeinsam verwendete Schlüssel für beide Verbindungen übereinstimmen muss. Das Erstellen einer Verbindung kann etwas dauern.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GWErstellen Sie die Verbindung zwischen TestVNet4 und TestVNet1. Dieser Schritt ähnelt dem vorigen Schritt, aber hier erstellen Sie jetzt die Verbindung von TestVNet4 mit TestVNet1. Stellen Sie sicher, dass die freigegebenen Schlüssel übereinstimmen. Das Herstellen der Verbindung dauert einige Minuten.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG4 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GW \ -l westus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GWÜberprüfen Sie Ihre Verbindungen. Siehe Überprüfen der Verbindung.

So verbinden Sie VNETs, die sich in derselben Ressourcengruppe befinden

Erstellen Sie die Verbindung zwischen TestVNet1 und TestVNet4. In diesem Schritt erstellen Sie die Verbindung von TestVNet1 mit TestVNet4. Beachten Sie, dass die Ressourcengruppen in den Beispielen identisch sind. In den Beispielen wird auch auf einen gemeinsam verwendeten Schlüssel verwiesen. Sie können Ihre eigenen Werte für den gemeinsam verwendeten Schlüssel nutzen, der gemeinsam verwendete Schlüssel muss jedoch für beide Verbindungen übereinstimmen. Das Erstellen einer Verbindung kann etwas dauern.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet4GWErstellen Sie die Verbindung zwischen TestVNet4 und TestVNet1. Dieser Schritt ähnelt dem vorigen Schritt, aber hier erstellen Sie jetzt die Verbindung von TestVNet4 mit TestVNet1. Stellen Sie sicher, dass die freigegebenen Schlüssel übereinstimmen. Das Herstellen der Verbindung dauert einige Minuten.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG1 \ --vnet-gateway1 VNet4GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet1GWÜberprüfen Sie Ihre Verbindungen. Siehe Überprüfen der Verbindung.

Verbinden von VNETs aus unterschiedlichen Abonnements

In diesem Szenario verbinden Sie TestVNet1 und TestVNet5. Die VNETs befinden sich verschiedenen Abonnements. Die Abonnements müssen nicht demselben Mandanten zugeordnet werden. In den Schritten für diese Konfiguration wird eine zusätzliche VNet-zu-VNet-Verbindung hinzugefügt, um TestVNet1 mit TestVNet5 zu verbinden.

Schritt 5: Erstellen und Konfigurieren von TestVNet1

Diese Anweisungen sind die Fortsetzung der Schritte in den vorangehenden Abschnitten. Sie müssen Schritt 1 und Schritt 2 ausführen, um „TestVNet1“ und das VPN Gateway für „TestVNet1“ zu erstellen und zu konfigurieren. Für diese Konfiguration ist es nicht erforderlich TestVNet4 aus dem vorherigen Abschnitt zu erstellen. Wenn Sie es dennoch erstellen, entstehen aber keine Konflikte mit den folgenden Schritten: Datenverkehr von TestVNet4 wird nicht an TestVNet5 weitergeleitet. Nachdem Sie die Schritte 1 und 2 ausgeführt haben, fahren Sie mit Schritt 6 fort.

Schritt 6: Überprüfen der IP-Adressbereiche

Beim Erstellen zusätzlicher Verbindungen müssen Sie sicherstellen, dass sich der IP-Adressbereich des neuen virtuellen Netzwerks nicht mit einem Ihrer anderen VNet-Bereiche oder Gatewaybereiche des lokalen Netzwerks überlappt. Bei dieser Übung können Sie für TestVNet5 die folgenden Werte verwenden:

Werte für TestVNet5:

- VNET-Name: TestVNet5

- Ressourcengruppe: TestRG5

- Standort: Japan, Osten

- TestVNet5: 10.51.0.0/16 & 10.52.0.0/16

- Front-End: 10.51.0.0/24

- Back-End: 10.52.0.0/24

- GatewaySubnet: 10.52.255.0/27

- Gatewayname: VNet5GW

- Öffentliche IP-Adresse: VNet5GWIP

- VPN-Typ: RouteBased

- Verbindung: VNet5toVNet1

- Verbindungstyp: VNet2VNet

Schritt 7: Erstellen und Konfigurieren von „TestVNet5“

Dieser Schritt muss im Kontext des neuen Abonnements, Abonnement 5, ausgeführt werden. Dieser Teil kann von Administrator*innen in einer anderen Organisation, in deren Besitz sich das Abonnement befindet, ausgeführt werden. Zum Wechseln zwischen Abonnements verwenden Sie az account list --all, um alle für Ihr Konto verfügbaren Abonnements aufzulisten, und verwenden Sie dann az account set --subscription <subscriptionID>, um zu dem Abonnement zu wechseln, das Sie verwenden möchten.

Vergewissern Sie sich, dass Sie mit Abonnement 5 verbunden sind, und erstellen Sie dann eine Ressourcengruppe.

az group create -n TestRG5 -l japaneastErstellen Sie „TestVNet5“.

az network vnet create \ -n TestVNet5 \ -g TestRG5 \ --address-prefix 10.51.0.0/16 \ -l japaneast \ --subnet-name FrontEnd \ --subnet-prefix 10.51.0.0/24Fügen Sie Subnetze hinzu.

az network vnet update \ -n TestVNet5 \ --address-prefixes 10.51.0.0/16 10.52.0.0/16 \ -g TestRG5 \az network vnet subnet create \ --vnet-name TestVNet5 \ -n BackEnd \ -g TestRG5 \ --address-prefix 10.52.0.0/24Fügen Sie das Gatewaysubnetz hinzu.

az network vnet subnet create \ --vnet-name TestVNet5 \ -n GatewaySubnet \ -g TestRG5 \ --address-prefix 10.52.255.0/27Fordern Sie eine öffentliche IP-Adresse an.

az network public-ip create \ -g TestRG5 \ --n VNet5GWIP \ --sku Standard \ --allocation-method Static \ --l japaneastErstellen des TestVNet5-Gateways

az network vnet-gateway create \ -n VNet5GW \ -l japaneast \ --public-ip-address VNet5GWIP \ -g TestRG5 \ --vnet TestVNet5 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Schritt 8: Erstellen der Verbindungen

Dieser Schritt ist in zwei CLI-Sitzungen mit den Bezeichnungen [Abonnement 1] und [Abonnement 5] aufgeteilt, da sich die Gateways in unterschiedlichen Abonnements befinden. Zum Wechseln zwischen Abonnements verwenden Sie az account list --all, um alle für Ihr Konto verfügbaren Abonnements aufzulisten, und verwenden Sie dann az account set --subscription <subscriptionID>, um zu dem Abonnement zu wechseln, das Sie verwenden möchten.

[Abonnement 1] Melden Sie sich an, und stellen Sie eine Verbindung mit Abonnement 1 her. Führen Sie den folgenden Befehl aus, um den Namen und die ID des Gateways aus der Ausgabe abzurufen:

az network vnet-gateway show -n VNet1GW -g TestRG1Kopieren Sie die Ausgabe für

id:. Senden Sie die ID und den Namen des VNET-Gateways (VNet1GW) per E-Mail oder mit einer anderen Methode an den Administrator von Abonnement 5.Beispielausgabe:

"id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"[Abonnement 5] Melden Sie sich an, und stellen Sie eine Verbindung mit Abonnement 5 her. Führen Sie den folgenden Befehl aus, um den Namen und die ID des Gateways aus der Ausgabe abzurufen:

az network vnet-gateway show -n VNet5GW -g TestRG5Kopieren Sie die Ausgabe für

id:. Senden Sie die ID und den Namen des VNET-Gateways (VNet5GW) per E-Mail oder mit einer anderen Methode an den Administrator von Abonnement 1.[Abonnement 1] In diesem Schritt erstellen Sie die Verbindung von „TestVNet1“ mit „TestVNet5“. Sie können Ihre eigenen Werte für den gemeinsam verwendeten Schlüssel nutzen, der gemeinsam verwendete Schlüssel muss jedoch für beide Verbindungen übereinstimmen. Das Erstellen einer Verbindung kann etwas dauern. Stellen Sie sicher, dass Sie eine Verbindung mit Abonnement 1 herstellen.

az network vpn-connection create \ -n VNet1ToVNet5 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW[Abonnement 5] Dieser Schritt ähnelt dem vorherigen Schritt, aber hier erstellen Sie jetzt die Verbindung von TestVNet5 mit TestVNet1. Vergewissern Sie sich, dass die gemeinsam verwendeten Schlüssel übereinstimmen, und dass Sie die Verbindung mit Abonnement 5 herstellen.

az network vpn-connection create \ -n VNet5ToVNet1 \ -g TestRG5 \ --vnet-gateway1 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW \ -l japaneast \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW

Überprüfen der Verbindungen

Wichtig

Netzwerksicherheitsgruppen (NSGs) im Gateway-Subnetz werden nicht unterstützt. Das Zuordnen einer Netzwerksicherheitsgruppe zu diesem Subnetz könnte dazu führen, dass Ihr virtuelles Netzwerkgateway (VPN- und ExpressRoute-Gateways) nicht mehr wie erwartet funktioniert. Weitere Informationen zu Netzwerksicherheitsgruppen finden Sie unter Was ist eine Netzwerksicherheitsgruppe (NSG)?.

Mit dem Befehl az network vpn-connection show können Sie überprüfen, ob die Verbindung erfolgreich hergestellt wurde. In dem Beispiel verweist „--name“ auf den Namen der Verbindung, die Sie testen möchten. Während der Verbindungsherstellung wird als Verbindungsstatus „Connecting“ (Wird verbunden...) angezeigt. Sobald die Verbindung hergestellt wurde, ändert sich der Status in „Connected“ (Verbunden). Ändern Sie das folgende Beispiel mit den Werten für Ihre Umgebung.

az network vpn-connection show --name <connection-name> --resource-group <resource-group-name>

FAQs zu VNet-zu-VNet

Häufig gestellte Fragen zu VNet-to-VNet finden Sie in den häufig gestellten Fragen zu VPN Gateway.

Nächste Schritte

- Sobald die Verbindung hergestellt ist, können Sie Ihren virtuellen Netzwerken virtuelle Computer hinzufügen. Weitere Informationen finden Sie in der Dokumentation zu virtuellen Computern.

- Informationen zu BGP finden Sie in der Übersicht über BGP und unter Konfigurieren von BGP.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für