Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Möglicherweise tritt bei Ihnen das Problem auf, dass eine neue oder bereits vorhandene Microsoft Azure Standort-zu-Standort-VPN-Verbindung nicht stabil ist oder regelmäßig getrennt wird. Dieser Artikel enthält Schritte, mit denen Sie die Ursache ausfindig machen und das Problem beheben können.

Besuchen Sie die Azure-Foren von Microsoft Q&A und Stack Overflow, falls Sie Ihr Azure-Problem mit diesem Artikel nicht beheben konnten. Sie können Ihr Problem in diesen Foren oder an @AzureSupport auf Twitter posten. Sie können auch eine Azure-Supportanfrage senden. Wenn Sie eine Supportanfrage senden möchten, wählen Sie auf der Azure-Support-Seite die Option Support erhalten aus.

Schritte zur Problembehandlung

Voraussetzung

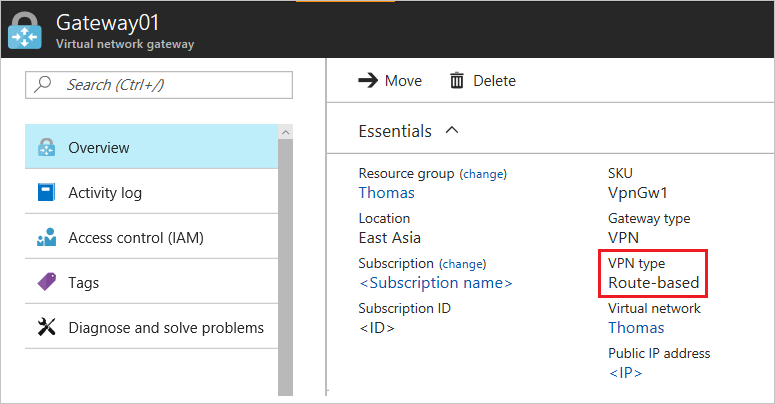

Überprüfen Sie, um welchen Typ des virtuellen Netzwerkgateways von Azure es sich handelt:

Navigieren Sie zum Azure-Portal.

Überprüfen Sie die Übersichtsseite des virtuellen Netzwerkgateways, um den Typ zu überprüfen. Beispiel: Routenbasiert.

Schritt 1: Überprüfen, ob das lokale VPN-Gerät validiert wurde

- Überprüfen Sie, ob das VPN-Gerät und die Version des Betriebssystems validiert wurden. Wenn das VPN-Gerät nicht validiert wurde, müssen Sie sich möglicherweise beim Gerätehersteller erkundigen, ob ein Kompatibilitätsproblem vorliegt.

- Stellen Sie sicher, dass das VPN-Gerät ordnungsgemäß konfiguriert ist. Weitere Informationen finden Sie unter Bearbeiten von Gerätekonfigurationsbeispielen.

Schritt 2: Überprüfen der Sicherheitszuordnungseinstellungen (für richtlinienbasierte virtuelle Azure-Netzwerkgateways)

- Stellen Sie sicher, dass das virtuelle Netzwerk, Subnetze und Bereiche in der Definition Lokales Netzwerkgateway in Microsoft Azure mit der Konfiguration auf dem lokalen VPN-Gerät identisch sind.

- Stellen Sie sicher, dass die Sicherheitszuordnungseinstellungen übereinstimmen.

Schritt 3: Suchen nach benutzerdefinierte Routen oder Netzwerksicherheitsgruppen im Gatewaysubnetz

Eine benutzerdefinierte Route auf dem Gatewaysubnetz schränkt möglicherweise einen Teil des Datenverkehrs ein und lässt einen anderen zu. Deshalb scheint die VPN-Verbindung für einen Teil des Datenverkehrs unzuverlässig und für einen anderen brauchbar zu sein.

Schritt 4: Aktivieren der Einstellung „Ein VPN-Tunnel pro Subnetzpaar“ (für richtlinienbasierte virtuelle Netzwerkgateways)

Stellen Sie sicher, dass das lokale VPN-Gerät so eingestellt ist, dass es für richtlinienbasierte virtuelle Netzwerkgateways über einen VPN-Tunnel pro Subnetzpaar verfügt.

Schritt 5: Überprüfen auf Einschränkungen bei Sicherheitszuordnungen

Beim virtuellen Netzwerkgateway ist die Sicherheitszuordnung auf 200 Subnetzpaare beschränkt. Wenn die Anzahl der Subnetze des virtuellen Azure-Netzwerks multipliziert mit der Anzahl der lokalen Subnetze größer als 200 ist, kommt es möglicherweise zur sporadischen Trennung der Subnetzverbindung.

Schritt 6: Überprüfen der Adresse der externen Schnittstelle des lokalen VPN-Geräts

Wenn die IP-Adresse des VPN-Geräts mit Internetzugriff in der Definition für den Adressraum des lokalen Netzwerkgateways in Azure enthalten ist, kann es vereinzelt zur Trennung der Verbindung kommen.

Schritt 7: Überprüfen, ob das Feature „Perfect Forward Secrecy“ auf dem lokalen VPN-Gerät aktiviert ist

Die Funktion Perfect Forward Secrecy kann zu den Problemen mit der Trennung der Verbindung führen. Wenn beim VPN-Gerät Perfect Forward Secrecy aktiviert ist, sollten Sie diese Funktion deaktivieren. Aktualisieren Sie dann die IPsec-Richtlinie des virtuellen Netzwerkgateways.