Verwenden von Microsoft Sentinel mit der Azure Web Application Firewall

Die Azure Web Application Firewall (WAF) kann in Kombination mit Microsoft Sentinel Security Informtion Event Management (SIEM) für WAF-Ressourcen bereitstellen. Microsoft Sentinel bietet Sicherheitsanalysen mithilfe von Protokollanalysen, mit der Sie Ihre WAF-Daten problemlos aufschlüsseln und anzeigen können. Mithilfe von Microsoft Sentinel können Sie auf vorgefertigte Arbeitsmappen zugreifen und diese so ändern, dass sie den Anforderungen Ihrer Organisation am besten entsprechen. Die Arbeitsmappe kann Analysen für WAF in Azure Content Delivery Network (CDN), WAF auf Azure Front-Door und WAF auf Application Gateway über mehrere Abonnements und Arbeitsbereiche hinweg anzeigen.

WAF Log Analytics-Kategorien

WAF Log Analytics werden in folgende Kategorien unterteilt:

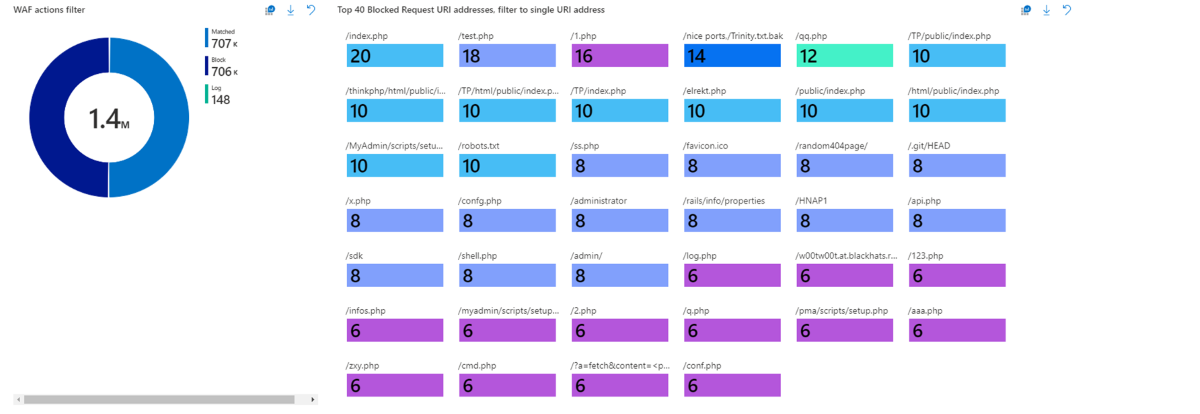

- Alle ausgeführten WAF-Aktionen

- Top 40 Adressen blockierter Anforderungs-URIs

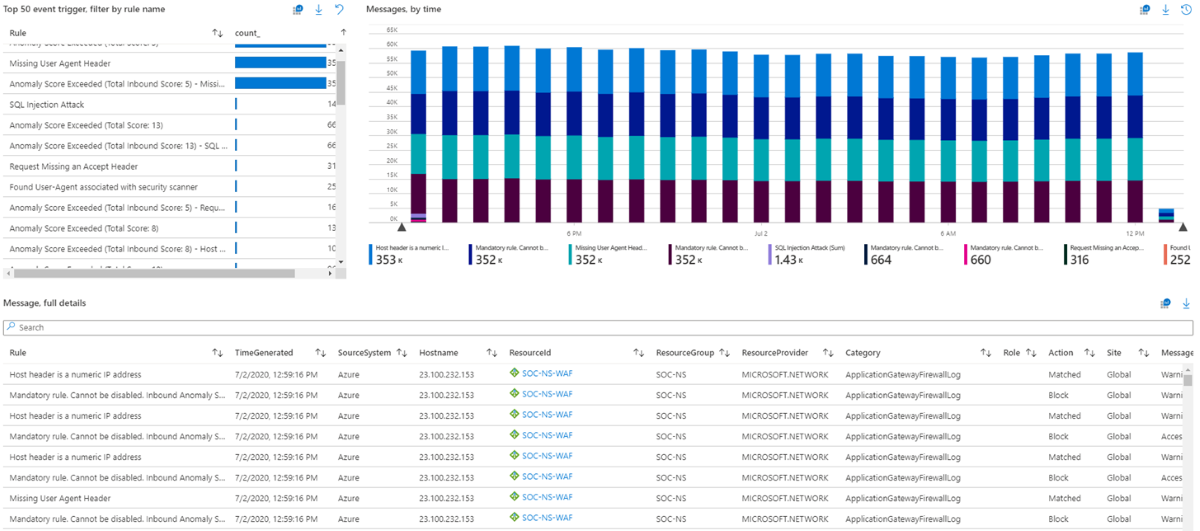

- Top 50 Ereignistrigger

- Nachrichten im zeitlichen Verlauf

- Vollständige Nachrichtendetails

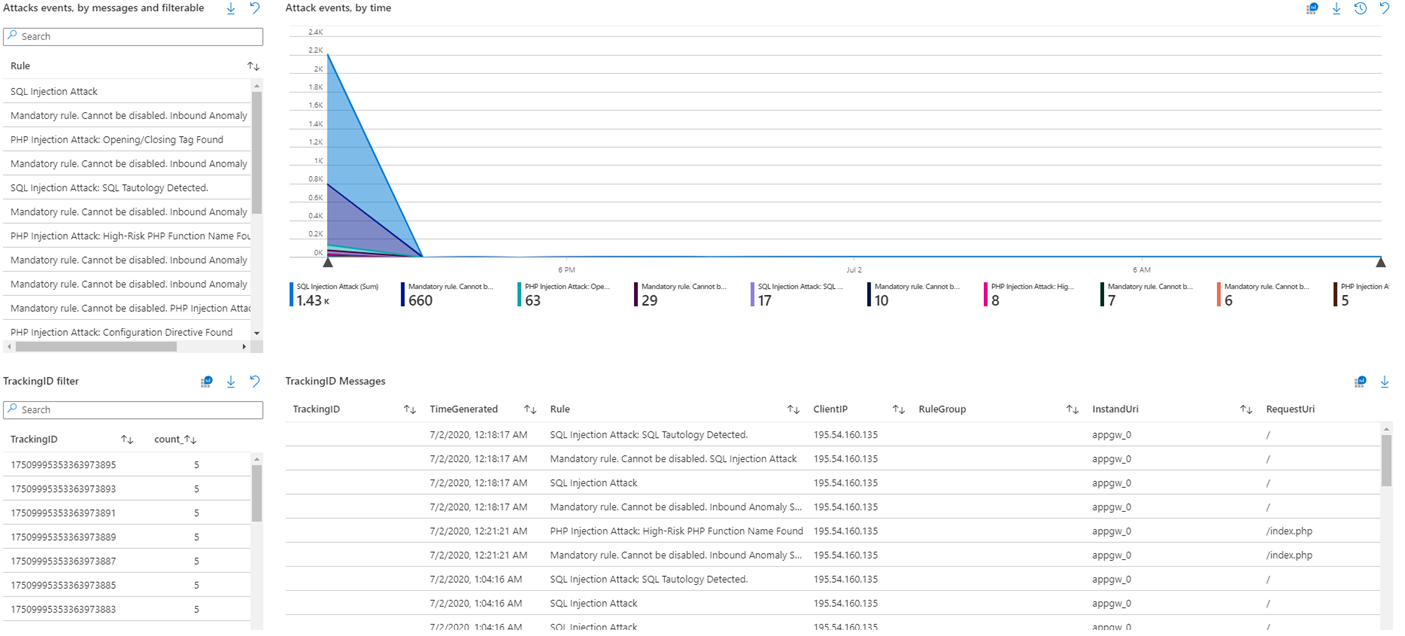

- Angriffsereignisse nach Nachrichten

- Angriffsereignisse im zeitlichen Verlauf

- Nachverfolgungs-ID-Filter

- Nachverfolgungs-ID-Nachrichten

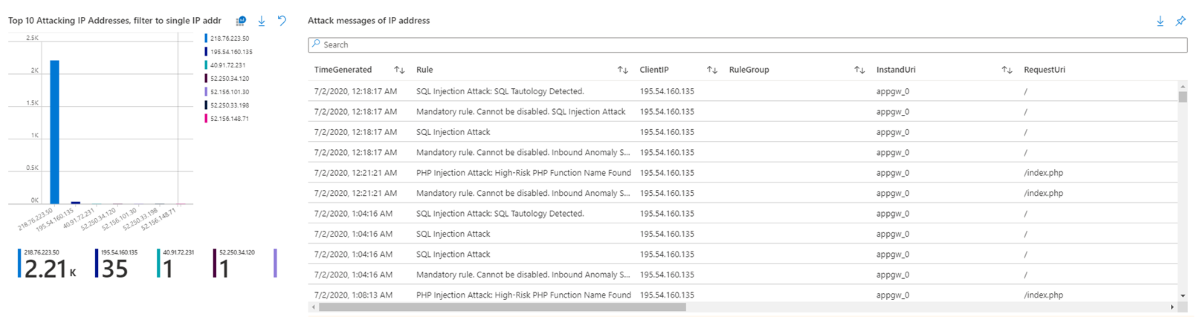

- Top 10 Angriffs-IP-Adressen

- Angriffsnachrichten von IP-Adressen

Beispiele für WAF-Arbeitsmappen

Die folgenden WAF-Arbeitsmappenbeispiele zeigen Beispieldaten:

Starten einer WAF-Arbeitsmappe

Die WAF-Arbeitsmappe funktioniert für alle Azure Front Door-, Application Gateway- und CDN-WAFs. Bevor Sie die Daten aus diesen Ressourcen verbinden, muss Log Analytics für Ihre Ressource aktiviert werden.

Um Log Analytics für jede Ressource zu aktivieren, wechseln Sie zu Ihre jeweiligen Azure Front Door-, Application Gateway- oder CDN-Ressource:

Wählen Sie Diagnoseeinstellungen aus.

Wählen Sie +Diagnoseeinstellung hinzufügen aus.

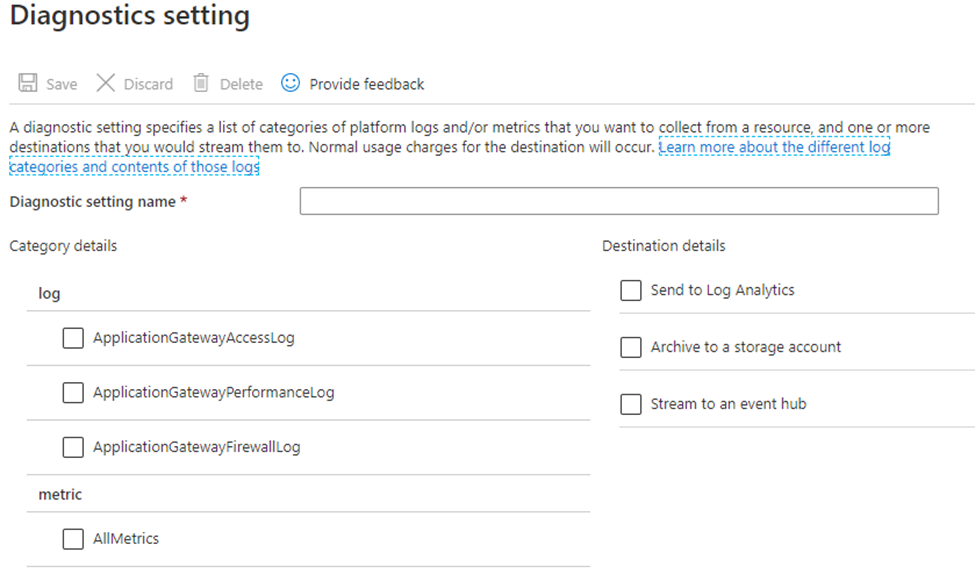

Auf der Seite „Diagnoseeinstellung“:

- Geben Sie einen Namen ein.

- Wählen Sie An Log Analytics senden aus.

- Wählen Sie den Protokollzielarbeitsbereich aus.

- Wählen Sie die Protokolltypen aus, die Sie analysieren möchten:

- Application Gateway: „ApplicationGatewayAccessLog“ und „ApplicationGatewayFirewallLog“

- Azure Front Door Standard/Premium: „FrontDoorAccessLog“ und „FrontDoorFirewallLog“

- Azure Front Door (klassisch): „FrontDoorAccessLog“ und „FrontDoorFirewallLog“

- CDN: „AzureCdnAccessLog“

- Wählen Sie Speichern.

Geben Sie auf der Azure-Homepage Azure Sentinel in die Suchleiste ein, und wählen Sie die Ressource Microsoft Sentinel aus.

Wählen Sie einen bereits aktiven Arbeitsbereich aus, oder erstellen Sie einen neuen Arbeitsbereich.

Wählen Sie in Microsoft Sentinel unter Inhaltsverwaltung die Option Content Hub aus.

Suchen Sie die Azure Web Application Firewall-Lösung, und wählen Sie sie aus.

Wählen Sie auf der Symbolleiste am oberen Rand der Seite Installieren/Aktualisieren aus.

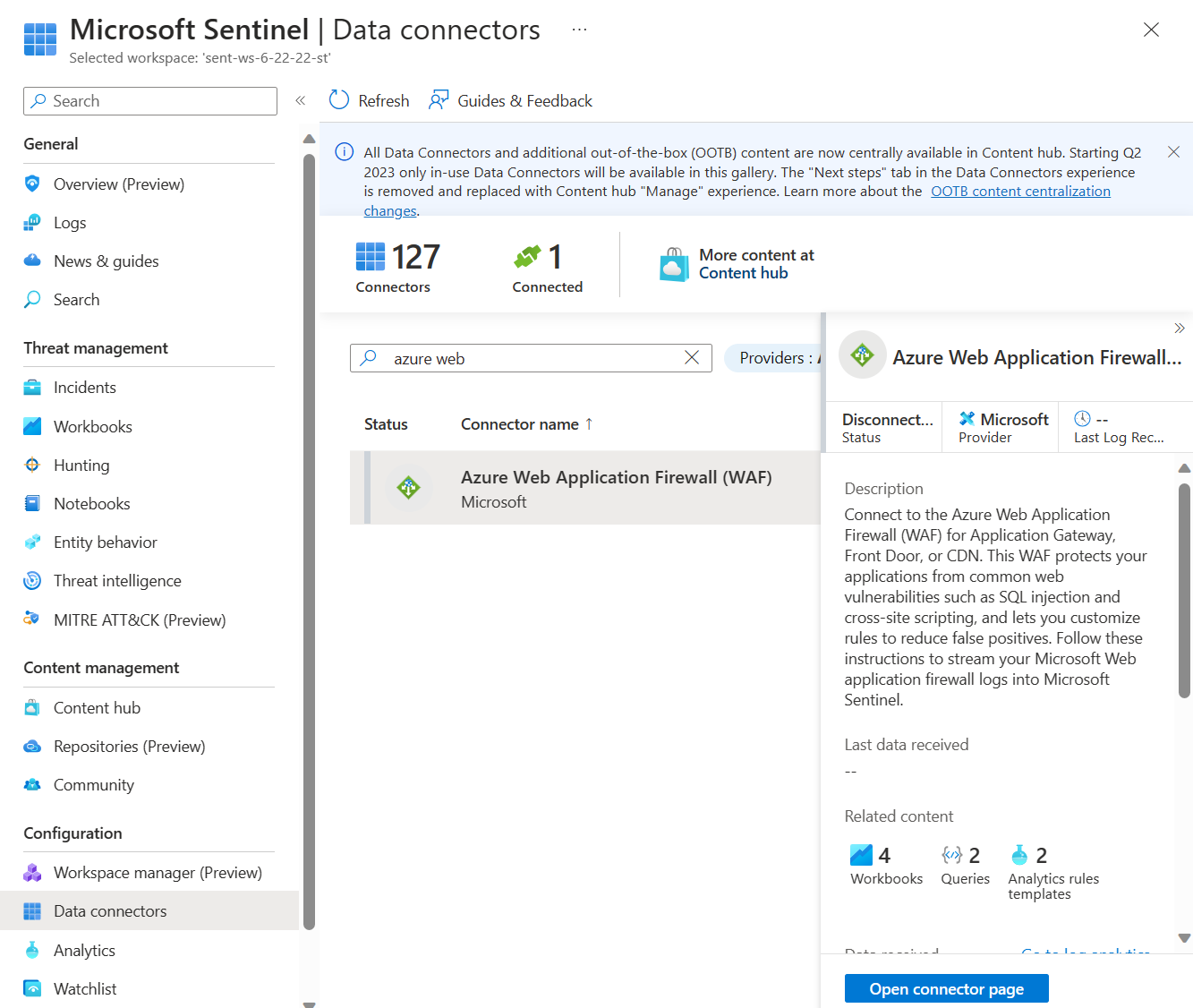

Wählen Sie in Microsoft Sentinel auf der linken Seite unter Konfiguration die Option Datenconnectors aus.

Suchen Sie nach Azure Web Application Firewall (WAF), und wählen Sie die Option aus. Wählen Sie unten rechts Connectorseite öffnen aus.

Befolgen Sie die Anweisungen unter Konfiguration für jede WAF-Ressource, für die Sie Protokollanalysedaten haben möchten, falls Sie dies noch nicht getan haben.

Nachdem die Konfiguration einzelner WAF-Ressourcen abgeschlossen ist, wählen Sie die Registerkarte Nächste Schritte aus. Wählen Sie eine der empfohlenen Arbeitsmappen aus. Diese Arbeitsmappe verwendet alle Protokollanalysedaten, die zuvor aktiviert wurden. Für Ihre WAF-Ressourcen sollte nun eine funktionierende WAF-Arbeitsmappe vorhanden sein.

Automatisches Erkennen von Bedrohungen und Reagieren darauf

Mithilfe der von Sentinel erfassten WAF-Protokolle können Sie Sentinel-Analyseregeln verwenden, um Sicherheitsangriffe automatisch zu erkennen, Sicherheitsvorfälle zu erstellen und mithilfe von Playbooks automatisch auf Sicherheitsvorfälle zu reagieren. Erfahren Sie mehr über das Verwenden von Playbooks mit Automatisierungsregeln in Microsoft Sentinel.

Azure WAF enthält auch integrierte Sentinel-Erkennungsregelvorlagen für SQLi-, XSS- und Log4J-Angriffe. Diese Vorlagen finden Sie auf der Registerkarte „Analyse“ im Abschnitt „Regelvorlagen“ von Sentinel. Sie können diese Vorlagen verwenden oder auf den WAF-Protokollen basierend eigene Vorlagen definieren.

Der Automatisierungsabschnitt dieser Regeln kann Ihnen helfen, automatisch durch Ausführen eines Playbooks auf den Incident zu reagieren. Ein Beispiel für ein solches Playbook als Reaktion auf Angriffe finden Sie hier im GitHub-Repository für Netzwerksicherheit. Dieses Playbook erstellt automatisch benutzerdefinierte WAF-Richtlinienregeln, um die Quell-IPs des Angreifers gemäß Erkennung durch die WAF-Analyseerkennungsregeln zu blockieren.