Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Zero Standing Access (ZSA) bedeutet, dass Mitarbeiter des Microsoft-Serviceteams keinen ständigen privilegierten Zugriff auf die Microsoft 365-Produktionsumgebung oder auf Kundendaten haben. Wenn ein Mitglied des Microsoft-Serviceteams aus irgendeinem Grund den Dienst aktualisieren oder auf Kundendaten zugreifen möchte, muss es eine Anforderung einreichen, die die Notwendigkeit rechtfertigt, und die Genehmigung eines autorisierten Managers erhalten. Im großen Stil ist es nicht möglich, den Zugriff manuell bereitzustellen und zu entfernen, wie es für die Wartung von Microsoft 365-Diensten erforderlich ist. Daher hat Microsoft eine automatisierte Lösung entwickelt, um den privilegierten Zugriff nach Bedarf zu verwalten.

Lockbox

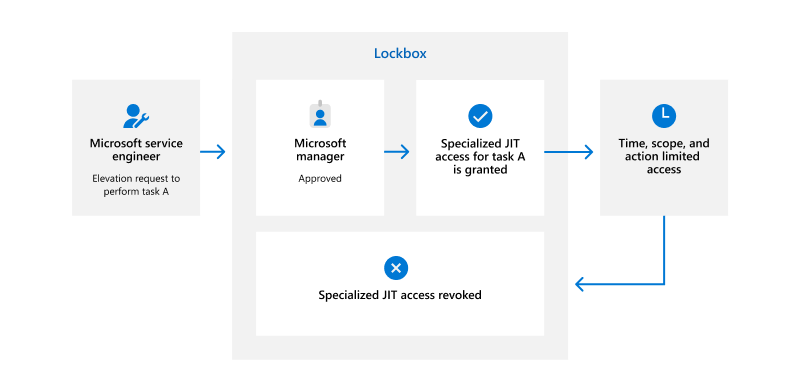

Der gesamte Zugriff auf Microsoft 365-Systeme und Kundendaten wird von Lockbox vermittelt, einem Zugriffssteuerungssystem, das ein JUST-In-Time-Modell (JIT) und ein Just-Enough-Access-Modell (JEA) verwendet, um Servicetechnikern temporären privilegierten Zugriff auf bestimmte Microsoft 365-Dienste und -Daten zu bieten. Darüber hinaus werden alle Anforderungen und Aktionen zu Überwachungszwecken protokolliert und sind über die Office 365 Management Activity API und das Security and Compliance Center zugänglich.

Bevor ein Microsoft Service Engineer eine Verbindung mit microsoft 365-Systemen herstellen oder auf Kundendaten zugreifen kann, muss er eine Zugriffsanforderung über Die Lockbox übermitteln. Diese Anforderung kann nur genehmigt werden, wenn bestimmte Kriterien erfüllt sind:

- Der Servicetechniker erfüllt die Berechtigungsanforderungen für ein Serviceteamkonto,

- Sie gehören der Lockbox-Rolle an, die der Arbeit in der Anforderung zugeordnet ist.

- Die angeforderte Zugriffszeit überschreitet nicht die maximal zulässige Zeit.

- Sie haben eine legitime geschäftliche Begründung,

- Die angeforderte Ressource, auf die sie zugreifen möchten, liegt innerhalb ihres Arbeitsbereichs, und

- Sie erhalten die Genehmigung des Vorgesetzten.

Sobald alle Kriterien erfüllt und von Lockbox überprüft wurden, wird temporärer Zugriff gewährt, um die angeforderte spezifische Aktion auszuführen. Nachdem die Zeit für die Anforderung abgelaufen ist, wird der Zugriff widerrufen.

Wenn ein Kunde außerdem die Kunden-Lockbox-Funktion lizenziert und aktiviert, muss jeder Versuch eines Microsoft-Servicetechnikers, auf Kundendaten zuzugreifen, zusätzlich von einem Administrator im Kundenmandanten genehmigt werden. Die Notwendigkeit, auf Kundendaten zuzugreifen, kann sowohl vom Kunden als auch von Microsoft entstehen. Beispielsweise kann ein von einem Kunden ausgelöster Incident Zugriff auf seine Daten erfordern, um das Problem zu beheben, oder wenn Microsoft Datenzugriff benötigt, um ein bestimmtes Update anzuwenden.

Kunden haben keine Tools, um eine Kunden-Lockbox-Anforderung zu initiieren. Sie müssen ein Ticket an Microsoft übermitteln, für das eine Kunden-Lockbox-Anforderung ausgelöst werden muss. Eine von einem Microsoft-Servicetechniker ausgelöste Kunden-Lockbox-Anforderung muss von einem Microsoft-Manager und einem autorisierten Administrator im Kundenmandanten genehmigt werden.

Lockboxrollen

Um die Aufgabentrennung und das Prinzip der geringsten Rechte zu erzwingen, müssen Servicetechniker einer Lockbox-Rolle angehören, die ihrer Rolle im Team entspricht. Lockboxrollen werden im Identity Management-Tool verwaltet und definieren die Berechtigungen und Aktionen, für die ein Dienstteammitglied über den Lockbox-Anforderungsprozess genehmigt werden kann. Mitarbeiter des Serviceteams müssen anfordern, Mitglied einer Lockbox-Rolle zu sein und die Genehmigung der Geschäftsleitung zu erhalten. Wenn es genehmigt wird, wird das Dienstteamkonto des Mitarbeiters in einer Sicherheitsgruppe platziert, die von Active Directory (AD) und Microsoft Entra ID erzwungen wird.

Eingeschränkte Verwaltungsschnittstellen

Servicetechniker verwenden zwei Verwaltungsschnittstellen, um Verwaltungsaufgaben auszuführen: Remotedesktop von einer Secure Admin Workstation (SAW) über ein geschütztes Terminaldienstgateway (TSG) und Remote PowerShell. Innerhalb dieser Verwaltungsschnittstellen weisen Zugriffssteuerungen, die auf der genehmigten Lockbox-Anforderung und den Softwarerichtlinien basieren, erhebliche Einschränkungen darauf ab, welche Anwendungen ausgeführt werden und welche Befehle und Cmdlets verfügbar sind.

Remote Desktop

Mitglieder des Dienstteams, die ihren Dienst mithilfe von Remotedesktop verwalten, müssen eine Verbindung über eine SAW herstellen, die speziell für diesen Anwendungsfall von Microsoft entwickelt und hergestellt wird. Microsoft arbeitet mit Lieferanten zusammen, um SAWs zu erstellen und so eine kurze und sichere Lieferkette zu schaffen. SAWs verwenden gehärtete Betriebssysteme, die so konfiguriert sind, dass alle Funktionen außer dem, was für definierte Verwaltungsaufgaben erforderlich ist, eingeschränkt werden. Zu diesen Einschränkungen gehören die Deaktivierung aller USB-Anschlüsse, strenge Anwendungszugriffslisten, das Entfernen des E-Mail-Zugriffs, das Einschränken des Internetbrowsens und das Erzwingen von Inaktivitätssperren für Bildschirmschoner. Microsoft-Zugriffskontrollsysteme überprüfen SAW-Computer in regelmäßigen Abständen, um sicherzustellen, dass sie mit den neuesten Sicherheitskontrollen kompatibel sind, und deaktivieren automatisch Computer, wenn sie als nicht konform eingestuft werden.

Servicetechniker dürfen jeweils nur eine Verbindung mit einem TsG herstellen, und mehrere Sitzungen sind nicht zulässig. TsGs ermöglichen es Den Administratoren des Microsoft 365-Dienstteams jedoch, eine Verbindung mit mehreren Servern herzustellen, die jeweils nur mit einer sitzung gleichzeitig ausgeführt werden, sodass Administratoren ihre Aufgaben effektiv erfüllen können. Dienstteamadministratoren verfügen selbst nicht über Berechtigungen für die TsGs. Der Leitfaden zur Problembehandlung wird nur verwendet, um Anforderungen für die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) und Verschlüsselung zu erzwingen. Sobald der Dienstteamadministrator über einen Leitfaden zur Problembehandlung eine Verbindung mit einem bestimmten Server herstellt, erzwingt der spezifische Server ein Sitzungslimit von 1 pro Administrator.

Nutzungseinschränkungen, Verbindungs- und Konfigurationsanforderungen für Microsoft 365-Mitarbeiter werden durch Active Directory-Gruppenrichtlinien festgelegt. Diese Richtlinien umfassen die folgenden TsG-Merkmale:

- Nur mit FIPS 140-2 validierter Verschlüsselung verwenden

- Sitzungen werden nach 15 Minuten Inaktivität getrennt

- Sitzungen melden sich nach 24 Stunden automatisch ab

Connections zu TSGs erfordern auch MFA unter Verwendung einer separaten physischen intelligenten Karte. Servicetechniker erhalten verschiedene Smartcards für verschiedene Plattformen, und Geheimnisverwaltungsplattformen sorgen für eine sichere Speicherung von Anmeldeinformationen. TsGs verwenden Active Directory-Gruppenrichtlinien, um zu steuern, wer sich bei Remoteservern anmelden kann, die Anzahl der zulässigen Sitzungen und Einstellungen für Leerlauftimeouts.

Remote-PowerShell

Zusätzlich zum Remotezugriff mithilfe speziell konfigurierter TSGs können Mitarbeiter des Serviceteams mit der Rolle Service Engineer Operations Lockbox auf bestimmte Verwaltungsfunktionen auf Produktionsservern mithilfe von Remote PowerShell zugreifen. Um diesen Zugriff verwenden zu können, muss der Benutzer für den schreibgeschützten (Debug-)Zugriff auf die Microsoft 365-Produktionsumgebung autorisiert sein. Die Rechteausweitung wird auf die gleiche Weise wie für TSGs mithilfe des Lockbox-Prozesses aktiviert.

Für den Remotezugriff verfügt jedes Rechenzentrum über eine virtuelle IP-Adresse mit Lastenausgleich, die als single point of access dient. Die verfügbaren Remote PowerShell-Cmdlets basieren auf der Berechtigungsstufe, die im Zugriffsanspruch identifiziert wird, der während der Authentifizierung abgerufen wurde. Diese Cmdlets stellen die einzige Administrative Funktionalität bereit, auf die Benutzer zugreifen können, um eine Verbindung mit dieser Methode herzustellen. Remote-PowerShell schränkt den Umfang der Befehle ein, die dem Techniker zur Verfügung stehen, und basiert auf der Zugriffsebene, die über den Lockbox-Prozess gewährt wird. In Exchange Online ist beispielsweise möglicherweise das Cmdlet Get-Mailbox verfügbar, das Cmdlet Set-Mailbox jedoch nicht.