Führungslinie zur Risikobewertung für Microsoft Cloud

Das Ziel einer Cloudrisikobewertung besteht darin, sicherzustellen, dass das System und die Daten, die in der Cloud vorhanden sind oder für die Migration in die Cloud berücksichtigt werden, kein neues oder unbekanntes Risiko in die organization. Der Schwerpunkt liegt auf der Gewährleistung von Vertraulichkeit, Integrität, Verfügbarkeit und Datenschutz der Informationsverarbeitung und darauf, identifizierte Risiken unterhalb des akzeptierten internen Risikoschwellenwerts zu halten.

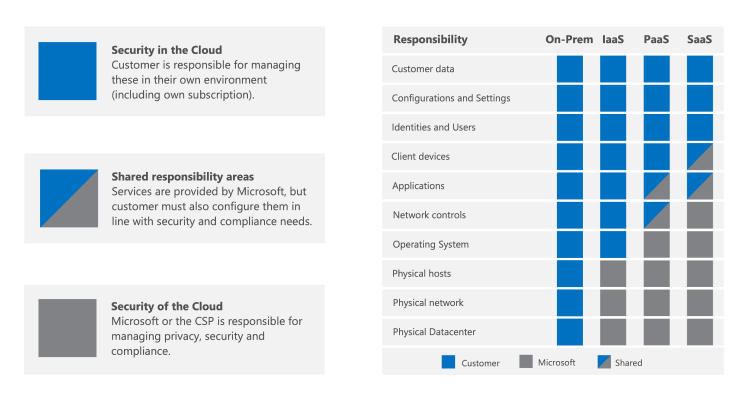

In einem Modell mit gemeinsamer Verantwortung ist der Clouddienstanbieter (Cloud Service Provider, CSP) als Anbieter für die Verwaltung der Sicherheit und Compliance der Cloud verantwortlich. Der Kunde bleibt für die Verwaltung und Konfiguration von Sicherheit und Compliance in der Cloud gemäß seinen Anforderungen und seiner Risikotoleranz verantwortlich.

In diesem Leitfaden werden bewährte Methoden zum effizienten Bewerten von Lieferantenrisiken und zur Verwendung der von Microsoft zur Verfügung gestellten Ressourcen und Tools erläutert.

Grundlegendes zur gemeinsamen Verantwortung in der Cloud

Cloudbereitstellungen können als Infrastructure-as-a-Service (IaaS), Platform-as-a-Service (PaaS) oder Software-as-a-Service (SaaS) kategorisiert werden. Je nach anwendbarem Clouddienstmodell wechselt die Verantwortungsebene für die Sicherheitskontrollen für die Lösung zwischen dem CSP und dem Kunden. In einem herkömmlichen lokalen Modell ist der Kunde für den gesamten Stapel verantwortlich. Beim Wechsel in die Cloud werden alle physischen Sicherheitsaufgaben an den CSP übertragen. Abhängig vom Clouddienstmodell für Ihre organization werden zusätzliche Zuständigkeiten auf den CSP übertragen. In den meisten Clouddienstmodellen bleibt Ihr organization jedoch für die Geräte verantwortlich, die für den Zugriff auf die Cloud, die Netzwerkkonnektivität, Ihre Konten und Identitäten sowie Ihre Daten verwendet werden. Microsoft investiert stark in die Entwicklung von Diensten, mit denen Kunden während des gesamten Lebenszyklus die Kontrolle über ihre Daten behalten können.

Microsoft Cloud arbeitet auf einer Hyperskalierung und basiert auf einer Kombination aus DevSecOps und Automatisierung, um Betriebsmodelle zu standardisieren. Das Microsoft-Betriebsmodell ändert die Art und Weise, wie Risiken im Vergleich zu herkömmlichen lokalen Betriebsmodellen angegangen werden, was zur Implementierung verschiedener und manchmal unbekannter Kontrollen zum Verwalten von Risiken führt. Beachten Sie bei der Durchführung Ihrer Cloudrisikobewertung, dass das Ziel von Microsoft darin besteht, sicherzustellen, dass alle Risiken angegangen werden, aber nicht unbedingt die gleichen Kontrollen wie Ihre organization implementiert. Microsoft kann die gleichen Risiken mit einem anderen Satz von Kontrollen angehen, die sich in der Cloudrisikobewertung widerspiegeln sollten. Darüber hinaus sind einige Risiken in einem herkömmlichen lokalen Design in einer Cloudumgebung von geringerem Schweregrad und umgekehrt. Das Entwerfen und Implementieren von starken vorbeugenden Kontrollen kann einen Großteil des Aufwands reduzieren, der für die Detektiv- und Korrekturkontrollen erforderlich ist. Ein Beispiel hierfür ist die Implementierung von Zero Standing Access (ZSA) durch Microsoft.

Einführung eines Frameworks

Microsoft empfiehlt Kunden, ihr internes Risiko- und Kontrollframework einem unabhängigen Framework zuzuordnen, das Cloudrisiken auf standardisierte Weise behandelt. Wenn Ihre vorhandenen internen Risikobewertungsmodelle die spezifischen Herausforderungen, die mit Cloud Computing verbunden sind, nicht bewältigen, profitieren Sie von diesen weit verbreiteten und standardisierten Frameworks. Ihr internes Kontrollframework kann bereits eine Ansammlung mehrerer standardisierter Frameworks sein. Die Zuordnung dieser Steuerelemente zu den entsprechenden Frameworks ist bei Ihrer Bewertung hilfreich.

Ein sekundärer Vorteil besteht darin, dass Microsoft Zuordnungen zu diesen Frameworks in Dokumentation und Tools bereitstellt, die Ihre Risikobewertungen beschleunigen. Beispiele für diese Frameworks sind der Informationssicherheitsstandard ISO 27001, CIS Benchmark und NIST SP 800-53. Microsoft bietet die umfassendsten Compliance-Angebote aller CSP. Weitere Informationen finden Sie unter Microsoft-Complianceangebote.

Verwenden Sie Microsoft Purview Compliance Manager, um Eigene Bewertungen zu erstellen, die die Einhaltung der branchenspezifischen und regionalen Vorschriften bewerten, die für Ihre organization gelten. Bewertungen basieren auf dem Framework von Bewertungsvorlagen, die die erforderlichen Kontrollen, Verbesserungsaktionen und ggf. Microsoft-Aktionen zum Abschließen der Bewertung enthalten. Für Microsoft-Aktionen werden detaillierte Implementierungspläne und aktuelle Überwachungsergebnisse bereitgestellt. Auf diese Weise kann Zeit für das Auffinden von Fakten, die Zuordnung und die Untersuchung der Implementierung bestimmter Steuerelemente durch Microsoft eingespart werden. Weitere Informationen finden Sie im Artikel Microsoft Purview Compliance Manager.

Verstehen, wie Microsoft ihre Daten schützt

Während der Kunde für die Verwaltung und Konfiguration von Sicherheit und Compliance in der Cloud verantwortlich ist, ist der CSP für die Verwaltung der Sicherheit und Compliance der Cloud verantwortlich. Eine Möglichkeit, zu überprüfen, ob der CSP seine Verantwortlichkeiten effektiv erfüllt und seine Zusagen einhält, besteht darin, seine externen Auditberichte wie ISO und SOC zu überprüfen. Microsoft stellt externe Überwachungsberichte für authentifizierte Zielgruppen im Service Trust Portal (STP) zur Verfügung.

Zusätzlich zu externen Überwachungsberichten empfiehlt Microsoft Kunden dringend, die folgenden Ressourcen zu nutzen, um zu verstehen, wie Microsoft im Detail arbeitet:

On-Demand-Lernpfad: Microsoft Learn bietet Hunderte von Lernpfaden und Modulen zu verschiedenen Themen. Unter anderem erfahren Sie, wie Microsoft Kundendaten schützt , um die grundlegenden Sicherheits- und Datenschutzpraktiken von Microsoft zu verstehen.

Service Assurance für Microsoft-Compliance: Artikel zu Microsoft-Methoden werden zur einfacheren Überprüfung in 14 Domänen kategorisiert. Jede Domäne enthält eine Übersicht, die allgemeine Risikoszenarien für jeden Bereich behandelt. Überwachungstabellen enthalten Links zu den neuesten Berichten, die im STP gespeichert sind, verwandten Abschnitten und dem Datum, an dem der Überwachungsbericht für Microsoft Onlinedienste durchgeführt wurde. Falls verfügbar, werden Links zu Artefakten zur Veranschaulichung der Steuerungsimplementierung bereitgestellt, z. B. Sicherheitsrisikobewertungen von Drittanbietern und Berichte zur Überprüfung des Geschäftskontinuitätsplans. Wie Überwachungsberichte werden diese Artefakte auf STP gehostet und erfordern eine Authentifizierung für den Zugriff.

| Domäne | Beschreibung |

|---|---|

| Architektur | Das Design von Microsoft Onlinedienste und die Sicherheitsprinzipien, die als Grundlage dienen. |

| Überwachungsprotokollierung und Überwachung | Wie Microsoft Protokolle erfasst, verarbeitet, speichert, schützt und analysiert, um nicht autorisierte Aktivitäten zu erkennen und die Leistung zu überwachen. ermöglichen die Sicherheits- und Leistungsüberwachung. |

| Sicherheit von Rechenzentren | Wie Microsoft die Rechenzentren sicher betreibt, die die Möglichkeit bieten, Microsoft Onlinedienste weltweit zu betreiben. |

| Verschlüsselung und Schlüsselverwaltung | Der kryptografische Schutz der Kundenkommunikation und der in der Cloud gespeicherten und verarbeiteten Daten. |

| Governance, Risiko und Compliance | Wie Microsoft die Sicherheitsrichtlinien erzwingt, die erstellt und risiken verwaltet werden, um Kundenzusagen und Complianceanforderungen zu erfüllen. |

| Identitäts- und Zugriffsverwaltung | Schutz von Microsoft Onlinedienste und Kundendaten vor unbefugtem oder böswilligem Zugriff. |

| Verwaltung von Sicherheitsvorfällen | Die Prozesse, die Microsoft verwendet, um alle Sicherheitsvorfälle vorzubereiten, zu erkennen, zu reagieren und zu kommunizieren. |

| Netzwerksicherheit | Wie Microsoft seine Netzwerkgrenzen vor externen Angriffen schützt und das interne Netzwerk verwaltet, um deren Weitergabe einzuschränken. |

| Personalverwaltung | Die Überprüfungsprozesse, Schulungen und die sichere Verwaltung des Personals während seiner gesamten Zeit bei Microsoft. |

| Datenschutz und Datenverwaltung | Wie Microsoft Kundendaten verarbeitet und schützt, um ihre Datenrechte zu wahren. |

| Ausfallsicherheit und Kontinuität | Prozesse und Technologien, die verwendet werden, um die Dienstverfügbarkeit zu gewährleisten und Geschäftskontinuität und Wiederherstellung sicherzustellen. |

| Entwicklung und Verfahren im Sicherheitsbereich | Wie Microsoft sicherstellt, dass seine Dienste während des gesamten Lebenszyklus sicher entworfen, ausgeführt und verwaltet werden. |

| Lieferantenmanagement | Wie Microsoft Drittanbieterunternehmen, die microsoft Onlinedienste unterstützen, kontrolliert und verwaltet. |

| Bedrohungs- und Sicherheitsrisikoverwaltung | Die Prozesse, die Microsoft verwendet, um nach Sicherheitsrisiken und Schadsoftware zu suchen, zu erkennen und zu beheben. |

Compliance Program for Microsoft Cloud (CPMC)

Microsoft bemüht sich gemeinsam, Informationen wie die Artikel auf dieser Website zu veröffentlichen, damit Kunden verstehen können, wie wir ihre Daten schützen und ihre Complianceanforderungen erfüllen. Es kann jedoch schwierig sein, über die globale regulatorische Landschaft auf dem Laufenden zu bleiben, durch komplizierte Compliance- und Risikoszenarien zu navigieren und ein akzeptables Maß an Sicherheit zu erreichen. Um diese Herausforderungen zu meistern, hat Microsoft die Compliance Program for Microsoft Cloud (CPMC) eingeführt. Der CPMC ist ein kostenpflichtiges Premium-Programm, das personalisierte gesetzliche und branchenspezifische Compliance-Support-, Schulungs- und Netzwerkmöglichkeiten bietet. Weitere Informationen zu CPMC-spezifischen Angeboten finden Sie auf der CPMC-Website.

Ressourcen

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für