Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

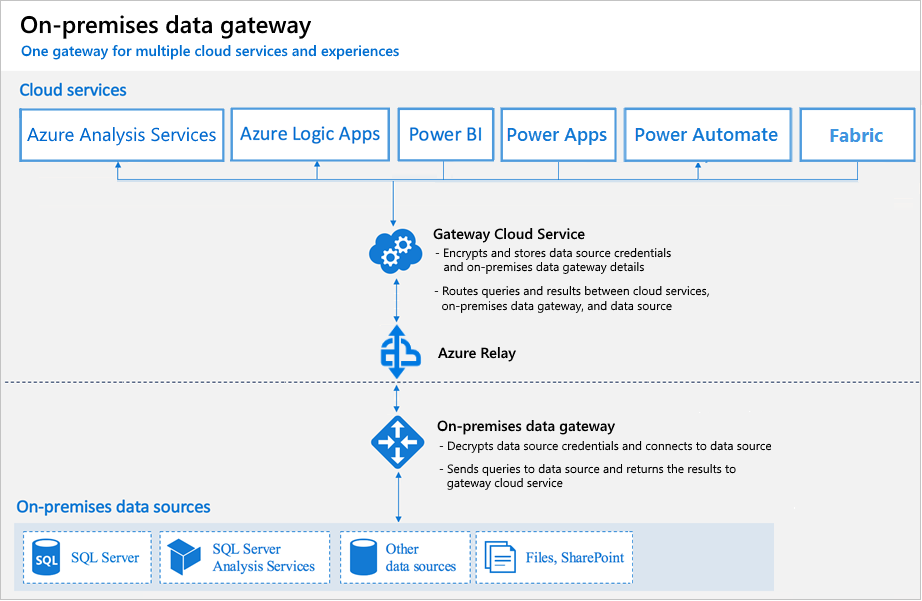

Benutzer in Ihrer Organisation können auf lokale Daten zugreifen, über die sie bereits über Zugriffsberechtigungen von Diensten in der Cloud verfügen, z. B. Power BI, Power Platform und Microsoft Fabric. Bevor diese Benutzer jedoch eine Verbindung des Clouddienstes zu Ihrer lokalen Datenquelle herstellen können, muss ein lokales Datengateway installiert und konfiguriert werden.

Das Gateway ermöglicht eine schnelle und sichere Hintergrundkommunikation. Diese Kommunikation fließt von einzelnen Benutzern in der Cloud zu Ihrer lokalen Datenquelle und dann zurück in die Cloud.

Administratoren sind normalerweise diejenigen, die ein Gateway installieren und konfigurieren. Diese Aktionen erfordern möglicherweise spezielle Kenntnisse Ihrer lokalen Server oder Serveradministratorberechtigungen.

In diesem Artikel erhalten Sie keine schrittweise Anleitung zum Installieren und Konfigurieren des Gateways. Diesen Leitfaden finden Sie unter Installieren eines lokalen Datengateways. Dieser Artikel bietet einen detaillierten Einblick in die Funktionsweise des Gateways.

Funktionsweise des Gateways

Sehen wir uns zunächst an, was geschieht, wenn Sie mit einem Element interagieren, das mit einer lokalen Datenquelle verbunden ist.

Hinweis

Abhängig vom Clouddienst müssen Sie möglicherweise eine Datenquelle für das Gateway konfigurieren.

- Der Clouddienst erstellt eine Abfrage sowie die verschlüsselten Anmeldeinformationen für die lokale Datenquelle. Die Abfrage und Anmeldeinformationen werden zur Verarbeitung an die Gatewaywarteschlange gesendet, wenn das Gateway den Dienst regelmäßig abruft. Weitere Informationen zur Verschlüsselung von Anmeldeinformationen in Power BI finden Sie im Whitepaper zur Power BI-Sicherheit.

- Der Gatewayclouddienst analysiert die Abfrage und pusht die Anforderung an Azure Relay.

- Azure Relay sendet die ausstehenden Anforderungen an das Gateway, wenn es regelmäßig abruft. Sowohl das Gateway als auch der Power BI-Dienst werden implementiert, um nur Transport Layer Security (TLS) 1.2-Datenverkehr zu akzeptieren.

- Das Gateway ruft die Abfrage ab, entschlüsselt die Anmeldeinformationen und stellt anhand dieser Anmeldeinformationen eine Verbindung mit mindestens einer Datenquelle her.

- Das Gateway sendet die Abfrage zur Ausführung an die Datenquelle.

- Die Ergebnisse werden von der Datenquelle zurück an das Gateway und dann an den Clouddienst gesendet. Der Dienst verwendet dann diese Ergebnisse.

In Schritt 6 können Abfragen wie Power BI- und Azure Analysis Services-Aktualisierungen große Datenmengen zurückgeben. Bei solchen Abfragen werden Daten vorübergehend auf dem Gatewaycomputer gespeichert. Diese Datenspeicherung wird fortgesetzt, bis alle Daten von der Datenquelle empfangen wurden. Die Daten werden dann an den Clouddienst zurückgesendet. Dieser Vorgang wird als Spooling bezeichnet. Wir empfehlen, dass Sie ein Solid State Drive (SSD) als Spooling-Speicher verwenden.

Authentifizierung bei lokalen Datenquellen

Gespeicherte Anmelde Informationen werden verwendet, um eine Verbindung zwischen dem Gateway und lokalen Datenquellen herzustellen. Unabhängig vom Benutzer verwendet das Gateway die gespeicherten Anmeldeinformationen, um eine Verbindung herzustellen. Möglicherweise gibt es jedoch Authentifizierungsausnahmen wie DirectQuery und LiveConnect für Analysis Services in Power BI. Weitere Informationen zur Verschlüsselung von Anmeldeinformationen in Power BI finden Sie im Whitepaper zur Power BI-Sicherheit.

Anmeldekonto

Sie melden sich entweder mit einem Geschäftskonto oder einem Schulkonto an. Dieses Konto ist Ihr Organisationskonto. Wenn Sie sich für ein Office 365-Angebot registriert und nicht Ihre tatsächliche geschäftliche E-Mail-Adresse angegeben haben, kann Ihre Anmeldeadresse beispielsweise wie folgt aussehen: nancy@contoso.onmicrosoft.com. Ein Clouddienst speichert Ihr Konto in einem Mandanten in Microsoft Entra ID. In den meisten Fällen stimmt der Benutzerprinzipalname (UPN) Ihres Microsoft Entra ID-Kontos mit Ihrer E-Mail-Adresse überein.

Sicherheit des Netzwerkdatenverkehrs

Der Datenverkehr verläuft vom Gateway über Azure Relay zum Power BI-Back-End-Cluster. Mithilfe von ExpressRoute können Sie sicherstellen, dass dieser Datenverkehr nicht das öffentliche Internet durchläuft. Der gesamte interne Azure-Datenverkehr erfolgt über den Azure-Backbone.

Microsoft Entra ID

Microsoft-Clouddienste verwenden Microsoft Entra ID , um Benutzer*inen zu authentifizieren. Microsoft Entra ID ist der Mandant, der die Benutzernamen und Sicherheitsgruppen enthält. In der Regel entspricht die E-Mail-Adresse, die Sie für die Anmeldung verwenden, dem UPN Ihres Kontos. Weitere Informationen zur Authentifizierung in Power BI finden Sie im Whitepaper zur Power BI-Sicherheit.

Woher weiß ich meinen UPN?

Möglicherweise kennen Sie Ihren UPN nicht und sind auch kein Domänenadministrator. Um den UPN für Ihr Konto zu ermitteln, führen Sie den folgenden Befehl auf Ihrer Arbeitsstation aus: whoami /upn.

Obwohl das Ergebnis wie eine E-Mail-Adresse aussieht, ist es der UPN in Ihrem lokalen Domänenkonto.

Synchronisieren eines lokalen Active Directorys mit Microsoft Entra ID

Sie möchten, dass jedes Ihrer lokalen Active Directory-Konten einem Microsoft Entra-ID-Konto entspricht, da der UPN für beide Konten identisch sein muss.

Die Clouddienste kennen nur die Konten innerhalb von Microsoft Entra ID. Es spielt keine Rolle, ob Sie in Ihrem lokalen Active Directory ein Konto hinzufügen. Wenn das Konto nicht in Microsoft Entra ID vorhanden ist, kann es nicht verwendet werden.

Es gibt verschiedene Möglichkeiten, Ihre lokalen Active Directory-Konten in Microsoft Entra ID abzugleichen.

Fügen Sie Konten manuell zur Microsoft Entra ID hinzu.

Erstellen Sie ein Konto im Azure-Portal oder im Microsoft 365 Admin Center. Stellen Sie sicher, dass der Kontoname mit dem UPN des lokalen Active Directory-Kontos übereinstimmt.

Verwenden Sie das Microsoft Entra ID Connect-Tool, um lokale Konten mit Ihrem Microsoft Entra ID-Mandanten zu synchronisieren.

Das Microsoft Entra ID Connect-Tool stellt Optionen für die Verzeichnissynchronisierung und die Einrichtung der Authentifizierung zur Verfügung. Diese Optionen umfassen Kennworthashsynchronisierung, Pass-Through-Authentifizierung und Verbund. Wenn Sie weder Mandantenadministrator noch lokaler Domänenadministrator sind, wenden Sie sich an Ihren IT-Administrator, um Microsoft Entra ID Connect einzurichten.

Microsoft Entra ID Connect stellt sicher, dass Ihr Microsoft Entra ID-UPN Ihrem lokalen Active Directory-UPN entspricht. Dieser Abgleich ist hilfreich, wenn Sie Analysis Services-Liveverbindungen mit Power BI-oder SSO-Funktionen (einmaliges Anmelden) verwenden.

Hinweis

Durch das Synchronisieren von Konten mit dem Microsoft Entra ID Connect-Tool werden neue Konten in Ihrem Microsoft Entra ID-Mandanten erstellt.