Untersuchen und Entschärfen riskanter OAuth-Apps

OAuth ist ein offener Standard für die tokenbasierte Authentifizierung und Autorisierung. OAuth ermöglicht es, dass die Kontoinformationen eines Benutzers von Diensten von Drittanbietern verwendet werden, ohne das Kennwort des Benutzers offenzulegen. OAuth fungiert als Vermittler im Auftrag des Benutzers und stellt dem Dienst ein Zugriffstoken zur Verfügung, das die Freigabe bestimmter Kontoinformationen ermöglicht.

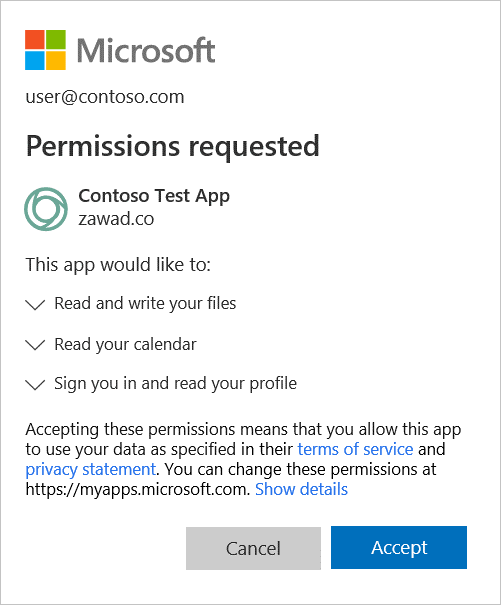

So benötigt beispielsweise eine App, die den Kalender des/r Benutzer*in analysiert und Ratschläge zur Produktionssteigerung erteilt, Zugriff auf den Kalender des/r Benutzer*in. Anstatt die Anmeldedaten des/r Benutzer*in bereitzustellen, ermöglicht OAuth der App den Zugriff auf die Daten ausschließlich auf der Grundlage eines Tokens, das generiert wird, wenn der/die Benutzer*in die Zustimmung zu einer Seite erteilt, wie in der nachstehenden Abbildung zu sehen ist.

Viele Apps von Drittanbietern, die u. U. von geschäftlichen Benutzern in Ihrer Organisation installiert wurden, fordern Berechtigungen an, um auf Benutzerinformationen und Daten zugreifen zu können und sich im Auftrag des Benutzers bei anderen Cloud-Apps anzumelden. Wenn Benutzer diese Apps installieren, klicken sie häufig auf Akzeptieren, ohne die Details in der Eingabeaufforderung genau zu lesen, einschließlich der Berechtigungen, die der App erteilt werden. Das Akzeptieren von Drittanbieter-App-Berechtigungen ist ein potenzielles Sicherheitsrisiko für Ihre Organisation.

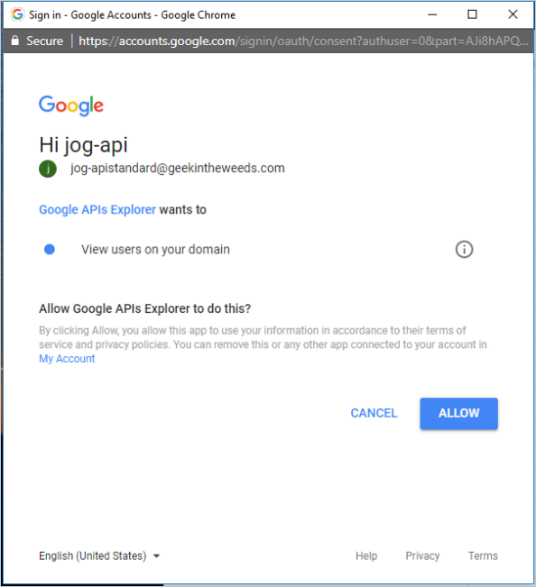

Beispielsweise könnte die folgende OAuth-App-Zustimmungsseite für den Durchschnittsbenutzer legitim aussehen, dennoch sollte „Google APIs Explorer“ keine Berechtigungen von Google selbst anfordern müssen. Dies weist also darauf hin, dass die App möglicherweise ein Phishingversuch ist, der in keinerlei Zusammenhang mit Google steht.

Als Sicherheitsadministrator benötigen Sie Sichtbarkeit und Kontrolle über die Apps in Ihrer Umgebung sowie über deren Berechtigungen. Sie müssen die Verwendung von Apps verhindern können, die Berechtigungen für Ressourcen erfordern, die Sie widerrufen möchten. Daher bietet Ihnen Microsoft Defender for Cloud Apps die Möglichkeit, die von Ihren Benutzer*innen gewährten App-Berechtigungen zu untersuchen und zu überwachen. Dieser Artikel soll Ihnen dabei helfen, die OAuth-Apps in Ihrem Unternehmen zu untersuchen und sich auf die Apps zu konzentrieren, die mit größerer Wahrscheinlichkeit verdächtig sind.

Unser empfohlener Ansatz besteht darin, die Apps zu untersuchen, indem wir die Funktionen und Informationen des Defender for Cloud Apps-Portals nutzen, um Apps mit geringer Wahrscheinlichkeit eines Risikos herauszufiltern und uns auf die verdächtigen Apps zu konzentrieren.

In diesem Tutorial lernen Sie Folgendes:

Hinweis

In diesem Artikel werden Beispiele und Screenshots von der Seite OAuth-Apps verwendet, die verwendet wird, wenn „App-Governance“ nicht aktiviert ist.

Wenn Sie Previewfunktionen verwenden und „App-Governance“ aktiviert ist, ist die gleiche Funktionalität auf der Seite App-Governance verfügbar.

Weitere Informationen finden Sie in der App-Governance in Microsoft Defender for Cloud Apps.

Erkennen riskanter OAuth-Apps

So erkennen Sie riskante OAuth-Apps:

- Warnungen: Reagieren Sie auf eine Warnung, die durch eine vorhandene Richtlinie ausgelöst wird.

- Suche: Suchen Sie unter allen verfügbaren Apps nach riskanten Apps ohne einen konkreten Verdacht.

Erkennen riskanter Apps mithilfe von Warnungen

Sie können Richtlinien so festlegen, dass Sie automatisch Benachrichtigungen senden, wenn eine OAuth-App bestimmte Kriterien erfüllt. Sie können z. B. eine Richtlinie so festlegen, dass Sie automatisch benachrichtigt werden, wenn eine App erkannt wird, die hohe Berechtigungen erfordert und von mehr als 50 Benutzer*innen autorisiert wurde. Weitere Informationen zum Erstellen von OAuth-Richtlinien finden Sie unter OAuth-App-Richtlinien.

Erkennen riskanter Apps durch gezielte Suche

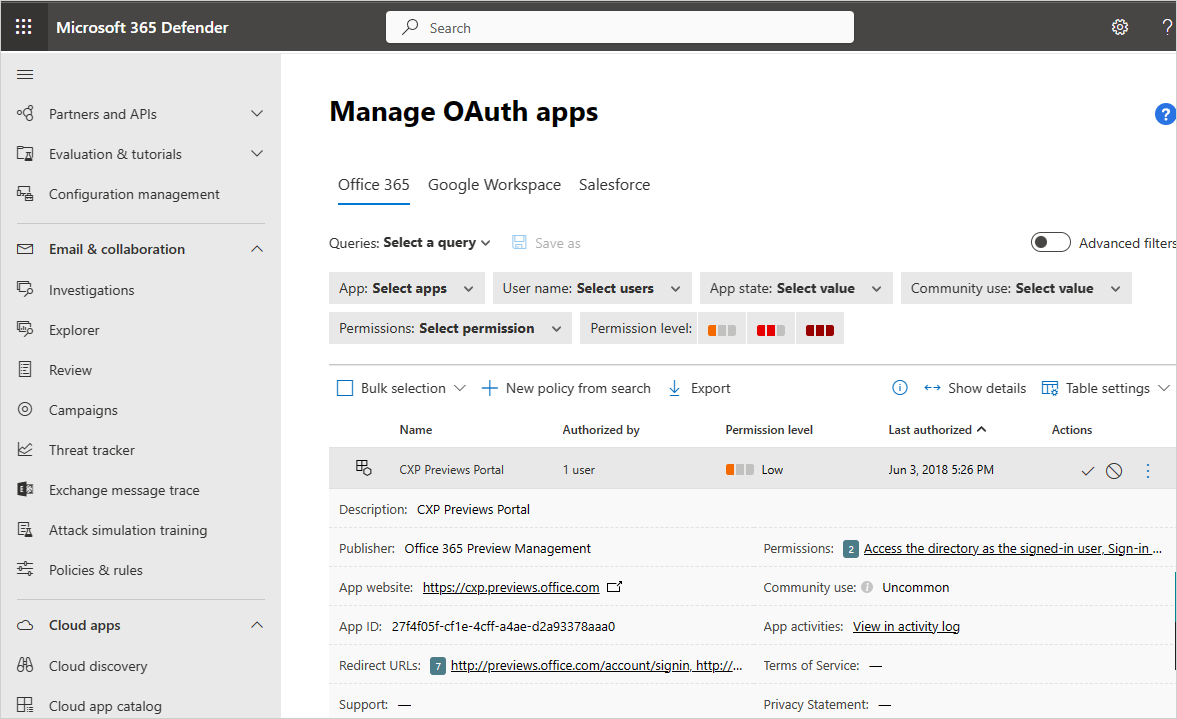

Wählen Sie im Microsoft Defender-Portal unter Cloud-Apps die Option OAuth-Apps. Verwenden Sie die Filter und Abfragen, um die Vorgänge in Ihrer Umgebung zu überprüfen:

Wählen Sie „Hoch“ als Berechtigungsstufe und „Unüblich“ für die Communitynutzung. Mit diesem Filter können Sie sich auf Apps mit hohem Risikopotenzial konzentrieren, bei denen die Benutzer*innen möglicherweise das Risiko unterschätzt haben.

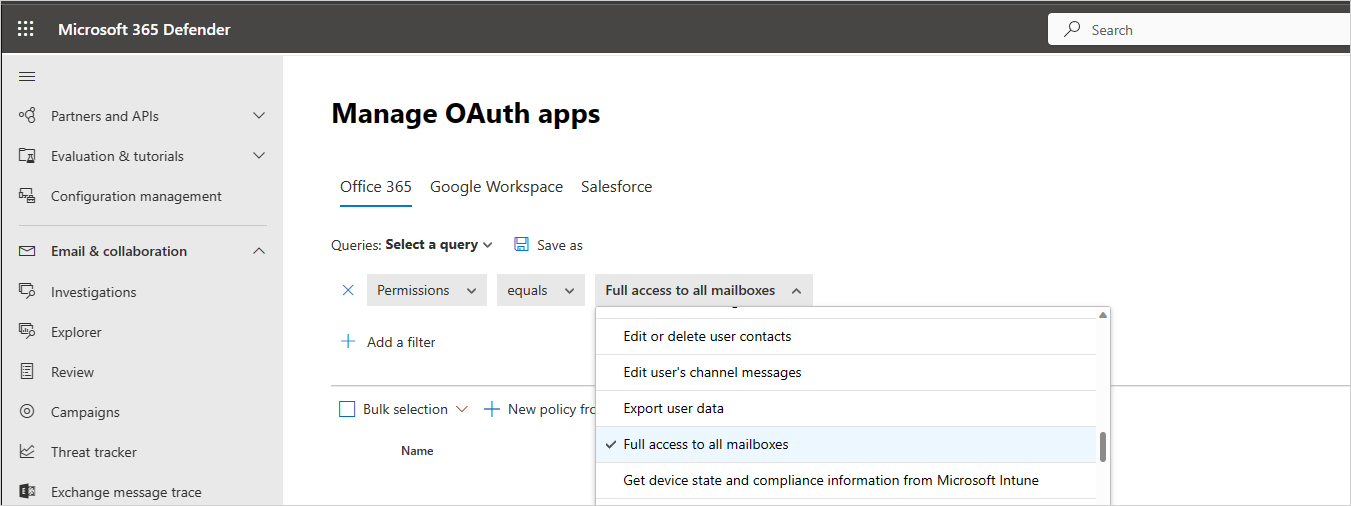

Wählen Sie unter Berechtigungen alle Optionen, die in einem bestimmten Kontext besonders riskant sind. Wählen Sie unter Berechtigungen alle Optionen, die in einem bestimmten Zusammenhang besonders risikobehaftet sind. So können Sie z. B. alle Filter mit Berechtigungen für den E-Mail-Zugriff wie Vollzugriff auf alle Postfächer auswählen. Überprüfen Sie dann die Liste der Apps, um sicherzustellen, dass alle Apps tatsächlich E-Mail-bezogenen Zugriff benötigen. Dadurch können Sie die Untersuchung in einem bestimmten Kontext vornehmen und nach Apps suchen, die zwar legitim erscheinen, aber unnötige Berechtigungen enthalten. Diese Apps sind tendenziell eher risikobehaftet.

Wählen Sie die gespeicherte Abfrage Von externen Benutzern autorisierte Apps. Mit diesem Filter können Sie nach Apps suchen, die möglicherweise nicht den Sicherheitsstandards Ihres Unternehmens entsprechen.

Nachdem Sie die Apps gefiltert haben, können Sie sich auf die Apps in den Abfragen konzentrieren, die zwar legitim erscheinen, aber möglicherweise risikobehaftet sind. Starten Sie eine Suche mithilfe von Filtern:

- Filtern Sie nach Apps mit der Kennzeichnung Autorisiert von einer geringen Anzahl von Benutzern. Wenn Sie sich auf diese Apps konzentrieren, können Sie nach risikobehafteten Apps suchen, die von einem kompromittierten Benutzer autorisiert wurden.

- Apps mit Berechtigungen, die nicht dem Zweck der App entsprechen (z. B. eine Uhrzeit-App mit Vollzugriff auf alle Postfächer).

Klicken Sie auf jede App, um den App-Drawer zu öffnen und zu prüfen, ob die App einen verdächtigen Namen, Herausgeber oder eine verdächtige Website hat.

Durchsuchen Sie die Liste nach Apps und Ziel-Apps, die unter Zuletzt autorisiert ein Datum aufweisen, das nicht aktuell ist. Diese Apps sind möglicherweise nicht mehr erforderlich.

Untersuchen verdächtiger OAuth-Apps

Nachdem Sie eine verdächtige App festgestellt haben, die Sie untersuchen möchten, empfehlen wir die folgenden Schlüsselprinzipien für eine effiziente Untersuchung:

- Je öfter eine App entweder von Ihrer Organisation oder online verwendet wird, desto wahrscheinlicher ist sie sicher.

- Eine App sollte nur Berechtigungen erfordern, die sich auf den Zweck der App beziehen. Andernfalls ist die App wahrscheinlich mit Risiken behaftet.

- Apps, die umfassende Berechtigungen oder Administratoreinwilligungen erfordern, stellen wahrscheinlich ein höheres Risiko dar.

- Klicken Sie auf die App, um den App-Drawer zu öffnen, und klicken Sie auf den Link unter Verwandte Aktivitäten. Daraufhin wird die Seite Aktivitätsprotokoll geöffnet, die nach Aktivitäten gefiltert ist, die von der App ausgeführt wurden. Bedenken Sie, dass einige Apps Aktivitäten ausführen, die als Benutzeraktivitäten registriert werden. Diese Aktivitäten werden automatisch aus den Ergebnissen im Aktivitätsprotokoll herausgefiltert. Informationen zu weiteren Untersuchungen mit dem Aktivitätsprotokoll finden Sie unter Aktivitätsprotokoll.

- Wählen Sie im Drawer Einwilligungsaktivitäten, um die Einwilligung des/r Benutzer*in zur App im Aktivitätsprotokoll zu untersuchen.

- Wenn eine App verdächtig erscheint, wird empfohlen, den Namen und Herausgeber der App in verschiedenen App-Stores zu untersuchen. Konzentrieren Sie sich auf die folgenden Apps, die möglicherweise verdächtig sind:

- Apps mit einer geringen Anzahl von Downloads.

- Apps mit einer niedrigen Bewertung oder negativen Kommentaren.

- Apps mit einem verdächtigen Herausgeber oder einer verdächtigen Website.

- Apps ohne Update in jüngster Zeit. Das kann darauf hinweisen, dass die App nicht mehr unterstützt wird.

- Apps mit irrelevanten Berechtigungen. Das kann darauf hinweisen, dass die App risikobehaftet ist.

- Wenn die App immer noch verdächtig ist, können Sie online nach dem App-Namen, dem Herausgeber und der URL suchen.

- Sie können die OAuth-App-Überwachung zur weiteren Analyse der Benutzer*innen exportieren, die eine App autorisiert haben. Weitere Informationen finden Sie unter OAuth-App-Überwachung.

Beheben verdächtiger OAuth-Apps

Wenn Sie eine riskante OAuth-App festgestellt haben, bietet Defender for Cloud Apps die folgenden Korrekturoptionen:

Manuelle Abwehr: Sie können eine App ganz einfach von der OAuth-Apps-Seite sperren.

Automatische Abwehr: Sie können eine Richtlinie erstellen, die eine App oder einen bestimmten Benutzer aus einer App automatisch sperrt.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.