Erweiterte Protokollsammlerverwaltung

In diesem Artikel wird beschrieben, wie Sie erweiterte Optionen für Protokollsammler der Cloud Discovery in Defender for Cloud Apps konfigurieren.

Defender for Cloud Apps Cloud Discovery konzentriert sich weiterhin auf Basisfirewallformate. Änderungen an den Protokollen, die auf Firewallebene weitergeleitet werden, funktionieren möglicherweise nicht mehr oder verursachen Probleme bei der Analyse. Wenn Sie solche Fehler identifizieren, empfehlen wir, weiterhin das Basisfirewallformat oder Optionen für den benutzerdefinierten Protokollsammler zu verwenden. Weitere Informationen finden Sie unter Use a custom log parser (Verwenden eines benutzerdefinierten Protokollparsers).

In diesem Artikel wird beschrieben, wie Sie die Konfiguration für den Defender for Cloud Apps Cloud Discovery-Docker ändern.

Ändern der FTP-Konfiguration des Protokollsammlers

Führen Sie diese Schritte in den folgenden Abschnitten aus, um die Konfiguration für Ihre Docker der Cloud Discovery in Defender for Cloud Apps zu ändern.

Überprüfen der Protokollsammlerversion

Stellen Sie zur Überprüfung der Version des derzeit auf Ihrem System installierten Protokollsammlers eine Verbindung zum Protokollsammlerhost her, und führen Sie ihn aus:

cat /var/adallom/versions | grep columbus-

Ändern des FTP-Passworts

In diesem Verfahren wird beschrieben, wie Sie das Passwort ändern, das für den Zugriff auf Protokollsammlerdateien verwendet wird:

Stellen Sie eine Verbindung mit dem Protokollsammlerhost her, und führen Sie ihn aus.

docker exec -it <collector name> pure-pw passwd <ftp user>Geben Sie Ihr neues Passwort einmal und dann zur Betätigung erneut ein.

Führen Sie den folgenden Befehl aus, um die Änderung zu übernehmen.

docker exec -it <collector name> pure-pw mkdb

Sie sollten jetzt in der Lage sein, folgende Inhalte anzuzeigen:

run_logsssl_updateconfig.json

Anpassen von Zertifikatdateien

In diesem Verfahren wird beschrieben, wie Zertifikatdateien angepasst werden, die Sie für eine sichere Verbindung zur Docker-Instanz für Cloud Discovery verwenden.

Öffnen Sie einen FTP-Client, und stellen Sie eine Verbindung mit dem Protokollsammlerhost her.

Navigieren Sie zum

ssl_update-Verzeichnis, und laden Sie die neuen Zertifikatdateien hoch, einschließlich der folgenden Dateien:Empfängertyp Erforderliche Dateien FTP - pure-ftpd.pem: Enthält die Schlüssel- und Zertifikatdaten. Syslog - ca.pem: Das Zertifikat der Zertifizierungsstelle, das zum Signieren des Clientzertifikats verwendet wurde.

- server-key.pem und server-cert.pem: Das Zertifikat und der Schlüssel des Protokollsammlers

Syslog-Nachrichten werden über TLS an den Protokollsammler gesendet, der eine gegenseitige TLS-Authentifizierung erfordert, einschließlich der Authentifizierung der Client- und Serverzertifikate.Dateinamen sind obligatorisch. Wenn eine der Dateien nicht vorhanden ist, wird das Update nicht ausgeführt.

Führen Sie in einem Terminalfenster Folgendes aus:

docker exec -t <collector name> update_certsDie Ausgabe sollte in etwa dem folgenden Code entsprechen:

root@DockerPlayground:~# docker exec -t columbus update_certs rsyslog: stopped rsyslog: started ftpd: stopped ftpd: started root@DockerPlayground:~#Führen Sie in einem Terminalfenster Folgendes aus:

docker exec <collector name> chmod -R 700 /etc/ssl/private/

Aktivieren des Protokollsammlers hinter einem Proxy

Wenn Sie hinter einem Proxy ausgeführt werden, hat der Protokollsammler möglicherweise Probleme beim Senden von Daten an Defender for Cloud Apps. Dies kann zum Beispiel auftreten, wenn der Protokollsammler der Stammzertifizierungsstelle des Proxys nicht vertraut und keine Verbindung mit Microsoft Defender for Cloud Apps herstellen kann, um seine Konfiguration abzurufen oder die empfangenen Protokolle hochzuladen.

In den folgenden Verfahren wird beschrieben, wie Sie den Protokollsammler hinter einem Proxy aktivieren.

Tipp

Sie können auch die vom Protokollsammler für Syslog oder FTP verwendeten Zertifikate ändern oder Konnektivitätsprobleme von den Firewalls und Proxys zum Protokollsammler beheben. Weitere Informationen finden Sie unter Ändern der FTP-Konfiguration des Protokollsammlers.

Einrichten des Protokollsammlers hinter einem Proxy

Stellen Sie sicher, dass Sie die erforderlichen Schritte durchgeführt haben, Docker auf einem Windows- oder Linux-Computer ausgeführt wird und das Defender for Cloud Apps Docker-Image erfolgreich auf Ihren Hostcomputer heruntergeladen wurde.

Weitere Informationen finden Sie unter Konfigurieren des automatischen Hochladens von Protokollen für kontinuierliche Berichte.

Überprüfen der Erstellung des Docker-Containers des Protokollsammlers

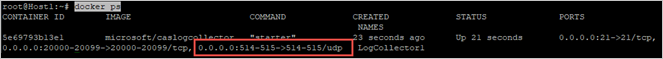

Stellen Sie sicher, dass der Container erstellt wurde und ausgeführt wird. Führen Sie in der Shell Folgendes aus:

docker ps

Etwa folgende Ausgabe sollte angezeigt werden:

Kopieren des Stamm-Zertifizierungsstellenszertifikats des Proxys in den Container

Kopieren Sie das Zertifizierungsstellenzertifikat von Ihrer virtuellen Maschine in den Defender for Cloud Apps-Container. Im folgenden Beispiel heißt der Container Ubuntu-LogCollector und das Zertifizierungsstellenzertifikat Proxy-CA.crt.

Mit dem folgenden Befehl wird das Zertifikat in einen Ordner im ausgeführten Container kopiert. Führen Sie den Befehl auf dem Ubuntu-Host aus:

docker cp Proxy-CA.crt Ubuntu-LogCollector:/var/adallom/ftp/discovery

Festlegen der Konfiguration für die Zusammenarbeit mit dem Zertifizierungsstellenzertifikat

Wechseln Sie in den Container. Führen Sie folgenden Befehl aus, um Bash im Protokollsammlercontainer zu öffnen:

docker exec -it Ubuntu-LogCollector /bin/bashWechseln Sie in einem Bash-Fenster im Container zum Java-Ordner

jre. Verwenden Sie den folgenden Befehl, um einen versionsbedingten Pfadfehler zu vermeiden.cd "$(find /opt/jdk/*/jre -name "bin" -printf '%h' -quit)" cd binImportieren Sie das Stammzertifikat, das Sie zuvor kopiert haben, aus dem Ordner Discovery in den Java-Keystore, und definieren Sie ein Passwort.

Das Standardpasswort lautet

changeit. Weitere Informationen finden Sie unter Ändern des Java KeyStore-Passworts../keytool --import --noprompt --trustcacerts --alias SelfSignedCert --file /var/adallom/ftp/discovery/Proxy-CA.crt --keystore ../lib/security/cacerts --storepass <password>Überprüfen Sie, ob das Zertifikat ordnungsgemäß in den Zertifizierungsstellen-Keystore importiert wurde. Führen Sie den folgenden Befehl aus, um den Alias zu suchen, den Sie während des Imports bereitgestellt haben (SelfSignedCert):

./keytool --list --keystore ../lib/security/cacerts | grep self

Ihr importiertes Proxy-CA-Zertifikat wird angezeigt.

Einschränken von IP-Adressen, die Syslog-Nachrichten an den Protokollsammler unter Linux senden

Um das Docker-Image zu sichern und sicherzustellen, dass nur eine IP-Adresse die Syslog-Nachrichten an den Protokollsammler senden darf, erstellen Sie abhängig von der Bereitstellung eine IP-Tabellenregel auf dem Hostcomputer, um den Eingabedatenverkehr zuzulassen und den Datenverkehr zu unterbinden, der über bestimmte Ports wie TCP/601 oder UDP/514 kommt.

Der folgende Befehl zeigt ein Beispiel zum Erstellen einer IP-Tabellenregel, die dem Hostcomputer hinzugefügt werden kann. Diese Tabellenregel ermöglicht der IP-Adresse „1.2.3.4“, eine Verbindung mit dem Protokollsammlercontainer über TCP-Port 601 herzustellen und alle anderen Verbindungen von anderen IP-Adressen über denselben Port zu unterbinden.

iptables -I DOCKER-USER \! --src 1.2.3.4 -m tcp -p tcp --dport 601 -j DROP

Festlegen des Protokollsammlers für die Ausführung mit der neuen Konfiguration

Der Container ist jetzt bereit.

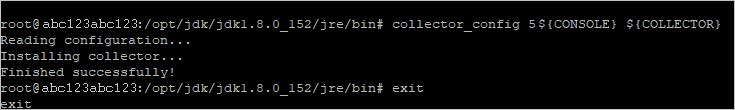

Führen Sie den Befehl collector_config mit dem API-Token aus, das Sie bei der Erstellung Ihres Protokollsammlers verwendet haben: Zum Beispiel:

Wenn Sie den Befehl ausführen, geben Sie Ihr eigenes API-Token an, zum Beispiel: collector_config abcd1234abcd1234abcd1234abcd1234 ${CONSOLE} ${COLLECTOR}

Zum Beispiel:

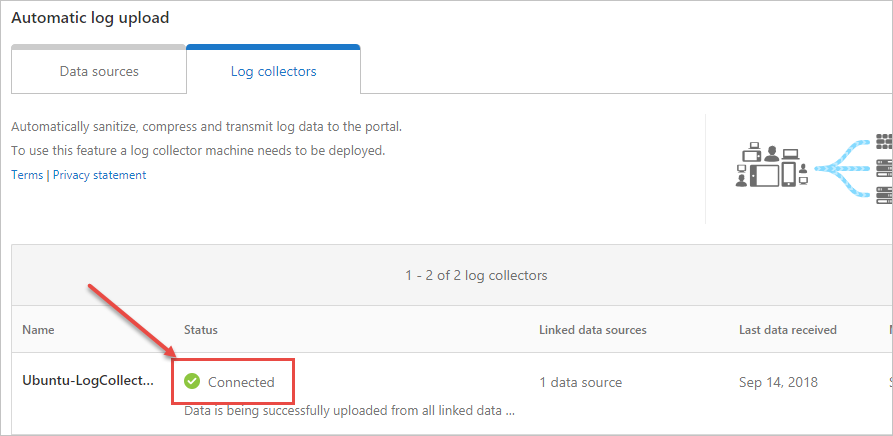

Der Protokollsammler ist nun in der Lage, mit Defender for Cloud Apps zu kommunizieren. Nach dem Senden von Daten an Defender for Cloud Apps ändert sich der Status ides Protokollsammlers von Integer in Verbunden. Zum Beispiel:

Hinweis

Wenn Sie die Konfiguration des Protokollsammlers aktualisieren müssen, um beispielsweise eine Datenquelle hinzuzufügen oder zu entfernen, müssen Sie normalerweise den Container löschen und die vorherigen Schritte erneut ausführen.

Um dies zu vermeiden, können Sie das Tool collector_config mit dem neuen API-Token, das im Defender for Cloud Apps-Portal generiert wurde, erneut ausführen.

Ändern des Java KeyStore-Passworts

Beenden Sie den Java KeyStore-Server.

Öffnen Sie eine Bash-Shell im Container, und wechseln Sie zum Ordner appdata/conf.

Führen Sie Folgendes aus, um das KeyStore-Passwort des Servers zu ändern:

keytool -storepasswd -new newStorePassword -keystore server.keystore -storepass changeitDas Standardpasswort des Servers lautet

changeit.Führen Sie zum Ändern des SSL-Zertifikatpassworts Folgendes aus:

keytool -keypasswd -alias server -keypass changeit -new newKeyPassword -keystore server.keystore -storepass newStorePasswordDer Standardalias des Server lautet server.

Öffnen Sie in einem Text-Editor die Datei server-install\conf\server\secured-installed.properties. Fügen Sie die folgenden Codezeilen hinzu, und speichern Sie die Änderungen:

- Geben Sie das neue Java KeyStore-Passwort für den Server an:

server.keystore.password=newStorePassword - Geben Sie das neue Zertifikatpasswort für den Server ein:

server.key.password=newKeyPassword

- Geben Sie das neue Java KeyStore-Passwort für den Server an:

Starten Sie den Server.

Verschieben des Protokollsammlers in eine andere Datenpartition unter Linux

Viele Unternehmen müssen Daten in eine separate Partition verschieben. In diesem Verfahren wird beschrieben, wie Sie Ihre Images des Docker-Protokollsammlers in Defender for Cloud Apps in eine Datenpartition auf Ihrem Linux-Host verschieben.

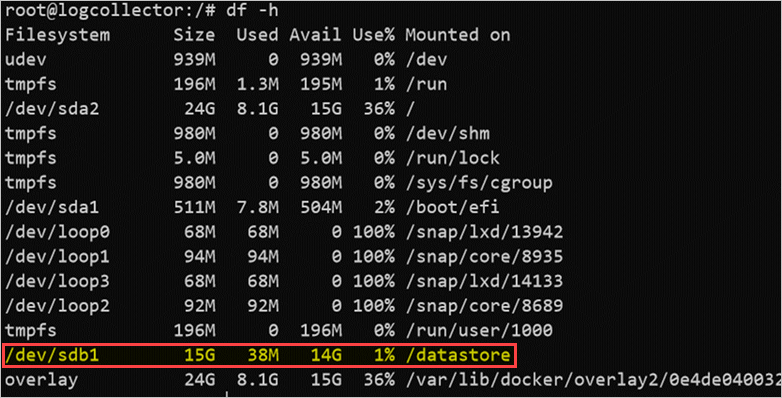

In diesem Verfahren wird das Verschieben von Daten in eine Partition namens Datenspeicher beschrieben, bei der davon ausgegangen wird, dass Sie sie bereits bereitgestellt haben. Zum Beispiel:

In dieser Anleitung wird nicht beschrieben, wie eine neue Partition auf Ihrem Linux-Host hinzugefügt und konfiguriert wird.

So verschieben Sie den Protokollsammler in eine andere Partition:

Beenden Sie den Docker-Dienst. Führen Sie Folgendes aus:

service docker stopVerschieben Sie die Protokollsammlerdaten in die neue Partition. Führen Sie Folgendes aus:

mv /var/lib/docker /datastore/dockerEntfernen Sie das alte Docker-Speicherverzeichnis (/var/lib/docker), und erstellen Sie einen symbolischen Link zum neuen Verzeichnis (/datastore/docker). Führen Sie Folgendes aus:

rm -rf /var/lib/docker && ln -s /datastore/docker /var/lib/Starten Sie den Docker-Dienst. Führen Sie Folgendes aus:

service docker startÜberprüfen Sie optional den Status Ihres Protokollsammlers. Führen Sie Folgendes aus:

docker ps

Überprüfen des Speicherverbrauchs des Protokollsammlers unter Linux

In diesem Verfahren wird beschrieben, wie Sie den Speicherverbrauch und den Speicherort des Protokollsammlers überprüfen.

Identifizieren Sie den Pfad zum Verzeichnis, in dem die Protokollsammlerdaten gespeichert sind. Führen Sie Folgendes aus:

docker inspect <collector_name> | grep WorkDirZum Beispiel:

Rufen Sie den Speicherplatz auf der Festplatte des Protokollsammlers mithilfe des identifizierten Pfads ohne das Suffix „/work“ ab. Führen Sie Folgendes aus:

du -sh /var/lib/docker/overlay2/<log_collector_id>/Hinweis

Wenn Sie nur den Speicherplatz auf der Festplatte bestimmen möchten, können Sie stattdessen den folgenden Befehl verwenden:

docker ps -s

Verschieben des Protokollsammlers auf einen verfügbaren Host

In regulierten Umgebungen kann der Zugriff auf Docker Hubs, in denen das Image des Protokollsammlers gehostet wird, blockiert werden. Dadurch wird verhindert, dass Defender for Cloud Apps die Daten aus dem Protokollsammler importiert und das Image des Protokollsammlers auf einen verfügbaren Host verschoben werden kann.

In diesem Verfahren wird beschrieben, wie Sie das Image des Protokollsammlers mithilfe eines Computers herunterladen, der Zugriff auf Docker Hub hat, und es in Ihren Zielhost importieren.

Das heruntergeladene Image kann entweder in Ihrem privaten Repository oder direkt auf Ihrem Host importiert werden. In diesem Verfahren wird beschrieben, wie Sie Ihr Image des Protokollsammlers auf Ihren Windows-Computer herunterladen und dann WinSCP verwenden, um den Protokollsammler auf Ihren Zielhost zu verschieben.

Voraussetzungen

Stellen Sie sicher, dass Docker auf Ihrem Host installiert ist: Verwenden Sie beispielsweise einen der folgenden Downloads:

Verwenden Sie nach dem Download die Anleitung zur Offlineinstallation von Docker, um Ihr Betriebssystem zu installieren.

Starten Sie den Prozess, indem Sie das Image des Protokollsammlers exportieren und dann das Image in Ihren Zielhost importieren.

Exportieren des Images des Protokollsammlers aus Ihrem Docker Hub

In den folgenden Verfahren wird beschrieben, wie Sie das Image des Protokollsammlers mithilfe von Linux oder Windows exportieren.

Exportieren des Images unter Linux

Führen Sie auf einem Linux-Computer mit Zugriff auf den Docker Hub den folgenden Befehl aus, um Docker zu installieren und das Image des Protokollsammlers herunterzuladen.

curl -o /tmp/MCASInstallDocker.sh https://adaprodconsole.blob.core.windows.net/public-files/MCASInstallDocker.sh && chmod +x /tmp/MCASInstallDocker.sh; /tmp/MCASInstallDocker.shExportieren Sie das Image des Protokollsammlers. Führen Sie Folgendes aus:

docker save --output /tmp/mcasLC.targ mcr.microsoft.com/mcas/logcollector chmod +r /tmp/mcasLC.tarWichtig

Verwenden Sie unbedingt den Ausgabeparameter zum Schreiben in eine Datei anstelle von STDOUT.

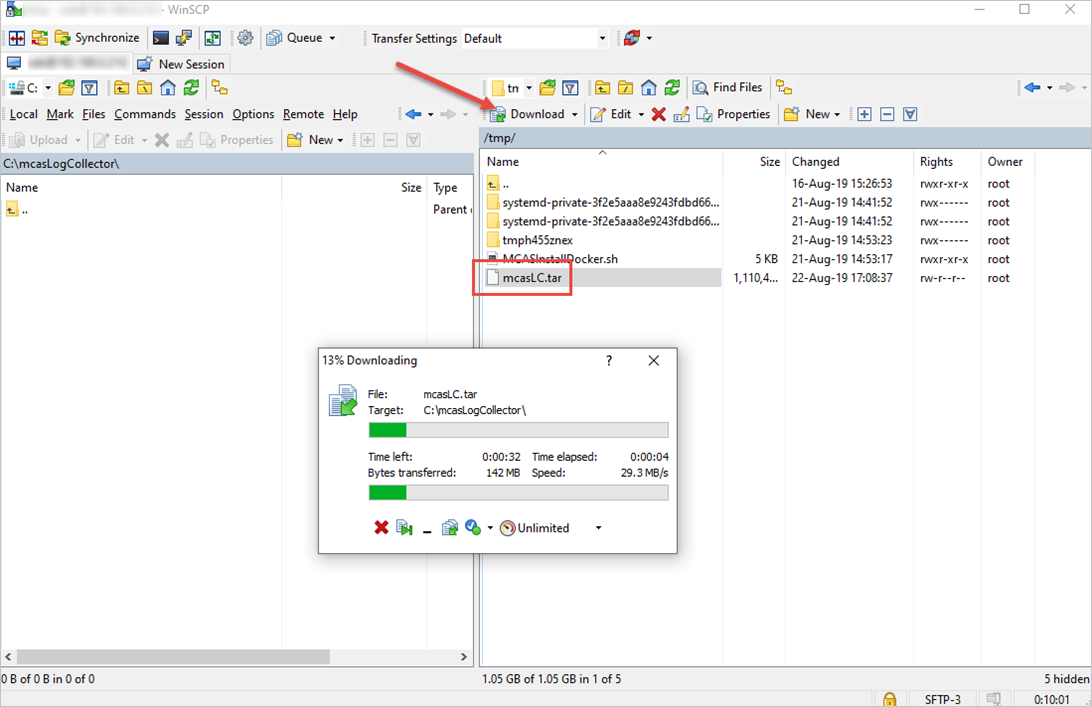

Laden Sie das Image des Protokollsammlers unter

C:\mcasLogCollector\Verwendung von WinSCP auf Ihren Windows-Computer herunter. Zum Beispiel:

Exportieren des Images unter Windows

Installieren Sie auf einem Windows 10-Computer mit Zugriff auf den Docker Hub Docker Desktop.

Laden Sie das Image des Protokollsammlers herunter. Führen Sie Folgendes aus:

docker login -u caslogcollector -p C0llector3nthusiast docker pull mcr.microsoft.com/mcas/logcollectorExportieren Sie das Image des Protokollsammlers. Führen Sie Folgendes aus:

docker save --output C:\mcasLogCollector\mcasLC.targ mcr.microsoft.com/mcas/logcollectorWichtig

Verwenden Sie unbedingt den Ausgabeparameter zum Schreiben in eine Datei anstelle von STDOUT.

Importieren und Laden des Images des Protokollsammlers auf Ihren Zielhost

In diesem Verfahren wird beschrieben, wie das exportierte Image an Ihren Zielhost übertragen wird.

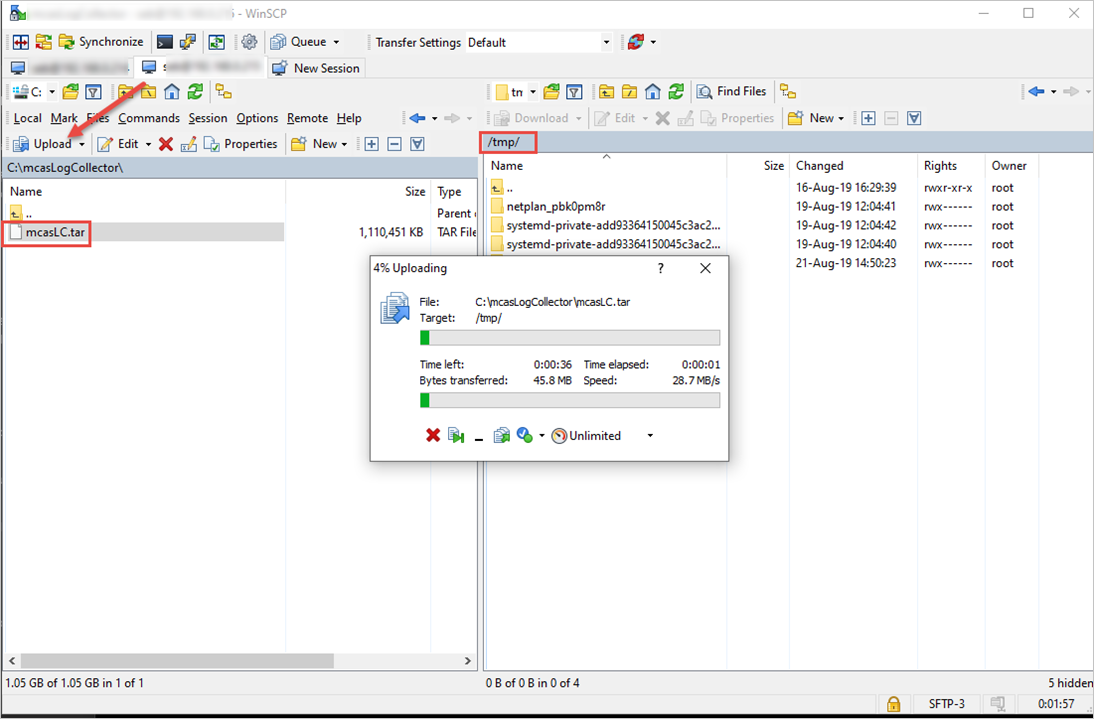

Laden Sie das Image des Protokollsammlers auf Ihren Zielhost unter

/tmp/hoch. Zum Beispiel:

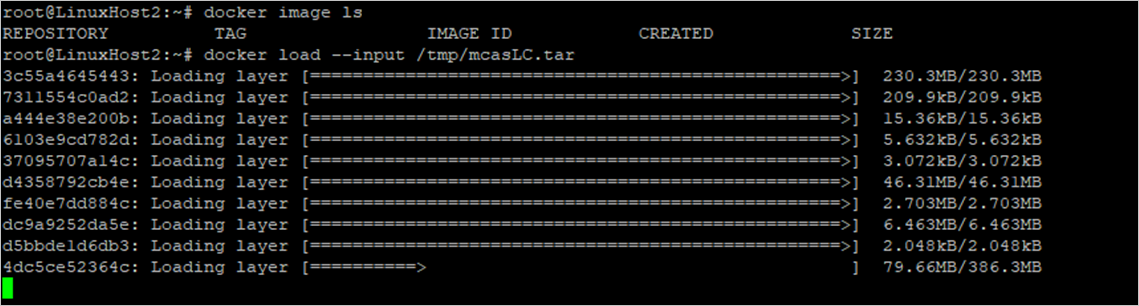

Importieren Sie auf dem Zielhost das Image des Protokollsammlers in das Docker-Images-Repository. Führen Sie Folgendes aus:

docker load --input /tmp/mcasLC.tarZum Beispiel:

Überprüfen Sie optional, ob der Import erfolgreich abgeschlossen wurde. Führen Sie Folgendes aus:

docker image lsZum Beispiel:

Sie können nun Ihren Protokollsammler mithilfe des Images vom Zielhost erstellen.

Definieren von benutzerdefinierten Ports für Syslog- und FTP-Empfänger für Protokollsammler unter Linux

Einige Organisationen müssen benutzerdefinierte Ports für Syslog- und FTP-Dienste definieren.

Wenn Sie eine Datenquelle hinzufügen, verwendet der Protokollsammler in Defender for Cloud Apps bestimmte Portnummern, um Datenverkehrsprotokolle aus einer oder mehreren Datenquellen zu überwachen.

In der folgenden Tabelle sind die Standard-Listening-Ports für Empfänger aufgeführt:

| Empfängertyp | Ports |

|---|---|

| Syslog | * UDP/514 – UDP/51x * TCP/601 – TCP/60x |

| FTP | * TCP/21 |

Führen Sie die folgenden Schritte aus, um benutzerdefinierte Ports zu definieren:

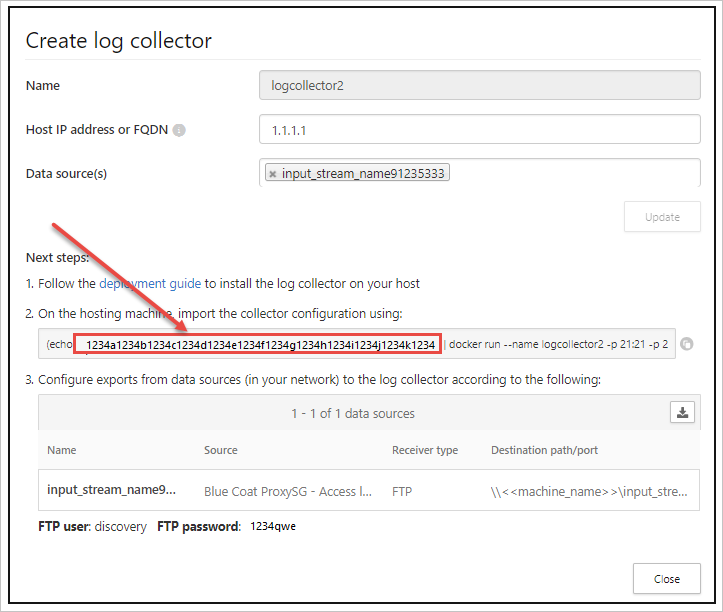

Wählen Sie im Microsoft Defender-Portal die Option Einstellungen. Wählen Sie dann Cloud-Apps.

Wählen Sie unter Cloud Discovery die Option Automatischer Protokollupload. Wählen Sie dann die Registerkarte Protokollsammler.

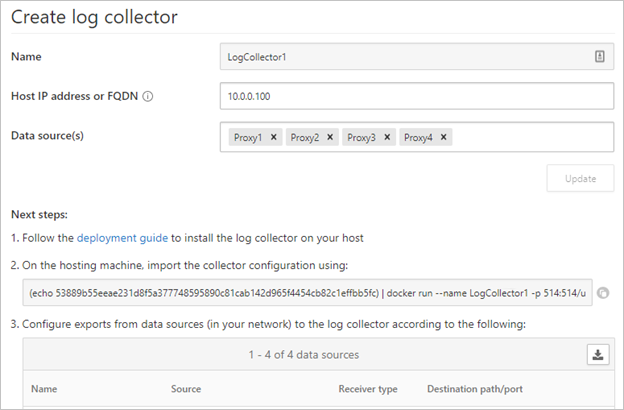

Fügen Sie auf der Registerkarte Protokollsammler einen Protokollsammler hinzu oder bearbeiten Sie ihn, oder kopieren Sie nach dem Aktualisieren der Datenquellen die Skriptausführung aus dem Dialogfeld. Zum Beispiel:

Wenn der vom Assistenten bereitgestellte Befehl verwendet wird, wird der Protokollsammler für die Verwendung von Ports 514/UDP und 515/UDP konfiguriert. Zum Beispiel:

(echo <credentials>) | docker run --name LogCollector1 -p 514:514/udp -p 515:515/udp -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='10.0.0.100'" -e "PROXY=" -e "SYSLOG=true" -e "CONSOLE=machine.us2.portal.cloudappsecurity.com" -e "COLLECTOR=LogCollector1" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterZum Beispiel:

Bevor Sie den Befehl auf Ihrem Hostcomputer verwenden, pass Sie den Befehl so an, dass Ihre benutzerdefinierten Ports verwendet werden. Um beispielsweise den Protokollsammler so zu konfigurieren, dass UDP-Ports 414 und 415 verwendet werden, ändern Sie den Befehl wie folgt:

(echo <credentials>) | docker run --name LogCollector1 -p 414:514/udp -p 415:515/udp -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='10.0.0.100'" -e "PROXY=" -e "SYSLOG=true" -e "CONSOLE=machine.us2.portal.cloudappsecurity.com" -e "COLLECTOR=LogCollector1" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterZum Beispiel:

Hinweis

Nur die Docker-Zuordnung wird geändert. Die intern zugewiesenen Ports werden nicht geändert, sodass Sie einen Listeningport auf dem Host auswählen können.

Überprüfen des Datenverkehrs und des Protokollformats, das vom Protokollsammler unter Linux empfangen wird

Gelegentlich müssen Sie möglicherweise Probleme folgender Art untersuchen:

- Protokollsammler empfangen Daten: Überprüfen Sie, ob Protokollsammler Syslog-Nachrichten von Ihren Anwendungen empfangen und nicht von Firewalls blockiert werden.

- Empfangene Daten sind im richtigen Protokollformat: Überprüfen Sie das Protokollformat, um Probleme beim Analysieren von Fehlern zu beheben, indem Sie das von Defender for Cloud Apps erwartete Protokollformat und das von Ihrer Anwendung gesendete Protokollformat vergleichen.

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob der Datenverkehr von Protokollsammlern empfangen wird:

Melden Sie sich beim Server an, auf dem der Docker-Container gehostet wird.

Überprüfen Sie, ob der Protokollsammler Syslog-Nachrichten mit einer der folgenden Methoden empfängt:

Verwenden Sie tcpdump oder einen ähnlichen Befehl zum Analysieren der Netzwerkauslastung auf Port 514:

tcpdump -Als0 port 514Wenn alles ordnungsgemäß konfiguriert ist, sollte die Netzwerkauslastung von Ihren Anwendungen angezeigt werden. Zum Beispiel:

Verwenden Sie netcat oder einen ähnlichen Befehl zum Analysieren der Netzwerkauslastung auf dem Hostcomputer:

Installieren Sie netcat und wget.

Laden Sie eine Beispielprotokolldatei von Microsoft Defender XDR herunter. Entzippen Sie bei Bedarf die Protokolldatei.

Wählen Sie in Microsoft Defender XDR unter Cloud-Apps die Option Cloud Discovery>Aktionen>Momentaufnahmebericht zu Cloud Discovery erstellen.

Wählen Sie die Datenquelle aus, aus der die Protokolldateien hochgeladen werden sollen.

Wählen Sie Anzeigen und Überprüfen und klicken Sie dann mit der rechten Maustaste auf Beispielprotokoll herunterladen, und kopieren Sie den URL-Adresslink.

Wählen Sie Schließen>Abbrechen.

Führen Sie Folgendes aus:

wget <URL_address_to_sample_log>Führen Sie

netcataus, um die Daten in den Protokollsammler zu streamen.cat <path_to_downloaded_sample_log>.log | nc -w 0 localhost <datasource_port>

Wenn der Sammler ordnungsgemäß konfiguriert ist, sind die Protokolldaten in der Nachrichtendatei vorhanden und kurz danach in das Defender for Cloud Apps-Portal hochgeladen.

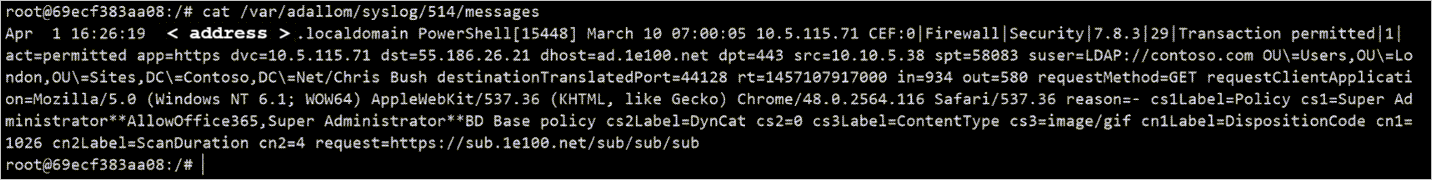

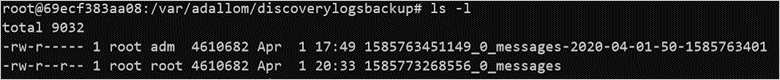

Überprüfen Sie relevante Dateien im Docker-Container von Defender for Cloud Apps:

Melden Sie sich beim Container an. Führen Sie Folgendes aus:

docker exec -it <Container Name> bashErmitteln Sie, ob Syslog-Nachrichten in die Nachrichtendatei geschrieben werden. Führen Sie Folgendes aus:

cat /var/adallom/syslog/<your_log_collector_port>/messages

Wenn alles ordnungsgemäß konfiguriert ist, sollte die Netzwerkauslastung von Ihren Anwendungen angezeigt werden. Zum Beispiel:

Hinweis

In diese Datei wird so lange geschrieben, bis sie eine Größe von 40 KB erreicht. Zum Beispiel:

Überprüfen Sie die Protokolle, die in Defender for Cloud Apps im

/var/adallom/discoverylogsbackup-Verzeichnis hochgeladen wurden. Zum Beispiel:

Überprüfen Sie das vom Protokollsammler empfangene Protokollformat, indem Sie die in

/var/adallom/discoverylogsbackupgespeicherten Nachrichten im vom Assistenten zum Erstellen des Protokollsammlers von Defender for Cloud Apps bereitgestellten Beispielprotokollformat vergleichen.

Schreiben der Ausgabe der Nachrichtendatei in eine lokale Datei

Wenn Sie Ihr eigenes Beispielprotokoll verwenden möchten, aber keinen Zugriff auf die Anwendung haben, verwenden Sie die folgenden Befehle, um die Ausgabe der Nachrichtendatei im Syslogverzeichnis des Protokollsammlers in eine lokale Datei auf dem Host zu schreiben:

docker exec CustomerLogCollectorName tail -f -q /var/adallom/syslog/<datasource_port>/messages > /tmp/log.log

Vergleichen Sie die Ausgabedatei (/tmp/log.log) mit den im /var/adallom/discoverylogsbackup-Verzeichnis gespeicherten Nachrichten.

Aktualisieren der Protokollsammlerversion

Beim Aktualisieren des Protokollsammlers sollten Sie Folgendes tun:

- Stellen Sie vor der Installation der neuen Version sicher, dass Ihr Protokollsammler angehalten und das aktuelle Image entfernt wurde.

- Aktualisieren Sie nach der Installation der neuen Version, Ihre Zertifikatdateien.

Nächste Schritte

Sollten Sie Probleme haben, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.