Exemplarische Vorgehensweisen für Gerätesteuerelemente

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender für Unternehmen

In diesem Artikel werden verschiedene Möglichkeiten beschrieben, wie die Gerätesteuerung funktioniert. Beginnend mit den Standardeinstellungen wird in jedem Abschnitt beschrieben, wie die Gerätesteuerung konfiguriert wird, um bestimmte Ziele zu erreichen.

Untersuchen des Standardzustands der Gerätesteuerung

Standardmäßig ist die Gerätesteuerung deaktiviert, und es gibt keine Einschränkungen, welche Geräte hinzugefügt werden können. Die Überwachung grundlegender Gerätesteuerungsereignisse ist für Geräte aktiviert, die in Defender für Endpunkt integriert sind. Diese Aktivität wird im Gerätesteuerungsbericht angezeigt. Das Filtern nach der integrierten PnP-Überwachungsrichtlinie zeigt Geräte an, die mit den Endpunkten in der Umgebung verbunden sind.

Die Gerätesteuerung in Defender für Endpunkt identifiziert ein Gerät basierend auf seinen Eigenschaften. Geräteeigenschaften werden durch Auswählen eines Eintrags im Bericht angezeigt.

Geräte-ID, Anbieter-ID (VID), Seriennummer und Bustyp können alle verwendet werden, um ein Gerät zu identifizieren (siehe [Gerätesteuerungsrichtlinien in Microsoft Defender for Endpoint](device-control-policies.mddata ist auch in der erweiterten Suche verfügbar, indem nach (Plug and Play Device Connected actionPnPDeviceConnected) gesucht wird, wie in der folgenden Beispielabfrage gezeigt:

DeviceEvents

| where ActionType == "PnpDeviceConnected"

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| project Timestamp, DeviceId, DeviceName, AccountName, AccountDomain, MediaClass, MediaDeviceId, MediaDescription, MediaSerialNumber, parsed

| order by Timestamp desc

Die status der Gerätesteuerung (aktiviert/deaktiviert, Standarderzwingung und letzte Richtlinienaktualisierung) ist auf einem Gerät über Get-MpComputerStatus verfügbar, wie im folgenden Codeausschnitt veranschaulicht:

DeviceControlDefaultEnforcement :

DeviceControlPoliciesLastUpdated : 1/3/2024 12:51:56 PM

DeviceControlState : Disabled

Ändern Sie den Zustand der Gerätesteuerung, um auf einem Testgerät aktiviert* zu werden. Stellen Sie sicher, dass die Richtlinie angewendet wird, indem Sie Get-MpComputerStatus aktivieren, wie im folgenden Codeausschnitt veranschaulicht:

DeviceControlDefaultEnforcement : DefaultAllow

DeviceControlPoliciesLastUpdated : 1/4/2024 10:27:06 AM

DeviceControlState : Enabled

Schließen Sie auf dem Testgerät ein USB-Laufwerk an. Es gibt keine Einschränkungen; Alle Zugriffstypen (Lesen, Schreiben, Ausführen und Drucken) sind zulässig. Es wird ein Datensatz erstellt, der zeigt, dass ein USB-Gerät angeschlossen war. Sie können die folgende Beispielabfrage für die erweiterte Suche verwenden, um sie anzuzeigen:

DeviceEvents

| where ActionType == "PnpDeviceConnected"

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| where MediaClass == "USB"

| project Timestamp, DeviceId, DeviceName, AccountName, AccountDomain, MediaClass, MediaDeviceId, MediaDescription, MediaSerialNumber, parsed

| order by Timestamp desc

Diese Beispielabfrage filtert die Ereignisse nach MediaClass. Das Standardverhalten kann geändert werden, um alle Geräte zu verweigern oder Gerätefamilien von der Gerätesteuerung auszuschließen. Ändern Sie das Standardverhalten in verweigern, und legen Sie dann die Gerätesteuerung nur so fest, dass sie auf Wechselmedien angewendet wird.

Verwenden Sie für Intune ein benutzerdefiniertes Profil, um die Gerätesteuerungseinstellungen wie folgt festzulegen:

- Legen Sie auf fest

./Vendor/MSFT/Defender/Configuration/DeviceControlEnabled.1 - Legen Sie auf fest

./Vendor/MSFT/Defender/Configuration/DefaultEnforcement.2 - Legen Sie auf fest

./Vendor/MSFT/Defender/Configuration/SecuredDevicesConfiguration.RemovableMediaDevices

Stellen Sie Ihre Richtlinie auf dem Testgerät bereit. Verwenden Sie Get-MpComputerStatus , um zu bestätigen, dass die Standarderzwingung auf Verweigern festgelegt ist, wie im folgenden Codeausschnitt veranschaulicht:

DeviceControlDefaultEnforcement : DefaultDeny

DeviceControlPoliciesLastUpdated : 1/4/2024 10:27:06 AM

DeviceControlState : Enabled

Entfernen Sie das USB-Gerät, und setzen Sie es erneut in den Testcomputer ein. Versuchen Sie, das Laufwerk zu öffnen. Auf das Laufwerk kann nicht zugegriffen werden, und es wird eine Meldung angezeigt, die angibt, dass der Zugriff verweigert wird.

Hinweis

Beispiele, Anweisungen und Beispiele finden Sie hier.

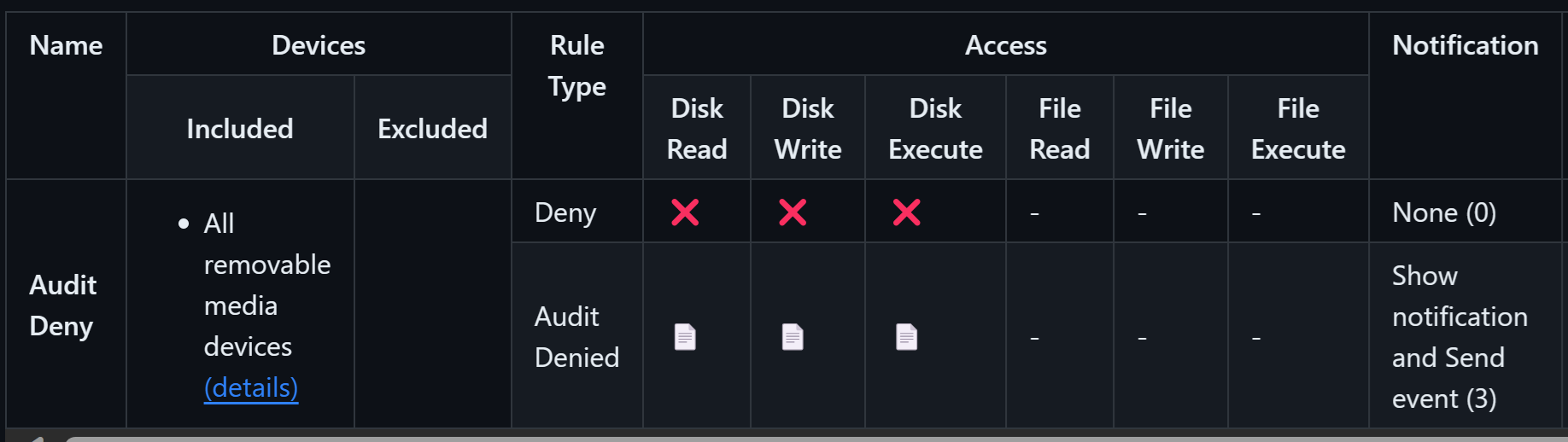

Schritt 1: Alle Wechselmedien verweigern

Um das Verhalten anzupassen, verwendet die Gerätesteuerung Richtlinien, die eine Kombination aus Gruppen und Regeln sind. Stellen Sie zunächst eine Richtlinie bereit, die allen Zugriff auf alle Wechseldatenträger verweigert, und überwacht das Ereignis, indem sie eine Benachrichtigung an das Portal und den Benutzer sendet. In der folgenden Abbildung sind diese Einstellungen zusammengefasst:

Zum Steuern des Zugriffs werden Geräte in Gruppen organisiert. Diese Richtlinie verwendet eine Gruppe namens All removable media devices. Nachdem diese Richtlinie auf dem Testgerät bereitgestellt wurde, setzen Sie den USB-Stick erneut ein. Es wird eine Benachrichtigung angezeigt, die angibt, dass der Gerätezugriff eingeschränkt ist.

Das Ereignis wird auch innerhalb von 15 Minuten in der erweiterten Suche angezeigt. Sie können die folgenden Beispielabfragen verwenden, um die Ergebnisse anzuzeigen:

DeviceEvents

| where ActionType == "RemovableStoragePolicyTriggered"

| extend parsed=parse_json(AdditionalFields)

| extend RemovableStorageAccess = tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend MediaBusType = tostring(parsed.BusType)

| extend MediaClassGuid = tostring(parsed.ClassGuid)

| extend MediaClassName = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaInstanceId = tostring(parsed.DeviceInstanceId)

| extend MediaName = tostring(parsed.MediaName)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend MediaProductId = tostring(parsed.ProductId)

| extend MediaVendorId = tostring(parsed.VendorId)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

|project Timestamp, DeviceId, DeviceName, InitiatingProcessAccountName, ActionType, RemovableStorageAccess, RemovableStoragePolicyVerdict, MediaBusType, MediaClassGuid, MediaClassName, MediaDeviceId, MediaInstanceId, MediaName, RemovableStoragePolicy, MediaProductId, MediaVendorId, MediaSerialNumber, FolderPath, FileSize

| order by Timestamp desc

Hinweis

Mit der erweiterten Suche können Sie bis zu 300 Ereignisse pro Gerät und Tag anzeigen.

Auswählen des Ereignisses, um Informationen zur Richtlinie und zum Gerät anzuzeigen.

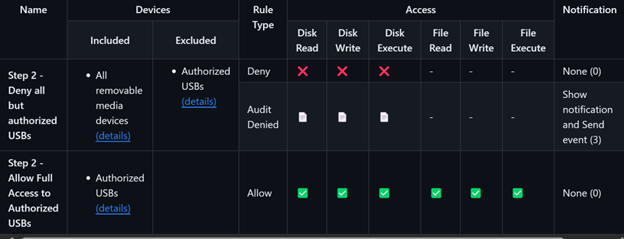

Schritt 2: Zulassen des Zugriffs für autorisierte USB-Geräte

Um Zugriff auf eine Gruppe autorisierter USBs-Geräte zu gewähren, richten Sie eine Gruppe ein, um diese Geräte zu identifizieren. Wir nennen unsere Gruppe Authorized USBsund haben die in der folgenden Abbildung dargestellten Einstellungen verwendet:

In unserem Beispiel enthält die Gruppe autorisierte USBs ein einzelnes Gerät, das durch sein InstancePathIdidentifiziert wird. Vor der Bereitstellung des Beispiels können Sie den Wert für ein Testgerät in ändern InstancePathId . Weitere Informationen zum Ermitteln des richtigen Werts finden Sie unter Verwenden von Windows Geräte-Manager zum Bestimmen von Geräteeigenschaftenund Verwenden von Berichten und erweiterter Suche zum Ermitteln der Eigenschaften von Geräten.

Beachten Sie, dass die autorisierte USB-Gruppe von der Richtlinie deny-all ausgeschlossen ist. Dadurch wird sichergestellt, dass diese Geräte für die anderen Richtlinien ausgewertet werden. Richtlinien werden nicht in der richtigen Reihenfolge ausgewertet, sodass jede Richtlinie korrekt sein sollte, wenn sie unabhängig voneinander ausgewertet wird. Nachdem die Richtlinie bereitgestellt wurde, setzen Sie das genehmigte USB-Gerät erneut ein. Sie sollten sehen, dass Vollzugriff auf das Gerät besteht. Schließen Sie einen anderen USB-Stick an, und vergewissern Sie sich, dass der Zugriff für dieses Gerät blockiert ist.

Die Gerätesteuerung bietet viele Möglichkeiten, Geräte basierend auf Eigenschaften zu gruppieren. Weitere Informationen finden Sie unter Gerätesteuerungsrichtlinien in Microsoft Defender for Endpoint.

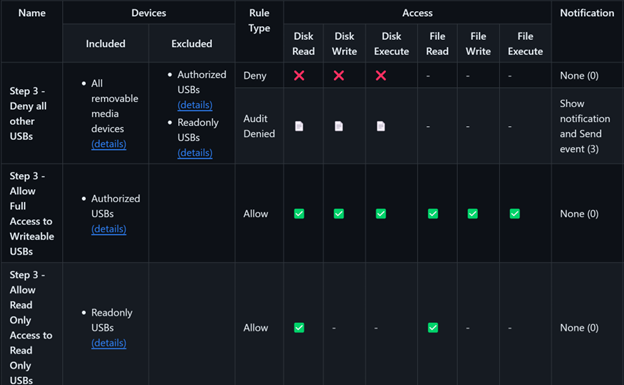

Schritt 3: Zulassen verschiedener Zugriffsebenen für verschiedene Gerätetypen

Um unterschiedliche Verhaltensweisen für verschiedene Geräte zu erstellen, platzieren Sie sie in separaten Gruppen. In unserem Beispiel verwenden wir eine Gruppe namens Read Only USBs. Die folgende Abbildung zeigt die verwendeten Einstellungen:

In unserem Beispiel enthält die Usb-Gruppe "Schreibgeschützt" ein einzelnes Gerät, das durch sein VID_PIDidentifiziert wird. Vor der Bereitstellung des Beispiels können Sie den Wert von VID_PID in den Wert eines zweiten Testgeräts ändern.

Nachdem die Richtlinie bereitgestellt wurde, legen Sie einen autorisierten USB-Stick ein. Sie sollten sehen, dass Vollzugriff zulässig ist. Schließen Sie nun das zweite Testgerät an (Schreibgeschützt USB). Sie können mit schreibgeschützten Berechtigungen auf das Gerät zugreifen. Versuchen Sie, eine neue Datei zu erstellen, oder nehmen Sie Änderungen an einer Datei vor, und Sie sollten sehen, dass die Gerätesteuerung sie blockiert.

Wenn Sie ein anderes USB-Gerät einsetzen, sollte dieses aufgrund der Richtlinie "Alle anderen USBs verweigern" blockiert werden.

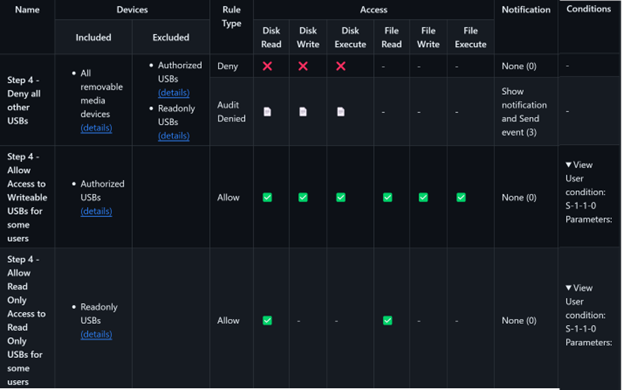

Schritt 4: Zulassen verschiedener Zugriffsebenen auf Geräte für bestimmte Benutzer oder Gruppen

Mit der Gerätesteuerung können Sie den Zugriff mithilfe von Bedingungen weiter einschränken. Die einfachste Bedingung ist eine Benutzerbedingung. In der Gerätesteuerung werden Benutzer und Gruppen durch ihre SID (Security Identified) identifiziert.

Der folgende Screenshot zeigt die Einstellungen, die wir für unser Beispiel verwendet haben:

Standardmäßig verwendet das Beispiel die globale SID von S-1-1-0. Vor dem Bereitstellen der Richtlinie können Sie die SID, die den autorisierten USBs (writeable USBs) zugeordnet ist, in User1 ändern und die SID, die den schreibgeschützten USBs zugeordnet ist, in User2ändern.

Sobald die Richtlinie bereitgestellt wurde, hat nur Benutzer 1 Schreibzugriff auf die autorisierten USBs, und nur Benutzer 2 hat Lesezugriff auf die ReadOnly-USBs.

Die Gerätesteuerung unterstützt auch Gruppen-SIDs. Ändern Sie die SID in der schreibgeschützten Richtlinie in eine Gruppe, die enthält User2. Nachdem die Richtlinie erneut bereitgestellt wurde, sind die Regeln für Benutzer 2 oder andere Benutzer in dieser Gruppe identisch.

Hinweis

Verwenden Sie für Gruppen, die in Microsoft Entra gespeichert sind, die Objekt-ID anstelle der SID, um Benutzergruppen zu identifizieren.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für