Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gerätesteuerungsfunktionen in Microsoft Defender for Endpoint ermöglichen es Ihrem Sicherheitsteam zu steuern, ob Benutzer Peripheriegeräte wie Wechseldatenträger (USB-Sticks, CDs, Datenträger usw.), Drucker, Bluetooth-Geräte oder andere Geräte mit ihren Computern installieren und verwenden können. Ihr Sicherheitsteam kann Gerätesteuerungsrichtlinien konfigurieren, um Regeln wie die folgenden zu konfigurieren:

- Verhindern, dass Benutzer bestimmte Geräte (z. B. USB-Laufwerke) installieren und verwenden

- Verhindern, dass Benutzer externe Geräte mit bestimmten Ausnahmen installieren und verwenden

- Benutzern das Installieren und Verwenden bestimmter Geräte erlauben

- Zulassen, dass Benutzer nur mit BitLocker verschlüsselte Geräte mit Windows-Computern installieren und verwenden können

Diese Liste soll einige Beispiele enthalten. Es handelt sich nicht um eine erschöpfende Liste. Es gibt weitere Beispiele, die sie berücksichtigen sollten.

Die Gerätesteuerung trägt dazu bei, Ihre organization vor potenziellem Datenverlust, Schadsoftware oder anderen Cyberbedrohungen zu schützen, indem sie die Verbindung bestimmter Geräte mit den Computern der Benutzer zulässt oder verhindert. Mit der Gerätesteuerung kann Ihr Sicherheitsteam bestimmen, ob und welche Peripheriegeräte Benutzer auf ihren Computern installieren und verwenden können.

Tipp

Als Ergänzung zu diesem Artikel lesen Sie unseren Microsoft Defender for Endpoint Einrichtungsleitfaden, um sich mit bewährten Methoden vertraut zu machen und wichtige Tools wie die Verringerung der Angriffsfläche und den Schutz der nächsten Generation zu erfahren. Für eine angepasste Umgebung können Sie im Microsoft 365 Admin Center auf den Leitfaden für die automatisierte Einrichtung von Defender für Endpunkt zugreifen.

Microsoft-Gerätesteuerungsfunktionen

Die Gerätesteuerungsfunktionen von Microsoft können in drei Hauptkategorien unterteilt werden: Gerätesteuerung unter Windows, Gerätesteuerung in Defender für Endpunkt und Endpoint Data Loss Prevention (Endpoint DLP).

Gerätesteuerung in Windows. Das Windows-Betriebssystem verfügt über integrierte Gerätesteuerungsfunktionen. Ihr Sicherheitsteam kann Geräteinstallationseinstellungen konfigurieren, um zu verhindern (oder zuzulassen), dass Benutzer bestimmte Geräte auf ihren Computern installieren können. Richtlinien werden auf Geräteebene angewendet und verwenden verschiedene Geräteeigenschaften, um zu bestimmen, ob ein Benutzer ein Gerät installieren/verwenden kann.

Die Gerätesteuerung in Windows funktioniert mit BitLocker- und ADMX-Vorlagen und kann mithilfe von Intune verwaltet werden.

BitLocker. BitLocker ist ein Windows-Sicherheitsfeature, das die Verschlüsselung für ganze Volumes bereitstellt. Für das Schreiben auf Wechselmedien kann eine BitLocker-Verschlüsselung erforderlich sein. Zusammen mit Intune können Richtlinien konfiguriert werden, um die Verschlüsselung auf Geräten mit BitLocker für Windows zu erzwingen. Weitere Informationen finden Sie unter Einstellungen der Datenträgerverschlüsselungsrichtlinie für die Endpunktsicherheit in Intune.

Geräteinstallation. Windows bietet die Möglichkeit, die Installation bestimmter Usb-Gerätetypen zu verhindern.

Weitere Informationen zum Konfigurieren der Geräteinstallation mit Intune finden Sie unter Einschränken von USB-Geräten und Zulassen bestimmter USB-Geräte mithilfe von ADMX-Vorlagen in Intune.

Weitere Informationen zum Konfigurieren der Geräteinstallation mit Gruppenrichtlinie finden Sie unter Verwalten der Geräteinstallation mit Gruppenrichtlinie.

Gerätesteuerung in Defender für Endpunkt. Die Gerätesteuerung in Defender für Endpunkt bietet erweiterte Funktionen und ist plattformübergreifend.

- Präzise Zugriffssteuerung: Erstellen Sie Richtlinien, um den Zugriff nach Gerät, Gerätetyp, Vorgang (Lesen, Schreiben, Ausführen), Benutzergruppe, Netzwerkspeicherort oder Dateityp zu steuern.

- Berichterstellung und erweiterte Suche : Vollständige Einblicke in das Hinzufügen von gerätebezogenen Aktivitäten.

- Die Gerätesteuerung in Microsoft Defender kann mithilfe von Intune oder Gruppenrichtlinie verwaltet werden.

Gerätesteuerung in Microsoft Defender und Intune. Intune bietet eine umfassende Benutzeroberfläche für die Verwaltung komplexer Gerätesteuerungsrichtlinien für Organisationen. Sie können z. B. Einstellungen für Geräteeinschränkung in Defender für Endpunkt konfigurieren und bereitstellen. Weitere Informationen finden Sie unter Bereitstellen und Verwalten der Gerätesteuerung mit Microsoft Intune.

Verhinderung von Datenverlust für Endpunkte (Endpunkt-DLP). Endpunkt-DLP überwacht vertrauliche Informationen auf Geräten, die in Microsoft Purview-Lösungen integriert sind. DLP-Richtlinien können Schutzaktionen für vertrauliche Informationen und deren Speicherung oder Verwendung erzwingen. Endpunkt-DLP kann Dateibeweis erfassen. Erfahren Sie mehr über Endpunkt-DLP.

Allgemeine Gerätesteuerungsszenarien

Überprüfen Sie in den folgenden Abschnitten die Szenarien, und ermitteln Sie dann, welche Microsoft-Funktion verwendet werden soll.

- Steuern des Zugriffs auf USB-Geräte

- Steuern des Zugriffs auf bitLocker-verschlüsselte Wechselmedien (Vorschau)

- Steuern des Zugriffs auf Drucker

- Steuern des Zugriffs auf Bluetooth-Geräte

Steuern des Zugriffs auf USB-Geräte

Sie können den Zugriff auf USB-Geräte mithilfe von Geräteinstallationseinschränkungen, der Gerätesteuerung für Wechselmedien oder der Endpunkt-DLP steuern.

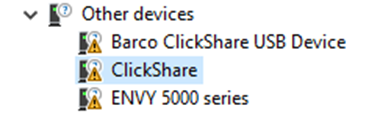

Konfigurieren von Geräteinstallationseinschränkungen

Die in Windows verfügbaren Geräteinstallationseinschränkungen erlauben oder verweigern die Installation von Treibern basierend auf der Geräte-ID, der Geräte-instance-ID oder der Einrichtungsklasse. Dadurch kann jedes Gerät im Geräte-Manager blockiert werden, einschließlich aller Wechselmedien. Wenn Geräteinstallationseinschränkungen angewendet werden, wird das Gerät im Geräte-Manager blockiert, wie im folgenden Screenshot gezeigt:

Wenn Sie auf das Gerät klicken, sind weitere Details verfügbar.

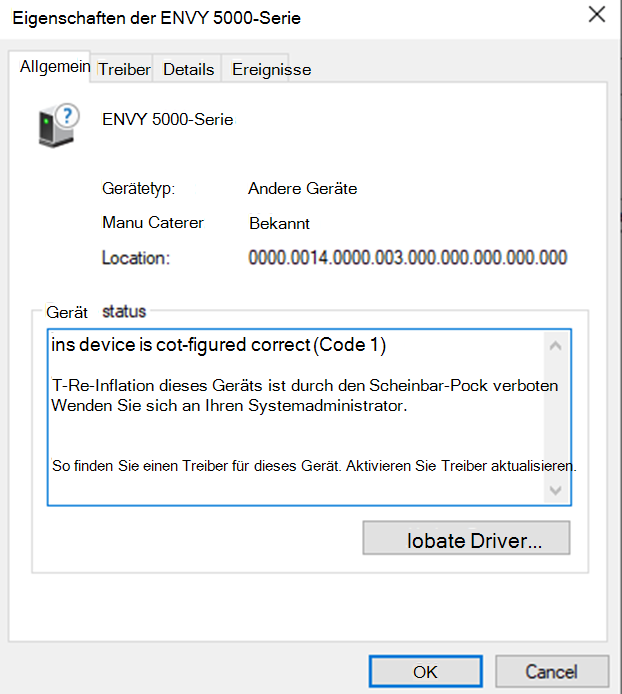

Es gibt auch einen Datensatz in Advanced Hunting. Verwenden Sie die folgende Abfrage, um sie anzuzeigen:

DeviceEvents

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| extend DeviceInstanceId = tostring(parsed.DeviceInstanceId)

| extend DriverName = tostring(parsed.DriverName)

| extend ClassGUID = tostring(parsed.ClassGuid)

| where ActionType contains "PnPDeviceBlocked"

| project Timestamp, ActionType, DeviceInstanceId, DriverName, ClassGUID

| order by Timestamp desc

Wenn eine Geräteinstallationseinschränkung konfiguriert und ein Gerät installiert ist, wird ein Ereignis mit actionType von PnPDeviceAllowed erstellt.

Weitere Informationen:

Steuern des Zugriffs auf Wechselmedien mithilfe der Gerätesteuerung

Die Gerätesteuerung für Defender für Endpunkt bietet eine präzisere Zugriffssteuerung für eine Teilmenge von USB-Geräten. Die Gerätesteuerung kann nur den Zugriff auf tragbare Windows-Geräte, Wechselmedien, CD/DVDs und Drucker einschränken.

Hinweis

Unter Windows bedeutet der Begriff Wechselmediengeräte kein USB-Gerät. Nicht alle USB-Geräte sind Wechselmediengeräte. Um als Wechselmediengerät und somit im Bereich der MDE Gerätesteuerung betrachtet zu werden, muss das Gerät in Windows einen Datenträger (z E: . B. ) erstellen. Die Gerätesteuerung kann den Zugriff auf das Gerät und die Dateien auf diesem Gerät einschränken, indem Richtlinien definiert werden.

Wichtig

Einige Geräte erstellen mehrere Einträge im Windows-Geräte-Manager (z. B. ein Wechselmediengerät und ein tragbares Windows-Gerät). Damit das Gerät ordnungsgemäß funktioniert, stellen Sie sicher, dass Sie zugriff für alle Einträge gewähren, die dem physischen Gerät zugeordnet sind. Wenn eine Richtlinie mit einem Überwachungseintrag konfiguriert ist, wird unter Erweiterte Suche ein Ereignis mit einem ActionType von RemovableStoragePolicyTriggeredangezeigt.

DeviceEvents

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend SerialNumberId = tostring(parsed.SerialNumber)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend RemovableStorageAccess =tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend PID = tostring(parsed.ProductId)

| extend VID = tostring(parsed.VendorId)

| extend VID_PID = strcat(VID,"_",PID)

| extend InstancePathId = tostring(parsed.DeviceInstanceId)

| where ActionType == "RemovableStoragePolicyTriggered"

| project Timestamp, RemovableStoragePolicy, RemovableStorageAccess,RemovableStoragePolicyVerdict, SerialNumberId,VID, PID, VID_PID, InstancePathId

| order by Timestamp desc

Diese Abfrage gibt den Namen der Richtlinie, den angeforderten Zugriff und das Urteil (Zulassen, Verweigern) zurück, wie im folgenden Screenshot gezeigt:

Tipp

Die Gerätesteuerung für Microsoft Defender for Endpoint unter macOS kann den Zugriff auf iOS-Geräte, tragbare Geräte wie Kameras und Wechselmedien wie USB-Geräte steuern. Weitere Informationen finden Sie unter Gerätesteuerung für macOS.

Verwenden von Endpunkt-DLP zum Verhindern des Kopierens von Dateien auf USB

Um das Kopieren von Dateien auf USB basierend auf der Dateiempfindlichkeit zu verhindern, verwenden Sie Endpunkt-DLP.

Steuern des Zugriffs auf bitLocker-verschlüsselte Wechselmedien (Vorschau)

Sie verwenden BitLocker, um den Zugriff auf Wechselmedien zu steuern oder sicherzustellen, dass Geräte verschlüsselt sind.

Verwenden von BitLocker zum Verweigern des Zugriffs auf Wechselmedien

Windows bietet die Möglichkeit, das Schreiben auf alle Wechselmedien zu verweigern oder den Schreibzugriff zu verweigern, es sei denn, ein Gerät ist bitLocker verschlüsselt. Weitere Informationen finden Sie unter Konfigurieren von BitLocker – Windows-Sicherheit.

Konfigurieren von Gerätesteuerungsrichtlinien für BitLocker (Vorschau)

Die Gerätesteuerung für Microsoft Defender for Endpoint steuert den Zugriff auf ein Gerät basierend auf dessen BitLocker-verschlüsseltem Zustand (verschlüsselt oder einfach). Dadurch können Ausnahmen erstellt werden, um den Zugriff auf Nicht-BitLocker-verschlüsselte Geräte zuzulassen und zu überwachen.

Tipp

Wenn Sie Mac verwenden, kann die Gerätesteuerung den Zugriff auf Wechselmedien basierend auf dem APFS-Verschlüsselungsstatus steuern. Weitere Informationen finden Sie unter Gerätesteuerung für macOS.

Steuern des Zugriffs auf Drucker

Sie können den Zugriff auf Drucker mithilfe von Druckerinstallationseinschränkungen, Gerätesteuerungsrichtlinien für den Druck oder Endpunkt-DLP steuern.

Einrichten von Druckerinstallationseinschränkungen

Die Geräteinstallationseinschränkungen von Windows können auf Drucker angewendet werden.

Konfigurieren von Gerätesteuerungsrichtlinien für das Drucken

Die Gerätesteuerung für Microsoft Defender for Endpoint steuert den Zugriff auf den Drucker basierend auf den Eigenschaften des Druckers (VID/PID), dem Druckertyp (Netzwerk, USB, Unternehmen usw.).

Die Gerätesteuerung kann auch die Typen von Dateien einschränken, die gedruckt werden. Die Gerätesteuerung kann auch das Drucken in Nicht-Unternehmensumgebungen einschränken.

Verwenden von Endpunkt-DLP zum Verhindern des Druckens von klassifizierten Dokumenten

Verwenden Sie Endpunkt-DLP, um das Drucken von Dokumenten basierend auf der Informationsklassifizierung zu blockieren.

Verwenden von Endpunkt-DLP zum Erfassen von Dateibeweis für gedruckte Dateien

Verwenden Sie Endpunkt-DLP, um Beweise für das Drucken einer Datei zu erfassen.

Steuern des Zugriffs auf Bluetooth-Geräte

Sie können die Gerätesteuerung verwenden, um den Zugriff auf Bluetooth-Dienste auf Windows-Geräten oder mithilfe von Endpunkt-DLP zu steuern.

Tipp

Wenn Sie Mac verwenden, kann die Gerätesteuerung den Zugriff auf Bluetooth steuern. Weitere Informationen finden Sie unter Gerätesteuerung für macOS.

Steuern des Zugriffs auf Bluetooth-Dienste unter Windows

Administratoren können das Verhalten des Bluetooth-Diensts (Zulassen von Werbung, Ermittlung, Vorbereitung und Aufforderung) sowie der zulässigen Bluetooth-Dienste steuern. Weitere Informationen finden Sie unter Windows Bluetooth.

Verwenden von Endpunkt-DLP zum Verhindern des Kopierens von Dokumenten auf Geräte

Verwenden Sie Endpunkt-DLP, um das Kopieren vertraulicher Dokumente auf ein beliebiges Bluetooth-Gerät zu blockieren.

Verwenden von Endpunkt-DLP zum Erfassen von Dateinachweisen von Dateien, die auf USB kopiert wurden

Verwenden Sie Endpunkt-DLP, um Nachweise für das Kopieren einer Datei auf einen USB-Stick zu erfassen.

Beispiele und Szenarien für Gerätesteuerungsrichtlinien

Die Gerätesteuerung in Defender für Endpunkt bietet Ihrem Sicherheitsteam ein robustes Zugriffssteuerungsmodell, das eine Vielzahl von Szenarien ermöglicht (siehe Gerätesteuerungsrichtlinien). Wir haben ein GitHub-Repository zusammengestellt, das Beispiele und Szenarien enthält, die Sie erkunden können. Informationen finden Sie in den folgenden Ressourcen:

- README-Datei für Gerätesteuerungsbeispiele

- Erste Schritte mit Beispielen für Gerätesteuerelemente auf Windows-Geräten

- Gerätesteuerung für macOS-Beispiele

Wenn Sie noch nicht mit der Gerätesteuerung arbeiten, finden Sie weitere Informationen unter Exemplarische Vorgehensweisen für Gerätesteuerelemente.

Voraussetzungen für die Gerätesteuerung

Die Gerätesteuerung in Defender für Endpunkt kann auf Geräte angewendet werden, auf denen Windows 10 oder Windows 11 ausgeführt werden, die über die Antischadsoftware-Clientversion 4.18.2103.3 oder höher verfügen. (Server werden derzeit nicht unterstützt.)

-

4.18.2104oder höher: Fügen SieSerialNumberId,VID_PID, dateipfadbasierte GPO-Unterstützung und hinzuComputerSid. -

4.18.2105oder höher: Hinzufügen von Wildcard-Unterstützung fürHardwareId/DeviceId/InstancePathId/FriendlyNameId/SerialNumberId; die Kombination aus spezifischen Benutzern auf bestimmten Computern, Wechseldatenträger-SSD (sanDisk Extreme SSD)/USB Attached SCSI (UAS)-Unterstützung. -

4.18.2107oder höher: Hinzufügen von Windows Portable Device (WPD)-Unterstützung (für mobile Geräte, z. B. Tablets); fügen Sie in die erweiterte Suche einAccountName. -

4.18.2205oder höher: Erweitern Sie die Standarderzwingung auf Drucker. Wenn Sie ihn auf Verweigern festlegen, wird auch Drucker blockiert. Wenn Sie also nur Speicher verwalten möchten, stellen Sie sicher, dass Sie eine benutzerdefinierte Richtlinie erstellen, um Printer zuzulassen. -

4.18.2207oder höher: Dateiunterstützung hinzufügen; Der gängige Anwendungsfall kann sein: "Personen aus Lese-/Schreibzugriff blockieren/Zugriff auf eine bestimmte Datei auf Wechseldatenträger ausführen". Hinzufügen von Netzwerk- und VPN-Verbindungsunterstützung; Der gängige Anwendungsfall kann sein: "Personen den Zugriff auf Wechselmedien blockieren, wenn der Computer keine Verbindung zum Unternehmensnetzwerk herstellt."

Für Mac finden Sie weitere Informationen unter Gerätesteuerung für macOS.

Derzeit wird die Gerätesteuerung auf Servern nicht unterstützt.