Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für:

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

- Microsoft Defender Antivirus

Plattformen

- Windows

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

In diesem Artikel wird EDR im Blockmodus beschrieben, der Geräte schützt, auf denen eine nicht von Microsoft stammende Antivirenlösung ausgeführt wird (mit Microsoft Defender Antivirus im passiven Modus).

Was ist EDR im Blockmodus?

Endpoint Detection and Response (EDR) im Blockmodus bietet zusätzlichen Schutz vor schädlichen Artefakten, wenn Microsoft Defender Antivirus nicht das primäre Antivirenprodukt ist und im passiven Modus ausgeführt wird. EDR im Blockmodus ist in Defender für Endpunkt Plan 2 verfügbar.

Wichtig

EDR im Blockmodus kann nicht den gesamten verfügbaren Schutz bieten, wenn sich Microsoft Defender Antivirus-Echtzeitschutz im passiven Modus befindet. Einige Funktionen, die von Microsoft Defender Antivirus als aktive Antivirenlösung abhängen, funktionieren nicht, z. B. die folgenden Beispiele:

- Echtzeitschutz, einschließlich der Überprüfung bei Zugriff, ist nicht verfügbar, wenn sich Microsoft Defender Antivirus im passiven Modus befindet. Weitere Informationen zu Echtzeitschutzrichtlinieneinstellungen finden Sie unter Aktivieren und Konfigurieren Microsoft Defender Antivirus Always-On-Schutz.

- Features wie Netzwerkschutz und Regeln zur Verringerung der Angriffsfläche und Indikatoren (Dateihash, IP-Adresse, URL und Zertifikate) sind nur verfügbar, wenn Microsoft Defender Antivirus im aktiven Modus ausgeführt wird. Es wird erwartet, dass Ihre Nicht-Microsoft-Antivirenlösung diese Funktionen enthält.

EDR im Blockmodus arbeitet im Hintergrund, um schädliche Artefakte zu beheben, die von EDR-Funktionen erkannt wurden. Solche Artefakte wurden möglicherweise vom primären, nicht von Microsoft stammenden Antivirenprodukt übersehen. EDR im Blockmodus ermöglicht es Microsoft Defender Antivirus, Maßnahmen auf EDR-Erkennungen nach einer Sicherheitsverletzung zu ergreifen.

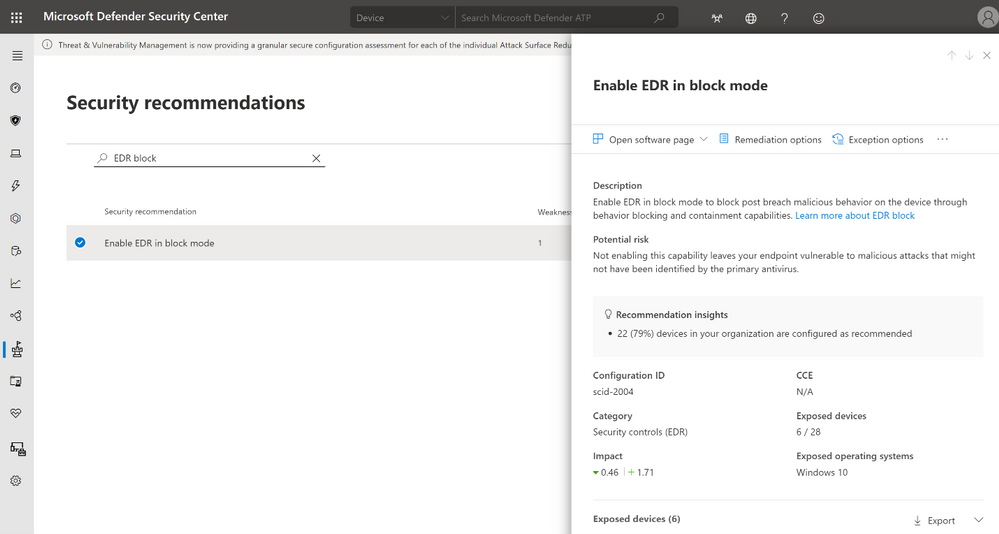

EDR im Blockmodus ist in Funktionen zur Verwaltung von Sicherheitsrisiken & integriert. Das Sicherheitsteam Ihres organization erhält eine Sicherheitsempfehlung, um EDR im Blockmodus zu aktivieren, wenn er noch nicht aktiviert ist.

Tipp

Stellen Sie sicher, dass Sie Microsoft Defender for Endpoint Baselines bereitstellen, um den besten Schutz zu erhalten.

Schauen Sie sich dieses Video an, um zu erfahren, warum und wie Sie die Endpunkterkennung und -reaktion (EDR) im Blockmodus aktivieren, verhaltensbasierte Blockierung und Eindämmung in jeder Phase von der Vorverletzung bis zur Nachverletzung aktivieren.

Was geschieht, wenn etwas erkannt wird?

Wenn EDR im Blockmodus aktiviert ist und ein schädliches Artefakt erkannt wird, wird dieses Artefakt von Defender für Endpunkt behoben. Ihr Sicherheitsteam sieht die Erkennungs-status im Info-Center als blockiert oder verhindert an, was als abgeschlossene Aktionen aufgeführt ist. Die folgende Abbildung zeigt eine instance unerwünschter Software, die über EDR im Blockmodus erkannt und behoben wurde:

Aktivieren von EDR im Blockmodus

Wichtig

- Stellen Sie sicher, dass die Anforderungen erfüllt sind, bevor Sie EDR im Blockmodus aktivieren.

- Defender für Endpunkt Plan 2-Lizenzen sind erforderlich.

- Ab Plattformversion 4.18.2202.X können Sie EDR im Blockmodus festlegen, um bestimmte Gerätegruppen mit Intune CSPs als Ziel festzulegen. Sie können EDR weiterhin mandantenweit im Blockmodus im Microsoft Defender-Portal festlegen.

- EDR im Blockmodus wird hauptsächlich für Geräte empfohlen, auf denen Microsoft Defender Antivirus im passiven Modus ausgeführt wird (eine nicht von Microsoft stammende Antivirenlösung ist auf dem Gerät installiert und aktiv).

Microsoft Defender-Portal

Wechseln Sie zum Microsoft Defender-Portal (https://security.microsoft.com/), und melden Sie sich an.

Wählen Sie Einstellungen>Endpunkte>Allgemein>Erweiterte Features aus.

Scrollen Sie nach unten, und aktivieren Sie EDR im Blockmodus aktivieren.

Intune

Informationen zum Erstellen einer benutzerdefinierten Richtlinie in Intune finden Sie unter Bereitstellen OMA-URIs für einen CSP als Ziel über Intune und einen Vergleich mit der lokalen Umgebung.

Weitere Informationen zum Defender-CSP, der für EDR im Blockmodus verwendet wird, finden Sie unter "Configuration/PassiveRemediation" unter Defender CSP.

Gruppenrichtlinien

Sie können Gruppenrichtlinie verwenden, um EDR im Blockmodus zu aktivieren.

Öffnen Sie auf dem Computer, der Ihre Gruppenrichtlinie verwaltet, die Gruppenrichtlinien-Verwaltungskonsole.

Klicken Sie mit der rechten Maustaste auf das Gruppenrichtlinie Objekt, das Sie konfigurieren möchten, und wählen Sie dann Bearbeiten aus.

Wechseln Sie im Gruppenrichtlinie Management Editor zu Computerkonfiguration, und wählen Sie dann Administrative Vorlagen aus.

Erweitern Sie die Struktur zu Windows-Komponenten>Microsoft Defender Antivirusfeatures>.

Doppelklicken Sie auf EDR im Blockmodus aktivieren , und legen Sie die Option auf Aktiviert fest.

Wählen Sie OK aus.

Anforderungen für EDR im Blockmodus

In der folgenden Tabelle sind die Anforderungen für EDR im Blockmodus aufgeführt:

| Anforderung | Details |

|---|---|

| Berechtigungen | In Microsoft Entra ID muss ihnen entweder die Rolle "Globaler Administrator" oder "Sicherheitsadministrator" zugewiesen sein. Weitere Informationen finden Sie unter Grundlegende Berechtigungen. |

| Betriebssystem | Auf Geräten muss eine der folgenden Versionen von Windows ausgeführt werden: – Windows 11 – Windows 10 (alle Releases) – Windows Server 2019 oder höher – Windows Server, Version 1803 oder höher – Windows Server 2016 und Windows Server 2012 R2 (mit der neuen einheitlichen Clientlösung) |

| Microsoft Defender for Endpoint Plan 2 | Geräte müssen in Defender für Endpunkt integriert werden. Lesen Sie die folgenden Artikel: - Mindestanforderungen für Microsoft Defender for Endpoint - Integrieren von Geräten und Konfigurieren Microsoft Defender for Endpoint Funktionen - Integrieren von Windows-Servern in den Defender für Endpunkt-Dienst - Neue Windows Server 2012 R2- und 2016-Funktionalität in der modernen Unified-Lösung (Siehe Wird EDR im Blockmodus auf Windows Server 2016 und Windows Server 2012 R2 unterstützt?) |

| Microsoft Defender Antivirus | Auf Geräten muss Microsoft Defender Antivirus installiert sein und entweder im aktiven oder passiven Modus ausgeführt werden. Vergewissern Sie sich Microsoft Defender Antivirus im aktiven oder passiven Modus ist. |

| Aus der Cloud gelieferter Schutz | Microsoft Defender Antivirus muss so konfiguriert werden, dass der in der Cloud bereitgestellte Schutz aktiviert ist. |

| Microsoft Defender Antivirus-Plattform | Geräte müssen auf dem neuesten Stand sein. Führen Sie zur Bestätigung mithilfe von PowerShell das Cmdlet Get-MpComputerStatus als Administrator aus. In der Zeile AMProductVersion sollte 4.18.2001.10 oder höher angezeigt werden. Weitere Informationen finden Sie unter Verwalten von Microsoft Defender Antivirus-Updates und Anwenden von Baselines. |

| Microsoft Defender Antivirus-Engine | Geräte müssen auf dem neuesten Stand sein. Führen Sie zur Bestätigung mithilfe von PowerShell das Cmdlet Get-MpComputerStatus als Administrator aus. In der Zeile AMEngineVersion sollte 1.1.16700.2 oder höher angezeigt werden. Weitere Informationen finden Sie unter Verwalten von Microsoft Defender Antivirus-Updates und Anwenden von Baselines. |

Wichtig

Um den besten Schutzwert zu erzielen, stellen Sie sicher, dass Ihre Antivirenlösung so konfiguriert ist, dass sie regelmäßige Updates und wichtige Features erhält, und dass Ihre Ausschlüsse konfiguriert sind. EDR im Blockmodus berücksichtigt Ausschlüsse, die für Microsoft Defender Antivirus definiert sind, aber keine Indikatoren, die für Microsoft Defender for Endpoint definiert sind.

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Siehe auch

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.