Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel enthält Informationen zum Definieren von Ausschlüssen, die für bedarfsgesteuerte Überprüfungen gelten, sowie zum Echtzeitschutz und zur Überwachung. Die in diesem Artikel beschriebenen Ausschlüsse gelten nicht für andere Defender für Endpunkt unter macOS-Funktionen, einschließlich Endpunkterkennung und -reaktion (EDR). Dateien, die Sie mit den in diesem Artikel beschriebenen Methoden ausschließen, können weiterhin EDR-Warnungen und andere Erkennungen auslösen.

Sie können bestimmte Dateien, Ordner, Prozesse und von Prozessen geöffnete Dateien aus Defender für Endpunkt bei macOS-Überprüfungen ausschließen. Ausschlüsse können nützlich sein, um falsche Erkennungen von Dateien oder Software zu vermeiden, die eindeutig oder an Ihre organization angepasst sind. Sie können auch nützlich sein, um Leistungsprobleme zu beheben, die von Defender für Endpunkt unter macOS verursacht werden.

Verwenden Sie Echtzeitschutzstatistiken, um einzugrenzen, welchen Prozess und/oder Pfad bzw. welche Erweiterung Sie ausschließen müssen.

Warnung

Durch das Definieren von Ausschlüssen wird der Schutz verringert, den Defender für Endpunkt unter macOS bietet. Sie sollten immer die Risiken auswerten, die mit der Implementierung von Ausschlüssen verbunden sind, und Sie sollten nur Dateien ausschließen, von denen Sie sicher sind, dass sie nicht böswillig sind.

Wichtig

Wenn Sie mehrere Sicherheitslösungen parallel ausführen möchten, lesen Sie Überlegungen zu Leistung, Konfiguration und Support.

Möglicherweise haben Sie bereits gegenseitige Sicherheitsausschlüsse für Geräte konfiguriert, die in Microsoft Defender for Endpoint integriert wurden. Wenn Sie weiterhin gegenseitige Ausschlüsse festlegen müssen, um Konflikte zu vermeiden, lesen Sie Hinzufügen von Microsoft Defender for Endpoint zur Ausschlussliste für Ihre vorhandene Lösung.

Unterstützte Ausschlusstypen

In der folgenden Tabelle sind die Ausschlusstypen aufgeführt, die von Defender für Endpunkt unter macOS unterstützt werden.

| Ausschluss | Definition | Beispiele |

|---|---|---|

| Dateierweiterung | Alle Dateien mit der Erweiterung, überall auf dem Computer | .test |

| File | Eine bestimmte Datei, die durch den vollständigen Pfad identifiziert wird | /var/log/test.log |

| Ordner | Alle Dateien im angegebenen Ordner (rekursiv) | /var/log/ |

| Prozess | Ein bestimmter Prozess (entweder durch den vollständigen Pfad oder Dateinamen angegeben) und alle dateien, die von diesem geöffnet werden | /bin/cat |

Datei-, Ordner- und Prozessausschlüsse unterstützen die folgenden Wildcards:

| Platzhalter | Beschreibung | Beispiele |

|---|---|---|

| * | Entspricht einer beliebigen Anzahl beliebiger Zeichen, einschließlich keines (beachten Sie, dass dieser Platzhalter nicht am Ende des Pfads verwendet wird und nur einen Ordner ersetzt). |

/var/*/tmp enthält alle Dateien in /var/abc/tmp und ihren Unterverzeichnissen sowie /var/def/tmp und ihren Unterverzeichnissen. Oder ist nicht enthalten /var/abc/log . /var/def/log

|

| ? | Entspricht jedem einzelnen Zeichen |

file?.log enthält file1.log und file2.log, aber nicht file123.log |

Hinweis

Mithilfe des *-Wildcards am Ende des Pfads werden alle Dateien und Unterverzeichnisse unter dem übergeordneten Element des Wildcards übereinstimmen.

Das Produkt versucht, feste Verknüpfungen beim Auswerten von Ausschlüssen aufzulösen. Die feste Linkauflösung funktioniert nicht, wenn der Ausschluss Wildcards enthält oder die Zieldatei (auf dem Data Volume) nicht vorhanden ist.

Bewährte Methoden zum Hinzufügen von Antischadsoftwareausschlüssen für Microsoft Defender for Endpoint unter macOS

Notieren Sie sich, warum ein Ausschluss an einem zentralen Ort hinzugefügt wurde, an dem nur SecOps und/oder Sicherheitsadministrator Zugriff haben. Listen Sie z. B. die Informationen zum Absender, zum Datum, zum App-Namen, zum Grund und zum Ausschluss auf.

Stellen Sie sicher, dass sie ein Ablaufdatum* für die Ausschlüsse haben.

*Mit Ausnahme von Apps, bei denen der ISV angegeben hat, dass keine anderen Optimierungen vorgenommen werden können, um die falsch positive oder höhere CPU-Auslastung zu verhindern.

Vermeiden Sie die Migration von Nicht-Microsoft-Antischadsoftwareausschlüssen, da sie möglicherweise nicht mehr auf Microsoft Defender for Endpoint unter macOS anwendbar sind.

Reihenfolge der Ausschlüsse, die von oben (sicherer) nach unten (am wenigsten sicher) zu berücksichtigen sind:

Indikatoren – Zertifikat – zulassen

- Fügen Sie eine Erweiterte Validierung (EV) Cosignatur hinzu.

Indikatoren – Dateihash – Zulassen

- Wenn sich beispielsweise ein Prozess oder Daemon nicht häufig ändert, verfügt die App nicht über ein monatliches Sicherheitsupdate.

Pfad & Prozess

Prozess

Pfad

Erweiterung

Konfigurieren der Liste der Ausschlüsse

Verwenden des Microsoft Defender for Endpoint sicherheitseinstellungen Verwaltungskonsole

Melden Sie sich beim Microsoft Defender-Portal an.

Wechseln Sie zu Konfigurationsverwaltung>Endpunktsicherheitsrichtlinien>Neue Richtlinie erstellen.

- Wählen Sie Plattform: macOS aus.

- Wählen Sie Vorlage: Microsoft Defender Antivirusausschlüsse aus.

Wählen Sie Richtlinie erstellen.

Geben Sie einen Namen und eine Beschreibung ein, und wählen Sie Weiter aus.

Erweitern Sie Antivirus-Engine, und wählen Sie dann Hinzufügen aus.

Wählen Sie Pfad , Dateierweiterung oder Dateiname aus.

Wählen Sie instance konfigurieren aus, und fügen Sie die Ausschlüsse nach Bedarf hinzu. Wählen Sie dann Weiter aus.

Weisen Sie den Ausschluss einer Gruppe zu, und wählen Sie Weiter aus.

Klicken Sie auf Speichern.

Aus dem Verwaltungskonsole

Weitere Informationen zum Konfigurieren von Ausschlüssen aus JAMF, Intune oder einem anderen Verwaltungskonsole finden Sie unter Festlegen von Einstellungen für Defender für Endpunkt auf Mac.

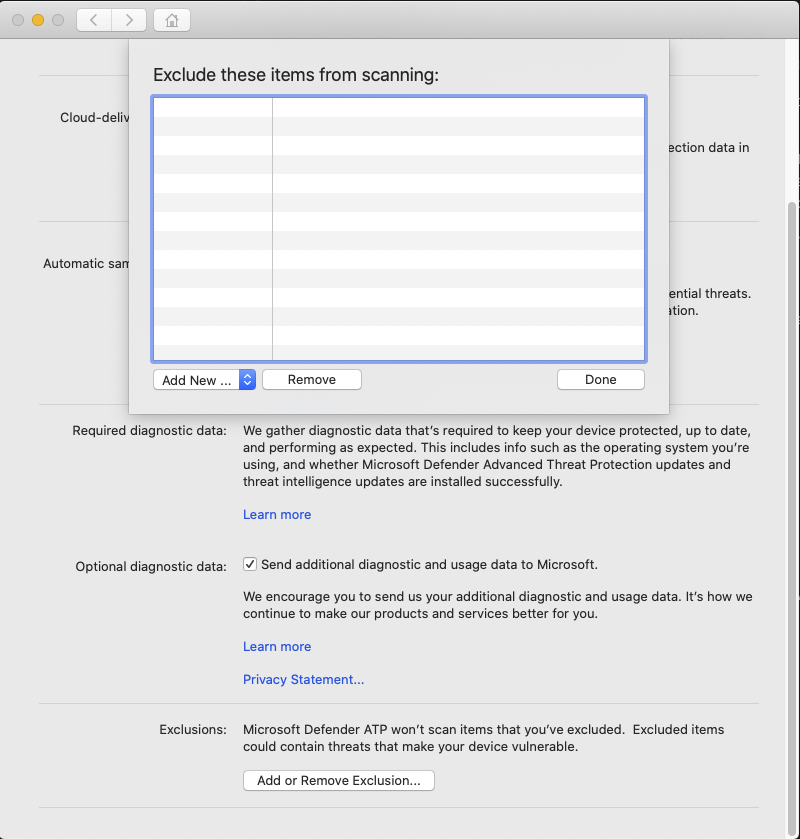

Über die Benutzeroberfläche

Öffnen Sie die Anwendung Defender für Endpunkt, und navigieren Sie zu Einstellungen> verwaltenAusschluss hinzufügen oder entfernen..., wie im folgenden Screenshot gezeigt:

Wählen Sie den Typ des Ausschlusses aus, den Sie hinzufügen möchten, und folgen Sie den Anweisungen.

Überprüfen von Ausschlusslisten mit der EICAR-Testdatei

Sie können überprüfen, ob Ihre Ausschlusslisten funktionieren, indem Sie zum Herunterladen einer Testdatei verwenden curl .

Ersetzen Sie test.txt im folgenden Bash-Codeausschnitt durch eine Datei, die Ihren Ausschlussregeln entspricht. Wenn Sie beispielsweise die .testing Erweiterung ausgeschlossen haben, ersetzen Sie durch test.txttest.testing. Wenn Sie einen Pfad testen, stellen Sie sicher, dass Sie den Befehl innerhalb dieses Pfads ausführen.

curl -o test.txt https://secure.eicar.org/eicar.com.txt

Wenn Defender für Endpunkt unter macOS Schadsoftware meldet, funktioniert die Regel nicht. Wenn keine Schadsoftware gemeldet wird und die heruntergeladene Datei vorhanden ist, funktioniert der Ausschluss. Sie können die Datei öffnen, um zu bestätigen, dass der Inhalt mit den auf der EICAR-Testdateiwebsite beschriebenen Inhalten übereinstimmt.

Wenn Sie keinen Internetzugriff haben, können Sie Eine eigene EICAR-Testdatei erstellen. Schreiben Sie die EICAR-Zeichenfolge mit dem folgenden Bash-Befehl in eine neue Textdatei:

echo 'X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*' > test.txt

Sie können die Zeichenfolge auch in eine leere Textdatei kopieren und versuchen, sie mit dem Dateinamen oder in dem Ordner zu speichern, den Sie ausschließen möchten.

Bedrohungen zulassen

Zusätzlich zum Ausschließen bestimmter Inhalte von der Überprüfung können Sie das Produkt auch so konfigurieren, dass einige Klassen von Bedrohungen (identifiziert durch den Bedrohungsnamen) nicht erkannt werden. Sie sollten bei der Verwendung dieser Funktion vorsichtig sein, da Ihr Gerät dadurch nicht geschützt werden kann.

Führen Sie den folgenden Befehl aus, um der Liste der zulässigen Bedrohungen einen Namen hinzuzufügen:

mdatp threat allowed add --name [threat-name]

Der Bedrohungsname, der einer Erkennung auf Ihrem Gerät zugeordnet ist, kann mit dem folgenden Befehl abgerufen werden:

mdatp threat list

Führen Sie z. B. den folgenden Befehl aus, um (der Bedrohungsname, der der EICAR-Erkennung zugeordnet ist) zur Liste der zulässigen Elemente hinzuzufügen EICAR-Test-File (not a virus) :

mdatp threat allowed add --name "EICAR-Test-File (not a virus)"

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.