Einrichten der Microsoft Defender for Endpoint unter macOS-Richtlinien in Jamf Pro

Gilt für:

- Defender für Endpunkt für Mac

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

Verwenden Sie diesen Artikel, um Richtlinien für Defender für Endpunkt auf Mac mit Jamf Pro einzurichten.

Schritt 1: Abrufen des Microsoft Defender for Endpoint Onboarding-Pakets

Wichtig

Ihnen muss eine geeignete Rolle zugewiesen sein, um Geräte anzuzeigen, zu verwalten und zu integrieren. Weitere Informationen finden Sie unter Verwalten des Zugriffs auf Microsoft Defender XDR mit Microsoft Entra globalen Rollen.

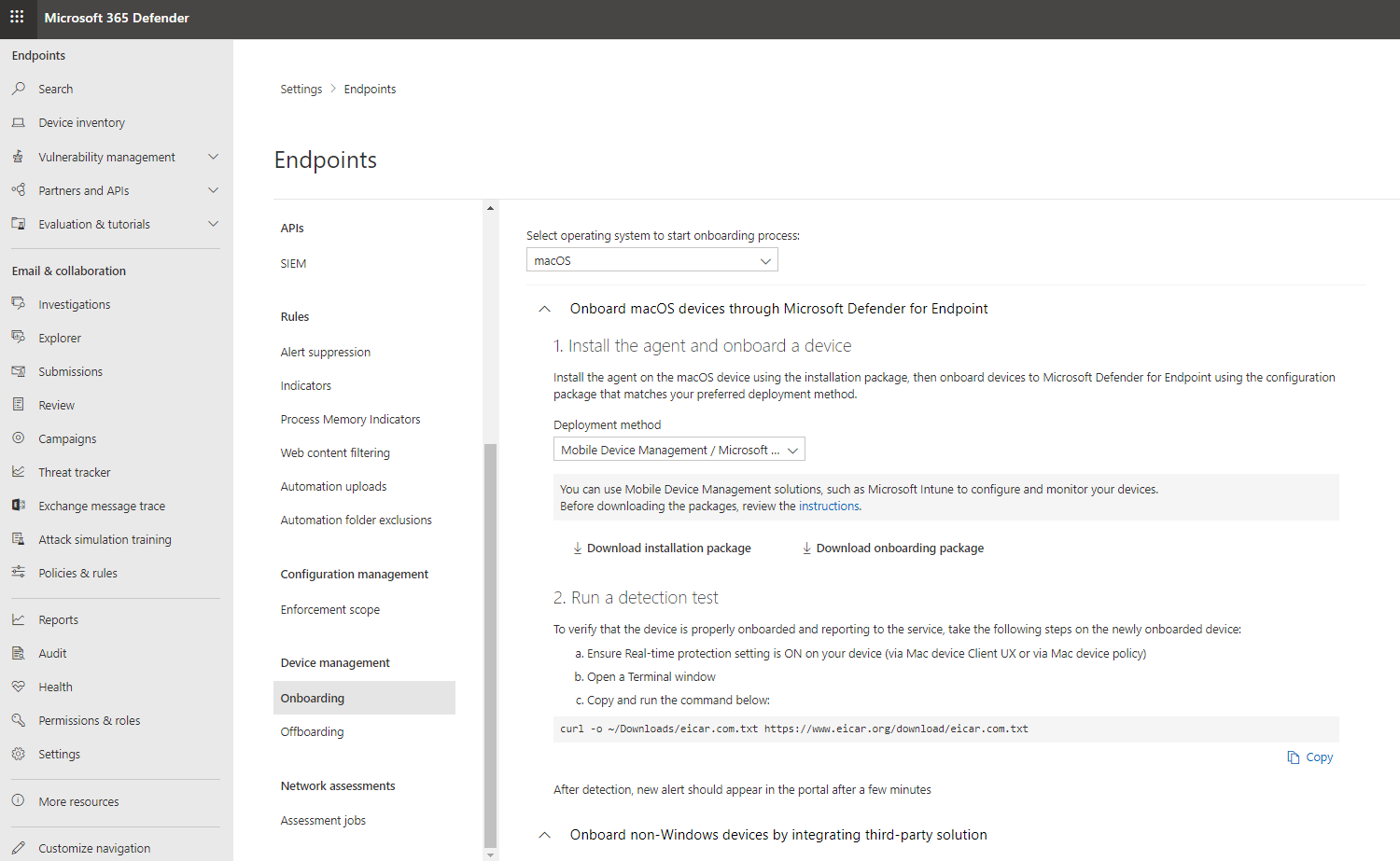

Navigieren Sie im Microsoft Defender Portal zu Einstellungen>Endpunkte>Onboarding.

Wählen Sie macOS als Betriebssystem und Mobile Geräteverwaltung/Microsoft Intune als Bereitstellungsmethode aus.

Wählen Sie Onboardingpaket herunterladen (WindowsDefenderATPOnboardingPackage.zip) aus.

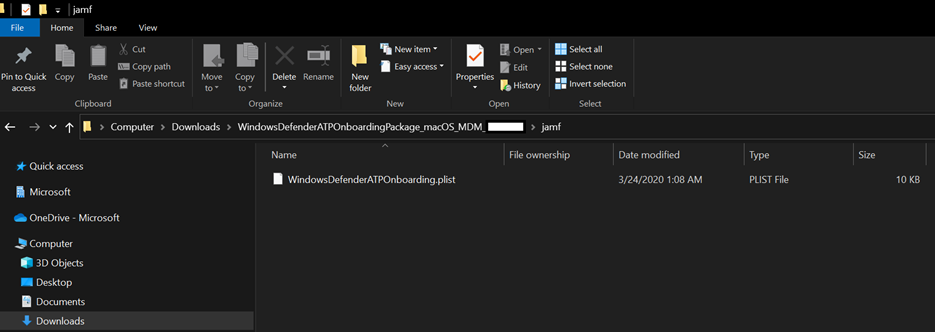

Extrahieren Sie

WindowsDefenderATPOnboardingPackage.zip.Kopieren Sie die Datei an Ihren bevorzugten Speicherort. Beispiel:

C:\Users\JaneDoe_or_JohnDoe.contoso\Downloads\WindowsDefenderATPOnboardingPackage_macOS_MDM_contoso\Jamf\WindowsDefenderATPOnboarding.plist.

Schritt 2: Erstellen eines Konfigurationsprofils in Jamf Pro mithilfe des Onboardingpakets

Suchen Sie die Datei

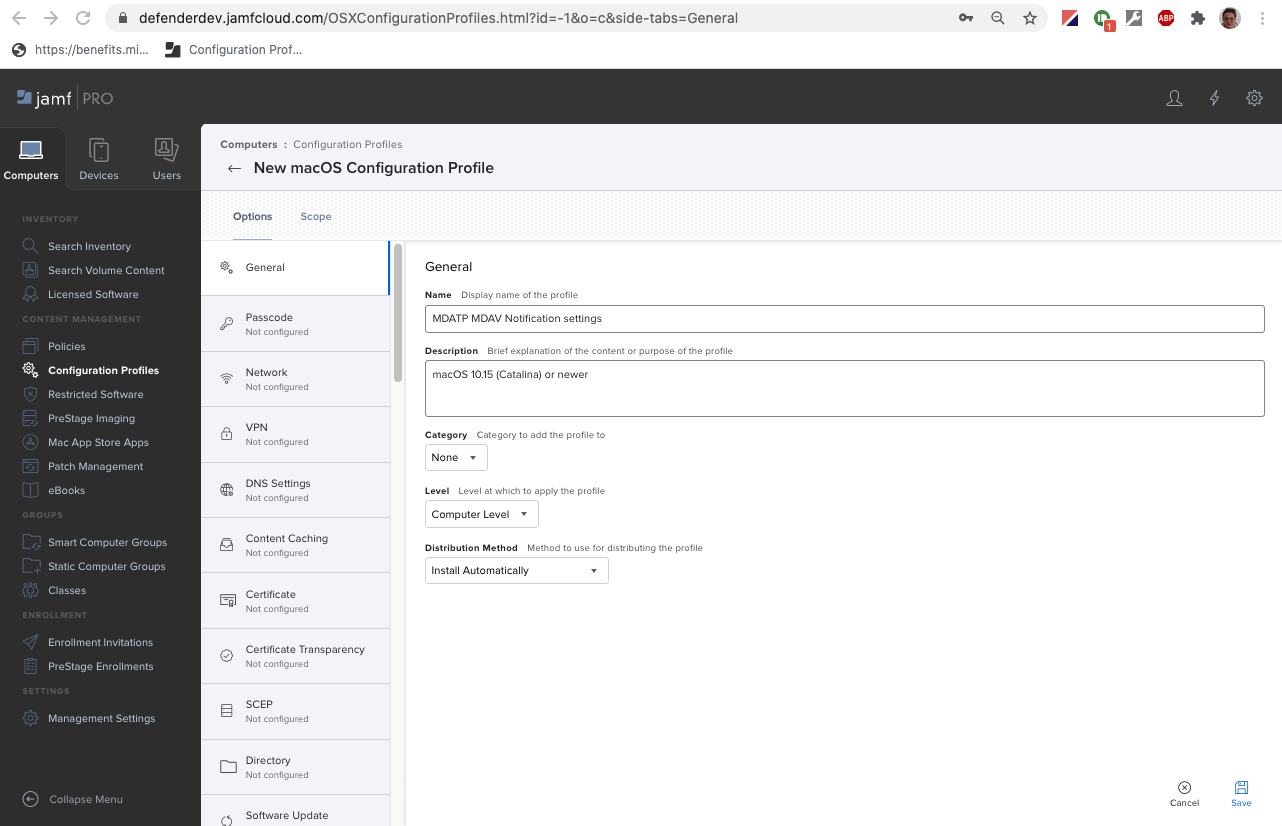

WindowsDefenderATPOnboarding.plistaus dem vorherigen Abschnitt.Melden Sie sich bei Jamf Pro an, navigieren Sie zu Computer>Konfigurationsprofile, und wählen Sie Neu aus.

Geben Sie auf der Registerkarte Allgemein die folgenden Details an:

-

Name:

MDE onboarding for macOS -

Beschreibung:

MDE EDR onboarding for macOS -

Kategorie:

None -

Verteilungsmethode:

Install Automatically -

Ebene:

Computer Level

-

Name:

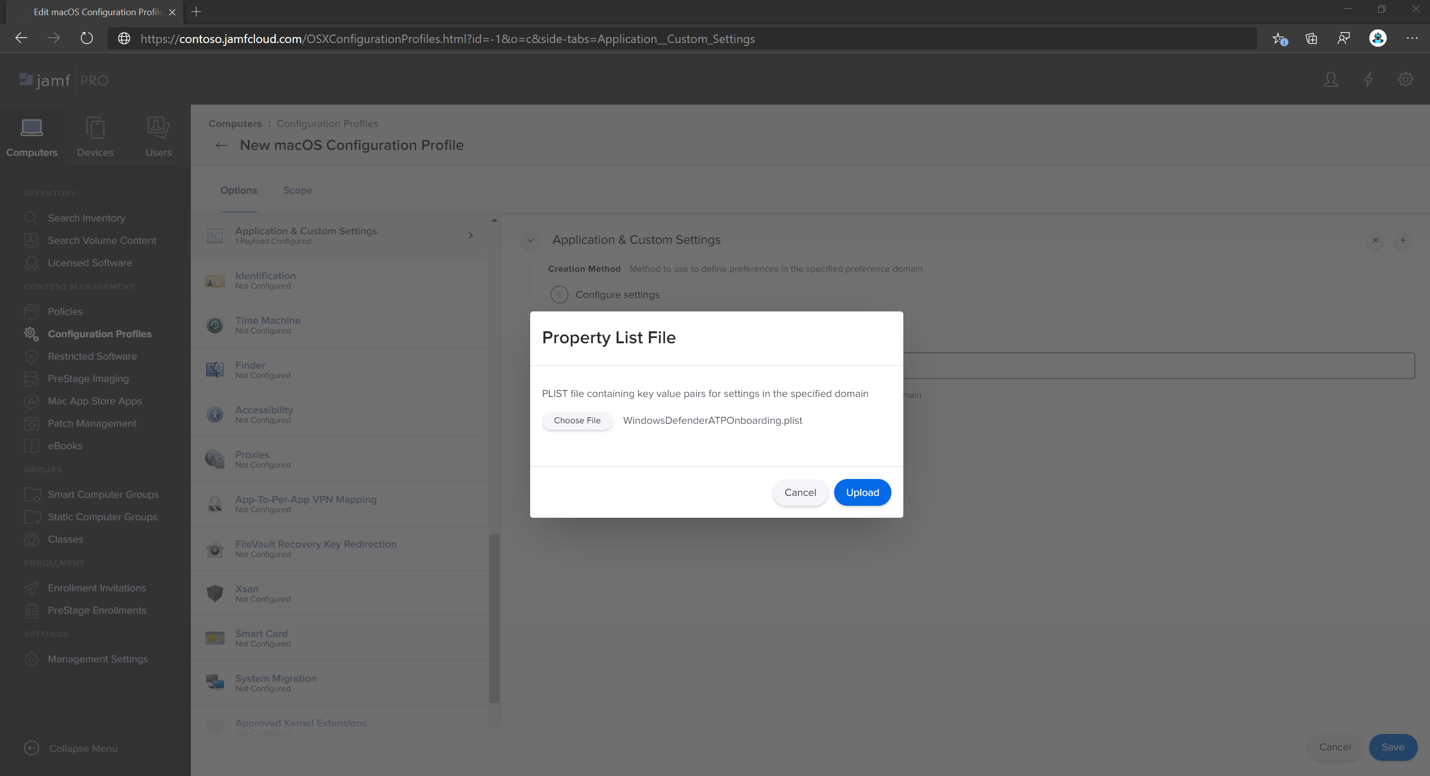

Navigieren Sie zur Seite Anwendungs- & Benutzerdefinierte Einstellungen , wählen Sie Hochladen und dann Hinzufügen aus.

Wählen Sie Datei hochladen (PLIST-Datei) aus, und geben Sie dann unter Einstellungsdomäne ein

com.microsoft.wdav.atp.Wählen Sie Öffnen und dann die Onboardingdatei aus.

Wählen Sie Hochladen aus.

Wählen Sie die Registerkarte Bereich aus.

Wählen Sie die Zielcomputer aus.

Klicken Sie auf Speichern.

Wählen Sie Fertig aus.

Schritt 3: Konfigurieren von Microsoft Defender for Endpoint Einstellungen

In diesem Schritt gehen wir über Einstellungen, damit Sie Antimalware- und EDR-Richtlinien über Microsoft Defender XDR-Portal (https://security.microsoft.com) oder Jamf konfigurieren können.

Wichtig

Microsoft Defender for Endpoint Richtlinien zur Verwaltung von Sicherheitseinstellungen haben Vorrang vor Jamf-Set-Richtlinien (und anderen MDM-Richtlinien von Drittanbietern).

3a. Festlegen von Richtlinien über Microsoft Defender Portal

Befolgen Sie die Anleitung unter Konfigurieren von Microsoft Defender for Endpoint in Intune, bevor Sie die Sicherheitsrichtlinien mithilfe von Microsoft Defender festlegen.

Wechseln Sie im Microsoft Defender-Portal zu Konfigurationsverwaltung>Endpunktsicherheitsrichtlinien>Mac-Richtlinien>Neue Richtlinie erstellen.

Wählen Sie unter Plattform auswählen die Option macOS aus.

Wählen Sie unter Vorlage auswählen eine Vorlage und dann Richtlinie erstellen aus.

Geben Sie einen Namen und eine Beschreibung für die Richtlinie an, und wählen Sie dann Weiter aus.

Weisen Sie auf der Registerkarte Zuweisungen das Profil einer Gruppe zu, in der sich die macOS-Geräte und/oder -Benutzer befinden, oder Alle Benutzer und Alle Geräte.

Weitere Informationen zum Verwalten von Sicherheitseinstellungen finden Sie in den folgenden Artikeln:

Verwalten von Microsoft Defender for Endpoint auf Geräten mit Microsoft Intune

Natives Verwalten von Sicherheitseinstellungen für Windows, macOS und Linux in Defender für Endpunkt

3b. Festlegen von Richtlinien mithilfe von Jamf

Sie können entweder jamf Pro GUI verwenden, um einzelne Einstellungen der Microsoft Defender for Endpoint-Konfiguration zu bearbeiten, oder die Legacymethode verwenden, indem Sie eine Konfigurations-Plist in einem Text-Editor erstellen und in Jamf Pro hochladen.

Sie müssen "exact com.microsoft.wdav " als Einstellungsdomäne verwenden. Microsoft Defender for Endpoint verwendet nur diesen Namen und com.microsoft.wdav.ext lädt die verwalteten Einstellungen. (Die com.microsoft.wdav.ext Version kann in seltenen Fällen verwendet werden, wenn Sie die GUI-Methode bevorzugen, aber auch eine Einstellung konfigurieren müssen, die dem Schema noch nicht hinzugefügt wurde.)

GUI-Methode

Laden Sie die

schema.jsonDatei aus dem GitHub-Repository von Defender herunter, und speichern Sie sie in einer lokalen Datei:curl -o ~/Documents/schema.json https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/schema/schema.jsonErstellen Sie ein neues Konfigurationsprofil. Wechseln Sie unter Computer zu Konfigurationsprofile, und geben Sie dann auf der Registerkarte Allgemein die folgenden Details an:

-

Name:

MDATP MDAV configuration settings -

Beschreibung:

<blank\> -

Kategorie:

None (default) -

Ebene:

Computer Level (default) -

Verteilungsmethode:

Install Automatically (default)

-

Name:

Scrollen Sie nach unten zur Registerkarte Anwendungs- & Benutzerdefinierte Einstellungen , wählen Sie Externe Anwendungen aus, wählen Sie Hinzufügen aus, und verwenden Sie dann Benutzerdefiniertes Schema als Quelle für die Einstellungsdomäne.

Geben Sie

com.microsoft.wdavfür die Einstellung Domäne ein, wählen Sie Schema hinzufügen aus, und laden Sie dann die datei hoch, dieschema.jsonSie in Schritt 1 heruntergeladen haben. Klicken Sie auf Speichern.Sie können alle unterstützten Microsoft Defender for Endpoint Konfigurationseinstellungen unter Einstellungen Domäneneigenschaften anzeigen. Wählen Sie Eigenschaften hinzufügen/entfernen aus, um die Einstellungen auszuwählen, die verwaltet werden sollen, und klicken Sie dann auf OK , um Ihre Änderungen zu speichern. (Nicht ausgewählte Einstellungen sind nicht in der verwalteten Konfiguration enthalten, ein Endbenutzer kann diese Einstellungen auf seinen Computern konfigurieren.)

Ändern Sie die Werte der Einstellungen in die gewünschten Werte. Sie können Weitere Informationen auswählen, um die Dokumentation für eine bestimmte Einstellung abzurufen. (Sie können Plist Preview auswählen, um zu überprüfen, welche Konfigurations-Plist vorhanden ist. Wählen Sie Formular-Editor aus , um zum visuellen Editor zurückzukehren.)

Wählen Sie die Registerkarte Bereich aus.

Wählen Sie Die Computergruppe von Contoso aus. Wählen Sie Hinzufügen und dann Speichern aus.

Wählen Sie Fertig aus. Das neue Konfigurationsprofil wird angezeigt.

Microsoft Defender for Endpoint fügt im Laufe der Zeit neue Einstellungen hinzu. Diese neuen Einstellungen werden dem Schema hinzugefügt, und eine neue Version wird auf GitHub veröffentlicht. Um Updates zu erhalten, laden Sie ein aktualisiertes Schema herunter, und bearbeiten Sie Ihr vorhandenes Konfigurationsprofil. Wählen Sie auf der Registerkarte Application & Custom Settings (Benutzerdefinierte Einstellungen ) die Option Edit schema (Schema bearbeiten) aus.

Legacymethode

Verwenden Sie die folgenden Microsoft Defender for Endpoint Konfigurationseinstellungen:

enableRealTimeProtection-

passiveMode(Diese Einstellung ist standardmäßig nicht aktiviert. Wenn Sie beabsichtigen, Nicht-Microsoft-Antivirensoftware auf dem Mac auszuführen, legen Sie sie auftruefest. exclusionsexcludedPathexcludedFileExtensionexcludedFileNameexclusionsMergePolicy-

allowedThreats(EICAR befindet sich im Beispiel. Wenn Sie einen Proof of Concept durchlaufen, entfernen Sie ihn, insbesondere wenn Sie EICAR testen.) disallowedThreatActionspotentially_unwanted_applicationarchive_bombcloudServiceautomaticSampleSubmissiontagshideStatusMenuIcon

Weitere Informationen finden Sie unter Eigenschaftenliste für das vollständige Jamf-Konfigurationsprofil.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>antivirusEngine</key> <dict> <key>enableRealTimeProtection</key> <true/> <key>passiveMode</key> <false/> <key>exclusions</key> <array> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <false/> <key>path</key> <string>/var/log/system.log</string> </dict> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <true/> <key>path</key> <string>/home</string> </dict> <dict> <key>$type</key> <string>excludedFileExtension</string> <key>extension</key> <string>pdf</string> </dict> <dict> <key>$type</key> <string>excludedFileName</string> <key>name</key> <string>cat</string> </dict> </array> <key>exclusionsMergePolicy</key> <string>merge</string> <key>allowedThreats</key> <array> <string>EICAR-Test-File (not a virus)</string> </array> <key>disallowedThreatActions</key> <array> <string>allow</string> <string>restore</string> </array> <key>threatTypeSettings</key> <array> <dict> <key>key</key> <string>potentially_unwanted_application</string> <key>value</key> <string>block</string> </dict> <dict> <key>key</key> <string>archive_bomb</string> <key>value</key> <string>audit</string> </dict> </array> <key>threatTypeSettingsMergePolicy</key> <string>merge</string> </dict> <key>cloudService</key> <dict> <key>enabled</key> <true/> <key>diagnosticLevel</key> <string>optional</string> <key>automaticSampleSubmission</key> <true/> </dict> <key>edr</key> <dict> <key>tags</key> <array> <dict> <key>key</key> <string>GROUP</string> <key>value</key> <string>ExampleTag</string> </dict> </array> </dict> <key>userInterface</key> <dict> <key>hideStatusMenuIcon</key> <false/> </dict> </dict> </plist>Speichern Sie die Datei als

MDATP_MDAV_configuration_settings.plist.Öffnen Sie im Jamf Pro-Dashboard Computer und die zugehörigen Konfigurationsprofile. Wählen Sie Neu aus, und wechseln Sie zur Registerkarte Allgemein .

Geben Sie auf der Registerkarte Allgemein die folgenden Details an:

-

Name:

MDATP MDAV configuration settings -

Beschreibung:

<blank> -

Kategorie:

None (default) -

Verteilungsmethode:

Install Automatically (default) -

Ebene:

Computer Level (default)

-

Name:

Wählen Sie unter Anwendungs- & Benutzerdefinierte Einstellungen die Option Konfigurieren aus.

Wählen Sie Datei hochladen (PLIST-Datei) aus.

Geben Sie unter Einstellungsdomäne ein

com.microsoft.wdav, und wählen Sie dann PLIST-Datei hochladen aus.Wählen Sie Datei auswählen aus.

Wählen Sie die MDATP_MDAV_configuration_settings.plist und dann Öffnen aus.

Wählen Sie Hochladen aus.

Klicken Sie auf Speichern.

Die Datei wird hochgeladen.

Wählen Sie die Registerkarte Bereich aus.

Wählen Sie Die Computergruppe von Contoso aus. Wählen Sie Hinzufügen und dann Speichern aus.

Wählen Sie Fertig aus. Das neue Konfigurationsprofil wird angezeigt.

Schritt 4: Konfigurieren von Benachrichtigungseinstellungen

Hinweis

Diese Schritte gelten für macOS 11 (Big Sur) oder höher. Obwohl Jamf Benachrichtigungen unter macOS Version 10.15 oder höher unterstützt, erfordert Defender für Endpunkt für Mac macOS 11 oder höher.

Wählen Sie im Jamf Pro-Dashboard Computer und dann Konfigurationsprofile aus.

Wählen Sie Neu aus, und geben Sie dann auf der Registerkarte Allgemein für Optionen die folgenden Details an:

Wählen Sie auf der Registerkarte Benachrichtigungendie Option Hinzufügen aus, und geben Sie die folgenden Werte an:

-

Bundle-ID:

com.microsoft.wdav.tray - Kritische Warnungen: Wählen Sie Deaktivieren aus.

- Benachrichtigungen: Wählen Sie Aktivieren aus.

- Bannerwarnungstyp: Wählen Sie Einschließen und Temporär(Standard) aus.

- Benachrichtigungen auf dem Sperrbildschirm: Wählen Sie Ausblenden aus.

- Benachrichtigungen im Benachrichtigungscenter: Wählen Sie Anzeigen aus.

- Symbol der Badge-App: Wählen Sie Anzeigen aus.

-

Bundle-ID:

Wählen Sie auf der Registerkarte Benachrichtigungen die Option Ein weiteres Mal hinzufügen aus, und scrollen Sie dann nach unten zu Neue Benachrichtigungseinstellungen.

-

Bundle-ID:

com.microsoft.autoupdate.fba

-

Bundle-ID:

Konfigurieren Sie die restlichen Einstellungen mit den gleichen Werten, die zuvor erwähnt wurden.

Beachten Sie, dass Sie jetzt über zwei Tabellen mit Benachrichtigungskonfigurationen verfügen: eine für die Bundle-ID: com.microsoft.wdav.tray und eine für bundle ID: com.microsoft.autoupdate.fba. Während Sie Warnungseinstellungen gemäß Ihren Anforderungen konfigurieren können, müssen die Bundle-IDs genau mit den zuvor beschriebenen identisch sein, und der Schalter Einschließen muss für Benachrichtigungenauf Ein festgelegt sein.

Wählen Sie die Registerkarte Bereich und dann Hinzufügen aus.

Wählen Sie Die Computergruppe von Contoso aus. Wählen Sie Hinzufügen und dann Speichern aus.

Wählen Sie Fertig aus. Das neue Konfigurationsprofil sollte angezeigt werden.

Schritt 5: Konfigurieren von Microsoft AutoUpdate (MAU)

Verwenden Sie die folgenden Microsoft Defender for Endpoint Konfigurationseinstellungen:

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>ChannelName</key> <string>Current</string> <key>HowToCheck</key> <string>AutomaticDownload</string> <key>EnableCheckForUpdatesButton</key> <true/> <key>DisableInsiderCheckbox</key> <false/> <key>SendAllTelemetryEnabled</key> <true/> </dict> </plist>Speichern Sie es als

MDATP_MDAV_MAU_settings.plist.Wählen Sie im Jamf Pro-Dashboard Die Option Allgemein aus.

Geben Sie auf der Registerkarte Allgemein die folgenden Details an:

-

Name:

MDATP MDAV MAU settings -

Beschreibung:

Microsoft AutoUpdate settings for MDATP for macOS -

Kategorie:

None (default) -

Verteilungsmethode:

Install Automatically (default) -

Ebene:

Computer Level (default)

-

Name:

Wählen Sie unter Anwendungs- & Benutzerdefinierte Einstellungendie Option Konfigurieren aus.

Wählen Sie Datei hochladen (PLIST-Datei) aus.

Geben Sie unter Einstellung Domäne ein

com.microsoft.autoupdate2, und wählen Sie dann PLIST-Datei hochladen aus.Wählen Sie Datei auswählen aus.

Wählen Sie MDATP_MDAV_MAU_settings.plist aus.

Klicken Sie auf Speichern.

Wählen Sie die Registerkarte Bereich aus.

Klicken Sie auf Hinzufügen.

Wählen Sie Fertig aus.

Schritt 6: Gewähren des vollständigen Datenträgerzugriffs auf Microsoft Defender for Endpoint

Wählen Sie im Jamf Pro-Dashboard Konfigurationsprofile aus.

Wählen Sie + Neu aus.

Geben Sie auf der Registerkarte Allgemein die folgenden Details an:

-

Name:

MDATP MDAV - grant Full Disk Access to EDR and AV -

Beschreibung:

On macOS 11 (Big Sur) or later, the new Privacy Preferences Policy Control -

Kategorie:

None -

Verteilungsmethode:

Install Automatically -

Ebene:

Computer level

-

Name:

Wählen Sie unter Richtliniensteuerung für Datenschutzeinstellungen konfigurieren die Option Konfigurieren aus.

Geben Sie unter Datenschutzeinstellungen-Richtliniensteuerung die folgenden Details ein:

-

Bezeichner:

com.microsoft.wdav -

Bezeichnertyp:

Bundle ID -

Codeanforderung:

identifier "com.microsoft.wdav" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

-

Bezeichner:

Wählen Sie + Hinzufügen aus.

- Wählen Sie unter App oder Dienstdie Option SystemPolicyAllFiles aus.

- Wählen Sie unter Zugriff die Option Zulassen aus.

Wählen Sie Speichern aus (nicht die unten rechts).

Wählen Sie das

+Zeichen neben App Access aus, um einen neuen Eintrag hinzuzufügen.Geben Sie die folgenden Details ein:

-

Bezeichner:

com.microsoft.wdav.epsext -

Bezeichnertyp:

Bundle ID -

Codeanforderung:

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

-

Bezeichner:

Wählen Sie + Hinzufügen aus.

- Wählen Sie unter App oder Dienstdie Option SystemPolicyAllFiles aus.

- Wählen Sie unter Zugriff die Option Zulassen aus.

- Wählen Sie Speichern aus (nicht die unten rechts).

- Wählen Sie die Registerkarte Bereich aus.

- Wählen Sie + Hinzufügen aus.

- Wählen Sie Computer Gruppen und unter Gruppenname die Option MachineGroup von Contoso aus.

Alternativ können Sie fulldisk.mobileconfig herunterladen und in Jamf-Konfigurationsprofile hochladen, wie unter Bereitstellen von benutzerdefinierten Konfigurationsprofilen mit Jamf Pro|Methode 2: Hochladen eines Konfigurationsprofils in Jamf Pro.

Hinweis

Vollständiger Datenträgerzugriff, der über das Apple MDM-Konfigurationsprofil gewährt wird, spiegelt sich nicht in Systemeinstellungen => Datenschutz & Sicherheit => Vollständiger Datenträgerzugriff wider.

Schritt 7: Genehmigen von Systemerweiterungen für Microsoft Defender for Endpoint

Wählen Sie unter Konfigurationsprofiledie Option + Neu aus.

Geben Sie auf der Registerkarte Allgemein die folgenden Details an:

-

Name:

MDATP MDAV System Extensions -

Beschreibung:

MDATP system extensions -

Kategorie:

None -

Verteilungsmethode:

Install Automatically -

Ebene:

Computer Level

-

Name:

Wählen Sie unter Systemerweiterungendie Option Konfigurieren aus.

Geben Sie unter Systemerweiterungen die folgenden Details ein:

-

Anzeigename:

Microsoft Corp. System Extensions -

Systemerweiterungstypen:

Allowed System Extensions -

Teambezeichner:

UBF8T346G9 -

Zulässige Systemerweiterungen:

com.microsoft.wdav.epsextcom.microsoft.wdav.netext

-

Anzeigename:

Wählen Sie die Registerkarte Bereich aus.

Wählen Sie + Hinzufügen aus.

Wählen Sie Computer aus, Gruppen> unter Gruppenname> die Option Computergruppe von Contoso aus.

Wählen Sie + Hinzufügen aus.

Klicken Sie auf Speichern.

Wählen Sie Fertig aus.

Schritt 8: Konfigurieren der Netzwerkerweiterung

Im Rahmen der Endpunkterkennungs- und -antwortfunktionen untersucht Microsoft Defender for Endpoint unter macOS den Socketdatenverkehr und meldet diese Informationen an das Microsoft Defender-Portal.

Hinweis

Diese Schritte gelten für macOS 11 (Big Sur) oder höher. Obwohl Jamf Benachrichtigungen unter macOS Version 10.15 oder höher unterstützt, erfordert Defender für Endpunkt für Mac macOS 11 oder höher.

Wählen Sie im Jamf Pro-Dashboard Computer und dann Konfigurationsprofile aus.

Wählen Sie Neu aus, und geben Sie die folgenden Details unter Optionen ein:

Geben Sie auf der Registerkarte Allgemein die folgenden Werte an:

-

Name:

Microsoft Defender Network Extension -

Beschreibung:

macOS 11 (Big Sur) or later -

Kategorie:

None *(default)* -

Verteilungsmethode:

Install Automatically *(default)* -

Ebene:

Computer Level *(default)*

-

Name:

Geben Sie auf der Registerkarte Inhaltsfilter die folgenden Werte an:

-

Filtername:

Microsoft Defender Content Filter -

Bezeichner:

com.microsoft.wdav - Lassen Sie Dienstadresse, Organisation, Benutzername, Kennwort, Zertifikat leer (Einschließen ist nicht ausgewählt)

-

Filterreihenfolge:

Inspector -

Socketfilter:

com.microsoft.wdav.netext -

Festgelegte Anforderung für Socketfilter:

identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9 - Lassen Sie die Felder des Netzwerkfilters leer (Einschließen ist nicht ausgewählt)

Beachten Sie, dass Bezeichner, Socketfilter und Socketfilter festgelegte Anforderung die genauen Werte wie zuvor angegeben sind.

-

Filtername:

Wählen Sie die Registerkarte Bereich aus.

Wählen Sie + Hinzufügen aus. Wählen Sie Computer Gruppen und dann unter Gruppenname die Option Computergruppe von Contoso aus. Wählen Sie dann + Hinzufügen aus.

Klicken Sie auf Speichern.

Wählen Sie Fertig aus.

Alternativ können Sie netfilter.mobileconfig herunterladen und in Jamf-Konfigurationsprofile hochladen, wie unter Bereitstellen von benutzerdefinierten Konfigurationsprofilen mit Jamf Pro|

Schritt 9: Konfigurieren von Hintergrunddiensten

Achtung

macOS 13 (Ventura) enthält neue Datenschutzverbesserungen. Ab dieser Version können Anwendungen standardmäßig nicht ohne explizite Zustimmung im Hintergrund ausgeführt werden. Microsoft Defender for Endpoint müssen ihren Daemonprozess im Hintergrund ausführen.

Dieses Konfigurationsprofil gewährt Hintergrunddienstberechtigungen für Microsoft Defender for Endpoint. Wenn Sie zuvor Microsoft Defender for Endpoint über Jamf konfiguriert haben, empfiehlt es sich, die Bereitstellung mit diesem Konfigurationsprofil zu aktualisieren.

Laden Sie background_services.mobileconfig aus unserem GitHub-Repository herunter.

Laden Sie heruntergeladene mobileconfig in Jamf-Konfigurationsprofile hoch, wie unter Bereitstellen von benutzerdefinierten Konfigurationsprofilen mit Jamf Pro|Methode 2: Hochladen eines Konfigurationsprofils in Jamf Pro.

Schritt 10: Erteilen von Bluetooth-Berechtigungen

Achtung

macOS 14 (Sonoma) enthält neue Datenschutzverbesserungen. Ab dieser Version können Anwendungen standardmäßig nicht ohne explizite Zustimmung auf Bluetooth zugreifen. Microsoft Defender for Endpoint verwendet es, wenn Sie Bluetooth-Richtlinien für die Gerätesteuerung konfigurieren.

Laden Sie bluetooth.mobileconfig aus dem GitHub-Repository herunter.

Warnung

Die aktuelle Version von Jamf Pro unterstützt diese Art von Nutzlast noch nicht. Wenn Sie diese mobileconfig unverändert hochladen, entfernt Jamf Pro nicht unterstützte Nutzdaten und kann nicht auf Clientcomputer angewendet werden. Sie müssen zuerst die heruntergeladene mobileconfig signieren. Danach wird Jamf Pro es als "versiegelt" betrachten und nicht manipulieren. Weitere Informationen finden Sie in den folgenden Anweisungen:

Sie müssen mindestens ein Signaturzertifikat in Ihrem KeyChain installiert haben, selbst ein selbstsigniertes Zertifikat funktioniert. Sie können überprüfen, was Sie haben, mit:

> /usr/bin/security find-identity -p codesigning -v 1) 70E46A47F552EA8D58521DAC1E7F5144BA3012BC "DevCert" 2) 67FC43F3FAB77662BB7688C114585BAA37CA8175 "Mac Developer: John Doe (1234XX234)" 3) E142DFD879E5EB60FA249FB5B24CEAE3B370394A "Apple Development: Jane Doe 7XX7778888)" 4) 21DE31645BBF1D9F5C46E82E87A6968111E41C75 "Apple Development: me@example.com (8745XX123)" 4 valid identities found

Wählen Sie eine davon aus, und geben Sie den Text in Anführungszeichen als -N Parameter an:

/usr/bin/security cms -S -N "DevCert" -i bluetooth.mobileconfig -o bluetooth-signed.mobileconfig

Jetzt können Sie die generierte bluetooth-signed.mobileconfig auf Jamf Pro hochladen, wie unter Bereitstellen von benutzerdefinierten Konfigurationsprofilen mit Jamf Pro|Methode 2: Hochladen eines Konfigurationsprofils in Jamf Pro.

Hinweis

Bluetooth, das über das Apple MDM-Konfigurationsprofil gewährt wird, spiegelt sich nicht in Systemeinstellungen => Datenschutz & Sicherheit => Bluetooth wider.

Schritt 11: Planen von Überprüfungen mit Microsoft Defender for Endpoint unter macOS

Befolgen Sie die Anweisungen unter Planen von Überprüfungen mit Microsoft Defender for Endpoint unter macOS.

Schritt 12: Bereitstellen von Microsoft Defender for Endpoint unter macOS

Hinweis

In den folgenden Schritten sind der Name der .pkg Datei und die Werte für Anzeigename Beispiele. In diesen Beispielen stellt das Datum dar, 200329 an dem das Paket und die Richtlinie erstellt wurden (im yymmdd Format), und v100.86.92 stellt die Version der Microsoft Defender Anwendung dar, die bereitgestellt wird.

Diese Werte sollten so aktualisiert werden, dass sie der Benennungskonvention entsprechen, die Sie in Ihrer Umgebung für Pakete und Richtlinien verwenden.

Navigieren Sie zu dem Speicherort, an dem Sie gespeichert haben

wdav.pkg.Benennen Sie sie in um

wdav_MDM_Contoso_200329.pkg.Öffnen Sie die Jamf Pro-Dashboard.

Wählen Sie Ihren Computer aus, wählen Sie oben das Zahnradsymbol und dann Computerverwaltung aus.

Wählen Sie unter Paketedie Option + Neu aus.

Geben Sie auf der Registerkarte Allgemein unter Neues Paket die folgenden Details an:

- Anzeigename: Lassen Sie ihn vorerst leer. Da es zurückgesetzt wird, wenn Sie Ihr pkg auswählen.

-

Kategorie:

None (default) -

Dateiname:

Choose File

Öffnen Sie die Datei, und verweisen Sie auf

wdav.pkgoderwdav_MDM_Contoso_200329.pkg.Klicken Sie auf Öffnen. Legen Sie den Anzeigenamenauf Advanced Threat Protection Microsoft Defender und Microsoft Defender Antivirus fest.

- Die Manifestdatei ist nicht erforderlich. Microsoft Defender for Endpoint funktioniert ohne Manifestdatei.

- Registerkarte "Optionen": Standardwerte beibehalten.

- Registerkarte "Einschränkungen": Standardwerte beibehalten.

Klicken Sie auf Speichern. Das Paket wird in Jamf Pro hochgeladen.

Es kann einige Minuten dauern, bis das Paket für die Bereitstellung verfügbar ist.

Navigieren Sie zur Seite Richtlinien .

Wählen Sie + Neu aus, um eine neue Richtlinie zu erstellen.

Verwenden Sie

MDATP Onboarding Contoso 200329 v100.86.92 or laterunter Allgemein für den Anzeigenamen .Wählen Sie Wiederkehrendes Einchecken aus.

Klicken Sie auf Speichern. Wählen Sie dann Pakete und dannKonfigurieren aus.

Wählen Sie die Schaltfläche Hinzufügen neben Microsoft Defender Advanced Threat Protection und Microsoft Defender Antivirus aus.

Klicken Sie auf Speichern.

Erstellen Sie eine intelligente Gruppe für Computer mit Microsoft Defender Profilen.

Für eine bessere Benutzerfreundlichkeit müssen Konfigurationsprofile für registrierte Computer vor dem Paket von Microsoft Defender installiert werden. In den meisten Fällen pusht JamF Pro Konfigurationsprofile sofort, und diese Richtlinien werden nach einiger Zeit (d. a. während des Eincheckens) ausgeführt. In einigen Fällen kann die Bereitstellung von Konfigurationsprofilen jedoch mit einer erheblichen Verzögerung bereitgestellt werden (das heißt, wenn der Computer eines Benutzers gesperrt ist).

Jamf Pro bietet eine Möglichkeit, die richtige Reihenfolge sicherzustellen. Sie können eine intelligente Gruppe für Computer erstellen, die bereits das Konfigurationsprofil Microsoft Defender erhalten haben, und das Paket von Microsoft Defender nur auf diesen Computern installieren (und sobald sie dieses Profil erhalten).

Gehen Sie folgendermaßen vor:

Erstellen Sie eine intelligente Gruppe. Öffnen Sie in einem neuen Browserfenster Smart Computers Gruppen.

Wählen Sie Neu aus, und geben Sie Ihrer Gruppe einen Namen.

Wählen Sie auf der Registerkarte Kriterien die Option Hinzufügen und dann Erweiterte Kriterien anzeigen aus.

Wählen Sie Profilname als Kriterium aus, und verwenden Sie den Namen eines zuvor erstellten Konfigurationsprofils als Wert:

Klicken Sie auf Speichern.

Zurück zu dem Fenster, in dem Sie eine Paketrichtlinie konfigurieren.

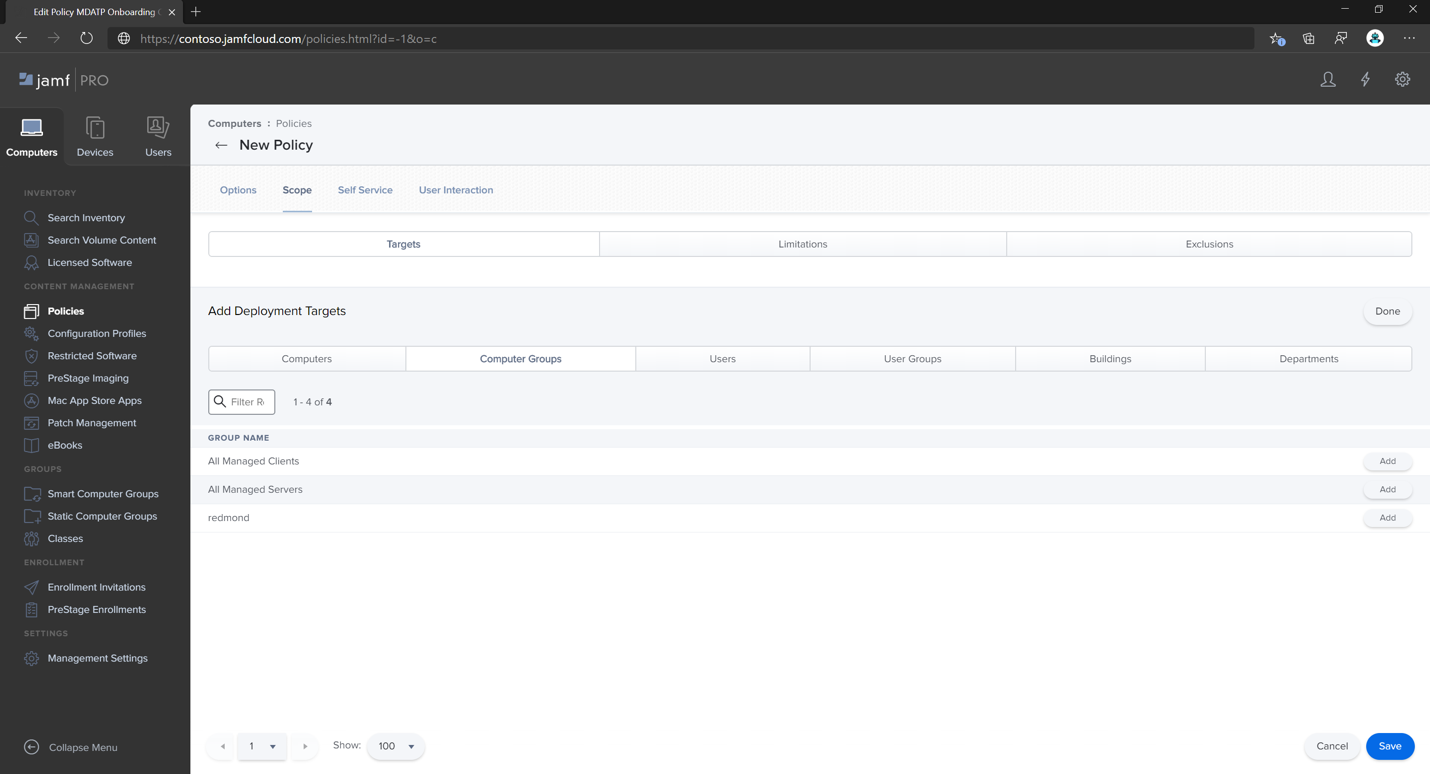

Wählen Sie die Registerkarte Bereich aus.

Wählen Sie die Zielcomputer aus.

Wählen Sie unter Bereich die Option Hinzufügen aus.

Wechseln Sie zur Registerkarte Computer Gruppen. Suchen Sie die intelligente Gruppe, die Sie erstellt haben, und wählen Sie dann Hinzufügen aus.

- Wenn Sie möchten, dass Benutzer Defender für Endpunkt freiwillig (oder bei Bedarf) installieren, wählen Sie Self-Service aus.

- Wählen Sie Fertig aus.

Konfigurationsprofilbereich

Jamf erfordert, dass Sie eine Gruppe von Computern für ein Konfigurationsprofil definieren. Sie müssen sicherstellen, dass alle Computer, die das Defender-Paket erhalten, auch alle oben aufgeführten Konfigurationsprofile erhalten.

Warnung

Jamf unterstützt smarte Computer-Gruppen, die die Bereitstellung ermöglichen, z. B. Konfigurationsprofile oder Richtlinien für alle Computer, die bestimmte Kriterien erfüllen, dynamisch ausgewertet werden. Es handelt sich um ein leistungsfähiges Konzept, das häufig für die Verteilung von Konfigurationsprofilen verwendet wird.

Beachten Sie jedoch, dass diese Kriterien nicht das Vorhandensein von Defender auf einem Computer umfassen sollten. Die Verwendung dieses Kriteriums klingt zwar logisch, verursacht aber Probleme, die schwer zu diagnostizieren sind.

Defender basiert zum Zeitpunkt der Installation auf all diesen Profilen.

Das Festlegen von Konfigurationsprofilen in Abhängigkeit von Defenders Anwesenheit verzögert die Bereitstellung von Konfigurationsprofilen effektiv und führt zu einem anfänglich fehlerhaften Produkt und/oder fordert zur manuellen Genehmigung bestimmter Anwendungsberechtigungen auf, die andernfalls automatisch von Profilen genehmigt werden. Das Bereitstellen einer Richtlinie mit Microsoft Defender-Paket nach dem Bereitstellen von Konfigurationsprofilen stellt die beste Benutzererfahrung sicher, da alle erforderlichen Konfigurationen vor der Installation des Pakets angewendet werden.

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.