Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wichtig

Einige Informationen in diesem Artikel beziehen sich auf vorab freigegebene Produkte/Dienste, die vor der kommerziellen Veröffentlichung möglicherweise erheblich geändert werden. Microsoft übernimmt mit diesen Informationen keinerlei Gewährleistung, sei sie ausdrücklich oder konkludent.

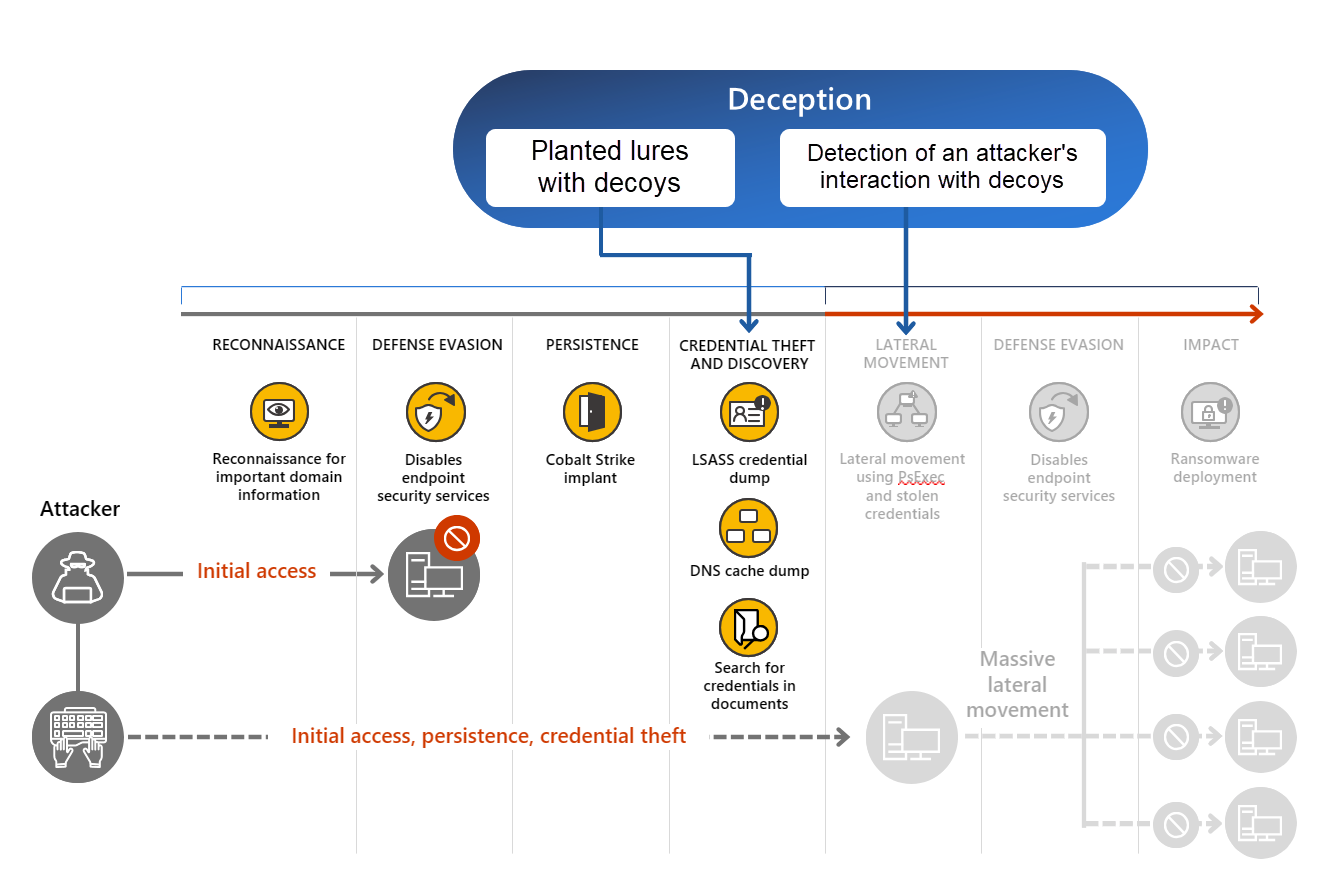

Microsoft Defender XDR bietet durch die integrierte Täuschungsfunktion eine hohe Zuverlässigkeitserkennung von von Menschen betriebenen Lateral Movements und verhindert, dass Angriffe die kritischen Ressourcen eines organization erreichen. Verschiedene Angriffe wie Business Email Compromise (BEC),Ransomware, Organisationsverletzungen und Angriffe auf Nationalstaaten verwenden häufig Lateral Movement und können in den frühen Phasen mit hohem Vertrauen schwer zu erkennen sein. die Täuschungstechnologie von Defender XDR bietet Erkennungen mit hoher Zuverlässigkeit, die auf Täuschungssignalen basieren, die mit Microsoft Defender for Endpoint-Signalen korreliert sind.

Die Täuschungsfunktion generiert automatisch authentisch aussehende Decoy-Konten, Hosts und Köder. Die generierten gefälschten Ressourcen werden dann automatisch für bestimmte Clients bereitgestellt. Wenn ein Angreifer mit den Lockvogeln oder Locken interagiert, löst die Täuschungsfunktion Warnungen mit hohem Vertrauen aus, die bei den Untersuchungen des Sicherheitsteams helfen und es ihnen ermöglichen, die Methoden und Strategien eines Angreifers zu beobachten. Alle von der Täuschungsfunktion ausgelösten Warnungen werden automatisch mit Incidents korreliert und vollständig in Microsoft Defender XDR integriert. Darüber hinaus ist die Täuschungstechnologie in Defender für Endpunkt integriert, wodurch die Bereitstellungsanforderungen minimiert werden.

Eine Übersicht über die Täuschungsfunktion watch das folgende Video.

Voraussetzungen

In der folgenden Tabelle sind die Anforderungen zum Aktivieren der Täuschungsfunktion in Microsoft Defender XDR aufgeführt.

| Anforderung | Details |

|---|---|

| Abonnementanforderungen | Eines dieser Abonnements: – Microsoft 365 E5 – Microsoft Security E5 – Microsoft Defender for Endpoint Plan 2 |

| Bereitstellungsanforderungen | Anforderungen: – Defender für Endpunkt ist die primäre EDR-Lösung - Automatisierte Untersuchungs- und Antwortfunktionen in Defender für Endpunkt sind konfiguriert – Geräte werden in Microsoft Entra oder hybrid eingebunden – PowerShell ist auf den Geräten aktiviert (im nicht eingeschränkten/nicht eingeschränkten Modus) – Das Täuschungsfeature deckt Clients ab, die auf Windows 10 RS5 und höher in der Vorschau |

| Berechtigungen | Sie müssen eine der folgenden Rollen im Microsoft Entra Admin Center oder im Microsoft 365 Admin Center zugewiesen haben, um Täuschungsfunktionen konfigurieren zu können: - globaler Administrator - Sicherheitsadministrator - Verwalten der Systemeinstellungen des Portals |

Hinweis

Microsoft empfiehlt die Verwendung von Rollen mit weniger Berechtigungen, um die Sicherheit zu verbessern. Die Rolle "Globaler Administrator", die über viele Berechtigungen verfügt, sollte nur in Notfällen verwendet werden, wenn keine andere Rolle passt.

Was ist Täuschungstechnologie?

Die Täuschungstechnologie ist eine Sicherheitsmaßnahme, die sofort Warnungen zu einem potenziellen Angriff für Sicherheitsteams bereitstellt, sodass sie in Echtzeit reagieren können. Die Täuschungstechnologie erstellt gefälschte Ressourcen wie Geräte, Benutzer und Hosts, die anscheinend zu Ihrem Netzwerk gehören.

Angreifer, die mit den gefälschten Netzwerkressourcen interagieren, die von der Täuschungsfunktion eingerichtet wurden, können Sicherheitsteams dabei helfen, potenzielle Angriffe daran zu hindern, eine organization zu gefährden und die Aktionen der Angreifer zu überwachen, damit Verteidiger die Sicherheit ihrer Umgebung weiter verbessern können.

Wie funktioniert die Microsoft Defender XDR Täuschungsfunktion?

Die integrierte Täuschungsfunktion im Microsoft Defender-Portal verwendet Regeln, um Decoys und Köder zu erstellen, die Ihrer Umgebung entsprechen. Das Feature wendet maschinelles Lernen an, um Decoys und Köder vorzuschlagen, die auf Ihr Netzwerk zugeschnitten sind. Sie können auch die Täuschungsfunktion verwenden, um die Decoys und Köder manuell zu erstellen. Diese Decoys und Köder werden dann automatisch in Ihrem Netzwerk bereitgestellt und auf Geräten gepflanzt, die Sie mithilfe von PowerShell angeben.

Die Täuschungstechnologie warnt sicherheitsrelevante Teams, wenn ein Angreifer mit gefälschten Hosts oder Ködern interagiert. So funktioniert die Täuschungsfunktion:

Decoys sind gefälschte Geräte und Konten, die anscheinend zu Ihrem Netzwerk gehören. Köder sind gefälschte Inhalte, die auf bestimmten Geräten oder Konten gepflanzt werden und verwendet werden, um einen Angreifer anzuziehen. Der Inhalt kann ein Dokument, eine Konfigurationsdatei, zwischengespeicherte Anmeldeinformationen oder beliebige Inhalte sein, mit denen ein Angreifer wahrscheinlich lesen, stehlen oder interagieren kann. Köder imitieren wichtige Unternehmensinformationen, Einstellungen oder Anmeldeinformationen.

Es gibt zwei Arten von Ködern in der Täuschungsfunktion:

- Grundlegende Köder – gepflanzte Dokumente, Linkdateien und dergleichen, die keine oder nur minimale Interaktion mit der Kundenumgebung haben.

- Erweiterte Köder – gepflanzte Inhalte wie zwischengespeicherte Anmeldeinformationen und Abfangvorgänge, die mit der Kundenumgebung reagieren oder mit ihnen interagieren. Angreifer können beispielsweise mit Decoy-Anmeldeinformationen interagieren, bei denen Antworten auf Active Directory-Abfragen eingefügt wurden, die für die Anmeldung verwendet werden können.

Hinweis

Köder werden nur auf Windows-Clients gepflanzt, die im Bereich einer Täuschungsregel definiert sind. Versuche, einen decoy-Host oder ein Konto auf einem beliebigen in Defender für Endpunkt integrierten Client zu verwenden, löst jedoch eine Täuschungswarnung aus. Erfahren Sie, wie Sie Clients in Onboarding in Microsoft Defender for Endpoint integrieren. Die Pflanzung lockt auf Windows Server 2016 und später ist für die zukünftige Entwicklung geplant.

Sie können Decoys, Köder und den Bereich in einer Täuschungsregel angeben. Weitere Informationen zum Erstellen und Ändern von Täuschungsregeln finden Sie unter Konfigurieren des Täuschungsfeatures .

Wenn ein Angreifer einen Lockvogel auf einem in Defender für Endpunkt integrierten Client verwendet, löst die Täuschungsfunktion eine Warnung aus, die auf mögliche Angreiferaktivitäten hinweist, unabhängig davon, ob eine Täuschung auf dem Client bereitgestellt wurde oder nicht.

Identifizieren von Vorfällen und Warnungen, die durch Täuschung aktiviert wurden

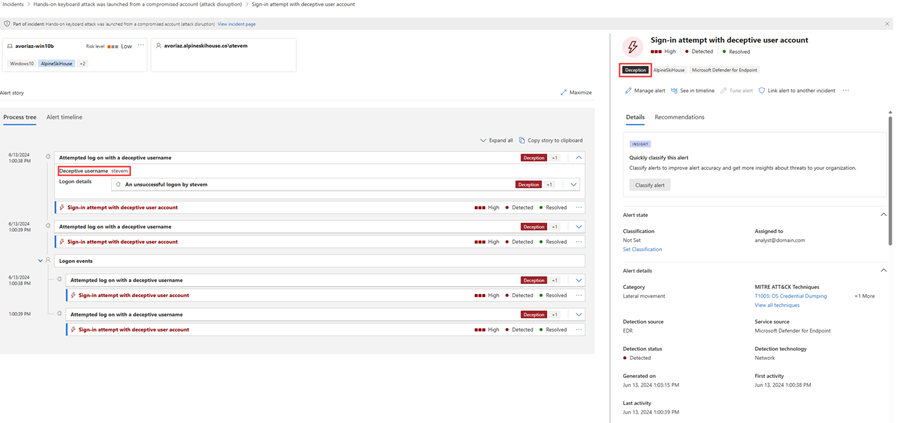

Warnungen, die auf der Erkennung von Täuschungen basieren, enthalten im Titel irreführende Informationen. Einige Beispiele für Warnungstitel sind:

- Anmeldeversuch mit einem betrügerischen Benutzerkonto

- Verbindungsversuch mit einem betrügerischen Host

Die Warnungsdetails enthalten Folgendes:

- Das Deception-Tag

- Das Decoy-Gerät oder Benutzerkonto, von dem die Warnung stammt

- Die Art des Angriffs, z. B. Anmeldeversuche oder Lateral Movement-Versuche

Hier sehen Sie ein Beispiel für eine Täuschungswarnung:

Nächster Schritt

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.