Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wichtig

Wenn Sie mehrere Sicherheitslösungen parallel ausführen möchten, lesen Sie Überlegungen zu Leistung, Konfiguration und Support.

Möglicherweise haben Sie bereits gegenseitige Sicherheitsausschlüsse für Geräte konfiguriert, die in Microsoft Defender for Endpoint integriert wurden. Wenn Sie weiterhin gegenseitige Ausschlüsse festlegen müssen, um Konflikte zu vermeiden, lesen Sie Hinzufügen von Microsoft Defender for Endpoint zur Ausschlussliste für Ihre vorhandene Lösung.

Integrieren von Geräten mit einem der unterstützten Verwaltungstools

Das bereitstellungstool, das Sie verwenden, beeinflusst, wie Sie Endpunkte in den Dienst integrieren. Weitere Informationen finden Sie unter Der ausgewählten Bereitstellungsmethode.

Wenn Sie Geräte im Microsoft Defender-Portal integrieren, führen Sie die folgenden Schritte aus:

Überprüfen Sie unbedingt die Mindestanforderungen für Defender für Endpunkt.

Navigieren Sie im Microsoft Defender-Portal zu Systemeinstellungen>>Endpunkte, und wählen Sie dann unter Geräteverwaltungdie Option Onboarding aus.

Wählen Sie unter Betriebssystem auswählen, um den Onboardingprozess zu starten das Betriebssystem für das Gerät aus.

Wählen Sie unter Konnektivitätstyp entweder Optimiert oder Standard aus. (Weitere Informationen finden Sie unter Voraussetzungen für optimierte Konnektivität.)

Wählen Sie unter Bereitstellungsmethode eine Option aus. Laden Sie dann das Onboardingpaket (und ggf. das Installationspaket) herunter. Weitere Informationen finden Sie in den folgenden Artikeln:

Video: Onboarding von Geräten

Das folgende Video bietet einen schnellen Überblick über den Onboardingprozess und die verschiedenen Tools und Methoden:

Bereitstellen mithilfe eines ringbasierten Ansatzes

Neue Bereitstellungen

Ein ringbasierter Ansatz ist eine Methode zum Identifizieren einer Gruppe von Endpunkten für das Onboarding und überprüfen, ob bestimmte Kriterien erfüllt sind, bevor sie mit der Bereitstellung des Diensts auf einer größeren Gruppe von Geräten fortfahren. Sie können die Exitkriterien für jeden Ring definieren und sicherstellen, dass sie erfüllt sind, bevor Sie mit dem nächsten Ring fortfahren. Die Einführung einer ringbasierten Bereitstellung trägt dazu bei, potenzielle Probleme zu reduzieren, die beim Rollout des Diensts auftreten können.

Diese Tabelle enthält ein Beispiel für die Bereitstellungsringe, die Sie verwenden können:

| Bereitstellungsring | Beschreibung |

|---|---|

| Auswerten | Ring 1: Identifizieren Sie 50 Geräte, die zum Testen in den Dienst integriert werden sollen. |

| Pilotprojekt | Ring 2: Identifizieren und integrieren Sie die nächsten 50 bis 100 Endpunkte in einer Produktionsumgebung. Microsoft Defender for Endpoint unterstützt verschiedene Endpunkte, die Sie in den Dienst integrieren können. Weitere Informationen finden Sie unter Auswählen der Bereitstellungsmethode. |

| Vollständige Bereitstellung | Ring 3: Rollout des Diensts für die restliche Umgebung in größeren Schritten. Weitere Informationen finden Sie unter Erste Schritte mit Ihrer Microsoft Defender for Endpoint-Bereitstellung. |

Exitkriterien

Ein Beispielsatz von Exitkriterien für jeden Ring kann folgendes sein:

- Geräte werden in der Gerätebestandsliste angezeigt

- Warnungen werden in Dashboard angezeigt

- Ausführen eines Erkennungstests

- Ausführen eines simulierten Angriffs auf ein Gerät

Vorhandene Bereitstellungen

Windows-Endpunkte

Für Windows- und/oder Windows-Server wählen Sie mithilfe des Sicherheitsupdatevalidierungsprogramms (SUVP) mehrere Computer aus, die im Voraus (vor dem Patch-Dienstag) getestet werden sollen.

Weitere Informationen finden Sie unter:

- Was ist das Überprüfungsprogramm für Sicherheitsupdates?

- Softwareupdate-Validierungsprogramm und Microsoft Center zum Schutz vor Malware Einrichtung - TwC Interactive Timeline Teil 4

Nicht-Windows-Endpunkte

Mit macOS und Linux können Sie einige Systeme verwenden und im Betakanal ausführen.

Hinweis

Idealerweise mindestens ein Sicherheitsadministrator und ein Entwickler, damit Sie Kompatibilitäts-, Leistungs- und Zuverlässigkeitsprobleme finden können, bevor der Build in den Aktuellen Kanal überträgt.

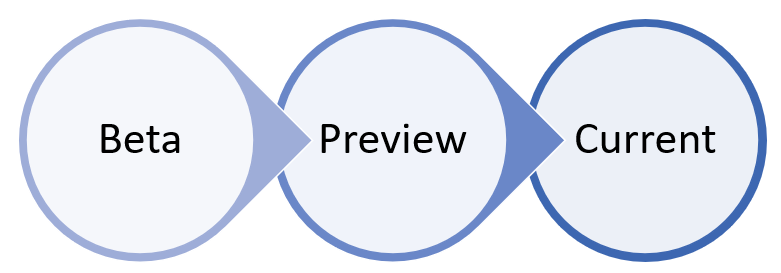

Die Wahl des Kanals bestimmt den Typ und die Häufigkeit der Updates, die Ihrem Gerät angeboten werden. Geräte in der Betaversion sind die ersten, die Updates und neue Features erhalten, gefolgt von der Vorschau und zuletzt von Aktuell.

Um eine Vorschau neuer Features anzuzeigen und frühzeitig Feedback zu geben, empfiehlt es sich, einige Geräte in Ihrem Unternehmen für die Verwendung von Beta oder Vorschau zu konfigurieren.

Warnung

Wenn Sie den Kanal nach der Erstinstallation wechseln, muss das Produkt neu installiert werden. Um den Produktkanal zu wechseln: Deinstallieren Sie das vorhandene Paket, konfigurieren Sie Ihr Gerät neu, um den neuen Kanal zu verwenden, und führen Sie die Schritte in diesem Dokument aus, um das Paket vom neuen Speicherort aus zu installieren.

Beispielbereitstellungen

In diesem Abschnitt erfahren Sie, wie Sie zwei Bereitstellungstools zum Onboarding von Endpunkten verwenden.

Die Tools in den Beispielbereitstellungen sind:

Weitere Informationen und Anleitungen finden Sie in der PDF - oder Visio-Datei , um die verschiedenen Pfade für die Bereitstellung von Defender für Endpunkt anzuzeigen.

In den Beispielbereitstellungen erfahren Sie, wie Sie einige der Defender für Endpunkt-Funktionen konfigurieren. Im nächsten Schritt finden Sie jedoch ausführlichere Informationen zum Konfigurieren von Defender für Endpunkt-Funktionen.

Nächster Schritt

Nach dem Onboarding der Endpunkte fahren Sie mit dem nächsten Schritt fort, in dem Sie die verschiedenen Funktionen wie Endpunkterkennung und -reaktion, Schutz der nächsten Generation und Verringerung der Angriffsfläche konfigurieren.