Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Microsoft Defender Threat Intelligence (Defender TI) ist eine Plattform, die die Selektierung, Reaktion auf Vorfälle, Bedrohungssuche, Sicherheitsrisikomanagement und Threat Intelligence-Analystenworkflows beim Durchführen der Analyse der Bedrohungsinfrastruktur und sammeln von Threat Intelligence optimiert. Da Sicherheitsorganisationen eine ständig wachsende Menge an Informationen und Warnungen in ihrer Umgebung durchführen, ist es wichtig, über eine Bedrohungsanalyse eine Intelligence-Plattform zu verfügen, die genaue und zeitnahe Bewertungen von Warnungen ermöglicht.

Analysten verbringen viel Zeit mit der Datenermittlung, -sammlung und -analyse, anstatt sich darauf zu konzentrieren, was ihren organization tatsächlich hilft, sich selbst zu verteidigen – erkenntnisse über die Akteure durch Analyse und Korrelation zu gewinnen. Häufig müssen diese Analysten zu mehreren Repositorys wechseln, um die kritischen Datasets abzurufen, die sie benötigen, um eine verdächtige Domäne, einen Host oder eine IP-Adresse zu bewerten. DNS-Daten, WHOIS-Informationen, Schadsoftware und SSL-Zertifikate bieten einen wichtigen Kontext für Gefährdungsindikatoren (Indicators of Compromise, IOCs), aber diese Repositorys sind weit verbreitet und weisen nicht immer eine gemeinsame Datenstruktur auf.

Diese breite Verteilung von Repositorys macht es für Analysten schwierig sicherzustellen, dass sie über alle relevanten Daten verfügen, die sie benötigen, um eine ordnungsgemäße und rechtzeitige Bewertung verdächtiger Infrastrukturen vorzunehmen. Die Interaktion mit diesen Datasets kann auch umständlich sein, und das Pivotieren zwischen diesen Repositorys ist zeitaufwändig und belastet die Ressourcen von Sicherheitsbetriebsgruppen, die ihre Reaktionsbemühungen ständig neu erstellen müssen.

Threat Intelligence-Analysten haben Schwierigkeiten, eine Breite der Erfassung von Threat Intelligence mit der Analyse in Einklang zu bringen, welche Threat Intelligence die größten Bedrohungen für ihre organization und/oder Branche darstellt. In der gleichen Breite kämpfen Vulnerability Intelligence-Analysten damit, ihren Ressourcenbestand mit CVE-Informationen (Common Vulnerabilities and Exposures) zu korrelieren, um die Untersuchung und Behebung der kritischsten Sicherheitsrisiken im Zusammenhang mit ihren organization zu priorisieren.

Microsoft überarbeitet den Analystenworkflow durch die Entwicklung von Defender TI, das kritische Datenquellen aggregiert und anreichert und auf einer innovativen, einfach zu verwendenden Oberfläche anzeigt, auf der Benutzer Gefährdungsindikatoren (Indicators of Compromise, IOCs) mit verwandten Artikeln, Akteurprofilen und Sicherheitsrisiken korrelieren können. Defender TI ermöglicht es Analysten auch, mit anderen Defender TI-lizenzierten Benutzern innerhalb ihres Mandanten an Untersuchungen zusammenzuarbeiten.

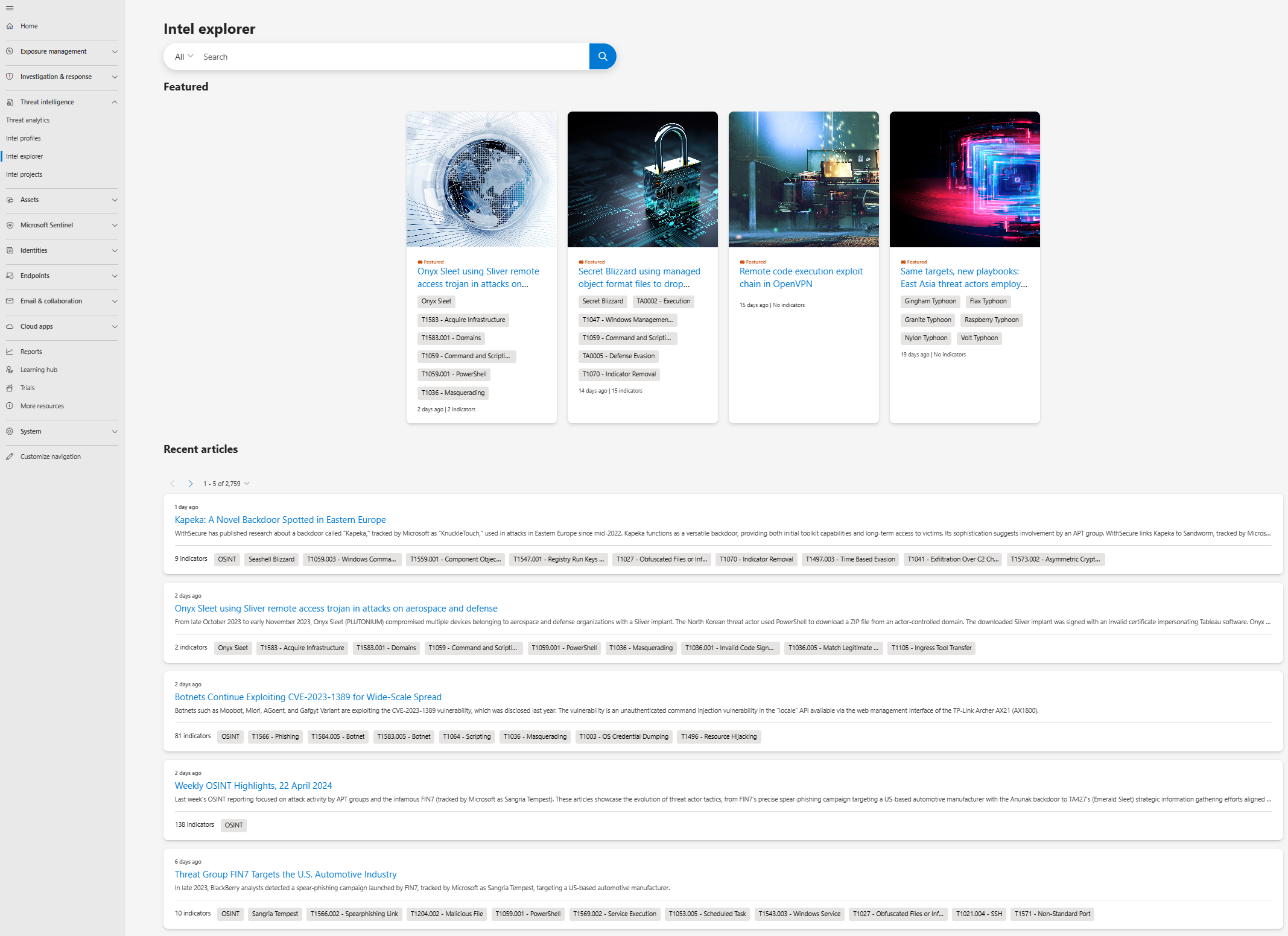

Im Folgenden finden Sie einen Screenshot der Intel Explorer-Seite von Defender TI im Microsoft Defender-Portal. Analysten können schnell neue ausgewählte Artikel scannen und eine Schlüsselwort (keyword)- oder Indikator- oder CVE-ID-Suche durchführen, um mit der Erfassung, Selektierung, Reaktion auf Vorfälle und Suche zu beginnen.

Defender TI-Artikel

Artikel sind Erzählungen, die Einblicke in Bedrohungsakteure, Tools, Angriffe und Sicherheitsrisiken bieten. Defender TI-Artikel sind keine Blogbeiträge über Threat Intelligence. Während diese Artikel verschiedene Bedrohungen zusammenfassen, verknüpfen sie auch mit umsetzbaren Inhalten und wichtigen IOCs, um Benutzern zu helfen, Maßnahmen zu ergreifen. Mit diesen technischen Informationen in den Bedrohungszusammenfassungen können Benutzer Bedrohungsakteure, Tools, Angriffe und Sicherheitsrisiken kontinuierlich nachverfolgen, wenn sie sich ändern.

Empfohlene Artikel

Im Abschnitt Ausgewählte Artikel der Intel Explorer-Seite (direkt unter der Suchleiste) werden die Bannerbilder von bemerkenswerten Microsoft-Inhalten angezeigt:

Empfohlene Artikel werden auch im Widget Empfohlene Threat Intelligence-Artikel auf der Startseite des Defender-Portals angezeigt:

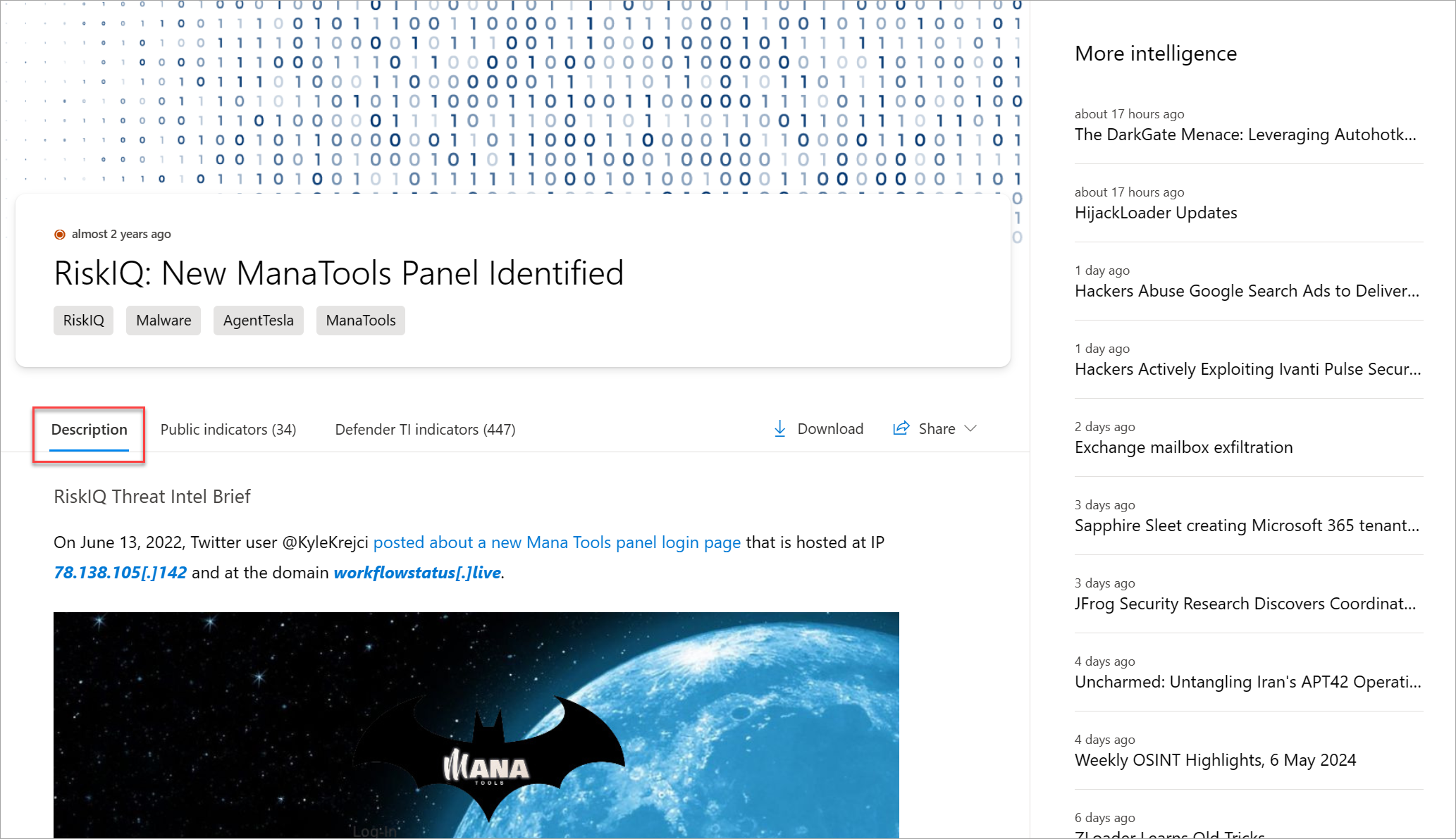

Wenn Sie ein Ausgewähltes Artikelbanner auswählen, wird der vollständige Artikelinhalt geladen. Die Momentaufnahme des Artikels vermittelt Ihnen ein schnelles Verständnis des Artikels. Der Indikatoraufruf zeigt, wie viele öffentliche und Defender TI-Indikatoren dem Artikel zugeordnet sind.

Artikel

Alle Artikel (einschließlich der ausgewählten Artikel) werden im Abschnitt Zuletzt verwendete Artikel entsprechend ihrem Veröffentlichungsdatum aufgeführt, wobei der neueste artikel oben steht.

Der Abschnitt Beschreibung eines Artikels enthält Informationen zum profilierten Angriff oder Bedrohungsakteur. Der Inhalt kann kurz sein, z. B. Open-Source Intelligence-Bulletins (OSINT) oder long (für langformige Berichte, insbesondere wenn Microsoft den Bericht mit einer eigenen Analyse ergänzt). Die längeren Beschreibungen können Bilder, Links zum zugrunde liegenden Inhalt, Links zu Suchvorgängen in Defender TI, Angreifercodeausschnitte und Firewallregeln enthalten, um den Angriff zu blockieren.

Im Abschnitt Öffentliche Indikatoren werden die bekannten Indikatoren im Zusammenhang mit dem Artikel aufgeführt. Die Links in diesen Indikatoren führen Sie zu relevanten Defender TI-Daten oder externen Quellen.

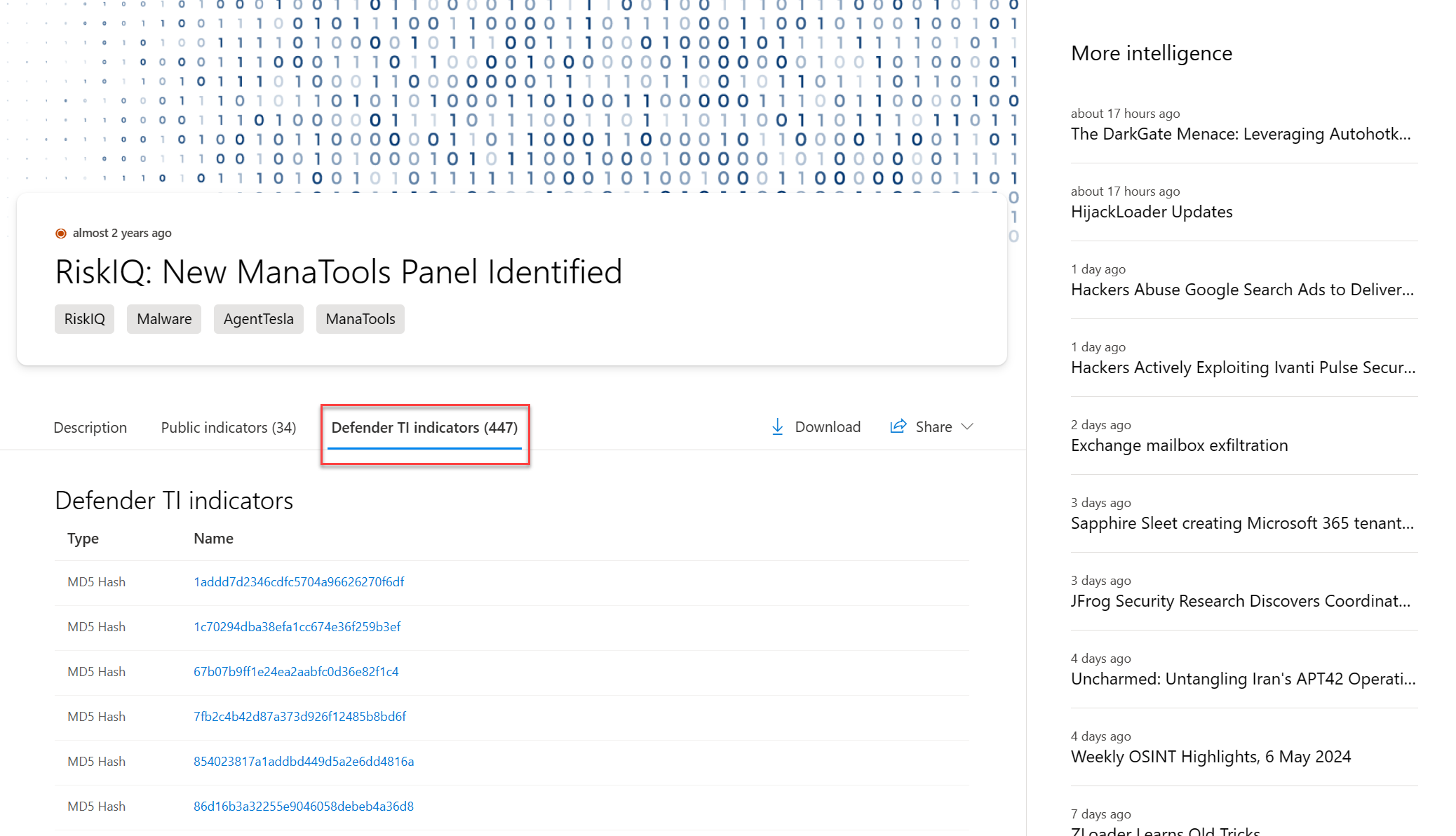

Im Abschnitt Defender TI-Indikatoren werden die Indikatoren behandelt, die das eigene Forschungsteam von Defender TI im Zusammenhang mit den Artikeln findet. Die Links in diesen Indikatoren führen Sie auch zu relevanten Defender TI-Daten oder externen Quellen.

Diese Links werden auch in die relevanten Defender TI-Daten oder die entsprechende externe Quelle pivotiert.

Artikel zu Sicherheitsrisiken

Defender TI bietet CVE-ID-Suchvorgänge, mit denen Sie wichtige Informationen zur CVE identifizieren können. CVE-ID-Suchvorgänge führen zu Artikeln zu Sicherheitsrisiken.

Jeder Artikel zu Sicherheitsrisiken enthält Folgendes:

- Eine Beschreibung der CVE

- Eine Liste der betroffenen Komponenten

- Maßgeschneiderte Entschärfungsverfahren und -strategien

- Verwandte Intelligence-Artikel

- Verweise in deep und dark web chatter

- Weitere wichtige Beobachtungen

Diese Artikel bieten tiefere Kontextinformationen und umsetzbare Erkenntnisse hinter jeder CVE, sodass Benutzer diese Sicherheitsrisiken schneller verstehen und beheben können.

Artikel zu Sicherheitsrisiken enthalten auch eine Defender TI-Prioritätsbewertung und einen Schweregradindikator. Die Defender TI-Prioritätsbewertung ist ein eindeutiger Algorithmus, der die Priorität einer CVE basierend auf dem CVSS-Score (Common Vulnerability Scoring System), Exploits, Chatter und Der Linkage zu Schadsoftware widerspiegelt. Es wertet die Aktualität dieser Komponenten aus, damit Sie verstehen können, welche CVEs zuerst behoben werden sollten.

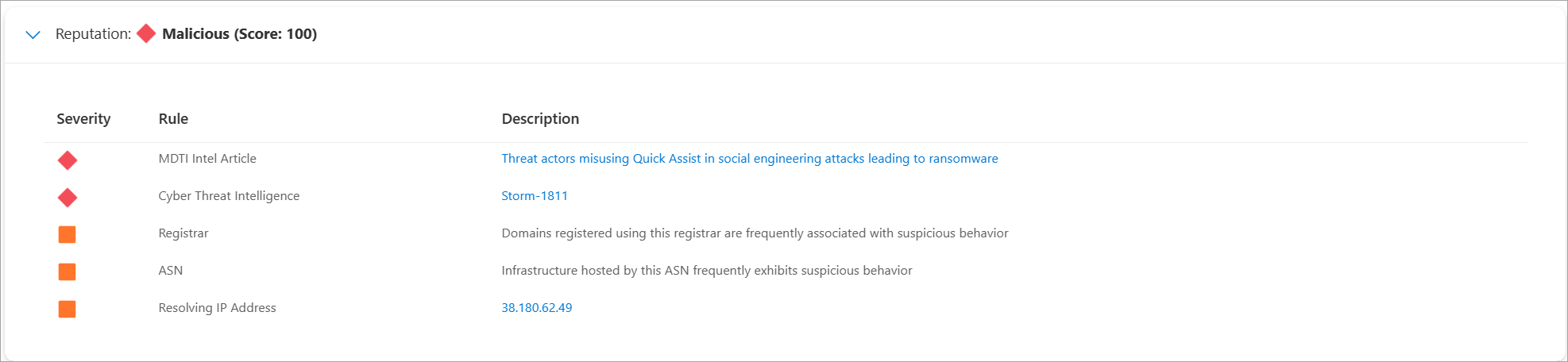

Bewertung der Reputation

IP-Reputationsdaten sind wichtig, um die Vertrauenswürdigkeit Ihrer eigenen Angriffsfläche zu verstehen und sind auch nützlich, wenn sie unbekannte Hosts, Domänen oder IP-Adressen bewerten, die bei Untersuchungen angezeigt werden. Defender TI bietet proprietäre Reputationsbewertungen für jeden Host, jede Domäne oder jede IP-Adresse. Unabhängig davon, ob der Ruf einer bekannten oder unbekannten Entität überprüft wird, helfen Ihnen diese Bewertungen dabei, alle erkannten Verbindungen mit schädlicher oder verdächtiger Infrastruktur schnell zu verstehen.

Defender TI bietet schnelle Informationen zur Aktivität dieser Entitäten, z. B. zeitstempel der ersten und letzten Anzeige, asn (Autonomous System Number, ASN), Land oder Region, zugehörige Infrastruktur und eine Liste von Regeln, die sich ggf. auf die Zuverlässigkeitsbewertung auswirken.

Weitere Informationen zur Zuverlässigkeitsbewertung

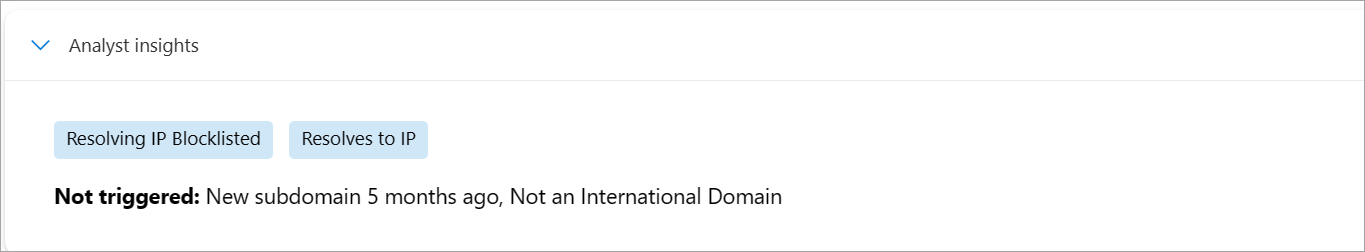

Analysteninsights

Analystenerkenntnisse destillieren das umfangreiche Dataset von Microsoft in eine Handvoll Beobachtungen, die die Untersuchung vereinfachen und es für Analysten aller Ebenen besser ansprechbar machen.

Erkenntnisse sollen kleine Fakten oder Beobachtungen zu einer Domäne oder IP-Adresse sein. Sie bieten Ihnen die Möglichkeit, den abgefragten Indikator zu bewerten und Ihre Fähigkeit zu verbessern, festzustellen, ob ein Indikator, den Sie untersuchen, böswillig, verdächtig oder gutartig ist.

Weitere Informationen zu Analysteneinblicken

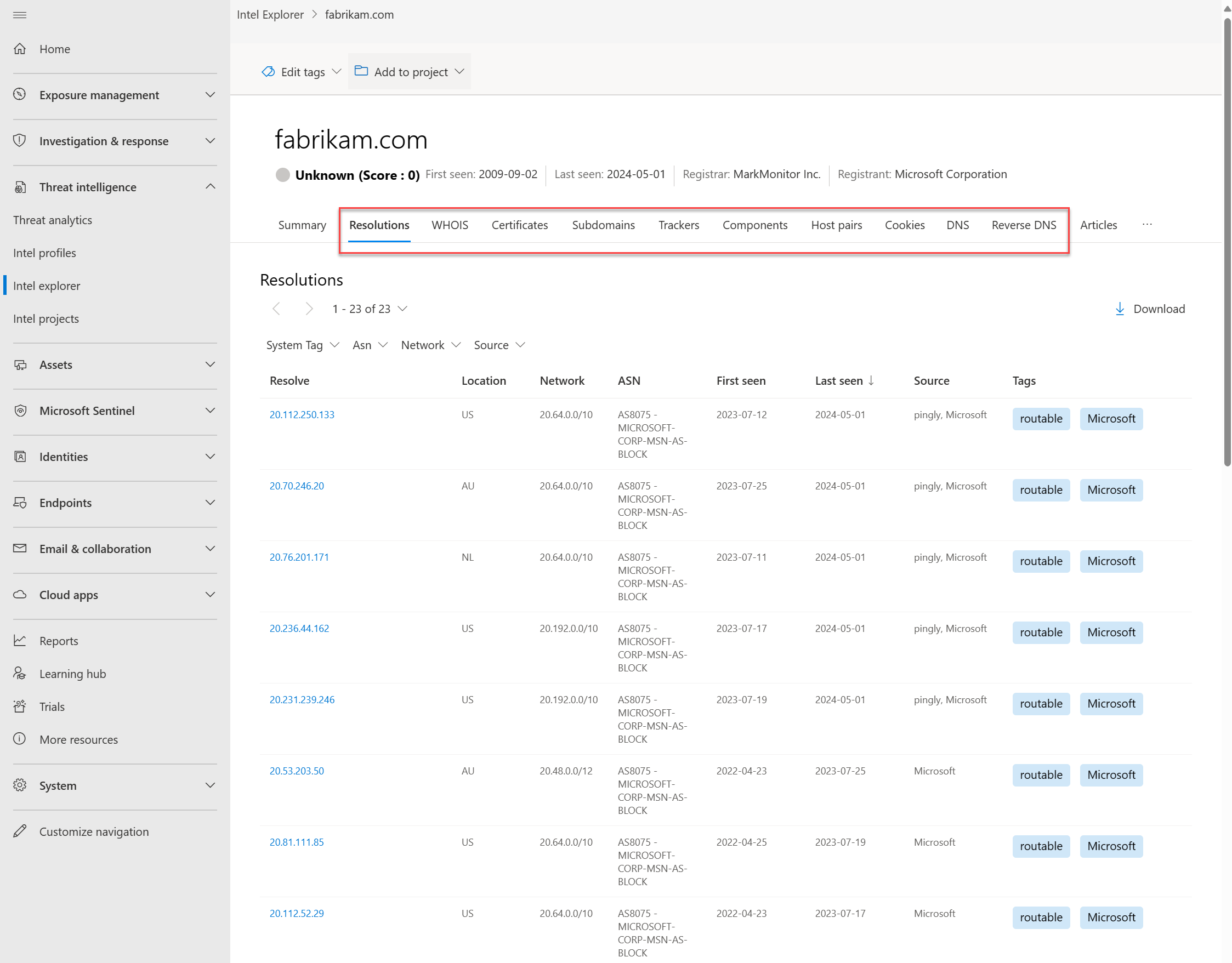

Datensätze

Microsoft zentralisiert zahlreiche Datasets in Defender TI, sodass es für die Microsoft-Community und kunden einfacher ist, Infrastrukturanalysen durchzuführen. Der Hauptfokus von Microsoft liegt darauf, so viele Daten wie möglich über die Internetinfrastruktur bereitzustellen, um verschiedene Sicherheitsanwendungsfälle zu unterstützen.

Microsoft sammelt, analysiert und indiziert Internetdaten mithilfe passiver DNS-Sensoren (Domain Name Systems), Portscans, URL- und Dateidetonation und anderen Quellen, um Benutzer bei der Erkennung von Bedrohungen, der Priorisierung von Vorfällen und der Identifizierung der Infrastruktur im Zusammenhang mit Bedrohungsakteurgruppen zu unterstützen. Ihre URL-Suchvorgänge können verwendet werden, um automatisch Detonationen zu initiieren, wenn zum Zeitpunkt der Anforderung keine Detonationsdaten für eine URL verfügbar sind. Die von solchen Detonationen gesammelten Daten werden verwendet, um Ergebnisse für zukünftige Suchen nach dieser URL von Ihnen oder anderen Defender TI-Benutzern aufzufüllen.

Zu den unterstützten Internetdatasets gehören:

- Lösungen

- WHOIS

- SSL-Zertifikate

- Unterdomänen

- DNS

- Reverse-DNS

- Detonationsanalyse

- Abgeleitete Datasets, die aus dem Dom (Document Object Model) von detonierten URLs gesammelt wurden, einschließlich:

- Spürhunde

- Komponenten

- Hostpaare

- Cookies

Komponenten und Tracker werden auch von Erkennungsregeln beobachtet, die basierend auf den Bannerantworten von Portscans oder SSL-Zertifikatdetails ausgelöst werden. Viele dieser Datasets verfügen über verschiedene Methoden zum Sortieren, Filtern und Herunterladen von Daten, wodurch der Zugriff auf Informationen erleichtert wird, die einem bestimmten Indikatortyp oder einer bestimmten Zeit im Verlauf zugeordnet sind.

Weitere Informationen:

Tags

Defender TI-Tags bieten schnellen Einblick in einen Indikator, der vom System abgeleitet oder von anderen Benutzern generiert wird. Tags unterstützen Analysten dabei, die Punkte zwischen aktuellen Vorfällen und Untersuchungen und ihrem historischen Kontext für eine verbesserte Analyse zu verbinden.

Defender TI bietet zwei Arten von Tags: Systemtags und benutzerdefinierte Tags.

Weitere Informationen zur Verwendung von Tags

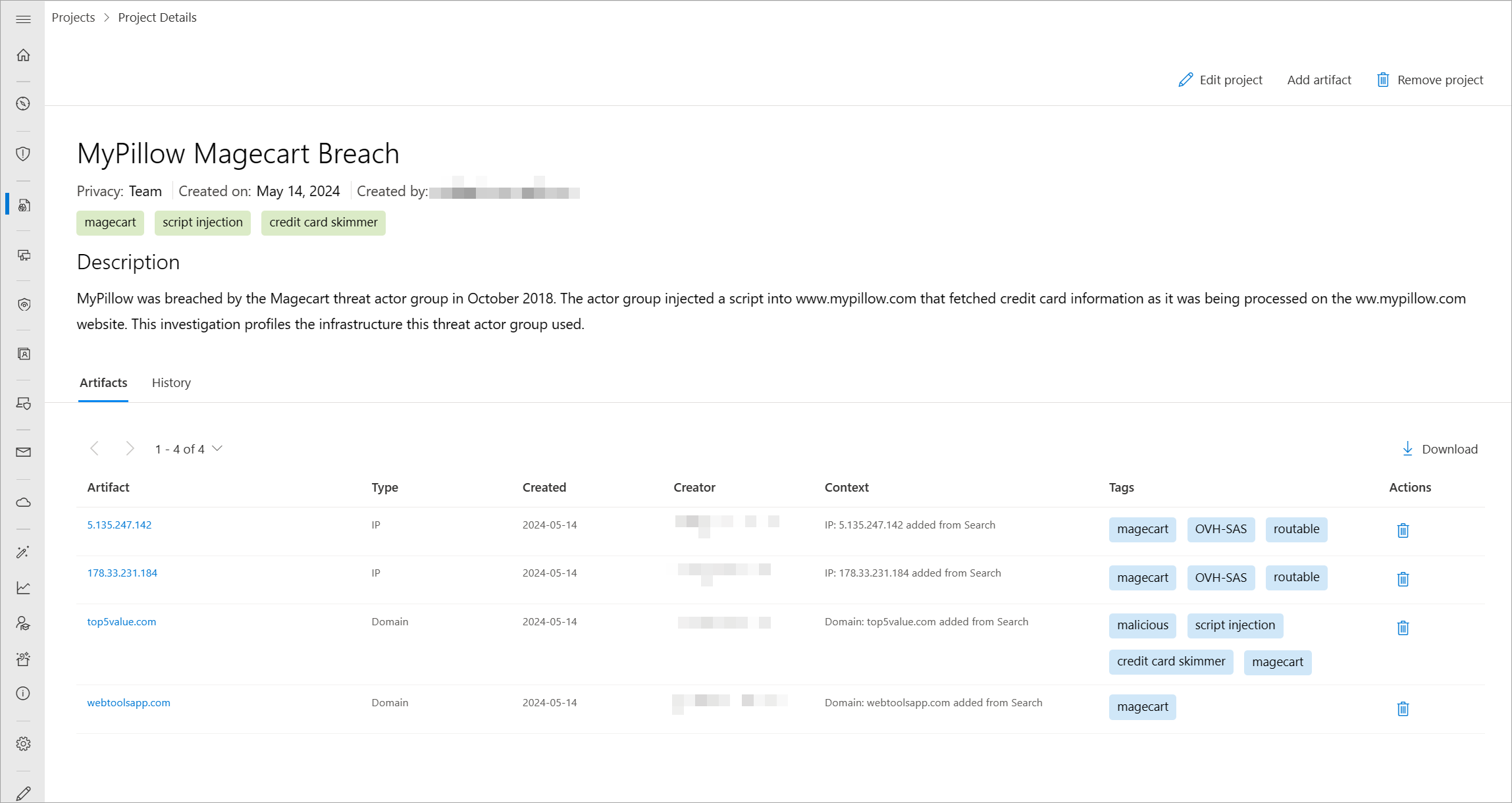

Projekte

Defender TI ermöglicht Es Benutzern, mehrere Projekttypen zum Organisieren von Indikatoren von Interesse und Gefährdungsindikatoren aus einer Untersuchung zu entwickeln. Projekte enthalten eine Liste aller zugehörigen Indikatoren und einen detaillierten Verlauf, der die Namen, Beschreibungen und Projektmitarbeiter beibehält.

Wenn Sie eine IP-Adresse, Domäne oder einen Host in Defender TI durchsuchen und dieser Indikator in einem Projekt aufgeführt ist, auf das Sie Zugriff haben, wird auf der Seite Intel-Projekte auf den Registerkarten Zusammenfassung und Daten ein Link zum Projekt angezeigt. Von dort aus können Sie zu den Details des Projekts navigieren, um mehr Kontext zum Indikator zu erhalten, bevor Sie die anderen Datasets auf weitere Informationen überprüfen. Sie können daher vermeiden, das Rad einer Untersuchung neu zu erfinden, die einer Ihrer Defender TI-Mandantenbenutzer möglicherweise bereits gestartet hat. Wenn Jemand Sie als Projektmitarbeiter hinzufügt, können Sie dieser Untersuchung auch hinzufügen, indem Sie neue IOCs hinzufügen.

Weitere Informationen zur Verwendung von Projekten

Datenresidenz, Verfügbarkeit und Datenschutz

Defender TI enthält sowohl globale als auch kundenspezifische Daten. Die zugrunde liegenden Internetdaten sind globale Microsoft-Daten. Von Kunden angewendete Bezeichnungen gelten als Kundendaten. Alle Kundendaten werden in der Region gespeichert, die der Kunde auswählt.

Aus Sicherheitsgründen erfasst Microsoft die IP-Adressen von Benutzern, wenn sie sich anmelden. Diese Daten werden bis zu 30 Tage lang gespeichert, können aber bei Bedarf länger gespeichert werden, um eine potenzielle betrügerische oder böswillige Verwendung des Produkts zu untersuchen.

In einem Szenario mit ausfallenden Regionen sollten Kunden keine Ausfallzeiten feststellen, da Defender TI Technologien verwendet, die Daten in Sicherungsregionen replizieren.

Defender TI verarbeitet Kundendaten. Standardmäßig werden Kundendaten in die gekoppelte Region repliziert.

Siehe auch

- Schnellstart: Erfahren Sie, wie Sie auf Microsoft Defender Threat Intelligence zugreifen und Anpassungen in Ihrem Portal vornehmen.

- Datensätze

- Suchen und drehen

- Sortieren, filtern und herunterladen von Daten

- Infrastrukturverkettung

- Bewertung der Reputation

- Analysteninsights

- Verwenden von Projekten

- Verwenden von Tags