Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

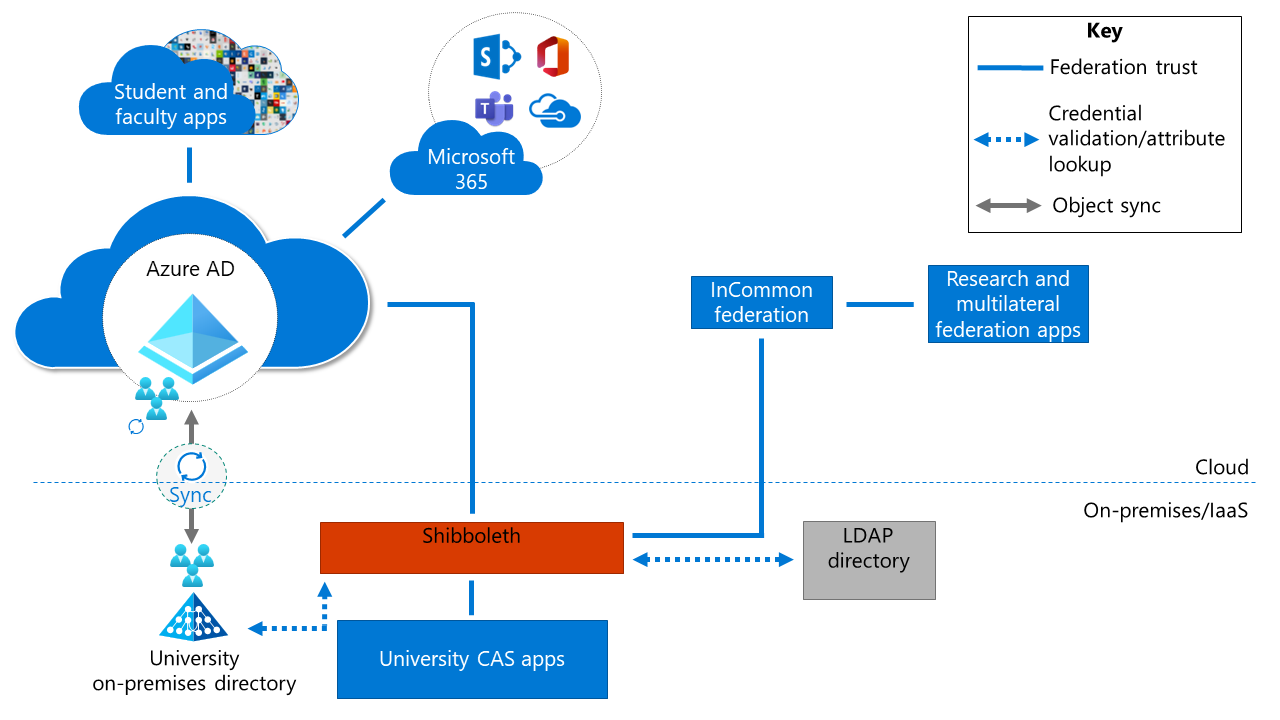

In Lösung 2 fungiert Microsoft Entra ID als primärer IdP (Identity Provider). Der Verbundanbieter fungiert als Security Assertion Markup Language(SAML)-Proxy für die Apps des zentralen Authentifizierungsdiensts (Central Authentication Service, CAS) und die multilateralen Verbund-Apps. In diesem Beispiel fungiert Shibboleth als SAML-Proxy, um einen Referenzlink bereitzustellen.

Da Microsoft Entra ID der primäre IdP ist, sind alle Studenten- und Fakultätsanwendungen in Microsoft Entra ID integriert. Alle Microsoft 365 Apps sind auch in die Microsoft Entra-ID integriert. Wenn Microsoft Entra Domain Services verwendet wird, wird es auch mit Microsoft Entra ID synchronisiert.

Das SAML-Proxyfeature von Shibboleth kann in Microsoft Entra ID integriert werden. In Microsoft Entra ID wird Shibboleth als Nicht-Katalog-Unternehmensanwendung angezeigt. Universitäten können Einmaliges Anmelden (Single Sign-On, SSO) für ihre CAS-Apps verwenden und an der InCommon-Umgebung teilnehmen. Darüber hinaus bietet Shibboleth die Integration für LDAP-Verzeichnisdienste (Lightweight Directory Access Protocol).

Vorteile

Zu den Vorteilen der Verwendung dieser Lösung zählen:

Cloudauthentifizierung für alle Apps: Alle Apps authentifizieren sich über die Microsoft Entra-ID.

Einfache Ausführung: Diese Lösung bietet kurzfristige Erleichterung der Ausführung für Universitäten, die bereits Shibboleth verwenden.

Überlegungen und Nachteile

Im Folgenden sind einige der Nachteile bei der Verwendung dieser Lösung aufgeführt:

Höhere Komplexität und Sicherheitsrisiken: Ein lokaler Speicherbedarf kann eine höhere Komplexität für die Umgebung und zusätzliche Sicherheitsrisiken im Vergleich zu einem verwalteten Dienst bedeuten. Außerdem kann die Verwaltung dieser Vor-Ort-Komponenten mit einem höheren Aufwand und höheren Gebühren verbunden sein.

Suboptimale Authentifizierung: Bei multilateralen Verbund- und CAS-Apps ist die Authentifizierung für Benutzer aufgrund von Umleitungen über Shibboleth möglicherweise nicht nahtlos. Die Optionen zum Anpassen der Authentifizierungserfahrung für Benutzer sind begrenzt.

Eingeschränkte mehrstufige Authentifizierungsintegration von Drittanbietern: Die Anzahl der Integrationen, die für mehrstufige Authentifizierungslösungen von Drittanbietern verfügbar sind, sind möglicherweise eingeschränkt.

Keine differenzierte Unterstützung für bedingten Zugriff: Ohne detaillierte Unterstützung für bedingten Zugriff müssen Sie zwischen dem am wenigsten gemeinsamen Nenner wählen (optimieren Sie für weniger Reibung, aber mit eingeschränkten Sicherheitskontrollen) oder dem höchsten gemeinsamen Nenner (optimieren Sie für Sicherheitskontrollen auf Kosten der Benutzerfreundlichkeit). Ihre Fähigkeit, präzise Entscheidungen zu treffen, ist begrenzt.

Migrationsressourcen

Die folgenden Ressourcen können Sie bei der Migration zu dieser Lösungsarchitektur unterstützen.

| Migrationsressource | BESCHREIBUNG |

|---|---|

| Ressourcen zum Migrieren von Anwendungen zu Microsoft Entra ID | Liste von Ressourcen, die Ihnen beim Migrieren des Anwendungszugriffs und der Authentifizierung zu Microsoft Entra ID helfen |

| Konfigurieren von Shibboleth als SAML-Proxy | In dem Shibboleth-Artikel wird beschrieben, wie Sie das SAML-Proxyfeature verwenden, um den Shibboleth-IdP mit Microsoft Entra ID zu verbinden |

| Überlegungen zur Bereitstellung der Multi-Faktor-Authentifizierung von Microsoft Entra | Leitfaden zum Konfigurieren der Multi-Faktor-Authentifizierung von Microsoft Entra |

Nächste Schritte

Weitere Informationen finden Sie in den folgenden Artikeln zu multilateralen Verbunden:

Multilateraler Verbund – Einführung

Baselineentwurf des multilateralen Verbunds

Multilateraler Verbund, Lösung 1: Microsoft Entra ID mit Cirrus Bridge

Multilateraler Verbund, Lösung 3: Microsoft Entra ID mit AD FS und Shibboleth