Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Privileged Identity Management (PIM) ist ein Dienst in Microsoft Entra ID, mit dem Sie den Zugriff auf wichtige Ressourcen innerhalb Ihrer Organisation verwalten, steuern und überwachen können. Diese Ressourcen umfassen Ressourcen in Microsoft Entra ID, Azure und anderen Microsoft-Onlinediensten wie Microsoft 365 oder Microsoft Intune. Im folgenden Video werden wichtige PIM-Konzepte und -Features erläutert.

Gründe für die Verwendung

Unternehmen möchten die Anzahl der Personen minimieren, die auf sichere Informationen oder Ressourcen zugreifen können. Dadurch wird Risiko reduziert, dass

- ein böswilliger Akteur Zugriff erlangt

- ein autorisierter Benutzer, der versehentlich eine sensible Ressource beeinträchtigt

Benutzer*innen müssen jedoch in Microsoft Entra ID, Azure, Microsoft 365 oder SaaS-Apps weiterhin privilegierte Vorgänge ausführen. Organisationen können Benutzer*innen privilegierten Just-In-Time-Zugriff (JIT) auf Azure- und Microsoft Entra-Ressourcen gewähren und überwachen, welche Vorgänge diese Benutzer*innen mit dem privilegierten Zugriff ausführen.

Lizenzanforderungen

Die Verwendung von Privileged Identity Management erfordert Lizenzen. Weitere Informationen zur Lizenzierung finden Sie unter Microsoft Entra ID Governance-Lizenzierungsgrundlagen.

Behandelte Themen

Privileged Identity Management bietet eine zeit- und genehmigungsbasierte Rollenaktivierung, um die Risiken durch übermäßige, unnötige oder missbrauchte Zugriffsberechtigungen für wichtige Ressourcen zu verringern. Im Anschluss folgen einige der wichtigsten Features von Privileged Identity Management:

- Gewähren von privilegiertem Just-In-Time-Zugriff auf Microsoft Entra ID- und Azure-Ressourcen

- Zuweisen von zeitgebundenem Zugriff auf Ressourcen (mit Start- und Enddatum)

- Anfordern einer Genehmigung bei der Aktivierung privilegierter Rollen

- Erzwingen der mehrstufigen Authentifizierung zum Aktivieren einer beliebigen Rolle

- Anfordern einer Begründung, um nachvollziehen zu können, warum Benutzer eine Aktivierung vornehmen

- Erhalten von Benachrichtigungen, wenn privilegierte Rollen aktiviert werden

- Durchführen von Zugriffsüberprüfungen, um zu prüfen, ob Benutzer die Rollen weiterhin benötigen

- Herunterladen eines Überwachungsverlaufs zur internen oder externen Überwachung

- Verhindert das Entfernen der letzten aktiven Rollenzuweisungen Globaler Administrator und Administrator für privilegierte Rollen.

Verwendungsmöglichkeiten

Nachdem Sie Privileged Identity Management eingerichtet haben, werden im linken Navigationsmenü die Optionen Aufgaben, Verwalten und Aktivität angezeigt. Als Administrator*in können Sie zwischen verschiedenen Optionen auswählen, etwa zum Verwalten von Microsoft Entra-Rollen, Verwalten von Rollen für Azure-Ressourcen oder zu PIM für Gruppen. Bei Auswahl der zu verwaltenden Elementen werden die entsprechenden Optionen angezeigt.

Berechtigungen und Rollen

Für Microsoft Entra-Rollen in Privileged Identity Management gilt: Nur Benutzer*innen mit der Rolle „Administrator für privilegierte Rollen“ oder der Rolle „Globaler Administrator“ können Zuweisungen für andere Administrator*innen verwalten. Benutzer*innen mit den Rollen „Globaler Administrator“, „Sicherheitsadministrator“, „Globaler Leser“ und „Sicherheitsleseberechtigter“ können außerdem Microsoft Entra-Rollenzuweisungen in Privileged Identity Management anzeigen.

Bei Azure-Ressourcenrollen in Privileged Identity Management können nur Abonnementadministratoren, Ressourcenbesitzer und Ressourcen-Benutzerzugriffsadministratoren Zuweisungen für andere Administratoren verwalten. Administratoren für privilegierte Rollen, Sicherheitsadministratoren und Benutzer mit Leseberechtigung für Sicherheitsfunktionen haben standardmäßig keinen Zugriff auf Azure-Ressourcenrollenzuweisungen in Privileged Identity Management.

Begriff

Machen Sie sich zum besseren Verständnis von Privileged Identity Management und der zugehörigen Dokumentation mit den folgenden Begriffen vertraut:

| Begriff oder Konzept | Rollenzuweisungskategorie | BESCHREIBUNG |

|---|---|---|

| berechtigt | type | Eine Rollenzuweisung, bei der ein Benutzer mindestens eine Aktion ausführen muss, um die Rolle nutzen zu können. Wenn ein Benutzer für eine Rolle berechtigt ist, kann er die Rolle aktivieren, wenn er privilegierte Aufgaben ausführen muss. Es gibt keinen Unterschied hinsichtlich des Zugriffs zwischen einer permanenten und einer berechtigten Rollenzuweisung. Der einzige Unterschied ist, dass einige Benutzer den Zugriff nicht jederzeit benötigen. |

| aktiv | type | Eine Rollenzuweisung, bei der ein Benutzer keine Aktion ausführen muss, um die Rolle nutzen zu können. Bei als aktiv zugewiesenen Benutzern sind die Berechtigungen der Rolle zugewiesen. |

| aktivieren | Das Ausführen mindestens einer Aktion zum Verwenden einer Rolle, zu der der Benutzer berechtigt ist. Beispiele für Aktionen sind eine erfolgreiche Multi-Faktor-Authentifizierung (MFA)-Überprüfung, die Angabe einer geschäftlichen Begründung oder das Anfordern einer Genehmigung von den angegebenen genehmigenden Personen. | |

| zugewiesen | State | Ein Benutzer mit einer Rollenzuweisung vom Typ „aktiv“. |

| aktiviert | State | Ein Benutzer mit einer Rollenzuweisung vom Typ „berechtigt“, der die Aktionen zum Aktivieren der Rolle ausgeführt hat und nun aktiv ist. Nach der Aktivierung können Benutzer*innen die Rolle für einen vorkonfigurierten Zeitraum nutzen. Danach muss sie erneut aktiviert werden. |

| dauerhaft berechtigt | Duration | Eine Rollenzuweisung, bei der ein Benutzer immer zum Aktivieren der Rolle berechtigt ist. |

| dauerhaft aktiv | Duration | Eine Rollenzuweisung, bei der ein Benutzer die Rolle jederzeit ohne vorherige Aktion verwenden kann. |

| zeitgebunden berechtigt | Duration | Eine Rollenzuweisung, bei der ein Benutzer nur innerhalb eines Zeitraums (Start- und Enddatum) zum Aktivieren der Rolle berechtigt ist. |

| zeitgebunden aktiv | Duration | Eine Rollenzuweisung, bei der ein Benutzer die Rolle nur innerhalb eines Zeitraums (Start- und Enddatum) verwenden kann |

| Just-in-Time-Zugriff (JIT) | Ein Modell, in dem Benutzer temporäre Berechtigungen zum Ausführen privilegierter Aufgaben erhalten, wodurch böswillige oder nicht autorisierte Benutzer nach Ablauf der Berechtigungen keinen Zugriff erhalten. Der Zugriff wird nur gewährt, wenn Benutzer ihn benötigen. | |

| Prinzip des Zugriffs mit den geringsten Rechten | Eine empfohlene Sicherheitsmethode, bei der alle Benutzer nur die zum Ausführen der Aufgaben, für die sie autorisiert sind, mindestens erforderlichen Berechtigungen erhalten. Diese Methode minimiert die Anzahl von globalen Administratoren, indem stattdessen spezifische Administratorrollen für bestimmte Szenarien verwendet werden. |

Übersicht über die Rollenzuweisung

Die PIM-Rollenzuweisungen bieten Ihnen eine sichere Möglichkeit, Zugriff auf Ressourcen in Ihrer Organisation zu gewähren. In diesem Abschnitt wird der Zuweisungsvorgang beschrieben. Dazu gehört das Zuweisen von Rollen zu Mitgliedern, das Aktivieren von Zuweisungen, das Genehmigen oder Ablehnen von Anforderungen und das Erweitern und Verlängern von Zuweisungen.

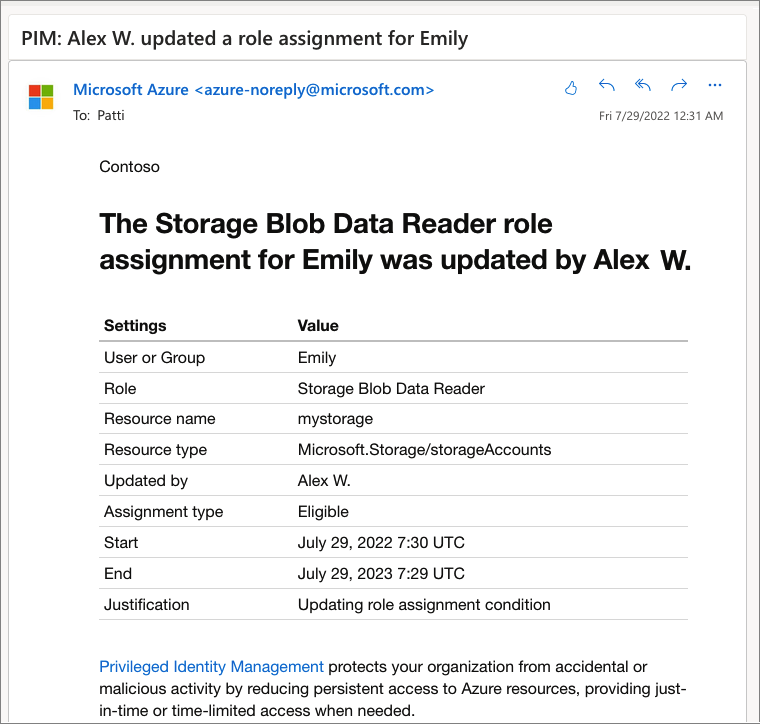

Von PIM werden E-Mail-Benachrichtigungen an Sie und andere Teilnehmer gesendet. Diese E-Mail-Benachrichtigungen können auch Links zu relevanten Aufgaben, z. B. Aktivieren, Genehmigen oder Verweigern einer Anforderung, enthalten.

Der folgende Screenshot zeigt eine von PIM gesendete E-Mail-Nachricht. Die E-Mail informiert Patti, dass Alex eine Rollenzuweisung für Emily aktualisiert hat.

Zuweisen

Der Prozess der Zuweisung beginnt mit der Zuweisung von Rollen zu Mitgliedern. Um Zugriff auf eine Ressource zu gewähren, weist der Administrator Benutzern, Gruppen, Dienstprinzipalen oder verwalteten Identitäten Rollen zu. Die Zuweisung enthält die folgenden Daten:

- Die Mitglieder oder Besitzer, denen die Rolle zugewiesen werden soll.

- Den Bereich der Zuweisung. Der Bereich beschränkt die zugewiesene Rolle auf eine bestimmte Gruppe von Ressourcen.

- Der Typ der Zuweisung

- Für berechtigte Zuweisungen muss das Mitglied der Rolle eine Aktion durchführen, um die Rolle verwenden zu können. Zu den Aktionen gehören z. B. das Aktivieren oder Anfordern der Genehmigung durch eine bestimmte genehmigende Person.

- Für aktive Zuweisungen ist es nicht erforderlich, dass das Mitglied eine Aktion durchführt, um die Rolle nutzen zu können. Als aktiv zugewiesene Mitglieder haben die der Rolle zugewiesenen Berechtigungen.

- Die Dauer der Zuweisung, entweder mit Start- und Enddatum oder permanent. Für in Frage kommende Zuweisungen können die Mitglieder die Genehmigung innerhalb des Start- und Enddatums aktivieren oder anfordern. Bei aktiven Aufgaben können die Mitglieder die zugewiesene Rolle während dieses Zeitraums verwenden.

Der folgende Screenshot zeigt, wie der Administrator Mitgliedern eine Rolle zuweist.

Weitere Informationen finden Sie in den folgenden Artikeln: Zuweisen von Microsoft Entra-Rollen, Zuweisen von Azure-Ressourcenrollen und Zuweisen der Berechtigung für PIM für Gruppen.

Aktivieren

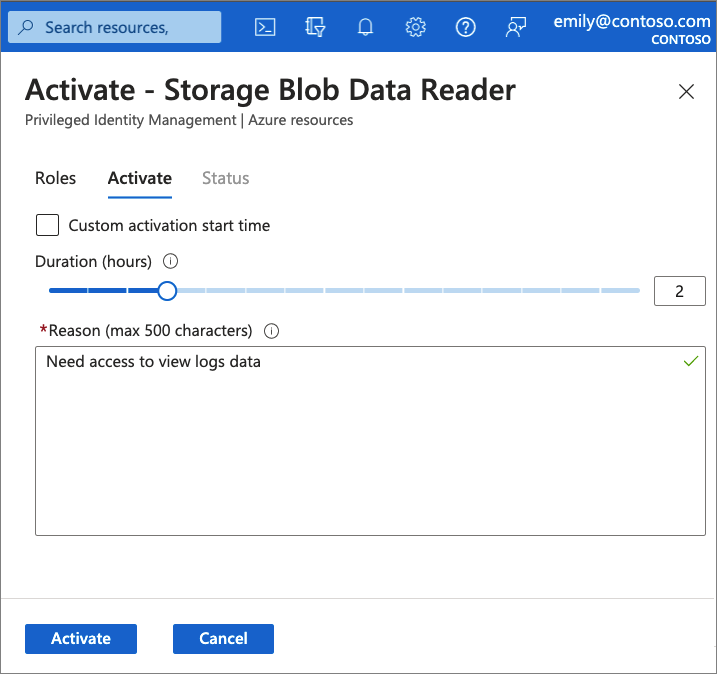

Wenn Benutzer für eine Rolle berechtigt sind, müssen sie die Rollenzuweisung aktivieren, bevor sie die Rolle verwenden. Um die Rolle zu aktivieren, wählen die Benutzer eine bestimmte Aktivierungsdauer innerhalb der (von Administratoren konfigurierten) Höchstdauer und den Grund für die Aktivierungsanforderung aus.

Der folgende Screenshot zeigt, wie Mitglieder ihre Rolle für eine begrenzte Zeit aktivieren.

Wenn für die Aktivierung der Rolle eine Genehmigung erforderlich ist, werden die Benutzer*innen über eine Benachrichtigung rechts oben im Browser darüber informiert, dass die Genehmigung der Anforderung aussteht. Wenn keine Genehmigung erforderlich ist, kann das Mitglied die Rolle nutzen.

Weitere Informationen finden Sie in den folgenden Artikeln: Aktivieren von Microsoft Entra-Rollen, Aktivieren von Azure-Ressourcenrollen und Aktivieren von PIM für Gruppenrollen.

Genehmigen oder ablehnen

Delegierte genehmigende Personen erhalten E-Mail-Benachrichtigungen, wenn für eine Rollenanforderung ihre Genehmigung aussteht. Genehmigende Personen können diese ausstehenden Anforderungen in PIM anzeigen, genehmigen oder ablehnen. Nachdem die Anforderung genehmigt wurde, kann das Mitglied mit der Verwendung der Rolle beginnen. Wenn beispielsweise ein Benutzer oder eine Gruppe mit der Rolle „Mitwirkender“ einer Ressourcengruppe zugewiesen wurde, kann er*sie diese bestimmte Ressourcengruppe verwalten.

Weitere Informationen finden Sie in den folgenden Artikeln: Genehmigen oder Ablehnen von Anforderungen für Microsoft Entra-Rollen, Genehmigen oder Ablehnen von Anforderungen für Azure-Ressourcenrollen und Genehmigen von Aktivierungsanforderungen für PIM für Gruppen.

Verlängern und Erneuern von Zuweisungen

Nach Einrichtung zeitgebundener Besitzer- oder Mitgliederzuweisungen durch Administratoren stellt sich vielleicht die Frage, was passiert, wenn eine Zuweisung abläuft. In dieser neuen Version bieten wir zwei Optionen für dieses Szenario:

- Verlängern: Wenn eine Rollenzuweisung demnächst abläuft, kann der Benutzer über Privileged Identity Management eine Verlängerung für die Rollenzuweisung anfordern.

- Verlängern – Wenn eine Rollenzuweisung abläuft, kann der Nutzer Privileged Identity Management verwenden, um die Verlängerung der Rollenzuweisung zu beantragen.

Diese beiden vom Benutzer initiierten Aktionen erfordern eine Genehmigung von einem globalen Administrator oder einem Administrator für privilegierte Rollen. Administratoren müssen sich nicht mit der Verwaltung von ablaufenden Zuweisungen befassen. Sie können einfach warten, bis die Erweiterungs- oder Verlängerungsanforderungen für eine einfache Genehmigung oder Verweigerung eintreffen.

Weitere Informationen finden Sie in den folgenden Artikeln: Verlängern oder Erneuern von Zuweisungen von Microsoft Entra-Rollen, Verlängern oder Erneuern von Zuweisungen von Azure-Ressourcenrollen und Verlängern oder Erneuern von Zuweisungen von PIM für Gruppen.

Szenarien

Privileged Identity Management unterstützt folgende Szenarien:

Berechtigungen von Administratoren für privilegierte Rollen

- Aktivieren der Genehmigung für bestimmte Rollen

- Angeben von Genehmigungsbenutzern oder -gruppen für die Genehmigung von Anforderungen

- Anzeigen des Anforderungs- und Genehmigungsverlaufs für alle privilegierten Rollen

Berechtigungen von genehmigenden Personen

- Anzeigen ausstehender Genehmigungen (Anforderungen)

- Genehmigen oder Ablehnen (einzelner oder mehrerer) Anforderungen zur Rechteerweiterung für Rollen

- Angeben einer Begründung für die Genehmigung/Ablehnung

Berechtigungen von Benutzern mit berechtigter Rolle

- Anfordern der Aktivierung einer Rolle, die genehmigt werden muss

- Anzeigen des Status Ihrer Aktivierungsanforderung

- Abschließen einer Aufgabe in Microsoft Entra ID, wenn die Aktivierung genehmigt wurde

Microsoft Graph-APIs

Sie können Privileged Identity Management programmgesteuert über die folgenden Microsoft Graph-APIs verwenden: