Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

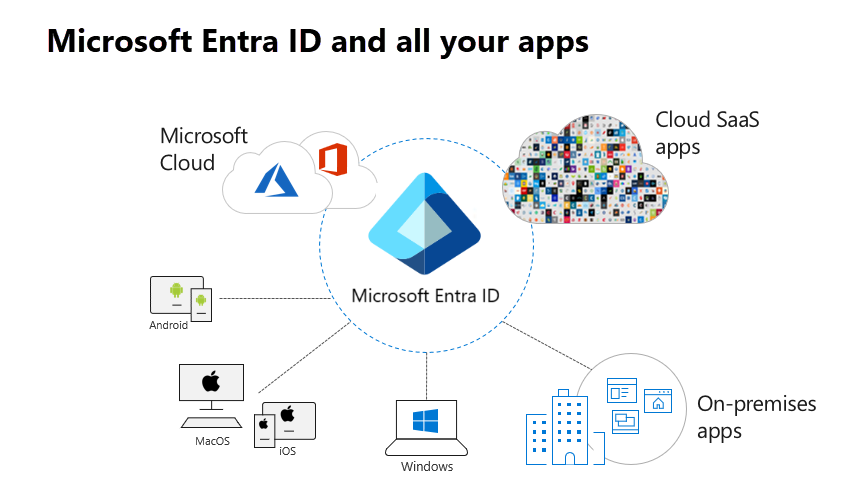

Microsoft Entra-Anwendungsproxy ermöglicht den sicheren Remotezugriff auf lokal gehostete Webanwendungen. Nach dem einmaligen Anmelden in Microsoft Entra ID können Benutzer über eine externe URL oder ein internes Anwendungsportal auf Cloudanwendungen und lokale Anwendungen zugreifen. Der Anwendungsproxy kann z. B. Remotezugriff und einmaliges Anmelden bei Remotedesktop, SharePoint, Teams, Tableau, Qlik und Branchenanwendungen (LOB) bereitstellen.

Microsoft Entra-Anwendungsproxy:

Einfach zu verwenden. Benutzer können auf die gleiche Weise auf Ihre lokalen Anwendungen zugreifen wie auf Microsoft 365 und andere mit Microsoft Entra ID integrierte SaaS-Apps. Sie brauchen Ihre Anwendungen nicht ändern oder aktualisieren, damit Sie mit dem Anwendungsproxy funktionieren.

Sicher. Lokale Anwendungen können die Autorisierungssteuerungen und Sicherheitsanalysen von Azure nutzen. So können lokale Anwendungen z.B. den bedingten Zugriff und die zweistufige Überprüfung verwenden. Für den Anwendungsproxy müssen Sie keine eingehenden Verbindungen über Ihre Firewall öffnen.

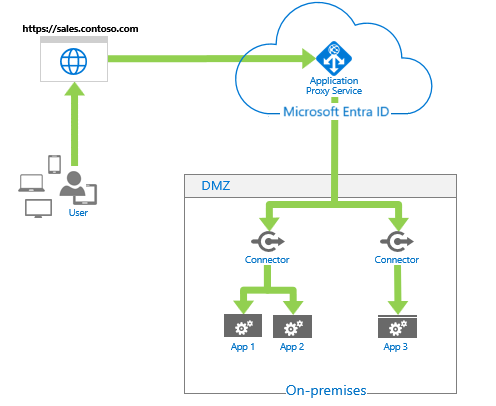

Kostenwirksam. Für lokale Lösungen müssen Sie in der Regel demilitarisierte Zonen (DMZs), Edgeserver oder andere komplexe Infrastrukturen einrichten und verwalten. Der Anwendungsproxy wird in der Cloud ausgeführt, sodass seine Verwendung sehr einfach ist. Um den Anwendungsproxy verwenden zu können, müssen Sie weder die Netzwerkinfrastruktur ändern noch weitere Appliances in Ihrer lokalen Umgebung installieren.

Tipp

Wenn Sie bereits über Microsoft Entra-ID verfügen, können Sie sie als eine Steuerebene verwenden, um nahtlosen und sicheren Zugriff auf Ihre lokalen Anwendungen zu ermöglichen.

Die Liste ist zwar nicht vollständig, veranschaulicht jedoch Beispiele für die Verwendung von Anwendungs-Proxys in einem Hybrid-Koexistenzszenario:

- Vereinfachtes externes Veröffentlichen von lokalen Web-Apps ohne eine DMZ

- Unterstützung von einmaligem Anmelden (SSO) für Geräte, Ressourcen und Apps in der Cloud und lokal

- Mehrstufige Authentifizierung für Apps in der Cloud und lokal

- Schnelle Verwendung von Cloudfeatures mit der Sicherheit der Microsoft Cloud

- Zentralisierung der Benutzerkontoverwaltung

- Zentralisierung der Steuerung von Identität und Sicherheit

- Automatisches Hinzufügen oder Entfernen des Benutzerzugriffs auf Anwendungen auf Grundlage der Gruppenmitgliedschaft

In diesem Artikel wird erläutert, wie Microsoft Entra ID und der Anwendungsproxy einmaliges Anmelden (SSO) für den Remotezugriff ermöglichen. Benutzer stellen ohne VPN, Firewallregeln oder Servern mit zwei Netzwerkumgebungen eine sichere Verbindung mit lokalen Apps her. Dieser Artikel erläutert, wie Ihre lokalen Webanwendungen mithilfe des Anwendungsproxys die Funktionen und Sicherheitsvorteile der Cloud nutzen können. In ihm werden auch die mögliche(n) Architektur und Topologien beschrieben.

Tipp

Der Anwendungsproxy umfasst den Anwendungsproxy-Dienst, der in der Cloud ausgeführt wird, und den privaten Netzwerkconnector, der auf einem lokalen Server ausgeführt wird. Microsoft Entra ID, der Anwendungsproxy-Dienst und der private Netzwerkconnector arbeiten zusammen, um Benutzeranmeldetoken sicher von Microsoft Entra ID zur Webanwendung weiterzuleiten.

Der Anwendungsproxy funktioniert mit:

- Webanwendungen, die die integrierte Windows-Authentifizierung für die Authentifizierung verwenden

- Webanwendungen, die formularbasierten oder headerbasierten Zugriff verwenden

- Web-APIs, die Sie für umfassende Anwendungen auf unterschiedlichen Geräten verfügbar machen möchten

- Anwendungen, die hinter einem Remotedesktopgateway gehostet werden

- Rich Client-Apps, die in die Microsoft Authentication Library (MSAL) integriert sind

Der Anwendungsproxy unterstützt das einmalige Anmelden. Weitere Informationen zu unterstützten Methoden finden Sie unter Auswählen einer Methode für einmaliges Anmelden.

Remotezugriff in der Vergangenheit

Bisher befand sich die gesamte Steuerungsebene für den Schutz interner Ressourcen vor Angreifern und zum Erleichtern des Zugriffs durch Remotebenutzer in der DMZ oder im Umkreisnetzwerk. Die VPN- und Reverseproxylösungen in der DMZ, die von externen Clients für den Zugriff auf Unternehmensressourcen verwendet werden, eignen sich jedoch nicht für die Cloud. Sie weisen in der Regel die folgenden Nachteile auf:

- Erhöhen der Hardwarekosten

- Sicherheit aufrechterhalten (Aktualisieren, Überwachen von Ports usw.)

- Authentifizieren von Benutzern am Edge

- Authentifizieren von Benutzern an Webservern im Umkreisnetzwerk

- Aufrechterhalten des VPN-Zugriffs für Remotebenutzer durch die Verteilung und Konfiguration von VPN-Clientsoftware. Zudem Verwalten von in Domänen eingebundenen Servern in der DMZ, die durch externe Angriffe gefährdet sein können.

In der heutigen durch die Cloud dominierten Welt ist Microsoft Entra ID die beste Lösung, um zu steuern, wer und was in Ihr Netzwerk gelangt. Der Microsoft Entra-Anwendungsproxy lässt sich in moderne Authentifizierungs- und Cloudtechnologien, z.B. SaaS-Anwendungen und Identitätsanbieter, integrieren. Diese Integration ermöglicht Benutzern den Zugriff auf Apps von überall. Der Anwendungsproxy ist nicht nur besser für die moderne digitale Arbeitswelt geeignet, sondern bietet auch höhere Sicherheit als VPN- und Reverseproxylösungen und lässt sich leichter implementieren. Remotebenutzer können auf die gleiche Weise auf Ihre lokalen Anwendungen zugreifen wie auf Microsoft und andere mit Microsoft Entra ID integrierte SaaS-Apps. Sie brauchen Ihre Anwendungen nicht ändern oder aktualisieren, damit Sie mit dem Anwendungsproxy funktionieren. Für den Anwendungsproxy müssen Sie außerdem keine eingehenden Verbindungen über Ihre Firewall öffnen. Mit dem Anwendungsproxy müssen Sie dies nur einmal festlegen und brauchen sich dann nicht mehr darum zu kümmern.

Die Zukunft des Remotezugriffs

Am heutigen digitalen Arbeitsplatz greifen Benutzer auf Apps zu und arbeiten von praktisch überall aus mit mehreren Geräten. Der konstante Faktor ist die Benutzeridentität. Beginnen Sie mit der Sicherung Ihres Netzwerks, indem Sie microsoft Entra Identity Management als Sicherheitssteuerungsebene verwenden. Dieses identitätsbasierte Modell umfasst die folgenden Komponenten:

- Ein Identitätsanbieter zum Nachverfolgen von Benutzern und Benutzerinformationen.

- Ein Geräteverzeichnis, um eine Liste der Geräte zu verwalten, die Zugriff auf Unternehmensressourcen haben. Dieses Verzeichnis enthält die entsprechenden Geräteinformationen (z.B. Typ des Geräts, Integrität usw.).

- Der Richtlinienauswertungsdienst überprüft, ob Benutzer und Geräte den von Administratoren festgelegten Sicherheitsrichtlinien entsprechen.

- Die Fähigkeit, Organisationsressourcen Zugriff zu gewähren oder zu verweigern. Die Microsoft Entra-ID verfolgt Benutzer, die lokal und in der Cloud auf Web-Apps zugreifen. Sie stellt einen zentralen Punkt zur Verwaltung dieser Apps bereit. Aktivieren Sie den bedingten Zugriff von Microsoft Entra, um die Sicherheit zu verbessern. Dieses Feature stellt sicher, dass nur die richtigen Personen auf Ihre Anwendungen zugreifen, indem Bedingungen für die Authentifizierung und den Zugriff festgelegt werden.

Hinweis

Der Microsoft Entra-Anwendungsproxy ersetzt VPNs oder Reverseproxys für Remotebenutzer, die auf interne Ressourcen zugreifen. Sie ist nicht für interne Benutzer im Unternehmensnetzwerk vorgesehen. Wenn interne Benutzer den Anwendungsproxy unnötig verwenden, kann dies zu unerwarteten Leistungsproblemen führen.

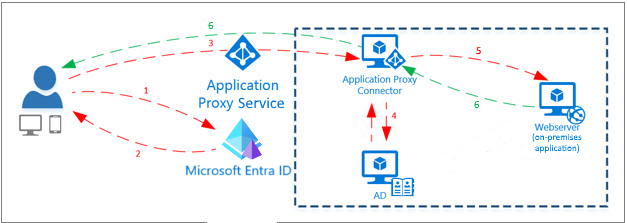

Übersicht über die Funktionsweise des Anwendungsproxys

Das Diagramm zeigt, wie Microsoft Entra ID und der Anwendungsproxy gemeinsam das einmalige Anmelden für lokale Anwendungen bereitstellen.

- Nachdem Sie über einen Endpunkt auf die Anwendung zugegriffen haben, werden Sie an die Microsoft Entra-Anmeldeseite weitergeleitet.

- Nach der erfolgreichen Anmeldung sendet Microsoft Entra ID ein Token an Ihr Clientgerät.

- Der Client sendet das Token an den Anwendungsproxy-Dienst. Der Dienst ruft den Benutzerprinzipalnamen (UPN) und den Sicherheitsprinzipalnamen (Security Principal Name, SPN) aus dem Token ab. Der Anwendungsproxy sendet die Anforderung dann zum Connector.

- Der Connector führt die erforderliche SSO-Authentifizierung in Ihrem Namen durch.

- Der Connector sendet die Anforderung an die lokale Anwendung.

- Die Antwort wird über den Connector und den Anwendungsproxy-Dienst an Sie gesendet.

Hinweis

Wie bei den meisten Microsoft Entra Hybrid-Agents müssen Sie beim privaten Netzwerkconnector keine eingehenden Verbindungen über Ihre Firewall öffnen. Der Benutzerdatenverkehr in Schritt 3 endet am Anwendungsproxy-Dienst. Der private Netzwerkconnector, der sich in Ihrem privaten Netzwerk befindet, ist für den Rest der Kommunikation verantwortlich.

| Komponente | Beschreibung |

|---|---|

| Endpunkt | Der Endpunkt ist eine URL oder ein Endbenutzerportal. Benutzer können außerhalb Ihres Netzwerks über eine externe URL auf Anwendungen zugreifen. Benutzer in Ihrem Netzwerk können über eine URL oder ein Endbenutzerportal auf die Anwendung zugreifen. Wenn Benutzer einen dieser Endpunkte erreichen, authentifizieren sie sich in Microsoft Entra ID und werden dann über den Connector an die lokale Anwendung geleitet. |

| Microsoft Entra-ID | Microsoft Entra ID führt die Authentifizierung mit dem Mandantenverzeichnis aus, das in der Cloud gespeichert ist. |

| Anwendungsproxy-Dienst | Dieser Anwendungsproxy-Dienst wird in der Cloud als Teil von Microsoft Entra ID ausgeführt. Es übergibt das Anmeldetoken vom Benutzer an den privaten Netzwerkconnector. Der Anwendungsproxy leitet alle in der Anforderung verfügbaren Header weiter und legt die Header gemäß seinem Protokoll auf die Client-IP-Adresse fest. Enthält die eingehende Anforderung an den Proxy bereits diesen Header, wird die Client-IP-Adresse am Ende der durch Trennzeichen getrennten Liste hinzugefügt, die der Wert des Headers ist. |

| Privater Netzwerkconnector | Der Connector ist ein einfacher Agent, der auf einem Windows-Server innerhalb Ihres Netzwerks ausgeführt wird. Der Connector verwaltet die Kommunikation zwischen dem Anwendungsproxy-Dienst in der Cloud und der lokalen Anwendung. Der Connector verwendet nur ausgehende Verbindungen. Sie müssen also keine eingehenden Ports in Netzwerken mit Internetzugang öffnen. Connectors sind zustandslos und rufen alle Informationen nach Bedarf aus der Cloud ab. Weitere Informationen zu Connectors, z. B. zum Lastenausgleich und zur Authentifizierung, finden Sie unter Grundlegendes zu privaten Microsoft Entra-Netzwerkconnectors. |

| Active Directory (AD) | Active Directory wird lokal ausgeführt, um die Authentifizierung für Domänenkonten durchzuführen. Wenn einmaliges Anmelden konfiguriert ist, kommuniziert der Connector mit AD, um jede zusätzliche erforderliche Authentifizierung auszuführen. |

| Lokale Anwendung | Schließlich kann der Benutzer auf eine lokale Anwendung zugreifen. |

Anwendungsproxy ist ein Microsoft Entra-Dienst, den Sie im Microsoft Entra Admin Center konfigurieren können. Sie können mit ihm einen externen öffentlichen HTTP/HTTPS-URL-Endpunkt in der Azure-Cloud veröffentlichen, der eine Verbindung mit einer internen Anwendungsserver-URL in Ihrer Organisation herstellt. Diese lokalen Web-Apps können für die Unterstützung von einmaligem Anmelden in Microsoft Entra integriert werden. Benutzer können dann auf die gleiche Weise auf lokale Web-Apps zugreifen wie auf Microsoft 365 und andere SaaS-Apps.

Der Anwendungsproxydienst wird in der Cloud ausgeführt, der private Netzwerkconnector fungiert als einfacher Agent auf einem lokalen Server, und Microsoft Entra-ID fungiert als Identitätsanbieter. Zusammen ermöglichen diese Komponenten Benutzern den Zugriff auf lokale Webanwendungen mit einer nahtlosen Einmaligen Anmeldung.

Nachdem sich ein Benutzer authentifiziert hat, können externe Benutzer über eine Anzeige-URL oder "Meine Apps " von ihren Desktop- oder iOS/MAC-Geräten aus auf lokale Webanwendungen zugreifen. Der Anwendungsproxy kann z. B. Remotezugriff und einmaliges Anmelden für Remotedesktop, SharePoint-Websites, Tableau, Qlik, Outlook im Web und branchenspezifische Anwendungen ermöglichen.

Authentifizierung

Es gibt mehrere Möglichkeiten, eine Anwendung für einmaliges Anmelden zu konfigurieren, und die gewählte Methode hängt von der Authentifizierung ab, die von der Anwendung verwendet wird. Der Anwendungsproxy unterstützt die folgenden Typen von Anwendungen:

- Webanwendungen

- Web-APIs, die Sie für umfassende Anwendungen auf unterschiedlichen Geräten verfügbar machen möchten

- Hinter einem Remotedesktopgateway gehostete Anwendungen

- Rich-Client-Apps, die in die Microsoft Authentication Library (MSAL) integriert sind

Der Anwendungsproxy eignet sich für Apps, die das folgende Protokoll für die native Authentifizierung verwenden:

- Integrierte Windows-Authentifizierung (IWA) Für die integrierte Windows-Authentifizierung (IWA) verwenden die privaten Netzwerkconnectors Kerberos Constrained Delegation (KCD), um Benutzer bei der Kerberos Anwendung zu authentifizieren.

Der Anwendungsproxy unterstützt auch Authentifizierungsprotokolle mit Nicht-Microsoft-Partnern in bestimmten Konfigurationsszenarien:

- Headerbasierte Authentifizierung. Diese Methode verwendet PingAccess, einen Nicht-Microsoft-Partnerdienst, um die Authentifizierung für Anwendungen zu verarbeiten, die auf Headern basieren.

- Formular- oder kennwortbasierte Authentifizierung. Bei dieser Authentifizierungsmethode melden sich Benutzer mit einem Benutzernamen und einem Kennwort bei der Anwendung an, wenn sie zum ersten Mal darauf zugreifen. Nach der ersten Anmeldung werden der Benutzername und das Kennwort von Microsoft Entra für die Anwendung bereitgestellt. In diesem Szenario behandelt Die Microsoft Entra-ID die Authentifizierung.

- SAML-Authentifizierung. SAML-basiertes einmaliges Anmelden wird für Anwendungen unterstützt, die entweder SAML(Security Assertion Markup Language) 2.0 oder WS-Federation Protokolle verwenden. Beim einmaligen Anmelden von SAML authentifiziert sich Microsoft Entra bei der Anwendung mithilfe des Microsoft Entra-Kontos des Benutzers.

Weitere Informationen zu unterstützten Methoden finden Sie unter Auswählen einer Methode für einmaliges Anmelden.

Sicherheitsvorteile

Die von Anwendungsproxy und Microsoft Entra angebotene Remotezugriffslösung bietet mehrere Sicherheitsvorteile, die Kunden nutzen können, darunter:

Authentifizierter Zugriff. Anwendungsproxy verwendet Vorauthentifizierung , um sicherzustellen, dass nur authentifizierte Verbindungen Ihr Netzwerk erreichen. Er blockiert den gesamten Datenverkehr ohne gültiges Token für Anwendungen, die mit Vorauthentifizierung konfiguriert sind. Dieser Ansatz reduziert gezielte Angriffe erheblich, indem nur überprüfte Identitäten auf Back-End-Anwendungen zugreifen können.

Bedingter Zugriff. Vor dem Herstellen von Verbindungen mit dem Netzwerk können umfassendere Richtlinienkontrollen angewendet werden. Beim bedingten Zugriff können Sie Einschränkungen für den Datenverkehr definieren, den Sie für die Back-End-Anwendung zulassen. Sie erstellen Richtlinien, mit denen Anmeldungen basierend auf dem Standort, der Authentifizierungssicherheit und dem Risikoprofil des Benutzers eingeschränkt werden. Da sich der bedingte Zugriff weiterentwickelt, werden weitere Steuerelemente hinzugefügt, um mehr Sicherheit wie die Integration in Microsoft Defender für Cloud-Apps zu bieten. Mit der Integration von Defender für Cloud-Apps können Sie eine lokale Anwendung für die Echtzeitüberwachung konfigurieren, indem Sie bedingten Zugriff verwenden, um Sitzungen in Echtzeit basierend auf Richtlinien für bedingten Zugriff zu überwachen und zu steuern.

Verkehrsbeendigung. Der gesamte Datenverkehr zur Back-End-Anwendung wird im Anwendungsproxy-Dienst in der Cloud beendet, während die Sitzung mit dem Back-End-Server wiederhergestellt wird. Diese Verbindungsstrategie bedeutet, dass Ihre Back-End-Server nicht für direkten HTTP-Datenverkehr verfügbar gemacht werden. Sie sind besser vor gezielten DoS-Angriffen (Denial-of-Service) geschützt, da Ihre Firewall nicht angegriffen wird.

Alle Zugriffe sind ausgehend Die privaten Netzwerkconnectors verwenden ausgehende Verbindungen mit dem Anwendungsproxydienst in der Cloud nur über die Ports 80 und 443. Wenn keine eingehenden Verbindungen vorhanden sind, besteht keine Notwendigkeit, Firewallports für eingehende Verbindungen oder Komponenten in der DMZ zu öffnen. Alle Verbindungen sind ausgehende Verbindungen über einen sicheren Kanal.

Security Analytics und Machine Learning (ML) basierte Intelligenz. Da es Teil der Microsoft Entra-ID ist, kann der Anwendungsproxy Microsoft Entra ID Protection verwenden (erfordert Premium P2-Lizenzierung). Microsoft Entra ID Protection kombiniert machine-learning Security Intelligence mit Datenfeeds aus der Microsoft Digital Crimes Unit und dem Microsoft Security Response Center , um kompromittierte Konten proaktiv zu identifizieren. Microsoft Entra ID Protection bietet Echtzeitschutz vor Anmeldungen mit hohem Risiko. Dabei werden Faktoren wie Zugriffe von infizierten Geräten, über anonymisierte Netzwerke oder von atypischen oder unwahrscheinlichen Standorten berücksichtigt, um das Risikoprofil einer Sitzung zu erhöhen. Dieses Risikoprofil wird für den Echtzeitschutz verwendet. Viele dieser Berichte und Ereignisse sind bereits über eine API für die Integration in Ihre SIEM-Systeme (Security Information and Event Management) verfügbar.

Remotezugriff als Dienst. Sie müssen sich nicht mit dem Warten und Patchen von lokalen Servern beschäftigen, um Remotezugriff zu ermöglichen. Der Anwendungsproxy ist ein Internetskalierungsdienst, der sich im Besitz von Microsoft befindet. So erhalten Sie immer die neuesten Sicherheitspatches und -upgrades. Software ohne die richtigen Patches ist immer noch eine häufige Ursache für eine große Zahl von Angriffen. Laut dem Department of Homeland Security sind bis zu 85 Prozent der gezielten Angriffe verhinderbar. Bei diesem Servicemodell können Sie auf den hohen Aufwand verzichten, die Edgeserver zu verwalten und ggf. zu verschlüsseln, um sie zu patchen.

Intune-Integration. Mit Intune wird der Unternehmensdatenverkehr getrennt vom persönlichen Datenverkehr weitergeleitet. Der Anwendungsproxy stellt die Authentifizierung des Datenverkehrs sicher. Anwendungsproxy und die Intune Managed Browser-Funktion können auch zusammen verwendet werden, um Remotebenutzern den sicheren Zugriff auf interne Websites von iOS- und Android-Geräten zu ermöglichen.

Roadmap zur Cloud

Ein weiterer großer Vorteil der Implementierung des Anwendungsproxys ist die Erweiterung von Microsoft Entra ID auf Ihre lokale Umgebung. Das Implementieren des Anwendungsproxys ist ein wichtiger Schritt bei der Migration Ihrer Organisation und Apps zur Cloud. Durch die Migration zur Cloud und den Verzicht auf lokale Authentifizierung reduzieren Sie den lokalen Aufwand und verwenden als Steuerungsebene die Identitätsverwaltungsfunktionen von Microsoft Entra. Sie haben Zugriff auf Cloudfunktionen wie einmaliges Anmelden, mehrstufige Authentifizierung und zentrale Verwaltung, und dies mit minimalen Updates vorhandener Anwendungen oder ganz ohne solche Updates. Die erforderlichen Komponenten des Anwendungsproxys zum Einrichten eines Frameworks für Remotezugriff lassen sich einfach installieren. Und durch die Migration zur Cloud haben Sie Zugriff auf die neuesten Features, Updates und Funktionen von Microsoft Entra, z.B. Hochverfügbarkeit und Notfallwiederherstellung.

Weitere Informationen zum Migrieren Ihrer Apps zu Microsoft Entra-ID finden Sie unter " Migrieren Ihrer Anwendungen zu Microsoft Entra ID".

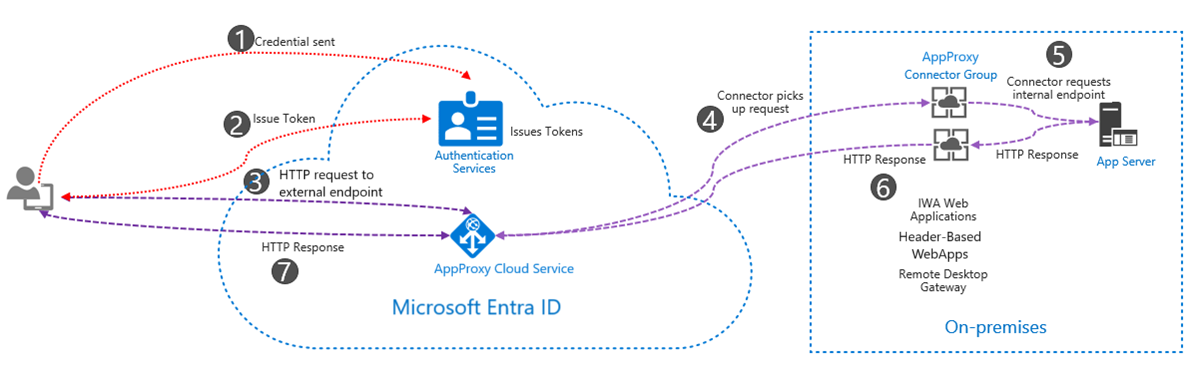

Aufbau

Das Diagramm veranschaulicht, wie die Microsoft Entra-Authentifizierungsdienste und der Anwendungsproxy gemeinsam das einmalige Anmelden bei lokalen Anwendungen für Benutzerkonten bereitstellen.

- Der Benutzer greift über einen Endpunkt auf die Anwendung zu und wird zur Microsoft Entra-Anmeldeseite umgeleitet. Richtlinien für bedingten Zugriff überprüfen bestimmte Bedingungen, um die Einhaltung der Sicherheitsanforderungen Ihrer Organisation sicherzustellen.

- Die Microsoft Entra-ID sendet ein Token an das Clientgerät des Benutzers.

- Der Client sendet das Token an den Anwendungsproxydienst, der den Benutzerprinzipalnamen (UPN) und den Sicherheitsprinzipalnamen (SECURITY Principal Name, SPN) aus dem Token extrahiert.

- Der Anwendungsproxy leitet die Anforderung an den privaten Netzwerkconnector weiter.

- Der Connector verarbeitet weitere erforderliche Authentifizierung (optional basierend auf der Authentifizierungsmethode), ruft den internen Endpunkt des Anwendungsservers ab und sendet die Anforderung an die lokale Anwendung.

- Der Anwendungsserver antwortet, und der Connector sendet die Antwort an den Anwendungsproxydienst zurück.

- Der Anwendungsproxydienst liefert die Antwort an den Benutzer.

Microsoft Entra Anwendungsproxy besteht aus dem cloudbasierten Anwendungsproxy-Dienst und einem lokalen Connector. Der Connector lauscht auf Anforderungen des Anwendungsproxy-Diensts und wickelt die Verbindungen mit den internen Anwendungen ab. Es ist wichtig zu beachten, dass alle Kommunikationen über Transport Layer Security (TLS) erfolgen und immer am Connector zum Anwendungsproxydienst stammen. Das heißt, dass nur ausgehende Kommunikation erfolgt. Der Connector verwendet ein Clientzertifikat, um den Anwendungsproxy-Dienst für alle Aufrufe zu authentifizieren. Die einzige Ausnahme bei der Verbindungssicherheit ist hierbei der anfängliche Setupschritt, bei dem das Clientzertifikat eingerichtet wird. Weitere Informationen finden Sie unter Anwendungsproxy im Detail.

Privater Microsoft Entra-Netzwerkconnector

Anwendungsproxy verwendet den privaten Microsoft Entra-Netzwerkconnector. Derselbe Connector wird von Microsoft Entra Private Access verwendet. Weitere Informationen zu Connectors finden Sie unter Microsoft Entra Private Network Connector.

Weitere Anwendungsfälle

Bisher konzentrieren wir uns auf die Verwendung des Anwendungsproxys, um lokale Apps extern zu veröffentlichen und einmaliges Anmelden für alle Cloud- und lokalen Apps zu aktivieren. Der Anwendungsproxy unterstützt jedoch auch andere Anwendungsfälle, einschließlich:

- Sicheres Veröffentlichen von REST-APIs. Verwenden Sie den Anwendungsproxy, um einen öffentlichen Endpunkt für Ihre lokalen oder in der Cloud gehosteten APIs zu erstellen. Steuern sie die Authentifizierung und Autorisierung, ohne eingehende Ports zu öffnen. Weitere Informationen finden Sie unter Aktivieren nativer Clientanwendungen für die Interaktion mit Proxyanwendungen und zum Schützen einer API mit OAuth 2.0 mit Microsoft Entra ID und API Management.

- Remotedesktopdienste(RDS). Standardmäßige Remotedesktopdienste (RDS)-Bereitstellungen erfordern offene eingehende Verbindungen. Die RDS-Bereitstellung mit Anwendungsproxy verfügt jedoch über eine dauerhafte ausgehende Verbindung vom Server, auf dem der Connectordienst ausgeführt wird. So können Sie durch das Veröffentlichen von lokalen Anwendungen über Remotedesktopdienste den Benutzern mehr Anwendungen anbieten. Sie können auch mit einem begrenzten Satz der zweistufigen Überprüfung und bedingtem Zugriff auf RDS die Angriffsfläche der Bereitstellung verringern.

- Veröffentlichen Sie Anwendungen, die mithilfe von WebSockets eine Verbindung herstellen. Der Support mit Qlik Sense befindet sich in der öffentlichen Vorschau und wird in Zukunft auf andere Apps erweitert.

- Aktivieren Sie systemeigene Clientanwendungen für die Interaktion mit Proxyanwendungen. Sie können den Microsoft Entra-Anwendungsproxy verwenden, um Web-Apps zu veröffentlichen, sie können aber auch verwendet werden, um systemeigene Clientanwendungen zu veröffentlichen, die mit der Microsoft-Authentifizierungsbibliothek (MSAL) konfiguriert sind. Clientanwendungen unterscheiden sich von Web-Apps dadurch, dass sie auf einem Gerät installiert werden, während auf Web-Apps über einen Browser zugegriffen wird.

Zusammenfassung

Organisationen passen sich an schnelle Änderungen an Arbeits- und Tools an. Mitarbeiter verwenden ihre eigenen Geräte und verlassen sich auf Software-as-a-Service (SaaS)-Anwendungen. Daher wird das Verwalten und Sichern von Daten komplexer. Daten werden jetzt über lokale und Cloudumgebungen hinweg verschoben, weit über herkömmliche Grenzen hinaus. Diese Umstellung erhöht die Produktivität und Zusammenarbeit, macht aber auch den Schutz vertraulicher Daten schwieriger.

Der Microsoft Entra App-Proxy reduziert Ihren lokalen Infrastrukturbedarf, indem Remotezugriff als Dienst angeboten wird. Egal, ob Sie Microsoft Entra ID bereits zur Verwaltung von Benutzern in einer hybriden Umgebung verwenden oder Ihre Reise in die Cloud planen, der Anwendungsproxy vereinfacht den Remotezugriff und verbessert die Sicherheit.

Organisationen sollten den Anwendungsproxy verwenden, um die folgenden Vorteile zu nutzen:

- Externes Veröffentlichen lokaler Apps ohne den Aufwand, herkömmliche VPN- oder andere lokale Webveröffentlichungslösungen zu verwalten und eine DMZ zu verwenden

- Einmaliges Anmelden bei allen Anwendungen, ob Microsoft 365 oder andere SaaS-Apps, einschließlich lokaler Anwendungen

- Cloud-Skalierungssicherheit, bei der Microsoft Entra Microsoft 365 verwendet, um unbefugten Zugriff zu verhindern

- Intune-Integration, um die Authentifizierung des Unternehmensdatenverkehrs sicherzustellen

- Zentralisierung der Benutzerkontoverwaltung

- Automatische Updates, um sicherzustellen, dass Sie über die neuesten Sicherheitspatches verfügen

- Neue Funktionen, sobald sie verfügbar sind; die neuesten Funktionen sind Unterstützung für „SAML Single Sign-On“ und eine präzisere Verwaltung von Anwendungscookies.