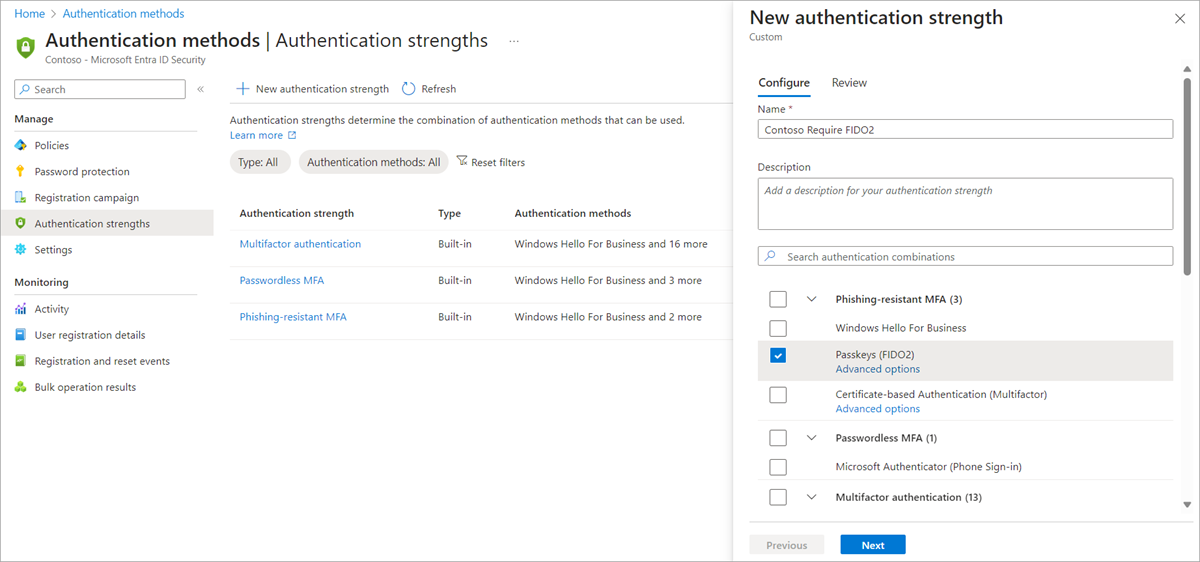

Benutzerdefinierte Authentifizierungsstärken für bedingten Zugriff

Administratoren können außerdem genau passend zu ihren Anforderungen bis zu 15 eigene benutzerdefinierte Authentifizierungsstärken erstellen. Eine benutzerdefinierte Authentifizierungsstärke kann jede der unterstützten Kombinationen in der vorstehenden Tabelle enthalten.

Melden Sie sich beim Microsoft Entra Admin Center als Administrator an.

Browsen Sie zu Schutz>Authentifizierungsmethoden>Authentifizierungsstärken.

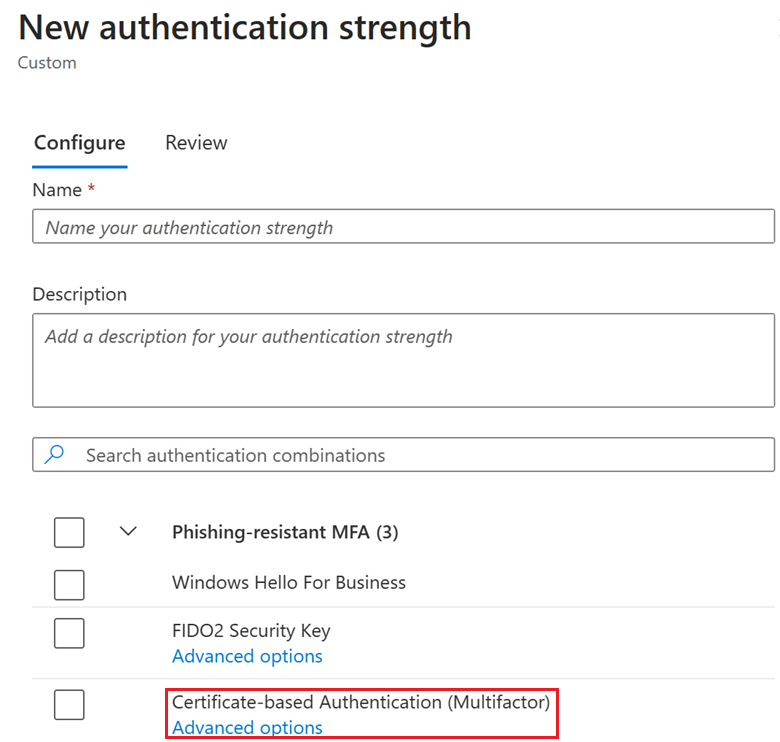

Wählen Sie Neue Authentifizierungsstärke aus.

Geben Sie einen beschreibenden Namen für Ihre neue Authentifizierungsstärke an.

Erstellen Sie optional eine Beschreibung.

Wählen Sie eine der verfügbaren Methoden aus, die Sie zulassen möchten.

Wählen Sie Weiter aus, und überprüfen Sie die Richtlinienkonfiguration.

Aktualisieren und Löschen von benutzerdefinierten Authentifizierungsstärken

Sie können eine benutzerdefinierte Authentifizierungsstärke bearbeiten. Falls von einer Richtlinie für bedingten Zugriff auf sie verwiesen wird, kann sie nicht gelöscht werden, und Sie müssen jegliche Bearbeitung bestätigen. Zur Überprüfung, ob durch eine Richtlinie für bedingten Zugriff auf eine Authentifizierungsstärke verwiesen wird, klicken Sie auf die Spalte Richtlinien für bedingten Zugriff.

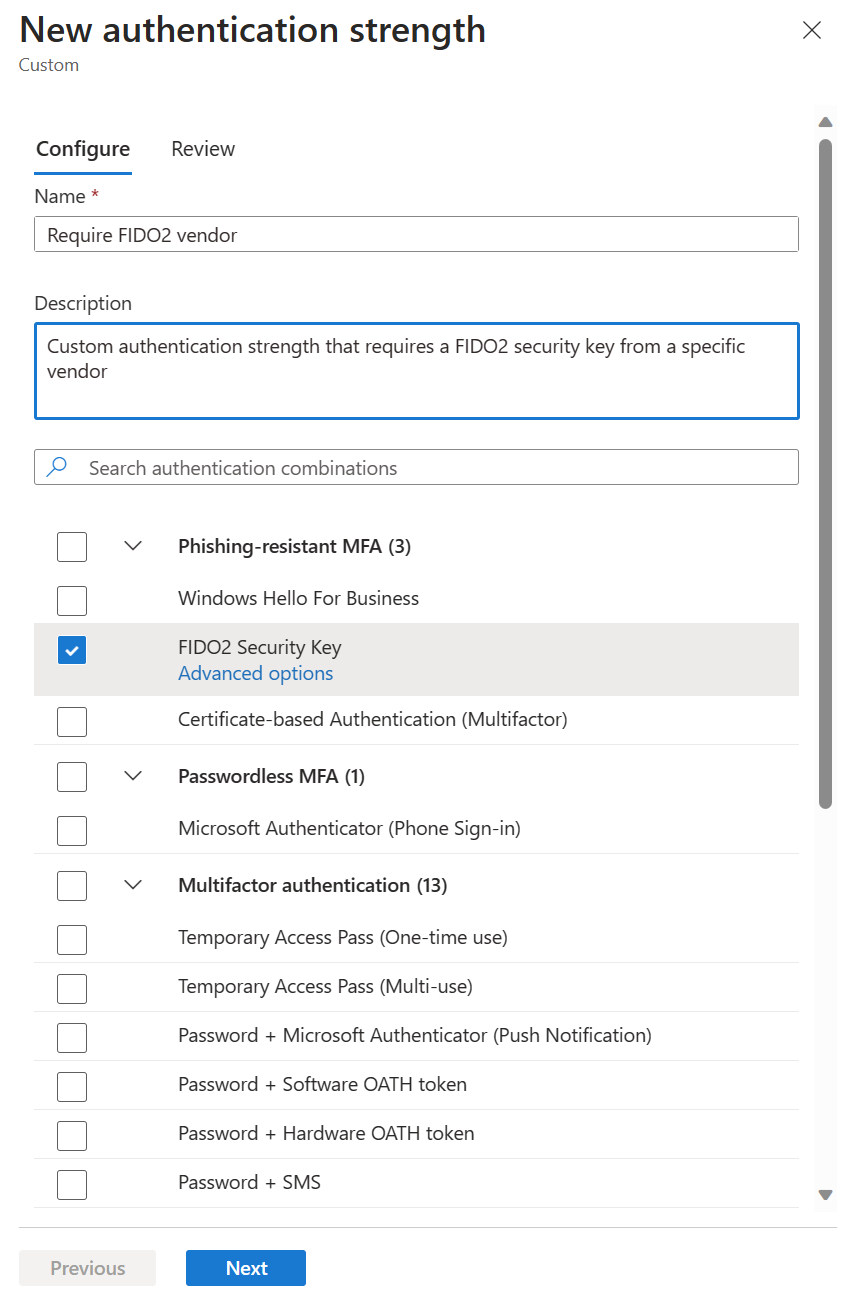

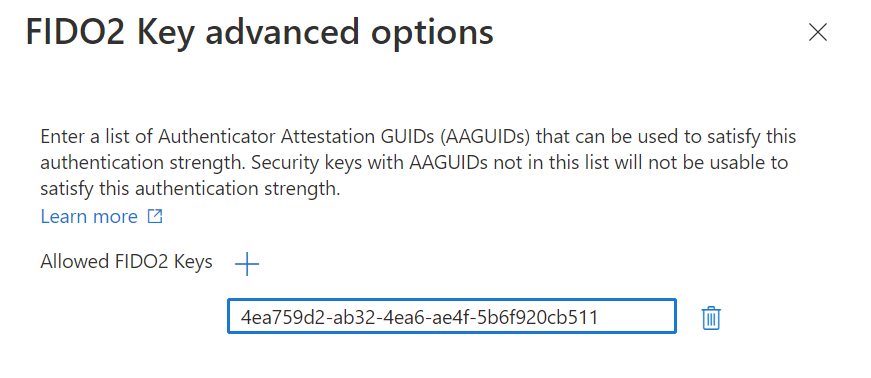

Erweiterte Optionen des FIDO2-Sicherheitsschlüssels

Sie können die Verwendung von FIDO2-Sicherheitsschlüsseln auf der Grundlage ihrer AAGUIDs (Authenticator Attestation GUIDs) einschränken. Diese Funktion ermöglicht es Administratoren, für den Zugriff auf die Ressource einen FIDO2-Sicherheitsschlüssel von einem bestimmten Hersteller vorzuschreiben. Zum Vorschreiben eines bestimmten FIDO2-Sicherheitsschlüssels müssen Sie zuerst eine benutzerdefinierte Authentifizierungsstärke erstellen. Wählen Sie dann FIDO2-Sicherheitsschlüssel aus und klicken Sie auf Erweiterte Optionen.

Klicken Sie neben Zulässige FIDO2-Schlüssel auf +, kopieren Sie den AAGUID-Wert, und klicken Sie auf Speichern.

Erweiterte Optionen für die zertifikatbasierte Authentifizierung

In der Richtlinie für Authentifizierungsmethoden können Sie konfigurieren, ob Zertifikate im System ausgehend vom Zertifikataussteller oder Richtlinien-OID an Schutzebenen der einstufigen Authentifizierung oder Multi-Faktor-Authentifizierung gebunden sind. Auf der Grundlage der Richtlinie zur Authentifizierungsstärke für bedingten Zugriff können Sie auch Zertifikate zur einstufigen Authentifizierung oder Multi-Faktor-Authentifizierung für bestimmte Ressourcen vorschreiben.

Über die erweiterten Optionen für die Authentifizierungsstärke können Sie einen bestimmten Zertifikataussteller oder Richtlinien-OID vorschreiben und die Anmeldung bei einer Anwendung dadurch weiter einschränken.

Contoso stellt z. B. für Mitarbeiter intelligente Karten mit drei verschiedenen Arten von Multifaktor-Zertifikaten aus. Ein Zertifikat dient zur Freigabe vertraulicher Informationen, ein anderes zur Freigabe geheimer Informationen und ein drittes zur Freigabe streng geheimer Informationen. Sie unterscheiden sich jeweils durch Eigenschaften des Zertifikats, wie Richtlinien-OID oder Aussteller. Contoso möchte sicherstellen, dass nur Benutzer mit dem entsprechenden Multifaktor-Zertifikat auf Daten der jeweiligen Klassifizierung zugreifen können.

In den nächsten Abschnitten zeigen wir Ihnen, wie erweiterte Optionen für CBA über das Microsoft Entra Admin Center und Microsoft Graph konfiguriert werden.

Microsoft Entra Admin Center

Melden Sie sich beim Microsoft Entra Admin Center als Administrator an.

Browsen Sie zu Schutz>Authentifizierungsmethoden>Authentifizierungsstärken.

Wählen Sie Neue Authentifizierungsstärke aus.

Geben Sie einen beschreibenden Namen für Ihre neue Authentifizierungsstärke an.

Erstellen Sie optional eine Beschreibung.

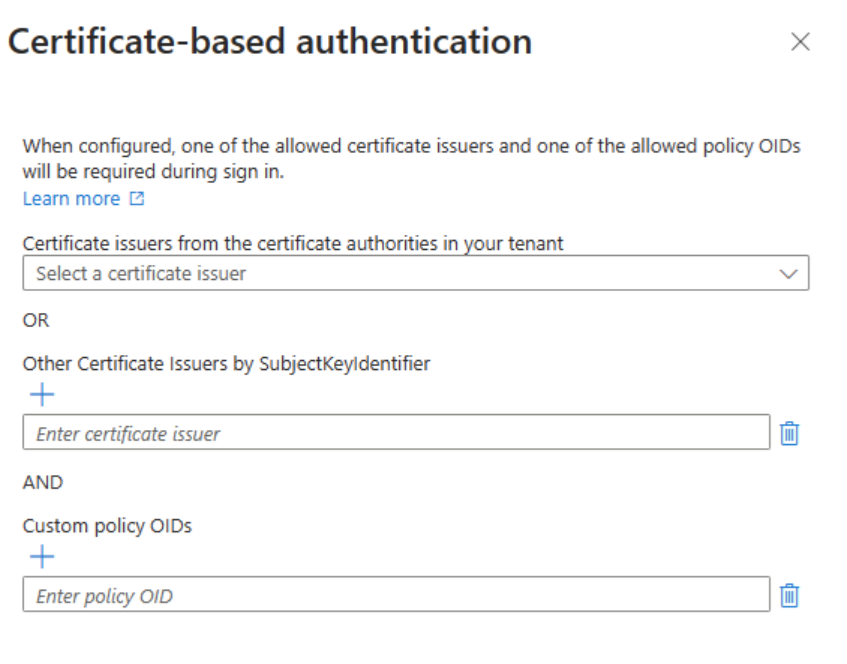

Klicken Sie unter der zertifikatbasierten Authentifizierung (einstufig oder Multifaktor) auf Erweiterte Optionen.

Sie können aus dem Dropdown-Menü Zertifikataussteller auswählen, die Zertifikataussteller eingeben und die zulässigen Richtlinien-OIDs eingeben. Im Dropdown-Menü werden alle Zertifizierungsstellen des Mandanten aufgelistet, unabhängig davon, ob es sich um die einstufige Authentifizierung oder Multifaktor-Authentifizierung handelt.

- Wenn sowohl der Zulässige Zertifikataussteller ALS AUCH das Zulässige Richtlinien-OID konfiguriert sind, gibt es eine AND-Beziehung. Der Benutzer muss ein Zertifikat verwenden, das beide Bedingungen erfüllt.

- Zwischen der Liste der zulässigen Zertifikataussteller und der Liste zulässiger Richtlinien-OID besteht eine ODER-Beziehung. Der Benutzer muss ein Zertifikat verwenden, das entweder dem Aussteller oder den Richtlinien-OIDs entspricht.

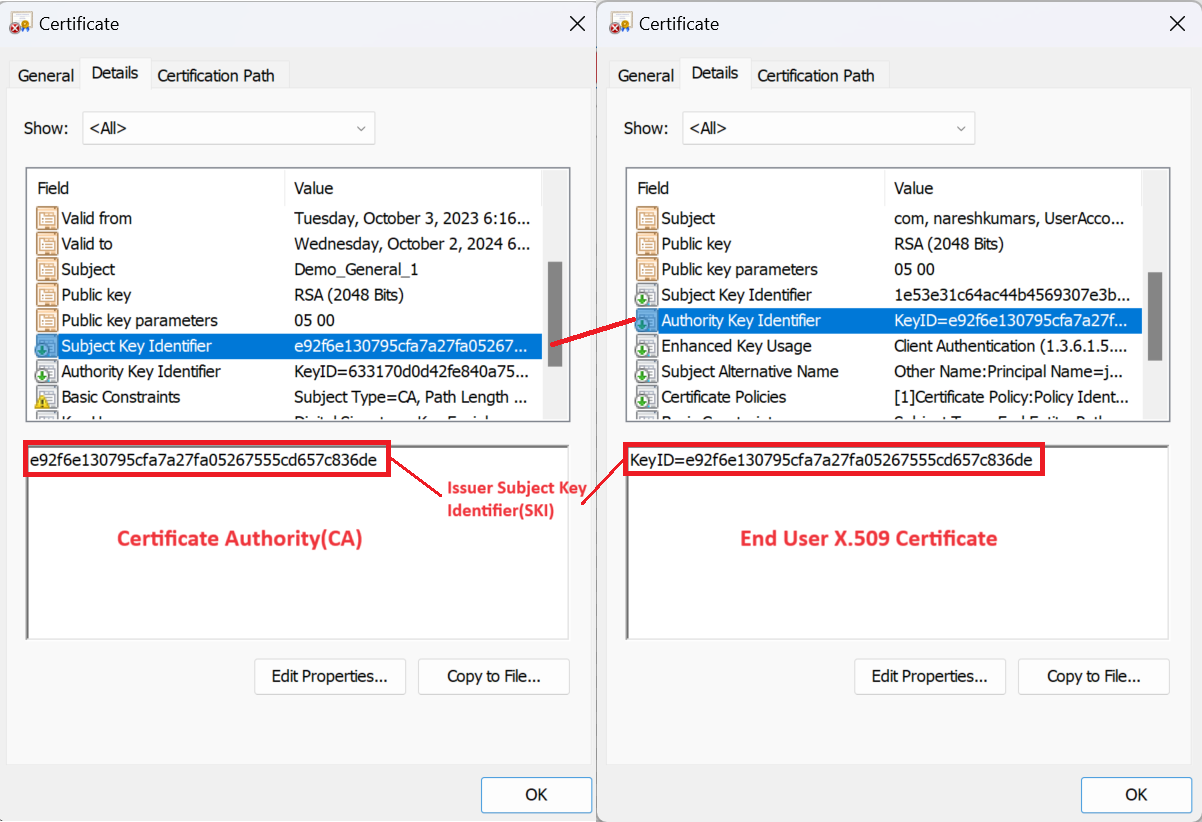

- Verwenden Sie Anderer Zertifikatersteller nach SubjectkeyIdentifier, wenn das gewünschte Zertifikat nicht in die Zertifizierungsstellen in Ihrem Mandanten hochgeladen ist. Diese Einstellung kann für Szenarien mit externen Benutzern verwendet werden, wenn die Authentifizierung des Benutzer über den Basismandanten erfolgt.

Klicken Sie auf Weiter, um die Konfiguration zu überprüfen, und klicken Sie dann auf Erstellen.

Microsoft Graph

So erstellen Sie eine neue Authentifizierungsstärkenrichtlinie für bedingten Zugriff mit Zertifikats-kombinationKonfiguration:

POST /beta/identity/conditionalAccess/authenticationStrength/policies

{

"displayName": "CBA Restriction",

"description": "CBA Restriction with both IssuerSki and OIDs",

"allowedCombinations": [

" x509CertificateMultiFactor "

],

"combinationConfigurations": [

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"appliesToCombinations": [

"x509CertificateMultiFactor"

],

"allowedIssuerSkis": ["9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"],

"allowedPolicyOIDs": [

"1.2.3.4.6",

"1.2.3.4.5.6"

]

}

]

}

So fügen Sie eine neue kombinationKonfiguration zu einer vorhandenen Richtlinie hinzu:

POST beta/identity/conditionalAccess/authenticationStrength/policies/{authenticationStrengthPolicyId}/combinationConfigurations

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"allowedIssuerSkis": [

"9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"

],

"allowedPolicyOIDs": [],

"appliesToCombinations": [

"x509CertificateSingleFactor "

]

}

Begrenzungen

Erweiterte Optionen des FIDO2-Sicherheitsschlüssels

- Erweiterte Optionen des FIDO2-Sicherheitsschlüssels: Erweiterte Optionen werden nicht für externe Benutzer*innen unterstützt, deren Basismandant sich in einer anderen Microsoft-Cloud befindet als der Ressourcenmandant.

Erweiterte Optionen für die zertifikatbasierte Authentifizierung

In jeder Browsersitzung kann nur ein Zertifikat verwendet werden. Nachdem Sie sich mit einem Zertifikat angemeldet haben, wird es für die Dauer der Sitzung im Browser zwischengespeichert. Sie werden nicht aufgefordert, ein anderes Zertifikat auszuwählen, wenn es die Anforderungen an die Authentifizierungsstärke nicht erfüllt. Sie müssen sich abmelden und wieder anmelden, um die Sitzung neu zu starten. Wählen Sie dann das entsprechende Zertifikat aus.

Zertifizierungsstellen und Benutzerzertifikate sollten dem X.509 v3-Standard entsprechen. Insbesondere zum Erzwingen von Aussteller-SKI-CBA-Einschränkungen benötigen Zertifikate gültige AKIs:

Hinweis

Wenn das Zertifikat nicht konform ist, kann die Benutzerauthentifizierung erfolgreich sein, aber die Aussteller-SKI-Einschränkungen für die Authentifizierungsstärkenrichtlinie werden nicht erfüllt.

Bei der Anmeldung werden die ersten 5 Richtlinien-OIDs aus dem Endbenutzerzertifikat berücksichtigt und mit den in der Richtlinie für die Authentifizierungsstärke konfigurierten Richtlinien-OIDs verglichen. Wenn das Endbenutzerzertifikat mehr als 5 Richtlinien-OIDs hat, werden die ersten 5 Richtlinien-OIDs, die die Anforderungen an die Authentifizierungsstärke erfüllen, in lexikalischer Reihenfolge berücksichtigt.

Nehmen wir für B2B-Benutzer ein Beispiel, in dem Contoso Benutzer von Fabrikam auf seinen Mandanten eingeladen hat. In diesem Fall ist Contoso der Ressourcenmandant, und Fabrikam ist der Basismandant.

- Wenn die Einstellung für den mandantenübergreifenden Zugriff auf Aus gesetzt ist (Contoso akzeptiert keine vom Basismandanten vorgenommene MFA), wird die Verwendung der zertifikatbasierten Authentifizierung für den Ressourcenmandanten nicht unterstützt.

- Wenn die Einstellung für den mandantenübergreifenden Zugriff auf Ein gesetzt ist, befinden sich Fabrikam und Contoso in derselben Microsoft-Cloud, d. h. der Fabrikam- und der Contoso-Mandant befinden sich beide in der kommerziellen Azure-Cloud oder in der Azure-Cloud für US Government. Darüber hinaus stuft Contoso die vom Basismandanten vorgenommene MFA als vertrauenswürdig ein. In diesem Fall gilt:

- Der Zugriff auf eine bestimmte Ressource kann über die Richtlinien-OIDs oder „Anderer Zertifikataussteller nach SubjectkeyIdentifier“ in der benutzerdefinierten Authentifizierungsstärkenrichtlinie eingeschränkt werden.

- Der Zugriff auf bestimmte Ressourcen kann über die Einstellung „Anderer Zertifikataussteller nach SubjectkeyIdentifier“ in der benutzerdefinierten Authentifizierungsstärkenrichtlinie eingeschränkt werden.

- Wenn die Einstellung für den mandantenübergreifenden Zugriff auf Ein gesetzt ist, befinden sich Fabrikam und Contoso nicht in derselben Microsoft-Cloud – z. B. befindet sich der Mandant von Fabrikam in der kommerziellen Azure-Cloud und der Mandant von Contoso in der Azure-Cloud für US Government – und der Zugriff auf bestimmte Ressourcen kann nicht über die Aussteller-ID oder Richtlinien-OIDs in der benutzerdefinierten Authentifizierungsstärkenrichtlinie eingeschränkt werden.

Problembehandlung bei erweiterten Optionen für die Authentifizierungsstärke

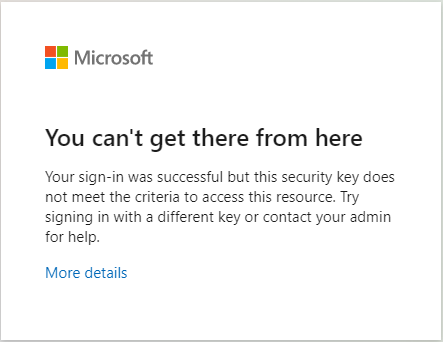

Benutzer können zum Anmelden ihren FIDO2-Sicherheitsschlüssel nicht verwenden.

Ein Administrator für bedingten Zugriff kann den Zugriff auf bestimmte Sicherheitsschlüssel einschränken. Wenn ein Benutzer versucht, sich mit einem Schlüssel anzumelden, den er nicht verwenden kann, wird die MeldungDer Wechsel von hier nach dort ist nicht möglich angezeigt. Der Benutzer muss die Sitzung neu starten und sich mit einem anderen FIDO2-Sicherheitsschlüssel anmelden.

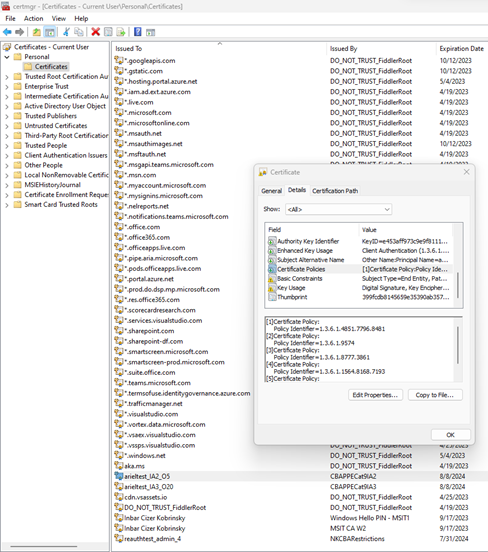

Überprüfen von OIDs und Aussteller einer Zertifikatrichtlinie

Sie können sich vergewissern, dass die persönlichen Zertifikateigenschaften der Konfiguration in den erweiterten Optionen für die Authentifizierungsstärke entsprechen.

Melden Sie sich auf dem Gerät des Benutzers als Administrator an. Klicken Sie auf Ausführen, geben Sie certmgr.msc ein und drücken Sie die Eingabetaste. Klicken Sie zum Überprüfen von Richtlinien-OIDs auf Persönlich, klicken Sie mit der rechten Maustaste auf das Zertifikat und klicken Sie dann auf Details.