Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die Authentifizierungsstärke ist ein Steuerelement für bedingten Zugriff, das festlegt, welche Kombinationen von Authentifizierungsmethoden für den Zugriff auf eine Ressource verwendet werden können. Benutzer können den Anforderungen an die Stärke genügen, indem sie sich mit einer beliebigen der erlaubten Kombinationen authentifizieren.

Eine Authentifizierungsstärke kann z. B. erfordern, dass nur Phishing-beständige Authentifizierungsmethoden für den Zugriff auf eine sensible Ressource verwendet werden. Für den Zugriff auf eine nicht vertrauliche Ressource können Administratoren eine andere Authentifizierungsstärke erstellen, die weniger sichere Multi-Faktor-Authentifizierungskombinationen (MFA) zulassen, z. B. Kennwort + SMS.

Die Authentifizierungsstärke basiert auf der Authentifizierungsmethoden-Richtlinie, in der Administratoren den Geltungsbereich von Authentifizierungsmethoden für bestimmte Benutzer und Gruppen festlegen können, die in Microsoft Entra ID-Verbundanwendungen verwendet werden sollen. Die Authentifizierungsstärke ermöglicht eine weitere Steuerung der Verwendung dieser Methoden auf der Grundlage bestimmter Szenarien, wie Zugriff auf vertrauliche Ressourcen, Benutzerrisiko, Standort und mehr.

Szenarien für Authentifizierungsstärken

Authentifizierungsstärken können Kunden bei der Behandlung dieser Szenarien:

- Vorschreiben bestimmter Authentifizierungsmethoden für den Zugriff auf eine vertrauliche Ressource.

- Vorschreiben einer bestimmten Authentifizierungsmethode, wenn ein Benutzer eine sicherheitsrelevante Aktion in einer Anwendung ausführt (in Kombination mit dem Kontext der Authentifizierung für bedingten Zugriff).

- Vorschreiben einer bestimmten Authentifizierungsmethode, wenn Benutzer auf sicherheitsrelevante Anwendungen außerhalb des Unternehmensnetzwerks zugreifen.

- Vorschreiben sichererer Authentifizierungsmethoden für Benutzer, die hohem Risiko ausgesetzt sind.

- Vorschreiben bestimmter Authentifizierungsmethoden für Gastbenutzer, die auf einen Ressourcenmandanten zugreifen (in Kombination mit Einstellungen für den mandantenübergreifenden Zugriff).

Authentifizierungsstärken

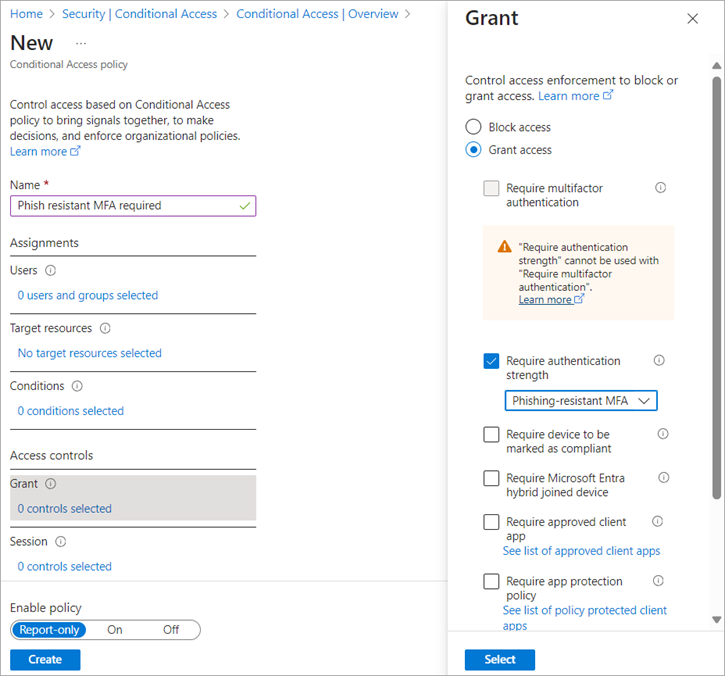

Administratoren können eine Authentifizierungsstärke für den Zugriff auf eine Ressource angeben, indem Sie mit dem Steuerelement Erfordern der Authentifizierungsstärke eine Richtlinie für bedingten Zugriff erstellen. Sie können aus drei integrierten Authentifizierungsstärken wählen: Multifactor authentication strength (Stärke für mehrstufige Authentifizierung), Passwordless MFA strength (Stärke für kennwortlose MFA) und Phishing-resistant MFA strength (Stärke für Phishing-sichere MFA). Sie können darüber hinaus eine benutzerdefinierte Authentifizierungsstärke auf der Grundlage der Kombinationen von Authentifizierungsmethoden erstellen, die sie zulassen möchten.

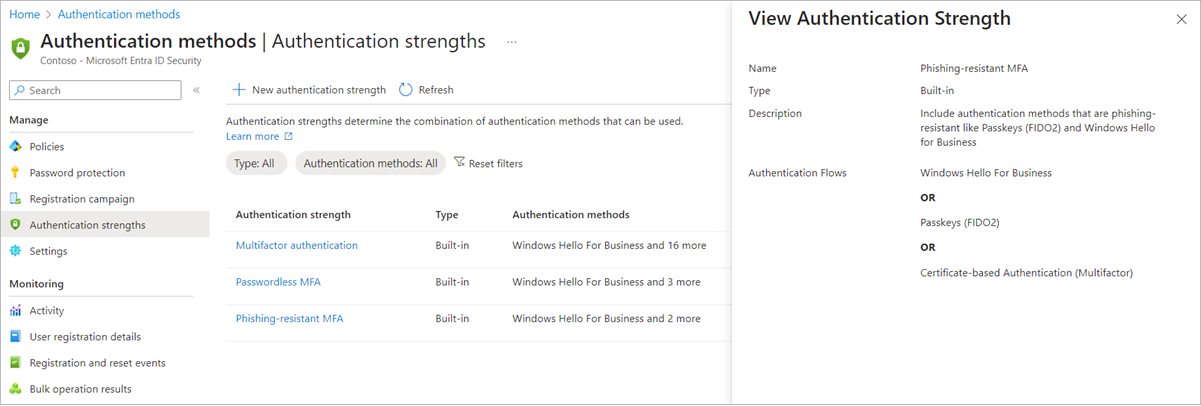

Integrierte Authentifizierungsstärken

Die integrierten Authentifizierungsstärken sind Kombinationen von Authentifizierungsmethoden, die von Microsoft vordefiniert sind. Integrierte Authentifizierungsstärken stehen immer zur Verfügung und können nicht geändert werden. Microsoft aktualisiert die integrierten Authentifizierungsstärken, wenn neue Methoden verfügbar werden.

Beispielsweise ermöglicht die integrierte Phishing-resistant MFA strength (Stärke für Phishing-sichere MFA) die folgenden Kombinationen:

Windows Hello for Business

oder

FIDO2-Sicherheitsschlüssel

oder

Zertifikatbasierte Microsoft Entra-Authentifizierung (Multi-Faktor)

Die Kombinationen von Authentifizierungsmethoden für jede integrierte Authentifizierungsstärke sind in der folgenden Tabelle aufgeführt. Diese Kombinationen umfassen Methoden, die von Benutzern registriert und in der Richtlinie für Authentifizierungsmethoden oder in der Legacy-MFA-Einstellungsrichtlinie aktiviert werden müssen.

- MFA-Stärke: dieselbe Gruppe von Kombinationen, die zum Erfüllen der Einstellung Require multifactor authentication (Multi-Faktor-Authentifizierung vorschreiben) verwendet werden kann.

- Passwordless MFA strength (Stärke für kennwortlose MFA-Authentifizierung): umfasst Authentifizierungsmethoden, die MFA-Anforderungen erfüllen, für die jedoch kein Kennwortwort erforderlich ist.

- Phishing-resistant MFA strength (Stärke für Phishing-sichere MFA): umfasst Methoden, für die eine Interaktion zwischen der Authentifizierungsmethode und der Anmeldeoberfläche erforderlich ist.

| Kombination der Authentifizierungsmethoden | MFA-Stärke | Stärke für kennwortlose MFA | Stärke für Phishing-sichere MFA |

|---|---|---|---|

| FIDO2-Sicherheitsschlüssel | ✅ | ✅ | ✅ |

| Windows Hello for Business | ✅ | ✅ | ✅ |

| Zertifikatbasierte Authentifizierung (Multi-Faktor) | ✅ | ✅ | ✅ |

| Microsoft Authenticator (telefonische Anmeldung) | ✅ | ✅ | |

| Temporärer Zugriffspass (einmalige Verwendung UND mehrfache Verwendung) | ✅ | ||

| Kennwort + etwas in Ihrem Besitz1 | ✅ | ||

| Einzelfaktor-Verbundanmeldung + etwas in Ihrem Besitz1 | ✅ | ||

| Multi-Faktor-Verbundanmeldung | ✅ | ||

| Zertifikatbasierte Authentifizierung (Einzelfaktor) | |||

| SMS-Anmeldung | |||

| Kennwort | |||

| Einzelfaktor-Verbundanmeldung |

1 „Etwas in Ihrem Besitz“ bezieht sich auf eine der folgenden Methoden: SMS, Sprache, Pushbenachrichtigung, OATH-Softwaretoken oder OATH-Hardwaretoken.

Mit dem folgenden API-Aufruf können Sie Definitionen aller integrierten Authentifizierungsstärken auflisten:

GET https://graph.microsoft.com/beta/identity/conditionalAccess/authenticationStrength/policies?$filter=policyType eq 'builtIn'

Administratoren für bedingten Zugriff können auch benutzerdefinierte Authentifizierungsstärken erstellen, die genau ihren Zugriffsanforderungen entsprechen. Weitere Informationen finden Sie unter Authentifizierungsstärken für benutzerdefinierten bedingten Zugriff.

Begrenzungen

Richtlinien für bedingten Zugriff werden erst nach der anfänglichen Authentifizierung ausgewertet: Das hat zur Folge, dass die anfängliche Authentifizierung von Benutzern nicht durch Authentifizierungsstärke eingeschränkt wird. Angenommen, Sie verwenden die integrierte Phishing-sichere MFA-Stärke. Ein Benutzer kann trotzdem sein Kennwort eingeben, aber er muss sich mit einer Phishing-sicheren Methode wie FIDO2-Sicherheitsschlüssel anmelden, bevor er fortfahren kann.

„Erzwingen der mehrstufigen Authentifizierung“ und „Authentifizierungsstärke erforderlich“ können nicht gemeinsam in der gleichen Richtlinie für bedingten Zugriff verwendet werden: Diese zwei Zuweisungssteuerelemente für bedingten Zugriff können nicht gemeinsam verwendet werden, da die integrierte Authentifizierungsstärke Multi-Faktor-Authentifizierung gleichwertig mit dem Zuweisungssteuerelement Erzwingen der mehrstufigen Authentifizierung ist.

Authentifizierungsmethoden, die derzeit nicht durch Authentifizierungsstärke unterstützt werden: Die Authentifizierungsmethode Einmalkennung per E-Mail (Gast) ist in den verfügbaren Kombinationen nicht enthalten.

Windows Hello for Business: Wenn Benutzern Windows Hello for Business als primäre Authentifizierungsmethode verwenden, kann damit eine Anforderung an die Authentifizierungsstärke erfüllt werden, die Windows Hello for Business einschließt. Wenn sie sich jedoch mit einer anderen Methode wie einem Kennwort als primäre Authentifizierungsmethode angemeldet haben und die Authentifizierungsstärke Windows Hello for Business erfordert, werden sie nicht aufgefordert, sich mit Windows Hello for Business anzumelden. Der Benutzer oder die Benutzerin muss die Sitzung neu starten und dann Anmeldeoptionen und anschließend eine Methode auswählen, die für die Authentifizierungsstärke erforderlich ist.

Bekannte Probleme

Authentifizierungsstärke und Anmeldehäufigkeit: Wenn eine Ressource eine Authentifizierungsstärke und eine Anmeldehäufigkeit erfordert, können Benutzer beide Anforderungen zu unterschiedlichen Zeitpunkten erfüllen.

Angenommen, eine Ressource erfordert einen Passkey (FIDO2) für die Authentifizierungsstärke und eine 1-Stunden-Anmeldehäufigkeit. Vor 24 Stunden hat sich ein Benutzer mit Passkey (FIDO2) angemeldet, um auf die Ressource zuzugreifen.

Wenn der Benutzer sein Windows-Gerät mit Windows Hello for Business entsperrt, kann er erneut auf die Ressource zugreifen. Die gestrige Anmeldung erfüllt die Anforderung an die Authentifizierungsstärke, und die heutige Geräteentsperrung erfüllt die Anforderung an die Anmeldehäufigkeit.

Doppelte Darstellung im Blatt für „Authentifizierungsstärke“ – Plattformanmeldeinformationen wie Windows Hello for Business und Plattformanmeldeinformationen für macOS sind beide in „Authentifizierungsstärke“ unter Windows Hello for Business dargestellt. Verwenden Sie Windows Hello For Business, um eine benutzerdefinierte Authentifizierungsstärke zu konfigurieren, welche die Verwendung von Plattformanmeldeinformationen für macOS ermöglicht.

Häufig gestellte Fragen

Soll die Richtlinie für Authentifizierungsstärke oder die Richtlinie für Authentifizierungsmethoden verwendet werden?

Authentifizierungsstärke baut auf der Richtlinie für Authentifizierungsmethoden auf. Die Richtlinie für Authentifizierungsmethoden hilft beim Festlegen des Umfangs und der Konfiguration von Authentifizierungsmethoden, die überall in Microsoft Entra ID von bestimmten Benutzern und Gruppen verwendet werden sollen. Authentifizierungsstärke ermöglicht eine weitere Einschränkung der Methoden für bestimmte Szenarien, etwa Zugriff auf vertrauliche Ressourcen, Benutzerrisiko, Standort und vieles mehr.

Beispielsweise möchte der Administrator von Contoso seinen Benutzern die Verwendung von Microsoft Authenticator entweder mit Pushbenachrichtigungen oder dem kennwortlosen Authentifizierungsmodus ermöglichen. Der Administrator wechselt zu den Microsoft Authenticator-Einstellungen in der Richtlinie für Authentifizierungsmethoden, schneidet den Umfang der Richtlinie auf die relevanten Benutzer zu und legt den Authentifizierungsmodus auf Alle fest.

Anschließend möchte der*die Administrator*in den Zugriff auf die sensibelste Ressource von Contoso auf kennwortlose Authentifizierungsmethoden beschränken. Der Administrator erstellt eine neue Richtlinie für bedingten Zugriff und verwendet die integrierte kennwortlose MFA-Stärke.

Das hat zur Folge, dass Benutzer in Contoso auf die meisten Ressourcen im Mandanten mithilfe von Kennwort + Pushbenachrichtigung aus Microsoft Authenticator ODER mithilfe der telefonischen Anmeldung von Microsoft Authenticator zugreifen können. Wenn die Benutzer im Mandanten jedoch auf die vertrauliche Anwendung zugreifen, müssen sie Microsoft Authenticator (Telefonanmeldung) verwenden.

Voraussetzungen

- Microsoft Entra ID P1: Ihr Mandant muss über eine Microsoft Entra ID P1-Lizenz verfügen, damit Sie den bedingten Zugriff verwenden können. Bei Bedarf können Sie eine kostenlose Testversion aktivieren.