Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wichtig

Seit dem 1. September 2018 können keine neuen Authentifizierungsanbieter mehr erstellt werden. Vorhandene Authentifizierungsanbieter können ggf. weiterhin verwendet und aktualisiert werden, aber Migration ist nicht mehr möglich. Die mehrstufige Authentifizierung ist weiterhin als Feature in Microsoft Entra ID P1- oder P2-Lizenzen verfügbar.

Die zweistufige Überprüfung ist standardmäßig für Administratoren in Microsoft Entra ID und für Microsoft 365-Benutzer verfügbar. Wenn Sie jedoch erweiterte Features nutzen möchten, sollten Sie die mehrstufige Microsoft Entra-Authentifizierung mithilfe des bedingten Zugriffs aktivieren. Weitere Informationen finden Sie unter Allgemeine Richtlinie für bedingten Zugriff: MFA für alle Benutzer erforderlich.

Ein Multifaktor-Authentifizierungsanbieter von Microsoft Entra wird verwendet, um die von der Microsoft Entra Mehrstufiger Authentifizierung bereitgestellten Funktionen für Benutzer ohne Lizenzen zu nutzen.

Hinweise im Zusammenhang mit dem Multifaktor-Authentifizierungs-SDK von Microsoft Entra

Beachten Sie, dass das SDK veraltet ist und Aufrufe an das SDK nach dem 14. November 2018 fehlschlagen

Was ist ein MFA-Anbieter?

Es gibt zwei Arten von Authentifizierungsanbietern. Der Unterschied besteht darin, wie Ihr Azure-Abonnement in Rechnung gestellt wird. Bei der Option pro Authentifizierung wird die Anzahl der Authentifizierungen berechnet, die für Ihren Mandanten in einem Monat ausgeführt werden. Diese Option ist am besten geeignet, wenn sich einige Konten nur gelegentlich authentifizieren. Bei der Option pro Benutzer wird die Anzahl der Konten berechnet, die berechtigt sind, MFA auszuführen. Dies umfasst alle Konten in Microsoft Entra ID und alle aktivierten Konten im MFA-Server. Diese Option empfiehlt sich, wenn einige Benutzer über Lizenzen verfügen, MFA aber auf weitere Benutzer außerhalb Ihrer Lizenzierungsgrenzwerte erweitert werden muss.

Verwalten Ihres MFA-Anbieters

Das Nutzungsmodell (pro aktiviertem Benutzer oder pro Authentifizierung) kann nach der Erstellung eines MFA-Anbieters nicht mehr geändert werden.

Sofern die Anzahl erworbenen Lizenzen für alle Benutzer ausreicht, die für MFA aktiviert sind, können Sie den MFA-Anbieter auch ganz löschen.

Falls Ihr MFA-Anbieter nicht mit einem Microsoft Entra-Mandanten verknüpft ist oder Sie den neuen MFA-Anbieter mit einem anderen Microsoft Entra-Mandanten verknüpfen, werden Benutzereinstellungen und Konfigurationsoptionen nicht übernommen. Darüber hinaus müssen vorhandene Microsoft Entra-Multi-Faktor-Authentifizierung-Server unter Verwendung von Aktivierungsanmeldeinformationen des MFA-Anbieters erneut aktiviert werden.

Entfernen eines Authentifizierungsanbieters

Achtung

Beim Löschen eines Authentifizierungsanbieters wird keine Bestätigung angezeigt. Löschen ist ein endgültiger Prozess.

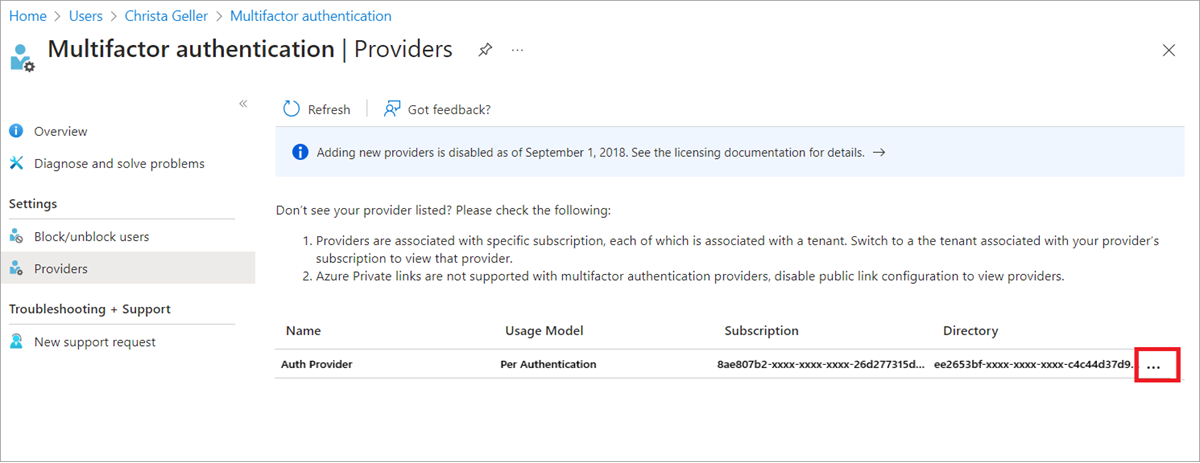

Authentifizierungsanbieter finden Sie im Microsoft Entra Admin Center. Melden Sie sich mindestens als Authentifizierungsrichtlinienadministrator an. Navigieren Sie zu Entra ID>Multifactor Authentication>Providers. Klicken Sie auf die aufgeführten Anbieter, um die zugehörigen Details und Konfigurationen anzuzeigen.

Überprüfen Sie vor dem Entfernen eines Authentifizierungsanbieters zunächst alle benutzerdefinierten Einstellungen, die ggf. für Ihren Anbieter konfiguriert wurden. Überlegen Sie sich, welche Einstellungen von Ihrem Anbieter zu allgemeinen MFA-Einstellungen migriert werden müssen, und migrieren Sie sie.

Microsoft Entra multifaktorielle Authentifizierungsserver, die mit Anbietern verknüpft sind, müssen mithilfe von Anmeldeinformationen, die unter den Servereinstellungen generiert werden, reaktiviert werden. Vor der Reaktivierung müssen die folgenden Dateien aus dem Verzeichnis \Program Files\Multi-Factor Authentication Server\Data\ auf Microsoft Entra-Authentifizierungsservern in Ihrer Umgebung gelöscht werden:

- caCert

- cert

- groupCACert

- groupKey

- groupName

- Lizenzschlüssel

- pkey

Nachdem Sie sich vergewissert haben, dass alle Einstellungen migriert wurden, navigieren Sie zu Anbieter und wählen die Auslassungspunkte ... und dann Löschen aus.

Warnung

Beim Löschen eines Authentifizierungsanbieters werden alle Berichterstellungsinformationen gelöscht, die diesem Anbieter zugeordnet sind. Es empfiehlt sich gegebenenfalls, Aktivitätsberichte vor dem Löschen des Anbieters zu speichern.

Hinweis

Benutzer mit älteren Versionen der Microsoft Authenticator-App und des mehrstufigen Microsoft Entra-Authentifizierungsservers müssen ihre App möglicherweise erneut registrieren.

Nächste Schritte

Konfigurieren von mehrstufigen Authentifizierungseinstellungen

Allgemeine Richtlinie für bedingten Zugriff: MFA für alle Benutzer erforderlich