Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Um die Endbenutzerumgebung für die mehrstufige Microsoft Entra-Authentifizierung (MFA) anzupassen, können Sie Optionen zum Melden verdächtiger Aktivitäten konfigurieren. In der folgenden Tabelle werden die Einstellungen für die Multi-Faktor-Authentifizierung (MFA) von Microsoft Entra beschrieben, und in den Unterabschnitten werden die einzelnen Einstellungen näher erläutert.

Hinweis

Verdächtige Aktivität melden ersetzt die Legacyfunktionen „Benutzer blockieren/entsperren”, „Betrugswarnung” und „Benachrichtigungen”. Am 1. März 2025 wurden die veralteten Funktionen entfernt.

| Merkmal | Beschreibung |

|---|---|

| Verdächtige Aktivitäten melden | Hiermit können Einstellungen konfiguriert werden, die es Benutzern ermöglichen, betrügerische Identitätsprüfungsanforderungen zu melden. |

| OATH-Token | Wird in cloudbasierten Microsoft Entra-MFA-Umgebungen verwendet, um OATH-Token für Benutzer zu verwalten. |

| Telefonanrufeinstellungen | Konfigurieren Sie Einstellungen für Telefonanrufe und Ansagen für Cloud- und lokale Umgebungen. |

| Anbieter | Hier werden alle vorhandenen Authentifizierungsanbieter angezeigt, die Sie möglicherweise mit Ihrem Konto verknüpft haben. Das Hinzufügen neuer Anbieter ist ab dem 1. September 2018 deaktiviert. |

Melden verdächtiger Aktivitäten

Wenn eine unbekannte und verdächtige MFA-Eingabeaufforderung empfangen wird, können Benutzer die Aktivität mithilfe von Microsoft Authenticator oder über ihr Telefon melden. Verdächtige Aktivitäten melden ist in Microsoft Entra ID Protection für risikogesteuerte Wartung, Berichterstellung und Verwaltung mit geringsten Rechten integriert.

Benutzer, die eine MFA-Eingabeaufforderung als verdächtig melden, werden auf "Hohes Benutzerrisiko" festgelegt. Administratoren können risikobasierte Richtlinien verwenden, um den Zugriff für diese Benutzer einzuschränken, oder die Self-Service-Kennwortzurücksetzung (Self-Service Password Reset, SSPR) aktivieren, damit Benutzer Probleme selbst beheben können.

Wenn Sie nicht über eine Microsoft Entra ID P2-Lizenz für risikobasierte Richtlinien verfügen, können Sie Risikoerkennungsereignisse verwenden, um betroffene Benutzer manuell zu identifizieren und zu deaktivieren oder die Automatisierung mithilfe von benutzerdefinierten Workflows mit Microsoft Graph einzurichten. Weitere Informationen zum Untersuchen und Beheben von Benutzerrisiken finden Sie in den folgenden Artikeln:

- Anleitung: So untersuchen Sie Risiken

- Vorgehensweise: Beheben von Risiken und Aufheben der Blockierung von Benutzern

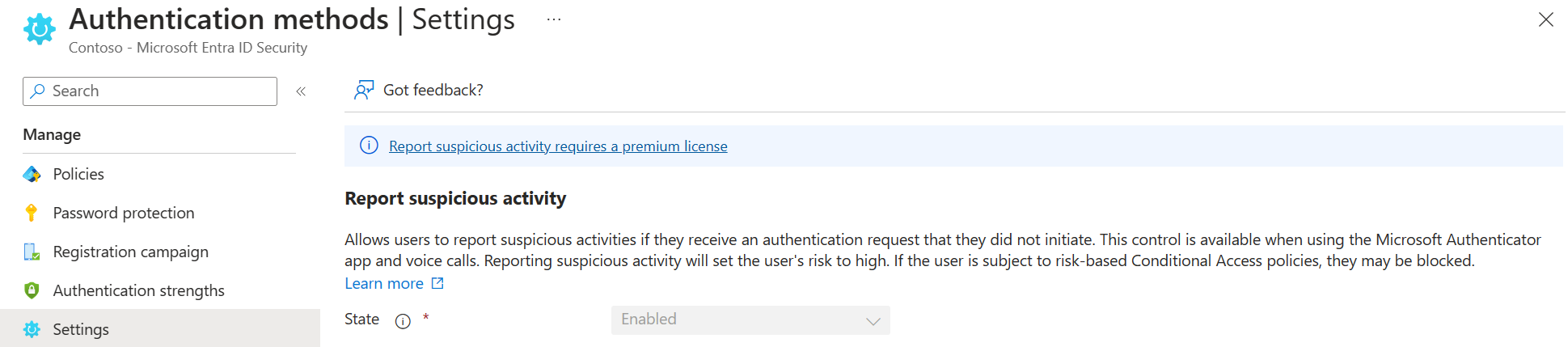

So aktivieren Sie Verdächtige Aktivität melden über die Einstellungen für Authentifizierungsmethoden:

- Melden Sie sich mindestens als Authentifizierungsrichtlinienadministrator beim Microsoft Entra Admin Center an.

- Navigieren Sie zu Entra ID>Authentifizierungsmethoden>Einstellungen.

- Legen Sie "Verdächtige Aktivität melden" auf "Aktiviert" fest. Das Feature bleibt deaktiviert, wenn Sie microsoft managed auswählen. Weitere Informationen zu von Microsoft verwalteten Werten finden Sie unter Schützen von Authentifizierungsmethoden in microsoft Entra ID.

- Wählen Sie alle Benutzer oder eine bestimmte Gruppe aus.

- Wenn Sie auch benutzerdefinierte Begrüßungen für Ihren Mandanten hochladen, wählen Sie einen Berichterstellungscode aus. Der Meldecode ist die Nummer, die Benutzerinnen und Benutzer in ihr Telefon eingeben, um verdächtige Aktivitäten zu melden. Der Berichterstellungscode gilt nur, wenn benutzerdefinierte Begrüßungen auch von einem Authentifizierungsrichtlinienadministrator hochgeladen werden. Andernfalls ist der Standardcode 0, unabhängig von in der Richtlinie angegebenen Werten.

- Klicken Sie auf "Speichern".

Beheben des Risikos für Mandanten mit Microsoft Entra ID P1-Lizenz

Wenn ein Benutzer eine MFA-Eingabeaufforderung als verdächtig meldet, wird das Ereignis in den Anmeldeprotokollen angezeigt (als Anmeldung, die vom Benutzer abgelehnt wurde), in den Überwachungsprotokollen und im Bericht "Risikoerkennungen".

| Bericht | Admin Center | Einzelheiten |

|---|---|---|

| Bericht „Risikoerkennung“ | ID-Schutz>Instrumententafel>Risikoerkennung | Erkennungstyp: Verdächtige Aktivität des Benutzers gemeldet Risikostufe: Hoch Endbenutzer meldete |

| Anmeldeprotokolle | Entra-ID>Überwachung und Integrität>Anmeldeprotokolle>Authentifizierungsdetails | Ergebnisdetails werden als MFA verweigert angezeigt |

| Überwachungsprotokolle | Entra-ID>Überwachung und Integrität>Überwachungsprotokolle | Die verdächtige Aktivität wird unter "Aktivitätstyp" angezeigt. |

Hinweis

Benutzende werden nicht als „Hohes Risiko” gemeldet, wenn sie eine kennwortlose Authentifizierung durchführen.

Sie können auch mithilfe von Microsoft Graph nach Risikoerkennungen und als riskant gekennzeichneten Benutzenden suchen.

| Programmierschnittstelle (API) | Einzelheit |

|---|---|

| riskDetection-Ressourcentyp | Risikoereignistyp: userReportedSuspiciousActivity |

| riskyUsers auflisten | riskLevel = hoch |

Für manuelle Korrekturen können Administrierende oder Helpdesk die Benutzenden bitten, ihr Kennwort mithilfe der Self-Service-Kennwortzurücksetzung (Self-Service Password Reset, SSPR) zurückzusetzen, oder dies in ihrem Namen tun. Verwenden Sie für die automatische Wartung die Microsoft Graph-APIs, oder erstellen Sie mit PowerShell ein Skript, das das Kennwort der benutzenden Person ändert, SSPR erzwingt, Anmeldesitzungen widerruft oder das Benutzerkonto vorübergehend deaktiviert.

Beheben des Risikos für Mandanten mit Microsoft Entra ID P2-Lizenz

Mandanten mit einer Microsoft Entra ID P2-Lizenz können zusätzlich zu den Optionen der Microsoft Entra ID P2-Lizenz risikobasierte Richtlinien für bedingten Zugriff verwenden, um Benutzerrisiken automatisch zu beheben.

Konfigurieren Sie eine Richtlinie, die das Benutzerrisiko unter Bedingungen>Benutzerrisiko betrachtet. Suchen Sie nach Benutzenden mit hohem Risiko, um ihre Anmeldung zu blockieren oder sie zur Zurücksetzung ihres Kennworts aufzufordern.

Weitere Informationen finden Sie unter Anmelderisiko-basierte bedingte Zugriffsrichtlinie.

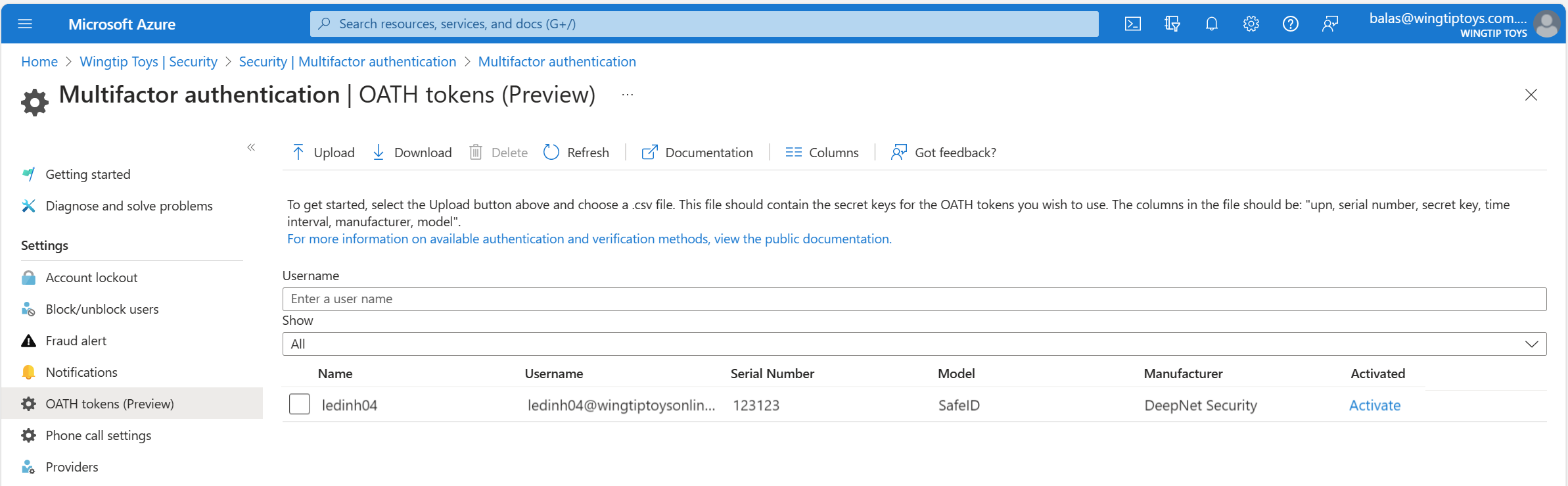

OATH-Token

Microsoft Entra ID unterstützt die Verwendung von OATH TOTP SHA-1-Token, die den Code alle 30 oder 60 Sekunden aktualisieren. Sie können diese Token beim Anbieter Ihrer Wahl erwerben.

OATH TOTP-Hardwaretoken sind in der Regel mit einem geheimen, im Token vorprogrammierten Schlüssel oder Anfangswert versehen. Sie müssen diese Schlüssel entsprechend der Beschreibung in den folgenden Schritten in Microsoft Entra ID eingeben. Geheime Schlüssel sind auf 128 Zeichen beschränkt, was möglicherweise nicht mit allen Token kompatibel ist. Der geheime Schlüssel kann nur die Zeichen a-z oder A-Z und Ziffern 1-7 enthalten. Er muss Base32-codiert sein.

Programmierbare OATH TOTP-Hardwaretoken, die mit einem neuen Ausgangswert versehen werden können, können mit Microsoft Entra ID ebenfalls im Softwaretoken-Einrichtungsflow eingerichtet werden.

OATH-Hardwaretoken werden in der öffentlichen Vorschau unterstützt. Weitere Informationen zu Vorschauen finden Sie unter Ergänzende Nutzungsbedingungen für Microsoft Azure Previews.

Nachdem Sie Token erhalten haben, müssen Sie sie im CSV-Dateiformat (kommagetrennte Werte) hochladen. Schließen Sie den UPN, die Seriennummer, den geheimen Schlüssel, das Zeitintervall, den Hersteller und das Modell ein, wie in diesem Beispiel gezeigt:

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,1234567abcdef1234567abcdef,60,Contoso,HardwareKey

Hinweis

Stellen Sie sicher, dass Sie die Kopfzeile in Ihre CSV-Datei einschließen.

- Melden Sie sich beim Microsoft Entra Admin Center als globaler Administrator an.

- Wechseln Sie zu Entra ID>Multifactor Authentication>OATH-Token, und laden Sie die CSV-Datei hoch.

Je nach Größe der CSV-Datei kann die Verarbeitung ein paar Minuten dauern. Wählen Sie "Aktualisieren" aus, um den Status zu erhalten. Wenn die Datei Fehler enthält, können Sie eine CSV-Datei herunterladen, in der sie aufgelistet sind. Die Feldnamen in der heruntergeladenen CSV-Datei unterscheiden sich von denen in der hochgeladenen Version.

Nachdem Fehler behoben wurden, kann der Administrator jeden Schlüssel aktivieren, indem er "Aktivieren" für das Token auswählt und das im Token angezeigte OTP eingibt.

Benutzer verfügen möglicherweise über eine Kombination aus bis zu fünf OATH-Hardwaretoken oder Authentifizierungsanwendungen wie die Microsoft Authenticator-App, die für die jederzeitige Verwendung konfiguriert sind.

Wichtig

Stellen Sie sicher, dass Sie jedes Token nur einem einzelnen Benutzer zuweisen. In Zukunft wird die Unterstützung für die Zuweisung eines einzelnen Tokens an mehrere Benutzer beendet, um ein Sicherheitsrisiko zu verhindern.

Einstellungen für Telefonanruf

Wenn Benutzer Anrufe für MFA-Eingabeaufforderungen empfangen, können Sie die Anrufer-ID oder die Begrüßung konfigurieren.

Wenn Sie in den USA nicht die MFA-Anrufer-ID konfiguriert haben, stammen Anrufe von Microsoft von der folgenden Telefonnummer. Benutzer, die Spam-Filter verwenden, sollten diese Nummern ausschließen.

Standardnummern: +1 (855) 330-8653, +1 (855) 336-2194, +1 (855) 341-5605

In der folgenden Tabelle sind weitere Zahlen für verschiedene Länder/Regionen aufgeführt.

| Land/Region | Nummer(n) |

|---|---|

| Österreich | +43 6703062076 |

| Bangladesch | +880 9604606026 |

| China | +44 1235619418, +44 1235619536, +44 1235619537, +44 1235619538, +44 1235619539, +44 1235619535, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930, +86 1052026902, +86 1052026905, +86 1052026907 |

| Kroatien | +385 15507766 |

| Ecuador | +593 964256042 |

| Estland | +372 6712726 |

| Frankreich | +33 744081468 |

| Ghana | +233 308250245 |

| Griechenland | +30 2119902739 |

| Guatemala | +502 23055056 |

| Hongkong SAR | +852 25716964 |

| Indien | +91 3371568300, +91 1205089400, +91 4471566601, +91 2271897557, +91 1203524400, +91 3335105700, +91 2235544120, +91 4435279600 |

| Jordanien | +962 797639442 |

| Kenia | +254 709605276 |

| Niederlande | +31 202490048 |

| Nigeria | +234 7080627886 |

| Pakistan | +92 4232618686, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930 |

| Polen | +48 699740036 |

| Saudi-Arabien | +966 115122726 |

| Südafrika | +27 872405062 |

| Spanien | +34 913305144 |

| Sri Lanka | +94 117750440 |

| Schweden | +46 701924176 |

| Taiwan | +886 277515260, +886 255686508 |

| Türkiye | +90 8505404893 |

| Ukraine | +380 443332393 |

| Vereinigte Arabische Emirate | +971 44015046 |

| Vietnam | +84 2039990161 |

Hinweis

Wenn Anrufe im Rahmen von Microsoft Entra ID Multi-Factor Authentication über das öffentliche Telefonnetz erfolgen, werden sie manchmal über einen Netzbetreiber geroutet, der Anrufer-IDs nicht unterstützt. Aus diesem Grund gibt es keine Garantie für die Anrufer-ID, auch wenn Microsoft Entra ID Multi-Factor Authentication sie immer sendet. Dies gilt sowohl für Telefonanrufe als auch für SMS-Nachrichten, die von Microsoft Entra ID-Multi-Faktor-Authentifizierung bereitgestellt werden. Wenn Sie überprüfen müssen, ob eine Textnachricht aus der mehrstufigen Microsoft Entra-Authentifizierung stammt, lesen Sie , welche Kurzcodes zum Senden von Nachrichten verwendet werden?.

Führen Sie die folgenden Schritte aus, um Ihre eigene Anrufer-ID-Nummer zu konfigurieren:

- Gehen Sie zu Entra ID>, Mehrstufige Authentifizierung>, Telefonanruf-Einstellungen.

- Legen Sie die MFA-Anrufer-ID auf die Nummer fest, die Benutzern auf ihren Telefonen angezeigt werden soll. Es sind nur Nummern aus den USA zulässig.

- Wählen Sie "Speichern" aus.

Hinweis

Wenn Anrufe im Rahmen von Microsoft Entra ID Multi-Factor Authentication über das öffentliche Telefonnetz erfolgen, werden sie manchmal über einen Netzbetreiber geroutet, der Anrufer-IDs nicht unterstützt. Aus diesem Grund gibt es keine Garantie für die Anrufer-ID, auch wenn Microsoft Entra ID Multi-Factor Authentication sie immer sendet. Dies gilt sowohl für Telefonanrufe als auch für SMS-Nachrichten, die von Microsoft Entra ID-Multi-Faktor-Authentifizierung bereitgestellt werden. Wenn Sie überprüfen müssen, ob eine Textnachricht aus der mehrstufigen Microsoft Entra-Authentifizierung stammt, lesen Sie , welche Kurzcodes zum Senden von Nachrichten verwendet werden?.

Benutzerdefinierte Sprachnachrichten

Sie können ihre eigenen Aufzeichnungen oder Begrüßungen für Microsoft Entra-Multi-Faktor-Authentifizierung verwenden. Diese Nachrichten können zusätzlich zu den Standardaufzeichnungen von Microsoft verwendet werden oder diese ersetzen.

Bevor Sie beginnen, sollten Sie die folgenden Einschränkungen beachten:

- Die unterstützten Dateiformate sind WAV und MP3.

- Die maximale Dateigröße beträgt 1 MB.

- Authentifizierungsnachrichten sollten kürzer als 20 Sekunden sein. Bei Nachrichten mit einer Länge von mehr als 20 Sekunden ist die Überprüfung unter Umständen nicht erfolgreich. Wenn die benutzende Person erst dann reagiert, wenn die Nachricht zu Ende ist, tritt bei der Überprüfung ein Timeout auf.

Benutzerdefiniertes Nachrichtensprachenverhalten

Wenn für den Benutzer eine benutzerdefinierte Sprachnachricht wiedergegeben wird, hängt die Sprache der Nachricht von den folgenden Faktoren ab:

- Die Sprache des Benutzers.

- Vom Browser des Benutzers erkannte Sprache.

- Andere Authentifizierungsszenarios verhalten sich möglicherweise anders.

- Die Sprache jeglicher verfügbarer benutzerdefinierter Nachrichten.

- Diese Sprache wird vom Administrator ausgewählt, wenn eine benutzerdefinierte Nachricht hinzugefügt wird.

Wenn es z. B. nur eine benutzerdefinierte Nachricht gibt und sie auf Deutsch vorliegt:

- Ein Benutzer, der sich in deutscher Sprache authentifiziert, hört dann die benutzerdefinierte deutsche Nachricht.

- Ein Benutzer, der sich in Englisch authentifiziert, hört dann die englische Standardnachricht.

Benutzerdefinierte Standardsprachnachrichten

Sie können die folgenden Beispielskripts zum Erstellen Ihrer eigenen benutzerdefinierten Nachrichten verwenden. Diese Ausdrücke werden standardmäßig verwendet, wenn Sie ihre eigenen benutzerdefinierten Nachrichten nicht konfigurieren.

| Nachrichtenname | Skript |

|---|---|

| OTP-Erweiterungsaufforderung | Dies ist Microsoft. Wenn Sie versuchen, sich anzumelden, drücken Sie die #-TASTE, um den Vorgang fortzusetzen. |

| Grußformel bei OTP-Betrug | Dies ist Microsoft. Wenn Sie versuchen, sich anzumelden, drücken Sie die #-TASTE, um den Vorgang fortzusetzen. Wenn Sie nicht versuchen, sich anzumelden, drücken Sie 0 und #. |

| OTP-Betrug bestätigen | Wenn Sie das nicht waren, der versucht hat, sich anzumelden, schützen Sie Ihr Konto, indem Sie Ihr IT-Team benachrichtigen, indem Sie die 1 drücken. |

| OTP-Betrug bestätigt | Wir haben Ihr IT-Team benachrichtigt, es ist keine weitere Maßnahme erforderlich. Für Hilfe wenden Sie sich bitte an das IT-Team Ihres Unternehmens. Auf Wiedersehen. |

| OTP-Abschied | Auf Wiedersehen. |

| OTP-Grußformel | Dies ist Microsoft. Wenn Sie versuchen, sich anzumelden, drücken Sie die #-TASTE, um den Vorgang fortzusetzen. |

| OTP letzter Überprüfungscode | Noch einmal: Ihr Code ist |

| Begrüßung | Dies ist Microsoft. Wenn Sie versuchen, sich anzumelden, drücken Sie die TASTE #, um die Anmeldung abzuschließen. |

| Grußformel bei Betrug | Dies ist Microsoft. Wenn Sie versuchen, sich anzumelden, drücken Sie die TASTE #, um die Anmeldung abzuschließen. Wenn Sie nicht versuchen, sich anzumelden, drücken Sie 0 und #. |

| Betrug verifizieren | Wenn Sie das nicht waren, der versucht hat, sich anzumelden, schützen Sie Ihr Konto, indem Sie Ihr IT-Team benachrichtigen, indem Sie die 1 drücken. |

| Betrug bestätigt | Wir haben Ihr IT-Team benachrichtigt, es ist keine weitere Maßnahme erforderlich. Für Hilfe wenden Sie sich bitte an das IT-Team Ihres Unternehmens. Auf Wiedersehen. |

| Grußformel bei Durchwahl | Dies ist Microsoft. Wenn Sie versuchen, sich anzumelden, drücken Sie die #-TASTE, um den Vorgang fortzusetzen. |

| Authentifizierung erfolgreich | Ihre Anmeldung war erfolgreich. |

| Authentifizierung fehlgeschlagen | Ich entschuldige, wir können Sie zurzeit nicht anmelden. Versuchen Sie es später noch mal. |

Einrichten einer benutzerdefinierten Nachricht

Führen Sie die folgenden Schritte aus, um Ihre eigenen benutzerdefinierten Nachrichten zu verwenden:

- Gehen Sie zu Entra ID>, Mehrstufige Authentifizierung>, Telefonanruf-Einstellungen.

- Wählen Sie "Gruß hinzufügen" aus.

- Wählen Sie den Grußtyp aus, z. B. Begrüßung (Standard) oder Authentifizierung erfolgreich.

- Wählen Sie die Sprache aus. Weitere Informationen finden Sie im vorherigen Abschnitt zum Verhalten der benutzerdefinierten Nachrichtensprache.

- Wählen Sie eine MP3- oder WAV-Audiodatei zum Hochladen aus.

- Wählen Sie "Hinzufügen" und dann " Speichern" aus.

MFA-Diensteinstellungen

Einstellungen für App-Kennwörter, vertrauenswürdige IPs, Überprüfungsoptionen und das Speichern der Multi-Faktor-Authentifizierung auf vertrauenswürdigen Geräten sind in den Diensteinstellungen verfügbar. Dies ist ein veraltetes Portal.

Sie können über das Microsoft Entra Admin Center auf die Diensteinstellungen zugreifen, indem Sie zu Entra ID>Mehrstufige Authentifizierung>Erste Schritte>konfigurieren>zusätzliche cloudbasierte MFA-Einstellungen navigieren. Ein Fenster oder eine Registerkarte mit zusätzlichen Diensteinstellungen wird geöffnet.

Vertrauenswürdige IP-Adressen

Standortbedingungen sind aufgrund der IPv6-Unterstützung und anderer Verbesserungen die empfohlene Methode zum Konfigurieren von MFA mit bedingtem Zugriff. Weitere Informationen zu Standortbedingungen finden Sie unter Verwenden der Standortbedingung in einer Richtlinie für bedingten Zugriff. Schritte zum Definieren von Speicherorten und Erstellen einer Richtlinie für bedingten Zugriff finden Sie unter "Bedingter Zugriff: Blockieren des Zugriffs nach Standort".

Das Feature für vertrauenswürdige IP-Adressen der Multi-Faktor-Authentifizierung (MFA) von Microsoft Entra umgeht ebenfalls MFA-Eingabeaufforderungen für Benutzer, die sich aus einem definierten IP-Adressbereich anmelden. Sie können vertrauenswürdige IP-Adressbereiche für Ihre lokalen Umgebungen festlegen. Wenn sich Benutzer an einem dieser Standorte befinden, entfällt die MFA-Eingabeaufforderung von Microsoft Entra. Das Feature vertrauenswürdige IP-Adressen erfordert Microsoft Entra ID P1 Edition.

Hinweis

Private IP-Adressbereiche können nur als vertrauenswürdige IPs festgelegt werden, wenn Sie MFA-Server verwenden. Für cloudbasierte Microsoft Entra-Multi-Faktor-Authentifizierung können Sie nur öffentliche IP-Adressbereiche verwenden.

IPv6-Bereiche werden an benannten Standorten unterstützt.

Wenn Ihre Organisation die NPS-Erweiterung verwendet, um MFA für lokale Anwendungen bereitzustellen, beachten Sie, dass als Quell-IP-Adresse immer die des NPS-Servers angezeigt wird, über den der Authentifizierungsversuch verläuft.

| Microsoft Entra-Mandantentyp | Optionen des Features „Vertrauenswürdige IPs“ |

|---|---|

| Verwaltet | Bestimmter Bereich von IP-Adressen: Administratoren geben einen Bereich von IP-Adressen an, die mehrstufige Authentifizierungen für Benutzer umgehen können, die sich über das Unternehmensintranet anmelden. Es können maximal 50 vertrauenswürdige IP-Adressbereiche konfiguriert werden. |

| Im Verbund | Alle Verbundbenutzer: Alle Verbundbenutzer, die sich innerhalb der Organisation anmelden, können mehrstufige Authentifizierungen umgehen. Die Benutzer umgehen Überprüfungen mithilfe eines durch Active Directory-Verbunddienste (AD FS) ausgestellten Anspruchs. Spezifischer Bereich von IP-Adressen: Administratoren geben einen Bereich von IP-Adressen an, die die mehrstufige Authentifizierung für Benutzer umgehen können, die sich über das Unternehmensintranet anmelden. |

Die Umgehung über vertrauenswürdige IP-Adressen funktioniert nur innerhalb des Intranets eines Unternehmens. Wenn Sie die Option "Alle Verbundbenutzer " auswählen und sich ein Benutzer außerhalb des Unternehmensintranet anmeldet, muss sich der Benutzer mithilfe der mehrstufigen Authentifizierung authentifizieren. Dies ist auch der Fall, wenn der Benutzer einen AD FS-Anspruch vorweisen kann.

Hinweis

Wenn sowohl die MFA-Richtlinie pro Benutzer als auch die Richtlinie für bedingten Zugriff im Mandanten konfiguriert ist, müssen Sie der Richtlinie für bedingten Zugriff vertrauenswürdige IP-Adressen hinzufügen und die MFA-Diensteinstellungen aktualisieren.

Benutzeroberfläche innerhalb des Unternehmensnetzwerks

Wenn das Feature „Vertrauenswürdige IPs“ deaktiviert ist, ist die mehrstufige Authentifizierung für Browserabläufe erforderlich. Für ältere Rich Client-Anwendungen werden App-Kennwörter benötigt.

Wenn vertrauenswürdige IPs verwendet werden, ist die mehrstufige Authentifizierung nicht für Browserabläufe erforderlich. App-Kennwörter sind für ältere Rich Client-Anwendungen nicht erforderlich, sofern der Benutzer nicht bereits ein App-Kennwort erstellt hat. Sobald ein App-Kennwort verwendet wird, ist es erforderlich.

Benutzeroberfläche außerhalb des Unternehmensnetzwerks

Unabhängig davon, ob vertrauenswürdige IP-Adressen definiert sind, ist die Multi-Faktor-Authentifizierung für Browserabläufe erforderlich. Für ältere Rich Client-Anwendungen werden App-Kennwörter benötigt.

Aktivieren benannter Orte mit bedingtem Zugriff

Sie können die Regeln für bedingten Zugriff verwenden, um benannte Standorte zu definieren, indem Sie die folgenden Schritte ausführen:

- Melden Sie sich im Microsoft Entra Admin Center als mindestens ein Administrator für bedingten Zugriff an.

- Navigieren Sie zu Entra ID>Bedingter Zugriff>Benannte Speicherorte.

- Wählen Sie "Neuer Speicherort" aus.

- Geben Sie einen Namen für den Standort ein.

- Wählen Sie "Als vertrauenswürdigen Speicherort markieren" aus.

- Geben Sie den IP-Adressbereich in der CIDR-Notation ein. Beispiel: 40.77.182.32/27.

- Wählen Sie "Erstellen" aus.

Aktivieren des Features „Vertrauenswürdige IP-Adressen“ mit bedingtem Zugriff

Führen Sie die folgenden Schritte aus, um vertrauenswürdige IP-Adressen mit Richtlinien für bedingten Zugriff zu ermöglichen:

Melden Sie sich im Microsoft Entra Admin Center als mindestens ein Administrator für bedingten Zugriff an.

Navigieren Sie zu Entra ID>Bedingter Zugriff>Benannte Speicherorte.

Wählen Sie "Vertrauenswürdige IPs für mehrstufige Authentifizierung konfigurieren" aus.

Wählen Sie auf der Seite "Diensteinstellungen " unter "Vertrauenswürdige IPs" eine der folgenden Optionen aus:

Für Anforderungen von Verbundbenutzern, die aus meinem Intranet stammen: Aktivieren Sie das Kontrollkästchen, um diese Option auszuwählen. Alle Verbundbenutzer, die sich über das Unternehmensnetzwerk anmelden, umgehen Multi-Faktor-Authentifizierungen mithilfe eines von AD FS ausgestellten Anspruchs. Stellen Sie sicher, dass AD FS über eine Regel zum Hinzufügen des Intranetanspruchs zum entsprechenden Datenverkehr verfügt. Wenn die Regel nicht vorhanden ist, erstellen Sie die folgende Regel in AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Hinweis

Die Option Multi-Faktor-Authentifizierung für Anforderungen von Verbundbenutzerkonten in meinem Intranet überspringen wirkt sich auf die Bewertung des bedingten Zugriffs für Speicherorte aus. Jede Anforderung mit dem insidecorporatenetwork-Anspruch wird als von einem vertrauenswürdigen Standort behandelt, wenn diese Option ausgewählt ist.

Für Anforderungen aus einem bestimmten Bereich öffentlicher IPs: Geben Sie zum Auswählen dieser Option die IP-Adressen in das Textfeld in der CIDR-Schreibweise ein.

- Verwenden Sie für IP-Adressen, die sich im Bereich xxx.xxx.xxx.1 bis xxx.xxx.xxx.254 befinden, Notation wie xxx.xxx.xxx.0/24.

- Verwenden Sie für eine einzelne IP-Adresse die Schreibweise wie xxx.xxx.xxx.xxx/32.

- Sie können bis zu 50 IP-Adressbereiche eingeben. Benutzer, die sich über diese IP-Adressen anmelden, umgehen Multi-Faktor-Authentifizierungen.

Wählen Sie "Speichern" aus.

Aktivieren des Features „Vertrauenswürdige IPs“ mit Diensteinstellungen

Wenn Sie keine Richtlinien für bedingten Zugriff verwenden möchten, um vertrauenswürdige IP-Adressen zu ermöglichen, können Sie die Diensteinstellungen für Microsoft Entra-Multi-Faktor-Authentifizierung mit den folgenden Schritten konfigurieren:

Melden Sie sich mindestens als Authentifizierungsrichtlinienadministrator beim Microsoft Entra Admin Center an.

Navigieren Sie zu Entra ID>Multifactor Authentication>Zusätzliche cloudbasierte MFA-Einstellungen.

Wählen Sie auf der Seite "Diensteinstellungen " unter "Vertrauenswürdige IPs" eine oder beide der folgenden Optionen aus:

Für Anforderungen von Verbundbenutzern in meinem Intranet: Um diese Option auszuwählen, aktivieren Sie das Kontrollkästchen. Alle Verbundbenutzer, die sich vom Unternehmensnetzwerk aus anmelden, umgehen die Multi-Faktor-Authentifizierung mithilfe eines von AD FS ausgestellten Anspruchs. Stellen Sie sicher, dass AD FS über eine Regel zum Hinzufügen des Intranetanspruchs zum entsprechenden Datenverkehr verfügt. Wenn die Regel nicht vorhanden ist, erstellen Sie die folgende Regel in AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Für Anforderungen aus einem angegebenen Bereich von IP-Adresssubnetzen: Geben Sie zum Auswählen dieser Option die IP-Adressen in das Textfeld in der CIDR-Schreibweise ein.

- Verwenden Sie für IP-Adressen, die sich im Bereich xxx.xxx.xxx.1 bis xxx.xxx.xxx.254 befinden, Notation wie xxx.xxx.xxx.0/24.

- Verwenden Sie für eine einzelne IP-Adresse die Schreibweise wie xxx.xxx.xxx.xxx/32.

- Sie können bis zu 50 IP-Adressbereiche eingeben. Benutzer, die sich über diese IP-Adressen anmelden, umgehen Multi-Faktor-Authentifizierungen.

Wählen Sie "Speichern" aus.

Überprüfungsmethoden

Sie können im Diensteinstellungsportal auswählen, welche Überprüfungsmethoden für Ihre Benutzer verfügbar sind. Wenn Ihre Benutzer ihre Konten für Microsoft Entra-Multi-Faktor-Authentifizierung registrieren, wählen sie ihre bevorzugte Überprüfungsmethode aus den von Ihnen aktivierten Optionen aus. Anleitungen für den Benutzerregistrierungsprozess werden unter "Mein Konto für die mehrstufige Authentifizierung einrichten" bereitgestellt.

Wichtig

Im März 2023 wurde angekündigt, dass die Verwaltung von Authentifizierungsmethoden in den Richtlinien für die Legacy-Multi-Faktor-Authentifizierung und die Self-Service-Kennwortzurücksetzung (SSPR) eingestellt wird. Ab dem 30. September 2025 können keine Authentifizierungsmethoden mehr in diesen Legacy-Richtlinien für MFA und SSPR verwaltet werden. Kundschaft wird empfohlen, die manuelle Migrationssteuerung zu verwenden, um bis zum Einstellungsdatum zur Richtlinie für Authentifizierungsmethoden zu migrieren. Hilfe zur Migrationskontrolle finden Sie unter Wie man MFA- und SSPR-Richtlinieneinstellungen in die Richtlinie für Authentifizierungsmethoden für Microsoft Entra ID migriert.

Die folgenden Überprüfungsmethoden stehen zur Auswahl:

| Methode | Beschreibung |

|---|---|

| Auf Telefon anrufen | Startet einen automatisierten Sprachanruf. Der Benutzer nimmt den Anruf an und drückt die #-Taste auf der Telefontastatur, um sich zu authentifizieren. Die Telefonnummer wird nicht mit dem lokalen Active Directory synchronisiert. |

| Textnachricht an Telefon | Sendet eine Textnachricht mit einem Überprüfungscode. Der Benutzer wird über die Anmeldeoberfläche zur Eingabe des Prüfcodes aufgefordert. Dieser Vorgang wird als „unidirektionale SMS“ bezeichnet. Bei einer bidirektionalen SMS muss der Benutzer einen bestimmten Code per SMS zurücksenden. Die Funktion für bidirektionale SMS ist veraltet und wird ab dem 14. November 2018 nicht mehr unterstützt. Administratoren sollten eine andere Methode für Benutzer aktivieren, die zuvor bidirektionale SMS verwendet haben. |

| Benachrichtigung über mobile App | Sendet eine Pushbenachrichtigung an das Telefon oder registrierte Gerät des Benutzers. Der Benutzer zeigt die Benachrichtigung an und wählt "Überprüfen " aus, um die Überprüfung abzuschließen. Die Microsoft Authenticator-App ist für Windows Phone, Android und iOS verfügbar. |

| Prüfcode aus mobiler App oder Hardwaretoken | Die Microsoft Authenticator-App generiert alle 30 Sekunden einen neuen OATH-Überprüfungscode. Der Benutzer gibt den Überprüfungscode auf der Anmeldeoberfläche ein. Die Microsoft Authenticator-App ist für Windows Phone, Android und iOS verfügbar. |

Weitere Informationen finden Sie unter Welche Authentifizierungs- und Überprüfungsmethoden sind in Microsoft Entra ID verfügbar?.

Aktivieren und Deaktivieren von Überprüfungsmethoden

Führen Sie die folgenden Schritte aus, um Überprüfungsmethoden zu aktivieren oder zu deaktivieren:

- Melden Sie sich mindestens als Authentifizierungsrichtlinienadministrator beim Microsoft Entra Admin Center an.

- Navigieren Sie zu Entra ID>Benutzer.

- Wählen Sie MFA pro Benutzer aus.

- Wählen Sie oben auf der Seite unter "Mehrstufige Authentifizierung " die Option "Diensteinstellungen" aus.

- Aktivieren oder deaktivieren Sie auf der Seite "Diensteinstellungen " unter "Überprüfungsoptionen" die entsprechenden Kontrollkästchen.

- Wählen Sie "Speichern" aus.

Speichern der Multi-Faktor-Authentifizierung

Mit der Erinnerungsfunktion für die mehrstufige Authentifizierung können Benutzer nach einer erfolgreichen Anmeldung mithilfe von MFA an einem Gerät alle nachfolgenden Überprüfungen für eine bestimmte Anzahl von Tagen überspringen. Wählen Sie eine Dauer von höchstens 90 Tagen aus, um die Benutzerfreundlichkeit zu verbessern und die Häufigkeit zu minimieren, mit der Benutzende die MFA auf demselben Gerät ausführen müssen.

Wichtig

Ist ein Konto oder Gerät gefährdet, kann das Speichern von MFA für vertrauenswürdige Geräte die Sicherheit beeinträchtigen. Wenn ein Unternehmenskonto kompromittiert wird oder ein vertrauenswürdiges Gerät verloren geht oder gestohlen wird, sollten Sie MFA-Sitzungen widerrufen.

Durch die Widerrufsaktion wird der vertrauenswürdige Status aller Geräte widerrufen, und der Benutzer muss wieder die Multi-Faktor-Authentifizierung ausführen. Sie können Ihre Benutzer auch anweisen, den ursprünglichen MFA-Status auf ihren eigenen Geräten wiederherzustellen, wie unter „Verwalten Ihrer Einstellungen für die mehrstufige Authentifizierung“ beschrieben.

Funktionsweise der Funktion

Das Feature für die mehrstufige Authentifizierung legt ein persistentes Cookie im Browser fest, wenn ein Benutzer bei der Anmeldung die Option "Nicht erneut fragen für X Tage" auswählt. Der Benutzer wird von diesem Browser bis zum Ablauf des Cookies nicht erneut zur MFA aufgefordert. Wenn der Benutzer einen anderen Browser auf demselben Gerät öffnet oder seine Cookies löscht, wird er wieder zur Überprüfung aufgefordert.

Die Option "Nicht mehr fragen" für X-Tage wird in Nicht-Browseranwendungen nicht angezeigt, unabhängig davon, ob die App die moderne Authentifizierung unterstützt. Diese Apps verwenden Aktualisierungstoken , die jede Stunde neue Zugriffstoken bereitstellen. Bei der Überprüfung eines Aktualisierungstokens überprüft Microsoft Entra ID, ob die letzte mehrstufige Authentifizierung innerhalb der angegebenen Anzahl von Tagen durchgeführt wurde.

Mit dem Feature reduziert sich die Anzahl der Authentifizierungen für Web-Apps, die normalerweise jedes Mal dazu auffordern. Die Funktion kann die Anzahl der Authentifizierungen für moderne Authentifizierungsclients, die normalerweise alle 180 Tage eine Abfrage durchführen, erhöhen, wenn eine niedrigere Dauer konfiguriert ist. Die Anzahl der Authentifizierungen kann sich in Kombination mit Richtlinien für bedingten Zugriff auch erhöhen.

Wichtig

Das Feature der Multifaktor-Authentifizierung ist nicht mit dem Feature Angemeldet bleiben von AD FS kompatibel, wenn Benutzer die Multifaktor-Authentifizierung für AD FS über den MFA-Server oder eine Multifaktor-Authentifizierungslösung eines Drittanbieters durchführen.

Wenn Ihre Benutzenden in AD FS Angemeldet bleiben auswählen und ihr Gerät außerdem als für Multi-Faktor-Authentifizierung vertrauenswürdig markieren, werden sie nach Ablauf der Anzahl von Tagen, die unter Multi-Faktor-Authentifizierung speichern angegeben wurde, nicht automatisch überprüft. Microsoft Entra ID fordert eine neue Multi-Faktor-Authentifizierung an, aber AD FS gibt ein Token mit dem ursprünglichen MFA-Anspruch und -Datum zurück, statt die Multi-Faktor-Authentifizierung erneut durchzuführen. Diese Reaktion setzt eine Überprüfungsschleife zwischen Microsoft Entra ID und AD FS auf.

Das Feature für das Erinnern an die Multifaktor-Authentifizierung ist nicht mit B2B-Benutzern kompatibel und wird für B2B-Benutzer nicht angezeigt, wenn sie sich bei den eingeladenen Mandanten anmelden.

Die Funktion Multi-Faktor-Authentifizierung speichern ist nicht mit dem Steuerelement für bedingten Zugriff auf die Anmeldehäufigkeit kompatibel. Weitere Informationen finden Sie unter Konfigurieren der Authentifizierungssitzungsverwaltung mit bedingtem Zugriff.

Speichern der Multi-Faktor-Authentifizierung aktivieren

Führen Sie die folgenden Schritte aus, um die Option zum Speichern des MFA-Status und zum Umgehen der Eingabeaufforderung zu aktivieren und zu konfigurieren:

- Melden Sie sich mindestens als Authentifizierungsrichtlinienadministrator beim Microsoft Entra Admin Center an.

- Navigieren Sie zu Entra ID>Benutzer.

- Wählen Sie MFA pro Benutzer aus.

- Wählen Sie oben auf der Seite unter "Mehrstufige Authentifizierung" die Diensteinstellungen aus.

- Wählen Sie auf der Seite "Diensteinstellungen " unter "Mehrstufige Authentifizierung speichern" die Option "Zulassen" aus, dass Benutzer die mehrstufige Authentifizierung auf Geräten merken können, denen sie vertrauen.

- Legen Sie fest, für wie viele Tage vertrauenswürdige Geräte Multi-Faktor-Authentifizierungen umgehen können sollen. Für eine optimale Benutzerleistung verlängern Sie die Dauer auf mindestens 90 Tage.

- Wählen Sie "Speichern" aus.

Markieren eines Geräts als vertrauenswürdig

Nachdem Sie das Feature für die mehrstufige Authentifizierung aktiviert haben, können Benutzer ein Gerät als vertrauenswürdig markieren, wenn sie sich anmelden, indem sie "Nicht erneut fragen" auswählen.

Nächste Schritte

Weitere Informationen finden Sie unter Welche Authentifizierungs- und Überprüfungsmethoden sind in Microsoft Entra ID verfügbar?