Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Smart Lockout unterstützt Sie dabei, Angreifer auszusperren, die versuchen, Benutzerkennwörter zu erraten oder sich mithilfe von Brute-Force-Methoden Zugang zu verschaffen. Smart Lockout kann Anmeldungen gültiger Benutzer erkennen und anders behandeln als Anmeldungen von Angreifern und anderen unbekannten Quellen. Angreifer werden ausgesperrt, während Ihre Benutzer weiterhin auf ihre Konten zugreifen und produktiv arbeiten können.

Funktionsweise von Smart Lockout

Standardmäßig sperrt Smart Lock ein Konto für die Anmeldung nach:

- 10 fehlgeschlagenen Versuche in Azure Public und Microsoft Azure, betrieben von 21Vianet-Mandanten

- 3 fehlgeschlagene Versuche für Azure US Government-Mandanten

Das Konto wird nach jedem nachfolgenden fehlgeschlagenen Anmeldeversuch erneut gesperrt. Der Sperrzeitraum beträgt zunächst eine Minute und ist bei nachfolgenden Versuchen länger. Um die Möglichkeiten eines Angreifers zum Umgehen dieses Verhaltens auf ein Minimum zu beschränken, geben wir nicht bekannt, mit welcher Rate der Sperrzeitraum bei weiteren erfolglosen Anmeldeversuchen verlängert wird.

Smart Lockout verfolgt die letzten drei fehlerhaften Kennworthashes, um zu vermeiden, dass der Sperrungszähler für dasselbe Kennwort erhöht wird. Wenn eine Person mehrmals das falsche Kennwort eingibt, hat dies keine Sperrung des Kontos zur Folge.

Hinweis

Für Kunden mit aktivierter Passthrough-Authentifizierung ist die Hashnachverfolgung nicht verfügbar, da die Authentifizierung lokal und nicht in der Cloud stattfindet.

Föderierte Bereitstellungen, die Active Directory-Verbunddienste (AD FS) 2016 und AD FS 2019 verwenden, können ähnliche Vorteile ermöglichen, indem sie die AD FS-Extranetsperrung und intelligente Extranetsperrung verwenden. Es wird empfohlen, zur verwalteten Authentifizierung zu wechseln.

Smart Lockout ist für alle Microsoft Entra -Kunden ständig aktiv und bietet standardmäßig die richtige Mischung aus Sicherheit und Benutzerfreundlichkeit. Wenn Sie die Smart Lockout-Einstellungen mit spezifischen Werten für Ihre Organisation konfigurieren möchten, benötigen Sie mindestens Microsoft Entra ID Premium P1-Lizenzen für Ihre Benutzer.

Die Verwendung von Smart Lockout garantiert nicht, dass ein echter Benutzer niemals ausgesperrt wird. Wenn ein Benutzerkonto durch Smart Lockout gesperrt wird, versuchen wir unser Bestes, nicht den echten Benutzer auszusperren. Der Sperrdienst versucht sicherzustellen, dass Angreifer keinen Zugriff auf die Konten echter Benutzer erhalten. Die folgenden Überlegungen sind zu berücksichtigen:

Sperrzustände werden zwischen Microsoft Entra-Rechenzentren synchronisiert. Die Gesamtzahl der fehlgeschlagenen Anmeldeversuche, die zulässig sind, bevor ein Konto gesperrt wird, weist jedoch eine geringfügige Abweichung vom konfigurierten Sperrschwellenwert auf. Nachdem ein Konto gesperrt wurde, ist es überall und in allen Microsoft Entra-Rechenzentren gesperrt.

Smart Lockout verwendet den bekannten Standort gegenüber einem unbekannten Standort, um zwischen einem böswilligen Benutzer und dem berechtigten Benutzer zu unterscheiden. Unbekannte und bekannte Standorte verfügen jeweils über separate Zähler für Sperren.

Damit das System einen Benutzer, der sich von einem unbekannten Ort aus anmeldet, nicht aussperrt, muss er das korrekte Kennwort verwenden, um nicht gesperrt zu werden, und er muss eine niedrige Anzahl früherer Versuche von unbekannten Orten aus aufweisen. Wenn der Benutzer an einem unbekannten Standort gesperrt wird, sollte er SSPR in Betracht ziehen, um den Sperrzähler zurückzusetzen.

Nach einer Kontosperrung kann der Benutzer die Self-Service-Kennwortzurücksetzung (Self-Service Password Reset, SSPR) initiieren, um sich erneut anzumelden. Wenn der Benutzer die Option Ich habe mein Passwort vergessen während des SSPR-Prozesses wählt, wird die Dauer der Sperrung auf 0 Sekunden zurückgesetzt. Wenn der Benutzer Ich kenne mein Passwort während des SSPR auswählt, wird der Sperrzeitgeber fortgesetzt, und die Dauer der Sperrung wird nicht zurückgesetzt. Um die Dauer zurückzusetzen und sich erneut anzumelden, muss der Benutzer sein Kennwort ändern.

Smart Lockout ist in Hybridbereitstellungen integrierbar und kann mittels Kennworthashsynchronisierung oder Passthrough-Authentifizierung verhindern, dass lokale AD DS-Konten (Active Directory Domain Services) durch Angreifende gesperrt werden. Durch korrektes Festlegen von Smart Lockout-Richtlinien in Microsoft Entra ID können Angriffe herausgefiltert werden, bevor sie die lokale AD DS-Instanz erreichen.

Bei der Verwendung der Pass-Through-Authentifizierung gelten die folgenden Überlegungen:

- Der Schwellenwert für die Microsoft Entra-Sperrung muss kleiner als der Schwellenwert für die AD DS-Kontosperrung sein. Legen Sie die Werte so fest, dass der Schwellenwert für eine AD DS-Kontosperrung mindestens doppelt oder dreimal so hoch ist wie der Microsoft Entra-Sperrschwellenwert.

- Die Dauer der Microsoft Entra-Sperrung muss länger sein als die Dauer der AD DS-Kontosperrung. Die Microsoft Entra-Dauer wird in Sekunden festgelegt, die AD DS-Dauer dagegen in Minuten.

Tipp

Diese Konfiguration stellt sicher, dass die intelligente Microsoft Entra-Sperrung verhindert, dass Ihre lokalen AD DS-Konten durch Brute-Force-Angriffe wie Kennwortsprühangriffe auf Ihre Microsoft Entra-Konten gesperrt werden.

Wenn der Wert für die Smart Lockout-Dauer für Microsoft Entra beispielsweise höher sein soll als der AD DS-Wert, muss der Wert für Microsoft Entra auf 120 Sekunden (2 Minuten) und der Wert Ihrer lokalen AD-Instanz auf 1 Minute (60 Sekunden) festgelegt werden. Wenn Ihr Microsoft Entra-Sperrschwellenwert 10 sein soll, soll der lokale AD DS-Sperrschwellenwert 5 sein.

Wichtig

Ein Administrator kann das Cloudkonto des Benutzers entsperren, wenn er durch die Smart Lockout-Funktion gesperrt wurde, ohne darauf warten zu müssen, dass die Sperrdauer abläuft. Weitere Informationen finden Sie unter Zurücksetzen des Kennworts eines Benutzers mithilfe der Microsoft Entra-ID.

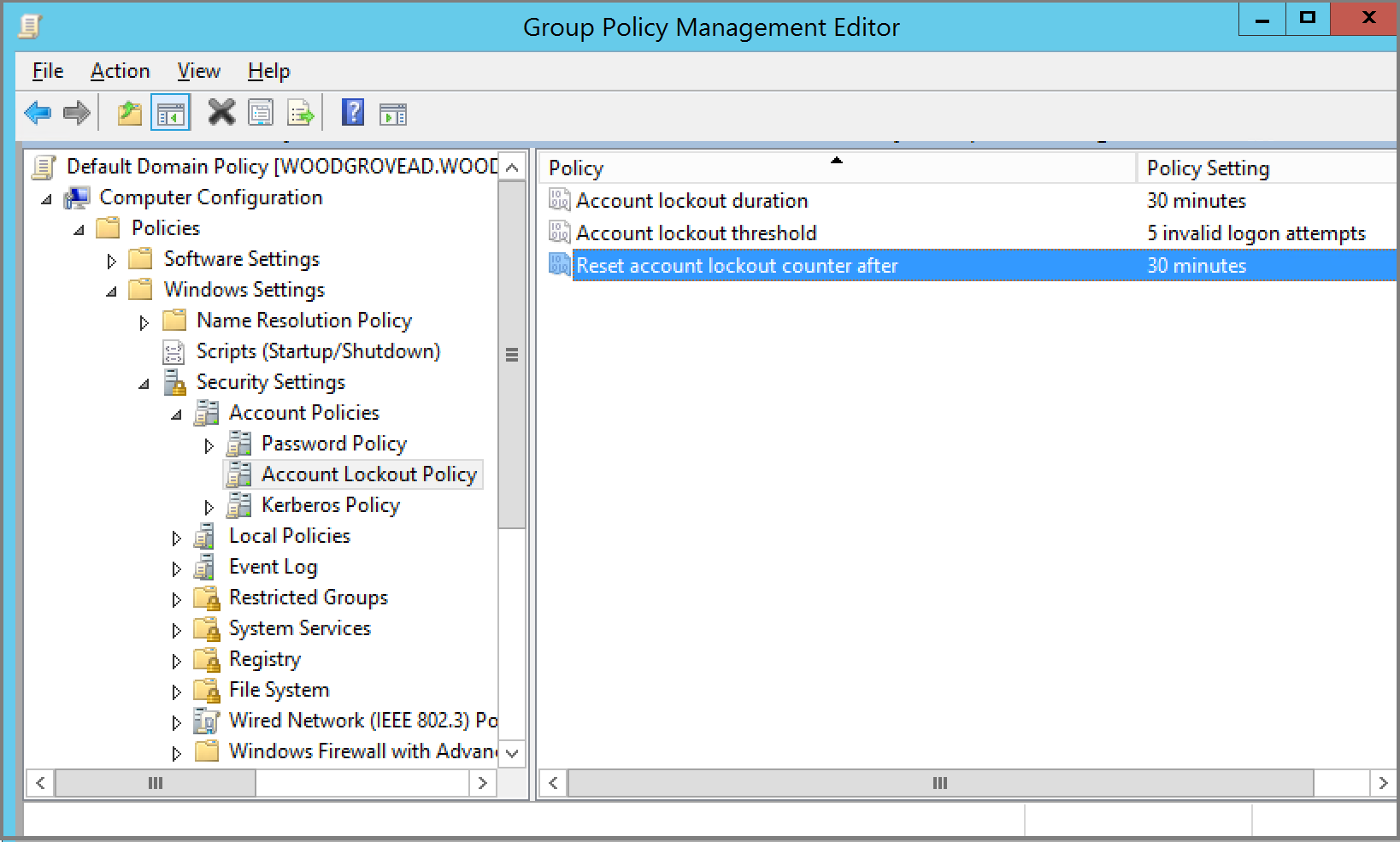

Überprüfen der lokalen Kontosperrungsrichtlinie

Führen Sie auf einem in die Domäne eingebundenen System mit Administratorrechten die folgenden Schritte aus, um Ihre lokale AD DS-Kontosperrungsrichtlinie zu überprüfen:

- Öffnen Sie das Gruppenrichtlinienverwaltungstool.

- Bearbeiten Sie die Gruppenrichtlinie, die die Kontosperrrichtlinie Ihrer Organisation enthält, z. B. die Standarddomänenrichtlinie.

- Navigieren Sie zu Computerkonfiguration>Richtlinien>Windows-Einstellungen>Sicherheitseinstellungen>Kontorichtlinien>Kontosperrungsrichtlinie.

- Überprüfen Sie Ihre Werte für Kontensperrungsschwelle und Zurücksetzungsdauer des Kontosperrungszählers.

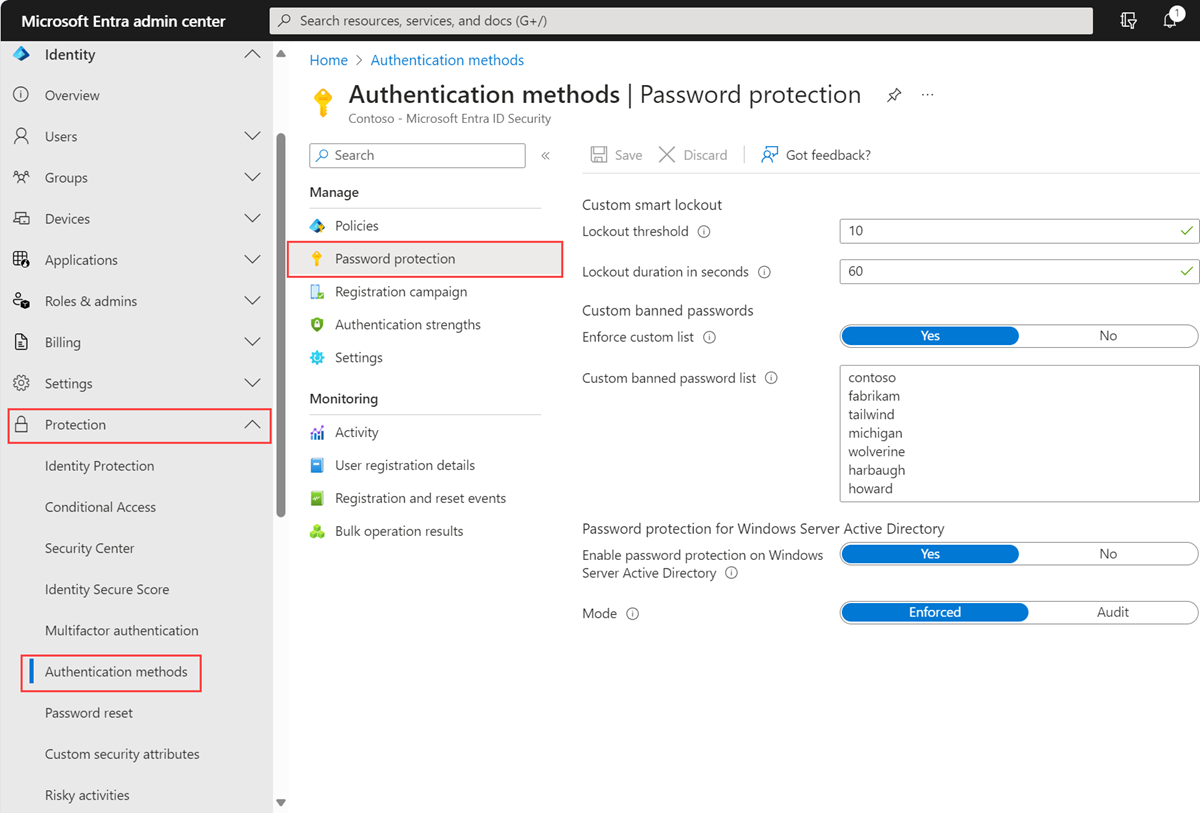

Verwalten von intelligenten Sperrwerten von Microsoft Entra

Sie können die Werte für Microsoft Entra Smart Lockout auf die Anforderungen Ihrer Organisation abstimmen. Wenn Sie die Smart Lockout-Einstellungen mit spezifischen Werten für Ihre Organisation konfigurieren möchten, benötigen Sie mindestens Microsoft Entra ID Premium P1-Lizenzen für Ihre Benutzer. Die Anpassung der Smart Lockout-Einstellungen ist für Mandanten von Microsoft Azure des Betreibers 21Vianet nicht verfügbar.

Gehen Sie wie folgt vor, um die Smart Lockout-Werte zu überprüfen und ggf. für Ihre Organisation anzupassen:

Melden Sie sich mindestens als Authentifizierungsrichtlinienadministrator beim Microsoft Entra Admin Center an.

Navigieren Sie zu Entra ID>Authentifizierungsmethoden>Kennwortschutz.

Legen Sie den Sperrschwellenwert fest, basierend auf der Anzahl der fehlgeschlagenen Anmeldungen für ein Konto vor der ersten Sperrung.

Die Standardeinstellung liegt bei zehn Versuchen für öffentliche Azure-Mandanten und drei Versuchen für Azure Government-Mandanten für US-Behörden.

Legen Sie die Sperrdauer in Sekunden auf die Länge der einzelnen Sperrungen fest.

Der Standardwert ist 60 Sekunden (eine Minute).

Hinweis

Wenn auch die erste Anmeldung nach Ablauf der Sperrfrist fehlschlägt, wird das Konto erneut gesperrt. Bei wiederholter Kontosperrung erhöht sich die Sperrdauer.

Testen von Smart Lockout

Wenn der Schwellenwert von Smart Lockout ausgelöst wird, wird das Konto gesperrt und die folgende Meldung angezeigt:

Ihr Konto wurde vorübergehend gesperrt, um eine unbefugte Nutzung zu verhindern. Versuchen Sie es später noch mal. Wenden Sie sich an Ihren Administrator, wenn das Problem weiterhin besteht.

Wenn Sie Smart Lockout testen, werden Ihre Anmeldeanforderungen möglicherweise von unterschiedlichen Rechenzentren verarbeitet, da der Microsoft Entra-Authentifizierungsdienst geografisch verteilt ist und über einen Lastenausgleich verfügt.

Smart Lockout verfolgt die letzten drei fehlerhaften Kennworthashes, um zu vermeiden, dass der Sperrungszähler für dasselbe Kennwort erhöht wird. Wenn eine Person mehrmals das falsche Kennwort eingibt, hat dies keine Sperrung des Kontos zur Folge.

Standardschutz

Zusätzlich zu Smart Lockout schützt Microsoft Entra ID auch durch Analysieren von Signalen einschließlich IP-Datenverkehr und Identifizierung anomaler Verhaltensweisen vor Angriffen. Microsoft Entra-ID blockiert diese bösartigen Anmeldungen standardmäßig und gibt AADSTS50053 zurück – IdsLocked-Fehlercode, unabhängig von der Kennwortgültigkeit.

Nächste Schritte

Um die Benutzeroberfläche weiter anzupassen, können Sie benutzerdefinierte gesperrte Kennwörter für den Microsoft Entra-Kennwortschutz konfigurieren.

Um Benutzern zu helfen, ihr Kennwort aus einem Webbrowser zurückzusetzen oder zu ändern, können Sie die Self-Service-Kennwortzurücksetzung von Microsoft Entra konfigurieren.