Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wie im Artikel "Was ist bedingter Zugriff" erläutert, ist eine Richtlinie für bedingten Zugriff eine If-then-Anweisung von Zuweisungen und Zugriffssteuerungen. Eine Richtlinie für bedingten Zugriff vereint Signale, um Entscheidungen zu treffen und Organisationsrichtlinien durchzusetzen.

Wie erstellt eine Organisation diese Richtlinien? Was ist erforderlich? Wie werden sie angewendet?

Mehrere Richtlinien für den bedingten Zugriff können jederzeit für einen einzelnen Benutzer gelten. In diesem Fall müssen alle angewendeten Richtlinien erfüllt sein. Wenn eine Richtlinie beispielsweise eine mehrstufige Authentifizierung erfordert und ein anderes ein kompatibles Gerät erfordert, müssen Sie MFA abschließen und ein kompatibles Gerät verwenden. Alle Zuordnungen sind logisch AND-verknüpft. Wenn Sie mehr als eine Zuweisung konfiguriert haben, müssen die Bedingungen aller Zuweisungen erfüllt sein, damit eine Richtlinie ausgelöst wird.

Wenn eine Richtlinie, in der "Erfordernis eines der ausgewählten Steuerelemente" ausgewählt ist, wird, werden wir in der definierten Reihenfolge dazu aufgefordert. Sobald die Richtlinienanforderungen erfüllt sind, wird der Zugriff gewährt.

Alle Richtlinien werden in zwei Phasen erzwungen:

-

Phase 1: Sammeln von Sitzungsdetails

- Sammeln Sie Sitzungsdetails, z. B. Netzwerkstandort und Geräteidentität, die für die Richtlinienauswertung erforderlich sind.

- Phase 1 der Richtlinienauswertung erfolgt für aktivierte Richtlinien und Richtlinien im schreibgeschützten Modus.

-

Phase 2: Durchsetzung

- Verwenden Sie die in Phase 1 gesammelten Sitzungsdetails, um alle Anforderungen zu identifizieren, die nicht erfüllt sind.

- Wenn eine Richtlinie mit der Blockierungssteuerung konfiguriert ist, wird die Durchsetzung hier gestoppt und der Benutzer wird blockiert.

- Der Benutzer wird aufgefordert, mehr Anforderungen für die Zugriffssteuerung zu erfüllen, die in Phase 1 in der folgenden Reihenfolge nicht erfüllt wurden, bis die Vorgaben erfüllt sind.

- Sobald alle Grant-Steuerelemente erfüllt sind, wenden Sie Sitzungssteuerelemente an (App erzwungen, Microsoft Defender für Cloud-Apps und Tokenlebensdauer)

- Phase 2 der Richtlinienauswertung erfolgt für alle aktivierten Richtlinien.

Zuweisungen

Der Zuweisungsbereich kontrolliert das "Wer", "Was" und "Wo" der Richtlinie für bedingten Zugriff.

Benutzer und Gruppen

Benutzer und Gruppen weisen zu, wer die Richtlinie bei Anwendung ein- oder ausschließen soll. Diese Zuweisung kann alle Benutzer, bestimmte Benutzergruppen, Verzeichnisrollen oder externe Gastbenutzer umfassen.

Zielressourcen

Zielressourcen können Cloudanwendungen, Benutzeraktionen oder Authentifizierungskontexte enthalten oder ausschließen, die der Richtlinie unterliegen.

Netzwerk

Das Netzwerk enthält IP-Adressen, Geografien und ein Netzwerk, das den Anforderungen von Global Secure Access entspricht, um Entscheidungen über Richtlinien für bedingten Zugriff zu unterstützen. Administratoren können Standorte definieren und einige als vertrauenswürdig kennzeichnen, wie die primären Netzwerkstandorte ihrer Organisation.

Bedingungen

Eine Richtlinie kann mehrere Bedingungen enthalten.

Anmelderisiko

Für Organisationen mit Microsoft Entra ID Protection können die dort generierten Risikoerkennungen Ihre Richtlinien für bedingten Zugriff beeinflussen.

Geräteplattformen

Organisationen mit mehreren Gerätebetriebssystemplattformen erzwingen möglicherweise bestimmte Richtlinien auf verschiedenen Plattformen.

Die Zum Berechnen der Geräteplattform verwendeten Informationen stammen aus nicht überprüften Quellen, z. B. aus Benutzer-Agent-Zeichenfolgen, die geändert werden können.

Client-Anwendungen

Die Software, die der Benutzer für den Zugriff auf die Cloud-App verwendet. Beispiel: "Browser" und "Mobile Apps und Desktopclients". Standardmäßig gelten alle neu erstellten Richtlinien für bedingten Zugriff auf alle Client-App-Typen, auch wenn die Client-Apps-Bedingung nicht konfiguriert ist.

Filtern nach Geräten

Dieses Steuerelement ermöglicht die gezielte Steuerung bestimmter Geräte auf Grundlage ihrer Attribute in einer Richtlinie.

Zugriffssteuerung

Der Abschnitt der Zugriffssteuerung in der Richtlinie für bedingten Zugriff steuert, wie eine Richtlinie durchgesetzt wird.

Erteilen

Grant bietet Administratoren eine Möglichkeit der Richtlinienerzwingung, in der sie den Zugriff blockieren oder gewähren können.

Zugriff blockieren

Zugriff blockieren bedeutet, dass der Zugriff gemäß den angegebenen Zuordnungen blockiert wird. Die Blocksteuerung ist leistungsfähig und sollte mit dem entsprechenden Wissen gehandhabt werden.

Gewähren von Zugriff

Das Grant-Steuerelement kann die Erzwingung eines oder mehrerer Steuerelemente auslösen.

- Mehrstufige Authentifizierung erforderlich

- Authentifizierungsstärke erforderlich

- Erfordern, dass das Gerät als kompatibel gekennzeichnet ist (Intune)

- Microsoft Entra hybrid eingebundenen Gerät erforderlich

- Anfordern einer genehmigten Client-App

- App-Schutzrichtlinie erforderlich

- Kennwortänderung anfordern

- Nutzungsbedingungen erforderlich machen

Administratoren können festlegen, dass eines der vorherigen Steuerelemente oder alle ausgewählten Steuerelemente mithilfe der folgenden Optionen erforderlich sind. Der Standardwert für mehrere Steuerelemente ist, dass alle erforderlich sind.

- Alle ausgewählten Steuerelemente (Steuerelement und Steuerelement) anfordern

- Eines der ausgewählten Steuerelemente erforderlich (Steuerung oder Steuerung)

Sitzung

Sitzungssteuerelemente können die Benutzerfreundlichkeit einschränken.

- App-erzwungene Einschränkungen verwenden:

- Funktioniert derzeit nur mit Exchange Online und SharePoint Online.

- Übergibt Geräteinformationen, um die Kontrolle über die Erfahrung zu ermöglichen, die den vollständigen oder eingeschränkten Zugriff gewährt.

- Verwenden Sie Conditional Access App Control.

- Verwendet Signale von Microsoft Defender für Cloud-Apps, um Folgendes zu tun:

- Herunterladen, Ausschneiden, Kopieren und Drucken vertraulicher Dokumente blockieren.

- Überwachen Sie riskantes Sitzungsverhalten.

- Erfordern der Bezeichnung vertraulicher Dateien.

- Verwendet Signale von Microsoft Defender für Cloud-Apps, um Folgendes zu tun:

- Anmeldehäufigkeit:

- Möglichkeit zum Ändern der Standardanmeldungshäufigkeit für die moderne Authentifizierung.

- Permanente Browsersitzung:

- Ermöglicht Es Benutzern, nach dem Schließen und erneuten Öffnen des Browserfensters angemeldet zu bleiben.

- Fortlaufende Zugriffsevaluierung anpassen

- Standardwerte für Resilienz deaktivieren

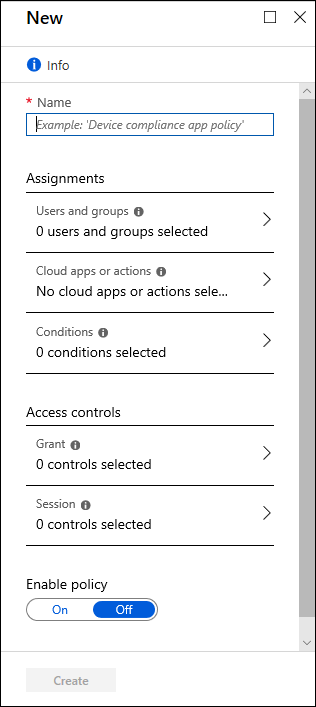

Einfache Richtlinien

Eine Richtlinie für bedingten Zugriff muss mindestens Folgendes enthalten, um erzwungen zu werden:

- Name der Richtlinie.

-

Zuweisungen

- Benutzer und/oder Gruppen , auf die die Richtlinie angewendet werden soll.

- Cloud-Apps oder -Aktionen , auf die die Richtlinie angewendet werden soll.

-

Zugriffssteuerung

- Gewähren oder Blockieren von Steuerelementen

Der Artikel Allgemeine Richtlinien für bedingten Zugriff enthält einige Richtlinien, die wir für die meisten Organisationen nützlich halten.