Von Microsoft verwaltete Richtlinien

Wie im Microsoft Digital Defense Report im Oktober 2023 erwähnt

...Bedrohungen für den digitalen Frieden haben das Vertrauen in die Technologie geschwächt und die dringende Notwendigkeit einer verbesserten Cyberabwehr auf allen Ebenen deutlich gemacht...

...bei Microsoft analysieren unsere mehr als 10.000 Sicherheitsexperten jeden Tag über 65 Billionen Signale... und liefern damit einige der einflussreichsten Erkenntnisse im Bereich der Cybersicherheit. Gemeinsam können wir durch innovatives Handeln und kollektive Verteidigung die Widerstandsfähigkeit im Cyberspace erhöhen.

Im Rahmen dieser Arbeit stellen wir von Microsoft verwaltete Richtlinien in Microsoft Entra-Mandanten auf der ganzen Welt zur Verfügung. Diese vereinfachte Richtlinien für den bedingten Zugriffergreifen Maßnahmen, die eine mehrstufige Authentifizierung erfordern. Dies kann das Risiko einer Kompromittierung um 99,22 % verringern, besagt eine aktuelle Studie.

Zum Start stellt Microsoft die folgenden drei Richtlinien bereit, die nach unseren Erkenntnissen die Sicherheit einer Organisation erhöhen würden:

- Multi-Faktor-Authentifizierung für Administratoren, die auf Microsoft-Verwaltungsportale zugreifen

- Multi-Faktor-Authentifizierung für Benutzer mit mehrstufiger Authentifizierung

- Multi-Faktor-Authentifizierung und erneute Authentifizierung für riskante Anmeldungen

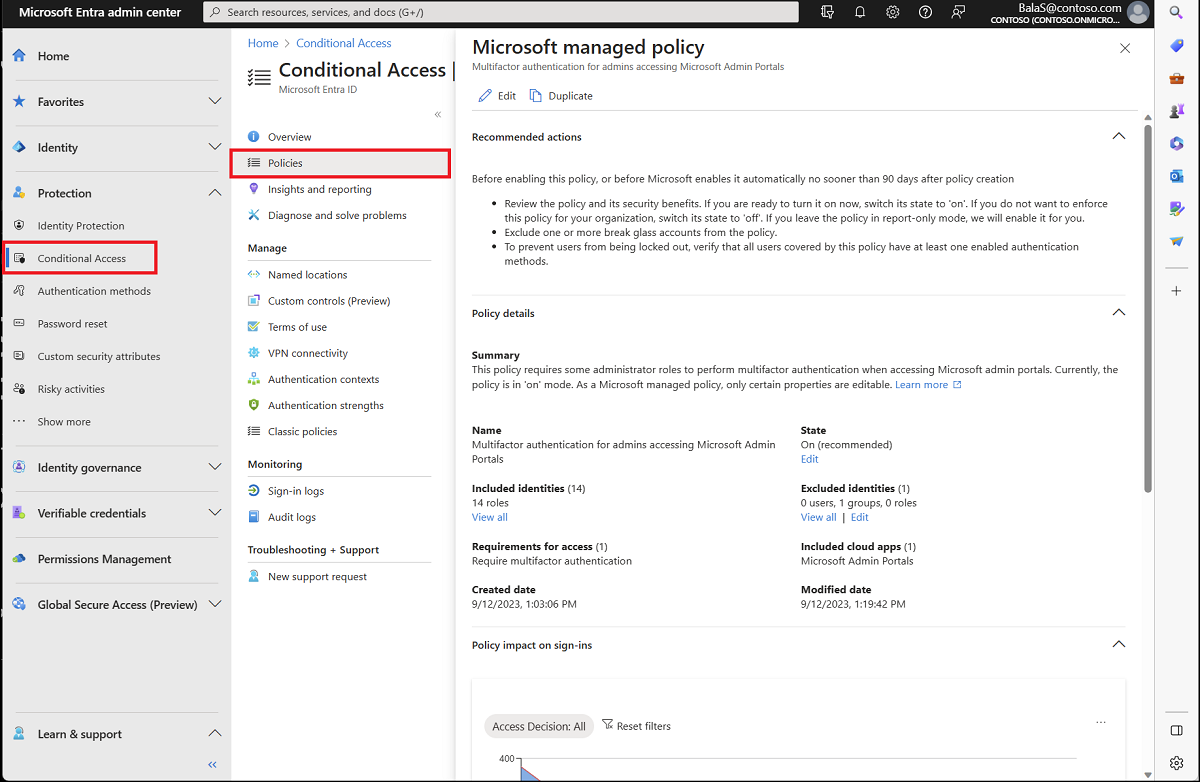

Administratoren, denen mindestens die Rolle Administrator für bedingten Zugriff zugewiesen ist, finden diese Richtlinien im Microsoft Entra Admin Center unter Schutz>Bedingter Zugriff>Richtlinien.

Administratoren haben die Möglichkeit, den Status (Ein, Aus oder Nur Bericht) und die ausgeschlossenen Identitäten (Benutzer, Gruppen und Rollen) in der Richtlinie zu bearbeiten. Organisationen sollten ihre Break-Glass- oder Notfallzugriffskonten von diesen Richtlinien genauso ausschließen, wie sie es in anderen Richtlinien für bedingten Zugriff tun würden. Organisationen können diese Richtlinien duplizieren, wenn sie mehr Änderungen vornehmen möchten als die grundlegenden, die in den von Microsoft verwalteten Versionen zulässig sind.

Microsoft aktiviert diese Richtlinien frühestens 90 Tage nach ihrer Einführung in Ihrem Mandanten, wenn sie im Status Nur Bericht belassen werden. Administratoren können diese Richtlinien auch früher einschalten oder den Status der Richtlinie auf Aus setzen. Kunden werden über E-Mails und Nachrichtencenterbeiträge 28 Tage vor der Aktivierung der Richtlinien benachrichtigt.

Richtlinien

Mit diesen von Microsoft verwalteten Richtlinien können Administratoren einfache Änderungen vornehmen, z. B. Benutzer ausschließen oder vom Modus Nur Bericht auf Ein- oder Ausschalten aktivieren oder deaktivieren. Organisationen können keine von Microsoft verwalteten Richtlinien umbenennen oder löschen. Wenn Administratoren mit der Richtlinie für bedingten Zugriff vertrauter werden, können sie die Richtlinie duplizieren, um eigene Versionen zu erstellen.

Da sich die Bedrohungen im Laufe der Zeit weiterentwickeln, könnte Microsoft diese Richtlinien in Zukunft ändern, um neue Features und Funktionen zu nutzen oder um ihre Funktion zu verbessern.

Multi-Faktor-Authentifizierung für Administratoren, die auf Microsoft-Verwaltungsportale zugreifen

Diese Richtlinie umfasst 14 Administratorrollen, die wir als hochgradig privilegierter Benutzer betrachten, die auf die Gruppe Microsoft Admin Portals zugreifen und diese für die mehrstufige Authentifizierung benötigen.

Diese Richtlinie zielt auf Microsoft Entra ID P1- und P2-Mandanten ab, bei denen die Sicherheitsstandards nicht aktiviert sind.

Multi-Faktor-Authentifizierung für Benutzer mit mehrstufiger Authentifizierung

Diese Richtlinie deckt Benutzer*innen als MFA pro Benutzer*in ab, eine Konfiguration, die Microsoft nicht mehr empfiehlt. Bedingter Zugriff bietet eine bessere Administratorerfahrung mit vielen zusätzlichen Features. Die Konsolidierung aller MFA-Richtlinien in Bedingten Zugang kann Ihnen dabei helfen, MFA gezielter vorzuschreiben und so die Reibungsverluste für Endbenutzer*innen zu verringern und gleichzeitig die Sicherheit aufrechtzuerhalten.

Diese Richtlinie zielt nur auf lizenzierte Benutzer mit Microsoft Entra ID P1 und P2 ab, wobei die Sicherheitsstandardrichtlinie nicht aktiviert ist und weniger als 500 benutzerspezifische MFA-Aktivierte oder erzwungene Benutzer vorhanden sind.

Um diese Richtlinie auf weitere Benutzer anzuwenden, duplizieren Sie sie, und ändern Sie die Zuweisungen.

Tipp

Die Verwendung des Bleistifts zum Bearbeiten oben, um die Benutzer verwaltete mehrstufige Authentifizierungsrichtlinie zu ändern, kann dazu führen, dass Fehler beim Aktualisieren angezeigt wird. Um dieses Problem zu umgehen, wählen Sie im Abschnitt Ausgeschlossene Identitäten der Richtlinie Bearbeiten aus.

Multi-Faktor-Authentifizierung und erneute Authentifizierung für riskante Anmeldungen

Diese Richtlinie umfasst alle Benutzer und erfordert MFA und erneute Authentifizierung, wenn wir Anmeldungen mit hohem Risiko erkennen. Hohes Risiko bedeutet in diesem Fall, dass die Art und Weise, in der sich der Benutzer anmeldet, etwas Ungewöhnliches ist. Diese Anmeldungen mit hohem Risiko können Folgendes umfassen: stark abnormale Reisen, Kennwortsprühangriffe oder Tokenwiederholungsangriffe sind. Weitere Informationen zu diesen Risikodefinitionen finden Sie im Artikel Was sind Risikoerkennungen.

Diese Richtlinie gilt für Microsoft Entra ID P2-Mandanten, bei denen die Sicherheitsstandards nicht aktiviert und für alle Benutzer*innen genügend Lizenzen vorhanden sind. Microsoft lässt riskante Benutzer nicht zu, sich für MFA zu registrieren. Um das Sperren von Benutzern zu vermeiden, ist diese Richtlinie nur für Organisationen verfügbar, in denen jeder Benutzer bereits für MFA registriert ist.

Blockieren älterer Authentifizierungsmethoden

Diese Richtlinie verhindert, dass ältere Authentifizierungsprotokolle auf Anwendungen zugreifen. Legacyauthentifizierung bezieht sich auf eine Authentifizierungsanforderung von:

- Clients, die keine moderne Authentifizierung verwenden (z. B. ein Office 2010-Client)

- Jeder Client, der ältere E-Mail-Protokolle wie IMAP, SMTP oder POP3 verwendet

- Jeder Anmeldeversuch mithilfe der Legacyauthentifizierung wird blockiert.

Die meisten gefährdenden Anmeldeversuche auf Legacyauthentifizierungen zurückzuführen. Da die Legacyauthentifizierung die mehrstufige Authentifizierung nicht unterstützt, kann ein Angreifer Ihre MFA-Anforderungen mithilfe eines älteren Protokolls umgehen.

Multi-Faktor-Authentifizierung für die Azure-Verwaltung erfordern

Diese Richtlinie umfasst alle Benutzer, wenn sie versuchen, auf verschiedene Azure-Dienste zuzugreifen, die über die Azure Resource Manager-API verwaltet werden, einschließlich:

- Azure-Portal

- Microsoft Entra Admin Center

- Azure PowerShell

- Azure-Befehlszeilenschnittstelle

Bei dem Versuch, auf eine dieser Ressourcen zuzugreifen, muss der Benutzer MFA abschließen, bevor er Zugriff erhält.

Multi-Faktor-Authentifizierung für Administratoren erfordern

Diese Richtlinie deckt alle Benutzer mit einer von 14 Administratorrollen ab, die wir als hochprivilegiert betrachten. Aufgrund der Leistungsfähigkeit dieser hoch privilegierten Konten sind sie für MFA erforderlich, wenn sie sich bei einer Anwendung anmelden.

Multi-Faktor-Authentifizierung für alle Benutzer erfordern

Diese Richtlinie deckt alle Benutzer in Ihrer Organisation ab und setzt sie bei jeder Anmeldung für MFA voraus. In den meisten Fällen bleibt die Sitzung auf dem Gerät erhalten, und Benutzer müssen MFA nicht abschließen, wenn sie mit einer anderen Anwendung interagieren.

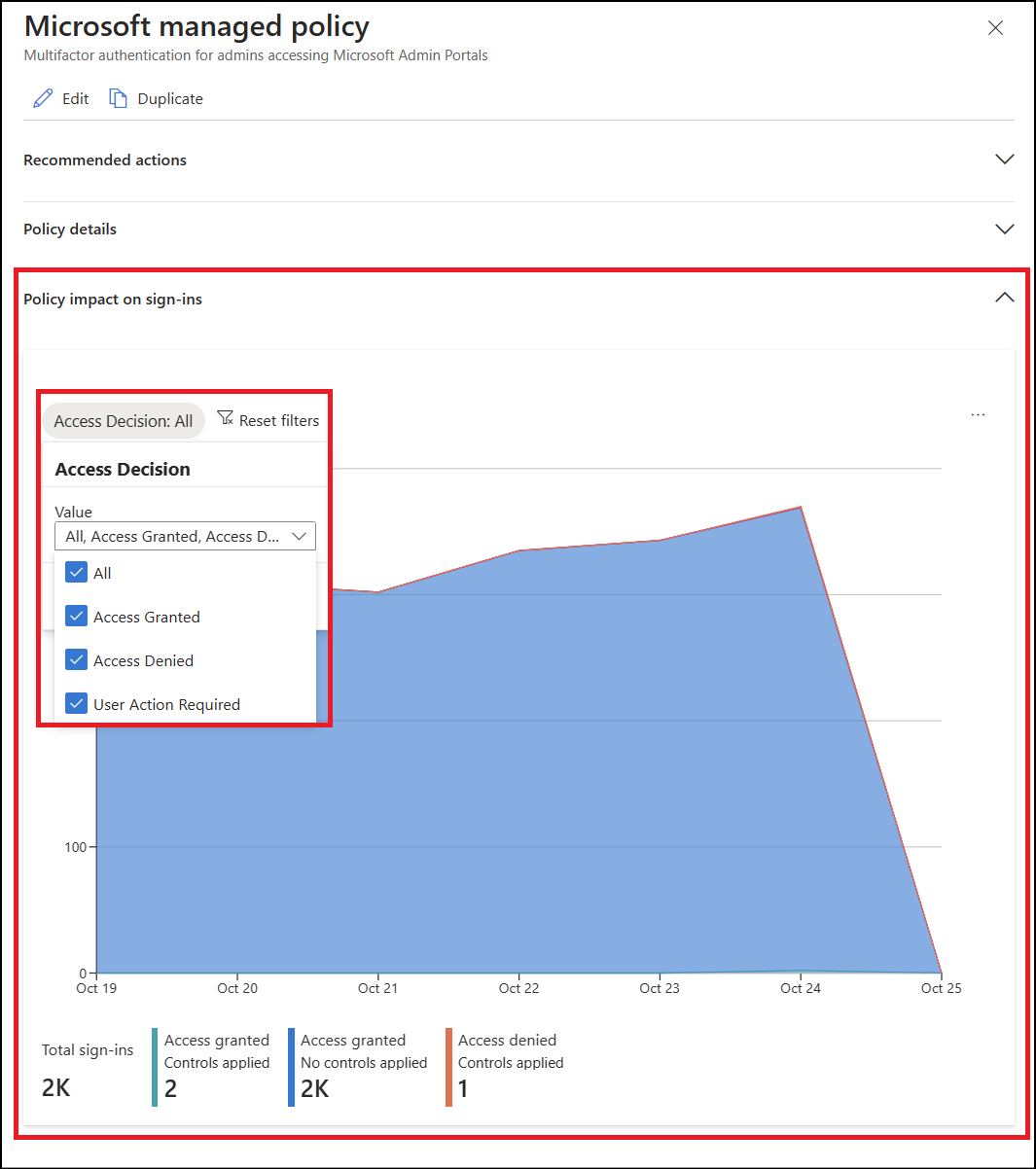

Wie sehe ich die Auswirkungen dieser Richtlinien?

Administratoren können sich den Abschnitt Richtlinieneinwirkungen auf Anmeldevorgänge ansehen, um eine kurze Zusammenfassung der Auswirkungen der Richtlinie in ihrer Umgebung anzuzeigen.

Administratoren können die Anmeldeprotokolle von Microsoft Entra genauer untersuchen, um diese Richtlinien in ihrer Organisation in Aktion zu sehen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Berichtleseberechtigter an.

- Browsen Sie zu Identität>Überwachung und Integrität>Anmeldeprotokolle.

- Suchen Sie die spezifische Anmeldung, die Sie überprüfen möchten. Filtern Sie unnötige Informationen heraus, indem Sie Filter und Spalten hinzufügen oder entfernen.

- Um den Bereich einzugrenzen, fügen Sie Filter wie folgt hinzu:

- Korrelations-ID zum Untersuchen eines bestimmten Ereignisses.

- Bedingter Zugriff zum Anzeigen von Richtlinienfehlern und Richtlinienkonformität. Legen Sie den Filter so fest, dass nur Fehler angezeigt werden, um die Ergebnisse einzugrenzen.

- Benutzername zum Anzeigen von Informationen zu bestimmten Benutzern.

- Datum zur Festlegung des fraglichen Zeitraums.

- Um den Bereich einzugrenzen, fügen Sie Filter wie folgt hinzu:

- Wenn Sie das Anmeldeereignis, das den Anmeldedaten des Benutzers entspricht, gefunden haben, wählen Sie die Registerkarte Bedingter Zugriff aus. Die Registerkarte „Bedingter Zugriff“ zeigt die spezielle Richtlinie (ggf. auch mehrere Richtlinien) an, die zur Unterbrechung der Anmeldung geführt hat.

- Zur weiteren Untersuchung führen Sie einen Drilldown in die Konfiguration der Richtlinien durch, indem Sie auf den Richtliniennamen klicken. Durch Klicken auf den Richtliniennamen wird die Benutzeroberfläche für die Richtlinienkonfiguration für die ausgewählte Richtlinie angezeigt, um diese zu überprüfen und zu bearbeiten.

- Der Clientbenutzer und die Gerätedetails, die für die Bewertung der Richtlinie für bedingten Zugriff verwendet wurden, sind auch auf den Registerkarten Grundlegende Infos, Standort, Geräteinformationen, Authentifizierungsdetails und Weitere Details des Anmeldeereignisses verfügbar.

Was ist bedingter Zugriff?

Bedingter Zugriff ist ein Microsoft Entra-Feature, mit dem Organisationen beim Zugriff auf Ressourcen Sicherheitsanforderungen erzwingen können. Conditional Access wird häufig verwendet, um eine mehrstufige Authentifizierung, Gerätekonfiguration oder Anforderungen an den Netzwerkstandort durchzusetzen.

Diese Maßnahmen können als logische Wenn-dann-Anweisungen betrachtet werden.

Wenn die Zuordnungen (Benutzer, Ressourcen und Bedingungen) wahr sind, dann werden die Zugriffssteuerungen (Gewähren und/oder Sitzung) in der Richtlinie angewendet. Wenn Sie ein Administrator sind, der auf eines der Microsoft-Verwaltungsportale zugreifen möchte, dann müssen Sie die mehrstufige Authentifizierung durchführen, um zu beweisen, dass Sie es wirklich sind.

Was geschieht, wenn ich weitere Änderungen vornehmen möchte?

Administratoren können weitere Änderungen an diesen Richtlinien vornehmen, indem Sie sie mithilfe der Schaltfläche Duplizieren in der Richtlinienlistenansicht duplizieren. Diese neue Richtlinie kann auf die gleiche Weise wie jede andere Richtlinie für bedingten Zugriff konfiguriert werden, wobei sie von einer von Microsoft empfohlenen Position gestartet wird.

Welche Administratorrollen werden von diesen Richtlinien abgedeckt?

- Globaler Administrator

- Anwendungsadministrator

- Authentifizierungsadministrator

- Abrechnungsadministrator

- Cloudanwendungsadministrator

- Administrator für den bedingten Zugriff

- Exchange-Administrator

- Helpdeskadministrator

- Kennwortadministrator

- Privilegierter Authentifizierungsadministrator

- Administrator für privilegierte Rollen

- Sicherheitsadministrator

- SharePoint-Administrator

- Benutzeradministrator

Was geschieht, wenn ich eine andere Lösung für die mehrstufige Authentifizierung verwende?

Die mehrstufige Authentifizierung wurde über den Partnerverbund abgeschlossen oder die kürzlich angekündigten externen Authentifizierungsmethoden erfüllen die Anforderungen der verwalteten Richtlinie.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für