Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel enthält Anleitungen zur Problembehandlung, die von Administratoren verwendet werden, um Probleme mit der Bereitstellung und Verwendung des Enterprise SSO-Plug-Ins zu beheben. Die Apple SSO-Erweiterung kann unter iOS/iPadOS und macOS bereitgestellt werden.

Organisationen können sich dafür entscheiden, SSO auf ihren Unternehmensgeräten bereitzustellen, um ihren Endbenutzern eine bessere Erfahrung zu bieten. Auf Apple-Plattformen umfasst dieser Prozess die Implementierung des einmaligen Anmeldens (Single Sign On, SSO) über primäre Aktualisierungstoken. SSO befreit Endbenutzer von zu häufigen Authentifizierungsaufforderungen.

Microsoft hat ein Plug-In implementiert, das auf dem SSO-Framework von Apple basiert, das Brokerauthentifizierung für Anwendungen ermöglicht, die in Microsoft Entra ID integriert sind. Weitere Informationen finden Sie im Artikel Microsoft Enterprise SSO-Plug-In für Apple-Geräte.

Erweiterungstypen

Apple unterstützt zwei Typen von SSO-Erweiterungen, die Teil des eigenen Frameworks sind: Umleitung (Redirect) und Anmeldeinformationen (Credential). Das Microsoft Enterprise SSO-Plug-In wurde als Umleitungstyp implementiert und eignet sich am besten für die Brokerauthentifizierung bei Microsoft Entra ID. In der folgenden Tabelle werden die beiden Typen von Erweiterungen verglichen.

| Erweiterungstyp | Am besten geeignet für | Funktionsweise | Wesentliche Unterschiede |

|---|---|---|---|

| Umleiten | Moderne Authentifizierungsmethoden wie OpenID Connect, OAUTH2 und SAML (Microsoft Entra ID) | Das Betriebssystem fängt die Authentifizierungsanforderung von der Anwendung an die Identitätsanbieter-URLs ab, die im MDM-Konfigurationsprofil der Erweiterung definiert sind. Empfangen von Umleitungserweiterungen: URLs, Header und Text. | Anmeldeinformationen anfordern, bevor Daten angefordert werden. Verwendet URLs im MDM-Konfigurationsprofil. |

| Anmeldeinformationen | Herausforderungs- und Antwortauthentifizierungstypen wie Kerberos (lokale Active Directory Domain Services) | Die Anforderung wird von der Anwendung an den Authentifizierungsserver (AD-Domänencontroller) gesendet. Anmeldeinformationserweiterungen werden mit HOSTS im MDM-Konfigurationsprofil konfiguriert. Wenn der Authentifizierungsserver eine Herausforderung zurückgibt, die mit einem im Profil aufgeführten Host übereinstimmt, leitet das Betriebssystem sie an die Erweiterung weiter. Die Erweiterung hat die Wahl, die Herausforderung zu verarbeiten oder abzulehnen. Bei Verarbeitung gibt die Erweiterung die Autorisierungsheader zurück, um die Anforderung abzuschließen, und der Authentifizierungsserver gibt die Antwort an den Aufrufer zurück. | Anfordern von Daten und anschließendes Herausgefordertwerden zur Authentifizierung. Verwendet HOSTS im MDM-Konfigurationsprofil. |

Microsoft verfügt über Implementierungen für Brokerauthentifizierung für die folgenden Clientbetriebssysteme:

| Betriebssystem | Authentifizierungsbroker |

|---|---|

| Fenster | Web-Kundenbetreuer (WAM) |

| iOS/iPadOS | Microsoft Authenticator |

| Android | Microsoft Authenticator oder Microsoft Intune-Unternehmensportal |

| macOS | Microsoft Intune-Unternehmensportal (über SSO-Erweiterung) |

Alle Microsoft-Brokeranwendungen verwenden ein Schlüsselartefakt, das als primäres Aktualisierungstoken (Primary Refresh Token, PRT) bezeichnet wird. Dabei handelt es sich um ein JSON Web Token (JWT), das zum Abrufen von Zugriffstoken für Anwendungen und Webressourcen verwendet wird, die mit Microsoft Entra ID geschützt sind. Bei der Bereitstellung über eine MDM ruft die Enterprise SSO-Erweiterung für macOS oder iOS ein PRT ab, das den PRTs ähnelt, die vom Web Account Manager (WAM) auf Windows-Geräten verwendet werden. Weitere Informationen finden Sie im Artikel Was ist ein primäres Aktualisierungstoken?.

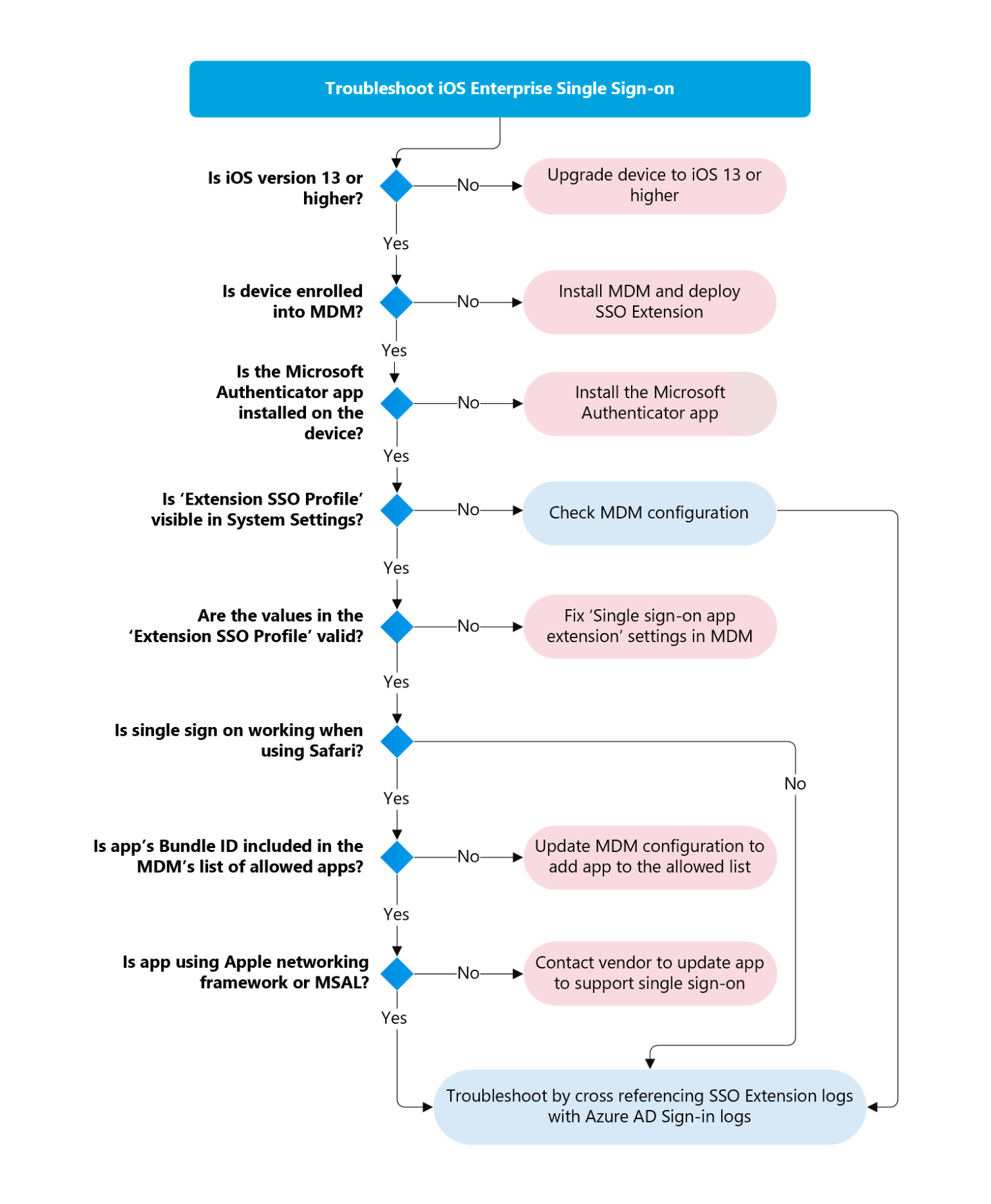

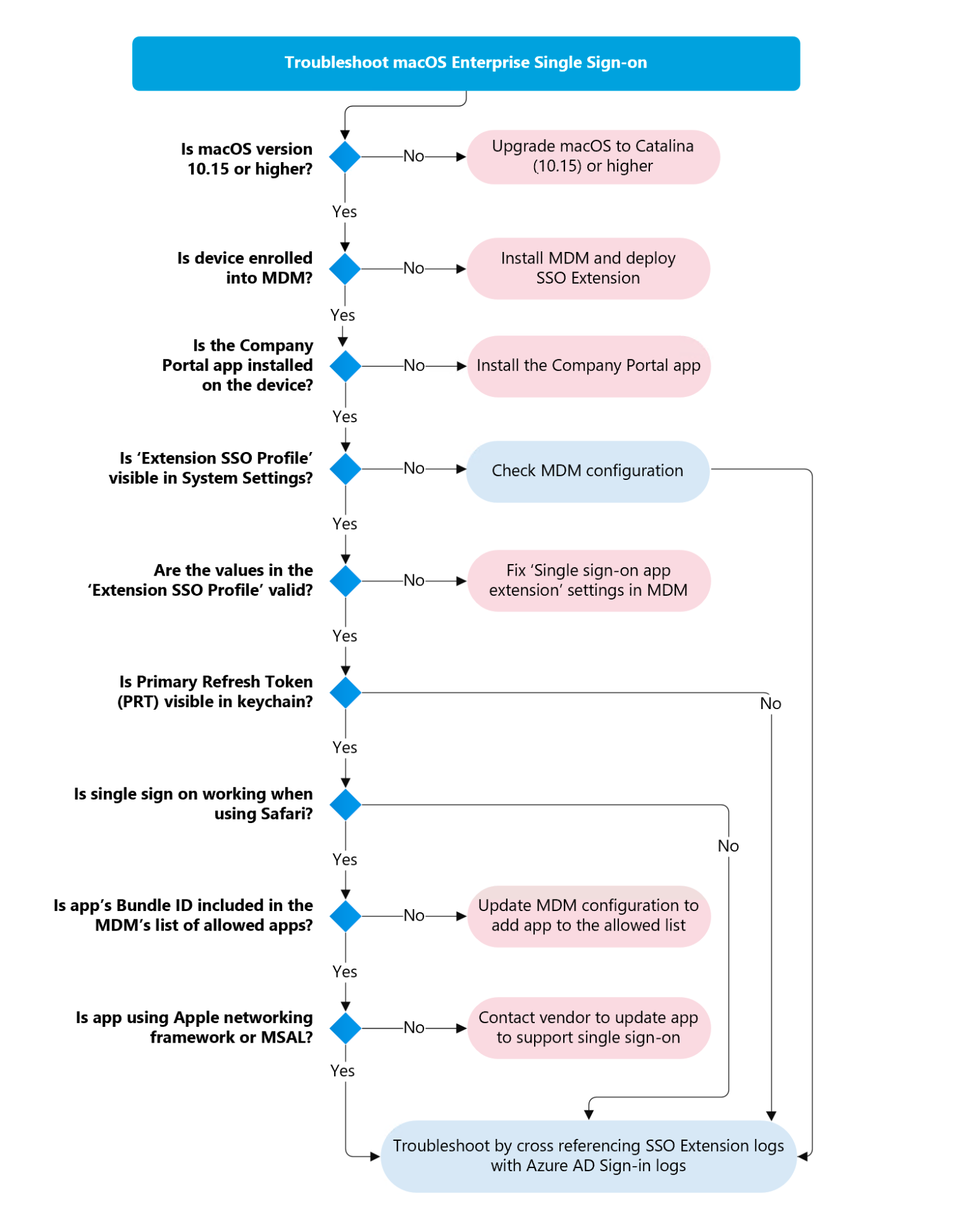

Problembehandlungsmodell

Im folgenden Flussdiagramm wird ein logischer Ablauf für die Herangehensweise bei der Problembehandlung für die SSO-Erweiterung beschrieben. Im weiteren Verlauf dieses Artikels werden die in diesem Flussdiagramm dargestellten Schritte ausführlich erläutert. Die Problembehandlung kann in zwei separate Schwerpunktbereiche unterteilt werden: Bereitstellung und Anwendungsauthentifizierungsflow.

Schritte zum Deaktivieren von Plattform-SSO unter macOS

Um PSSO zu deaktivieren, das versehentlich aktiviert wurde, müssen Administratoren das SSO-Erweiterungsprofil, das über die Geräte mit aktiviertem PSSO aktiviert wurde, entfernen, und ein neues SSO-Erweiterungsprofil mit deaktivierten/entfernten PSSO-Flags bereitstellen.

- Entfernen der Zielbestimmung für das SSO-Profil mit aktivierter PSSO-Funktion

- Starten Sie die Gerätesynchronisierung, um das SSO-Profil mit aktiviertem PSSO vom Gerät zu entfernen.

- Das Gerät mit einem neuen SSO-Profil mit deaktiviertem PSSO anvisieren

- Starten Sie die Gerätesynchronisation, um das neue Profil auf dem Gerät zu installieren

Wichtig

Hinweis: Die Aktualisierung des bestehenden SSO-Profils auf dem Gerät hilft NICHT, PSSO zu deaktivieren, nachdem die PSSO-Registrierung abgeschlossen ist. Nur durch eine abschließende Entfernung des SSO-Profils vom Gerät wird der PSSO-Status vom Gerät entfernt.

Kontext:

Benutzern wird die PSSO-Registrierungsbenachrichtigung auf Geräten mit macOS 13 oder höher in zwei Szenarios angezeigt:

- Wenn das Gerät bereits über die Intune-Unternehmensportalversion verfügt, die PSSO unterstützt, und der Administrator eine neue SSO-Erweiterungsrichtlinie bereitstellt, wobei PSSO aktiviert ist

- Wenn Benutzende bereits auf die SSO-Erweiterungsrichtlinie ausgerichtet sind und PSSO aktiviert haben und später eine Intune-Unternehmensportalversion auf dem Gerät installiert wird, die PSSO unterstützt.

Achtung

Die Administration sollte KEINE Benutzende mit der SSO-Erweiterungsrichtline anzielen, die PSSO aktiviert haben, es sei denn, sie sind bereits getestet und können bereitgestellt werden, da dies möglicherweise vorhandene Benutzende und ihre Konformitätsbedingungen unterbrechen kann.

Wichtig

Hinweis: Für Benutzer, die die PSSO-Registrierung abschließen, wird die ältere WPJ-Registrierung aus dem Schlüsselbund entfernt. Wenn die PSSO-Registrierung versehentlich durchgeführt wurde, sobald der Administrator das SSO-Profil mit PSSO entfernt und ein neues Profil ohne PSSO installiert, sollte die ältere WPJ-Registrierung erneut durchgeführt werden, damit die Gerätekompatibilität funktioniert.

Problembehandlung für Bereitstellungen

Die meisten Probleme, auf die Kunden stoßen, sind entweder auf ungeeignete MDM-Konfigurationen (Mobile Geräteverwaltung) des SSO-Erweiterungsprofils zurückzuführen, oder die Unfähigkeit des Apple-Geräts, das Konfigurationsprofil von der mobilen Geräteverwaltung zu empfangen. In diesem Abschnitt werden die Schritte beschrieben, die Sie ausführen können, um sicherzustellen, dass das MDM-Profil auf einem Mac bereitgestellt wurde und über die richtige Konfiguration verfügt.

Bereitstellungsanforderungen

- macOS-Betriebssystem: Version 10.15 (Catalina) oder höher.

- iOS-Betriebssystem: Version 13 oder höher.

- Das Gerät wird von jedem MDM-Anbieter verwaltet, der Apple macOS und/oder iOS (MDM-Registrierung) unterstützt.

- Installierte Authentifizierungsbroker-Software: Microsoft Intune-Unternehmensportal oder Microsoft Authenticator für iOS.

Überprüfen der Version des macOS-Betriebssystems

Führen Sie die folgenden Schritte aus, um die Betriebssystemversion (BS) auf dem macOS-Gerät zu überprüfen. Apple SSO-Erweiterungsprofile werden nur auf Geräten mit macOS 10.15 (Catalina) oder höher bereitgestellt. Sie können die macOS-Version entweder über die Benutzeroberfläche oder über das Terminal überprüfen.

User interface (Benutzeroberfläche)

Wählen Sie auf dem macOS-Gerät oben links das Apple-Symbol und dann Info zu diesem Mac aus.

Die Betriebssystemversion ist neben macOS aufgeführt.

Endgerät

Doppelklicken Sie auf dem macOS-Gerät auf den Ordner Anwendungen und dann auf den Ordner Dienstprogramme.

Doppelklicken Sie auf die Anwendung Terminal.

Wenn das Terminal geöffnet wird, geben Sie sw_vers an der Eingabeaufforderung ein, und suchen Sie nach einem Ergebnis wie dem folgenden:

% sw_vers ProductName: macOS ProductVersion: 13.0.1 BuildVersion: 22A400

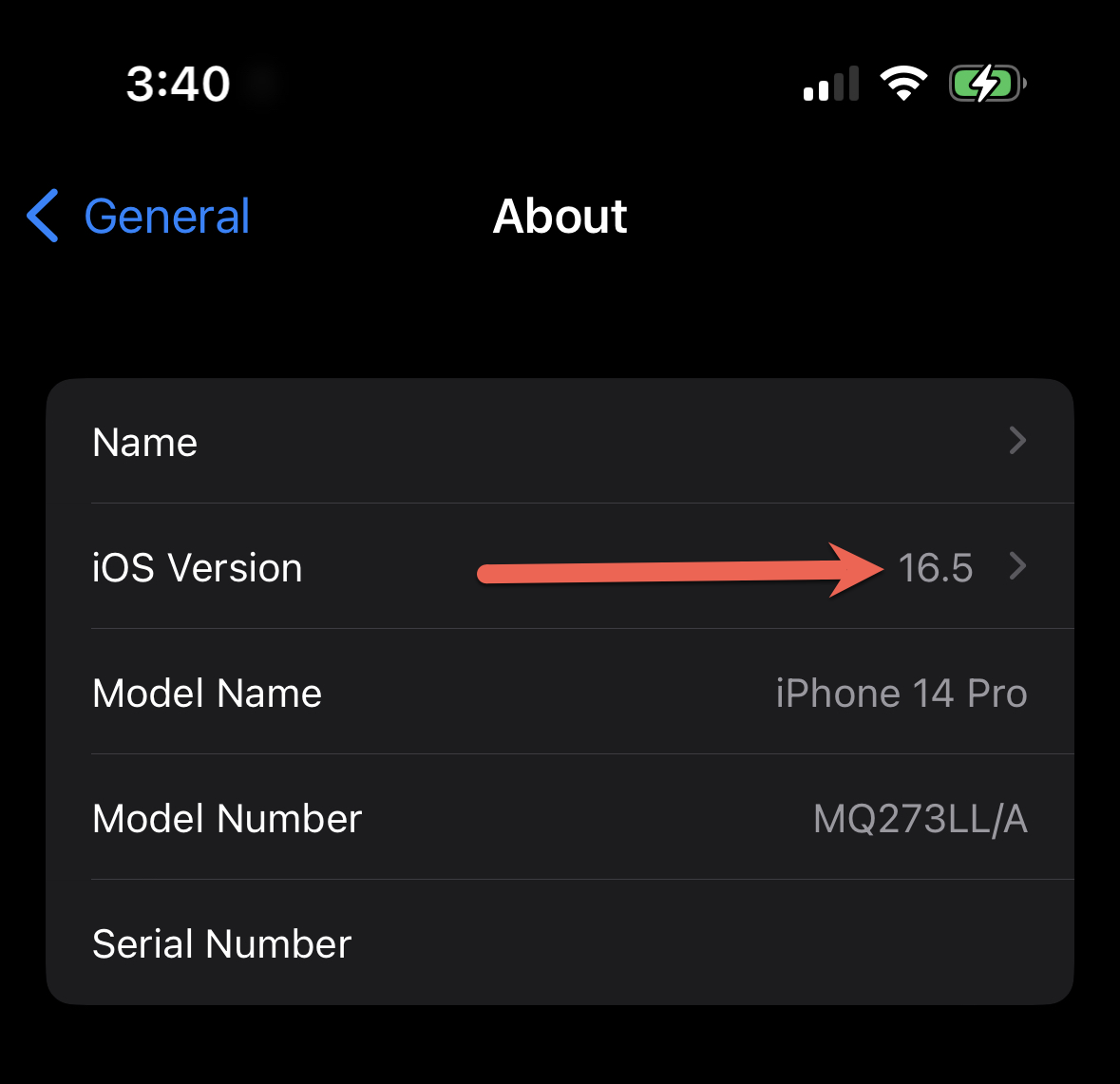

Überprüfen der Version des iOS-Betriebssystems

Führen Sie die folgenden Schritte aus, um die Betriebssystemversion (BS) auf dem iOS-Gerät zu überprüfen. Apple SSO-Erweiterungsprofile werden nur auf Geräten mit iOS 13 oder höher bereitgestellt. Sie können die iOS-Version in der Einstellungen-App überprüfen. Starten Sie die Einstellungen-App:

Navigieren Sie zu Allgemein und dann zu Info. Dieser Bildschirm enthält Informationen über das Gerät, einschließlich der iOS-Versionsnummer:

MDM-Bereitstellung des Konfigurationsprofils der SSO-Erweiterung

Wenden Sie sich an Ihren MDM-Administrator (oder Ihre Geräteverwaltungsteam), um sicherzustellen, dass das Konfigurationsprofil der Erweiterung auf den Apple-Geräten bereitgestellt wird. Das Erweiterungsprofil kann aus jeder MDM bereitgestellt werden, die macOS- oder iOS-Geräte unterstützt.

Wichtig

Apple erfordert, dass Geräte bei einer MDM registriert sind, damit die SSO-Erweiterung bereitgestellt werden kann.

Die folgende Tabelle enthält spezifische MDM-Installationsanleitungen, je nachdem, unter welchem Betriebssystem Sie die Erweiterung bereitstellen:

- iOS/iPadOS: Bereitstellen des Microsoft Enterprise SSO-Plug-Ins

- macOS: Bereitstellen des Microsoft Enterprise SSO-Plug-Ins

Wichtig

Obwohl jede MDM für die Bereitstellung der SSO-Erweiterung unterstützt wird, implementieren viele Organisationen gerätebasierte Richtlinien für bedingten Zugriff, indem sie MDM-Compliancerichtlinien auswerten. Wenn eine MDM eines Drittanbieters verwendet wird, stellen Sie sicher, dass der MDM-Anbieter Intune-Partnercompliance unterstützt, wenn Sie gerätebasierte Richtlinien für bedingten Zugriff verwenden möchten. Wenn die SSO-Erweiterung über Intune oder einen MDM-Anbieter bereitgestellt wird, der Intune-Partnercompliance unterstützt, kann die Erweiterung das Gerätezertifikat an Microsoft Entra ID übergeben, damit die Geräteauthentifizierung abgeschlossen werden kann.

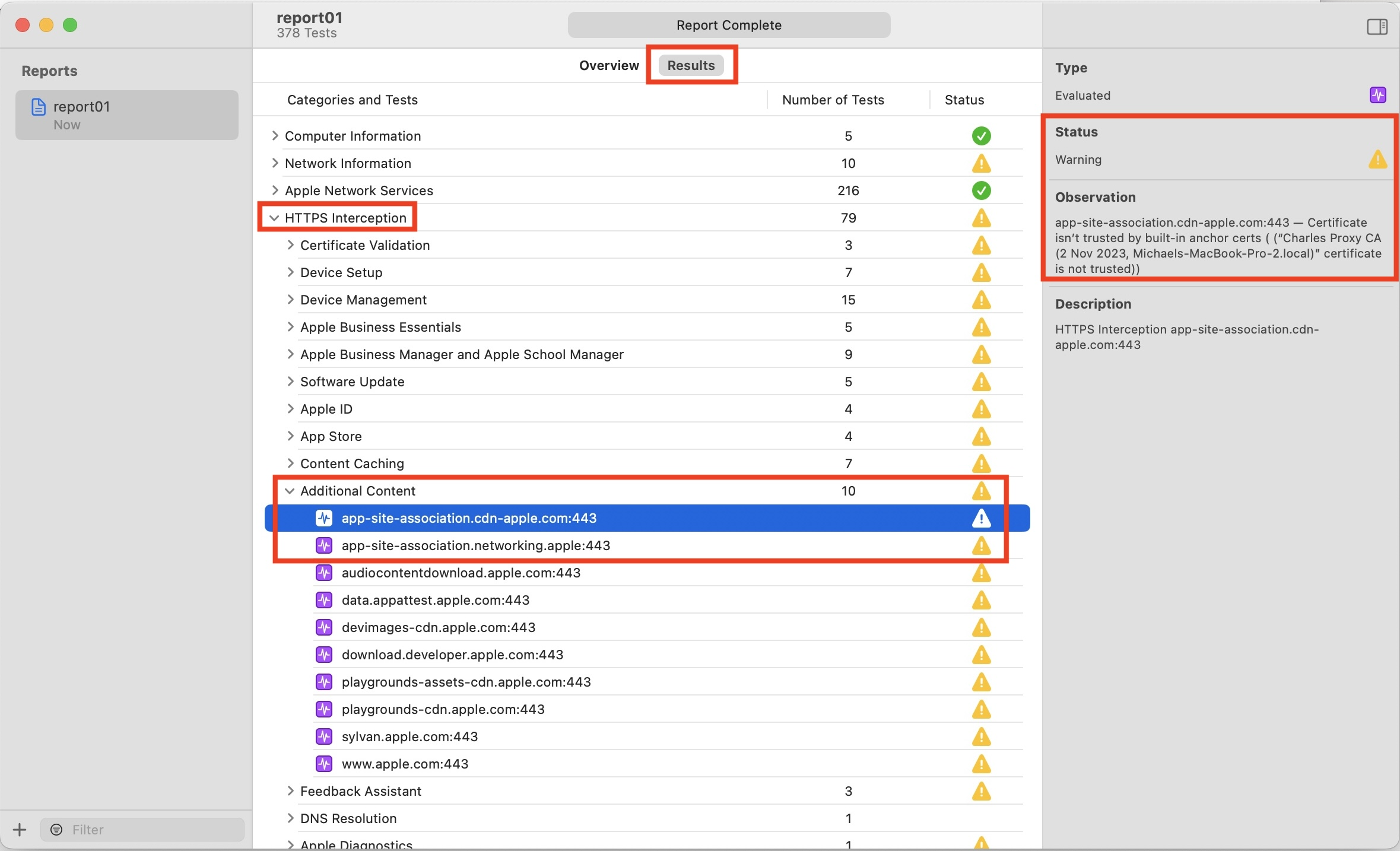

Überprüfen der Netzwerkkonfiguration auf macOS-Geräten

Das SSO-Erweiterungs-Framework von Apple und die darauf aufbauende Microsoft Enterprise SSO Extension erfordern, dass bestimmte Domänen von der TLS-Abfrage/Überprüfung (auch bekannt als Break and Inspect Proxying) ausgenommen werden. Die folgenden Domänen dürfen nicht der TLS-Überprüfung unterliegen:

- app-site-association.cdn-apple.com

- app-site-association.networking.apple

Überprüfen Sie, ob die SSO-Konfiguration aufgrund der TLS-Überprüfung beschädigt ist

Sie können überprüfen, ob sich die TLS-Inspektion auf Ihre SSO-Konfiguration auswirkt, indem Sie eine Sysdiagnose aus der Terminalanwendung auf einem betroffenen Gerät ausführen:

sudo sysdiagnose -f ~/Desktop/

Die sysdiagnose wird als .tar.gz-Archiv auf Ihrem Desktop gespeichert. Extrahieren Sie das Archiv, und öffnen Sie die Datei system_logs.logarchive. Dies wird in der Konsolenanwendung geöffnet. Suchen Sie nach com.apple.appsso und ändern Sie den Filter zu SUBSYSTEM:

Suchen Sie nach Ereignissen, die angeben, dass zuordnungsbezogene Domänenfehler auftreten, insbesondere im Zusammenhang mit Microsoft-Domänen, z. B. login.microsoftonline.com. Diese Ereignisse können auf Probleme bei der TLS-Überprüfung hinweisen, die ein ordnungsgemäßes Funktionieren der SSO-Erweiterung verhindern. Apple-Domänen werden nicht im Sysdiagnoseprotokoll angezeigt, auch wenn sie von einer nicht unterstützten TLS-Überprüfungskonfiguration betroffen sind.

Überprüfen der TLS-Inspektionskonfiguration

Apple stellt ein macOS-Tool zum Überprüfen einer Reihe häufiger Konfigurationsprobleme bereit, die als Mac Evaluation Utility bezeichnet werden. Dieses Tool kann von AppleSeed für IT heruntergeladen werden. Wenn Sie Zugriff auf AppleSeed für IT haben, laden Sie das Mac Evaluation Utility aus dem Bereich Ressourcen herunter. Führen Sie nach der Installation der Anwendung eine Auswertung aus. Navigieren Sie nach Abschluss der Auswertung zu HTTPS Interception -->Zusätzliche Inhalte --> und überprüfen Sie die folgenden zwei Elemente:

Wenn diese Prüfungen eine Warnung oder einen Fehler aufweisen, findet möglicherweise eine TLS-Überprüfung auf dem Gerät statt. Arbeiten Sie mit Ihrem Netzwerkteam zusammen, um *.cdn-apple.com und *.networking.apple von der TLS-Überprüfung auszunehmen.

Ausgabe detaillierter swcd-Protokolle

Apple stellt ein Befehlszeilenprogramm namens swcutil zur Verfügung, mit dem sich der Fortschritt der zugehörigen Domänenvalidierung überwachen lässt. Mit dem folgenden Befehl können Sie alle verbundenen Domänenfehler überwachen:

sudo swcutil watch --verbose

Suchen Sie den folgenden Eintrag in den Protokollen, und überprüfen Sie, ob er als genehmigt gekennzeichnet ist, oder ob Fehler vorhanden sind:

```

Entry s = authsrv, a = UBF8T346G9.com.microsoft.CompanyPortalMac, d = login.microsoftonline.com

```

Löschen des macOS TLS-Überprüfungscaches

Wenn Sie Probleme mit verknüpften Domänen haben und in Ihrem geräteinternen TLS-Untersuchungstool Domänen zugelassen haben, kann es einige Zeit dauern, bis der Cache für die Validierung verknüpfter Domänen von Apple ungültig gemacht wird. Leider gibt es keine deterministischen Schritte, die eine erneute Überprüfung der zugehörigen Domäne auf allen Computern auslösen, aber es gibt ein paar Dinge, die man ausprobieren kann.

Sie können die folgenden Befehle ausführen, um den Cache des Geräts zurückzusetzen:

pkill -9 swcd

sudo swcutil reset

pkill -9 AppSSOAgent

Testen Sie die SSO-Erweiterungskonfiguration nach dem Zurücksetzen des Caches erneut.

Manchmal ist dieser Befehl nicht ausreichend und setzt den Cache nicht vollständig zurück. In diesen Fällen können Sie Folgendes versuchen:

- Entfernen oder verschieben Sie die Intune-Unternehmensportal-App in den Papierkorb, und starten Sie das Gerät neu. Nachdem der Neustart abgeschlossen ist, können Sie versuchen, die Unternehmensportal-App erneut zu installieren.

- Registrieren Sie ihr Gerät neu.

Wenn keine der oben genannten Methoden Ihr Problem behebt, kann es sein, dass etwas anderes in Ihrer Umgebung die Validierung der verknüpften Domäne blockiert. Wenden Sie sich in diesem Fall an den Apple-Support, um weitere Problembehandlungen zu ermöglichen.

Stellen Sie sicher, dass der Systemintegritätsschutz (SIP) aktiviert ist.

Das Enterprise-SSO-Framework erfordert eine erfolgreiche Überprüfung der Code-Signierung. Wenn eine Maschine ausdrücklich von Systemintegritätsschutz (SIP) ausgeschlossen wurde, funktioniert die Code-Signierung möglicherweise nicht richtig. In diesem Fall wird der Computer auf Sysdiagnose-Fehler wie den folgenden Fehler stoßen:

Error Domain=com.apple.AppSSO.AuthorizationError Code=-1000 "invalid team identifier of the extension=com.microsoft.CompanyPortalMac.ssoextension" UserInfo={NSLocalizedDescription=invalid team identifier of the extension=com.microsoft.CompanyPortalMac.ssoextension}

Führen Sie einen der folgenden Schritte aus, um dieses Problem zu beheben:

- Aktivieren Sie den Systemintegritätsschutz auf dem betroffenen Computer erneut.

- Wenn die erneute Aktivierung des Systemintegritätsschutzes nicht möglich ist, stellen Sie sicher, dass

sudo nvram boot-argsdenamfi_get_out_of_my_wayWert nicht auf1festgelegt hat. Entfernen Sie in diesem Fall diesen Wert, oder legen Sie ihn auf0fest, um das Problem zu beheben.

Überprüfen des SSO-Konfigurationsprofils auf einem macOS-Gerät

Vorausgesetzt, dass der MDM-Administrator die Schritte im vorherigen Abschnitt MDM-Bereitstellung des SSO-Erweiterungsprofils ausgeführt hat, besteht der nächste Schritt darin, zu überprüfen, ob das Profil erfolgreich auf dem Gerät bereitgestellt wurde.

Suchen des MDM-Konfigurationsprofils der SSO-Erweiterung

Wählen Sie auf dem macOS-Gerät Systemeinstellungen aus.

Wenn die Systemeinstellungen angezeigt werden, geben Sie Profile ein, und drücken Sie die EINGABETASTE.

Diese Aktion sollte den Bereich Profile aufrufen.

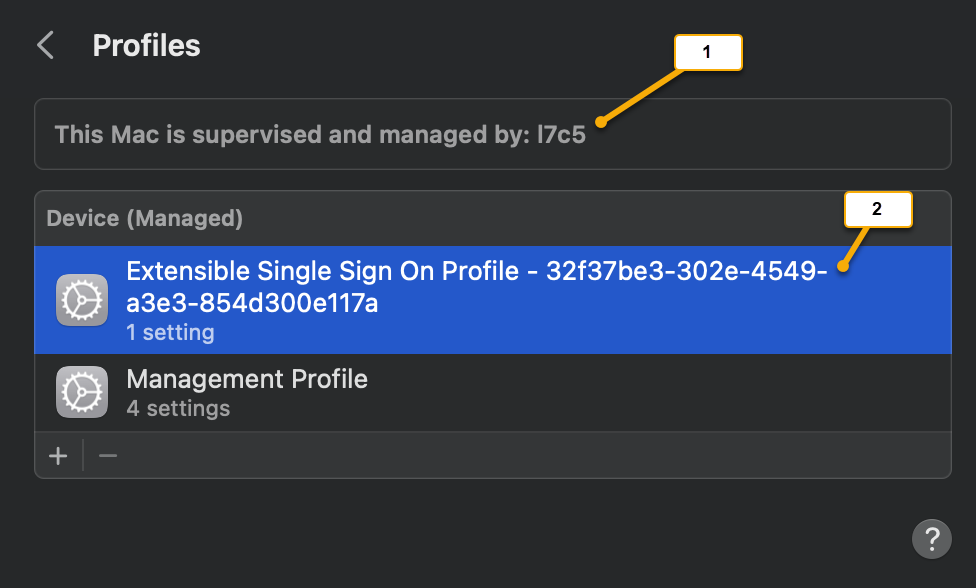

Screenshotbeschriftung Beschreibung 1 Zeigt an, dass sich das Gerät unter MDM-Verwaltung befindet. 2 Wahrscheinlich werden mehrere Profile zur Auswahl stehen. In diesem Beispiel heißt das Microsoft Enterprise SSO-Erweiterungsprofil Extensible Single Sign On Profile-32f37be3-302e-4549-a3e3-854d300e117a. Hinweis

Je nach Typ der verwendeten MDM können mehrere Profile aufgelistet werden, wobei deren Benennungsschema beliebig ist und von der MDM-Konfiguration abhängt. Wählen Sie jedes einzeln aus, und untersuchen Sie, ob die Zeile Einstellungen anzeigt, dass es sich um eine Erweiterung für einmaliges Anmelden handelt.

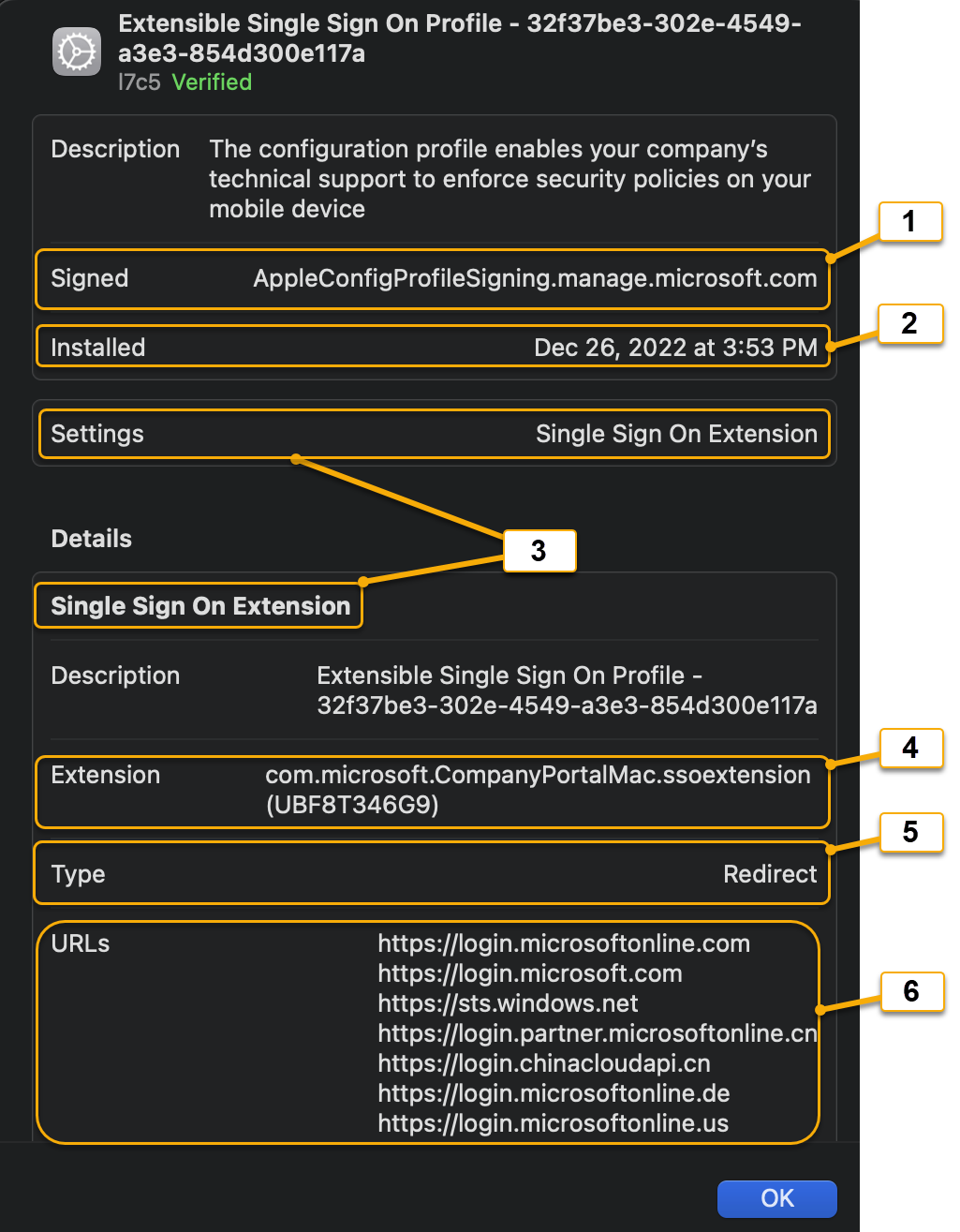

Doppelklicken Sie auf das Konfigurationsprofil, das mit dem Wert von Einstellungen der Erweiterung für einmaliges Anmelden übereinstimmt.

Screenshotbeschriftung Konfigurationsprofileinstellung Beschreibung 1 Signierte Signaturautorität des MDM-Anbieters. 2 Installiert Datum/Zeitstempel, der anzeigt, wann die Erweiterung installiert (oder aktualisiert) wurde. 3 Einstellungen: Erweiterung für einmaliges Anmelden Zeigt an, dass dieses Konfigurationsprofil vom Typ Apple SSO-Erweiterung ist. 4 Erweiterung Bezeichner, der der Paket-ID der Anwendung zugeordnet ist, die das Microsoft Enterprise-Erweiterungs-Plug-In ausführt. Der Bezeichner muss immer auf com.microsoft.CompanyPortalMac.ssoextensionfestgelegt werden, und der Teambezeichner muss als (UBF8T346G9) angezeigt werden, wenn das Profil auf einem macOS-Gerät installiert ist. Wenn einer der Werte abweicht, ruft die MDM die Erweiterung nicht richtig auf.5 Typ Die Microsoft Enterprise SSO-Erweiterung muss immer auf den Erweiterungstyp Umleitung festgelegt sein. Weitere Informationen finden Sie unter Erweiterungstypen: Umleitung im Vergleich mit Anmeldeinformationen. 6 URLs Die Anmelde-URLs, die zum Identitätsanbieter (Microsoft Entra ID) gehören. Siehe die Liste der unterstützten URLs. Alle Apple SSO-Umleitungserweiterungen müssen über die folgenden MDM-Payloadkomponenten im Konfigurationsprofil verfügen:

MDM-Nutzlastkomponente Beschreibung Erweiterungsbezeichner Enthält sowohl den Paketbezeichner als auch den Teambezeichner der Anwendung auf dem macOS-Gerät, das die Erweiterung ausführt. Hinweis: Die Microsoft Enterprise SSO-Erweiterung sollte immer auf com.microsoft.CompanyPortalMac.ssoextension (UBF8T346G9) festgelegt werden, um dem macOS-Betriebssystem mitzuteilen, dass der Clientcode der Erweiterung Teil der Anwendung „Intune-Unternehmensportal“ ist. Typ Muss auf Umleitung festgelegt werden, um den Typ Umleitungserweiterung anzugeben. URLs Endpunkt-URLs des Identitätsanbieters (Microsoft Entra ID), bei dem das Betriebssystem Authentifizierungsanforderungen an die Erweiterung weiterleitet. Optionale erweiterungsspezifische Konfiguration Wörterbuchwerte, die als Konfigurationsparameter fungieren können. Im Kontext der Microsoft Enterprise SSO-Erweiterung werden diese Konfigurationsparameter als „Featureflags“ bezeichnet. Weitere Informationen finden Sie unter Featureflagdefinitionen. Hinweis

Die MDM-Definitionen für das SSO-Erweiterungsprofil von Apple finden Sie im Artikel Einstellungen der MDM-Payload „Extensible Single Sign On“ für Apple-Geräte. Microsoft hat unsere Erweiterung auf Grundlage dieses Schemas implementiert. Siehe Microsoft Enterprise SSO-Plug-In für Apple-Geräte.

Um zu überprüfen, ob das richtige Profil für die Microsoft Enterprise SSO-Erweiterung installiert ist, sollte das Feld Erweiterung den Wert com.microsoft.CompanyPortalMac.ssoextension (UBF8T346G9) haben.

Notieren Sie sich das Feld Installiert im Konfigurationsprofil, da es ein nützlicher Indikator bei der Problembehandlung sein kann, wenn Änderungen an der Konfiguration vorgenommen werden.

Wenn das richtige Konfigurationsprofil überprüft wurde, fahren Sie mit dem Abschnitt Problembehandlung für den Anwendungsauthentifizierungsflow fort.

MDM-Konfigurationsprofil fehlt

Wenn das Konfigurationsprofil der SSO-Erweiterung nach dem Befolgen des vorherigen Abschnitts nicht in der Liste Profile angezeigt wird, könnte es sein, dass für die MDM-Konfiguration Benutzer-/Gerätetargeting aktiviert ist, wodurch der Benutzer oder das Gerät effektiv vom Empfang des Konfigurationsprofils ausgefiltert wird. Wenden Sie sich an Ihren MDM-Administrator, und sammeln Sie die Konsolenprotokolle aus dem nächsten Abschnitt.

Sammeln MDM-spezifischer Konsolenprotokolle

Doppelklicken Sie auf dem macOS-Gerät auf den Ordner Anwendungen und dann auf den Ordner Dienstprogramme.

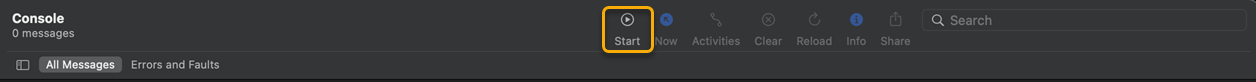

Doppelklicken Sie auf die Anwendung Konsole.

Klicken Sie auf die Schaltfläche Start, um die Protokollierung der Konsolenablaufverfolgung zu aktivieren.

Lassen Sie den MDM-Administrator versuchen, das Konfigurationsprofil für dieses/n macOS-Gerät/-Benutzer erneut bereitzustellen und einen Synchronisierungszyklus zu erzwingen.

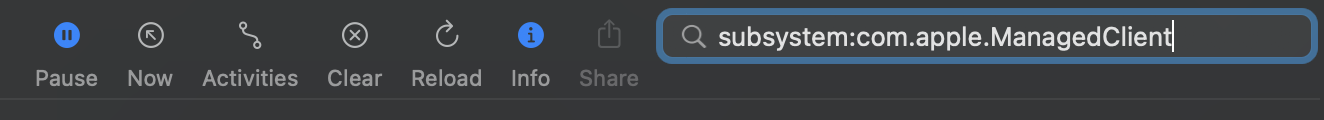

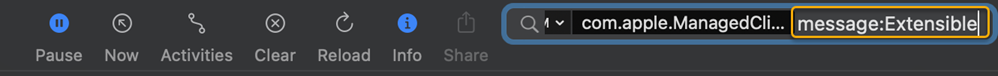

Geben Sie subsystem:com.apple.ManagedClient in die Suchleiste ein, und drücken Sie die EINGABETASTE.

Wenn der Cursor in der Suchleiste blinkt, geben Sie message:Extensible ein.

Die Protokolle der MDM-Konsole sollten nun nach Aktivitäten des Konfigurationsprofils Extensible SSO gefiltert werden. Der folgende Screenshot zeigt einen Protokolleintrag Installiertes Konfigurationsprofil, der zeigt, dass das Konfigurationsprofil installiert wurde.

Problembehandlung für den Anwendungsauthentifizierungsflow

In der Anleitung in diesem Abschnitt wird davon ausgegangen, dass das macOS-Gerät über ein ordnungsgemäß bereitgestelltes Konfigurationsprofil verfügt. Die Schritte finden Sie unter Überprüfen des SSO-Konfigurationsprofils auf einem macOS-Gerät.

Nach der Bereitstellung unterstützt die Microsoft Enterprise SSO-Erweiterung für Apple-Geräte zwei Typen von Anwendungsauthentifizierungsflows für jeden Anwendungstyp. Bei der Problembehandlung ist es wichtig, den Typ der verwendeten Anwendung zu verstehen.

Anwendungstypen

| Anwendungstyp | Interaktive Authentifizierung | Unbeaufsichtigte Authentifizierung | Beschreibung | Beispiele |

|---|---|---|---|---|

| Native MSAL App | X | X | MSAL (Microsoft Authentication Library) ist ein Framework für Anwendungsentwickler, das auf das Erstellen von Anwendungen mit der Microsoft Identity Platform (Microsoft Entra ID) zugeschnitten ist. Apps, die auf MSAL, Version 1.1 oder höher, basieren, lassen sich in die Microsoft Enterprise SSO-Erweiterung integrieren. Wenn die Anwendung SSO-erweiterungs(broker)fähig ist, verwendet sie die Erweiterung ohne weitere Konfiguration. Weitere Informationen finden Sie in unserer MSAL-Entwicklerbeispieldokumentation. |

Microsoft To-Do |

| Natives/Browser-SSO ohne MSAL | X | Anwendungen, die Apple-Netzwerktechnologien oder Webansichten verwenden, können so konfiguriert werden, dass sie gemeinsam genutzte Anmeldeinformationen aus der SSO-Erweiterung abrufen. Featureflags müssen konfiguriert werden, um sicherzustellen, dass die Paket-ID für jede App die gemeinsam genutzten Anmeldeinformationen (PRT) abrufen darf. |

Microsoft Word Safari Microsoft Edge Visual Studio |

Wichtig

Nicht alle nativen Microsoft-Erstanbieteranwendungen verwenden das MSAL-Framework. Zum Zeitpunkt der Veröffentlichung dieses Artikels basieren die meisten Microsoft Office-Anwendungen für macOS noch auf dem älteren ADAL-Bibliotheksframework und somit auf dem Browser-SSO-Flow.

Auffinden der Paket-ID für eine Anwendung unter macOS

Doppelklicken Sie auf dem macOS-Gerät auf den Ordner Anwendungen und dann auf den Ordner Dienstprogramme.

Doppelklicken Sie auf die Anwendung Terminal.

Wenn das Terminal geöffnet wird, geben Sie

osascript -e 'id of app "<appname>"'an der Eingabeaufforderung ein. Im Folgenden sehen Sie einige Beispiele:% osascript -e 'id of app "Safari"' com.apple.Safari % osascript -e 'id of app "OneDrive"' com.microsoft.OneDrive % osascript -e 'id of app "Microsoft Edge"' com.microsoft.edgemacNachdem nun die Paket-IDs gesammelt wurden, befolgen Sie unsere Anleitung zum Konfigurieren der Featureflags, um sicherzustellen, dass Natives/Browser-SSO-Apps ohne MSAL die SSO-Erweiterung nutzen können. Hinweis: Bei allen Paket-IDs wird die Groß-/Kleinschreibung für die Konfiguration des Featureflags beachtet.

Achtung

Anwendungen, die keine Apple-Netzwerktechnologien verwenden (z. B. WKWebview und NSURLSession), können die gemeinsam genutzten Anmeldeinformationen (PRT) aus der SSO-Erweiterung nicht verwenden. Sowohl Google Chrome als auch Mozilla Firefox fallen in diese Kategorie. Selbst wenn sie im MDM-Konfigurationsprofil konfiguriert sind, ist das Ergebnis eine reguläre Authentifizierungsaufforderung im Browser.

Bootstrapping

Standardmäßig rufen nur MSAL-Apps die SSO-Erweiterung auf, woraufhin dann die Erweiterung wiederum gemeinsam genutzte Anmeldeinformationen (PRT) von Microsoft Entra ID abruft. Die Safari-Browseranwendung oder andere Nicht-MSAL-Anwendungen können jedoch zum Abrufen des PRT konfiguriert werden. Siehe Benutzeranmeldungen über Anwendungen, die keine MSAL verwenden, und den Safari-Browser erlauben. Nachdem die SSO-Erweiterung ein PRT abgerufen hat, speichert sie die Anmeldeinformation im Anmeldeschlüsselbund des Benutzers. Überprüfen Sie als Nächstes, ob das PRT im Schlüsselbund des Benutzers vorhanden ist:

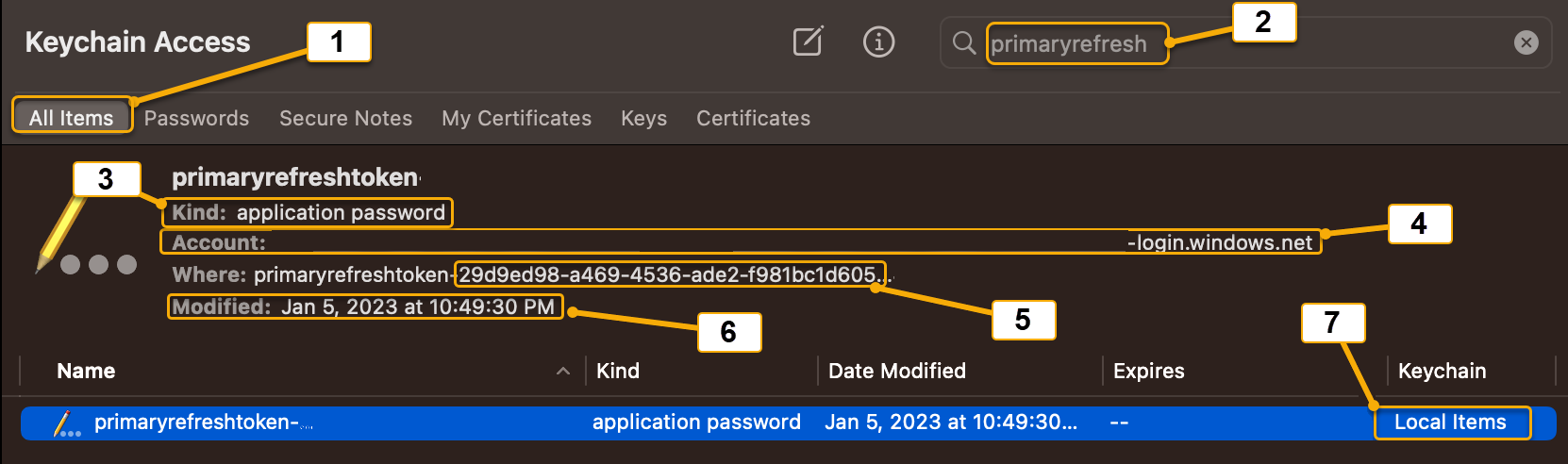

Überprüfen des Schlüsselbunds auf das PRT

Doppelklicken Sie auf dem macOS-Gerät auf den Ordner Anwendungen und dann auf den Ordner Dienstprogramme.

Doppelklicken Sie auf die Anwendung Schlüsselbundverwaltung.

Wählen Sie unter Standardschlüsselbund die Option Lokale Elemente (oder iCloud) aus.

- Stellen Sie sicher, dass Alle Elemente ausgewählt ist.

- Geben Sie in der Suchleiste auf der rechten Seite

primaryrefresh(zum Filtern) ein.

Screenshotbeschriftung Schlüsselbund-Anmeldeinformationskomponente Beschreibung 1 Alle Elemente Zeigt alle Typen von Anmeldeinformationen im Schlüsselbund an. 2 Schlüsselbund-Suchleiste Ermöglicht das Filtern nach Anmeldeinformationen. Um nach dem Microsoft Entra PRT-Typ zu filtern, geben Sie primaryrefreshein3 Art Bezieht sich auf den Typ der Anmeldeinformationen. Die Microsoft Entra PRT-Anmeldeinformationen sind vom Anmeldeinformationstyp Programmkennwort. 4 Konto Zeigt das Microsoft Entra-Benutzerkonto, das Besitzer des PRT ist, im Format UserObjectId.TenantId-login.windows.netan:5 Wobei Folgendes gilt Zeigt den vollständigen Namen der Anmeldeinformationen an. Die Microsoft Entra PRT-Anmeldeinformationen beginnen mit dem folgenden Format: primaryrefreshtoken-29d9ed98-a469-4536-ade2-f981bc1d605. 29d9ed98-a469-4536-ade2-f981bc1d605 ist die Anwendungs-ID für den Microsoft-Authentifizierungsbroker-Dienst, der für die Verarbeitung von PRT-Beschaffungsanforderungen zuständig ist6 Geändert Zeigt an, wann die Anmeldeinformationen zuletzt aktualisiert wurden. Immer, wenn die Microsoft Entra PRT-Anmeldeinformationen von einem interaktiven Anmeldeereignis in einem Bootstrapping abgerufen oder aktualisiert werden, werden das Datum/der Zeitstempel aktualisiert 7 Schlüsselbund Zeigt an, welcher Schlüsselbund die ausgewählten Anmeldeinformationen enthält. Die Microsoft Entra PRT-Anmeldeinformation befindet sich im Schlüsselbund Lokale Elemente oder iCloud. Wenn iCloud auf dem macOS-Gerät aktiviert ist, wird der Schlüsselbund Lokale Elemente zum Schlüsselbund iCloud. Wenn das PRT nicht im Schlüsselbund gefunden wird, gehen Sie gemäß dem Anwendungstyp wie folgt vor:

- Native MSAL: Überprüfen Sie, ob der Anwendungsentwickler, falls die App mit MSAL, Version 1.1 oder höher, erstellt wurde, die Brokerfähigkeit der Anwendung aktiviert hat. Lesen Sie auch die Schritte zur Behandlung von Bereitstellungsproblemen, um Bereitstellungsprobleme auszuschließen.

- Nicht-MSAL (Safari): Vergewissern Sie sich, dass das Featureflag

browser_sso_interaction_enabledim MDM-Konfigurationsprofil auf 1 und nicht auf 0 festgelegt ist.

Authentifizierungsflow nach dem Bootstrapping eines PRT

Nachdem nun das PRT (gemeinsam genutzte Anmeldeinformationen) überprüft wurde, ist es vor einer Vertiefung der Problembehandlung hilfreich, die allgemeinen Schritte für jeden Anwendungstyp und wie dieser mit dem Microsoft Enterprise SSO-Erweiterungs-Plug-In (Broker-App) interagiert, zu verstehen. Die folgenden Animationen und Beschreibungen sollten macOS-Administratoren helfen, das Szenario zu verstehen, bevor sie sich Protokollierungsdaten ansehen.

Native MSAL-Anwendung

Szenario: Eine Anwendung, die für die Verwendung von MSAL entwickelt wurde (Beispiel: Microsoft To Do-Client) und auf einem Apple-Gerät ausgeführt wird, muss den Benutzer mit seinem Microsoft Entra-Konto anmelden, um auf einen durch Microsoft Entra geschützten Dienst zugreifen zu können (Beispiel: Microsoft To Do-Dienst).

- Mit MSAL entwickelte Anwendungen rufen die SSO-Erweiterung direkt auf und senden das PRT zusammen mit der Tokenanforderung der Anwendung für eine durch Microsoft Entra geschützte Ressource an den Microsoft Entra-Tokenendpunkt

- Microsoft Entra ID überprüft die PRT-Anmeldeinformationen und gibt ein anwendungsspezifisches Token an den SSO-Erweiterungsbroker zurück

- Der SSO-Erweiterungsbroker übergibt das Token dann an die MSAL-Clientanwendung, die es dann an die durch Microsoft Entra geschützte Ressource sendet

- Der Benutzer ist jetzt bei der App angemeldet, und der Authentifizierungsprozess ist abgeschlossen.

Nicht-MSAL-/Browser-SSO

Szenario: Ein Benutzer auf einem Apple-Gerät öffnet den Safari-Webbrowser (oder jegliche native Nicht-MSAL-App, die den Apple-Netzwerkstapel unterstützt), um sich bei einer durch Microsoft Entra geschützten Ressource anzumelden (Beispiel: https://office.com).

- Mithilfe einer Nicht-MSAL-Anwendung (Beispiel: Safari) versucht der Benutzer, sich bei einer integrierten Microsoft Entra-Anwendung anzumelden (Beispiel: office.com) und wird umgeleitet, um ein Token von Microsoft Entra ID abzurufen

- Solange die Nicht-MSAL-Anwendung in der Konfiguration der MDM-Nutzlast in der Positivliste steht, fängt der Apple-Netzwerkstapel die Authentifizierungsanforderung ab und leitet die Anforderung an den SSO-Erweiterungsbroker um.

- Sobald die SSO-Erweiterung die abgefangene Anforderung empfängt, wird das PRT an den Microsoft Entra-Tokenendpunkt gesendet

- Microsoft Entra ID überprüft das PRT und gibt ein anwendungsspezifisches Token an die SSO-Erweiterung zurück

- Das anwendungsspezifische Token wird an die Nicht-MSAL-Clientanwendung übergeben, und die Clientanwendung sendet das Token, um auf den durch Microsoft Entra geschützten Dienst zuzugreifen

- Der Benutzer hat jetzt die Anmeldung abgeschlossen, und der Authentifizierungsprozess ist abgeschlossen.

Abrufen der SSO-Erweiterungsprotokolle

Eins der nützlichsten Tools zur Behandlung verschiedener Probleme mit der SSO-Erweiterung sind die Clientprotokolle des Apple-Geräts.

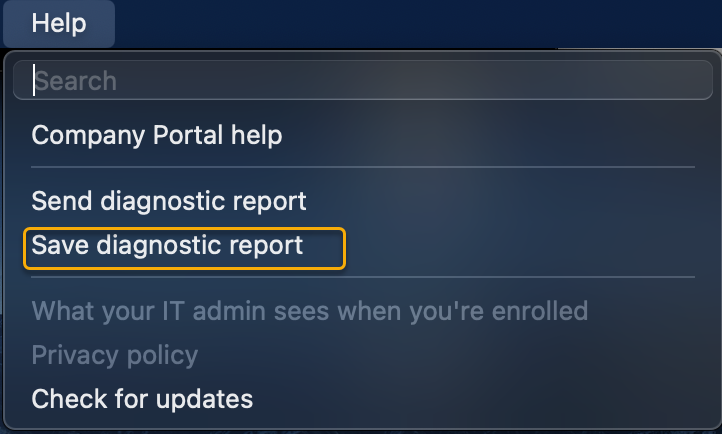

Speichern von SSO-Erweiterungsprotokollen aus der Unternehmensportal-App

Doppelklicken Sie auf dem macOS-Gerät auf den Ordner Anwendungen.

Doppelklicken Sie auf die Anwendung Unternehmensportal.

Wenn das Unternehmensportal geladen wurde, navigieren Sie zur oberen Menüleiste: Hilfe->Diagnosebericht speichern. Es ist nicht erforderlich, sich bei der Anwendung anzumelden.

Speichern Sie das Unternehmensportal-Protokollarchiv an einem Speicherort Ihrer Wahl (z. B. Desktop).

Öffnen Sie das Archiv CompanyPortal.zip, und „Öffnen“ Sie die Datei SSOExtension.log mit einem beliebigen Text-Editor.

Tipp

Eine praktische Möglichkeit zum Anzeigen der Protokolle ist die Verwendung von Visual Studio Code und die Installation der Protokollanzeige-Erweiterung.

Verfolgen von SSO-Erweiterungsprotokollen unter macOS mit Terminal

Während der Problembehandlung kann es hilfreich sein, ein Problem zu reproduzieren, während die SSOExtension-Protokolle in Echtzeit verfolgt werden:

Doppelklicken Sie auf dem macOS-Gerät auf den Ordner Anwendungen und dann auf den Ordner Dienstprogramme.

Doppelklicken Sie auf die Anwendung Terminal.

Wenn das Terminal geöffnet wird, geben Sie Folgendes ein:

tail -F ~/Library/Containers/com.microsoft.CompanyPortalMac.ssoextension/Data/Library/Caches/Logs/Microsoft/SSOExtension/*Hinweis

Das nachfolgende „/*“-Element zeigt an, dass mehrere Protokolle verfolgt werden, falls welche vorhanden sind.

% tail -F ~/Library/Containers/com.microsoft.CompanyPortalMac.ssoextension/Data/Library/Caches/Logs/Microsoft/SSOExtension/* ==> /Users/<username>/Library/Containers/com.microsoft.CompanyPortalMac.ssoextension/Data/Library/Caches/Logs/Microsoft/SSOExtension/SSOExtension 2022-12-25--13-11-52-855.log <== 2022-12-29 14:49:59:281 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Handling SSO request, requested operation: 2022-12-29 14:49:59:281 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Ignoring this SSO request... 2022-12-29 14:49:59:282 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Finished SSO request. 2022-12-29 14:49:59:599 | I | Beginning authorization request 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag browser_sso_interaction_enabled, value in config 1, value type __NSCFNumber 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Feature flag browser_sso_interaction_enabled is enabled 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag browser_sso_disable_mfa, value in config (null), value type (null) 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag disable_browser_sso_intercept_all, value in config (null), value type (null) 2022-12-29 14:49:59:600 | I | Request does not need UI 2022-12-29 14:49:59:600 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag admin_debug_mode_enabled, value in config (null), value type (null)Während Sie das Problem reproduzieren, lassen Sie das Terminalfenster geöffnet, um die Ausgabe der verfolgten SSOExtension-Protokolle beobachten zu können.

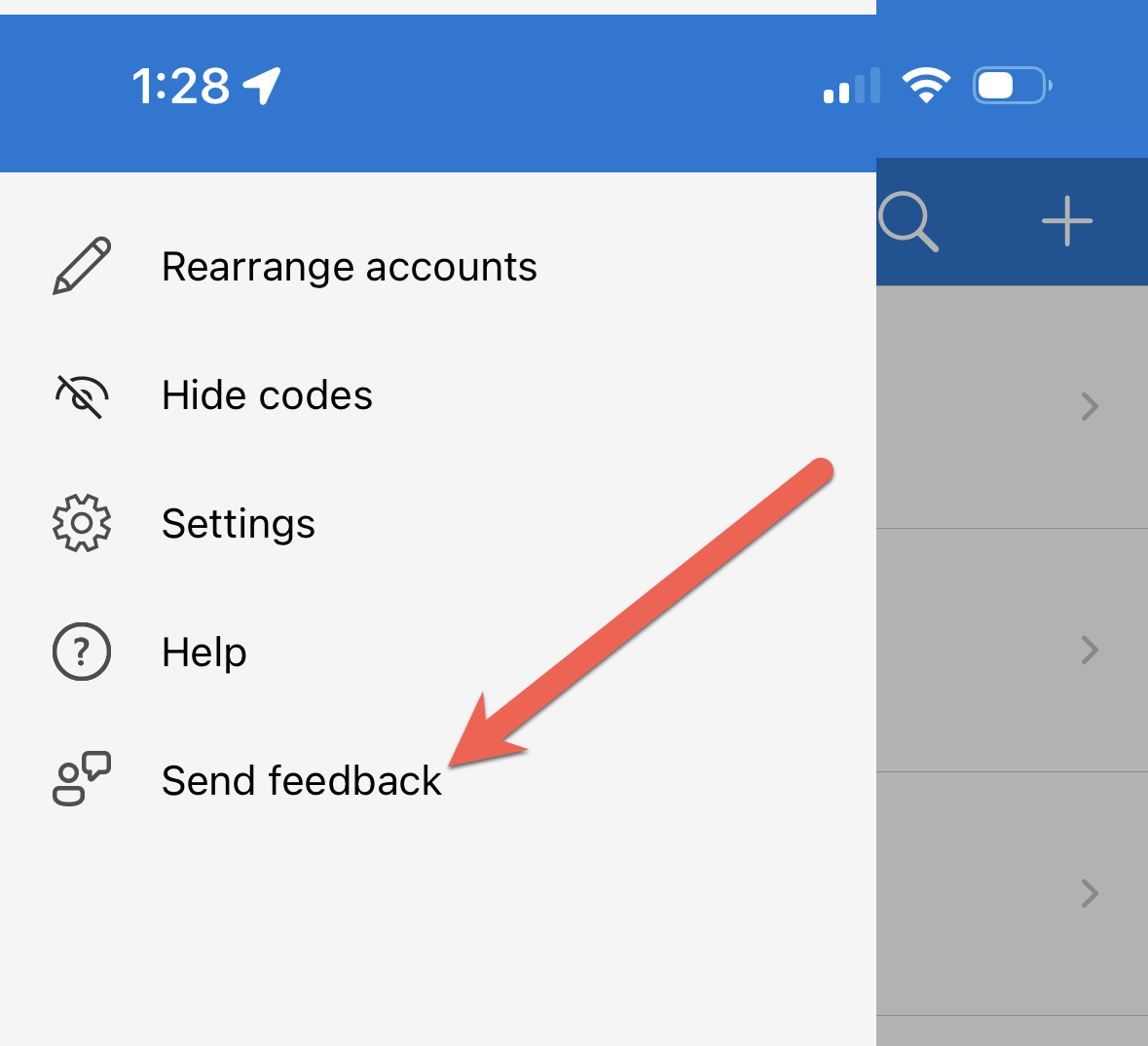

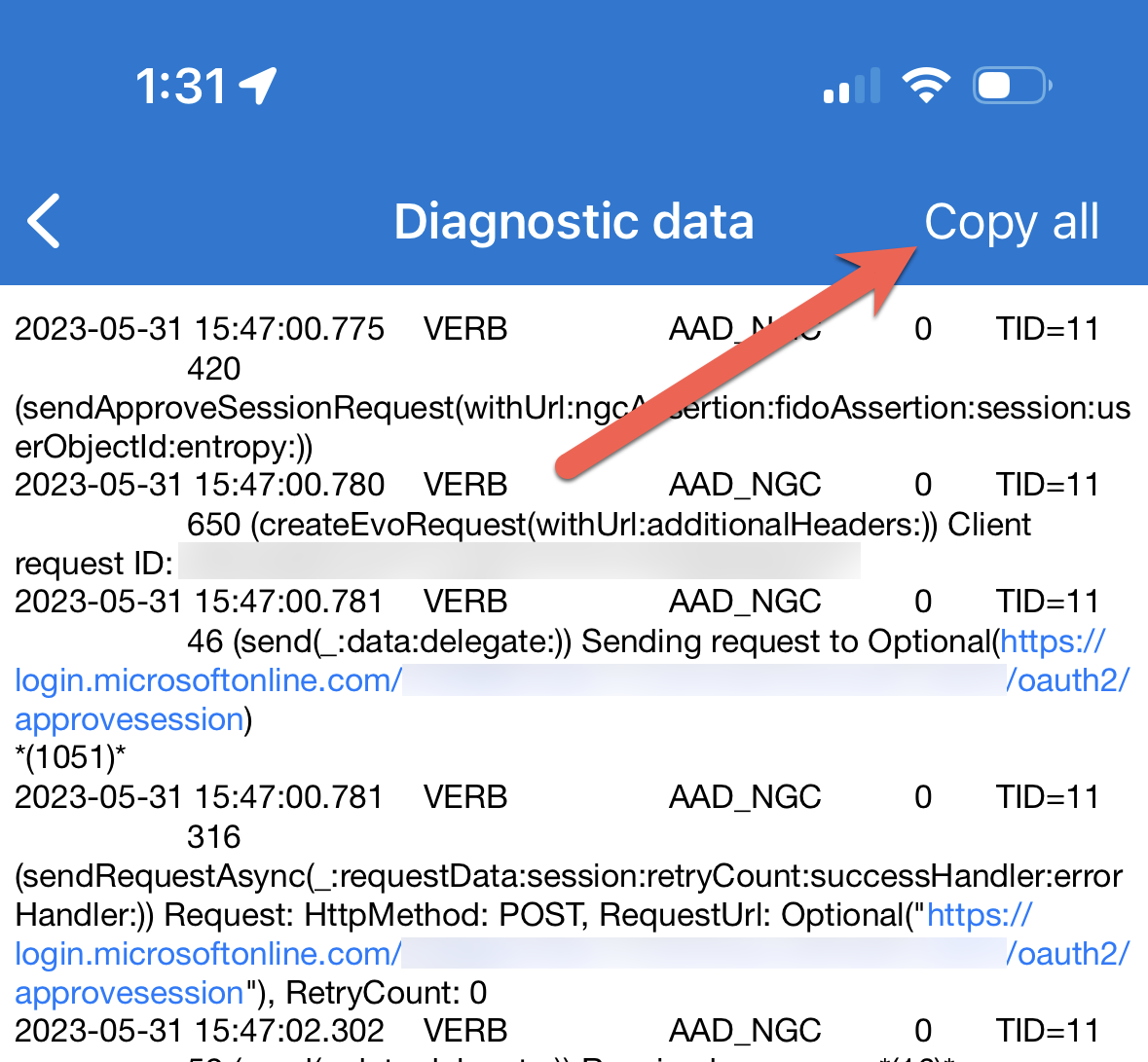

Exportieren von SSO-Erweiterungsprotokollen unter iOS

Es ist nicht möglich, unter iOS SSO-Erweiterungsprotokolle in Echtzeit anzuzeigen wie unter macOS. Die iOS-SSO-Erweiterungsprotokolle können aus der Microsoft Authenticator-App exportiert und dann mithilfe eines anderen Geräts überprüft werden:

Öffnen Sie die Microsoft Authenticator-App:

Drücken Sie oben links auf die Menüschaltfläche:

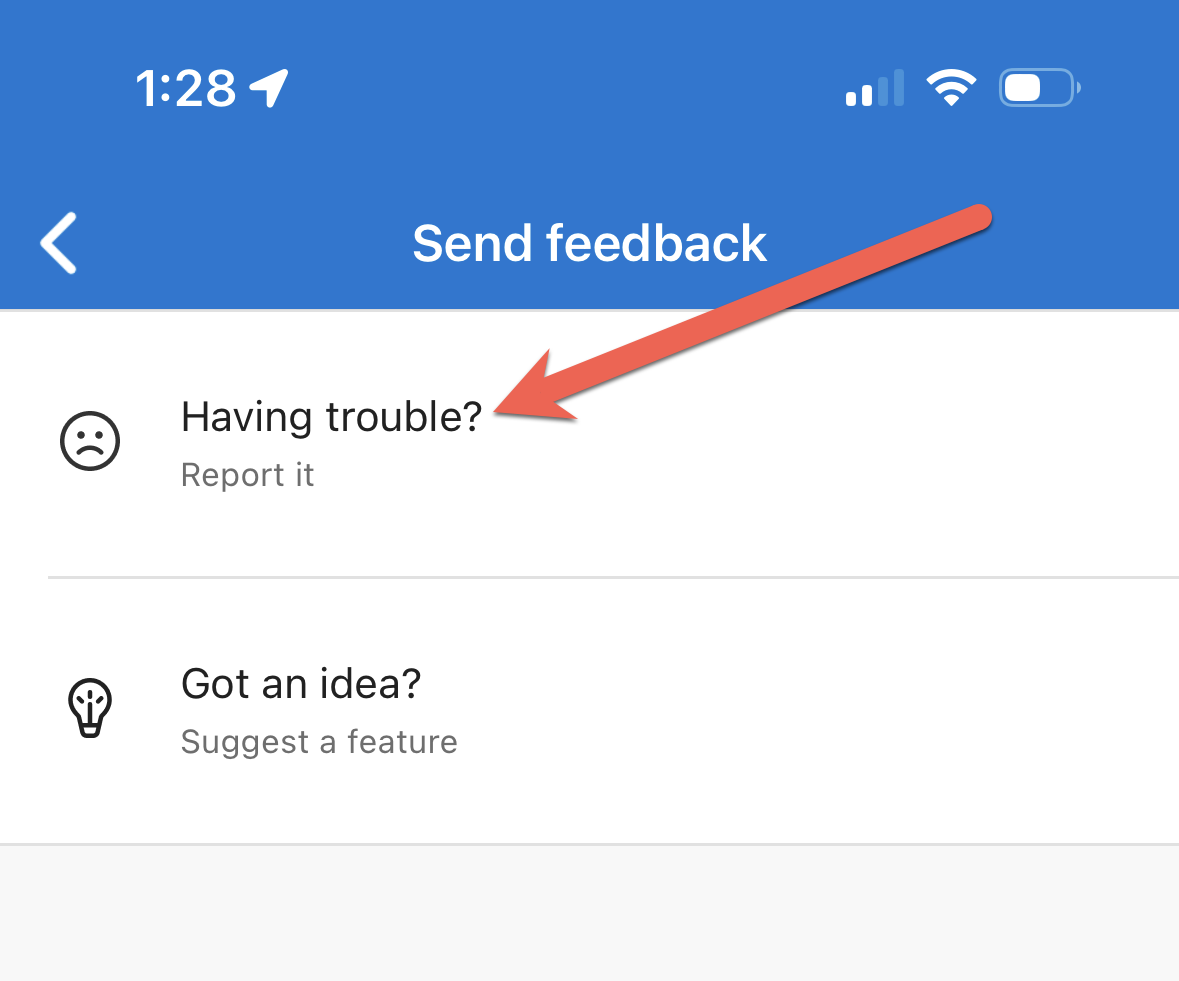

Wählen Sie die Option „Feedback senden“ aus:

Wählen Sie die Option „Probleme?“ aus:

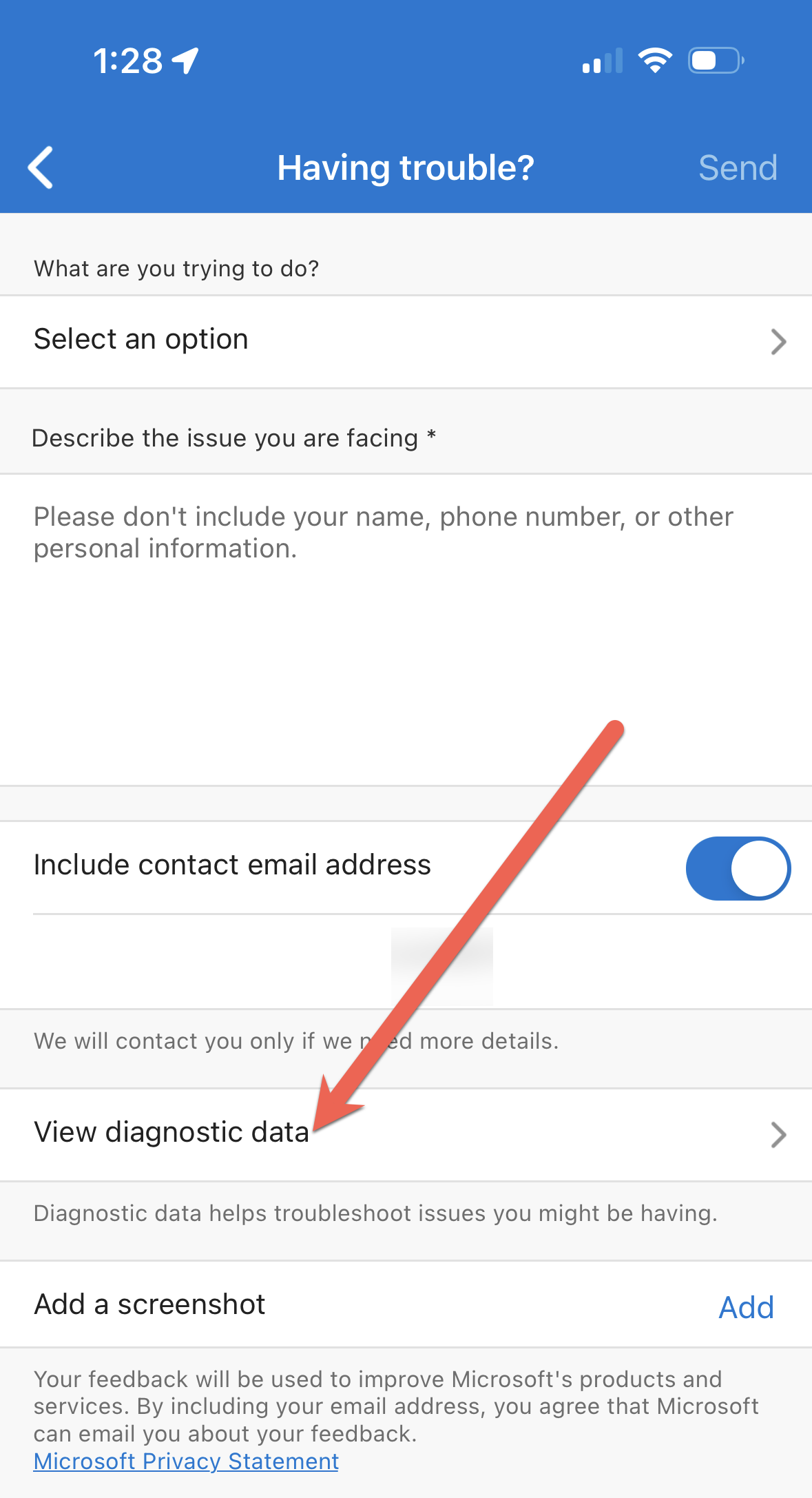

Drücken Sie auf die Option „Diagnosedaten anzeigen“:

Tipp

Wenn Sie mit Microsoft-Support arbeiten, können Sie in an dieser Stelle auf die Schaltfläche Senden klicken, um die Protokolle an den Support zu senden. Dadurch erhalten Sie eine Incident-ID, die Sie Ihrem Kontakt beim Microsoft-Support zur Verfügung stellen können.

Drücken Sie die Schaltfläche „Alles kopieren“, um die Protokolle in die Zwischenablage Ihres iOS-Geräts zu kopieren. Sie können die Protokolldateien dann zur Überprüfung an einem anderen Ort speichern oder sie per E-Mail oder mithilfe anderer Methoden zur Dateifreigabe senden:

Grundlegendes zu den SSO-Erweiterungsprotokollen

Die Analyse der SSO-Erweiterungsprotokolle ist eine hervorragende Möglichkeit zur Problembehandlung des Authentifizierungsflows von Anwendungen, die Authentifizierungsanforderungen an Microsoft Entra ID senden. Jedes Mal, wenn der SSO-Erweiterungsbroker aufgerufen wird, ergibt sich eine Reihe von Protokollierungsaktivitäten, die als Autorisierungsanforderungen bezeichnet werden. Die Protokolle enthalten die folgenden nützlichen Informationen zur Problembehandlung:

- Featureflagkonfiguration

- Autorisierungsanforderungstypen

- Native MSAL

- Nicht-MSAL-/Browser-SSO

- Interaktion mit dem macOS-Schlüsselbund für Abruf-/Speichervorgänge für Anmeldeinformationen

- Korrelations-IDs für Microsoft Entra-Anmeldeereignisse

- PRT-Abruf

- Geräteregistrierung

Achtung

Die SSO-Erweiterungsprotokolle sind äußerst ausführlich, insbesondere hinsichtlich der Vorgänge mit Schlüsselbund-Anmeldeinformationen. Aus diesem Grund ist es immer am besten, das Szenario zu verstehen, bevor Sie sich die Protokolle während der Problembehandlung ansehen.

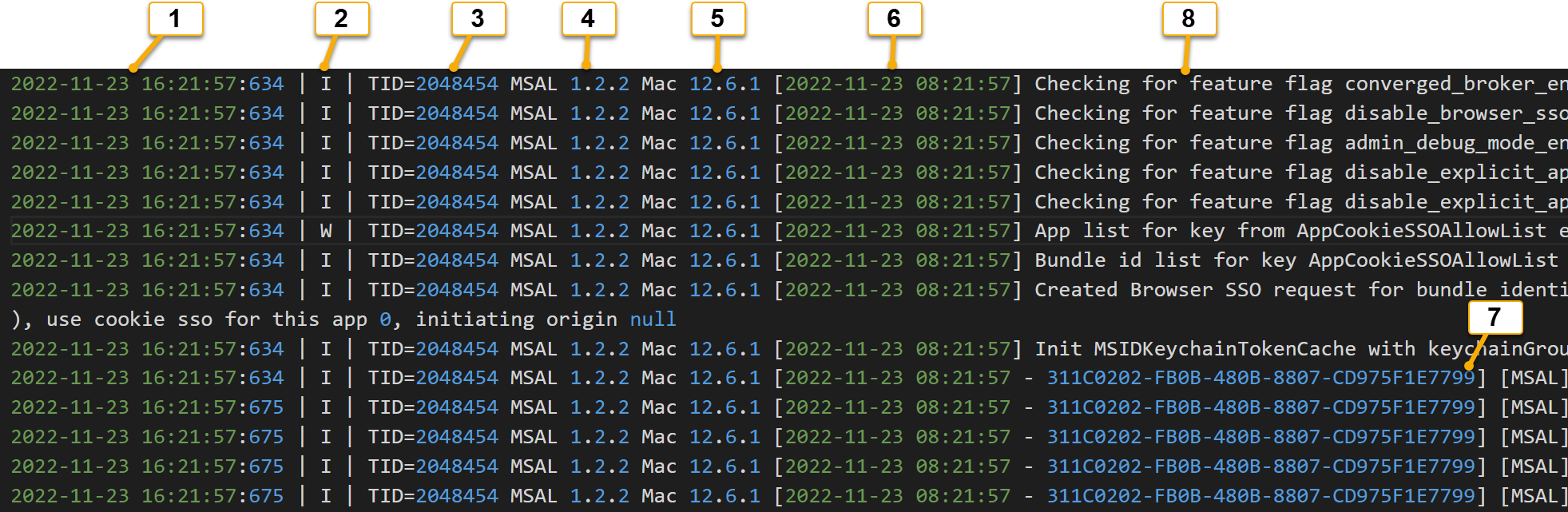

Protokollstruktur

Die SSO-Erweiterungsprotokolle sind in Spalten unterteilt. Der folgende Screenshot zeigt die Spaltenaufschlüsselung der Protokolle:

| Kolumne | Spaltenname | Beschreibung |

|---|---|---|

| 1 | Ortsdatum/-zeit | Das angezeigte lokale Datum und die lokale Uhrzeit. |

| 2 | I-Information W-Warnung E-Fehler |

Zeigt Informationen, Warnungen oder Fehler an. |

| 3 | Thread-ID | Zeigt die Thread-ID der Ausführung der SSO-Erweiterungsbroker-App an. |

| 4 | MSAL-Versionsnummer | Das Microsoft Enterprise SSO-Erweiterungsbroker-Plug-In ist als MSAL-App konstruiert. Diese Spalte gibt die Version der MSAL an, die von der Broker-App ausgeführt wird. |

| 5 | macOS-Version | Anzeigen der Version des macOS-Betriebssystems |

| 6 | Datum/Uhrzeit | Das angezeigte UTC-Datum und die UTC-Uhrzeit. |

| 7 | Korrelations-ID | Zeilen in den Protokollen, die sich auf Microsoft Entra ID- oder Keychainvorgänge beziehen, erweitern die Spalte „UTC-Datum/-Uhrzeit“ um eine Korrelations-ID |

| 8 | Nachricht | Zeigt die detaillierten Meldungen der Protokolle an. Die meisten Informationen zur Problembehandlung finden Sie in dieser Spalte. |

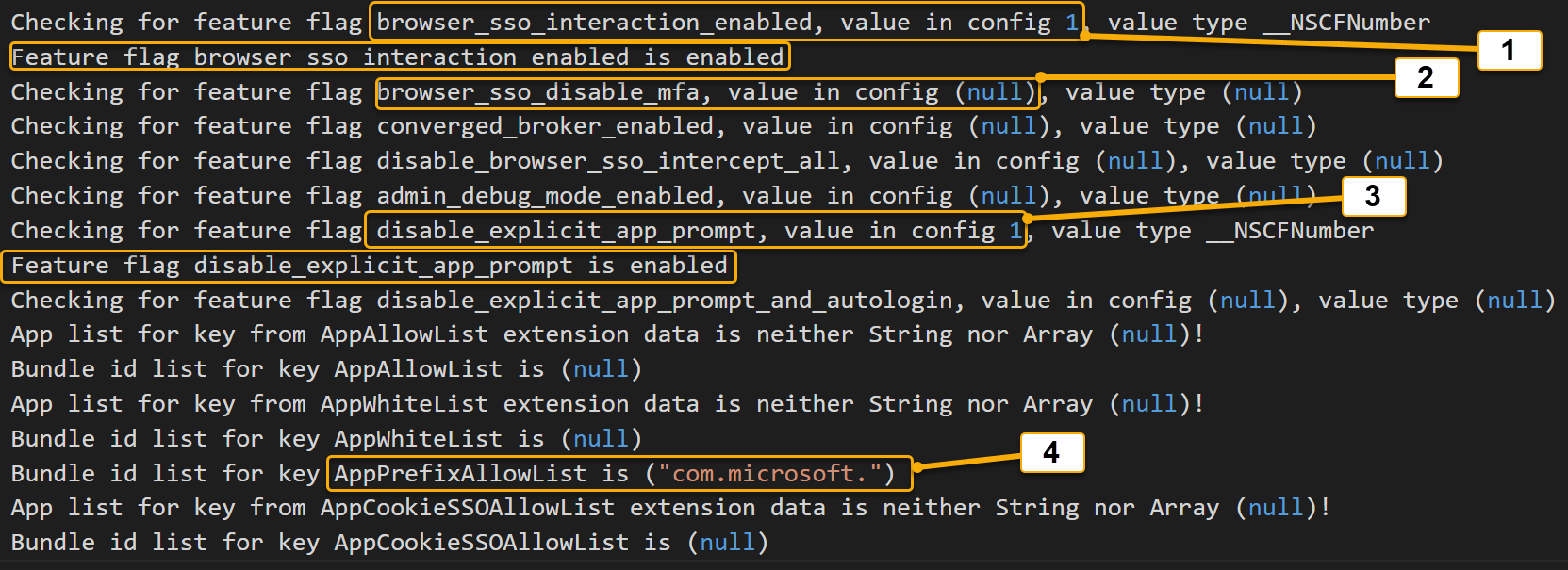

Featureflagkonfiguration

Während der MDM-Konfiguration der Microsoft Enterprise SSO-Erweiterung können optionale erweiterungsspezifische Daten als Anweisungen gesendet werden, um das Verhalten der SSO-Erweiterung zu ändern. Diese konfigurationsspezifischen Anweisungen werden als Featureflags bezeichnet. Die Featureflagkonfiguration ist besonders wichtig für Autorisierungsanforderungen vom Typ „Nicht-MSAL-/Browser-SSO“, da die Paket-ID bestimmen kann, ob die Erweiterung aufgerufen wird oder nicht. Weitere Informationen finden Sie in der Dokumentation zu Featureflags. Jede Autorisierungsanforderung beginnt mit einem Featureflagkonfigurations-Bericht. Der folgende Screenshot führt Sie durch eine Beispielkonfiguration für Featureflags:

| Legende | Featureflag | Beschreibung |

|---|---|---|

| 1 | browser_sso_interaction_enabled | Nicht-MSAL- oder Safari-Browser können ein Bootstrapping für ein PRT durchführen. |

| 2 | browser_sso_disable_mfa | (Veraltet:) Das Bootstrapping der PRT-Anmeldeinformationen erfordert standardmäßig über MFA. Beachten Sie, dass diese Konfiguration auf Null festgelegt ist, was bedeutet, dass die Standardkonfiguration erzwungen wird. |

| 3 | disable_explicit_app_prompt | Ersetzt prompt=login-Authentifizierungsanforderungen von Anwendungen, um Eingabeaufforderungen zu reduzieren. |

| 4 | App-Prefix-Zulassungsliste | Jede Nicht-MSAL-Anwendung mit einer Paket-ID, die mit com.microsoft. beginnt, kann vom SSO-Erweiterungsbroker abgefangen und verarbeitet werden. |

Wichtig

Wenn Featureflags auf Null festgelegt sind, bedeutet dies, dass ihre Standardkonfiguration aktiv ist. Weitere Informationen finden Sie in der Dokumentation zu Featureflags.

Anmeldeflow für native MSAL-Anwendungen

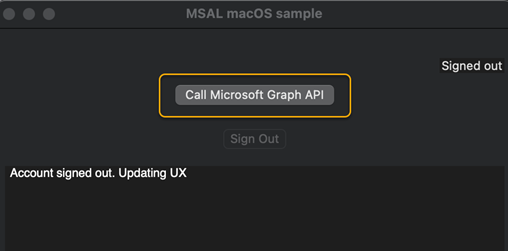

Der folgende Abschnitt führt Sie durch eine Untersuchung der SSO-Erweiterungsprotokolle für den Authentifizierungsflow für native MSAL-Anwendungen. In diesem Beispiel verwenden wir die MSAL-macOS/iOS-Beispielanwendung als Clientanwendung, und die Anwendung ruft die Microsoft Graph-API auf, um die Informationen des Anmeldebenutzers anzuzeigen.

Native MSAL: Exemplarische Vorgehensweise des interaktiven Flows

Die folgenden Aktionen sollten für eine erfolgreiche interaktive Anmeldung ausgeführt werden:

- Der Benutzer meldet sich bei der MSAL-macOS-Beispiel-App an.

- Der Microsoft SSO-Erweiterungsbroker wird aufgerufen und verarbeitet die Anforderung.

- Der Microsoft SSO-Erweiterungsbroker wird dem Bootstrappingprozess unterzogen, um ein PRT für die angemeldeten Benutzenden abzurufen.

- Speichern des PRT im Schlüsselbund.

- Überprüfen, ob ein Geräteregistrierungsobjekt in Microsoft Entra ID (WPJ) vorhanden ist.

- Zurückgeben eines Zugriffstokens an die Clientanwendung, um auf Microsoft Graph mit dem Bereich „User.Read“ zuzugreifen.

Wichtig

Die folgenden Beispielprotokollausschnitte wurden mit Kommentarheadern // versehen, die in den Protokollen nicht angezeigt werden. Sie dienen zur Veranschaulichung einer spezifischen Aktion, die ausgeführt wird. Wir haben die Protokollausschnitte auf diese Weise dokumentiert, um Kopier- und Einfügevorgänge zu unterstützen. Darüber hinaus wurden die Protokollbeispiele so gekürzt, dass nur Zeilen von Bedeutung für die Problembehandlung angezeigt werden.

Der Benutzer klickt auf die Schaltfläche Microsoft Graph-API aufrufen, um den Anmeldevorgang aufzurufen.

//////////////////////////

//get_accounts_operation//

//////////////////////////

Handling SSO request, requested operation: get_accounts_operation

(Default accessor) Get accounts.

(MSIDAccountCredentialCache) retrieving cached credentials using credential query

(Default accessor) Looking for token with aliases (null), tenant (null), clientId 00001111-aaaa-2222-bbbb-3333cccc4444, scopes (null)

(Default accessor) No accounts found in default accessor.

(Default accessor) No accounts found in other accessors.

Completed get accounts SSO request with a personal device mode.

Request complete

Request needs UI

ADB 3.1.40 -[ADBrokerAccountManager allBrokerAccounts:]

ADB 3.1.40 -[ADBrokerAccountManager allMSIDBrokerAccounts:]

(Default accessor) Get accounts.

No existing accounts found, showing webview

/////////

//login//

/////////

Handling SSO request, requested operation: login

Handling interactive SSO request...

Starting SSO broker request with payload: {

authority = "https://login.microsoftonline.com/common";

"client_app_name" = MSALMacOS;

"client_app_version" = "1.0";

"client_id" = "00001111-aaaa-2222-bbbb-3333cccc4444";

"client_version" = "1.1.7";

"correlation_id" = "aaaa0000-bb11-2222-33cc-444444dddddd";

"extra_oidc_scopes" = "openid profile offline_access";

"instance_aware" = 0;

"msg_protocol_ver" = 4;

prompt = "select_account";

"provider_type" = "provider_aad_v2";

"redirect_uri" = "msauth.com.microsoft.idnaace.MSALMacOS://auth";

scope = "user.read";

}

////////////////////////////////////////////////////////////

//Request PRT from Microsoft Authentication Broker Service//

////////////////////////////////////////////////////////////

Using request handler <ADInteractiveDevicelessPRTBrokerRequestHandler: 0x117ea50b0>

(Default accessor) Looking for token with aliases (null), tenant (null), clientId 11112222-bbbb-3333-cccc-4444dddd5555, scopes (null)

Attempting to get Deviceless Primary Refresh Token interactively.

Caching AAD Environements

networkHost: login.microsoftonline.com, cacheHost: login.windows.net, aliases: login.microsoftonline.com, login.windows.net, login.microsoft.com, sts.windows.net

networkHost: login.partner.microsoftonline.cn, cacheHost: login.partner.microsoftonline.cn, aliases: login.partner.microsoftonline.cn, login.chinacloudapi.cn

networkHost: login.microsoftonline.de, cacheHost: login.microsoftonline.de, aliases: login.microsoftonline.de

networkHost: login.microsoftonline.us, cacheHost: login.microsoftonline.us, aliases: login.microsoftonline.us, login.usgovcloudapi.net

networkHost: login-us.microsoftonline.com, cacheHost: login-us.microsoftonline.com, aliases: login-us.microsoftonline.com

Resolved authority, validated: YES, error: 0

[MSAL] Resolving authority: Masked(not-null), upn: Masked(null)

[MSAL] Resolved authority, validated: YES, error: 0

[MSAL] Start webview authorization session with webview controller class MSIDAADOAuthEmbeddedWebviewController:

[MSAL] Presenting web view controller.

Das Protokollierungsbeispiel lässt sich in drei Segmente aufschlüsseln:

| Segment | Beschreibung |

|---|---|

get_accounts_operation |

Überprüfen, ob Konten im Cache vorhanden sind. - ClientID: Die in Microsoft Entra ID für diese MSAL-App registrierte Anwendungs-ID ADB 3.1.40 zeigt die Version des Microsoft Enterprise SSO-Erweiterungsbroker-Plug-Ins an. |

login |

Broker verarbeitet die Anforderung für Microsoft Entra-ID: - Verarbeitung der interaktiven SSO-Anforderung...: Zeigt eine interaktive Anforderung an. - correlation_id (Korrelations-ID): Nützlich für Querverweise mit den serverseitigen Microsoft Entra-Anmeldeprotokollen - Bereich: API-Berechtigungsbereich User.Read von Microsoft Graph angefordert - client_version: Version der MSAL, die von der Anwendung ausgeführt wird. - redirect_uri (Umleitungs-URI): MSAL-Apps verwenden das Format msauth.com.<Bundle ID>://auth. |

| PRT-Anforderung | Der Bootstrappingprozess zum interaktiven Abrufen eines PRT wurde initiiert und rendert die Webansicht-SSO-Sitzung. Microsoft-Authentifizierungsbroker-Dienst - clientId: 29d9ed98-a469-4536-ade2-f981bc1d605e – Alle PRT-Anforderungen werden an den Microsoft-Authentifizierungsbroker-Dienst gesendet. |

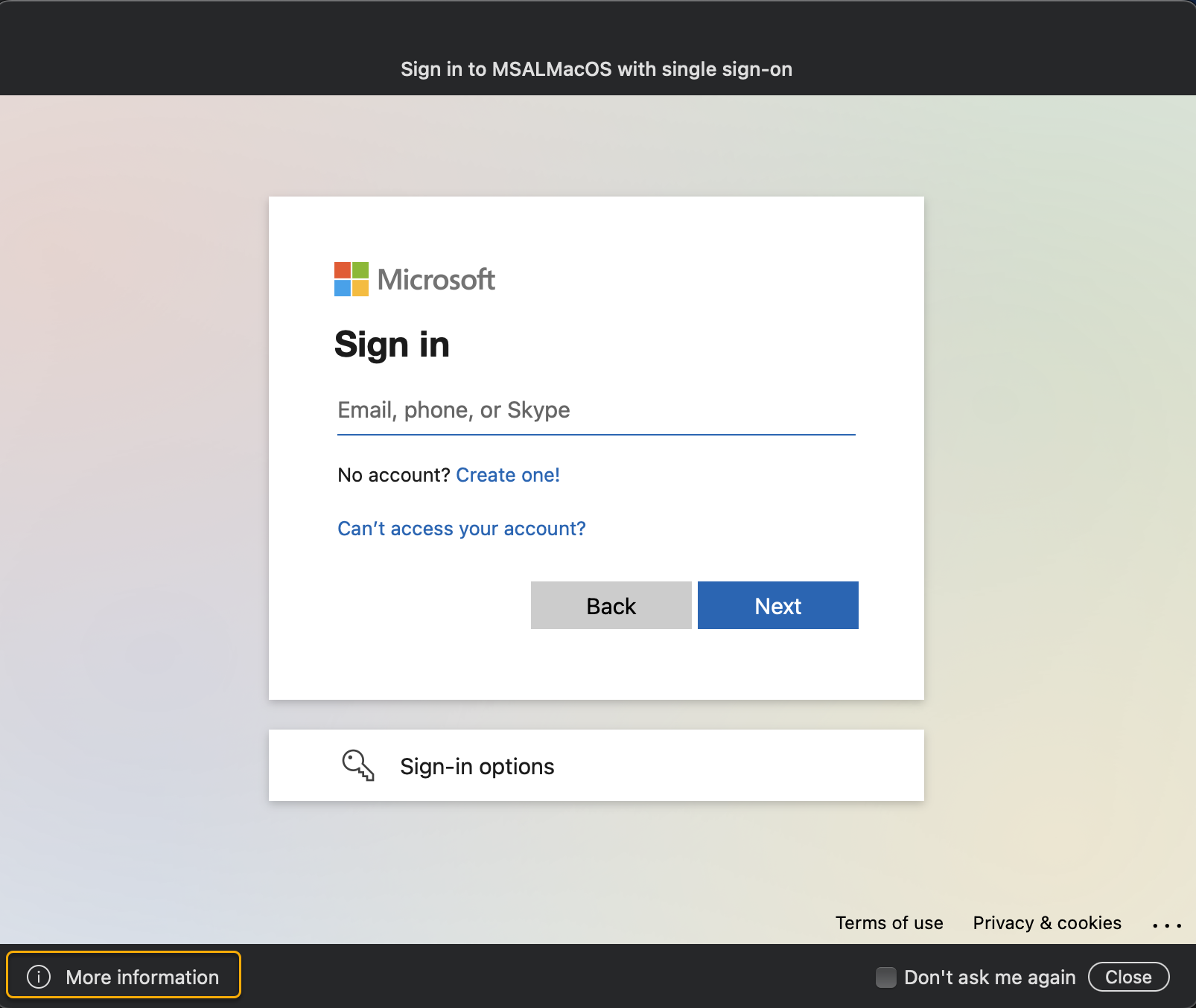

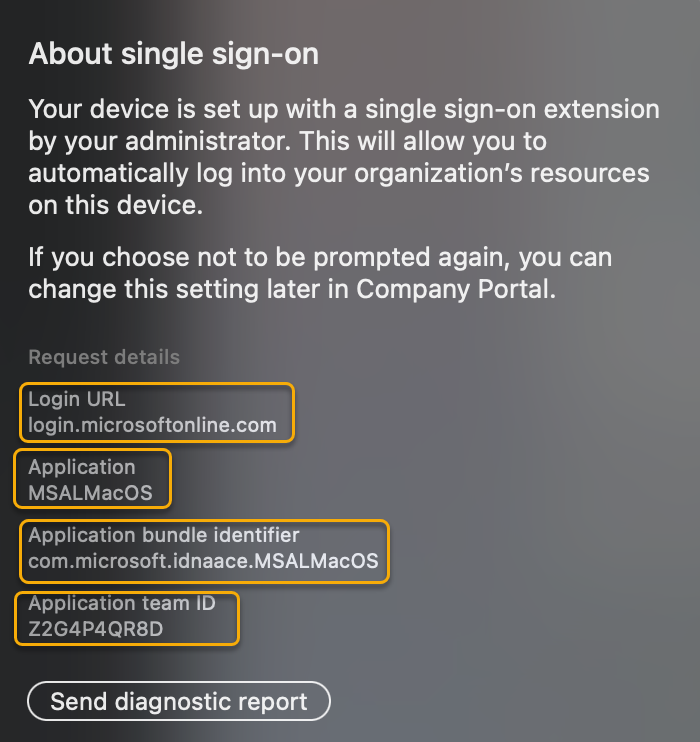

Der SSO-Webansicht-Controller wird angezeigt, und der Benutzer wird aufgefordert, seine Microsoft Entra-Anmeldung (UPN/E-Mail) einzugeben

Hinweis

Wenn Sie auf das i unten links im Webansicht-Controller klicken, werden weitere Informationen zur SSO-Erweiterung sowie die Besonderheiten der App angezeigt, die sie aufgerufen hat.

Nachdem der Benutzer seine Microsoft Entra-Anmeldeinformationen erfolgreich eingegeben hat, werden die folgenden Protokolleinträge in die SSO-Erweiterungsprotokolle geschrieben

Nachdem der Benutzer seine Microsoft Entra-Anmeldeinformationen erfolgreich eingegeben hat, werden die folgenden Protokolleinträge in die SSO-Erweiterungsprotokolle geschrieben

SSOExtensionLogs

///////////////

//Acquire PRT//

///////////////

[MSAL] -completeWebAuthWithURL: msauth://microsoft.aad.brokerplugin/?code=(not-null)&client_info=(not-null)&state=(not-null)&session_state=(not-null)

[MSAL] Dismissed web view controller.

[MSAL] Result from authorization session callbackURL host: microsoft.aad.brokerplugin , has error: NO

[MSAL] (Default accessor) Looking for token with aliases (

"login.windows.net",

"login.microsoftonline.com",

"login.windows.net",

"login.microsoft.com",

"sts.windows.net"

), tenant (null), clientId 29d9ed98-a469-4536-ade2-f981bc1d605e, scopes (null)

Saving PRT response in cache since no other PRT was found

[MSAL] Saving keychain item, item info Masked(not-null)

[MSAL] Keychain find status: 0

Acquired PRT.

///////////////////////////////////////////////////////////////////////

//Discover if there is an Azure AD Device Registration (WPJ) present //

//and if so re-acquire a PRT and associate with Device ID //

///////////////////////////////////////////////////////////////////////

WPJ Discovery: do discovery in environment 0

Attempt WPJ discovery using tenantId.

WPJ discovery succeeded.

Using cloud authority from WPJ discovery: https://login.microsoftonline.com/common

ADBrokerDiscoveryAction completed. Continuing Broker Flow.

PRT needs upgrade as device registration state has changed. Device is joined 1, prt is joined 0

Beginning ADBrokerAcquirePRTInteractivelyAction

Attempting to get Primary Refresh Token interactively.

Acquiring broker tokens for broker client id.

Resolving authority: Masked(not-null), upn: auth.placeholder-61945244__domainname.com

Resolved authority, validated: YES, error: 0

Enrollment id read from intune cache : (null).

Handle silent PRT response Masked(not-null), error Masked(null)

Acquired broker tokens.

Acquiring PRT.

Acquiring PRT using broker refresh token.

Requesting PRT from authority https://login.microsoftonline.com/<TenantID>/oauth2/v2.0/token

[MSAL] (Default accessor) Looking for token with aliases (

"login.windows.net",

"login.microsoftonline.com",

"login.windows.net",

"login.microsoft.com",

"sts.windows.net"

), tenant (null), clientId (null), scopes (null)

[MSAL] Acquired PRT successfully!

Acquired PRT.

ADBrokerAcquirePRTInteractivelyAction completed. Continuing Broker Flow.

Beginning ADBrokerAcquireTokenWithPRTAction

Resolving authority: Masked(not-null), upn: auth.placeholder-61945244__domainname.com

Resolved authority, validated: YES, error: 0

Handle silent PRT response Masked(not-null), error Masked(null)

//////////////////////////////////////////////////////////////////////////

//Provide Access Token received from Azure AD back to Client Application//

//and complete authorization request //

//////////////////////////////////////////////////////////////////////////

[MSAL] (Default cache) Removing credentials with type AccessToken, environment login.windows.net, realm TenantID, clientID 00001111-aaaa-2222-bbbb-3333cccc4444, unique user ID dbb22b2f, target User.Read profile openid email

ADBrokerAcquireTokenWithPRTAction succeeded.

Composing broker response.

Sending broker response.

Returning to app (msauth.com.microsoft.idnaace.MSALMacOS://auth) - protocol version: 3

hash: AA11BB22CC33DD44EE55FF66AA77BB88CC99DD00

payload: Masked(not-null)

Completed interactive SSO request.

Completed interactive SSO request.

Request complete

Completing SSO request...

Finished SSO request.

An diesem Punkt des Authentifizierungs-/Autorisierungsflows wurde das Bootstrapping des PRT abgeschlossen, und es sollte im macOS-Schlüsselbund sichtbar sein. Siehe Überprüfen des Schlüsselbunds auf das PRT. Die MSAL-macOS-Beispielanwendung verwendet das vom Microsoft SSO-Erweiterungsbroker empfangene Zugriffstoken, um die Benutzerinformationen anzuzeigen.

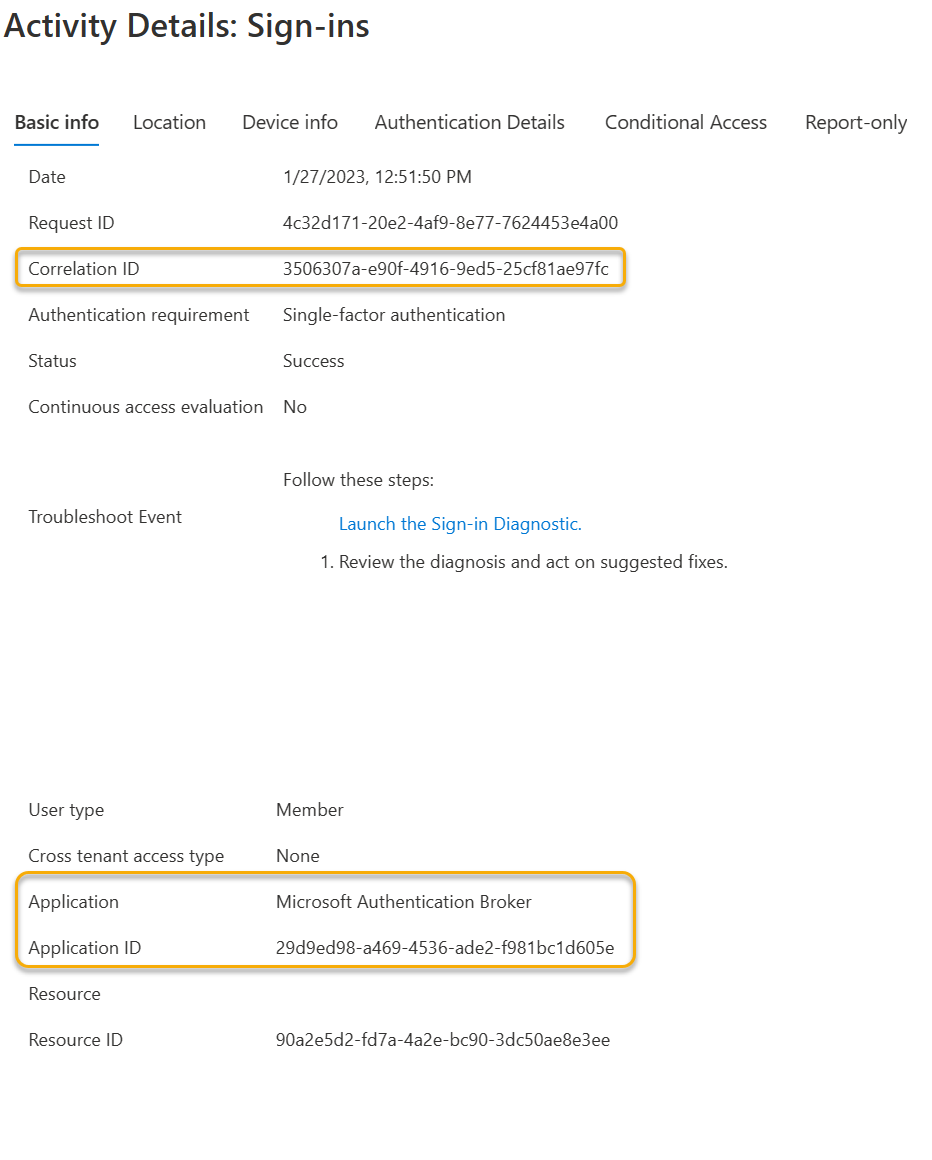

Untersuchen Sie als Nächstes serverseitige Microsoft Entra-Anmeldeprotokolle basierend auf der Korrelations-ID, die aus den clientseitigen SSO-Erweiterungsprotokollen gesammelt wurde. Weitere Informationen finden Sie unter Anmeldeprotokolle in Microsoft Entra ID.

Anzeigen von Microsoft Entra-Anmeldeprotokollen nach Korrelations-ID-Filter

- Öffnen Sie die Microsoft Entra-Anmeldungen für den Mandanten, in dem die Anwendung registriert ist.

- Wählen Sie Benutzeranmeldungen (interaktiv) aus.

- Wählen Sie Filter hinzufügen und dann das Optionsfeld Korrelations-ID aus.

- Kopieren Sie die Korrelations-ID, die Sie aus den SSO-Erweiterungsprotokollen abgerufen haben, fügen Sie sie ein, und wählen Sie Anwenden aus.

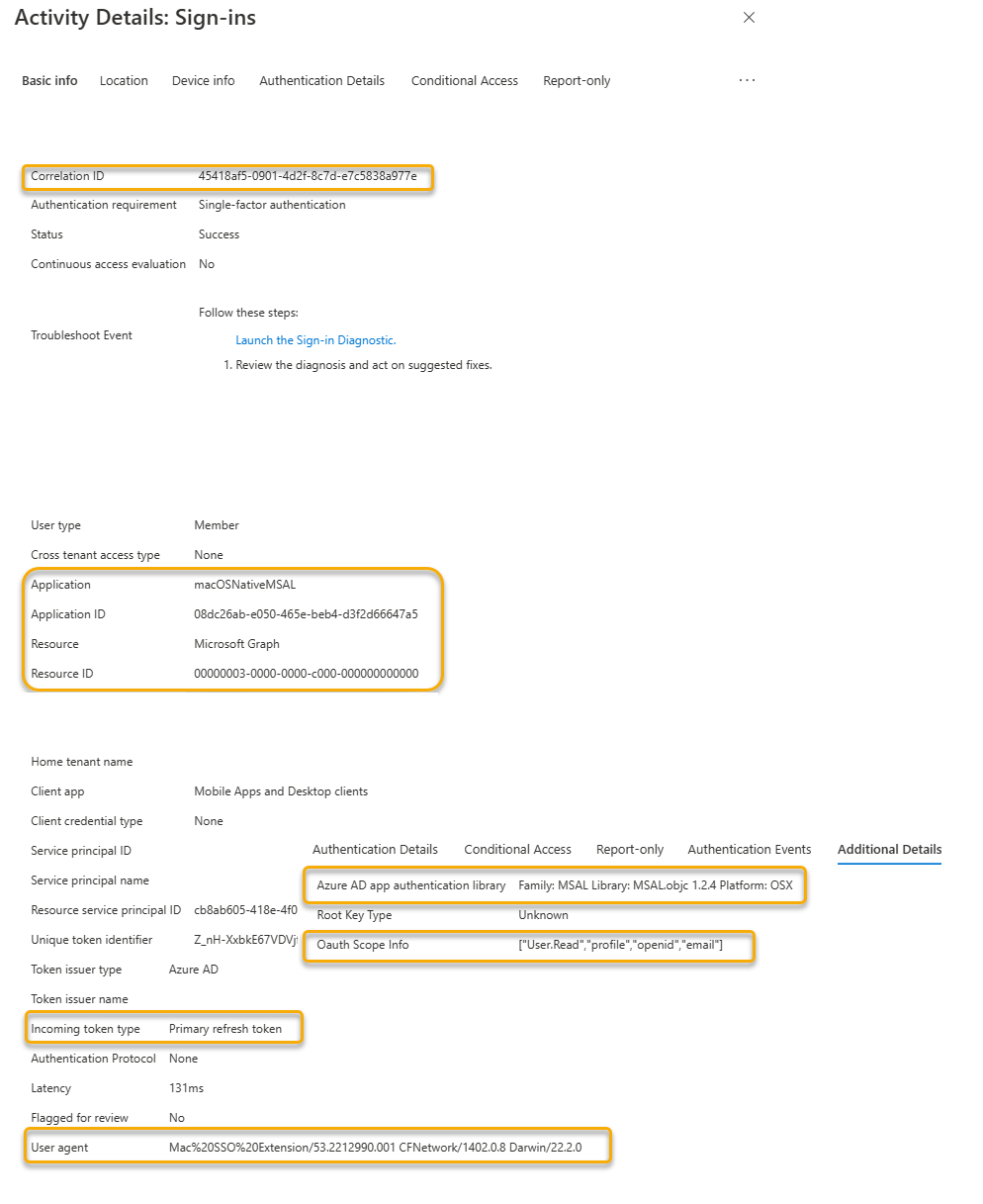

Für den interaktiven MSAL-Anmeldeflow erwarten wir eine interaktive Anmeldung für die Ressource Microsoft-Authentifizierungsbroker-Dienst. In diesem Ereignis hat der Benutzer sein Kennwort eingegeben, um das PRT zu bootstrappen.

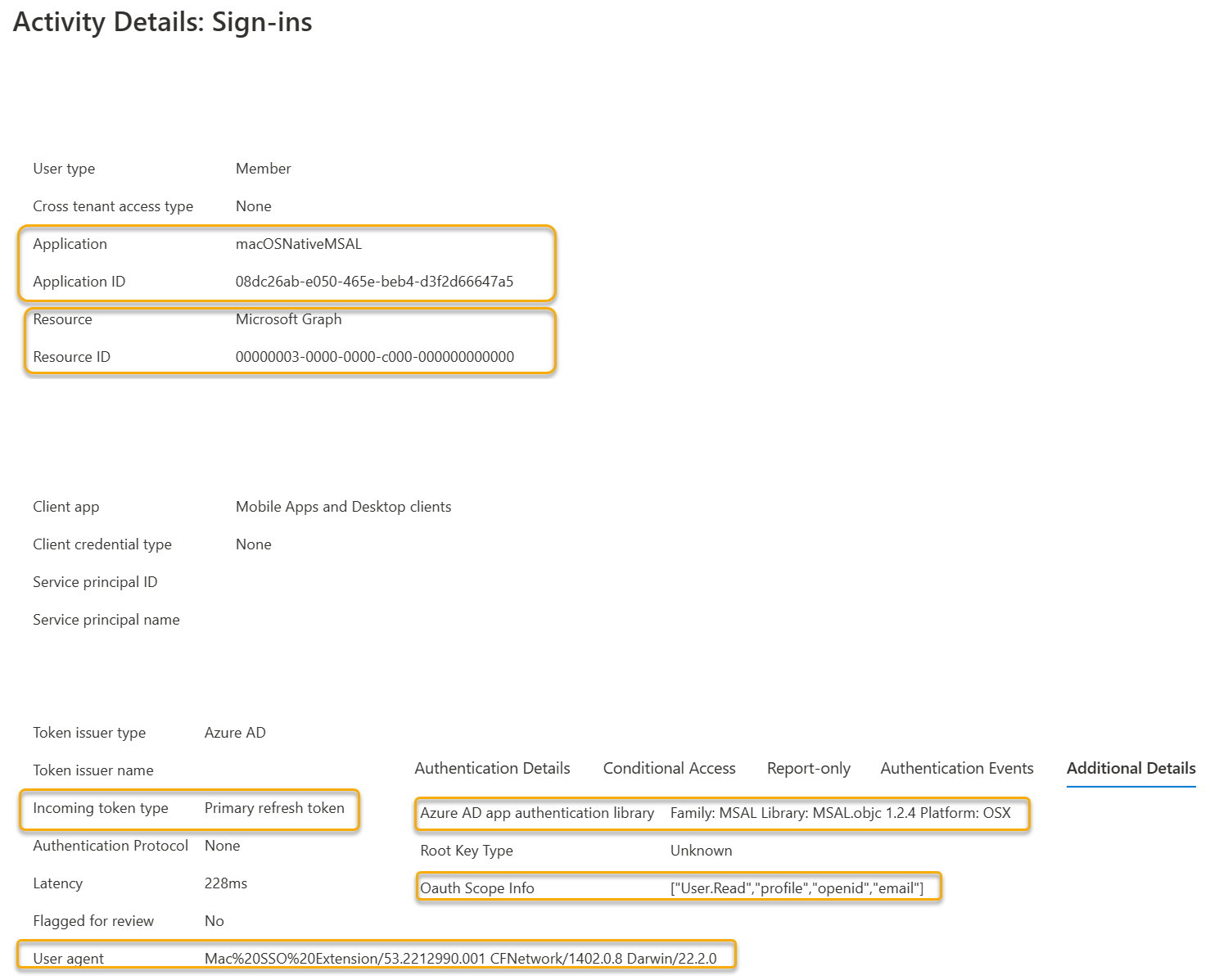

Es gibt auch nicht interaktive Anmeldeereignisse, da das PRT verwendet wird, um das Zugriffstoken für die Anforderung der Clientanwendung abzurufen. Befolgen Sie Anzeigen von Microsoft Entra-Anmeldeprotokollen nach Korrelations-ID-Filter, aber wählen Sie in Schritt 2 Benutzeranmeldungen (nicht interaktiv) aus.

| Anmeldeprotokollattribut | Beschreibung |

|---|---|

| Anwendung | Anzeigename der Anwendungsregistrierung im Microsoft Entra-Mandanten, in dem sich die Clientanwendung authentifiziert. |

| Application Id | Wird auch als ClientID der Anwendungsregistrierung im Microsoft Entra-Mandanten bezeichnet. |

| Ressource | Die API-Ressource, auf die die Clientanwendung Zugriff zu erhalten versucht. In diesem Beispiel ist die Ressource die Microsoft Graph-API. |

| Typ des eingehenden Tokens | Der Typ Primäres Aktualisierungstoken (Primary Refresh Token, PRT) eines eingehender Tokens zeigt das Eingabetoken, das zum Abrufen eines Zugriffstokens für die Ressource verwendet wird. |

| User Agent | Die Benutzer-Agent-Zeichenfolge in diesem Beispiel zeigt, dass die Microsoft SSO-Erweiterung die Anwendung ist, die diese Anforderung verarbeitet. Ein nützlicher Indikator dafür, dass die SSO-Erweiterung verwendet wird und die Brokerauthentifizierungsanforderung ausgeführt wird. |

| Microsoft Entra App-Authentifizierungsbibliothek | Wenn eine MSAL-Anwendung verwendet wird, werden hier die Details der Bibliothek und der Plattform geschrieben. |

| Oauth-Bereichsinformationen | Die für das Zugriffstoken angeforderten Oauth2-Bereichsinformationen. (User.Read,profile,openid,email). |

Native MSAL: Exemplarische Vorgehensweise des unbeaufsichtigten Flows

Nach einem bestimmten Zeitraum verliert das Zugriffstoken seine Gültigkeit. Wenn der Benutzer also erneut auf die Schaltfläche Microsoft Graph-API aufrufen klickt, Die SSO-Erweiterung versucht, das Zugriffstoken mit dem bereits abgerufenen PRT zu aktualisieren.

SSOExtensionLogs

/////////////////////////////////////////////////////////////////////////

//refresh operation: Assemble Request based on User information in PRT /

/////////////////////////////////////////////////////////////////////////

Beginning authorization request

Request does not need UI

Handling SSO request, requested operation: refresh

Handling silent SSO request...

Looking account up by home account ID dbb22b2f, displayable ID auth.placeholder-61945244__domainname.com

Account identifier used for request: Masked(not-null), auth.placeholder-61945244__domainname.com

Starting SSO broker request with payload: {

authority = "https://login.microsoftonline.com/<TenantID>";

"client_app_name" = MSALMacOS;

"client_app_version" = "1.0";

"client_id" = "00001111-aaaa-2222-bbbb-3333cccc4444";

"client_version" = "1.1.7";

"correlation_id" = "aaaa0000-bb11-2222-33cc-444444dddddd";

"extra_oidc_scopes" = "openid profile offline_access";

"home_account_id" = "<UserObjectId>.<TenantID>";

"instance_aware" = 0;

"msg_protocol_ver" = 4;

"provider_type" = "provider_aad_v2";

"redirect_uri" = "msauth.com.microsoft.idnaace.MSALMacOS://auth";

scope = "user.read";

username = "auth.placeholder-61945244__domainname.com";

}

//////////////////////////////////////////

//Acquire Access Token with PRT silently//

//////////////////////////////////////////

Using request handler <ADSSOSilentBrokerRequestHandler: 0x127226a10>

Executing new request

Beginning ADBrokerAcquireTokenSilentAction

Beginning silent flow.

[MSAL] Resolving authority: Masked(not-null), upn: auth.placeholder-61945244__domainname.com

[MSAL] (Default cache) Removing credentials with type AccessToken, environment login.windows.net, realm <TenantID>, clientID 00001111-aaaa-2222-bbbb-3333cccc4444, unique user ID dbb22b2f, target User.Read profile openid email

[MSAL] (MSIDAccountCredentialCache) retrieving cached credentials using credential query

[MSAL] Silent controller with PRT finished with error Masked(null)

ADBrokerAcquireTokenWithPRTAction succeeded.

Composing broker response.

Sending broker response.

Returning to app (msauth.com.microsoft.idnaace.MSALMacOS://auth) - protocol version: 3

hash: AA11BB22CC33DD44EE55FF66AA77BB88CC99DD00

payload: Masked(not-null)

Completed silent SSO request.

Request complete

Completing SSO request...

Finished SSO request.

Das Protokollierungsbeispiel lässt sich in zwei Segmente aufschlüsseln:

| Segment | Beschreibung |

|---|---|

refresh |

Broker verarbeitet die Anforderung für Microsoft Entra-ID: - Verarbeiten einer unbeaufsichtigten SSO-Anforderung...: Zeigt eine unbeaufsichtigte Anforderung an. - correlation_id (Korrelations-ID): Nützlich für Querverweise mit den serverseitigen Microsoft Entra-Anmeldeprotokollen - Bereich: API-Berechtigungsbereich User.Read von Microsoft Graph angefordert - client_version: Version der MSAL, die von der Anwendung ausgeführt wird. - redirect_uri (Umleitungs-URI): MSAL-Apps verwenden das Format msauth.com.<Bundle ID>://auth.Aktualisieren weist erhebliche Unterschiede zur Anforderungsnutzlast auf: - Autorität: enthält den Microsoft Entra-Mandanten-URL-Endpunkt im Gegensatz zum allgemeinen Endpunkt - home_account_id: Zeigt das Benutzerkonto im Format <UserObjectId>.<TenantID> an. - Benutzername: UPN-Hashformat auth.Platzhalter-XXXXXXXX__Domänenname.com |

| PRT-Aktualisierung und Zugriffstoken abrufen | Durch diesen Vorgang wird das PRT erneut überprüft und bei Bedarf aktualisiert, bevor das Zugriffstoken wieder an die aufrufende Clientanwendung zurückgegeben wird. |

Wir können erneut die Korrelations-ID verwenden, die aus den clientseitigen SSO-Erweiterungsprotokollen gewonnen wurde, und einen Querverweis mit den serverseitigen Microsoft Entra-Anmeldeprotokollen vornehmen.

Die Microsoft Entra-Anmeldung zeigt identische Informationen wie die Microsoft Graph-Ressource aus dem Anmeldevorgang im vorherigen Abschnitt zur interaktiven Anmeldung.

Nicht-MSAL-/Browser-SSO-Anwendungsanmeldeflow

Der folgende Abschnitt führt Sie durch eine Untersuchung der SSO-Erweiterungsprotokolle für den Authentifizierungsflow für Nicht-MSAL-/Browseranwendungen. In diesem Beispiel verwenden wir den Apple-Browser Safari als Clientanwendung, und die Anwendung ruft die Office.com-Webanwendung (OfficeHome) auf.

Exemplarische Vorgehensweise für Nicht-MSAL-/Browser-SSO-Flow

Die folgenden Aktionen sollten für eine erfolgreiche Anmeldung ausgeführt werden:

- Angenommen, der Benutzer, der sich bereits dem Bootstrappingprozess unterzogen hat, verfügt über ein vorhandenes PRT.

- Auf einem Gerät, auf dem der Microsoft SSO-Erweiterungsbroker bereitgestellt ist, werden die konfigurierten Featureflags überprüft, um sicherzustellen, dass die Anwendung von der SSO-Erweiterung verarbeitet werden kann.

- Da der Safari-Browser den Apple-Netzwerkstapel einhält, versucht die SSO-Erweiterung, die Microsoft Entra-Authentifizierungsanforderung abzufangen.

- Das PRT wird verwendet, um ein Token für die angeforderte Ressource abzurufen.

- Wenn das Gerät „Bei Microsoft Entra registriert“ ist, übergibt es die Geräte-ID zusammen mit der Anforderung.

- Die SSO-Erweiterung füllt den Header der Browseranforderung für die Anmeldung bei der Ressource auf.

Die folgenden clientseitigen SSO-Erweiterungsprotokolle zeigen, dass die Anforderung transparent vom SSO-Erweiterungsbroker verarbeitet wird, um die Anforderung zu erfüllen.

SSOExtensionLogs

Created Browser SSO request for bundle identifier com.apple.Safari, cookie SSO include-list (

), use cookie sso for this app 0, initiating origin https://www.office.com

Init MSIDKeychainTokenCache with keychainGroup: Masked(not-null)

[Browser SSO] Starting Browser SSO request for authority https://login.microsoftonline.com/common

[MSAL] (Default accessor) Found 1 tokens

[Browser SSO] Checking PRTs for deviceId 73796663

[MSAL] [Browser SSO] Executing without UI for authority https://login.microsoftonline.com/common, number of PRTs 1, device registered 1

[MSAL] [Browser SSO] Processing request with PRTs and correlation ID in headers (null), query aaaa0000-bb11-2222-33cc-444444dddddd

[MSAL] Resolving authority: Masked(not-null), upn: Masked(null)

[MSAL] No cached preferred_network for authority

[MSAL] Caching AAD Environements

[MSAL] networkHost: login.microsoftonline.com, cacheHost: login.windows.net, aliases: login.microsoftonline.com, login.windows.net, login.microsoft.com, sts.windows.net

[MSAL] networkHost: login.partner.microsoftonline.cn, cacheHost: login.partner.microsoftonline.cn, aliases: login.partner.microsoftonline.cn, login.chinacloudapi.cn

[MSAL] networkHost: login.microsoftonline.de, cacheHost: login.microsoftonline.de, aliases: login.microsoftonline.de

[MSAL] networkHost: login.microsoftonline.us, cacheHost: login.microsoftonline.us, aliases: login.microsoftonline.us, login.usgovcloudapi.net

[MSAL] networkHost: login-us.microsoftonline.com, cacheHost: login-us.microsoftonline.com, aliases: login-us.microsoftonline.com

[MSAL] Resolved authority, validated: YES, error: 0

[MSAL] Found registration registered in login.microsoftonline.com, isSameAsRequestEnvironment: Yes

[MSAL] Passing device header in browser SSO for device id 43cfaf69-0f94-4d2e-a815-c103226c4c04

[MSAL] Adding SSO-cookie header with PRT Masked(not-null)

SSO extension cleared cookies before handling request 1

[Browser SSO] SSO response is successful 0

[MSAL] Keychain find status: 0

[MSAL] (Default accessor) Found 1 tokens

Request does not need UI

[MSAL] [Browser SSO] Checking PRTs for deviceId 73796663

Request complete

| SSO-Erweiterungsprotokollkomponente | Beschreibung |

|---|---|

| Erstellte Browser-SSO-Anforderung | Alle Nicht-MSAL-/Browser-SSO-Anforderungen beginnen mit dieser Zeile: - Paketbezeichner: Bundle ID: com.apple.Safari- Initiierender Ursprung: Web-URL, auf die der Browser zugreift, bevor eine der Anmelde-URLs für Microsoft Entra ID erreicht wird (https://office.com) |

| Starten der Browser-SSO-Anforderung der Autorität | Löst die Anzahl der PRTs auf und ob das „Gerät registriert ist“: https://login.microsoftonline.com/common, Anzahl der PRTs 1, Gerät registriert 1 |

| Korrelations-ID | [Browser-SSO] Verarbeitungsanforderung mit PRTs und Korrelations-ID in Headern (Null), Abfrage <CorrelationID>. Diese ID ist wichtig für Querverweise mit den serverseitigen Microsoft Entra-Anmeldeprotokollen |

| Geräteregistrierung | Wenn das Gerät „Bei Microsoft Entra registriert“ ist, kann die SSO-Erweiterung optional den Geräteheader in Browser-SSO-Anforderungen übergeben: - Registrierung gefunden, registriert bei - login.microsoftonline.com, isSameAsRequestEnvironment: Ja Übergeben des Geräteheaders in Browser-SSO für Geräte-ID 43cfaf69-0f94-4d2e-a815-c103226c4c04 |

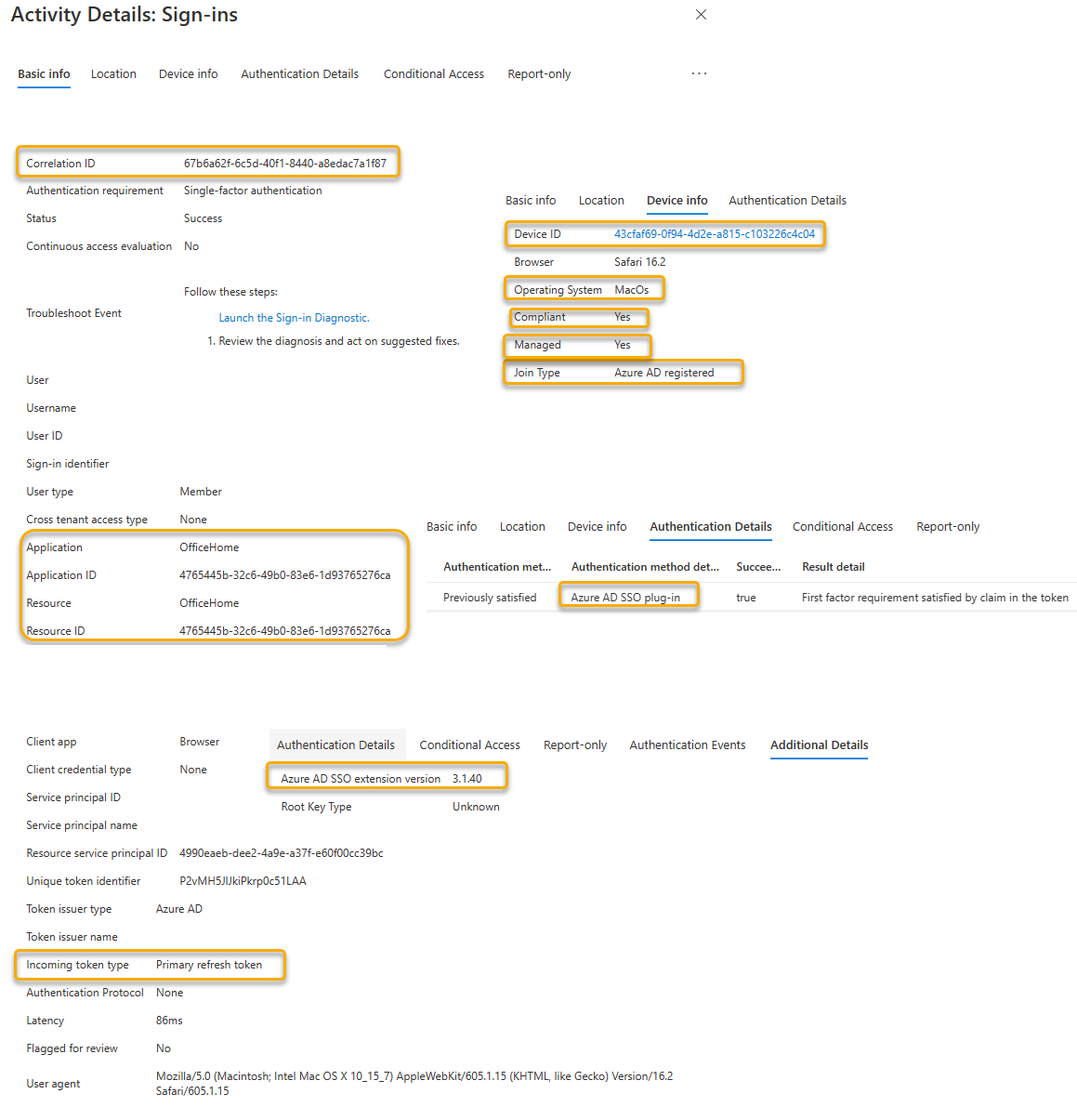

Verwenden Sie als Nächstes die aus den Browser-SSO-Erweiterungsprotokollen abgerufene Korrelations-ID, um einen Querverweis auf die Microsoft Entra-Anmeldeprotokolle zu erstellen.

| Anmeldeprotokollattribut | Beschreibung |

|---|---|

| Anwendung | Anzeigename der Anwendungsregistrierung im Microsoft Entra-Mandanten, in dem sich die Clientanwendung authentifiziert. In diesem Beispiel lautet der Anzeigename OfficeHome. |

| Application Id | Wird auch als ClientID der Anwendungsregistrierung im Microsoft Entra-Mandanten bezeichnet. |

| Ressource | Die API-Ressource, auf die die Clientanwendung Zugriff zu erhalten versucht. In diesem Beispiel ist die Ressource die Webanwendung OfficeHome. |

| Typ des eingehenden Tokens | Der Typ Primäres Aktualisierungstoken (Primary Refresh Token, PRT) eines eingehender Tokens zeigt das Eingabetoken, das zum Abrufen eines Zugriffstokens für die Ressource verwendet wird. |

| Authentifizierungsmethode erkannt | Auf der Registerkarte Authentifizierungsdetails ist der Wert von Microsoft Entra SSO-Plug-In ein nützlicher Indikator dafür, dass die SSO-Erweiterung verwendet wird, um die Browser-SSO-Anforderung zu vereinfachen |

| Microsoft Entra SSO-Erweiterungsversion | Auf der Registerkarte Zusätzliche Details zeigt dieser Wert die Version der Microsoft Enterprise SSO-Erweiterungsbroker-App an. |

| Geräte-ID | Wenn das Gerät registriert ist, kann die SSO-Erweiterung die Geräte-ID übergeben, um Geräteauthentifizierungsanforderungen zu verarbeiten. |

| Betriebssystem | Zeigt den Typ des Betriebssystems an. |

| Kompatible. | Die SSO-Erweiterung kann Compliancerichtlinien vereinfachen, indem sie den Geräteheader übergibt. Folgende Anforderungen müssen erfüllt sein: - Microsoft Entra Geräteregistrierung - MDM Management - Intune- oder Intune-Partnercompliance |

| Verwaltet | Zeigt an, dass das Gerät unter Verwaltung steht. |

| Join-Typ: | macOS und iOS können, sofern sie registriert sind, nur vom Typ Bei Microsoft Entra registriert sein. |

Tipp

Wenn Sie Jamf Connect verwenden, wird empfohlen, den neuesten Jamf-Leitfaden zur Integration von Jamf Connect in Microsoft Entra ID zu befolgen. Das empfohlene Integrationsmuster stellt sicher, dass Jamf Connect ordnungsgemäß mit Ihren Richtlinien für bedingten Zugriff und Microsoft Entra ID Protection funktioniert.