Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Damit sich Benutzer*innen mit einem einzigen Satz von Anmeldeinformationen bei VMs in Azure anmelden können, binden Sie VMs in eine von Microsoft Entra Domain Services verwaltete Domäne ein. Wenn Sie eine VM in eine durch Domain Services verwaltete Domäne einbinden, können Benutzerkonten und Anmeldeinformationen aus der Domäne zum Anmelden und Verwalten von Servern verwendet werden. Gruppenmitgliedschaften aus der verwalteten Domäne werden ebenfalls angewandt, damit Sie den Zugriff auf Dateien oder Dienste auf der VM steuern können.

In diesem Artikel wird gezeigt, wie Sie eine SUSE Linux Enterprise-VM (SLE) in eine verwaltete Domäne einbinden.

Voraussetzungen

Für dieses Tutorial benötigen Sie die folgenden Ressourcen und Berechtigungen:

- Ein aktives Azure-Abonnement.

- Wenn Sie kein Azure-Abonnement besitzen, erstellen Sie ein Konto.

- Einen mit Ihrem Abonnement verknüpften Microsoft Entra-Mandanten, der entweder mit einem lokalen Verzeichnis synchronisiert oder ein reines Cloudverzeichnis ist.

- Erstellen Sie einen Microsoft Entra-Mandanten, oder verknüpfen Sie ein Azure-Abonnement mit Ihrem Konto, sofern erforderlich.

- Eine von Microsoft Entra Domain Services verwaltete Domäne, die in Ihrem Microsoft Entra-Mandanten aktiviert und konfiguriert ist

- Im ersten Tutorial wird bei Bedarf eine von Microsoft Entra Domain Services verwaltete Domäne erstellt und konfiguriert.

- Ein Benutzerkonto, das Teil der verwalteten Domäne ist.

- Eindeutige Linux-VM-Namen, die maximal 15 Zeichen umfassen. So vermeiden Sie Konflikte in Active Directory, die durch abgeschnittene Namen entstehen.

Erstellen einer SLE-VM und Herstellen einer Verbindung

Wenn Sie über eine vorhandene SLE-VM in Azure verfügen, stellen Sie über SSH eine Verbindung mit dieser VM her. Dann fahren Sie mit dem nächsten Schritt fort und beginnen mit der Konfiguration der VM.

Wenn Sie eine SLE-VM erstellen müssen oder eine Test-VM zur Verwendung mit diesem Artikel erstellen möchten, stehen Ihnen folgende Methoden zur Verfügung:

Achten Sie beim Erstellen der VM auf die Einstellungen des virtuellen Netzwerks, um sicherzustellen, dass die VM mit der verwalteten Domäne kommunizieren kann:

- Stellen Sie die VM in demselben oder einem mittels Peering verbundenen virtuellen Netzwerk bereit, in dem Sie Microsoft Entra Domain Services aktiviert haben.

- Stellen Sie die VM in einem anderen Subnetz als Ihre verwaltete Microsoft Entra Domain Services-Domäne bereit.

Nachdem die VM bereitgestellt wurde, führen Sie die Schritte zum Herstellen einer Verbindung mit der VM über SSH aus.

Konfigurieren der Datei „hosts“

Um sicherzustellen, dass der VM-Hostname ordnungsgemäß für die verwaltete Domäne konfiguriert ist, bearbeiten Sie die Datei /etc/hosts, und legen Sie den Hostnamen fest:

sudo vi /etc/hosts

Aktualisieren Sie in der Datei hosts die Adresse localhost. Siehe folgendes Beispiel:

- aaddscontoso.com ist der DNS-Domänenname Ihrer verwalteten Domäne.

- linux-q2gr ist der Hostname Ihrer SLE-VM, die Sie in die verwaltete Domäne einbinden.

Aktualisieren Sie diese Namen mit Ihren eigenen Werten:

127.0.0.1 linux-q2gr linux-q2gr.aaddscontoso.com

Anschließend speichern und beenden Sie die Datei hosts mit dem Befehl :wq im Editor.

Einbinden der VM in die verwaltete Domäne mithilfe von SSSD

Um die VM mithilfe von SSSD und dem YaST-Modul Benutzeranmeldungs-Verwaltung in die verwaltete Domäne einzubinden, führen Sie die folgenden Schritte aus:

Installieren Sie das YaST-Modul Benutzeranmeldungs-Verwaltung:

sudo zypper install yast2-auth-clientÖffnen Sie YaST.

Um die automatische DNS-Ermittlung später erfolgreich verwenden zu können, konfigurieren Sie die IP-Adressen der verwalteten Domäne (den Active Directory-Server) als Namenserver für Ihren Client.

Wählen Sie in YaST die Optionen System > Netzwerkeinstellungen aus.

Wählen Sie die Registerkarte Hostname/DNS aus, und geben Sie dann eine oder mehrere IP-Adressen der verwalteten Domäne in das Textfeld Name Server 1ein. Diese IP-Adressen werden im Fenster Eigenschaften im Microsoft Entra Admin Center für Ihre verwaltete Domäne angezeigt, z. B. 10.0.2.4 und 10.0.2.5.

Fügen Sie die IP-Adressen Ihrer verwalteten Domäne hinzu, und klicken Sie auf OK.

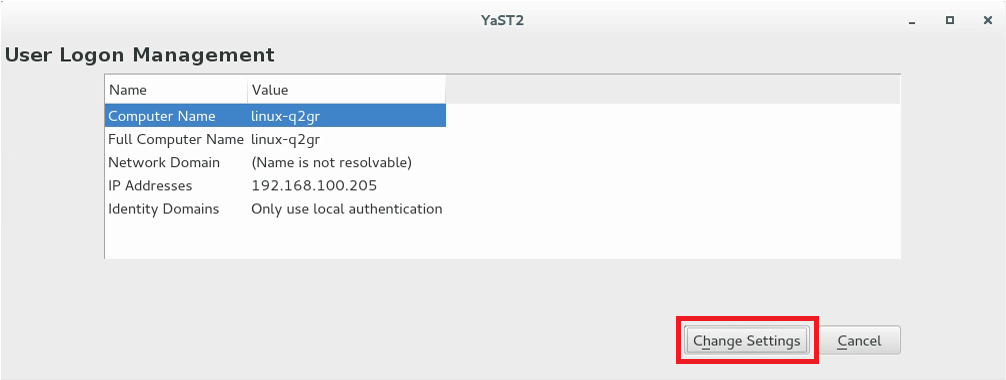

Wählen Sie im YaST-Hauptfenster Netzwerkdienste>Verwaltung von Benutzeranmeldungen aus.

Das Modul wird mit einer Übersicht über die verschiedenen Netzwerkeigenschaften Ihres Computers und die derzeit verwendete Authentifizierungsmethode geöffnet, wie im folgenden Screenshot gezeigt:

Um mit der Bearbeitung zu beginnen, klicken Sie auf Einstellungen ändern.

Führen Sie die folgenden Schritte aus, um die VM in die verwaltete Domäne einzubinden:

Wählen Sie im Dialogfeld die Option Domäne hinzufügen aus.

Geben Sie den richtigen Domänennamen an, z. B. aaddscontoso.com, und geben Sie dann die Dienste an, die für Identitätsdaten und Authentifizierung verwendet werden sollen. Wählen Sie für beides Microsoft Active Directory aus.

Stellen Sie sicher, dass die Option Domäne aktivieren ausgewählt ist.

Wählen Sie nach Abschluss des Vorgangs OK aus.

Akzeptieren Sie die im folgenden Dialogfeld die Standardeinstellungen, und klicken Sie dann auf OK.

Die VM installiert je nach Bedarf weitere Softwareanwendungen und überprüft dann, ob die verwaltete Domäne verfügbar ist.

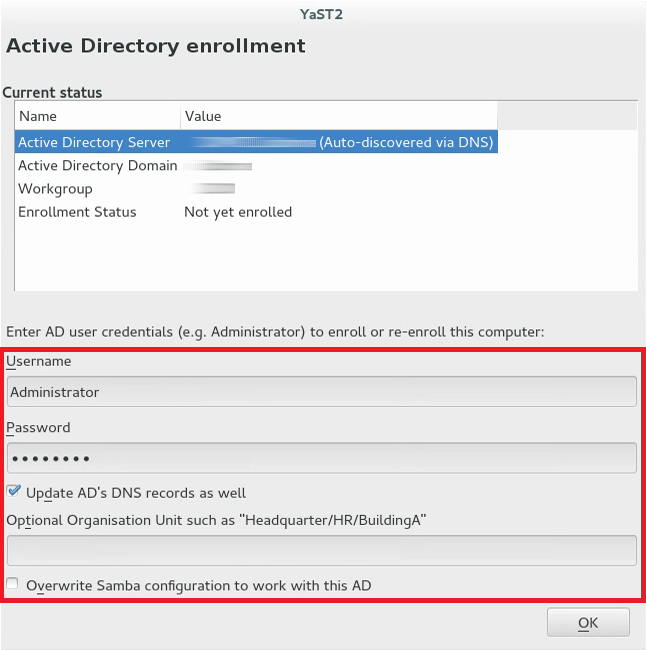

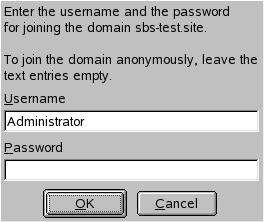

Wenn alles korrekt ist, wird das folgende Beispieldialog angezeigt, um darauf hinzuweisen, dass die virtuelle Maschine die verwaltete Domäne ermittelt hat, Sie aber Noch nicht eingetragensind.

Geben Sie im Dialogfeld den Benutzernamen und das Passwort eines Benutzers an, der zur verwalteten Domäne gehört. Fügen Sie einer Gruppe ein Benutzerkonto in Microsoft Entra ID hinzu, sofern erforderlich.

Um sicherzustellen, dass die aktuelle Domäne für Samba aktiviert ist, aktivieren Sie Samba-Konfiguration gemäß diesem AD überschreiben.

Klicken Sie auf OK, um sich zu registrieren.

Es wird eine Meldung angezeigt, um zu bestätigen, dass Sie erfolgreich registriert sind. Klicken Sie zum Beenden auf OK.

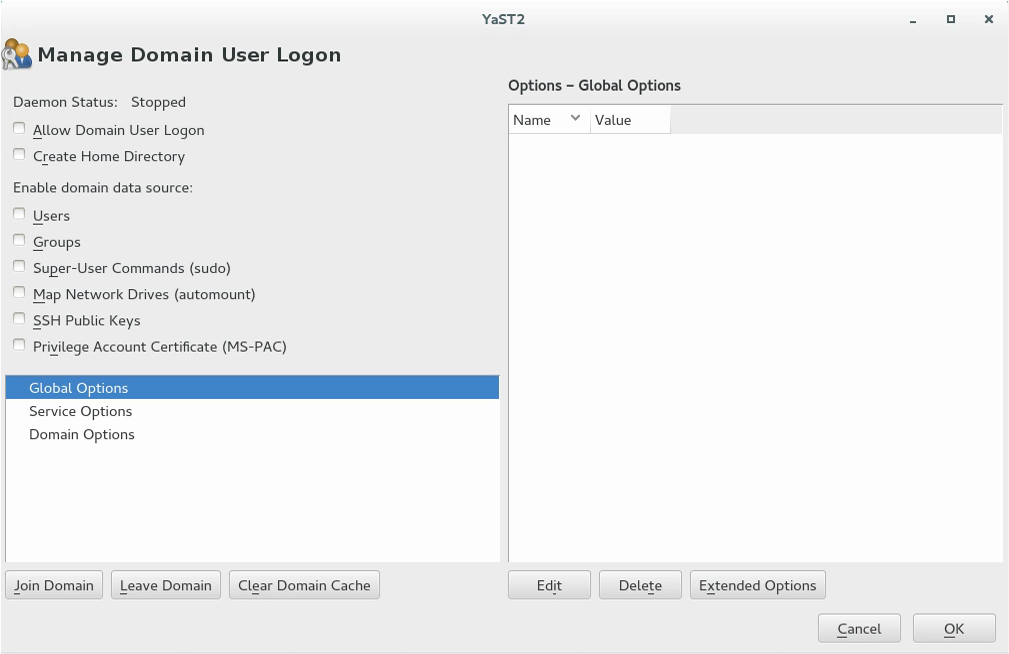

Nachdem die VM in der verwalteten Domäne registriert ist, konfigurieren Sie den Clientcomputer mithilfe von Domänenbenutzeranmeldung verwalten, wie im folgenden Beispielscreenshot gezeigt:

Um Anmeldungen mithilfe von Daten zu zuzulassen, die von der verwalteten Domäne bereitgestellt wurden, aktivieren Sie das Kontrollkästchen für Domänenbenutzeranmeldung zulassen.

Optional können Sie unter Domänendatenquelle aktivieren weitere Datenquellen auswählen, die für Ihre Umgebung benötigt werden. Sie können beispielsweise angeben, welche Benutzer sudo verwenden dürfen oder welche Netzwerklaufwerke verfügbar sind.

Um Benutzern in der verwalteten Domäne die Einrichtung von Startverzeichnissen auf der VM zu gestatten, aktivieren Sie das Kontrollkästchen für Home-Verzeichnis erstellen.

Wählen Sie in der Seitenleiste Dienstoptionen > Name umschalten und dann Erweiterte Optionen aus. Wählen Sie in diesem Fenster entweder fallback_homedir oder override_homedir aus, und klicken Sie dann auf Hinzufügen.

Geben Sie einen Wert für den Speicherort des Homeverzeichnisses an. Wenn Sie über Startverzeichnisse verfügen möchten, folgen Sie dem Format /home/USER_NAME, verwenden Sie /home/%u. Weitere Informationen zu möglichen Variablen finden Sie auf der sssd.conf-Manpage (

man 5 sssd.conf) im Abschnitt override_homedir.Klicken Sie auf OK.

Klicken Sie zum Speichern der Änderungen auf OK. Stellen Sie anschließend sicher, dass die angezeigten Werte richtig sind. Zum Verlassen des Dialogfelds klicken Sie auf Abbrechen.

Wenn Sie SSSD und Winbind gleichzeitig ausführen möchten (um beispielsweise den Domänenbeitritt über SSSD abzuwickeln, aber einen Samba-Dateiserver auszuführen), legen Sie die Samba-Option Kerberos-Methode in „smb.conf“ auf Geheimnisse und Schlüsseltabelle fest. Die SSSD-Option ad_update_samba_machine_account_password muss in „sssd.conf“ auf true festgelegt werden. Diese Optionen sorgen dafür, dass die Schlüsseltabelle des Systems immer synchron ist.

Einbinden der VM in die verwaltete Domäne mithilfe von Winbind

Um die VM mithilfe von Winbind und dem YaST-Modul Windows-Domänenmitgliedschaft in die verwaltete Domäne einzubinden, führen Sie die folgenden Schritte aus:

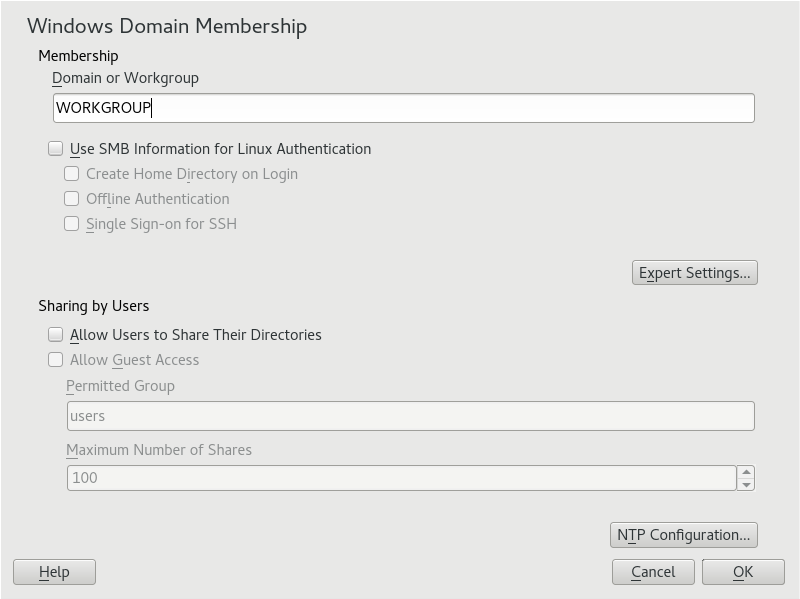

Wählen Sie in YaST die Optionen Netzwerkdienste > Windows-Domänenmitgliedschaft aus.

Geben Sie auf dem Bildschirm Windows-Domänenmitgliedschaft unter Domäne oder Arbeitsgruppe die gewünschte Domäne an. Geben Sie den Namen der verwalteten Domäne ein, z. B. aaddscontoso.com.

Um die SMB-Quelle für die Linux-Authentifizierung zu verwenden, aktivieren Sie das Kontrollkästchen SMB-Informationen für Linux-Authentifizierung verwenden.

Wenn Sie auf der VM automatisch ein lokales Homeverzeichnis für Benutzer der verwalteten Domäne erstellen möchten, aktivieren Sie das Kontrollkästchen Home-Verzeichnis bei Anmeldung erstellen.

Aktivieren Sie das Kontrollkästchen Offline-Authentifizierung, um Ihren Domänenbenutzern die Anmeldung zu erlauben, auch wenn die verwaltete Domäne vorübergehend nicht verfügbar ist.

Wenn Sie die UID- und GID-Bereiche für Samba-Benutzer und -Gruppen ändern möchten, wählen Sie Einstellungen für Experten aus.

Konfigurieren Sie die Network Time Protocol (NTP)-Uhrzeitsynchronisierung für Ihre verwaltete Domäne, indem Sie NTP-Konfiguration auswählen. Geben Sie die IP-Adressen der verwalteten Domäne ein. Diese IP-Adressen werden im Fenster Eigenschaften im Microsoft Entra Admin Center für Ihre verwaltete Domäne angezeigt, z. B. 10.0.2.4 und 10.0.2.5.

Klicken Sie auf OK, und bestätigen Sie den Domänenbeitritt, wenn Sie dazu aufgefordert werden.

Geben Sie das Kennwort für einen Administrator in der verwalteten Domäne ein, und klicken Sie auf OK.

Nachdem Sie der verwalteten Domäne beigetreten sind, können Sie sich von Ihrer Arbeitsstation aus über den Anzeige-Manager Ihres Desktops oder über die Konsole bei der Domäne anmelden.

Einbinden der VM in die verwaltete Domäne mithilfe von Winbind über die YaST-Befehlszeilenschnittstelle

So treten Sie der verwalteten Domäne mithilfe von winbind und über die YaST-Befehlszeilenschnittstelle bei:

Treten Sie der Domäne bei:

sudo yast samba-client joindomain domain=aaddscontoso.com user=<admin> password=<admin password> machine=<(optional) machine account>

Einbinden der VM in die verwaltete Domäne mithilfe von Winbind über das Terminal

So treten Sie der verwalteten Domäne mithilfe von winbind und des Befehls samba net bei:

Installieren Sie den Kerberos-Client und „samba-winbind“:

sudo zypper in krb5-client samba-winbindBearbeiten Sie die Konfigurationsdateien:

/etc/samba/smb.conf[global] workgroup = AADDSCONTOSO usershare allow guests = NO #disallow guests from sharing idmap config * : backend = tdb idmap config * : range = 1000000-1999999 idmap config AADDSCONTOSO : backend = rid idmap config AADDSCONTOSO : range = 5000000-5999999 kerberos method = secrets and keytab realm = AADDSCONTOSO.COM security = ADS template homedir = /home/%D/%U template shell = /bin/bash winbind offline logon = yes winbind refresh tickets = yes/etc/krb5.conf[libdefaults] default_realm = AADDSCONTOSO.COM clockskew = 300 [realms] AADDSCONTOSO.COM = { kdc = PDC.AADDSCONTOSO.COM default_domain = AADDSCONTOSO.COM admin_server = PDC.AADDSCONTOSO.COM } [domain_realm] .aaddscontoso.com = AADDSCONTOSO.COM [appdefaults] pam = { ticket_lifetime = 1d renew_lifetime = 1d forwardable = true proxiable = false minimum_uid = 1 }/etc/security/pam_winbind.conf

[global] cached_login = yes krb5_auth = yes krb5_ccache_type = FILE warn_pwd_expire = 14/etc/nsswitch.conf

passwd: compat winbind group: compat winbind

Überprüfen Sie, ob Datum und Uhrzeit in Microsoft Entra ID und Linux synchronisiert sind. Dazu können Sie den Microsoft Entra-Server dem NTP-Dienst hinzufügen:

Fügen Sie folgende Zeile zu

/etc/ntp.confhinzu:server aaddscontoso.comStarten Sie den NTP-Dienst neu:

sudo systemctl restart ntpd

Treten Sie der Domäne bei:

sudo net ads join -U Administrator%MypasswordAktivieren Sie „winbind“ in den Linux-Modulen für austauschbare Authentifizierung (Pluggable Authentication Modules, PAM):

config pam-config --add --winbindAktivieren Sie die automatische Erstellung von Basisverzeichnissen, damit sich Benutzer anmelden können:

sudo pam-config -a --mkhomedirStarten Sie, und aktivieren Sie den „winbind“-Dienst:

sudo systemctl enable winbind sudo systemctl start winbind

Zulassen der Kennwortauthentifizierung für SSH

Standardmäßig können sich Benutzer nur mithilfe der auf einen öffentlichen Schlüssel basierenden SSH-Authentifizierung bei einer VM anmelden. Die kennwortbasierte Authentifizierung schlägt fehl. Wenn Sie die VM in eine verwalteten Domäne einbinden, müssen diese Domänenkonten die kennwortbasierte Authentifizierung verwenden. Aktualisieren Sie die SSH-Konfiguration wie folgt, um die kennwortbasierte Authentifizierung zuzulassen.

Öffnen Sie die Datei sshd_conf mit einem Editor:

sudo vi /etc/ssh/sshd_configAktualisieren Sie die Zeile für PasswordAuthentication in yes:

PasswordAuthentication yesAnschließend speichern und beenden Sie die Datei sshd_conf mit dem Befehl

:wqim Editor.Starten Sie den SSH-Dienst neu, um die Änderungen zu übernehmen und Benutzern das Anmelden mit einem Kennwort zu ermöglichen:

sudo systemctl restart sshd

Erteilen von sudo-Berechtigungen für die Gruppe „AAD DC-Administratoren“

Um Mitgliedern der Gruppe AAD DC-Administratoren Administratorrechte für die SLE-VM zu erteilen, fügen Sie /etc/sudoers einen Eintrag hinzu. Nach dem Hinzufügen können Mitglieder der Gruppe AAD DC-Administratoren den Befehl sudo auf der SLE-VM verwenden.

Öffnen Sie die Datei sudoers zur Bearbeitung:

sudo visudoFügen Sie den folgenden Eintrag am Ende der Datei /etc/sudoers hinzu. Die Gruppe AAD DC-Administratoren enthält Leerzeichen im Namen. Fügen Sie deshalb den umgekehrten Schrägstrich als Escapezeichen in den Gruppennamen ein. Fügen Sie den Namen Ihrer Domäne (z. B. aaddscontoso.com) hinzu:

# Add 'AAD DC Administrators' group members as admins. %AAD\ DC\ Administrators@aaddscontoso.com ALL=(ALL) NOPASSWD:ALLAnschließend speichern und beenden Sie den Editor mit dem Befehl

:wqim Editor.

Anmelden bei der VM mit einem Domänenkonto

Um zu überprüfen, ob der virtuelle Computer erfolgreich der verwalteten Domäne beigetreten ist, starten Sie eine neue SSH-Verbindung mit einem Domänenbenutzerkonto. Vergewissern Sie sich, dass ein Startverzeichnis erstellt wird und dass die Gruppenmitgliedschaft aus der Domäne angewendet wird.

Erstellen Sie eine neue SSH-Verbindung über die Konsole. Verwenden Sie ein Domänenkonto, das der verwalteten Domäne angehört, verwenden Sie den Befehl

ssh -l(z. B.contosoadmin@aaddscontoso.com), und geben Sie dann die Adresse Ihrer VM ein (z. B. linux-q2gr.aaddscontoso.com). Bei Verwendung von Azure Cloud Shell verwenden Sie die öffentliche IP-Adresse der VM anstelle des internen DNS-Namens.sudo ssh -l contosoadmin@AADDSCONTOSO.com linux-q2gr.aaddscontoso.comWenn Sie erfolgreich eine Verbindung mit der VM hergestellt haben, vergewissern Sie sich, dass das Basisverzeichnis ordnungsgemäß initialisiert wurde:

sudo pwdSie sollten sich mit Ihrem eigenen Verzeichnis, das dem Benutzerkonto entspricht, im Verzeichnis /home befinden.

Überprüfen Sie nun, ob die Gruppenmitgliedschaften ordnungsgemäß aufgelöst werden:

sudo idIhre Gruppenmitgliedschaften aus der verwalteten Domäne sollten angezeigt werden.

Wenn Sie sich als Mitglied der Gruppe AAD DC-Administratoren bei der VM angemeldet haben, überprüfen Sie, ob Sie den Befehl

sudoordnungsgemäß verwenden können:sudo zypper update

Nächste Schritte

Wenn beim Verbinden der VM mit der verwalteten Domäne oder bei der Anmeldung mit einem Domänenkonto Probleme auftreten, lesen Sie Behandeln von Problemen mit dem Einbinden in eine Domäne.