Härten einer verwalteten Microsoft Entra Domain Services-Domäne

Standardmäßig ermöglicht Microsoft Entra Domain Services die Verwendung von Verschlüsselungsverfahren wie NTLM v1 und TLS v1. Diese Verschlüsselungen sind möglicherweise für einige Legacyanwendungen erforderlich, gelten jedoch als schwach und können deaktiviert werden, wenn Sie sie nicht benötigen. Wenn Sie über eine lokale Hybridverbindung über Microsoft Entra Connect verfügen, können Sie auch die NTLM-Kennwort-Hashsynchronisierung deaktivieren.

In diesem Artikel erfahren Sie, wie Sie eine verwaltete Domäne mithilfe von Einstellungen härten, wie z. B.:

- Deaktivieren von NTLM v1- und TLS v1-Verschlüsselungen

- Deaktivieren der NTLM-Kennworthashsynchronisierung

- Deaktivieren der Möglichkeit zum Ändern von Kennwörtern mit RC4-Verschlüsselung

- Aktivieren von Kerberos Armoring

- LDAP-Signatur

- LDAP-Kanalbindung

Voraussetzungen

Damit Sie die Anweisungen in diesem Artikel ausführen können, benötigen Sie folgende Ressourcen:

- Ein aktives Azure-Abonnement.

- Wenn Sie kein Azure-Abonnement besitzen, erstellen Sie ein Konto.

- Einen mit Ihrem Abonnement verknüpften Microsoft Entra-Mandanten, der entweder mit einem lokalen Verzeichnis synchronisiert oder ein reines Cloudverzeichnis ist.

- Erstellen Sie einen Microsoft Entra-Mandanten, oder verknüpfen Sie ein Azure-Abonnement mit Ihrem Konto, sofern erforderlich.

- Eine von Microsoft Entra Domain Services verwaltete Domäne, die in Ihrem Microsoft Entra-Mandanten aktiviert und konfiguriert ist

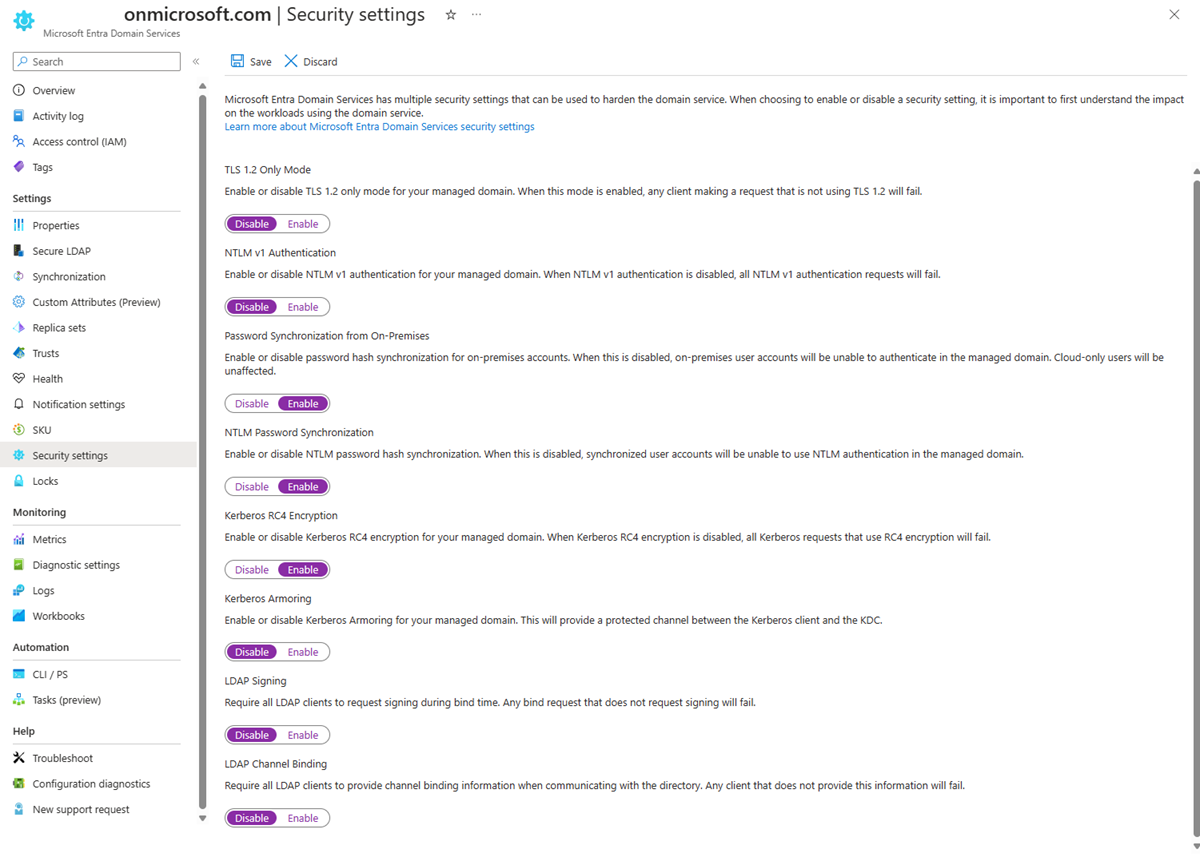

Verwenden von Sicherheitseinstellungen zum Härten Ihrer Domäne

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Microsoft Entra Domain Services, und wählen Sie den Eintrag aus.

Wählen Sie Ihre verwaltete Domäne (z. B. aaddscontoso.com) aus.

Wählen Sie auf der linken Seite die Option Sicherheitseinstellungen aus.

Klicken Sie bei den folgenden Einstellungen auf Aktivieren oder Deaktivieren:

- Reiner TLS 1.2-Modus

- NTLM v1-Authentifizierung

- NTLM-Kennwortsynchronisierung

- Kerberos RC4-Verschlüsselung

- Kerberos-Schutz

- LDAP-Signatur

- LDAP-Kanalbindung

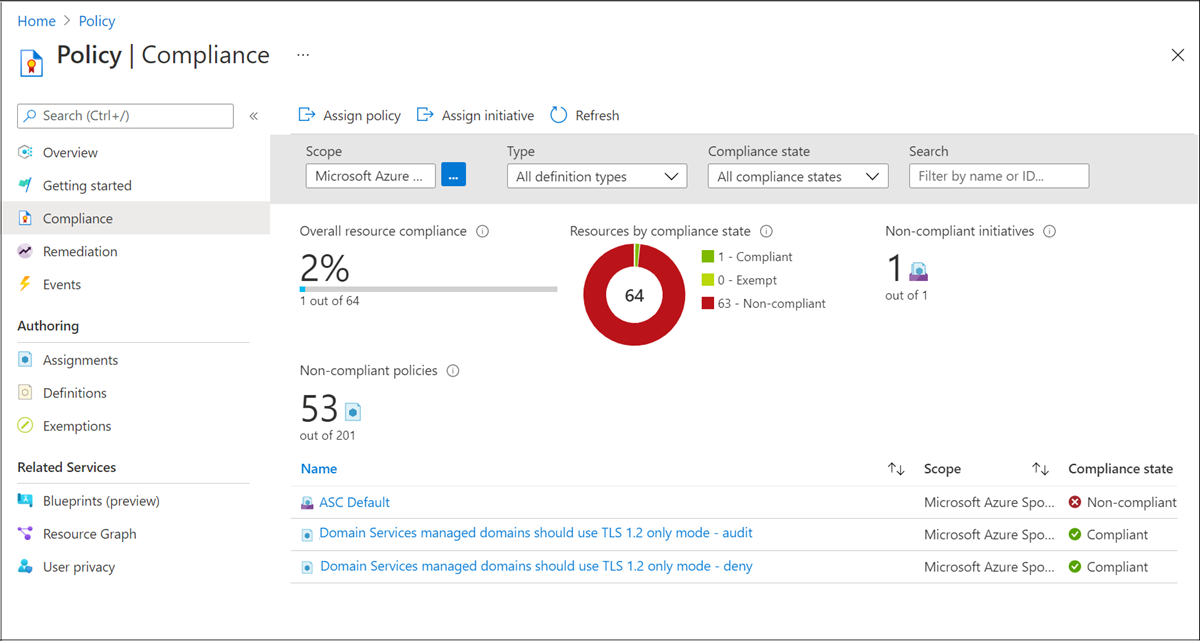

Zuweisen der Azure Policy-Compliance für die TLS 1.2-Verwendung

Zusätzlich zu den Sicherheitseinstellungen verfügt Microsoft Azure Policy über die Einstellung Compliance, um die Verwendung von TLS 1.2 zu erzwingen. Die Richtlinie hat keine Auswirkungen, bis sie zugewiesen wurde. Wenn die Richtlinie zugewiesen ist, wird sie unter Compliance angezeigt:

- Wenn die Zuweisung Überprüfen lautet, meldet die Compliance, ob die Domain Services-Instanz konform ist.

- Wenn die Zuweisung Verweigern lautet, verhindert die Compliance, dass eine Domain Services-Instanz erstellt wird, wenn TLS 1.2 nicht erforderlich ist, und verhindert jegliche Aktualisierung einer Domain Services-Instanz, bis TLS 1.2 erforderlich ist.

Überwachen von NTLM-Fehlern

Das Deaktivieren der NTLM-Kennwortsynchronisierung verbessert zwar die Sicherheit, aber viele Anwendungen und Dienste sind nicht für die Arbeit ohne sie konzipiert. Beispielsweise kann beim Herstellen einer Verbindung mit einer beliebigen Ressource über ihre IP-Adresse (z. B. DNS-Serververwaltung oder RDP) der Zugriff verweigert werden. Wenn Sie die NTLM-Kennwortsynchronisierung deaktivieren und Ihre Anwendung oder Ihr Dienst nicht wie erwartet funktioniert, können Sie eine Überprüfung auf NTLM-Authentifizierungsfehler durchführen. Aktivieren Sie zu diesem Zweck die Sicherheitsüberwachung für die Ereigniskategorie Anmelden/Abmelden>Anmeldung überwachen, wobei NTLM als Authentifizierungspaket in den Ereignisdetails angegeben ist. Weitere Informationen finden Sie unter Aktivieren von Sicherheitsüberwachungen in Microsoft Entra Domain Services.

Verwenden von PowerShell zum Härten Ihrer Domäne

Bei Bedarf installieren und konfigurieren Sie Azure PowerShell. Stellen Sie sicher, dass Sie sich mit dem Cmdlet Connect-AzAccount bei Ihrem Azure-Abonnement anmelden.

Installieren Sie bei Bedarf auch das Microsoft Graph PowerShell SDK. Stellen Sie sicher, dass Sie sich mit dem Cmdlet Connect-MgGraph bei Ihrem Microsoft Entra-Mandanten anmelden.

Wenn Sie schwache Verschlüsselungsverfahrenssuites und die NTLM-Kennwort-Hashsynchronisierung deaktivieren möchten, melden Sie sich bei Ihrem Azure-Konto an, und rufen Sie dann mithilfe des Cmdlets Get-AzResource die Domain Services-Ressource ab:

Tipp

Wenn Sie beim Ausführen des Befehls Get-AzResource eine Fehlermeldung mit dem Hinweis erhalten, dass die Ressource Microsoft.AAD/DomainServices nicht vorhanden ist, erhöhen Sie die Zugriffsrechte, um alle Azure-Abonnements und Verwaltungsgruppen verwalten zu können.

Login-AzAccount

$DomainServicesResource = Get-AzResource -ResourceType "Microsoft.AAD/DomainServices"

Definieren Sie als Nächstes DomainSecuritySettings, um die folgenden Sicherheitsoptionen zu konfigurieren:

- Deaktivieren der NTLM v1-Unterstützung

- Deaktivieren der Synchronisierung von NTLM-Kennworthashes aus Ihrer lokalen AD-Instanz

- Deaktivieren von TLS v1

Wichtig

Benutzer- und Dienstkonten können keine einfachen LDAP-Bindungen mehr ausführen, wenn Sie die NTLM-Kennwort-Hashsynchronisierung in der verwalteten Domain Services-Domäne deaktivieren. Wenn Sie einfache LDAP-Bindungen ausführen müssen, legen Sie im folgenden Befehl die Sicherheitskonfigurationsoption "SyncNtlmPasswords"="Disabled" nicht fest.

$securitySettings = @{"DomainSecuritySettings"=@{"NtlmV1"="Disabled";"SyncNtlmPasswords"="Disabled";"TlsV1"="Disabled";"KerberosRc4Encryption"="Disabled";"KerberosArmoring"="Disabled"}}

Wenden Sie schließlich mithilfe des Cmdlets Set-AzResource die definierten Sicherheitseinstellungen auf die verwaltete Domäne an. Geben Sie die Domain Services-Ressource aus dem ersten Schritt und die Sicherheitseinstellungen aus dem vorherigen Schritt an.

Set-AzResource -Id $DomainServicesResource.ResourceId -Properties $securitySettings -ApiVersion “2021-03-01” -Verbose -Force

Es dauert einen Moment, bis die Sicherheitseinstellungen auf die verwaltete Domäne angewendet werden.

Wichtig

Nachdem Sie NTLM deaktiviert haben, führen Sie eine vollständige Kennwort-Hashsynchronisierung in Microsoft Entra Connect durch, um alle Kennworthashes aus der verwalteten Domäne zu entfernen. Wenn Sie die Windows-Authentifizierung deaktivieren, aber keine Kennworthashsynchronisierung erzwingen, werden NTLM-Kennworthashes für ein Benutzerkonto nur bei der nächsten Kennwortänderung entfernt. Dieses Verhalten ermöglicht es einem Benutzer, sich weiterhin anzumelden, wenn er die Anmeldeinformationen auf einem System zwischengespeichert hat, auf dem NTLM als Authentifizierungsmethode verwendet wird.

Wenn sich der NTLM-Kennworthash von dem Kerberos-Kennworthash unterscheidet, funktioniert ein Fallback auf NTLM nicht. Zwischengespeicherte Anmeldeinformationen funktionieren auch nicht mehr, wenn der virtuelle Computer über eine Verbindung mit dem verwalteten Domänencontroller verfügt.

Nächste Schritte

Weitere Informationen zum Synchronisierungsvorgang finden Sie unter Synchronisieren von Objekten und Anmeldeinformationen in einer verwalteten Domäne.