SAML-basiertes einmaliges Anmelden: Konfiguration und Einschränkungen

In diesem Artikel erfahren Sie, wie Sie eine Anwendung für SAML-basiertes einmaliges Anmelden (Single Sign-On, SSO) mit Microsoft Entra ID konfigurieren. Wenn sie sich auf die Konfiguration von SAML SSO für Apps konzentriert, die von Active Directory-Verbunddienste (AD FS) (ADFS) zu Microsoft Entra ID migriert werden.

Die behandelten Konzepte umfassen das Zuordnen von Benutzern zu bestimmten Anwendungsrollen basierend auf Regeln und Einschränkungen, die beim Zuordnen von Attributen berücksichtigt werden müssen. Außerdem werden SAML-Signaturzertifikate, SAML-Tokenverschlüsselung, SAML-Anforderungssignaturüberprüfung und benutzerdefinierte Anspruchsanbieter behandelt.

Apps, die SAML 2.0 für die Authentifizierung verwenden, können für das SAML-basierte einmalige Anmelden (SSO) konfiguriert werden. Mit dem SAML-basierten einmaligen Anmelden können Sie Benutzer basierend auf Regeln, die Sie in Ihren SAML-Ansprüchen definieren, bestimmten Anwendungsrollen zuordnen.

Informationen zum Konfigurieren einer SaaS-Anwendung für SAML-basiertes einmaliges Anmelden finden Sie unter Schnellstart: Einrichten des SAML-basierten einmaligen Anmeldens.

Viele SaaS-Anwendungen verfügen über ein anwendungsspezifisches Tutorial, in dem die Konfiguration des SAML-basierten einmaligen Anmeldens genau beschrieben wird.

Einige Apps können unter Umständen leicht migriert werden. Apps mit komplexeren Anforderungen, z. B. benutzerdefinierte Ansprüche, erfordern möglicherweise eine zusätzliche Konfiguration in microsoft Entra ID und/oder Microsoft Entra Connect Health. Informationen zu unterstützten Anspruchszuordnungen finden Sie unter Vorgehensweise: Anpassen von in Token ausgegebenen Ansprüchen für eine bestimmte App auf einem Mandanten (Vorschau).

Beachten Sie bei der Zuordnung von Attributen die folgenden Einschränkungen:

- Nicht alle Attribute, die in AD FS ausgegeben werden können, werden in Microsoft Entra ID als Attribute zum Ausgeben von SAML-Tokens angezeigt, auch wenn diese Attribute synchronisiert wurden. Wenn Sie das Attribut bearbeiten, werden in der Dropdownliste Value (Wert) die unterschiedlichen Attribute angezeigt, die in Microsoft Entra ID verfügbar sind. Überprüfen Sie die Konfiguration der Microsoft Entra Connect Sync-Artikel, um sicherzustellen, dass ein erforderliches Attribut (z. B. samAccountName) mit Microsoft Entra ID synchronisiert wird. Sie können die Erweiterungsattribute verwenden, um jeden Anspruch auszugeben, der nicht Teil des Standardbenutzerschemas in Microsoft Entra ID ist.

- In den meisten häufigen Szenarien sind für eine App nur der NameID-Anspruch und andere allgemeine Benutzer-ID-Ansprüche erforderlich. Sie können ermitteln, ob zusätzliche Ansprüche erforderlich sind, indem Sie untersuchen, welche Ansprüche Sie für AD FS ausstellen.

- Nicht alle Ansprüche können ausgegeben werden, da einige Ansprüche in Microsoft Entra ID geschützt werden.

- Die Funktion zum Verwenden verschlüsselter SAML-Tokens befindet sich jetzt in der Vorschauversion. Informationen finden Sie unter Anpassen von Ansprüchen im SAML-Token für Unternehmensanwendungen.

SaaS-Apps (Software-as-a-Service)

Wenn sich Ihre Benutzer bei Saas-Apps wie Salesforce, ServiceNow oder Workday anmelden und mit AD FS integriert sind, verwenden Sie die Verbundanmeldung für SaaS-Apps.

Die meisten SaaS-Anwendungen können in Microsoft Entra ID konfiguriert werden. Microsoft verfügt im Microsoft Entra-Anwendungskatalog über viele vorkonfigurierte Verbindungen mit SaaS-Apps, was den Übergang vereinfacht. SAML 2.0-Anwendungen können entweder über den Microsoft Entra-Anwendungskatalog oder als nicht im Katalog enthaltene Anwendungen in Microsoft Entra ID integriert werden.

Apps, für die OAuth 2.0 oder OpenID Connect verwendet wird, können auf ähnliche Weise als App-Registrierungen mit Microsoft Entra ID integriert werden. Apps, die Legacyprotokolle verwenden, können Microsoft Entra-Anwendungsproxy verwenden, um sich mit Microsoft Entra ID zu authentifizieren.

SAML-Signaturzertifikate für SSO

Signaturzertifikate sind ein wichtiger Bestandteil jeder SSO-Bereitstellung. Microsoft Entra ID erstellt die Signaturzertifikate zum Einrichten des SAML-basierten einmaligen Anmeldens für Ihre SaaS-Anwendungen. Nachdem Sie Katalog- oder Nichtkataloganwendungen hinzugefügt haben, konfigurieren Sie die hinzugefügte Anwendung mithilfe der Verbund-SSO-Option. Siehe Verwalten von Zertifikaten für die einmalige Verbundanmeldung in Microsoft Entra ID.

SAML-Tokenverschlüsselung

Sowohl AD FS als auch Microsoft Entra ID stellen Tokenverschlüsselung bereit, also die Möglichkeit, die SAML-Sicherheitsassertionen zu verschlüsseln, die an Anwendungen gesendet werden. Die Assertionen werden mit einem öffentlichen Schlüssel verschlüsselt und von der empfangenden Anwendung mit dem entsprechenden privaten Schlüssel entschlüsselt. Wenn Sie die Tokenverschlüsselung konfigurieren, laden Sie X.509-Zertifikatsdateien hoch, um die öffentlichen Schlüssel bereitzustellen.

Weitere Informationen über die SAML-Tokenverschlüsselung in Microsoft Entra und deren Konfiguration finden Sie unter Konfigurieren der Microsoft Entra-SAML-Tokenverschlüsselung.

Hinweis

Die Tokenverschlüsselung ist eine Microsoft Entra ID P1- oder P2-Funktion. Weitere Informationen zu Microsoft Entra-Editionen, -Features und -Preisen finden Sie unter Microsoft Entra-Preise.

Überprüfung der SAML-Anforderungssignatur

Mit dieser Funktion wird die Signatur signierter Authentifizierungsanforderungen überprüft. Ein App-Administrator aktiviert bzw. deaktiviert das Erzwingen signierter Anforderungen und lädt die öffentlichen Schlüssel hoch, die zur Überprüfung verwendet werden sollen. Weitere Informationen finden Sie unter Erzwingen signierter SAML-Authentifizierungsanforderungen.

Benutzerdefinierte Anspruchsanbieter (Vorschau)

Zum Migrieren von Daten aus Legacysystemen wie AD FS (Verteiltes Azure-Dateisystem) oder Datenspeichern wie LDAP sind Ihre Apps auf bestimmte Daten in den Token angewiesen. Sie können benutzerdefinierte Anspruchsanbieter verwenden, um dem Token Ansprüche hinzuzufügen. Weitere Informationen finden Sie unter Übersicht über benutzerdefinierte Anspruchsanbieter.

Apps und Konfigurationen, die heute verschoben werden können

Zu den Apps, die nach aktuellem Stand problemlos verschoben werden können, zählen unter anderem SAML 2.0-Apps, für die der Standardsatz von Konfigurationselementen und Ansprüchen verwendet wird. Die Standardelemente lauten wie folgt:

- Benutzerprinzipalname

- E-Mail-Adresse

- Vorname

- Nachname

- Alternatives Attribut als SAML-NameID, z.B. Microsoft Entra ID-E-Mail-Attribut, E-Mail-Präfix, Mitarbeiter-ID, Erweiterungsattribute 1 - 15 oder lokales SamAccountName-Attribut. Weitere Informationen finden Sie im Artikel zum Bearbeiten des NameIdentifier-Anspruchs.

- Benutzerdefinierte Ansprüche.

Folgendes erfordert mehr Konfigurationsschritte für die Migration zu Microsoft Entra ID:

- Benutzerdefinierte Autorisierungs- oder mehrstufige Authentifizierungsregeln (MFA) in AD FS. Sie konfigurieren diese Regeln, indem Sie das Feature Bedingter Microsoft Entra-Zugriff verwenden.

- Apps mit mehreren SAML-Endpunkten: Diese werden in Microsoft Entra ID mithilfe von PowerShell oder der Microsoft Entra Admin Center-Schnittstelle konfiguriert.

- Webdiensteverbund-Apps, z.B. SharePoint-Apps, für die Token der Version SAML 1.1 benötigt werden. Diese können Sie mit PowerShell manuell konfigurieren. Sie können auch eine vorintegrierte generische Vorlage für SharePoint- und SAML 1.1-Anwendungen aus dem Katalog hinzufügen. Wir unterstützen das SAML 2.0-Protokoll.

- Komplexe Transformationsregeln für die Ausstellung von Ansprüchen: Informationen zu unterstützten Anspruchszuordnungen finden Sie in den folgenden Artikeln:

Apps und Konfigurationen, die in Microsoft Entra derzeit nicht unterstützt werden

Apps, für die die folgenden Funktionen erforderlich sind, können derzeit nicht migriert werden.

Protokollfunktionen:

Apps, für die die folgenden Protokollfunktionen erforderlich sind, können derzeit nicht migriert werden.

- Unterstützung für das WS-Trust ActAs-Muster

- SAML-Artefaktauflösung

Zuordnen von App-Einstellungen von AD FS zu Microsoft Entra ID

Die Migration erfordert eine Bewertung, wie die Anwendung lokal konfiguriert wird, und anschließend die Zuordnung der Konfiguration zu Microsoft Entra ID. Da sich die Funktionsweise von AD FS und Microsoft Entra ID ähnelt, gelten die Konzepte für das Konfigurieren der Vertrauensstellung, der Anmelde- und Abmelde-URLs und der Bezeichner in beiden Fällen. Dokumentieren Sie die AD FS-Konfigurationseinstellungen Ihrer Anwendungen, damit Sie diese problemlos in Microsoft Entra ID konfigurieren können.

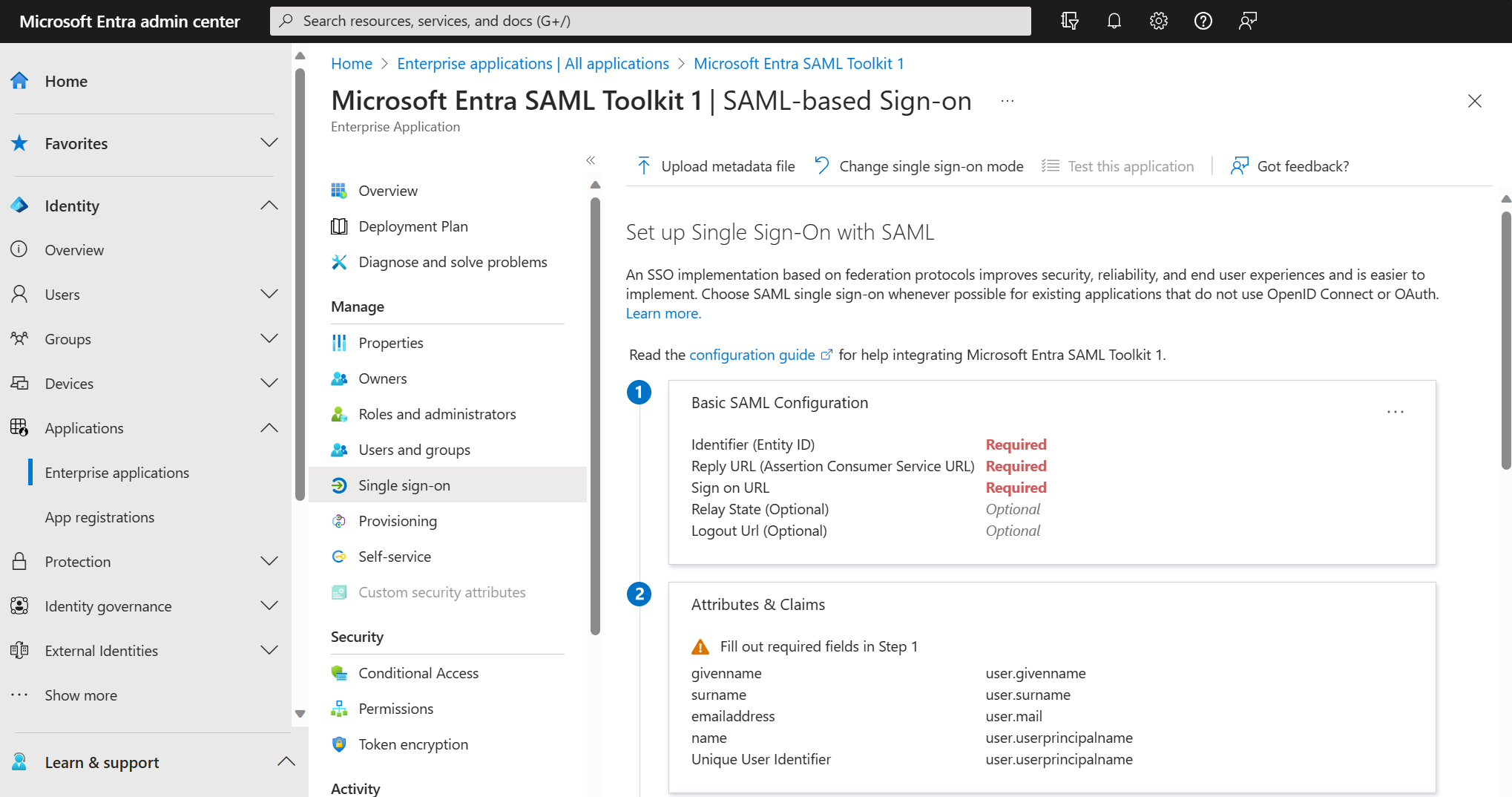

Zuordnen von App-Konfigurationseinstellungen

In der folgenden Tabelle werden einige der gängigsten Zuordnungen von Einstellungen zwischen einer AD FS-Vertrauensstellung der vertrauenden Seite und der Microsoft Entra-Unternehmensanwendung beschrieben:

- AD FS: Suchen Sie die Einstellung in der AD FS-Vertrauensstellung der vertrauenden Seite für die App. Klicken Sie mit der rechten Maustaste auf die vertrauende Seite, und klicken Sie auf „Eigenschaften“.

- Microsoft Entra ID: Die Einstellung wird im Microsoft Entra Admin Center in den Einstellungen für das einmalige Anmelden der einzelnen Anwendungen konfiguriert.

| Konfigurationseinstellung | AD FS | Konfigurieren in Microsoft Entra ID | SAML-Token |

|---|---|---|---|

| App sign-on URL (Anmelde-URL der App) Dies ist die URL für die Anmeldung des Benutzers bei der App in einem vom Dienstanbieter initiierten SAML-Flow. |

– | Öffnen Sie die grundlegende SAML-Konfiguration der SAML-basierten Anmeldung. | – |

| App reply URL (Antwort-URL der App) Dies ist die URL der App aus der Perspektive des Identitätsanbieters (IdP, Identity Provider). Der IdP sendet den Benutzer und das Token hier, nachdem sich der Benutzer bei der IDP angemeldet hat. Auch als SAML-Assertions-Consumerendpunkt bezeichnet. |

Klicken Sie auf die Registerkarte Endpunkte. | Öffnen Sie die grundlegende SAML-Konfiguration der SAML-basierten Anmeldung. | Dies ist das Zielelement im SAML-Token. Beispielwert: https://contoso.my.salesforce.com |

| App sign-out URL (Abmelde-URL für App) Die URL, an die Abmeldebereinigungsanforderungen gesendet werden, wenn sich ein Benutzer von einer App abmeldet. Der Identitätsanbieter sendet die Anforderung zum Abmelden des Benutzers auch von allen anderen Apps. |

Klicken Sie auf die Registerkarte Endpunkte. | Öffnen Sie die grundlegende SAML-Konfiguration der SAML-basierten Anmeldung. | – |

| App identifier (App-Bezeichner) Der App-Bezeichner aus sicht des IdP. Der Wert für die Anmelde-URL wird häufig für den Bezeichner verwendet (aber nicht immer). Manchmal ruft die App sie als Entitäts-ID auf. |

Klicken Sie auf die Registerkarte Bezeichner. | Öffnen Sie die grundlegende SAML-Konfiguration der SAML-basierten Anmeldung. | Er wird dem Audience-Element im SAML-Token zugeordnet. |

| App federation metadata (App-Verbundmetadaten) Der Speicherort der Partnerverbundmetadaten der App. Der IdP verwendet ihn zum automatischen Aktualisieren von bestimmten Konfigurationseinstellungen, z.B. Endpunkten oder Verschlüsselungszertifikaten. |

Klicken Sie auf die Registerkarte Überwachung. | N/V. Für Microsoft Entra ID wird die direkte Nutzung von Anwendungsverbundmetadaten nicht unterstützt. Sie können die Verbundmetadaten manuell importieren. | – |

| Benutzerbezeichner/Namens-ID Attribut zum eindeutigen Angeben der Benutzeridentität von Microsoft Entra ID oder AD FS für Ihre App. Dieses Attribut ist normalerweise entweder der UPN oder die E-Mail-Adresse des Benutzers. |

Anspruchsregeln: In den meisten Fällen stellt die Anspruchsregel einen Anspruch mit einem Typ aus, der mit dem NameIdentifier endet. | Sie finden den Bezeichner unter dem Header Benutzerattribute und Ansprüche. Standardmäßig wird der UPN angewendet. | Er wird dem NameID-Element im SAML-Token zugeordnet. |

| Andere Ansprüche Beispiele für andere Anspruchsinformationen, die häufig vom Identitätsanbieter an die App gesendet werden, sind der Vorname, der Nachname, die E-Mail-Adresse und die Gruppenmitgliedschaft. |

In AD FS ist dies unter den anderen Anspruchsregeln der vertrauenden Seite enthalten. | Sie finden den Bezeichner unter dem Header Benutzerattribute und Ansprüche. Wählen Sie Ansicht, und bearbeiten Sie alle weiteren Benutzerattribute. | – |

Zuordnen von Einstellungen für Identitätsanbieter

Konfigurieren Sie Ihre Anwendungen so, dass sie für SSO auf Microsoft Entra ID bzw. AD FS zeigen. Hier konzentrieren wir uns auf SaaS-Apps, die das SAML-Protokoll verwenden. Dieses Konzept gilt jedoch auch für benutzerdefinierte branchenspezifische Apps.

Hinweis

Die Konfigurationswerte für Microsoft Entra ID folgen dem Muster, wobei {tenant-id} durch Ihre Azure-Mandanten-ID und „{application-id}“ durch die Anwendungs-ID ersetzt werden. Diese Informationen finden Sie im Microsoft Entra Admin Center unter Microsoft Entra ID > Eigenschaften:

- Klicken Sie auf die Verzeichnis-ID, um die Mandanten-ID anzuzeigen.

- Klicken Sie auf die Anwendungs-ID, um Ihre Anwendungs-ID anzuzeigen.

Ordnen Sie Microsoft Entra ID auf hoher Ebene die folgenden wichtigen SaaS-Anwendungskonfigurationselemente zu.

| Element | Konfigurationswert |

|---|---|

| Aussteller des Identitätsanbieters | https://sts.windows.net/{tenant-id}/ |

| Anmelde-URL des Identitätsanbieters | https://login.microsoftonline.com/{tenant-id}/saml2 |

| Abmelde-URL des Identitätsanbieters | https://login.microsoftonline.com/{tenant-id}/saml2 |

| Speicherort der Verbundmetadaten | https://login.windows.net/{tenant-id}/federationmetadata/2007-06/federationmetadata.xml?appid={application-id} |

Zuordnen von SSO-Einstellungen für SaaS-Apps

SaaS-Apps müssen wissen, wohin die Authentifizierungsanforderungen gesendet und wie die empfangenen Token überprüft werden sollen. In der folgenden Tabelle werden die Elemente zum Konfigurieren der SSO-Einstellungen in der App und die dazugehörigen Werte oder Speicherorte in AD FS und Microsoft Entra ID beschrieben.

| Konfigurationseinstellung | AD FS | Konfigurieren in Microsoft Entra ID |

|---|---|---|

| IdP Sign-on URL (Anmelde-URL des Identitätsanbieters) Dies ist die Anmelde-URL des Identitätsanbieters aus der App-Perspektive (an die der Benutzer zur Anmeldung umgeleitet wird). |

Die AD FS-Anmelde-URL ist der AD FS-Verbunddienstname gefolgt von /adfs/ls/. Beispiel: |

Ersetzen Sie {tenant-id} durch Ihre Mandanten-ID. Für Apps, die das SAML-P-Protokoll verwenden: Für Apps, die das WS-Verbund-Protokoll verwenden: |

| IdP sign-out URL (Abmelde-URL des Identitätsanbieters) Dies ist die Abmelde-URL des Identitätsanbieters aus der App-Perspektive (an die der Benutzer umgeleitet wird, wenn er sich von der App abmelden möchte). |

Die Abmelde-URL ist entweder mit der Anmelde-URL identisch, oder es wird die gleiche URL mit dem Zusatz wa=wsignout1.0 verwendet. Beispiel: https://fs.contoso.com/adfs/ls/?wa=wsignout1.0 |

Ersetzen Sie {tenant-id} durch Ihre Mandanten-ID. Informationen für Apps, die das SAML-P-Protokoll verwenden: Für Apps, die das WS-Verbund-Protokoll verwenden: |

| Tokensignaturzertifikat Der Identitätsanbieter verwendet den privaten Schlüssel des Zertifikats zum Signieren ausgestellter Tokens. Überprüft, ob das Token von demselben IdP stammt, für den für die App die Vertrauensstellung konfiguriert wurde. |

Das AD FS-Tokensignaturzertifikat befindet sich in der AD FS-Verwaltung unter Zertifikate. | Sie finden es im Microsoft Entra Admin Center unter SAML-Signaturzertifikat in den Eigenschaften für das einmalige Anmelden der Anwendung. Dort können Sie das Zertifikat für den Upload in die App herunterladen. Falls die Anwendung über mehr als ein Zertifikat verfügt, sind alle Zertifikate in der XML-Datei mit den Verbundmetadaten enthalten. |

| Bezeichner/„Aussteller“ Dies ist der Bezeichner des Identitätsanbieters aus der App-Perspektive (auch als „Aussteller-ID“ bezeichnet). Im SAML-Token wird der Wert als Issuer-Element angezeigt. |

Die ID für AD FS ist normalerweise die Verbunddienst-ID in der AD FS-Verwaltung unter Dienst > Verbunddiensteigenschaften bearbeiten. Beispiel: http://fs.contoso.com/adfs/services/trust |

Ersetzen Sie {tenant-id} durch Ihre Mandanten-ID. |

| IdP federation metadata (Verbundmetadaten des Identitätsanbieters) Dies ist der Speicherort der öffentlich verfügbaren Verbundmetadaten des Identitätsanbieters. (Einige Apps verwenden Verbundmetadaten als Alternative zur individuellen Konfiguration der URLs, des Bezeichners und des Tokensignaturzertifikats durch den Administrator.) |

Suchen Sie die AD FS-Verbundmetadaten-URL in der AD FS-Verwaltung unter Dienst > Endpunkte > Metadaten > Typ: Verbundmetadaten. Beispiel: https://fs.contoso.com/FederationMetadata/2007-06/FederationMetadata.xml |

Der entsprechende Wert für Microsoft Entra ID basiert auf dem Muster https://login.microsoftonline.com/{TenantDomainName}/FederationMetadata/2007-06/FederationMetadata.xml. Ersetzen Sie „{TenantDomainName}“ durch den Namen Ihres Mandanten im Format contoso.onmicrosoft.com. Weitere Informationen finden Sie unter Verbundmetadaten. |