Steuern von lokalen Active Directory-basierten Apps (Kerberos) mithilfe von Microsoft Entra ID Governance

Wichtig

Die öffentliche Vorschau von Group Writeback v2 in Microsoft Entra Verbinden Sync ist nach dem 30. Juni 2024 nicht mehr verfügbar. Dieses Feature wird an diesem Datum nicht mehr unterstützt, und Sie werden in Verbinden Synchronisierung nicht mehr unterstützt, um Cloudsicherheitsgruppen für Active Directory bereitzustellen. Das Feature wird weiterhin über das Einstellungsdatum hinaus funktionieren, es erhält jedoch nach diesem Datum keine Unterstützung mehr und kann jederzeit ohne Vorwarnung aufhören, zu funktionieren.

Wir bieten ähnliche Funktionen in Microsoft Entra Cloud Sync namens "Gruppenbereitstellung in Active Directory ", die Sie anstelle von Group Writeback v2 für die Bereitstellung von Cloudsicherheitsgruppen in Active Directory verwenden können. Wir arbeiten daran, diese Funktionalität in Cloud Sync zusammen mit anderen neuen Features zu verbessern, die wir in Cloud Sync entwickeln.

Kunden, die dieses Vorschaufeature in Verbinden Synchronisieren verwenden, sollten ihre Konfiguration von Verbinden Synchronisierung in Cloud Sync wechseln. Sie können die gesamte Hybridsynchronisierung in Cloud Sync verschieben (sofern sie Ihre Anforderungen unterstützt). Sie können Cloud Sync auch nebeneinander ausführen und nur die Cloudsicherheitsgruppenbereitstellung in Active Directory in Cloud Sync verschieben.

Kunden, die Microsoft 365-Gruppen für Active Directory bereitstellen, können Sie für diese Funktion weiterhin Group Writeback v1 verwenden.

Mit dem user synchronization wizard können Sie die Verschiebung ausschließlich zu Cloud Sync auswerten.

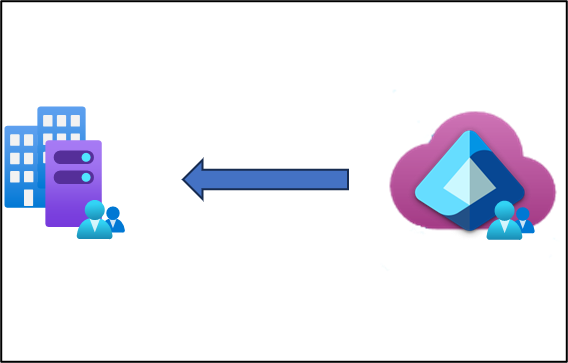

Szenario: Sie verwalten lokale Anwendungen mit Active Directory-Gruppen, die über die Cloud bereitgestellt und verwaltet werden. Mit der Microsoft Entra-Cloudsynchronisierung können Sie Anwendungszuweisungen in AD vollständig steuern und gleichzeitig die Microsoft Entra ID Governance-Features nutzen, um alle zugriffsbezogenen Anforderungen zu steuern und zu verarbeiten.

Mit der Veröffentlichung von Version 1.1.1370.0 des Bereitstellungs-Agents kann die Cloudsynchronisierung jetzt Gruppen direkt in Ihrer lokalen Active Directory-Umgebung bereitstellen. Sie können Identitätsgovernancefeatures verwenden, um den Zugriff auf AD-basierte Anwendungen zu steuern, z. B. indem Sie eine Gruppe in ein Zugriffspaket für die Berechtigungsverwaltung einschließen.

Video zum Gruppenrückschreiben

Eine gute Übersicht über die Bereitstellung von Cloudsynchronisierungsgruppen in Active Directory und die damit verbundenen Möglichkeiten erhalten Sie im folgenden Video.

Voraussetzungen

Für die Implementierung dieses Szenarios sind die folgenden Voraussetzungen erforderlich.

- Ein Microsoft Entra-Konto mit der Rolle Hybrididentitätsadministrator oder höher

- Eine lokale Active Directory Domain Services-Umgebung mit dem Betriebssystem Windows Server 2016 oder höher

- Erforderlich für das AD-Schemaattribut: msDS-ExternalDirectoryObjectId.

- Ein Bereitstellungs-Agent mit der Buildversion 1.1.1367.0 oder höher

Hinweis

Die Berechtigungen für das Dienstkonto werden lediglich bei der Neuinstallation zugewiesen. Falls Sie ein Upgrade von der vorherigen Version durchführen, müssen Sie die Berechtigungen manuell mithilfe des PowerShell-Cmdlets zuweisen:

$credential = Get-Credential

Set-AADCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of domain" -TargetDomainCredential $credential

Wenn die Berechtigungen manuell festgelegt werden, müssen Sie sicherstellen, dass die Eigenschaften „Lesen“, „Schreiben“, „Erstellen“ und „Löschen“ für alle untergeordneten Gruppen und Benutzerobjekte festgelegt werden.

Diese Berechtigungen werden standardmäßig nicht auf AdminSDHolder-Objekte angewendet.

gMSA-PowerShell-Cmdlets für den Microsoft Entra-Bereitstellungs-Agenten

- Der Bereitstellungs-Agent muss mit einem oder mehreren Domänencontrollern an den Ports TCP/389 (LDAP) und TCP/3268 (globaler Katalog) kommunizieren können.

- Erforderlich für die globale Katalogsuche zum Filtern ungültiger Mitgliedschaftsverweise.

- Microsoft Entra Connect mit der Buildversion 2.2.8.0 oder höher

- Erforderlich für die Unterstützung der lokalen Benutzermitgliedschaft, die mit Microsoft Entra Connect synchronisiert wird.

- Erforderlich für die Synchronisierung von AD:user:objectGUID mit Microsoft Entra ID:user:onPremisesObjectIdentifier.

Unterstützte Gruppen

Für dieses Szenario werden nur die folgenden Gruppen unterstützt:

- Lediglich in der Cloud erstellte Sicherheitsgruppen werden unterstützt.

- Zugewiesene oder dynamische Mitgliedergruppen

- Enthält nur lokale synchronisierte Benutzende und/oder in der Cloud erstellte Sicherheitsgruppen

- Lokale Benutzerkonten, die synchronisiert und Mitglieder dieser in der Cloud erstellten Sicherheitsgruppe sind, können aus der gleichen Domäne oder domänenübergreifend sein, müssen aber alle aus der gleichen Gesamtstruktur stammen.

- Die Rückmeldung erfolgt mit dem AD-Gruppenumfang Universell. Ihre lokale Umgebung muss den Gruppenbereich „Universell“ unterstützen.

- Nicht größer als 50.000 Mitglieder

- Jede direkte untergeordnete geschachtelte Gruppe zählt als ein Mitglied in der verweisenden Gruppe.

Unterstützte Szenarios

In den folgenden Abschnitten werden die Szenarios erläutert, die bei der Bereitstellung von Cloudsynchronisierungsgruppen unterstützt werden.

Konfigurieren unterstützter Szenarios

Wenn Sie steuern möchten, ob ein Benutzerkonto eine Verbindung mit einer AD-Anwendung herstellen kann, die die Windows-Authentifizierung verwendet, können Sie den Anwendungsproxy und eine Microsoft Entra ID-Sicherheitsgruppe verwenden. Wenn eine Anwendung die AD-Gruppenmitgliedschaften eines Benutzerkontos über Kerberos oder LDAP prüft, können Sie die Cloud Sync-Gruppenbereitstellung verwenden, um sicherzustellen, dass ein AD-Benutzerkonto über diese Gruppenmitgliedschaften verfügt, bevor auf die Anwendungen zugegriffen wird.

In den folgenden Abschnitten werden zwei Szenariooptionen erläutert, die bei der Bereitstellung von Cloudsynchronisierungsgruppen unterstützt werden. Die Szenariooptionen sollen sicherstellen, dass die der Anwendung zugewiesenen Benutzerkonten Gruppenmitgliedschaften haben, wenn sie sich bei der Anwendung authentifizieren.

- Erstellen Sie eine neue Gruppe und aktualisieren Sie die Anwendung, sofern sie bereits vorhanden ist, um nach der neuen Gruppe zu suchen, oder

- Erstellen Sie eine neue Gruppe und aktualisieren Sie die vorhandenen Gruppen, nach denen die Anwendung gesucht hat, um die neue Gruppe als Mitglied einzuschließen

Bevor Sie beginnen, vergewissern Sie sich, dass Sie Domänenadmin in der Domäne sind, in der die Anwendung installiert ist. Vergewissern Sie sich, dass Sie sich bei einem Domänencontroller anmelden können oder die Remoteserver-Verwaltungstools für die AD DS-Verwaltung (Active Directory Domain Services) auf Ihrem Windows-PC installiert haben.

Konfigurieren der Option „Neue Gruppen“

In diesem Szenario aktualisieren Sie die Anwendung so, dass sie nach der SID, dem Namen oder dem Distinguished Name neuer Gruppen sucht, die von der Bereitstellung von Cloudsynchronisierungsgruppen erstellt wurden. Dieses Szenario ist zutreffend für:

- Bereitstellungen für neue Anwendungen, die zum ersten Mal mit AD DS verbunden werden.

- Neue Kohorten von Benutzerkonten, die auf die Anwendung zugreifen.

- Zur Anwendungsmodernisierung, um die Abhängigkeit von vorhandenen AD DS-Gruppen zu verringern.

Anwendungen, die derzeit nach Mitgliedschaft in der Gruppe

Domain Adminssuchen, müssen aktualisiert werden, um auch nach einer neu erstellten AD-Gruppe zu suchen.

Führen Sie die folgenden Schritte aus, damit Anwendungen neue Gruppen verwenden.

Erstellen von Anwendungen und Gruppen

- Erstellen Sie mithilfe des Microsoft Entra Admin Center eine Anwendung in Microsoft Entra ID, die die AD-basierte Anwendung darstellt, und konfigurieren Sie die Anwendung so, dass eine Benutzerzuweisung erforderlich ist.

- Wenn Sie den Anwendungsproxy verwenden, um Benutzerkonten die Verbindung mit der Anwendung zu ermöglichen, konfigurieren Sie den Anwendungsproxy.

- Erstellen Sie eine neue Sicherheitsgruppe in Microsoft Entra ID.

- Verwenden Sie Gruppenbereitstellung für AD, um diese Gruppe für AD bereitzustellen.

- Starten Sie „Active Directory-Benutzer und -Computer“, und warten Sie, bis die resultierende neue AD-Gruppe in der AD-Domäne erstellt wird. Wenn vorhanden, notieren Sie den Distinguished Name, die Domäne, den Kontonamen und die SID der neuen AD-Gruppe.

Konfigurieren der Anwendung für die Verwendung einer neuen Gruppe

- Wenn die Anwendung AD über LDAP verwendet, konfigurieren Sie sie mit dem Distinguished Name der neuen AD-Gruppe. Wenn die Anwendung AD über Kerberos verwendet, konfigurieren Sie sie mit der SID oder dem Domänen- und Kontonamen der neuen AD-Gruppe.

- Erstellen Sie ein Zugriffspaket. Fügen Sie die Anwendung aus Schritt 1 und die Sicherheitsgruppe aus Schritt 3 als Ressourcen im Zugriffspaket hinzu. Konfigurieren Sie eine direkte Zuweisungsrichtlinie im Zugriffspaket.

- Weisen Sie dem Zugriffspaket unter Berechtigungsverwaltung die synchronisierten Benutzer*innen zu, die Zugriff auf die AD-basierte App benötigen.

- Warten Sie, bis die neue AD-Gruppe mit den neuen Mitgliedern aktualisiert wird. Stellen Sie mithilfe von „Active Directory-Benutzer und -Computer“ sicher, dass die richtigen Benutzer*innen als Gruppenmitglieder vorhanden sind.

- Autorisieren Sie in Ihrer AD-Domänenüberwachung nur das gMSA-Konto, das den Bereitstellungs-Agent ausführt, die Mitgliedschaft in der neuen AD-Gruppe zu ändern.

Jetzt können Sie den Zugriff auf die AD-Anwendung über dieses neue Zugriffspaket steuern.

Konfigurieren der Option „Vorhandene Gruppen“

In dieser Szenariooption fügen Sie einer vorhandenen Gruppe eine neue AD-Sicherheitsgruppe als geschachteltes Gruppenmitglied hinzu. Dieses Szenario gilt für Anwendungsbereitstellungen, die eine hartcodierte Abhängigkeit von einem bestimmten Gruppenkontonamen, einer SID oder einem Distinguished Name aufweisen.

Durch die Schachtelung dieser Gruppe in die bestehende AD-Gruppe für Anwendungen erhalten:

- Microsoft Entra-Benutzerkonten, die durch eine Governance-Funktion zugewiesen werden und dann auf die Anwendung zugreifen, das entsprechende Kerberos-Ticket. Dieses Ticket enthält die vorhandene Gruppen-SID. Die Schachtelung ist durch Schachtelungsregeln für AD-Gruppen zulässig.

Wenn die App LDAP verwendet und der geschachtelten Gruppenmitgliedschaft folgt, betrachtet die App die Microsoft Entra ID-Benutzerkonten als Mitglieder der vorhandenen Gruppe.

Ermitteln der Berechtigung einer vorhandenen Gruppe

- Starten Sie „Active Directory-Benutzer und -Computer“, und notieren Sie den Distinguished Name, den Typ und den Bereich der vorhandenen AD-Gruppe, die von der Anwendung verwendet wird.

- Wenn die vorhandene Gruppe

Domain Admins,Domain Guests,Domain Users,Enterprise Admins,Enterprise Key Admins,Group Policy Creation Owners,Key Admins,Protected UsersoderSchema Adminslautet, müssen Sie die Anwendung wie oben beschrieben anpassen, damit eine neue Gruppe verwendet wird, da diese Gruppen von der Cloudsynchronisierung nicht verwendet werden können. - Wenn die Gruppe über den Bereich „Global“ verfügt, ändern Sie den Bereich der Gruppe in „Universell“. Universelle Gruppen können nicht Mitglied in einer globalen Gruppe sein.

Erstellen von Anwendungen und Gruppen

- Erstellen Sie im Microsoft Entra Admin Center eine Anwendung in Microsoft Entra ID, die die AD-basierte Anwendung darstellt, und konfigurieren Sie die Anwendung so, dass eine Benutzerzuweisung erforderlich ist.

- Wenn der Anwendungsproxy verwendet wird, um Benutzer die Verbindung mit der Anwendung zu ermöglichen, konfigurieren Sie den Anwendungsproxy.

- Erstellen Sie eine neue Sicherheitsgruppe in Microsoft Entra ID.

- Verwenden Sie Gruppenbereitstellung für AD, um diese Gruppe für AD bereitzustellen.

- Starten Sie „Active Directory-Benutzer und -Computer“, und warten Sie, bis die resultierende neue AD-Gruppe in der AD-Domäne erstellt wird. Wenn sie vorhanden ist, notieren Sie den Distinguished Name, die Domäne, den Kontonamen und die SID der neuen AD-Gruppe.

Konfigurieren der Anwendung für die Verwendung einer neuen Gruppe

- Fügen Sie mithilfe von „Active Directory-Benutzer und -Computer“ die neue AD-Gruppe als Mitglied der vorhandenen AD-Gruppe hinzu.

- Erstellen Sie ein Zugriffspaket. Fügen Sie die Anwendung aus Schritt 1 und die Sicherheitsgruppe aus Schritt 3 als Ressourcen im Zugriffspaket hinzu. Konfigurieren Sie eine direkte Zuweisungsrichtlinie im Zugriffspaket.

- Weisen Sie in Berechtigungsverwaltung die synchronisierten Benutzer, die Zugriff auf die AD-basierte App benötigen, dem Zugriffspaket zu, einschließlich aller Benutzermitglieder der vorhandenen AD-Gruppe, die noch Zugriff benötigen.

- Warten Sie, bis die neue AD-Gruppe mit den neuen Mitgliedern aktualisiert wird. Stellen Sie mithilfe von „Active Directory-Benutzer und -Computer“ sicher, dass die richtigen Benutzer*innen als Gruppenmitglieder vorhanden sind.

- Entfernen Sie mithilfe von „Active Directory-Benutzer und -Computer“ die vorhandenen Mitglieder, abgesehen von der neuen AD-Gruppe, aus der vorhandenen AD-Gruppe.

- Autorisieren Sie in Ihrer AD-Domänenüberwachung nur das gMSA-Konto, das den Bereitstellungs-Agent ausführt, die Mitgliedschaft in der neuen AD-Gruppe zu ändern.

Anschließend können Sie den Zugriff auf die AD-Anwendung über dieses neue Zugriffspaket steuern.

Problembehandlung

Ein*e Benutzer*in, der oder die Mitglied der neuen AD-Gruppe ist und auf einem Windows-PC bereits bei einer AD-Domäne angemeldet ist, verfügt möglicherweise über ein vorhandenes Ticket, das von einem AD-Domänencontroller ausgestellt wurde, der die neue AD-Gruppenmitgliedschaft nicht enthält. Das kann daran liegen, dass das Ticket möglicherweise vor der Bereitstellung der Cloudsynchronisierungsgruppe ausgestellt wurde, die ihn oder sie zur neuen AD-Gruppe hinzugefügt hat. Der oder die Benutzer*in kann das Ticket für den Zugriff auf die Anwendung nicht vorweisen und muss daher warten, bis das Ticket abläuft und ein neues Ticket ausgestellt wurde, oder seine oder ihre Tickets löschen, sich abmelden und sich wieder bei der Domäne anmelden. Weitere Informationen finden Sie im Befehl klist.

Vorhandene Microsoft Entra Connect-Gruppenrückschreiben v2-Kunden

Wenn Sie Microsoft Entra Connect Group Writeback v2 verwenden, müssen Sie auf Cloud Sync Provisioning to AD umstellen, bevor Sie die Vorteile von Cloud Sync Group Provisioning nutzen können. Weitere Informationen finden Sie unter Migrieren von Version 2 des Gruppenrückschreibens in Microsoft Entra Connect zur Microsoft Entra-Cloudsynchronisierung.